攻防世界——新手区WEB 6-9

一、weak_auth

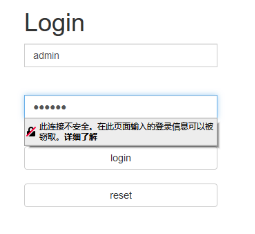

打开题目场景,得到如下图所示:

这是需要我们登录的意思,我尝试着随便输入一下用户名和密码admin、123456,点击login

结果很容易就登录进去了,得到了flag(当然,这只是恰好是这个密码,这题考的应该是弱口令爆破)

我们来按照正常操作(如果你猜的密码不对)再来一次

根据上图,我们确定了用户名就是admin,那么密码是什么呢?在这里我通过burpsuite来进行抓包(不知道怎么下载安装burpsuite可以看一下这篇博客https://www.cnblogs.com/fighter007/p/10544762.html,我觉得还不错,讲的很详细)

先用admin和随便一个密码(不正确的)登录,并用buerpsuite抓包,将抓到的包发送到intruder

发送好后,打开intruder选项卡

然后把admin两边的符号删掉(因为我们已经知道了用户名),只保留password两边的符号

在Payloads中将你猜测的密码添加上去(这里我用的是自己的字典)

点击Star attack(我用的版本是在intruder里面才能找到,有一些版本直接就可以看到)

找到返回值不同的,其对应的即使密码

最后,用admin和得到的密码123456登录就可以拿到flag啦!

小知识:

有关弱密码的爆破:

弱密码就是容易被破译的密码

- 简单的数字、字母组合:“abc123”、“123456”

- 帐号相同的数字组合:密码是账号的一部分或者完全相同

- 键盘上的临近键:“asdf”、“zxcvb”

- 常见的单词或数字:自己或者熟人的生日、名字或者其缩写等

常见的弱密码:

- 国内网民常用的25个弱密码包括:000000(超级好猜)、111111、11111111、112233、123123、123321、123456(经常被使用,超级好猜)、12345678、654321、666666、888888、abcdef、abcabc、abc123、a1b2c3、aaa111、123qwe、qwerty(键盘排列顺序)、qweasd、admin、password(经常被使用,超级好猜)、p@ssword、passwd、iloveyou、5201314、asdfghjkl、66666666、88888888

- 国外网民常用的25个弱密码包括:password、123456、12345678、qwerty(键盘排列顺序)、abc123、monkey(动物名)、1234567、letmein、trustno1、dragon、baseball、111111、iloveyou、master、sunshine、ashley、bailey、passw0rd、shadow、123123、654321、superman、qazwsx、michael、football、asdfghjkl

二、simple_php

打开题目场景,得到如下图所示:

分析一下网页所给我们的代码:

(1)包含config.php

(2)url接收参数a和b的值

(3)如果

a

等

于

0

且

a等于0且

a等于0且a,输出

f

l

a

g

1

(

4

)

如

果

flag1 (4)如果

flag1(4)如果b是数字或者字符串,那么退出当前脚本

(5)如果

b

>

1234

,

输

出

b>1234,输出

b>1234,输出flag2

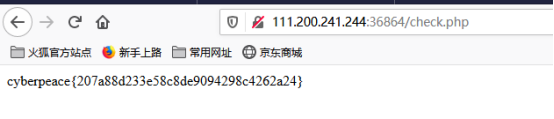

总结一下就是:需要以get的方式传入两个参数a和b;参数a必须等于0且为真;参数b不能为数字且大于1234

构造命令:http://220.249.52.134:35934/?a=0a&&b=12345f

得到:

小知识:

http的GET传参方式:直接在URL后面加参数(在这题中用的就是这个方法)

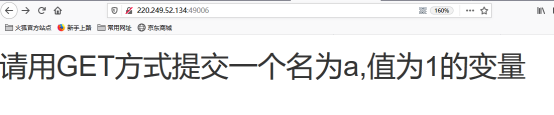

三、get_post

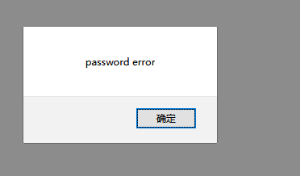

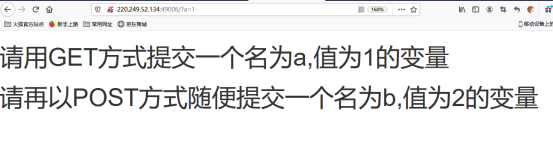

打开题目场景,我们得到如下图:

题目让我们用GET方式提交a=1

构造命令:http://220.249.52.134:49006/?a=1

得到如下图:

题目又让我们用POST方式提交b=2

在这里我耗费了挺长时间的,因为我才发现Hackbar用不了了,所以我就找了一个功能和它差不多的插件MaxHacbar,然后就得到flag:

小知识:在这两种传参方式中post的安全性要高于get

四、xff_referer

打开题目场景,我们得到如下图:

题目要求ip必须为123.123.123.123,所以我们需要进行xff欺骗,刷新一下页面使用burpsuite抓包

打开Repeater选项卡

我们可以在响应中看到它要求必须来自谷歌,所以我们在后面增加一条:Referer: https://www.google.com,发送请求,在响应中就可以得到flag了

小知识:

- X-Forwarded-For(XFF)是用来识别通过HTTP代理或负载均衡方式连接到Web服务器的客户端最原始的IP地址的HTTP请求头字段。(https://baike.baidu.com/item/X-Forwarded-For/3593639?fr=aladdin)

- HTTP Referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器该网页是从哪个页面链接过来的,服务器因此可以获得一些信息用于处理。(https://baike.baidu.com/item/HTTP_REFERER/5358396?fr=aladdin)

5237

5237

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?