问题描述

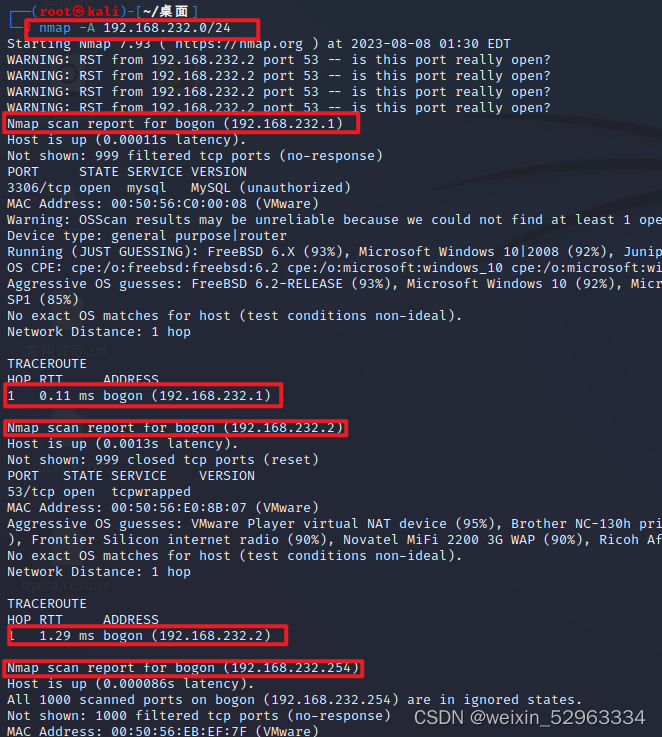

将靶机、kali导入后,发现使用nmap无法扫描到靶机地址

问题可能出在一下两个方面

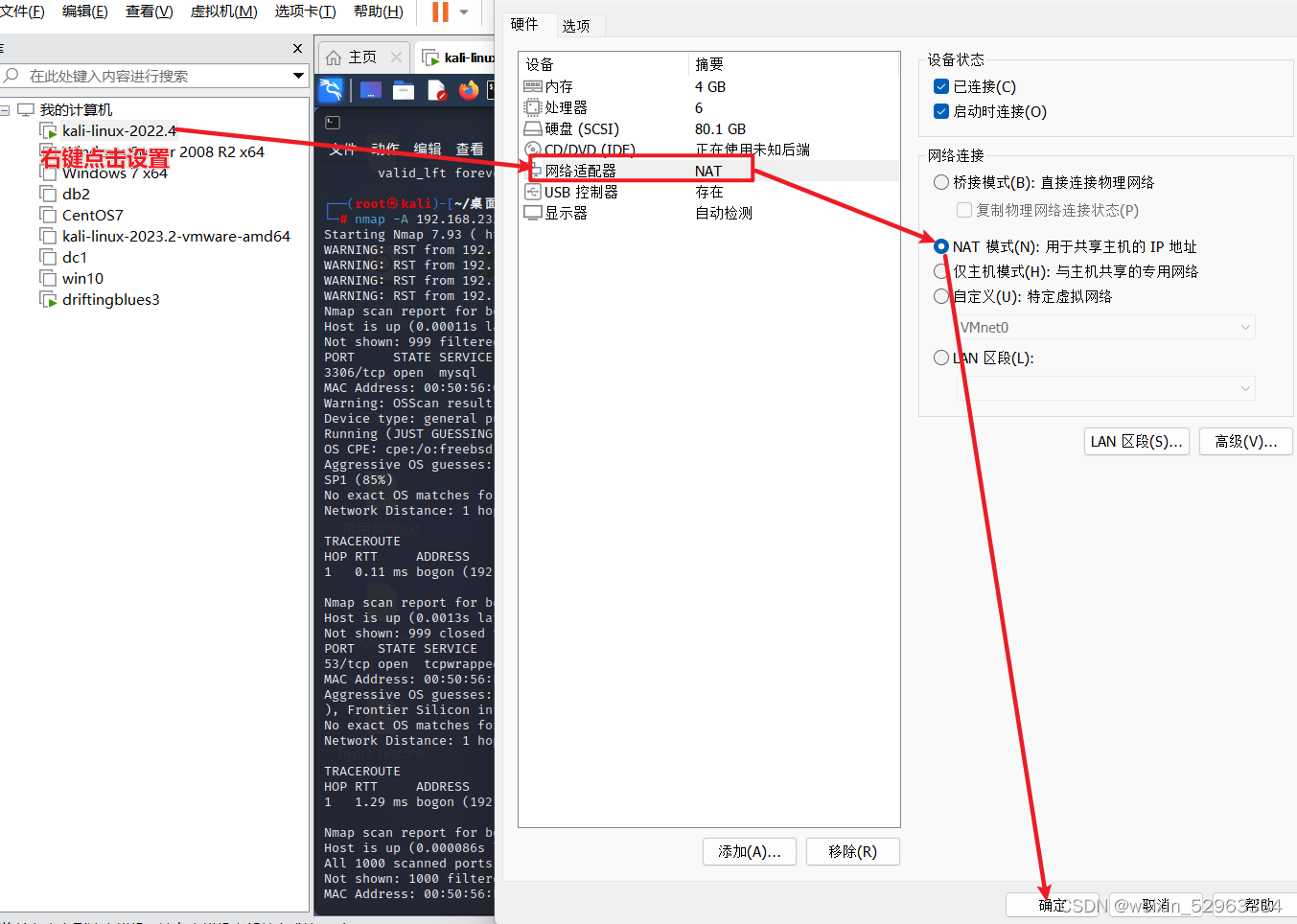

一、网络适配器模式不一致

如果想要让kali能够扫到靶机,就需要使他们都处在同一个网段下,这是如果设置的网络适配器模式不一致就会导致网段不同。可以进行如下设置

靶机同样设置

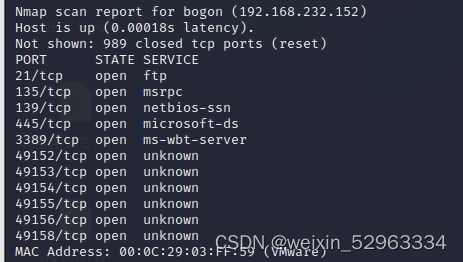

再次扫描

发现靶机ip为192.168.232.152

二、未设置网卡

解决

1.在登录时按e键,进入内核加载的配置行

2.将ro maybe-ubiquity修改为rw single init=/bin/bash

3.按ctrl+x进入单用户模式

4.查看当前网卡信息(用ip a命令并记住网卡名)

5.用命令

vi /etc/network/interfaces

或

vi /etc/netplan/00-installer-config.yaml

查看网卡配置文件

6.将配置文件中的网卡名改为步骤4中的网卡名(按i 进入编辑 按esc退出编辑 按x可删除字符)

7.配置好后:wq保存并重启设备

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?