目录

Wireshark初步认识

1. Wireshark是什么软件?

Wireshark是世界上最流行的网络分析工具,分析网络数据包流量等

2. Wireshark的特点是什么?

免费、开源、中文、图形化、支持协议多,非常强大

3. Wireshark的下载地址在哪里?

www.wireshark.org

4. Wireshark的作用是什么?

网络工程师用来解决网络问题,例如断网等情况,用来解决网络安全隐患,学生用来学习网络协议等

5. 如何通过Wireshark学习一些协议?

可以使用自带的一些协议的实例进行分析, 自带的实例在菜单栏的帮助 - 捕获示例中

6. Wireshark的捕获器有哪两种?

显示过滤器和捕获过滤器

7. 显示过滤器的作用是什么?

过滤已经获取的数据包,进行快速筛选分析

8. 捕获过滤器的作用是什么?

在监听网卡之前,进行设置过滤规则,例如:tcp,然后监听的时候只会显示tcp 协议的网络流量

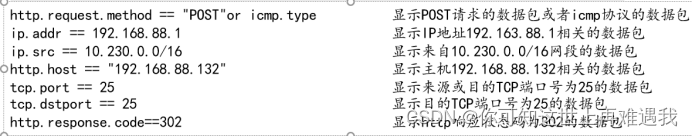

9. 比较运算符和逻辑运算符的作用是什么?

在我们使用过滤语法的时候通过,比较运算符和逻辑运算符快速进行数据筛选

10. 协议过滤有那些?

过滤规则为:

例如:

11. 内容过滤有哪些?

例如:通过添加contains 参数,来包含我们想要的数据

12.靶场需要我们搭建么?

是的,可以通过老师在MSF漏洞利用章节所说的,搭建一个本地靶场测试

13.MSF嗅探数据包分析的思路是什么?

1.我们通过一个xss漏洞拿到对方的cookie,从而登陆到对方后台,然后呢,使用webshell管理工具,进行上传MSF后门文件,从而使用提权到系统权限,从而使用MSF的嗅探插件:sinffer

14.在加载sinffer插件的时候要注意什么?

要有系统权限,要提权到系统权限,getsystem一键提权,或者使用老师教同学们的方法,提权到系统权限

15.在MSF使用中如何迁移进程?

当我们有一定的权限的时候,我们使用PS查看对方运行的进程有哪些,然后找到PID,使用命令:migrate PID号,进行迁移,迁移不了也很正常

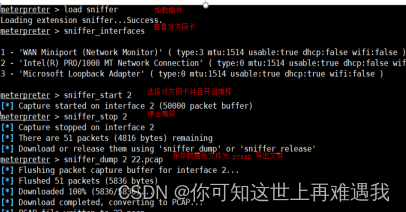

16. 如何使用sinffer插件?

在系统权限下

17. 如何快速的分析获取到数据包?

找到文件,使用Wireshark打开,使用显示过滤器,进行过滤。例如查看80端口的数据流量: tcp.port == 80,然后进行数据分析

18. 使用WSExplorer对软件数据包进程分析要注意什么?

在进程列表,刷新要抓的软件包名字

DNS劫持 -ettercap

1.ARP协议的意思是?

ARP(Address Resolution Protocol)即地址解析协议, 用于实现从 IP 地址到 MAC 地址的映射,即询问目标IP对应的MAC地址。

2.ARP协议能够造成的安全危害有那些?

包括"网络扫描"、"内网渗透"、"中间人拦截"、"局域网流控"、"流量欺骗",基本都跟ARP脱不了干系。大量的安全工具,例如大名鼎鼎的Cain、功能完备的Ettercap、操作傻瓜式的P2P终结者,底层都要基于ARP实现。

3.在内网中如何防御ARP攻击?

本机绑定网关mac地址,使用cmd命令:arp -s 网关IP 网关mac地址, 使用安全防护软件,例如360安全卫士,在路由器上绑定mac地址

4.ARP欺骗的原理?

通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通。此种攻击可让攻击者获取局域网上的数据包甚至可篡改数据包,且可让网上上特定计算机或所有计算机无法正常连线

5.ettercap官网在哪里?

www.wireshark.org

6.Ettercap的作用有哪些?

Ettercap是一个综合性的中间人攻击工具,使用它可以进行ARP欺骗、拦截器、DNS欺骗等常见的中间人攻击。

7.ettercap的特点?

容易上手、图形化界面

8.ettercap常见指令有那些?

1.用户界面类型

-T, –text 使用只显示字符的界面

-q, –quiet 安静模式,不显示抓到的数据包内容

-G, –gtk 使用GTK+ GUI,开启图形化模式

2.日志选项

-w, –write <file> 将嗅探到的数据写入pcap文件 <file>

-L, –log <logfile> 此处记录所有流量<logfile>

3.通用选项

-i, –iface <iface> 使用该网络接口

-I, –liface 显示所有的网络接口

-P, –plugin <plugin> 开始该插件<plugin>

-F, –filter <file> 加载过滤器 <file> (内容过滤器)

4.嗅探与攻击选项

-M, mitm <方法:ARGS> 执行mitm攻击

9.ettercap如何使用命令行模式进行arp欺骗?

例如:

ettercap -Tq -i eth0 -M arp:remote -w baidu.pcap /192.168.88.2// /192.168.88.134//

对192.168.88.134启动arp欺骗攻击,并且嗅探数据保存在baidu.pcap中

10.DNS劫持的原理?

是指在劫持的网络范围内拦截域名解析的请求,分析请求的域名,把审查范围以外的请求放行,否则返回假的IP地址或者什么都不做使请求失去响应,其效果就是对特定的网络不能访问或访问的是假网址。

11.在使用ettercap进行dns劫持的过程为什么要开启apache服务?

我们劫持对方的域名,所以要把对方的域名指向一个地方,我们通过本地开启apache服务,把对方域名指向我们

12.在哪里修改apache的网页文件?

地址:/var/www/html 里面

13.在使用ettercap需要对配置文件进行什么设置?

对ettercap的dns配置文件进行修改,来指向我们的地址

修改配置文件为:/etc/ettercap/etter.dns,修改dns解析记录

14.如何使用ettercap的图形化界面?

使用命令:ettercap -G 打开图形化界面

15.如何劫持https站点,进行dns劫持?

现在无法劫持https站点,因为无法加载证书,以及https传输为加密的

16.在使用ettercap的时候过滤器的作用是什么?

通过过滤器,我们能够直接去嗅探网页中的内容

17.官方实例的过滤器脚本有什么用?

给我们示例,以及让我们去学习创造

18.如何编译我们的自己的脚本?

使用命令:etterfilter 脚本名 -o 脚本名 , 第一个为要编译的脚本,第二个为导出脚本

19.老师提供的过滤器脚本的作用是什么?

该过滤脚本的作用是在http网站中替换<head>内容,弹个框

1248

1248

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?