仅供参考。有错请大神留言。

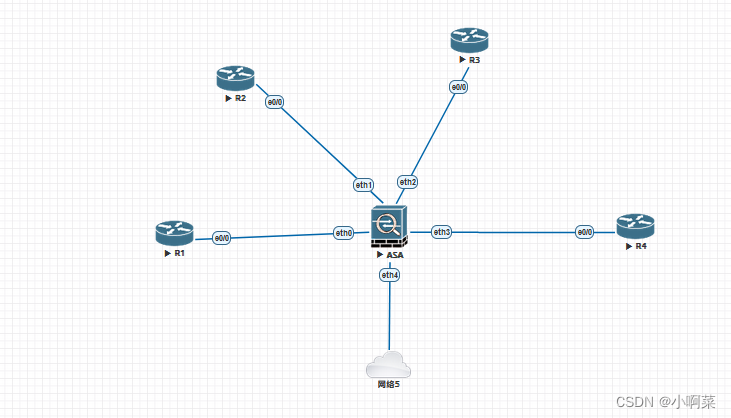

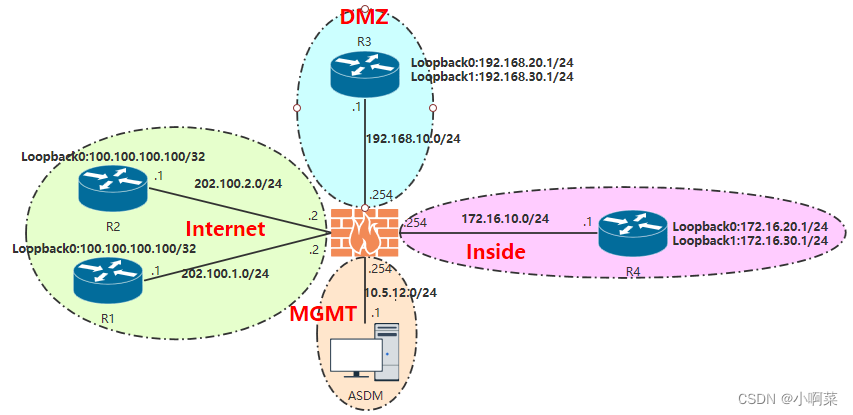

一、实验拓扑

| 设备名称 | 接口序号 | IP地址 | 备注 |

| R1-姓名简拼 | 0 | 202.100.1.1/24 | |

| loopback0 | 100.100.100.100/32 | ||

| R2-姓名简拼 | 0 | 202.100.2.1/24 | |

| loopback0 | 100.100.100.100/32 | ||

| R3-姓名简拼 | 0 | 192.168.10.1/24 | |

| loopback0 | 192.168.20.1/24 | ||

| loopback1 | 192.168.30.1/24 | ||

| R4-姓名简拼 | 0 | 172.16.10.1/24 | |

| loopback0 | 172.16.20.1/24 | ||

| loopback1 | 172.16.30.1/24 | ||

| ASA-姓名简拼 | 0 | 202.100.1.254/24 | 需要为ASA设置5个以上的接口 |

| 1 | 202.100.2.254/24 | ||

| 2 | 192.168.10.254/24 | ||

| 3 | 172.16.10.254/24 | ||

| 4 | 192.168.**.100 | **为个人学号后两位 | |

| windows 21 | 网卡适配器 | DHCP(或者手动配置192.168.**.1;**为个人学号后两位) | 在szx_lab平台上创建对象为“网络”,类型为“management(cloud0)” |

二、实验需求:

需求1:按照拓扑的规划完成各路由器的命名及接口IP配置

需求2:R3路由器上开启http服务,R4路由器上开启telnet服务

需求3:R1和R2路由器配置默认路由,下一跳为相应的防火墙接口地址

需求4:完成防火墙的基础配置

- 按照拓扑的要求完成各接口的IP地址、安全级别和nameif的配置

- 防火墙配置2条等价默认路由,使得访问Internet网络能够负载均衡

- 防火墙上配置访问控制策略,允许Internet网络的流量能够在工作时间(周一到周五)上午9点~下午18点之间可以访问dmz区域内192.168.10.1主机的http服务。

- 防火墙上使用object group创建访问控制策略,允许internet网络的流量能够访问dmz区域内192.168.20.1、192.168.30.1主机的http/ssh/https的服务。

- 网络管理员怀疑inside内部中有一台主机(172.16.20.1)有问题,想暂时禁止此主机访问(同时也拒绝其他人访问此主机),请给出解决方案

- 在防火墙上配置安全策略,禁止出现仿冒源IP地址攻击。

- 防火墙上配置全局访问控制策略,拒绝任何流量访问inside网络中任何主机的telnet。

三、配置步骤(所有的关键命令配置以文本的形式呈现,不要截图。)

3.1需求1:按照拓扑的规划完成各路由器的命名及接口IP配置

| R1设备 |

| 关键配置命令 Router(config)#ho R1 R1 (config)#int e0/0 R1 (config-if)#ip add 202.100.1.1 255.255.255.0 R1 (config-if)#no shu R1 (config-if)#ex R1 (config)#int loopback 0 R1 (config-if)#ip add 100.100.100.100 255.255.255.255 |

| R2设备 |

| 关键配置命令 Router(config)#hostname R2 R2 (config)#int e0/0 R2 (config-if)#ip add 202.100.2.1 255.255.255.0 R2 (config-if)#no shu R2 (config-if)#exit R2 (config)#int loopback 0 R2 (config-if)#ip add 100.100.100.100 255.255.255.255 |

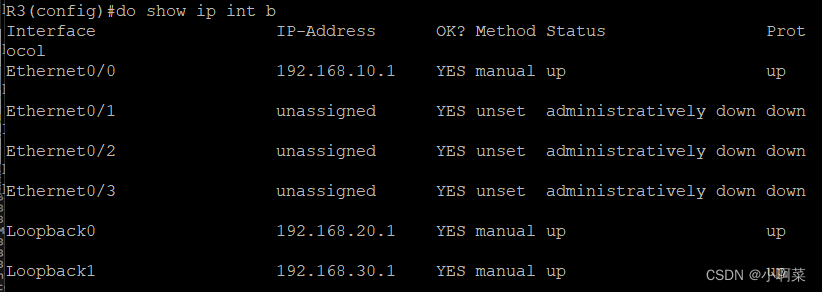

| R3设备 |

| 关键配置命令 Router(config)#hostname R3 R3 (config)#int e0/0 R3 (config-if)#ip add 192.168.10.1 255.255.255.0 R3 (config-if)#no shu R3 (config-if)#exit R3 (config)#int loopback 0 R3 (config-if)#ip add 192.168.20.1 255.255.255.0 R3 (config-if)#int loopback 1 R3 (config-if)#ip add 192.168.30.1 255.255.255.0 |

| R4设备 |

| 关键配置命令 Router(config)#ho R4 R4 (config)#int e0/0 R4 (config-if)#ip add 172.16.10.1 255.255.255.0 R4 (config-if)#no shu R4 (config-if)#ex R4 (config)#int loopback 0 R4 (config-if)#ip add 172.16.20.1 255.255.255.0 R4 (config-if)#int loopback 1 R4 (config-if)#ip add 172.16.30.1 255.255.255.0 |

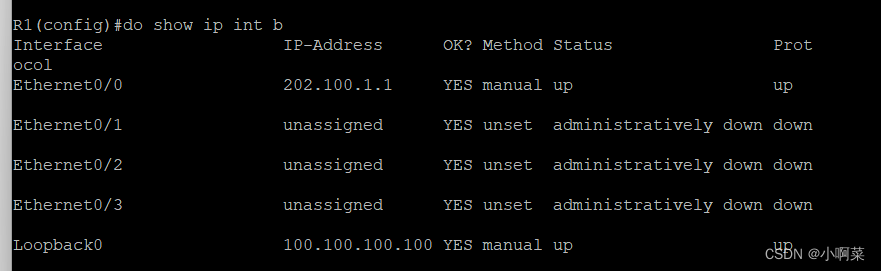

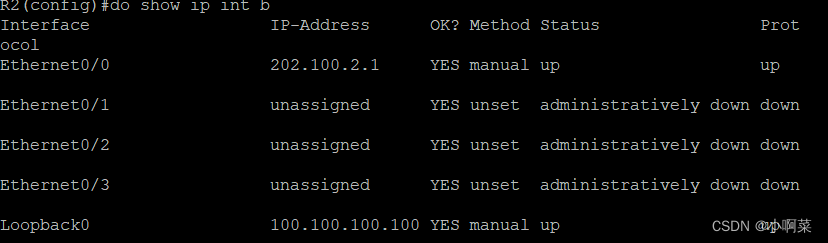

| 在R1/R2/R3/R4设备上输入验证命令:show ip interface brief |

| R1验证截图:

R2验证截图:

R3验证截图:

R4验证截图:

|

3.2需求2:R3路由器上开启http服务,R4路由器上开启telnet服务

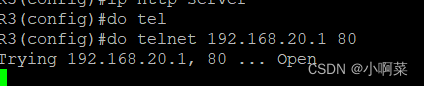

| R3设备 |

| 关键配置命令 R3 (config)#ip http server |

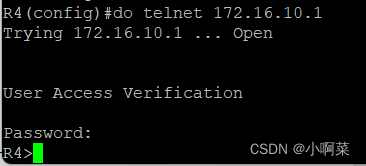

| R4设备 |

| 关键配置命令 R4 (config)#line vty 0 4 R4 (config-line)#password 123 R4 (config-line)#transport input telnet R4 (config-line)#login R4 (config-line)#exit |

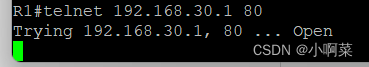

| 在R3设备上输入验证命令:telnet 192.168.10.1 80 |

| R3验证截图:

|

| 在R4设备上输入验证命令:telnet 172.16.10.1 |

| R4验证截图:

|

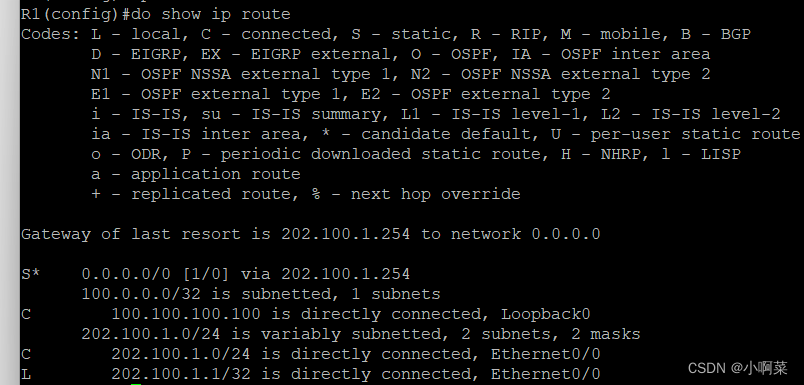

3.3需求3:R1和R2路由器配置默认路由,下一跳为相应的防火墙接口地址

| R1设备 |

| 关键配置命令 R1 (config)#ip route 0.0.0.0 0.0.0.0 202.100.1.254 |

| R2设备 |

| 关键配置命令 R2 (config)#ip route 0.0.0.0 0.0.0.0 202.100.2.254 |

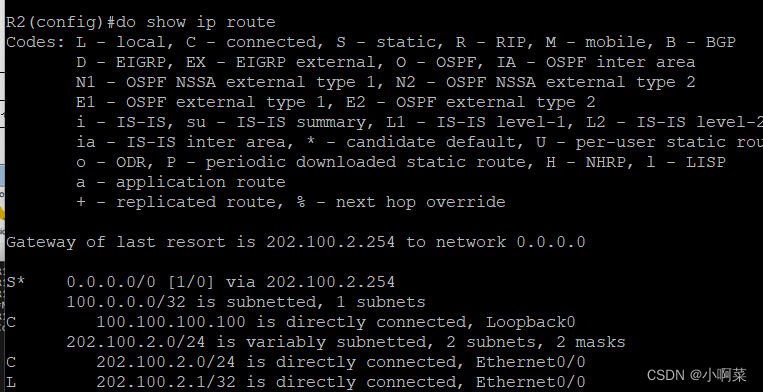

| 在R1/R2设备上输入验证命令:show ip route |

| R1验证截图:

R2验证截图:

|

3.4需求4:完成防火墙的基础配置

- 按照拓扑的要求完成各接口的IP地址、安全级别和nameif的配置

| ASA设备 |

| 关键配置命令 ASA(config)# int e0 ASA(config-if)# ip add 202.100.1.254 255.255.255.0 ASA(config-if)# no shu ASA(config-if)# int e1 ASA(config-if)# ip add 202.100.2.254 255.255.255.0 ASA(config-if)# no shu ASA(config-if)# int e2 ASA(config-if)# ip add 192.168.10.254 255.255.255.0 ASA(config-if)# security-level 50 ASA(config-if)# no shu ASA(config-if)# int e3 ASA(config-if)# ip add 172.16.10.254 255.255.255.0 ASA(config-if)# no shu ASA(config-if)# int e4 ASA(config-if)# ip add 192.168.51.100 255.255.255.0 ASA(config-if)# no shu ASA(config-if)# ex ASA(config)# int e0 ASA(config-if)# nameif Internet INFO: Security level for "Internet" set to 0 by default. ASA(config-if)# int e1 ASA(config-if)# nameif Internet ERROR: Name "Internet" has been assigned to interface Ethernet0 ASA(config-if)# int e2 ASA(config-if)# nameif DMZ INFO: Security level for "DMZ" set to 0 by default. ASA(config-if)# int e3 ASA(config-if)# nameif Inside INFO: Security level for "Inside" set to 100 by default. ASA(config-if)# int e4 ASA(config-if)# nameif MGMT INFO: Security level for "MGMT" set to 0 by default. ASA(config-if)# |

| 在ASA上输入命令show interface ip brief |

| ASA验证截图:

|

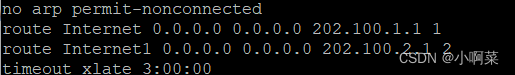

- 防火墙配置2条等价默认路由,使得访问Internet网络能够负载均衡

| ASA设备 |

| 关键配置命令 ASA(config)# route Internet 0.0.0.0 0.0.0.0 202.100.1.1 1 ASA(config)# route Internet1 0.0.0.0 0.0.0.0 202.100.2.1 2 |

| 在ASA上输入命令show route |

| ASA验证截图:

|

- 防火墙上配置访问控制策略,允许Internet网络的流量能够在工作时间(周一到周五)上午9点~下午18点之间可以访问dmz区域内192.168.10.1主机的http服务。

| ASA设备 |

| 关键配置命令 ASA(config)# clock timezone beijin +8 ASA(config)# clock set 15:13:00 27 May 2022 ASA(config)# time-range http_Internert ASA(config-time-range)# periodic weekdays 9:00 to 18:00 ASA(config)#access-list In-DMZ-http extended permit tcp 202.100.1.0 255.255.255.0 host 192.168.10.1 eq http time-range http_Internert ASA(config)# access-group In-DMZ-http in interface Internet R3(config)#ip route 0.0.0.0 0.0.0.0 192.168.10.254 |

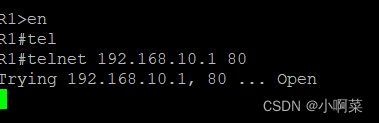

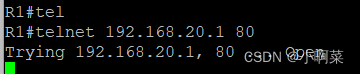

| 在R1上输入命令telnet 192.168.10.1 80 |

| R1验证截图:

|

- 防火墙上配置访问控制策略,允许internet网络的流量能够访问dmz区域内192.168.20.1、192.168.30.1主机的http/ssh/https的服务。

| ASA设备 |

| 关键配置命令 ASA(config)# object-group service IN-ser ASA(config-service-object-group)# service-object tcp destination eq http ASA(config-service-object-group)# service-object tcp destination eq https ASA(config-service-object-group)# service-object tcp destination eq ssh ASA(config-service-object-group)# exit ASA(config)# object-group network IN-DMZ ASA(config-network-object-group)# network-object host 192.168.20.1 ASA(config-network-object-group)# network-object host 192.168.30.1 ASA(config)# access-list IN-DM extended permit object-group IN-ser 202.100.1.0 255.255.255.0 object-group IN-DMZ ASA(config)# access-group IN-DM in interface Internet ASA(config)# route DMZ 192.168.20.1 255.255.255.0 192.168.10.1 ASA(config)# route DMZ 192.168.30.1 255.255.255.0 192.168.10.1 |

|

| 1)R1验证截图:

2)R1验证截图:

|

- 网络管理员怀疑inside内部中有一台主机(172.16.20.1)有问题,想暂时禁止此主机访问(同时也拒绝其他人访问此主机),请给出解决方案

| ASA设备 |

| 关键配置命令 R3(config)#access-list 20 demy host 192.168.20.1 R3(config)#int loopback 0 R3(config-if)#ip access-group 20 in ASA(config)# shun 192.168.20.1 |

| 在ASA上输入命令show shun |

| ASA验证截图:

|

- 在防火墙上配置安全策略,禁止出现仿冒源IP地址攻击。

| ASA设备 |

| 关键配置命令 ASA(config)# ip verify reverse-path interface Internet |

- 防火墙上配置全局访问控制策略,拒绝任何流量访问inside网络中任何主机的telnet。

配置命令或过程

| ASA设备 |

| 关键配置命令 ASA(config)# access-list IN-te extended demy tcp any 192.168.0.0 255.255.0.0 eq telnet ASA(config)# access-group IN-te in interface inside |

2402

2402

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?