你猜猜

给出文本开头为504b常见zip的头文件,修改后缀为zip、解压要密码直接爆破为123456得到flag

告诉你个秘密

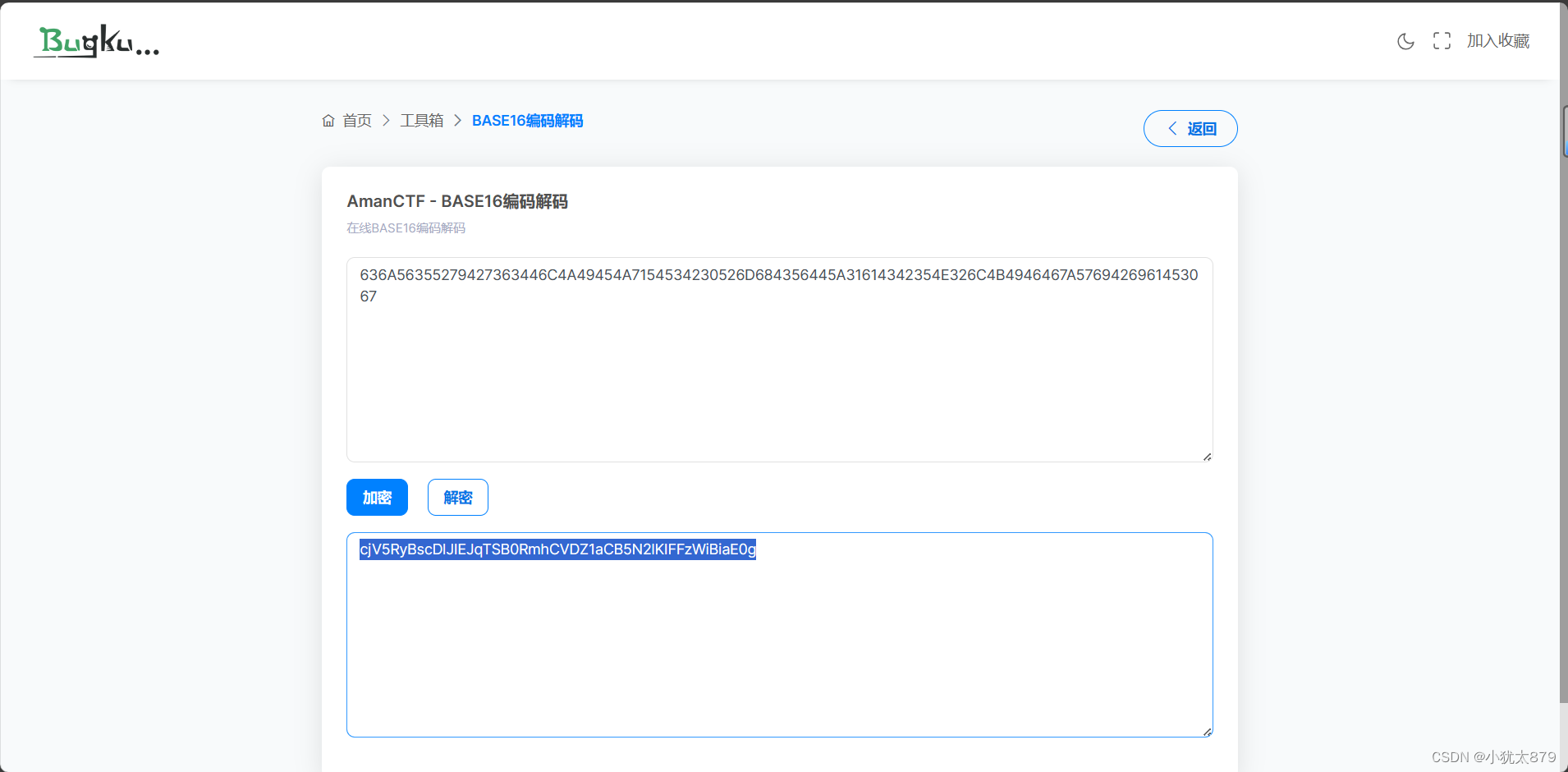

看像base16

像base64

仔细观察r5yg像围起一个数字t以此类推吃其他的得到flag

flag_in_your_hand

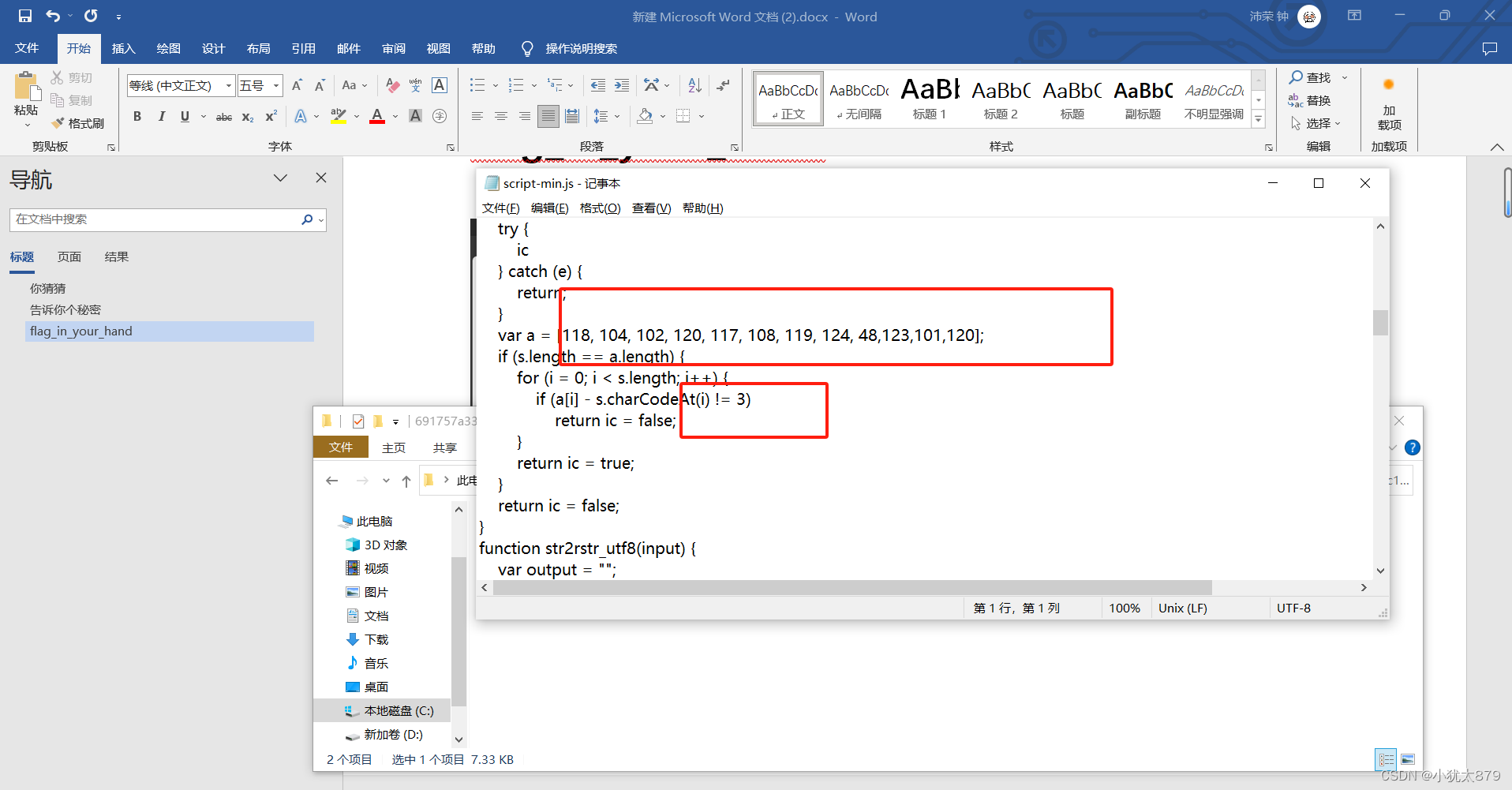

文件给出一个网页文件打开无论输入上面都是错误的打开源代码

将这几个数改下再输入得到flag

flag_in_your_hand1

与上面一样套路

幂数加密

云影密码又称01248密码,是古典密码中的一种密码原理。密码是一个字符串,各个部分以数字0分隔之后再将各个部分的数字相加,对照英文顺序表进行解密

不仅仅是Morse

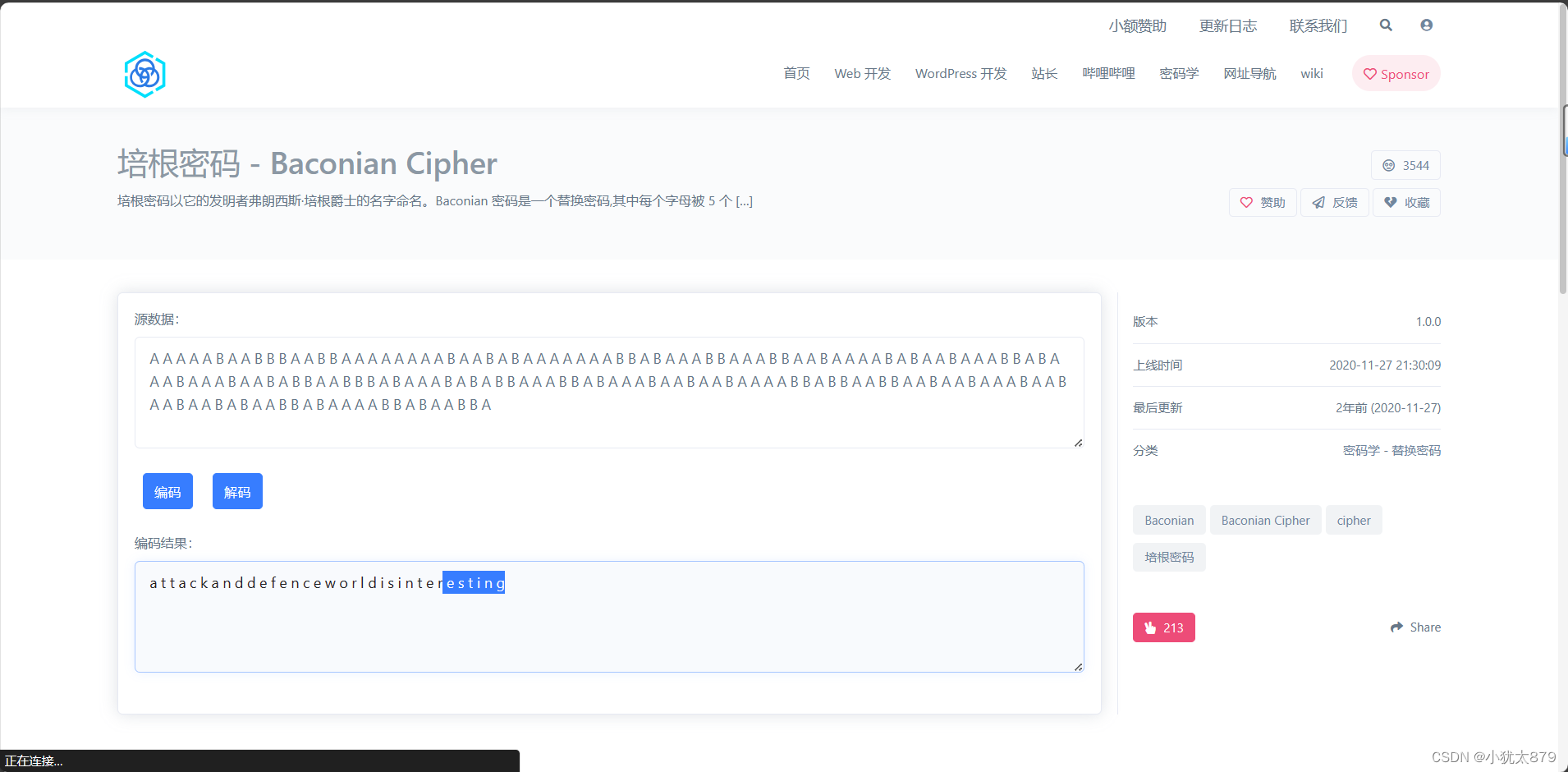

一眼看上去像摩尔密码

出来的是培根再解得到flag

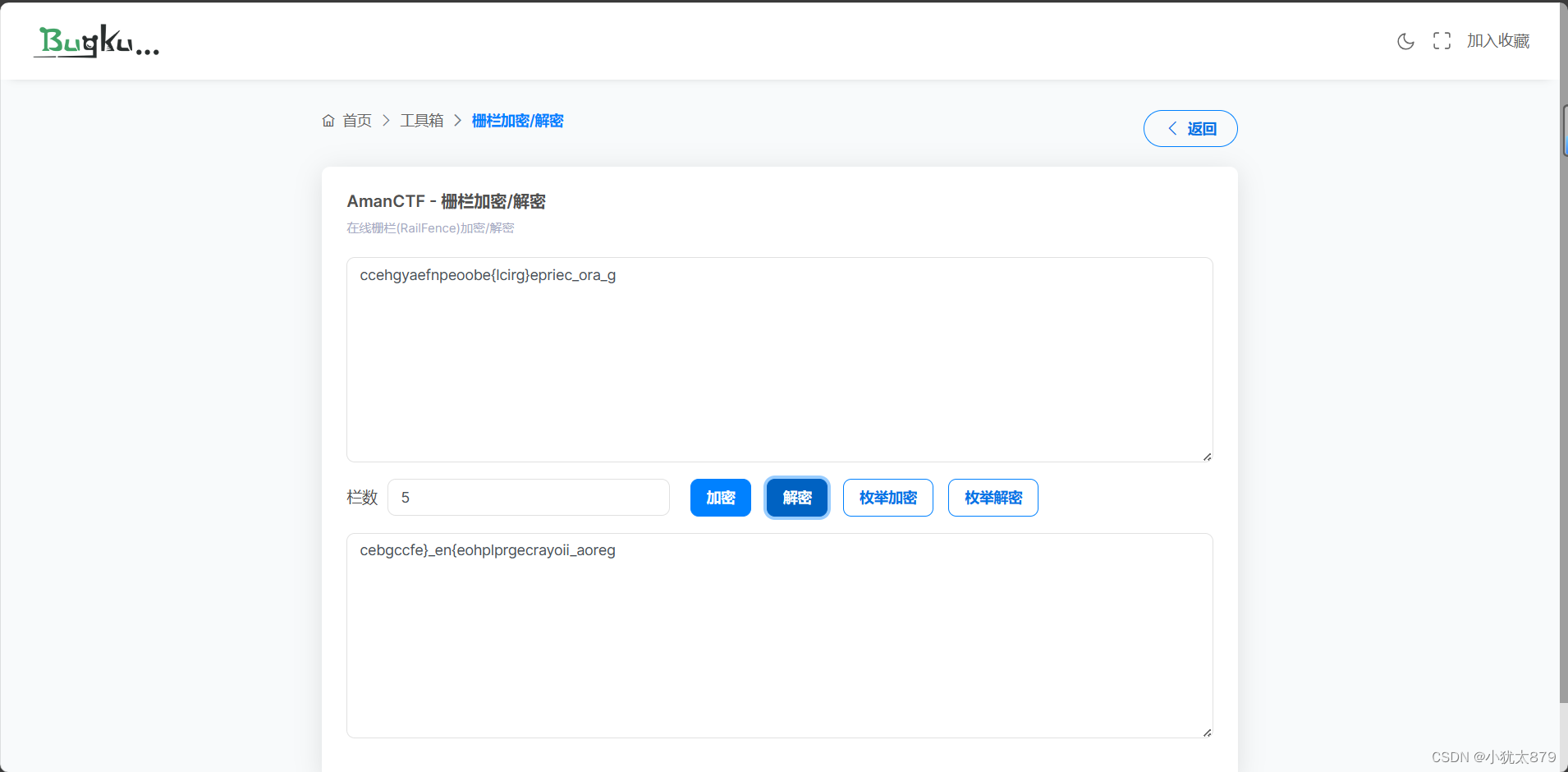

Railfence

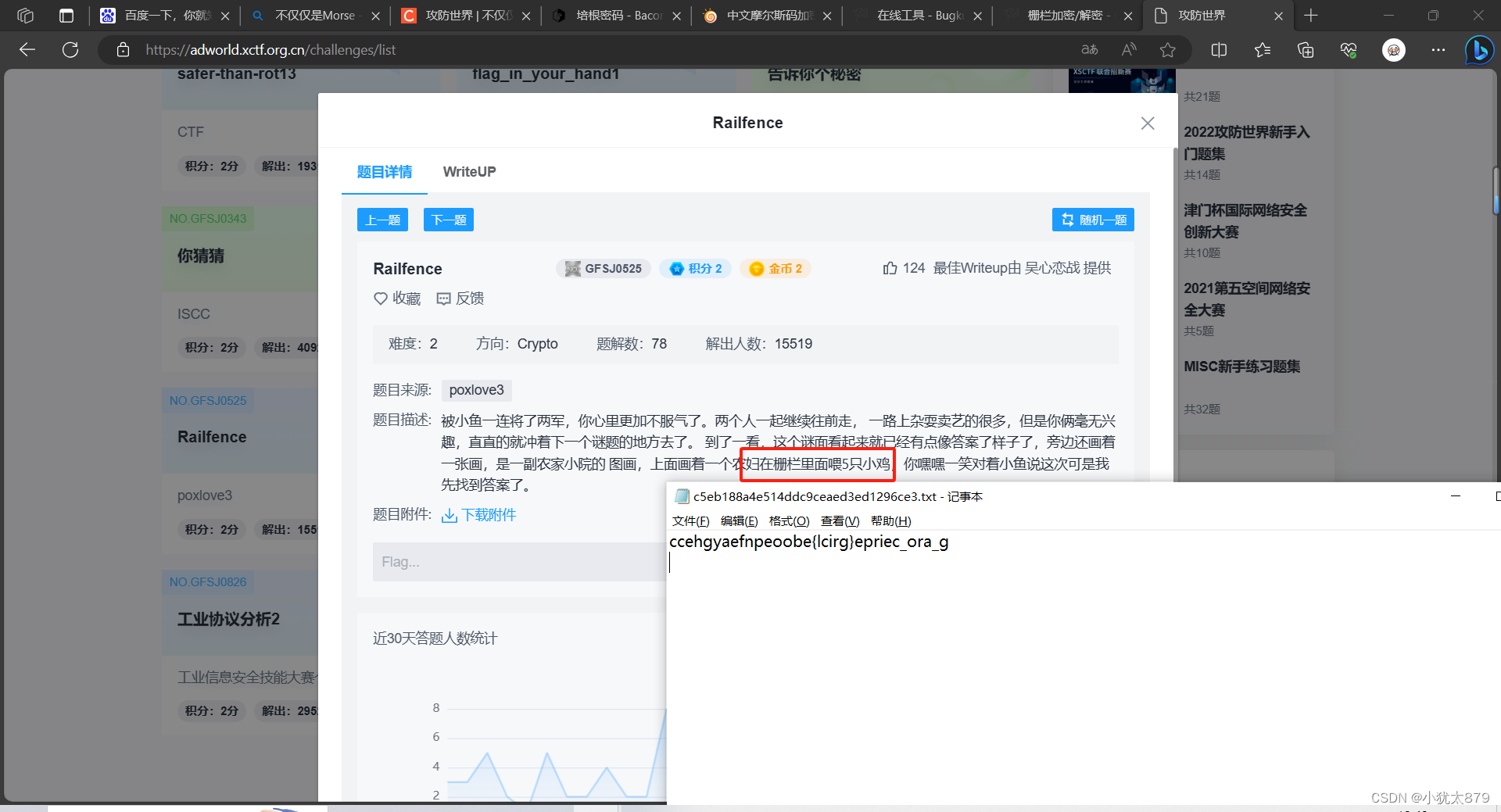

根据题目提示知道栅栏

不是flag但接近

百度知道还有种w变形

原理

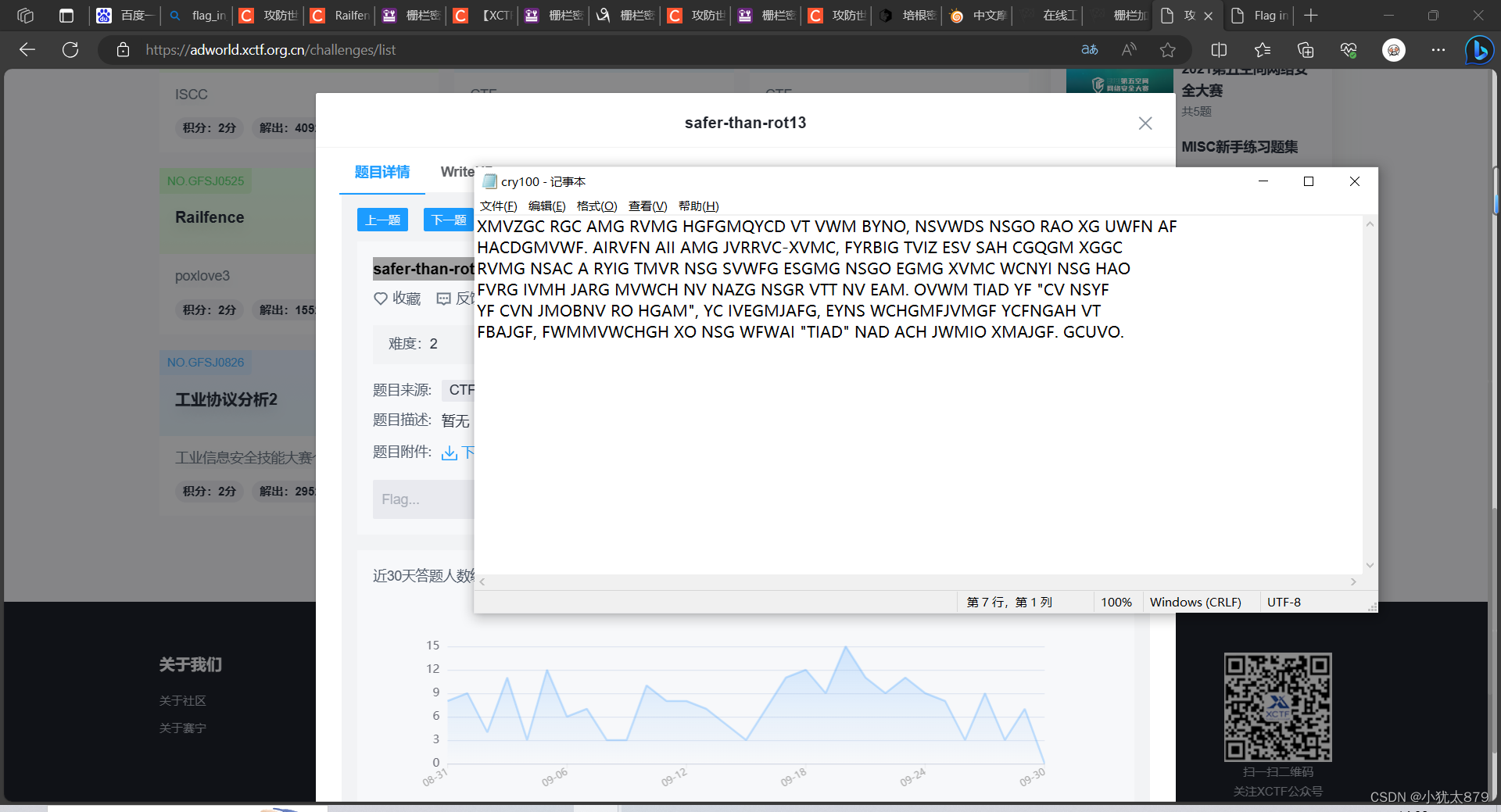

safer-than-rot13

根据题目提示rout13编译-词频分析得到

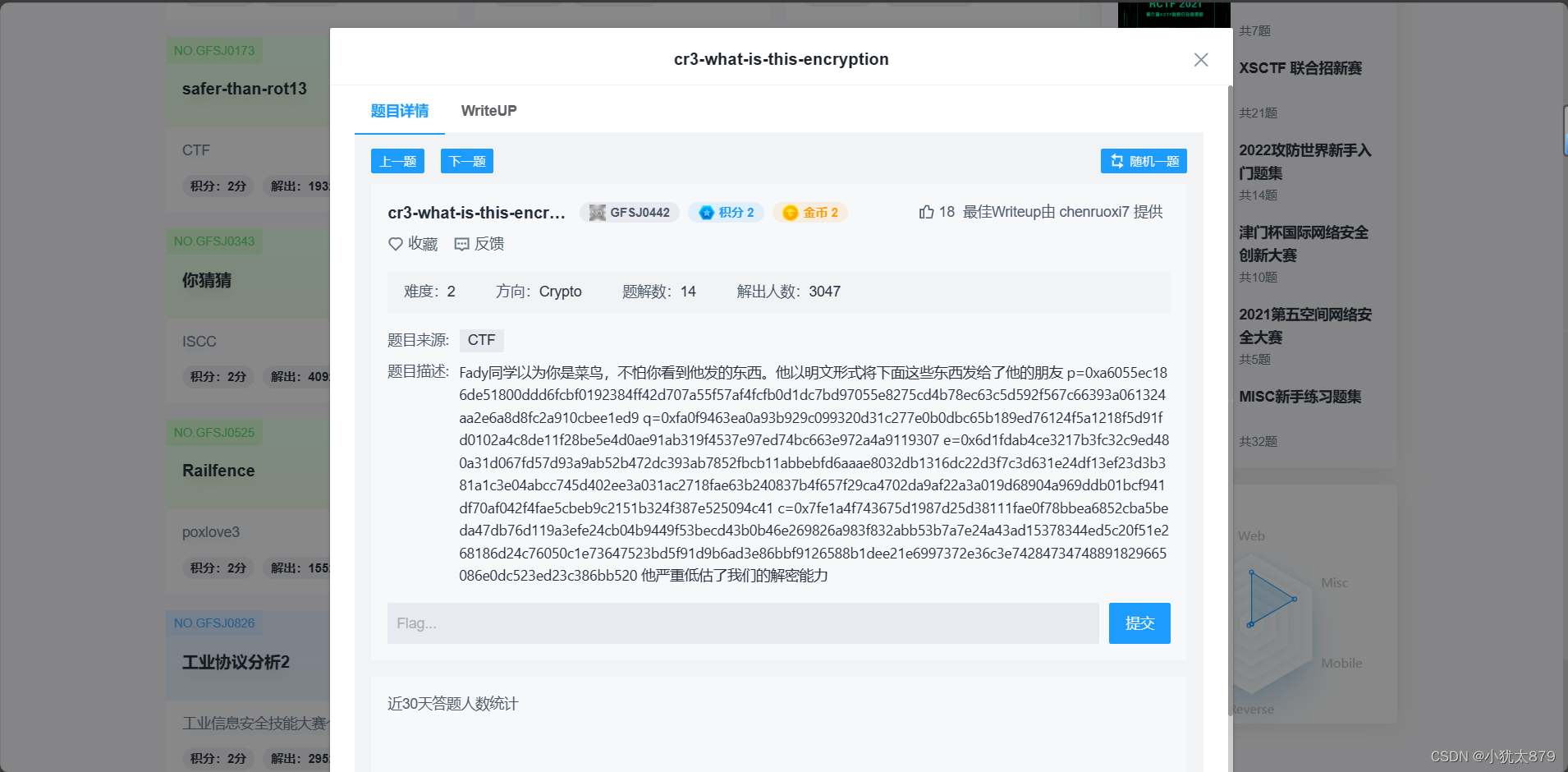

cr3-what-is-this-encryption

感觉是base16

工业协议分析1

找到图片数据

保存出来得到

法二

通过kali的grep找到

工业协议分析2

题目给出一个流量包直接搜索flag找到udp的一串特殊字符转ascii得到flag

转轮机加密

与bugku的托马斯.杰斐逊一样就不再多叙述

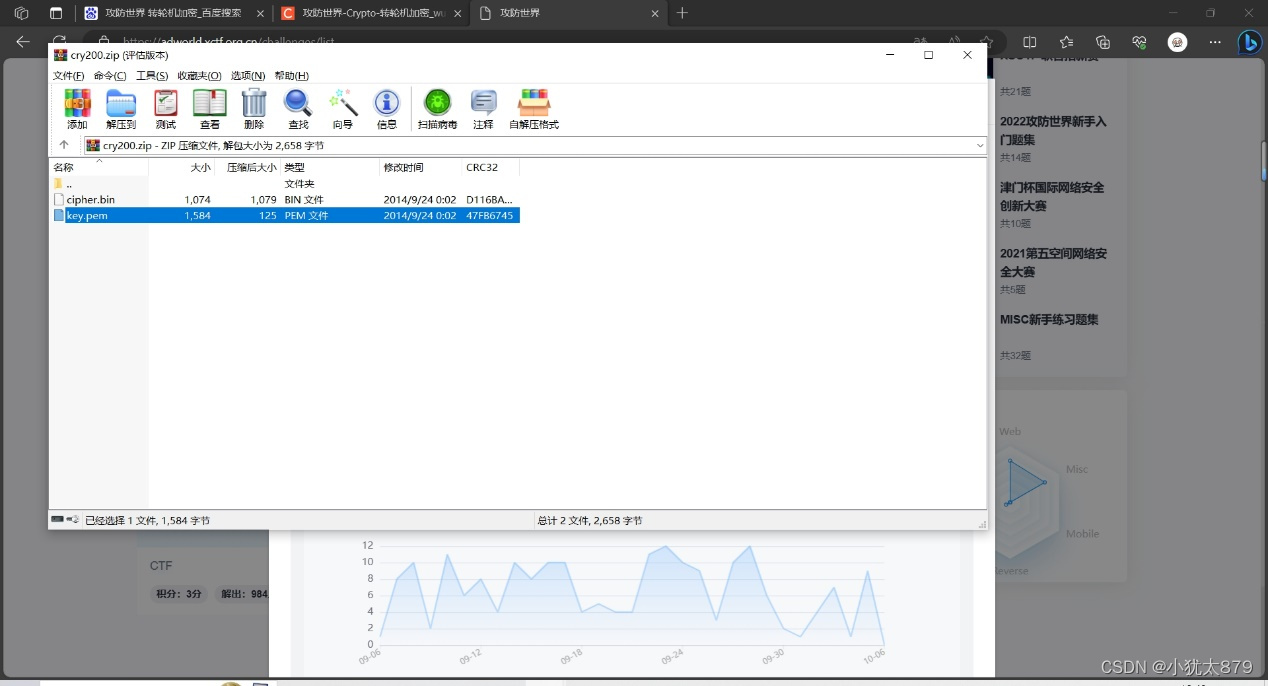

wtc_rsa_bbq

打开发现pk应是zip改后缀

得到一个bin和pem

后面在使用RsaCtfTol解密即可

cr4-poor-rsa

题目给出一串公钥和密文通过RsaCtfTol得出私钥解出

再用工具解密即可

easychallenge

.pyc确定为反编译一下得到(可在线)

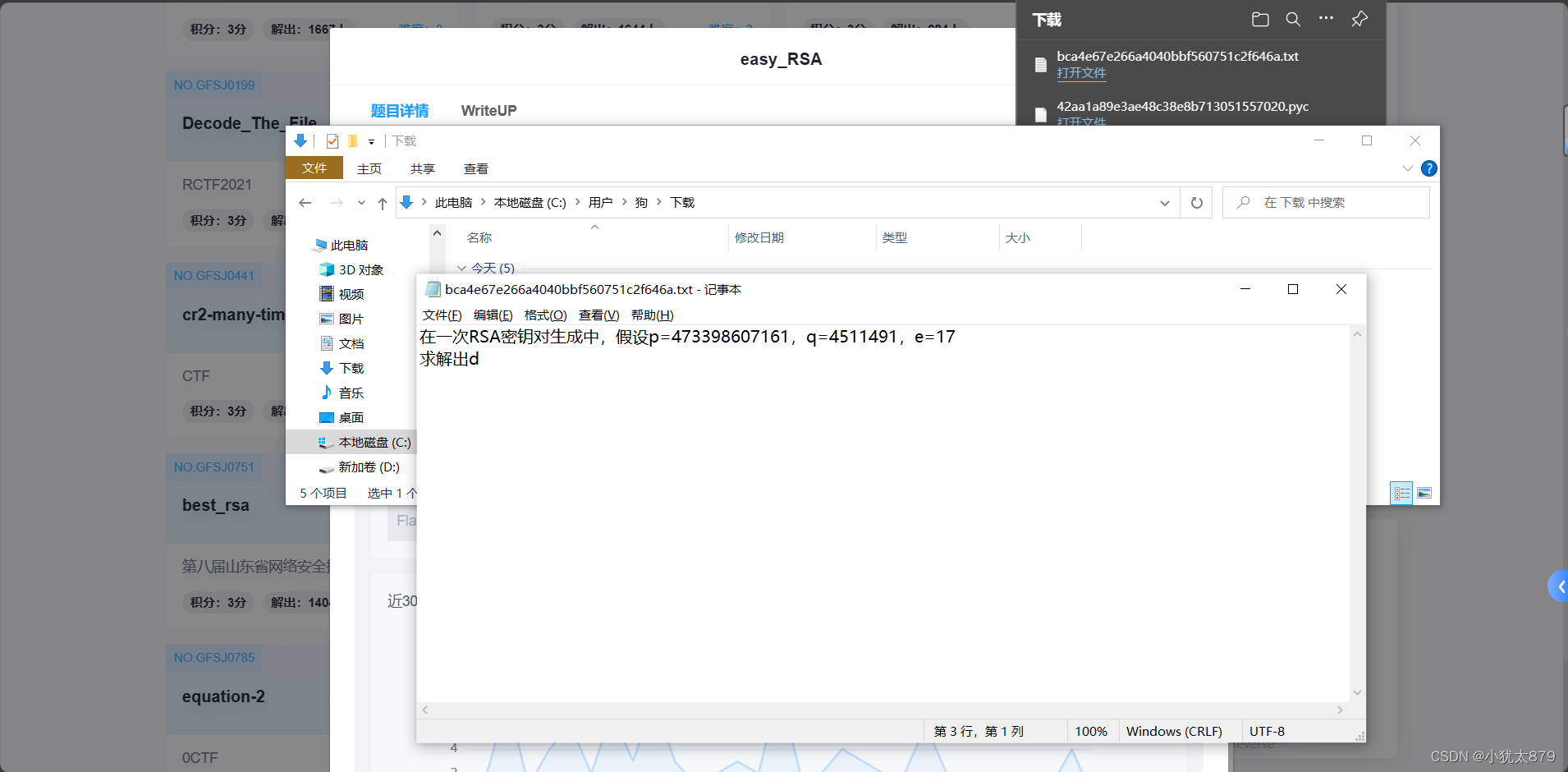

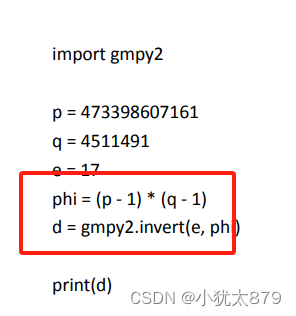

easy_RSA

法一用工具

法二脚本乘法逆元

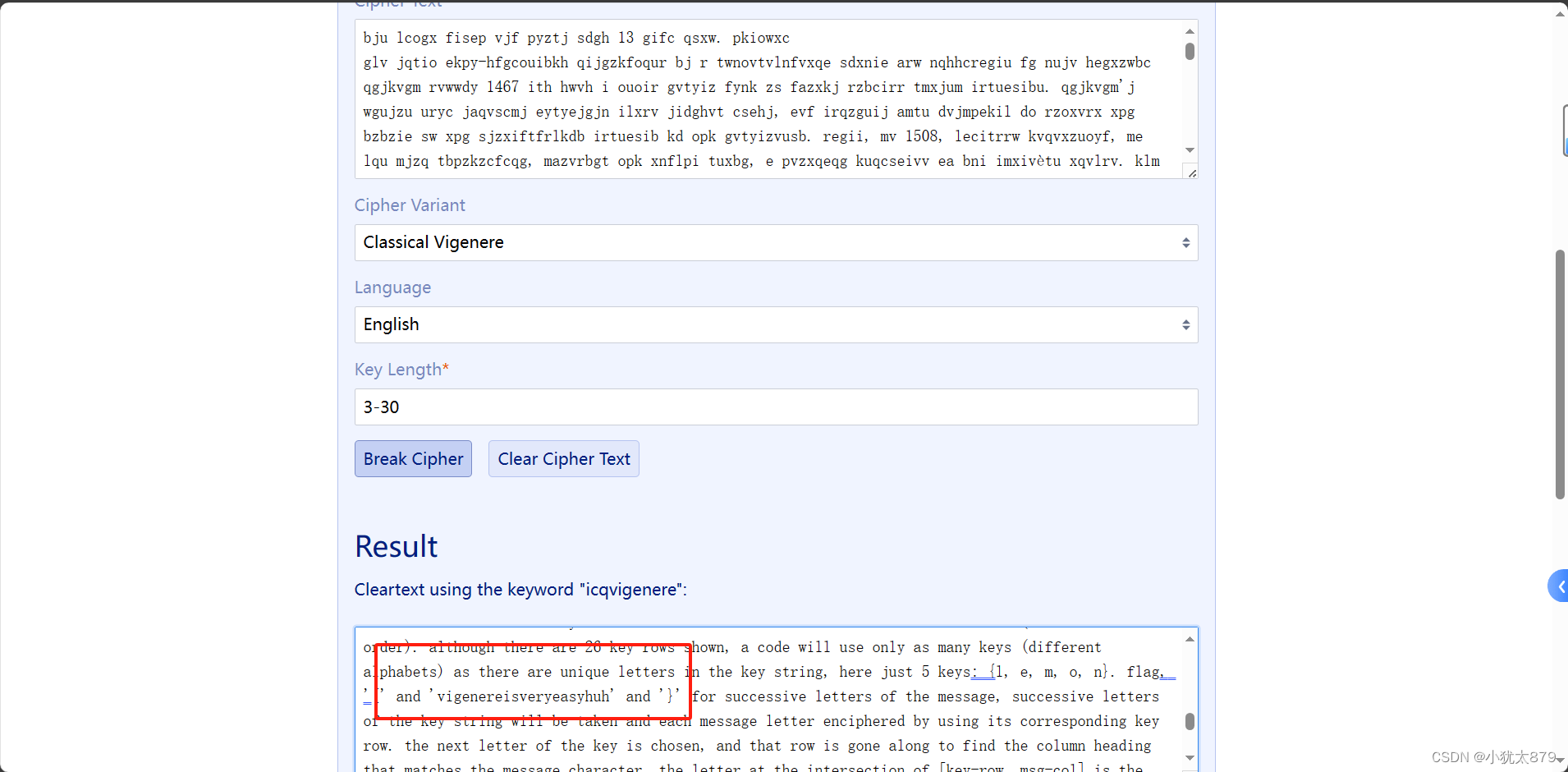

shanghai

直接去解密网站得到

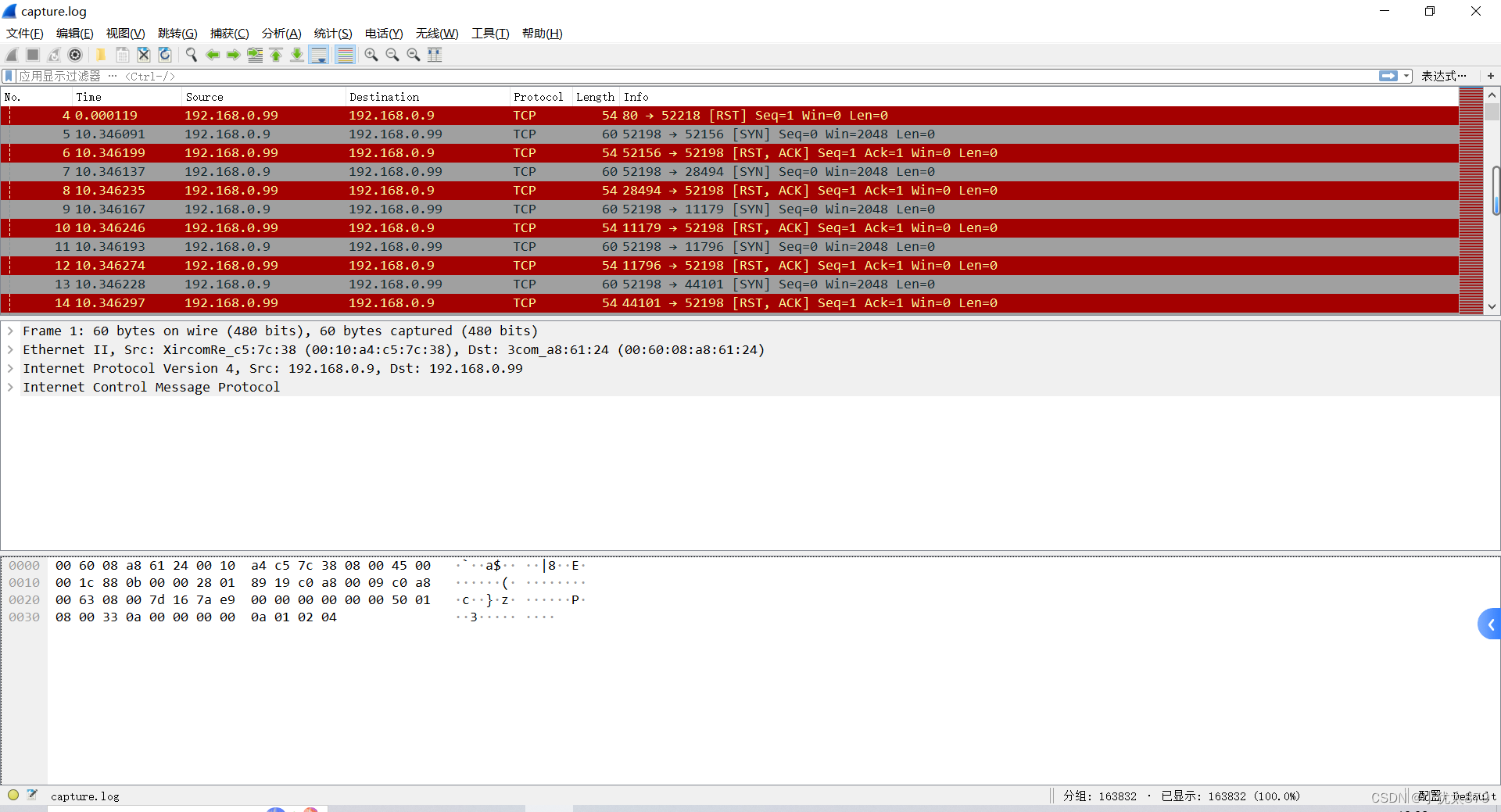

工控安全取证

回显通过lcmp过滤出来题目提示第四次的序列号就是flag

fanfie

加密的base34

将所以对 BITSCTF 进行Base32加密

IJEVIU2DKRDA====与加密的密文对比发现是仿射密码

将其按特定方式摆列再base32解密得到flag

204

204

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?