Tomcat 攻防

tomcat的环境部署

安装tomcat

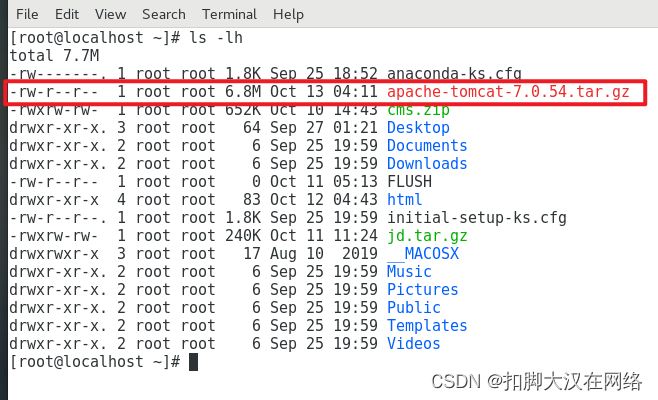

这里tomcat用的版本为tomcat-7.0.54更新版本或历史版本可以去官网下载

将下载好的tomcat压缩包放入服务器

解压tomcat

对压缩包进行解压tar xf apache-tomcat-7.0.54.tar.gz

一般放入/usr/local/下这个目录一般为用户自己安装的软件目录

我们将其移动到/usr/local下并改一个好记的名字

mv apache-tomcat-7.0.54 /usr/local/tomcat

启动tomcat

tomcat/bin下是所有可执行文件包括启动程序,Tomcat的启动程序是startup.sh我们进行启动

/usr/local/tomcat/bin/startup.sh 前面为绝对路径

检查服务是否开启

服务启动成功了

配置远程管理文件

修改标题

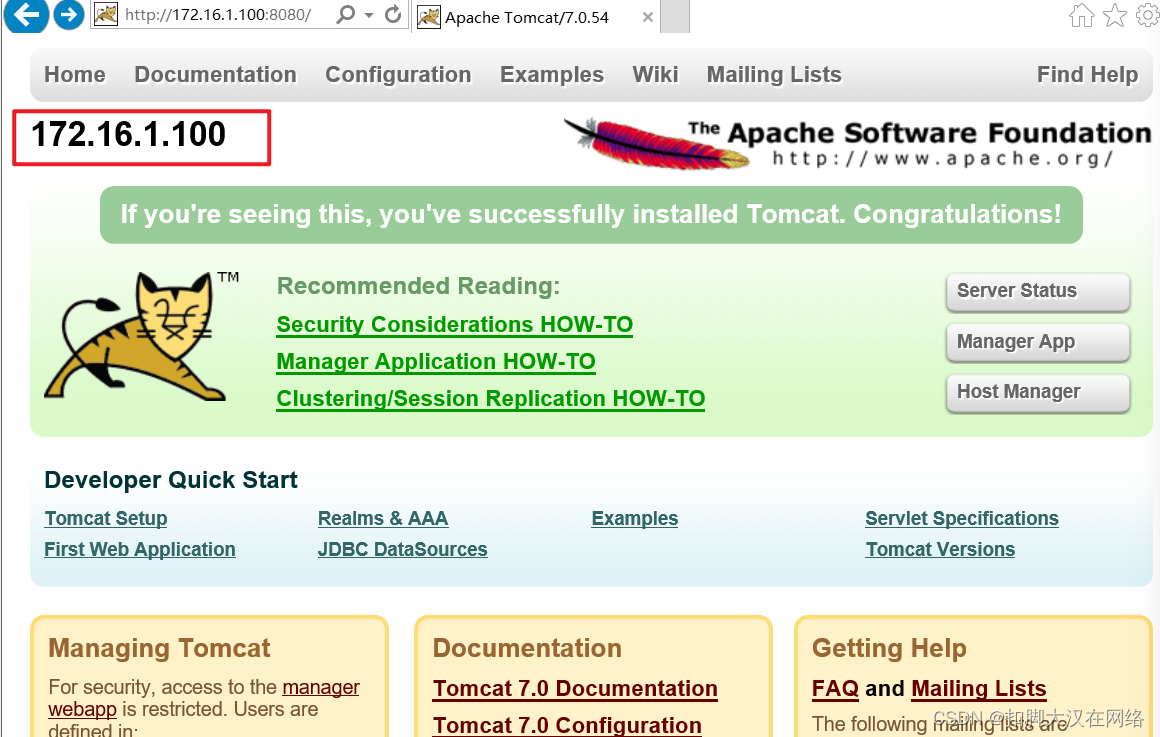

我们可以修改一个标题让我们负载均衡的时候好分辨服务器

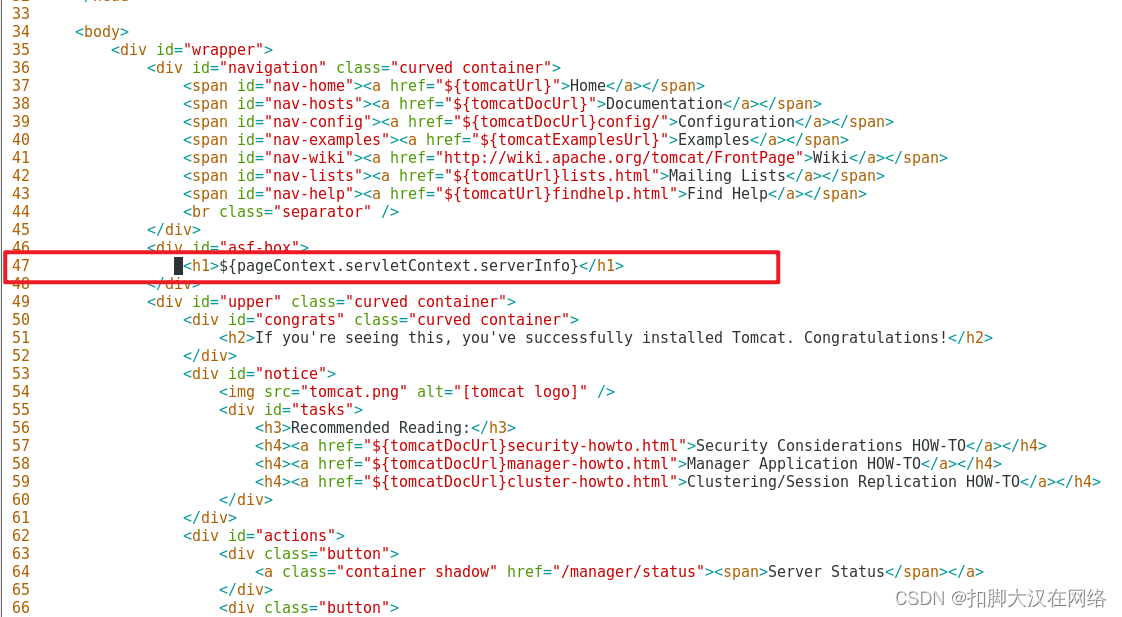

标题的配置文件在webapps/ROOT/index.jsp的第47行中

我们对他进行一个编辑vim /usr/local/tomcat/webapps/ROOT/index.jsp

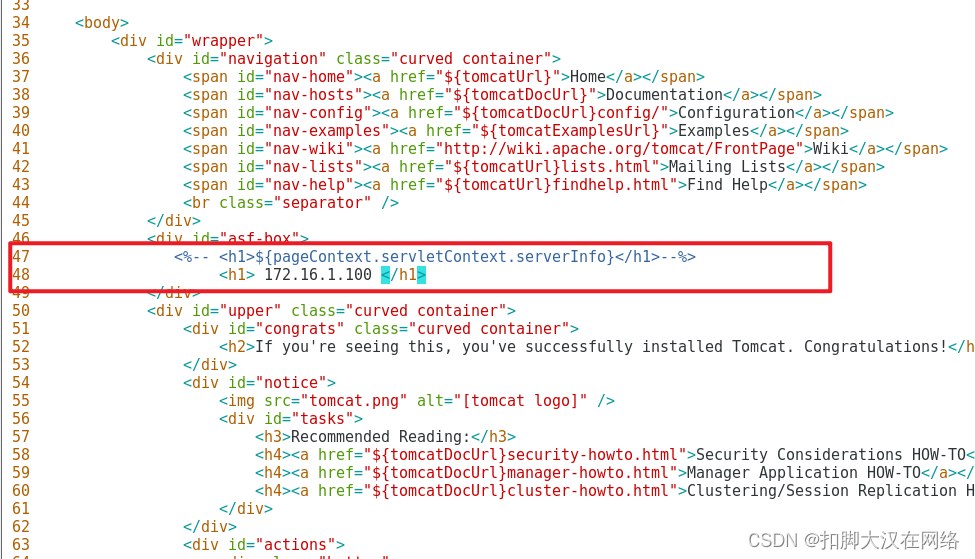

这是一个标题的配置我们将他注释掉重新写一个

注释用这个括起来<%-- --%>

wq进行保存重新访问网页

这样就修改成功了

开启远程管理

开启远程管理后我们就可以在网站上对tomcat进行一个配置

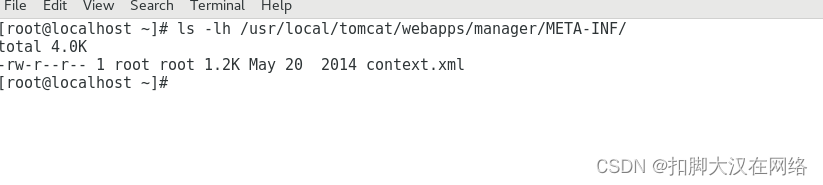

它的配置文件在tomcat/webapps/manager/META-INF/下的context.xml文件里

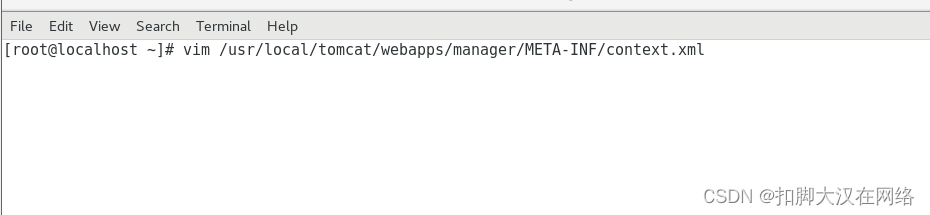

现在对其进行一个配置vim /usr/local/tomcat/webapps/manager/META-INF/context.xml

这是配置文件

<Valve className="org.apache.catalina.valves.RemoteAddrValve" allow="^.*$" />

<Manager sessionAttributeValueClassNameFilter="java\.lang\.(?:Boolean|Integer|Long|Number|String)|org\.apache\.catalina\.filters\.CsrfPreventionFilter\$LruCache(?:\$1)?|java\.util\.(?:Linked)?HashMap"/>

将配置文件放入27行到这里

allow="^.*$"表示的意思是允许所有的地址进行访问管理

设置完成后wq进行保存

远程管理的账号密码管理

配置完成远程管理后我们进行对远程管理账号密码进行配置

远程管理的账号密码配置文件在/usr/local/tomcat/conf/下的tomcat-users.xml文件

我们编辑这个配置文件进行远程管理账户密码的配置

vim /usr/local/tomcat/conf/tomcat-users.xml

将以下配置加入到配置文件中

<roleomca rolename="manager-gui"/>

<role rolename="manager-script"/>

<role rolename="manager-jmx"/>

<role rolename="manager-status"/>

<role rolename="admin-gui"/>

<role rolename="admin-script"/>

<user username="tomcat" password="tomcat" roles="manager-gui,manager-script,manager-jmx,manager-status,admin-gui,admin-script"/>

tomcat:tomcat为管理账户的账号密码对文件进行wq保存

对tomcat服务进行重启

/usr/local/tomcat/bin/shutdown.sh

/usr/local/tomcat/bin/startup.sh

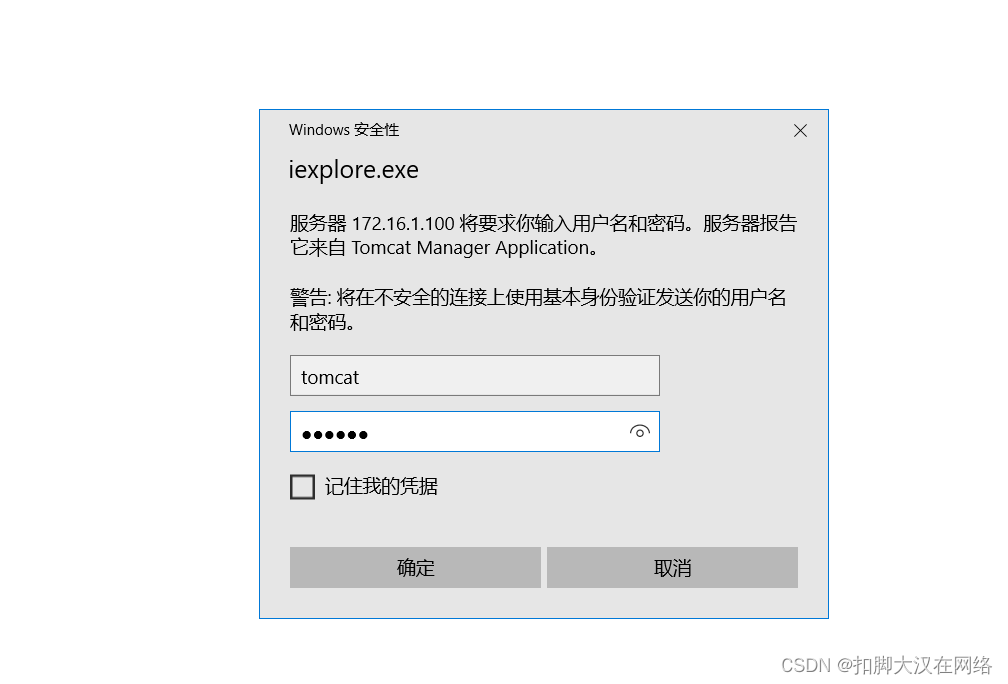

在浏览器访问远程管理网站

输入tomcat:tomcat进行登录

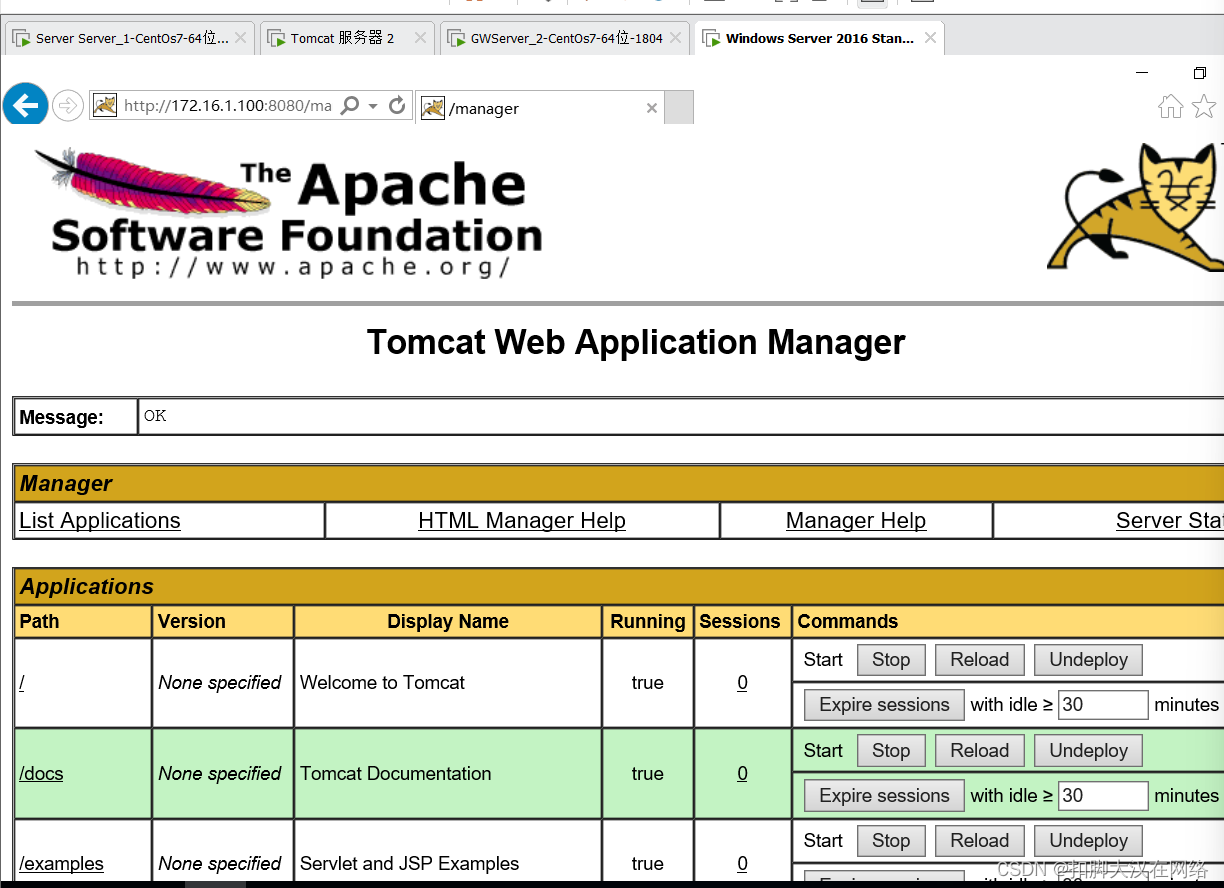

登录成功就可以管理了

部署webshell

模拟黑客我们已经进入后台管理网站

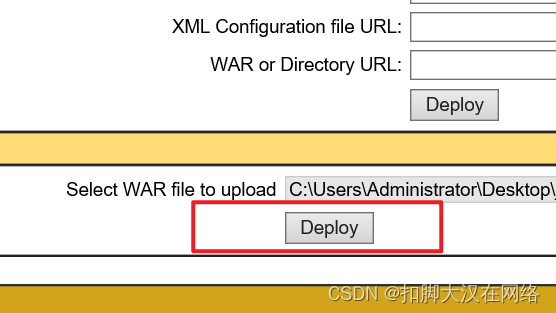

找到WAR file to deploy模块

点击浏览上传我们的大马文件

点击提交

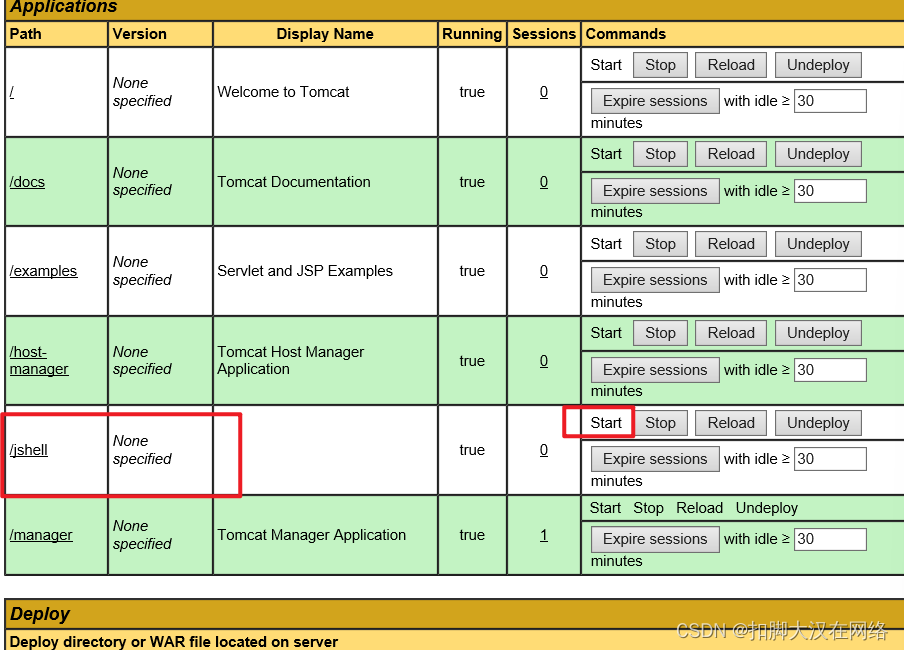

我们在上面的列表里可以看到我们上传的文件

默认就启动执行

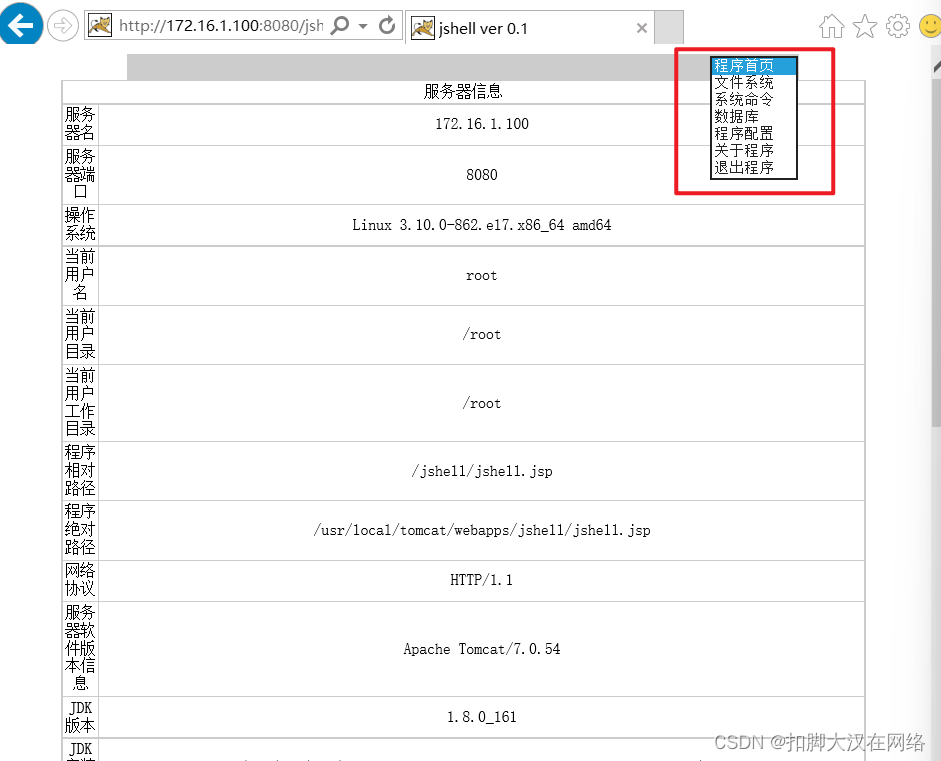

我们在url网站上执行我们的大马脚本

http://172.16.1.100:8080/jshell/jshell.jsp

进入控制页面

输入密码进入我们的后门后台在这里就可以直接拿到webshell了

184

184

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?