无问社区发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

01简介

1.还在一个个反编译小程序吗?

2.还在自己一个个注入hook吗?

3.还在一个个查看找接口、查找泄露吗?

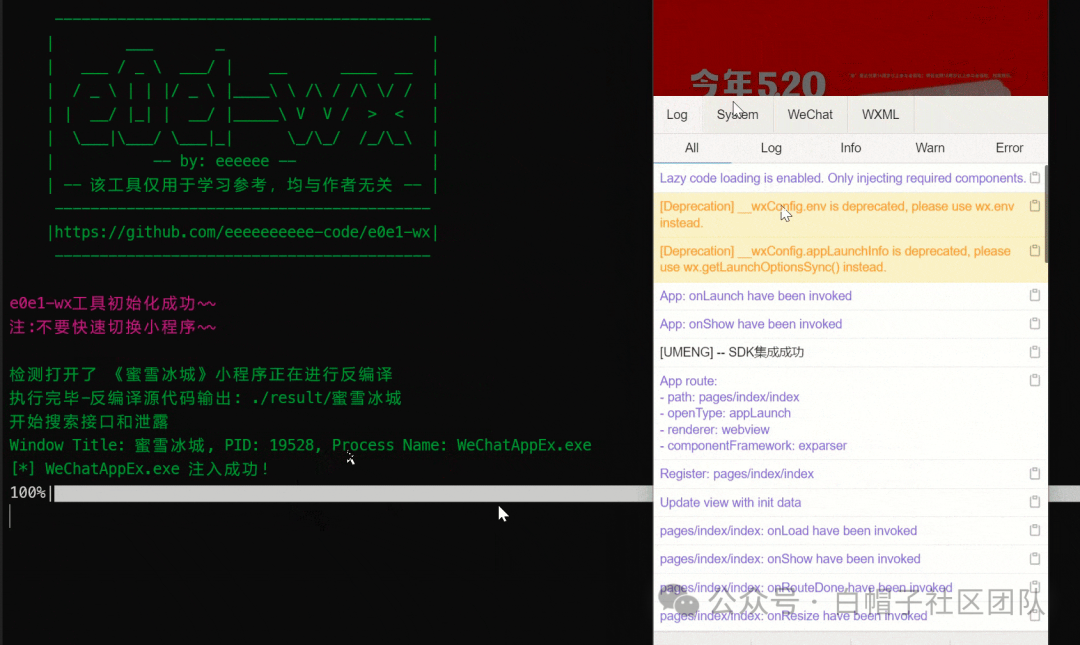

现在有自动化辅助渗透脚本了,自动化辅助反编译、自动化注入hook、自动化查看泄露

注:本工具仅用于学习参考,任何事情与作者无关

平台限制:windows

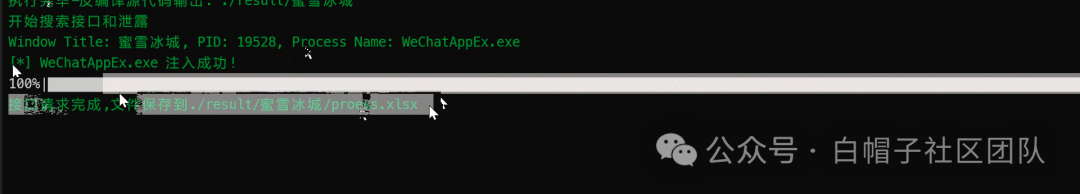

效果展示

配置文件

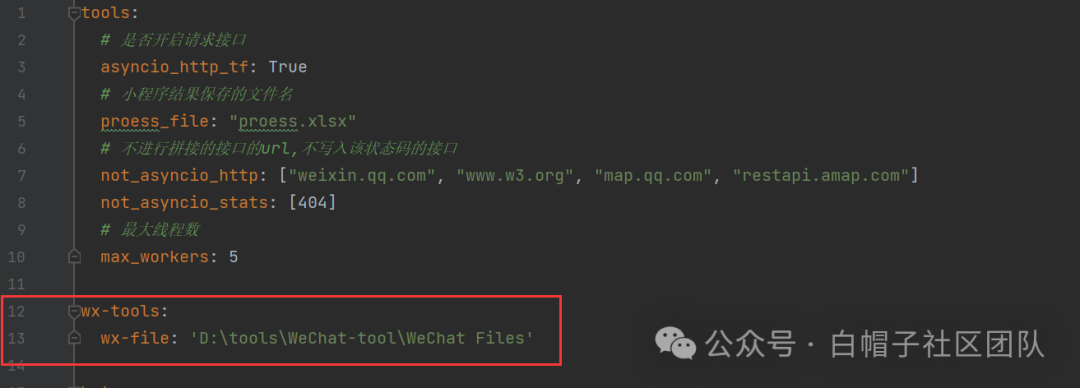

config.yaml文件解释

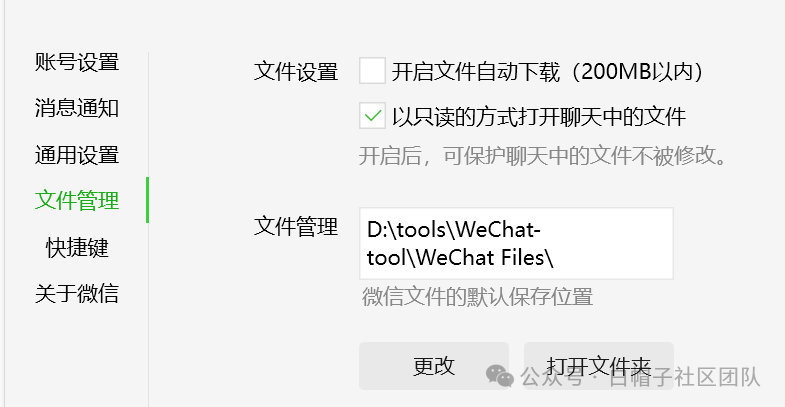

tools:# 是否开启请求接口asyncio_http_tf: False# 小程序结果保存的文件名proess_file: 'proess.xlsx'# 不进行拼接的接口的url,不写入该状态码的接口not_asyncio_http: ['weixin.qq.com', 'www.w3.org', 'map.qq.com', 'restapi.amap.com']not_asyncio_stats: [404]# 最大线程数max_workers: 5wx-tools:# 微信位置(必须配置),注意这里必须使用的是单引号wx-file: ''bot:# 飞书机器人配置,是否开启飞书提醒feishu-tf: Falseapi_id: ''api_secret: ''phone: ['']

config配置

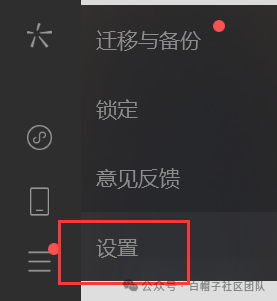

1.配置wx文件夹位置配置,来到设置,查看文件管理对应的文件夹位置

2.配置hook,如果想进行hook-f12,我们需要配置对应的基址

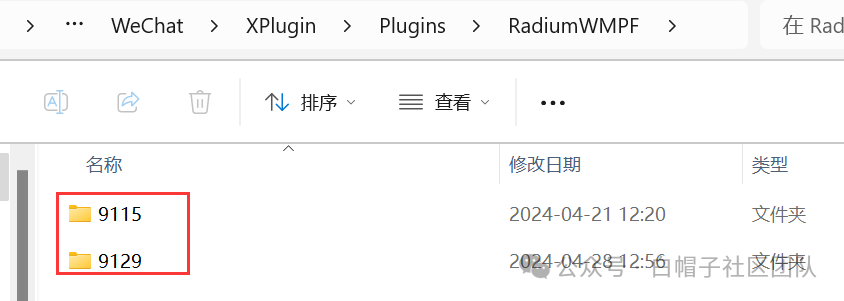

首先查看 %appdata%\Tencent\WeChat\XPlugin\Plugins\RadiumWMPF\ 文件夹如果这里有两个,就是版本新的,修改日期新的的这个,如果不行就回头试试另一个,这里记住对应的版本

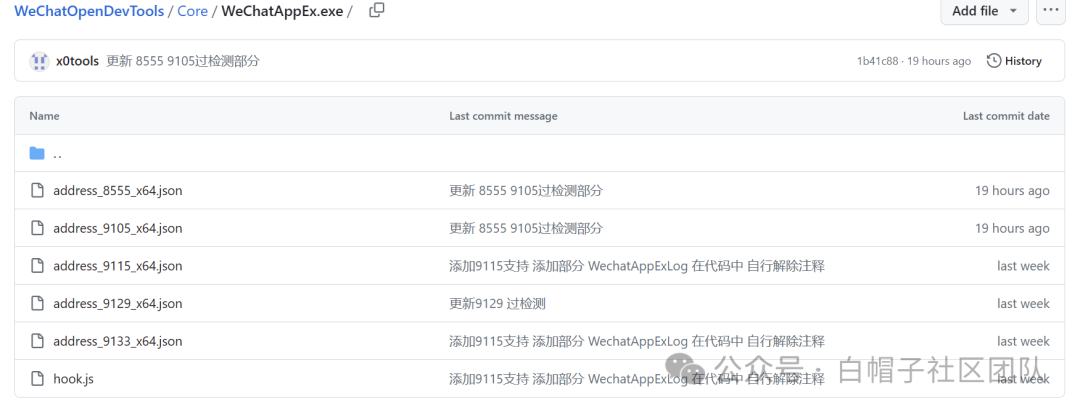

来到https://github.com/x0tools/WeChatOpenDevTools/tree/main/Core/WeChatAppEx.exe ,查看对应版本的addres

或者到 https://github.com/eeeeeeeeee-code/wx-hook/tree/master/addres 查看对应的基址

配置文件

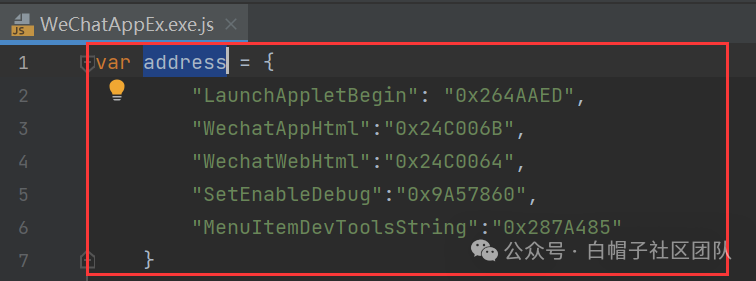

来到脚本./tools/WeChatAppEx.exe.js文件中,修改addres参数为对应的版本addres

02使用方法

# 不进行hookpython3 e0e1-wx.py# 进行hookpython3 e0e1-wx.py --hook

本文还有工具内容请前往原文阅读

获取工具:http://www.wwlib.cn/index.php/artread/artid/16515.html

800

800

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?