每次远程登录Linux的时候,Linux都要检查一下,当前访问的计算机公钥是不是在~/.ssh/know_hosts中,这个文件时OpenSSH记录的。当下次访问相同计算机时,OpenSSH会核对公钥。如果公钥不同,OpenSSH会发出警告,避免你受到DNS Hijack之类的攻击。SSH对主机的public_key的检查等级是根据StrictHostKeyChecking变量来配置的。默认情况下,StrictHostKeyChecking=ask。简单所下它的三种配置值:

-

1.StrictHostKeyChecking=no #最不安全的级别,当然也没有那么多烦人的提示了,相对安全的内网测试时建议使用。如果连接server的key在本地不存在,那么就自动添加到文件中(默认是known_hosts),并且给出一个警告。

-

2.StrictHostKeyChecking=ask #默认的级别,就是出现刚才的提示了。如果连接和key不匹配,给出提示,并拒绝登录。

-

3.StrictHostKeyChecking=yes #最安全的级别,如果连接与key不匹配,就拒绝连接,不会提示详细信息。

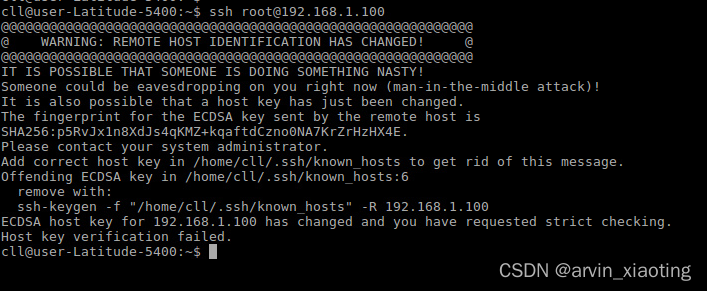

解决方法

可以使用命令删除本地中相应ip的known_hosts ssh-keygen -R 192.168.1.100,再次进行ssh root@192.168.1.100连接即可

ssh-keygen -R 192.168.1.100

# Host 192.168.1.100 found: line 6

/home/cll/.ssh/known_hosts updated.

Original contents retained as /home/cll/.ssh/known_hosts.old

ssh root@192.168.1.100

The authenticity of host '192.168.1.100 (192.168.1.100)' can't be established.

ECDSA key fingerprint is SHA256:p5RvJx1n8XdJs4qKMZ+kqaftdCzno0NA7KrZrHzHX4E.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '192.168.1.100' (ECDSA) to the list of known hosts.

Last login: Sun Jul 17 23:47:15 2022

root@v9156_ms:~# 也可以根据上面的理论,我们用下面免check命令登录就不会出问题了。

ssh -o StrictHostKeyChecking=no root@192.168.1.100还有一种方法是彻底去掉提示,修改/etc/ssh/ssh_config文件(或$HOME/.ssh/config)中的配置,添加如下两行配置:

StrictHostKeyChecking no

UserKnownHostsFile /dev/null修改好配置后,重新启动sshd服务即可,命令为:/etc/init.d/sshd restart (或 systemctl restart sshd )

一般使用于内网中非常信任的服务器之间的ssh连接,所以不考虑安全问题,就直接去掉了主机密钥(host key)的检查。

370

370

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?