文章目录

- 前言

-

* 1\. 安装Jump server- 2. 本地访问jump server

- 3. 安装 cpolar内网穿透软件

- 4. 配置Jump server公网访问地址

- 5. 公网远程访问Jump server

- 6. 固定Jump server公网地址

前言

JumpServer 是广受欢迎的开源堡垒机,是符合 4A 规范的专业运维安全审计系统。JumpServer

帮助企业以更安全的方式管控和登录所有类型的资产,实现事前授权、事中监察、事后审计,满足等保合规要求。

下面介绍如何简单设置即可使本地jump server 结合cpolar 内网穿透实现远程访问jump server 管理界面.

1. 安装Jump server

本文搭建一个jump server 作为演示,通过jump server 官网的Linux

安装方法,开始我们需要安装环境,可以参考官网说明步骤,安装所需的环境:

官网安装方法:

https://docs.jumpserver.org/zh/v3/installation/setup_linux_standalone/requirements/

安装环境后.使用一键安装命令,一键安装,接下来等待安装即可,这里简单介绍的是在线安装方式

curl -sSL https://resource.fit2cloud.com/jumpserver/jumpserver/releases/latest/download/quick_start.sh | bash

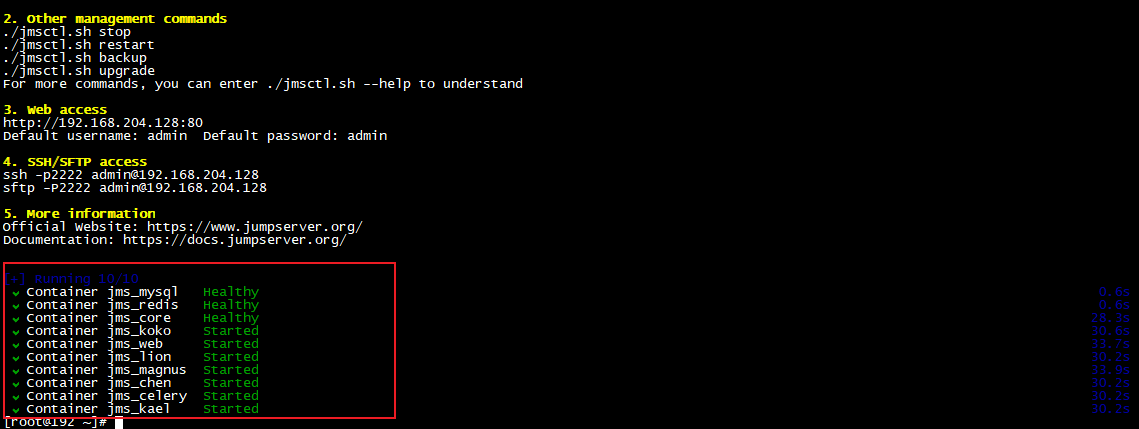

安装成功后,我们可以看到所有的组建提示启动正常,下面web access 显示了 本地访问的地址,端口号为80端口,同时可以看到默认用户名为:admin

和默认密码;admin

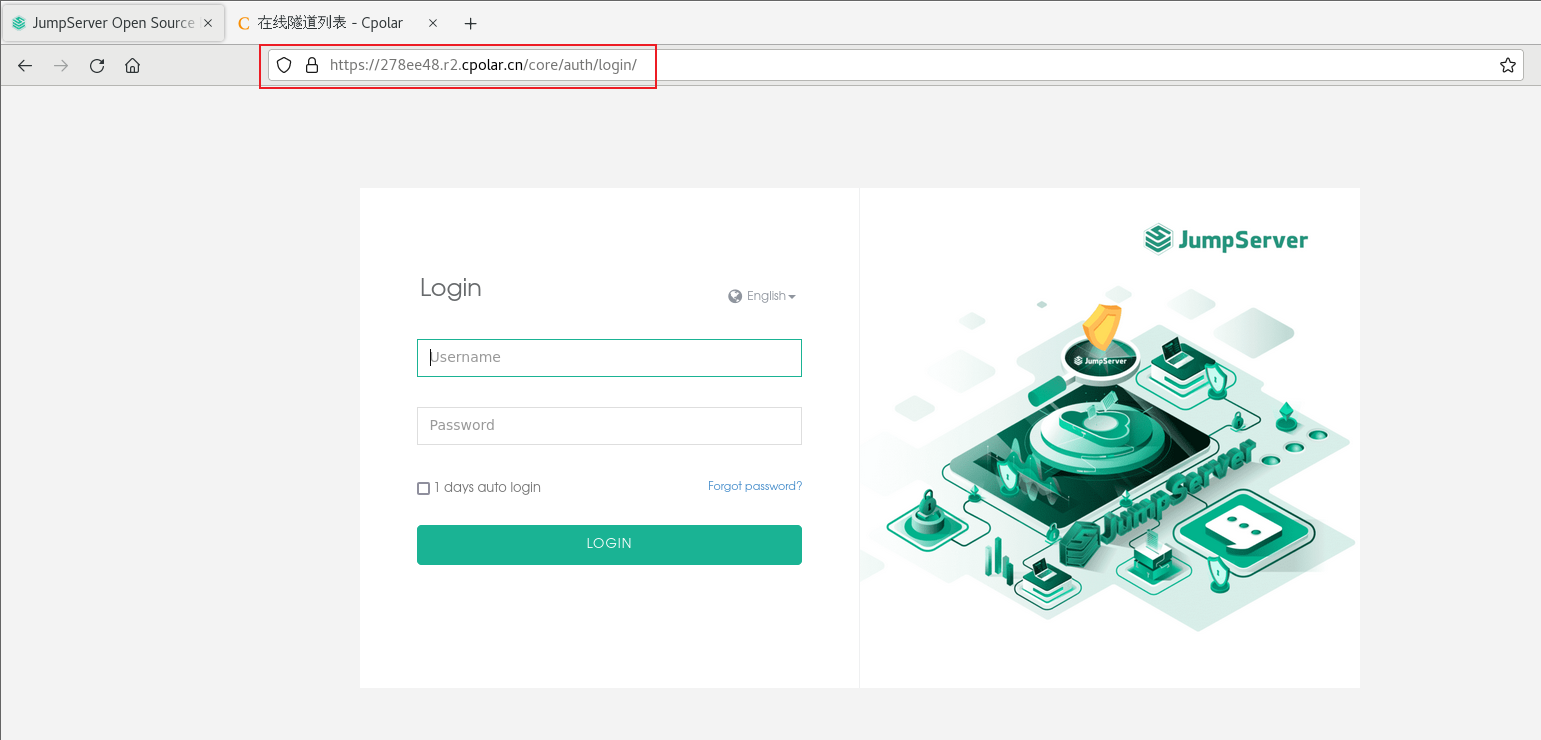

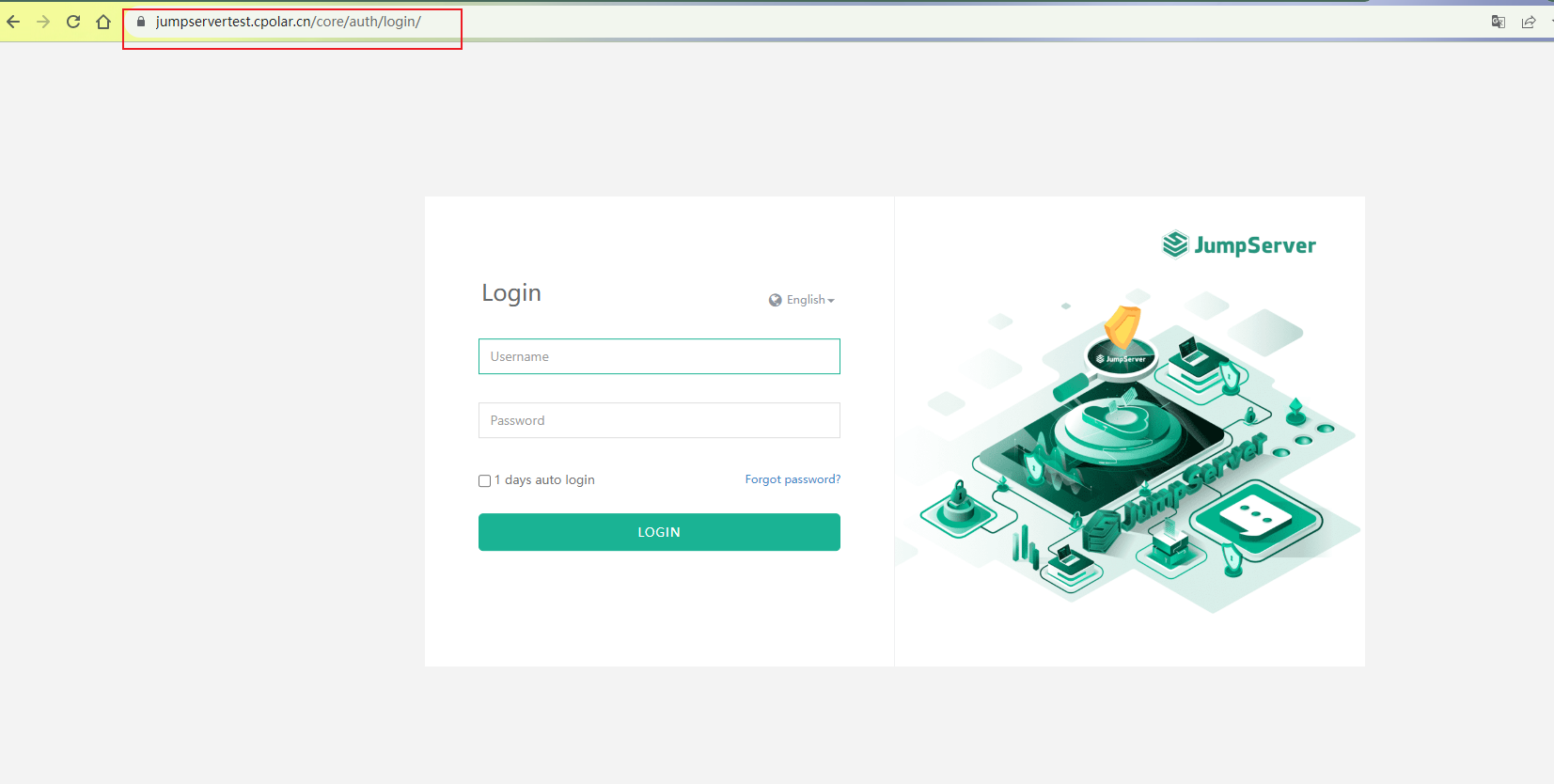

2. 本地访问jump server

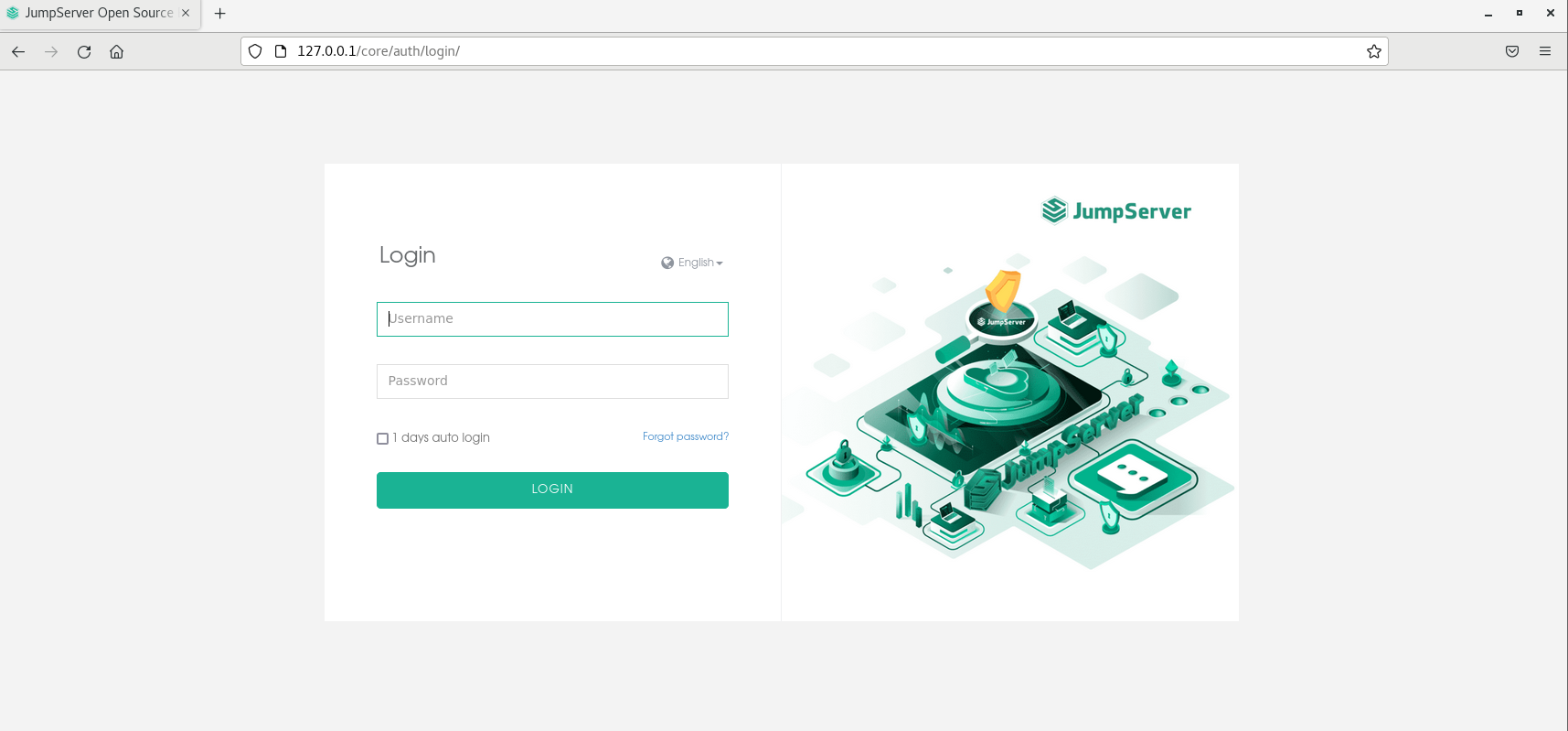

通过上面看到的本地访问地址,我们打开浏览器,在局域网环境通过上面的局域网地址进行访问,端口80,本机直接使用本机地址访问,这边使用本机地址访问,访问后成功看到了Jump

server是登录界面,输入默认的用户名密码即可登录,本地访问测试ok,下面在Linux中安装cpolar 内网穿透工具,实现远程访问

3. 安装 cpolar内网穿透软件

上面我们在本地Linux中安装和启动了jump

server服务,并且本地访问ok,下面我们在Linux安装cpolar内网穿透工具,通过cpolar的http公网地址,我们可以很容易实现远程访问jump

server,而无需自己注册域名购买云服务器.下面是安装cpolar步骤

cpolar官网地址: https://www.cpolar.com

-

使用一键脚本安装命令

curl -L https://www.cpolar.com/static/downloads/install-release-cpolar.sh | sudo bash

-

向系统添加服务

sudo systemctl enable cpolar

-

启动cpolar服务

sudo systemctl start cpolar

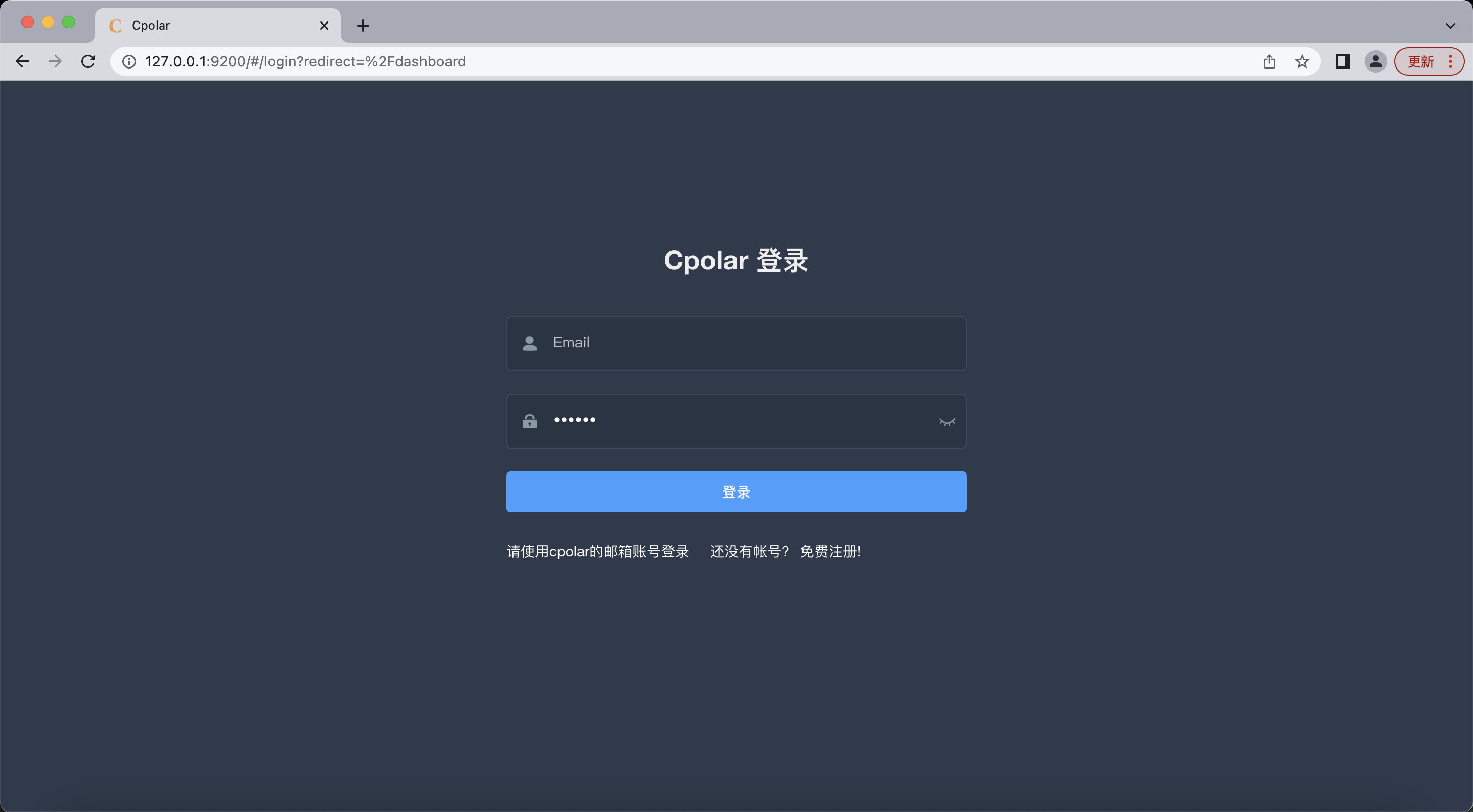

cpolar安装成功后,在浏览器上访问Linux

的9200端口即:【http://局域网ip:9200】,使用cpolar账号登录,登录后即可看到cpolar web 配置界面,结下来在web

界面配置即可

4. 配置Jump server公网访问地址

点击左侧仪表盘的隧道管理——创建隧道,创建一个我们上面http访问方式的80端口隧道!

- 隧道名称:可自定义命名,注意不要与已有的隧道名称重复

- 协议:选择http

- 本地地址:80 (默认端口)

- 域名类型:免费选择随机域名

- 地区:选择China vip

点击创建

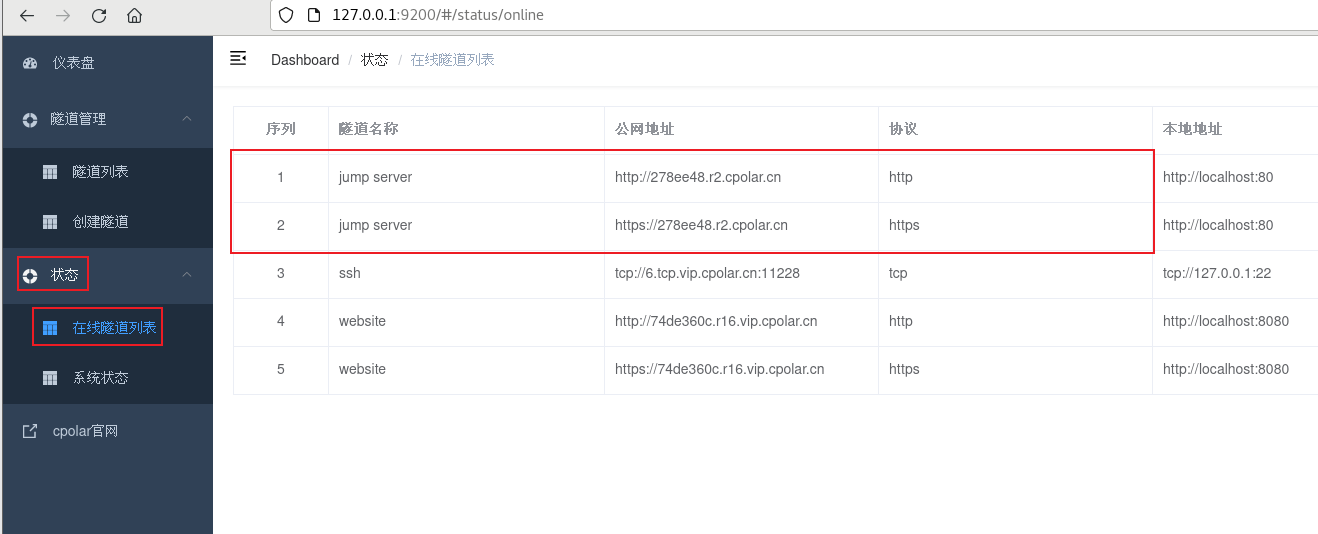

隧道创建成功后,点击左侧的状态——在线隧道列表,查看所生成的公网地址,有两种访问方式,一种是http 和https,两种方式都可以访问

5. 公网远程访问Jump server

我们使用上面的http公网地址访问,即可成功看到我们Jump server

服务登录管理界面,这样一个公网地址且可以远程访问就创建好了,新地址访问,可能需要重新登录.

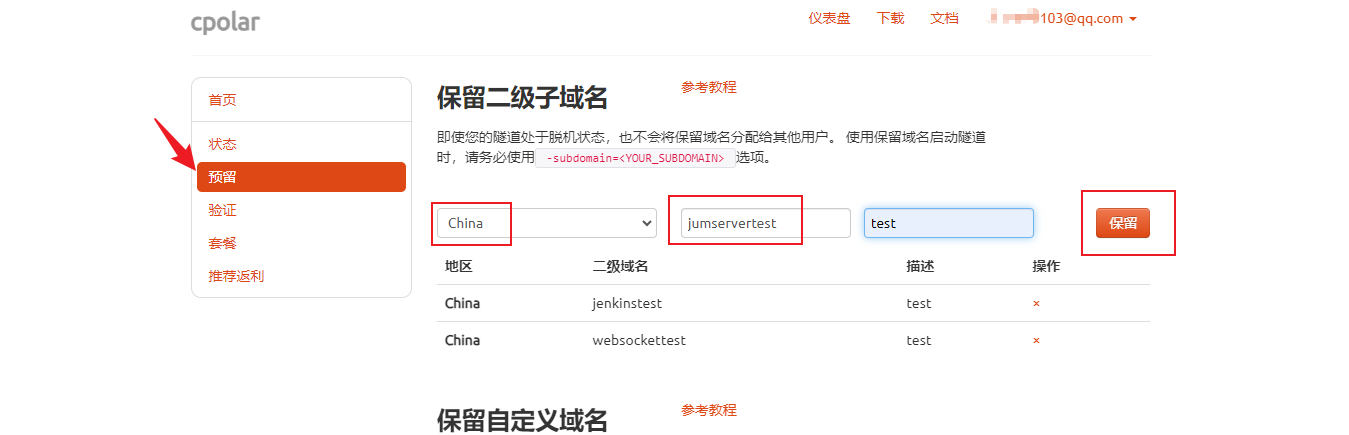

6. 固定Jump server公网地址

由于以上使用cpolar所创建的隧道使用的是随机公网地址,24小时内会随机变化,不利于长期远程访问。因此我们可以为其配置二级子域名,该地址为固定地址,不会随机变化【ps:cpolar.cn已备案】

注意需要将cpolar套餐升级至基础套餐或以上,且每个套餐对应的带宽不一样。【cpolar.cn已备案】

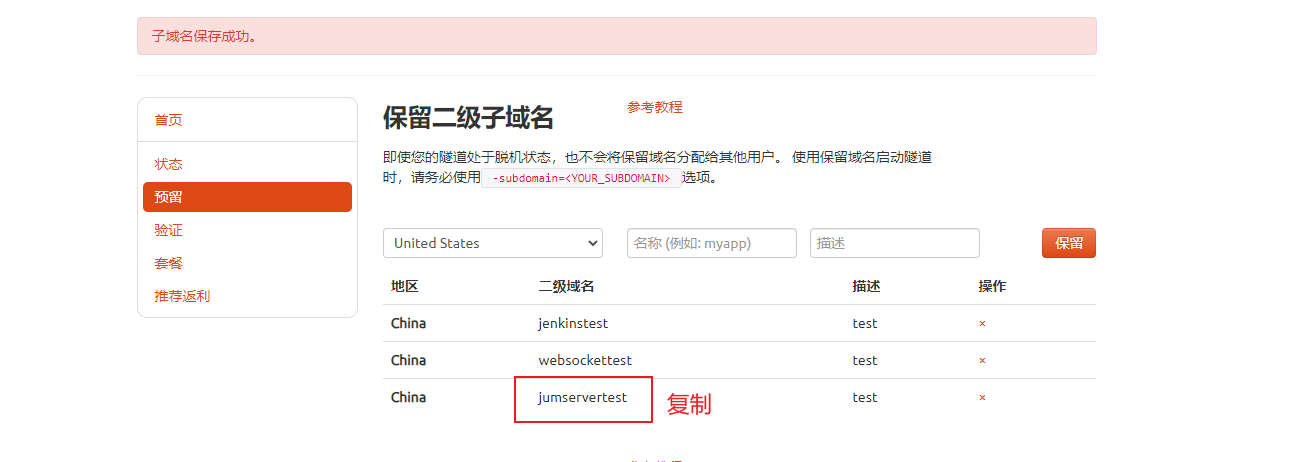

登录cpolar官网,点击左侧的预留,选择保留二级子域名,设置一个二级子域名名称,点击保留,保留成功后复制保留的二级子域名名称

保留成功后复制保留成功的二级子域名的名称

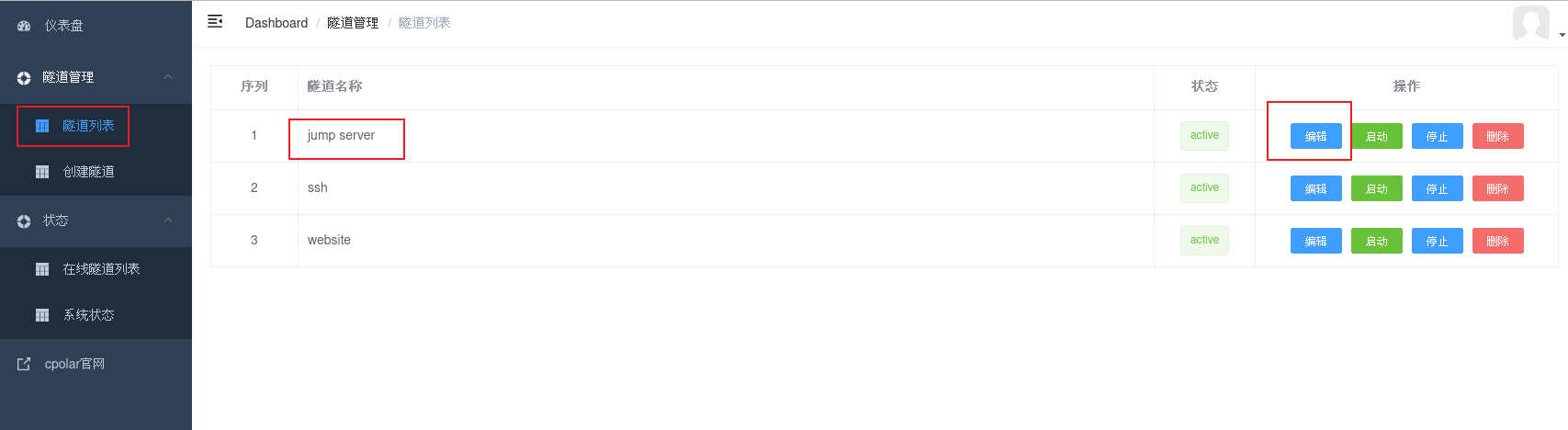

登录cpolar web UI管理界面,点击左侧仪表盘的隧道管理——隧道列表,找到所要配置的jump server隧道,点击右侧的编辑

修改隧道信息,将保留成功的二级子域名配置到隧道中

- 域名类型:选择二级子域名

- Sub Domain:填写保留成功的二级子域名

点击更新(注意,点击一次更新即可,不需要重复提交)

更新完成后,打开在线隧道列表,此时可以看到公网地址已经发生变化,地址名称也变成了固定的二级子域名名称的域名

最后,我们使用固定的公网地址访问jump server服务,可以看到出现登录界面,表示访问成功,这样一个固定且永久不变的公网地址就设置好了

最后

从时代发展的角度看,网络安全的知识是学不完的,而且以后要学的会更多,同学们要摆正心态,既然选择入门网络安全,就不能仅仅只是入门程度而已,能力越强机会才越多。

因为入门学习阶段知识点比较杂,所以我讲得比较笼统,大家如果有不懂的地方可以找我咨询,我保证知无不言言无不尽,需要相关资料也可以找我要,我的网盘里一大堆资料都在吃灰呢。

干货主要有:

①1000+CTF历届题库(主流和经典的应该都有了)

②CTF技术文档(最全中文版)

③项目源码(四五十个有趣且经典的练手项目及源码)

④ CTF大赛、web安全、渗透测试方面的视频(适合小白学习)

⑤ 网络安全学习路线图(告别不入流的学习)

⑥ CTF/渗透测试工具镜像文件大全

⑦ 2023密码学/隐身术/PWN技术手册大全

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

扫码领取

5139

5139

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?