BTEM: Belief based trust evaluation mechanism for Wireless Sensor Networks

(BTEM:基于信念的无线传感器网络信任评估机制)

| 作者:Raja Waseem Anwar , Anazida Zainal, Fatma Outay, Ansar Yasar, Saleem Iqbal | 出版时间:2019 |

| 期刊:Future Generation Computer Systems | SCI 1Q |

| 论文链接:Redirecting | |

| keys:Wireless Sensor,Networks,Malicious nodes,Trust,Security,Bayesian estimation |

本文提出了一种有效的基于信念的信任评估机制(BTEM),该机制可以隔离恶意节点和可信节点,防御恶意攻击、关闭攻击和拒绝服务攻击。采用贝叶斯估计方法收集传感器节点的直接信任值和间接信任值,进一步考虑所收集数据随时间的相关性,然后在决策中估计不精确的知识,以实现数据的安全交付,从而避免恶意节点。

1.introduction

网络的可靠性和采集信息的完整性基于部署的传感器节点之间的可信通信。为了加强无线传感器网络的协作和建立安全的通信,检测和隔离破坏网络通信和合法丢弃数据包的恶意传感器节点是非常重要的。内部网络攻击如恶意节点攻击仍然是研究人员面临的一个巨大挑战,尽管各种信任和传统的安全解决方案已经到位,但仍然需要填补这一空白。与传统的基于资源约束的加密安全措施相比,在无线传感器网络中使用信任作为安全机制是一种新的、有前途的方法。无线传感器网络中的信任背景可以被描述为节点对彼此的信任程度和信任程度,这种信任程度和信任是通过过去的交互、行为观察和直接或间接进行的交互次数来维持的,这些行为可以被记录下来,以保持信息,这些信息可以在以后的决策过程中使用。此外,基于信任和声誉的安全机制更能抵御内部攻击。网络中包含恶意节点会限制节点之间的通信。从而影响网络性能。因此,通过识别和排除恶意节点来维护一个安全可信的通信环境是非常重要的。

本文的主要贡献如下:

- 使用基于贝叶斯信念的wsn恶意节点检测和隔离机制。

- 评估和验证拟议机制的有效性。

2.Literature review

下面介绍一些个人感兴趣的论文综述,详细内容请自行查看。

的作者提出了一种参数化和本地化的信任管理(PLUS)模型,节点使用推荐和个人来建立信任。通过数据包传输成功次数计算个人参考值,同时从邻近节点获得推荐信任。该方案通过发送数据包的数量进行完整性检查,并使用奖惩机制来确定节点的状态,即节点是可信的还是可疑的。然而,该方案的主要问题是将不公平的资源分配给合法节点,从而变成恶意节点。

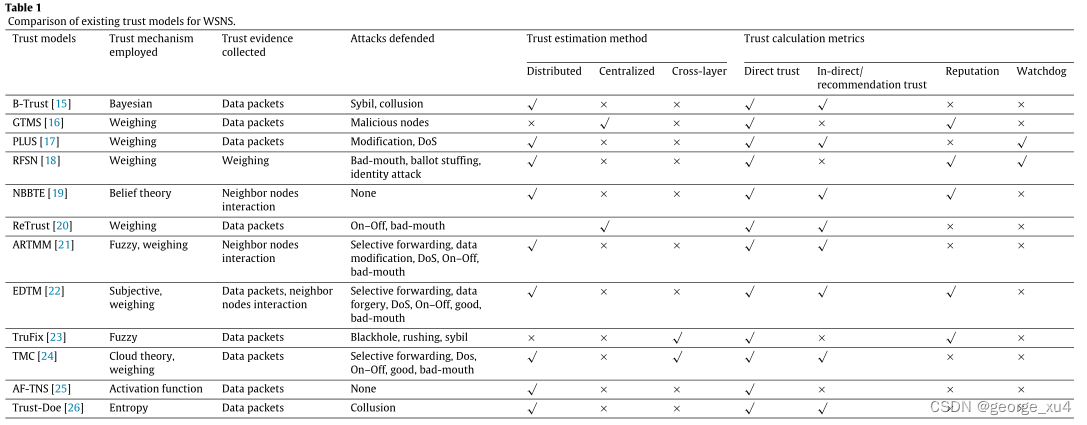

上图1总结了部署在wsn中的各种基于信任的安全估计机制。文献综述揭示了各种信任模型的综合分析,这些模型具有使用直接和间接信任防御攻击的能力,包括其他信任计算指标和网络部署。提出的BTEM的部分动机来自上述相关工作的讨论,并总结在表1中。

3.Proposed model

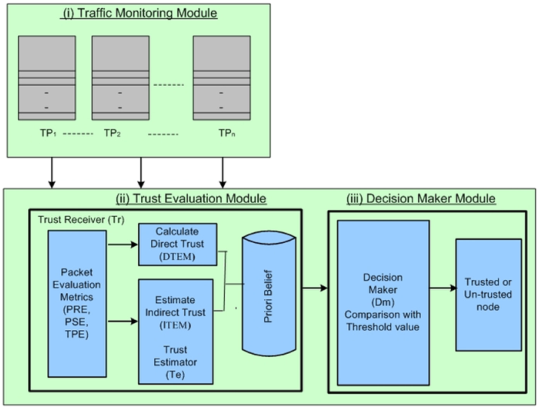

基于信念的信任评价机制(BTEM)由三个模块组成。第一个模块是流量监控模块,该模块通过交换请求和响应包以及节点的其他流量类型信息,以流量概要(Tp)的形式观察邻近节点的数据包转发行为。第二个模块是信任评估模块,用于评估传感器节点的直接信任和间接信任,该模块基于过去的交互,如发送、接收和传输流量配置文件,并将这些信息转发给决策者模块(dm),决策者模块根据预定义的阈值检查节点的信任水平,该值是否大于或等于阈值。然后将节点分类为可信节点,或者如果节点值小于阈值,则将其检测为恶意节点,从而将其隔离。框架如下图:

3.1流量监控模块

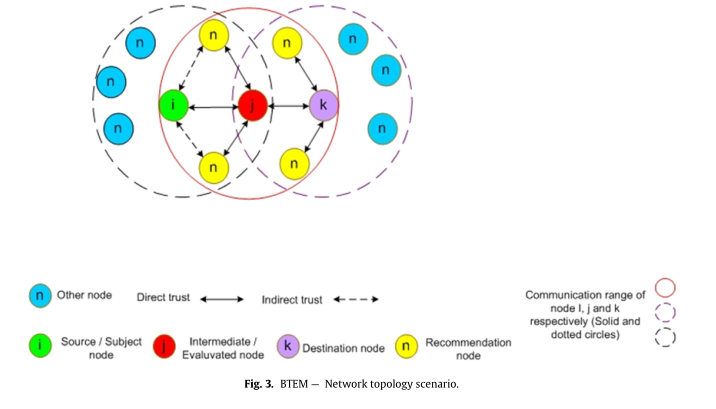

如上图所示,流量监控模块通过交换请求和响应控制包来观察相邻节点的报文转发行为。该控制包由流量剖面图(Traffic profile, Tp)组成,保存在每个节点上,包含三种类型的流量信息:(i)发送的数据包,(ii)接收的数据包,(iii)传输的数据包。此外,存储的信息由节点之间传输的数据包总数组成,包括源和目的。提出的机制中流量监控模块的工作机制讨论如下。假设节点i、j和k是相邻节点,它们以一跳邻居的方式参与报文转发机制,且在彼此的传输范围内。图3显示了网络拓扑,其中数据包流是节点在计算直接和间接信任时使用的数据包转发行为的证据。直接信任计算机制是通过节点' i '在时刻' t '向' j '传输数据包来完成的,并进一步确定节点' j '是否将这些数据包转发给节点' k '。节点的可信等级是通过数据包的发送、接收和传输信息来评估的,这些信息存储在流量配置文件(Tp)中,并在每个节点上维护,这些信息包括:

- 节点j在t时间段内从节点i收到的包数。

- 节点i在t时间段内向节点j发送的报文数。

- 节点i在t时间段内通过中间节点j向节点k发送的包数。

此外,节点“i”还以间接信任或推荐的形式验证节点“j”从邻近节点转发数据包的行为。然而,随着时间的推移,证明的流量越来越多,这可能会更新可信概率,同时由于通信通道的不稳定性,节点之间的信任关系也可能发生变化。因此,在该信任级别上应用概率贝叶斯估计理论来验证节点的可信度。信任级别的评估基于三个参数:

- 接收包评估(PRE)

- 发送包评估(PSE)

- 传输包评估(TPE)。

3.2信任评估模块

负责通过每个通信节点的报文转发、接收和传输行为来评估其可信值,并估计节点是恶意还是可信的概率。如果一个节点将所有数据包转发到预期的目标节点,并且这些信息被记录在流量配置文件中,然后与其他相邻节点直接或间接共享,则声明该节点为可信节点。同样,如果节点故意丢弃部分或全部报文,并在流量配置文件中记录错误的信息,则认为节点是恶意的。信任评估模块进一步分为三个子组件,以严格审查和评估结果,即信任接收者、信任估计者、基于积极性测试的决策者。

3.2.1信任接收者

由三个模块组成(i)流量评估指标;(ii)直接信任评估机制;(iii)间接信任评估机制。流量评价指标的构成要素为:

- Packet Received Evaluation PRE:

接收到的包评估表示节点k在t时间段内从发送节点i接收到的包的比例。接收方从发送方节点接收到的数据包数量称为直接接收报告。PRE表示接收到的数据包的比率:

![]()

Prij (t)表示在时间间隔' t '内从发送方到接收方接收的数据包数。

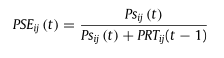

2. Packet sending evaluation:

发送包评估表示节点i在t时间段内监控节点j向节点k发送的包数。此外,中间节点成功转发给下一个节点的数据包不能由发送方直接监视,但是如果在同一通道上调优并且打开了它们的接收器(Rx),则通信范围内的任何节点都可以接收数据包。因此,发送方仍然可以监控中间节点发送的转发报文的数量。中间节点和发送节点Psij (t)的计算机制为:

在上式中,Psij (t)表示需要传输的数据包,但有一些数据包由于没有收到而需要重传。不接收和重发的原因可能是由于信道有损耗或存在恶意节点。

3. Transit packet evaluation:

是发送方i在t时间段内通过某个中间节点向接收节点k发送的包数。在多跳环境下,节点与接收节点直接通信是相当困难的。这种通信可以通过涉及中间节点来实现。中间节点和接收节点tpej (t)的计算机制为:

![]()

其中TPij表示节点“j”到“k”发送的实际传输数据包数,中间节点传输和实际接收的数据包数,节点“j”到“i”之间共享。

3.2.2信任估计者

在每对通信节点中,不同数量的数据包在不同的时间间隔内传输,数据包的传输成功率也不同。这种变化对下一个区间也有影响,因此,为了保证DTEM的有效性,还考虑了这种变化,包括可信度动作参数T,该参数考虑了前一个区间的影响:

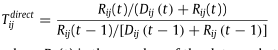

其中Rij(t)为指定时间间隔内接收到的数据包数量,Dij(t)为该传输过程中丢弃的数据包总数,因此基于直接信任的总体评估DTEMij(t)表示为:

PIT(t)为节点i或中间节点j在时间t上接收到数据包的时间间隔。t为考虑时间间隔影响的动作参数。

3.3.3基于积极性测试的决策者

间接信任是指两个节点没有通过数据包交换或任何其他形式的交互来确定先前的信任关系。为了计算传感器节点“i”与被评估节点“k”之间的间接信任,其中节点n1、n2、n3、n4是“i”和“k”的共同邻居,将发送节点“i”对所有邻居节点“n”的直接信任值(DTEM)和所有邻居节点“n”对接收节点“k”的直接信任值(DTEM)共同作为间接信任估计(ITEM)。信任的传递性是信任形成的主要特征。

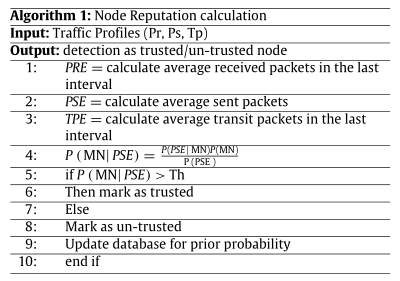

为了确定这种信念的强度,采用贝叶斯估计方法。这种估计是基于使用手头证据的事件概率。但是,由于每次证据都是根据丢弃的数据包数量更新的,因此,任何节点是恶意的还是可信的后验概率也会定期更新。后验概率是一种信念的度量,它会根据证据进行更新。贝叶斯估计基于先验概率,因此,每次计算新的概率时,它也被存储在数据库中,作为下一轮的先验概率使用:

![]()

条件概率由(O | E)给出,其中O表示事件的发生,表示E的证据和概率,如果提供了证据,则假设E为真。类似地,P(E|O)表示假设O为真时E的概率。O和E的概率分别表示为P(O)和P(E),它们相互独立,其中P(O)表示先验概率,归一化常数表示为P(E)。本文方法中的信任估计问题通过下式映射到贝叶斯估计,如下所示:

![]()

在上式中,假设被评估节点j受到相邻节点n的直接信任,则计算被评估节点j的信任概率。(TV| J)表示节点' J '是可信赖的,信任值出现的概率。P (J)表示在前一轮中发现的先验概率。P(TVnj)表示归一化因子,即所有情况下的总体概率。下式是发送节点i的一个共同邻居对节点j评估的可信度水平。可以有不同数量的相邻节点来容纳所有相邻节点的推荐。

![]()

为了累积直接信任和间接信任,分别用方程计算DTEM和ITEM的信任值。

![]()

3.3决策者模块

信任评估模块的输出将节点转发给决策者(Dm)模块,在Dm模块中,将节点为恶意或非恶意的概率与范围为0到1的阈值进行比较。

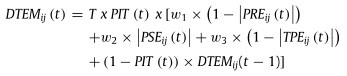

4.实验结果

该算法将流量概况作为输入,并将其分为发送、接收和传输数据包。在第1-3行中,根据周期间隔计算所有三类数据包的平均值。第4行根据上节讨论的贝叶斯估计理论计算节点为恶意或非恶意的概率。在第5行及以后,计算出的概率将根据将节点标记为可信或不可信的阈值进行评估。

BTEM机理流程图如下:

在离散事件模拟器omnet++中对BTEM进行了仿真测试。传感器节点随机部署在100 m × 100 m的场地范围内,节点的传输距离保持在20 m,最初,所有节点都表现得值得信赖,然而,随着时间的推移,一些节点表现得恶意。通过BM (Bad-mouth)攻击、On/Off攻击和DoS (Denial of Service)攻击来模拟恶意节点。为了检测恶意节点,将其信任更新周期设置为40秒。因此,在本实验中,对于每个节点,信任值平均更新25次。为了评估节点的可信度,在0到1之间,将信任值0.5作为阈值。

经过模拟Bad-mouth, On-Off和拒绝服务(DoS)攻击、on - off、Bad-mouth和拒绝服务(DoS)攻击、该方法的检测精度水平在比较中分别优于AF-TNS[25]和trust - doe[26],这是由于考虑了信任的建立,在丢包次数较少的情况下增加了节点间的合作。BTEM检测不同攻击下的误报率,本文提出的BTEM对假阳性率的检测优于AF-TNS[25]和trust - doe,这是因为AF-TNS和trust - doe方案中的攻击对可信节点的信任值影响很小,而对恶意节点的假阳性率影响要大得多。

5.总结与展望

利用信任建立机制保护无线传感器网络是一种很有前途的方法。本文提出了一种有效的基于信念的信任评估机制(BTEM),以防御恶意节点和内部攻击。将贝叶斯估计用于采集传感器节点的直接信任值和间接信任值,进一步考虑采集到的数据随时间的相关性,并将其进一步用于选择可信节点进行数据转发。仿真结果表明,该机制不仅在一定程度上成功地识别和隔离了恶意节点,而且提高了误报检测率。因此可以得出结论,与AF-TNS[25]和Trust-Doe[26]相比,所提出的机制具有更好的防御On - Off、Bad-mouth和DoS攻击的能力。

个人感悟:

这篇完整出自SCI一区的一篇论文,可以看出本文作者进行了大量的研究与调查,在前人的基础上进行了赶紧,从仿真结果也可以看出本文模型较为优秀。而且对比的模型分别是17、18年,随他来说是新出的模型,较为有代表性。

230

230

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?