磁道数=磁道密度*有效记录长度

格式化容量=面数 *(磁道数/面) *(扇区数/道) *(字节数/扇区)

若某计算机系统的I/O接口与主存采用统一编址,则输入输出操作是通过( 输入输出)指令来完成的。

正常情况下,操作系统对保存有大量有用数据的硬盘进行( 磁盘清理和碎片清理)操作时,不会清除有用数据

采用中断方式和DMA方式控制技术,CPU与外设可以并行工作。

PV操作图

如下图所示:PV操作控制进程P1~P5并发执行,设置6个信号S1 ~S6。

解析:对应位置填写如图:

P1执行完之后通知P3、P4;P2执行完之后通知P3、P5

题:假设系统采用PV操作实现进程同步与互斥,若有n个进程共享一台扫描仪,那么当信号量S的值为-3时,表示系统中有( 3)个进程等待使用扫描仪

解析:S<0;其绝对值等于等待资源进程

假设系统采用PV操作实现进程同步与互斥。若n个进程共享两台打印机,那么信号量S的取值范围为(-(n-2)~2)

位示图

某文件管理系统在磁盘上建立了位示图(bitmap),记录磁盘的使用情况。若系统的字长为32位,磁盘上的物理块依次编号为0、1、2、…,那么4096号物理块的使用情况在位示图中的第(129 )个字中描述:若磁盘的容量为200GB,物理块的大小为1MB,那么位示图的大小为(6400)个字。

4096÷32=128

从0开始所以+1

128+1=129

( 200GB=200×1024MB)÷(32×1MB)=6400

死锁

某系统中仅有5个并发进程竞争某类资源,且都需要3个该类资源,那么至少有 ( 11)个该类资源,才能保证系统不会发生死锁

n个进程×(需要资源数-1)+1<=资源数

解析:5(3-1)+1=11

用户的响应时间

假设某分时系统采用简单时间片轮转法,当系统中的用户数为n、时间片为q时, 系统对每个用户的响应时间T= (n*q )。

操作系统有两个重要作用:①通过资管管理提高计算机系统的效率,操作系统是计算机系统的资源管理者,它含有对系统软/硬件资源实施管理的一组程序。②改善人机界面,向用户提供友好的工作环境

磁盘调度管理中,先进行移臂调度寻找磁道,再进行旋转调度寻找扇区。

前驱有向循环图

某计算机系统中有一个CPU、一台输入设备和一台输出设备,假设系统中有三个作业TI、T2和T3,系统采用优先级调度,且T1的优先级>T2的优先级>T3的优先级。若每个作业具有三个程序段:输入Ii;、计算Ci和输出Pi(i=1,2,3),执行顺序为1、Ci、Pi.则这三个作业各程序段并发执行的前驱图如下所示。

段页式管理

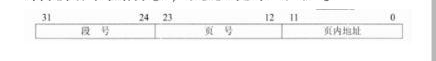

选择题 假设段页式存储管理系统中的地址结构如下图所示,则系统中(B)。

A 页的大小为4K,每个段的大小均为4096个页,最多可有256个段

B 页的大小为4K,每个段最大允许有4096个页,最多可有256个段

C 页的大小为8K,每个段的大小均为2048个页,最多可有128个段

D 页的大小为8K,每个段最大允许有2048个页,最多可有128个段

页内地址:11-0+1=12;2^12 =4^10=41024=4KB

页号:23-12+1=12;2^12 =4^10=41024=4096

段号:31-24+1=8;2^8=256

移臂调度算法

选择题 假设磁盘臂位于15号柱面上,进程的请求序列如下表表示,如果采用最短移臂调度算法,那么系统的响应序列应为(

请求序列 标面号 磁头号 扇区号

A ①②③④⑤⑥

B ⑤①②④③⑥

C ②③④⑤①⑥

D ④②③⑤①⑥

最短移臂调度算法(SSTF),即优先响应距离较近磁道

的申请。

先来先服务(FCFS),按先后顺序。

扫描调度算法(SCAN),电梯模式,按着移动方向前进,直到这个方向没有请求,才换个方向前进。

循环扫描(CSCAN),从0开始向最大方向移动。

进程资源图

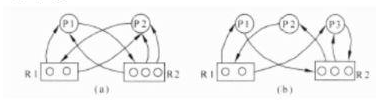

选择题 进程资源图如图(a)和(b)所示,其中:图(a)中(B);图(b)中(C)。

第一空:

A P1是非阻塞节点,P2是阻塞节点,所以该图不可以化简,是死锁的

B P1、P2都是阻塞节点,所以该图不可以化简,是死锁的

C P1、P2都是非阻塞节点,所以该图可以化简,是非死锁的

D P1是阻塞节点,P2是非阻塞节点,所以该图不可以化简、是死锁的

第二空:

A P1、P2、P3都是非阻塞节点,该图可以化简,是非死锁的

B P1、P2、P3都是阻塞节点,该图不可以化简,是死锁的

C P2是阻塞节点,P1、P3是非阻塞节点,该图可以化简,是非死锁的

D P1、P2是非阻塞节点,P3是阻塞节点,该图不可以化简,是死锁的

因为R1资源只有2个,P2申请该资源得不到满足,故进程P2是阻塞节点;同样R2资源只有3个,P1申请该资源得不到满足,故进程P1也是阻塞节点。可见进程资源图(a)是死锁的,该图不可以化简。因为R2资源有3个,已分配2个,P3申请1个R2资源可以得到满足,故进程P3可以运行完毕释放其占有的资源。这样可以使得Pl、P2都变为非阻塞节点,得到所需资源运行完毕,因此,进程资源图(b)是可化简的。

缓冲区

假设磁盘块与缓冲区大小相同,每个盘块读入缓冲区的时间为15μs,由缓冲区送至用户区的时间是5μs,在用户区内系统对每块数据的处理时间为1μs,若用户需要将大小为10个磁盘块的Doc1文件逐块从磁盘读入缓冲区,并送至用户区进行处理,那么采用单缓冲区需要花费的时间为( )μs;采用双缓冲区需要花费的时间为( )μs

第一空:(15+5)×10+1=201

第二空:15×10+5+1=156

磁道读取文件

某磁盘有100个磁道,磁头从一个磁道移至另一个磁道需要6ms。文件在磁盘上非连续存放,逻辑上相邻数据块的平均距离为10个磁道,每块的旋转延迟时间及传输时间分别为100ms和20ms,则读取一个100块的文件需要( )ms。

((100÷10)×6+(100+20))×100=18000

页面物理地址

选择题 某计算机系统页面大小为4K,进程的页面变换表如下所示。若进程的逻辑地址为2D16H。该地址经过变换后,其物理地址应为©

A 2048H

B 4096H

C 4D16H

D 6D16H

注:2D16H–>2对应页号;从图可知对应物理块号为4;所以4D16H

索引文件长度

某文件系统采用多级索引结构。若磁盘块的大小为1K字节,每个块号占3字节,那么采用二级索引时的文件最大长度为( 116281)K字节。

一级索引:1K/3=1024/3=341;341×1K/1024=341

二级索引:1K/3=1024/3=341;341×1K×341/1024=116281

文件路径

若某文件系统的目录结构如下图所示,假设用户要访问文件fault.swf,且当前工作目录为swshare,则该文件的全文件名为( D) ,相对路径和绝对路径分别为 (B) 。

第一空:

A fault.swf

B flash\fault.swf

C swshare\flash\fault.sw

D swshare\flash\fault.sv

第二空:

A swshare\flash\和\flash

B flash\和\swshare\flash

C \swshare\flash\和\flash

D \flash\和\swshare\flash

251

251

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?