vulhub学习(3) flask-ssti 漏洞复现

最新推荐文章于 2024-05-23 14:30:00 发布

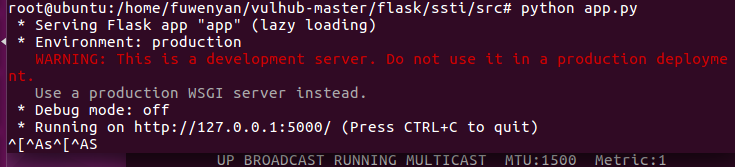

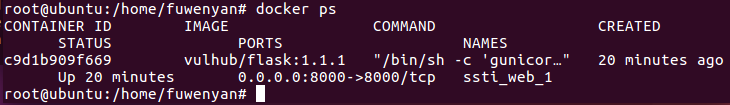

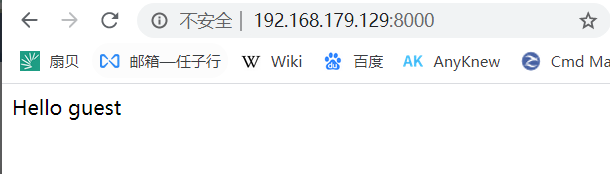

本文通过vulhub环境详细介绍了Flask SSTI漏洞的复现过程。首先,进行环境准备,使用docker启动vulhub的flask/ssti模块。然后,分析漏洞原理,指出通过get参数构造任意模板注入。通过访问特定URL成功触发漏洞,显示了利用python eval函数的潜在危险。最后,提供了额外参考资料以深入理解。

本文通过vulhub环境详细介绍了Flask SSTI漏洞的复现过程。首先,进行环境准备,使用docker启动vulhub的flask/ssti模块。然后,分析漏洞原理,指出通过get参数构造任意模板注入。通过访问特定URL成功触发漏洞,显示了利用python eval函数的潜在危险。最后,提供了额外参考资料以深入理解。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

785

785

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?