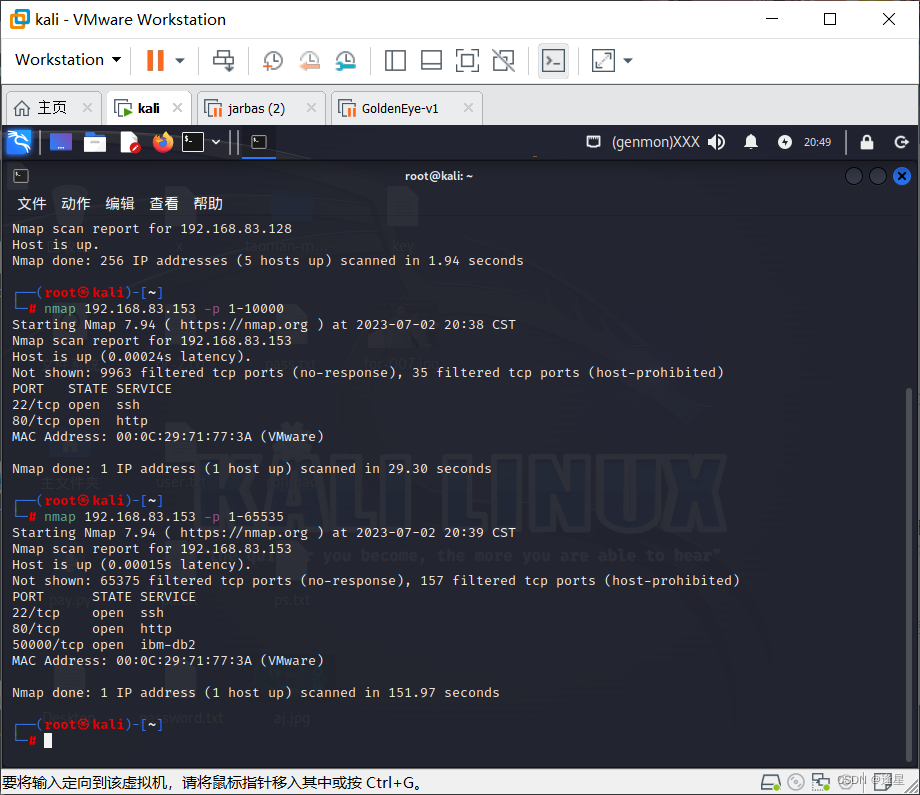

信息收集

先访问网页,有一串二进制,解密

01010111 01100101 01101100 01100011 01101111 01101101 01100101 00001101 00001010 00001101 00001010

01010100 01101000 01101001 01110011 00100000 01101001 01110011 00100000 01110111 01101000 01100101

01110010 01100101 00100000 01110100 01101000 01100101 00100000 01100001 01100100 01110110 01100101

01101110 01110100 01110101 01110010 01100101 00100000 01100010 01100101 01100111 01101001 01101110

01110011 00100000 00101101 00101110 00101101 00001101 00001010 00001101 00001010 01000100 01000011

00110100 00110001 00110110 00100000 01010100 01100101 01100001 01101101 00001101 00001010 00001101

00001010 01100010 01110100 01110111 00001101 00001010 00001101 00001010 01101110 01101111 00100000

01100110 01101100 01100001 01100111 00100000 01101000 01100101 01110010 01100101 00111011 00101000

Welcome

his is whee the adveture begin -.-

DC16 Team

btw

no lag here;(

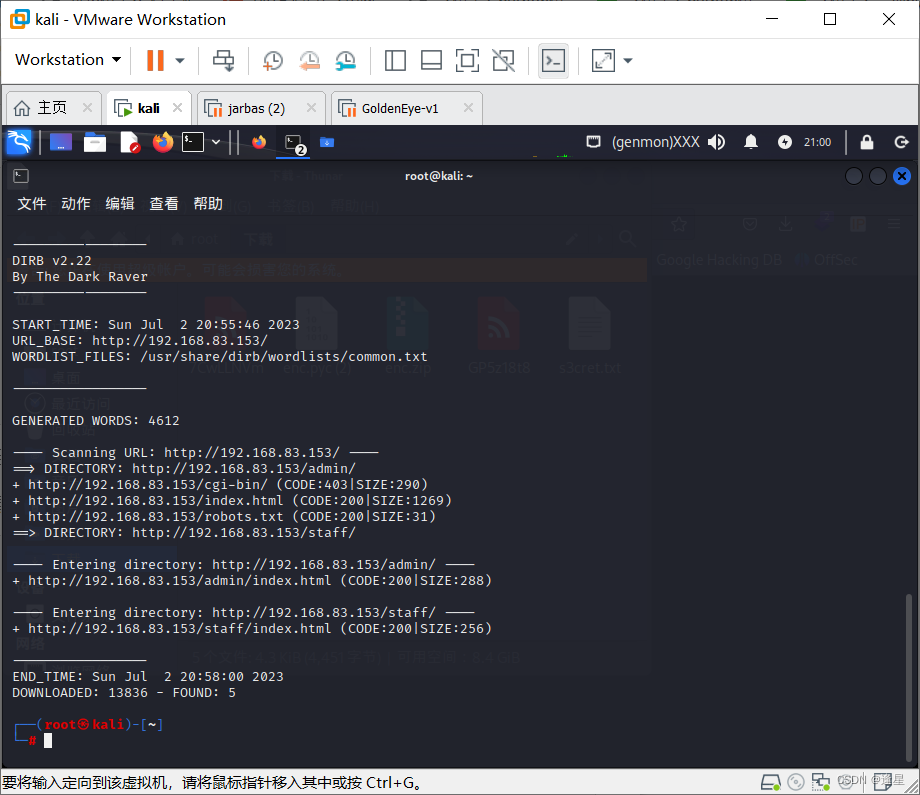

没什么信息,扫一下目录

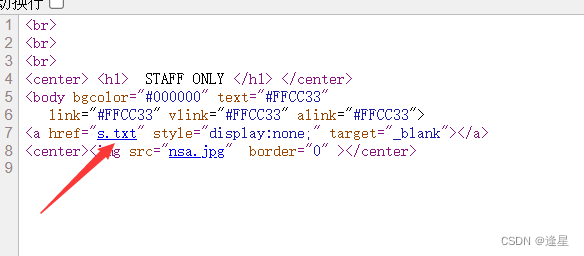

查看源代码

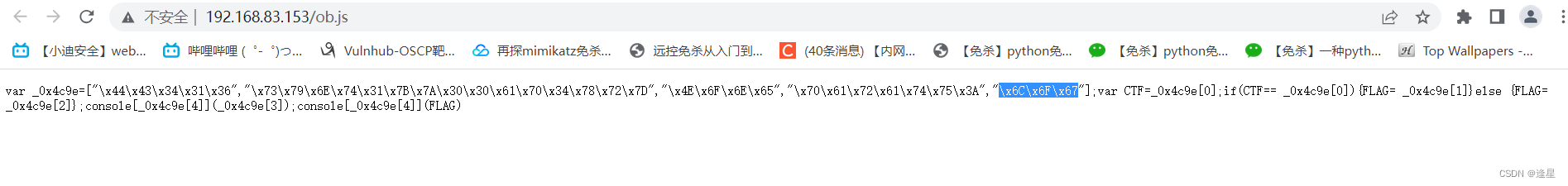

有一些十六进制,拼接起来解密

\x44\x43\x34\x31\x36\x73\x79\x6E\x74\x31\x7B\x7A\x30\x30\x61\x70\x34\x78\x72\x7D\x4E\x6F\x6E\x65\x70\x61\x72\x61\x74\x75\x3A\x6C\x6F\x67

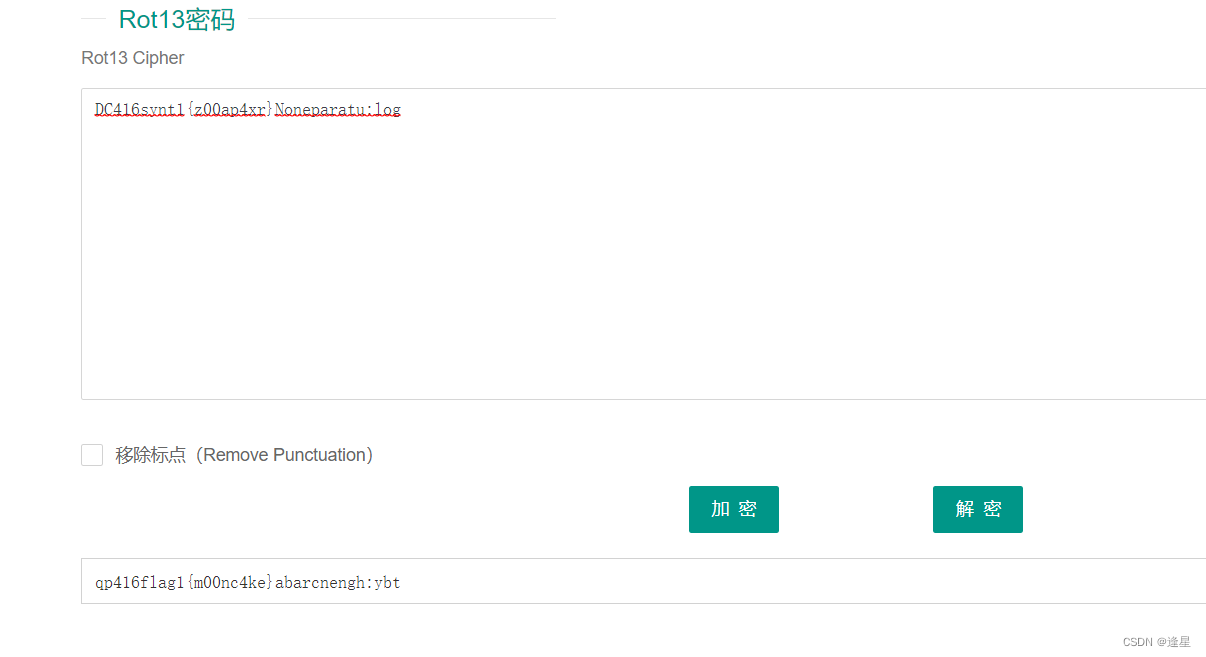

删掉\x(\x是16进制代表,但是网站不解析),解密得DC416synt1{z00ap4xr}Noneparatu:log

不认识什么加密,是ctf里常见的Rot13,flag1

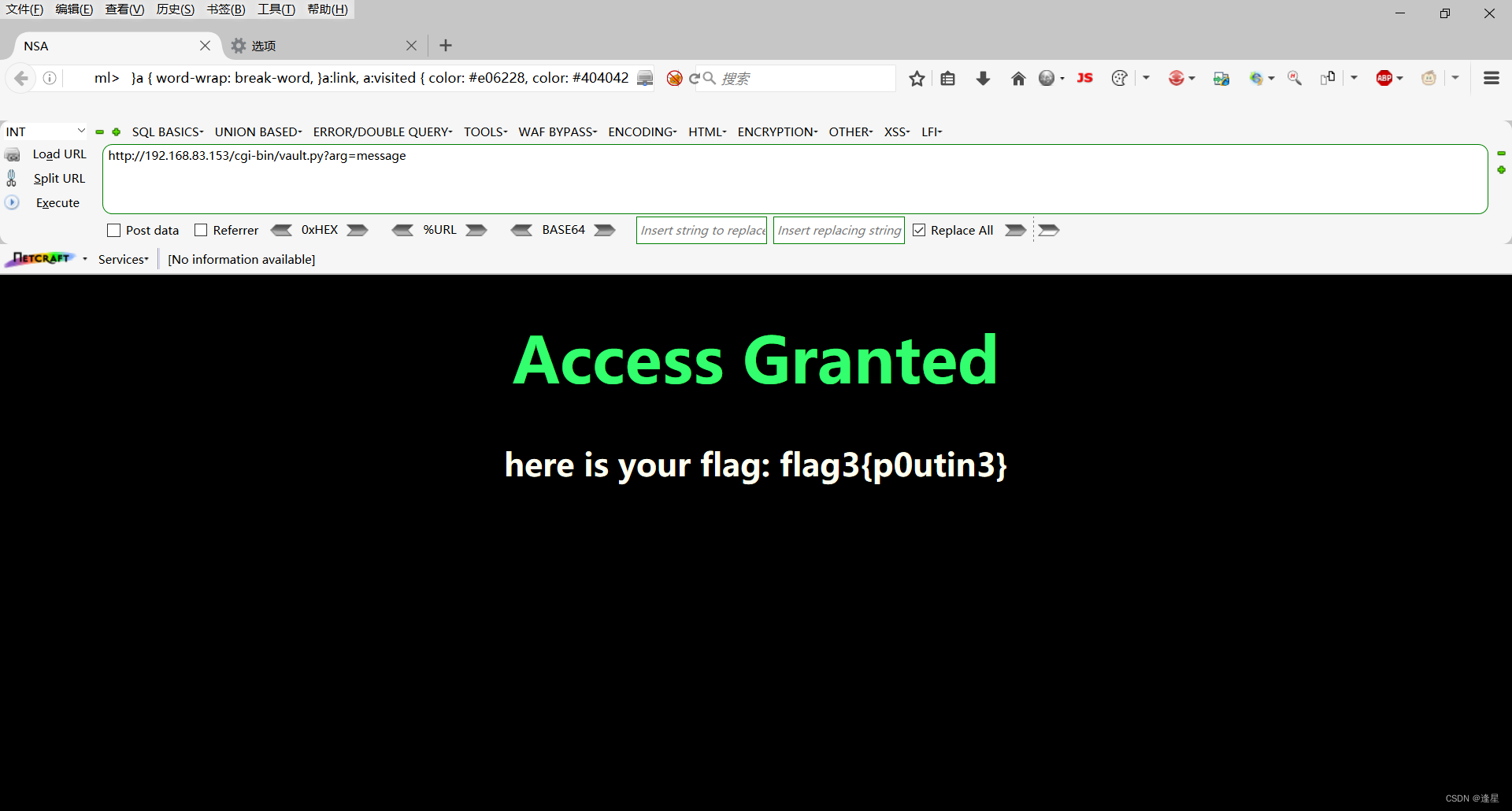

其中/staff是STAFF ONLY

/cgi-bin/访问了,/admin下载下来是flag4?好像不应该这样获得的,有点乱码

然后没什么可利用的了,之前几个靶场有一个图像隐藏信息,这个图片也试试

访问flag2中提示得地址

Access denied not nsa.gov访问被拒绝,不是nsa.gov

要判断来源,那就加个来源refer

Referer: https://nsa.gov

然后flag4也有了,但是应该还有别的信息得,但是乱码了

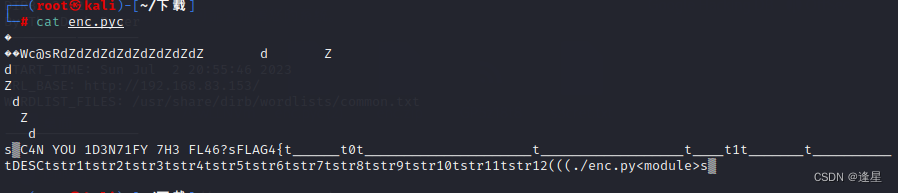

不是py文件但是是py的图标,搜一下

pyc文件:是由Python文件经过编译后所生成的文件,它是一种字节码 byte code,因此我们直接查看就是乱码的,也对源码起到一定的保护作用,但是这种字节码byte code是可以反编译的

pip install uncompyle6

uncompyle6 C:\Users\Admin\Desktop\enc.pyc > enc.py

DESC = 'C4N YOU 1D3N71FY 7H3 FL46?'

str1 = 'FLAG4{'

str2 = '______'

str3 = '0'

str4 = '_____________________'

str5 = '__________________'

str6 = '____'

str7 = '1'

str8 = '_______'

str9 = '1'

str10 = '____________________'

str11 = '__________________________'

str12 = '}'

虽然一看就是flag,但是这个不知道怎么解密,搜了别人的wp,是看位数

flag{f0urd1g1tz}

现在也没别的信息了,但是之前那个/staff一直没有什么发挥作用,再检查一遍

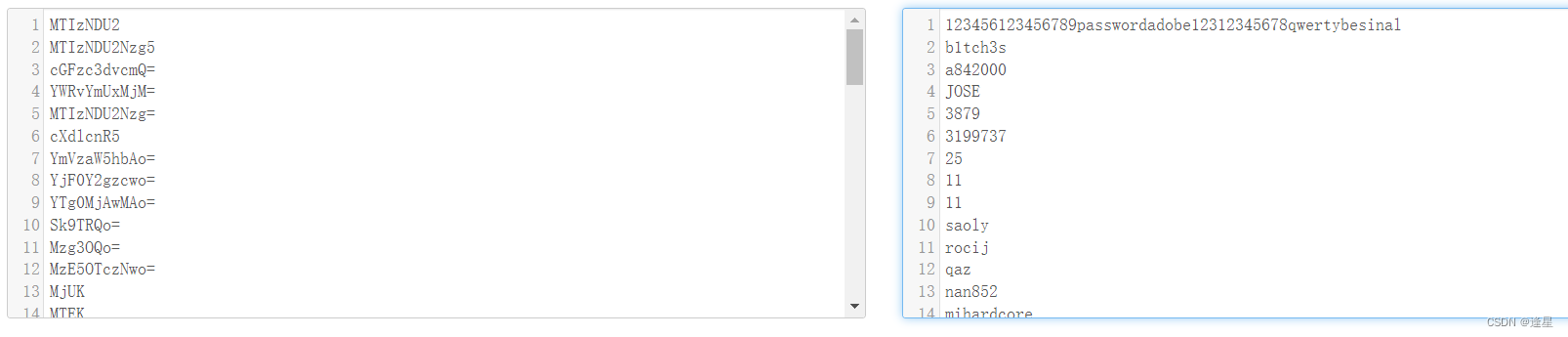

MTIzNDU2

MTIzNDU2Nzg5

cGFzc3dvcmQ=

YWRvYmUxMjM=

MTIzNDU2Nzg=

cXdlcnR5

YmVzaW5hbAo=

YjF0Y2gzcwo=

YTg0MjAwMAo=

Sk9TRQo=

Mzg3OQo=

MzE5OTczNwo=

MjUK

MTEK

MTEK

c2FvbHkK

cm9jaWoK

cWF6Cg==

bmFuODUyCg==

bWloYXJkY29yZQo=

Y2hpbmVzYTc4Cg==

YW5nZ2FuZGFrbwo=

OTUK

NjY3MzA2Cg==

NjUzMDcwOAo=

NTE4NDU1OAo=

MzMzCg==

MzE5NzMzNwo=

MTk5MAo=

MDEyNDMwOTY4Mgo=

MDEyMzQ1Njc4OQo=

MDEwOTM4MTYwMgo=

MDAwCg==

eW91ODA1Cg==

bm8K

bWFrYQo=

anVwYW51Cg==

Y2lvY29sYXRheAo=

YW5nZWxpY2EK

MTk5MAo=

MTExMQo=

cGVwZQo=

bWFya2luaG8K

bWFyYQo=

NTQzMjEK

MTIzZAo=

Nwo=

MTIzNDU2Nwo=

MQo=

GnhDdkJuTSwK

CGllMTY4Cg==

CGFieWd1cmw2OQo=

CGE2XzEyMwo=

BCoDN8KhVmFtb3MhAwo=

MTIzNDU2Nw==

MTExMTEx

cGhvdG9zaG9w

MTIzMTIz

cGFzc3BocmFzZTplZHdhcmQ=

MTIzNDU2Nzg5MA==

MDAwMDAw

YWJjMTIz

MTIzNA==

YWRvYmUx

bWFjcm9tZWRpYQ==

YXplcnR5

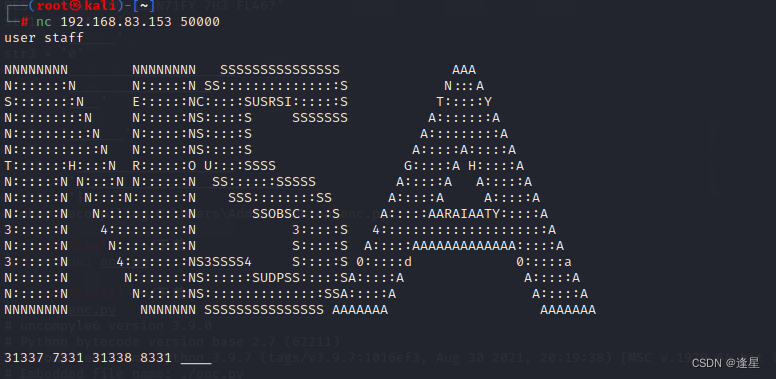

一串base64加密值,密码,最开始还扫到一个50000端口

nc连接

nc 192.168.83.153 50000

没提示但是能输入东西,输入一个ls返回This is for staff only

用户是staff

在加一个

user staff

这是要敲门吗

apt install -y knockd

knock 192.168.83.153 7331 31338 8331

Access is prohibited 禁止访问。。。。不是only staff 吗

有点看不明白

wp-DC416 Galahad

1596

1596

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?