2023省赛-运维-溯源取证-日志分析

一、概要

1、标题:日志分析

2、关键字:access.log日志分析

3、比赛:2023省赛

4、工具:awk、cat

二、开始

1、题目分析

apache或nginx的access.log分析。使用最多的就是awk命令和cat命令。

其实根本看不懂。按照度娘的结果去试就行了。

题目如下

1、请分析日志文件中,访问次数最多的IP是什么?例如:11.22.33.44

2、URI是统一资源定位符,/app/login、/app/login?a=1&b=2,均属于同一个URI:/app/login

请分析日志文件中,访问次数最多的URI是什么?例如:/app/login

3、请分析日志,攻击者最有可能利用以下哪种类型的漏洞攻击成功?注意你只有1次答题机会,本题为单选,答案请直接提交对应选项,例如:A

A: 文件上传

B: XSS

C: SQL注入

D: CSRF

E: 反序列化漏洞

F: 永恒之蓝

G: Log4j2 RCE

H: Struts2 RCE

I: Spring4Shell RCE

J: ThinkPHP RCE

2、开始解题

第一步:访问次数最多的IP

awk '{print $1}' access.log | sort -n |uniq -c | sort -rn | head -n 100

得到结果

115754 123.120.58.40

82711 114.249.57.128

61318 211.138.159.66

50565 221.216.117.1

37716 113.133.100.74

30652 39.130.252.37

24205 117.136.116.35

24086 39.106.48.218

23714 101.42.29.217

第一个答案

123.120.58.40

第二步:访问次数最多的url

直接按度娘的结果

awk '{print $7}' access.log | sort |uniq -c | sort -rn | head -n 100

得到

8040 /jeecg-boot/sys/singlePointLogin

16314 /

8438 /jeecg-boot/

7151 /index.php

4408 /js/

3856 /jeecg-boot/sys/common/view

3402 /sys/common/static

3399 /sys/common/download

3389 /jeecg-boot

2472 /admin/

得到第二个答案

/jeecg-boot/sys/singlePointLogin

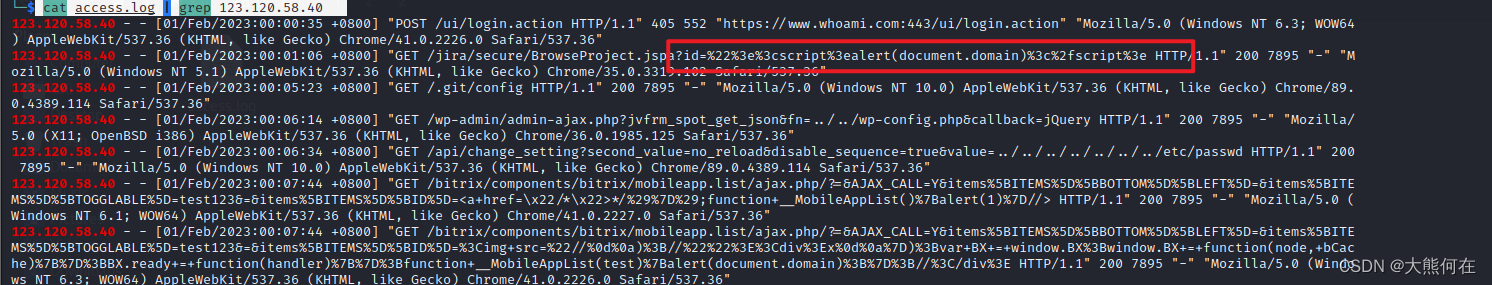

第三步:分析攻击方式

访问次数最多就是最有问题的,筛选出他的访问记录,看下是什么攻击。

cat access.log | grep 123.120.58.40

其实很明显的sql注入

可以明显看出来先手工找注入点,然后再用工具注入。

得到第三个答案:sql注入。

三、结语

得找个时间再次学习下awk的用法。这题本身就是各种命令进去就好了。

6020

6020

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?