这题和以前的简单题目一样,看题目的提示以及自己的测试知道过滤了=,–+,空格符号。等于可以使用like进行替代,空格可以使用/**/进行替代。最主要的,感觉题目给了误解,没有说准确,题目说url加密,但是经过测试直接选在网上选择url加密的链接并不行,最后测试是url网址16进制加密才可以,链接如下

url16进制加密

下面开始正式步骤:

首先是测试是否存在注入,将id=1改成id=2,没得显示,可能存在漏洞。

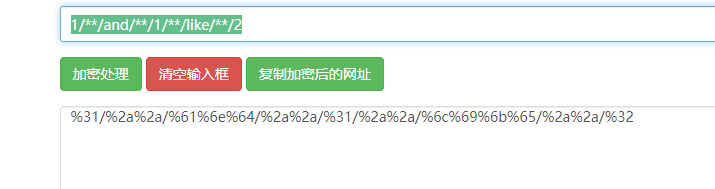

然后我们再测试下id=1 and 1=1和and 1=2行不行,需要注意的是,需要对空格以及=进行替换。

id=1 and 1=1中的等于和空格都要替换,如图

请求的效果如下:

在改下1=2看看情况

看的出来确实存在注入

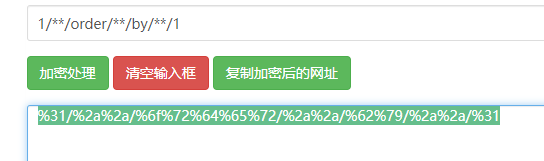

接下来要进行猜列的数量,方法还是一样的,替换空格

id=1 order by 1进行替换后编码再测试

一直测试到4都是正常的,但是5就不行了,说明存在4列

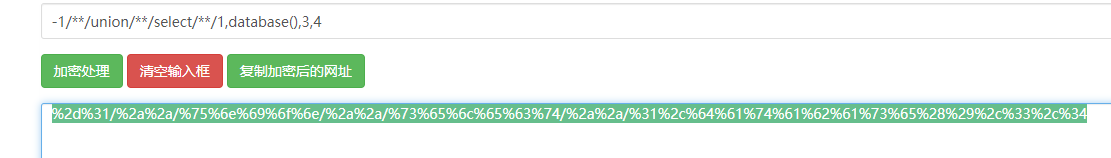

接着方法还是一样的,爆数据库,爆表,爆列名

爆数据库

爆表

爆列名

爆数据

对上面三个账号进行md5解密后登录即可。答案是admin账号里面的值

369

369

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?