声明

好好学习,天天向上

应急响应

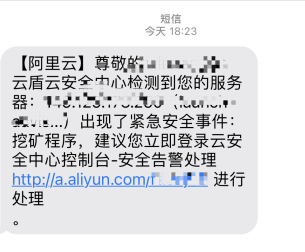

某日下午6点23分,手机收到阿里云-云安全中心的告警短信,定睛一看,中了挖矿病毒

赶忙登录云安全中心,看了看首次发生时间,是个惯犯了

由于这方面经验不足,确实会感觉手忙脚乱

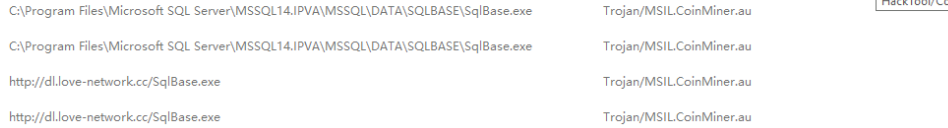

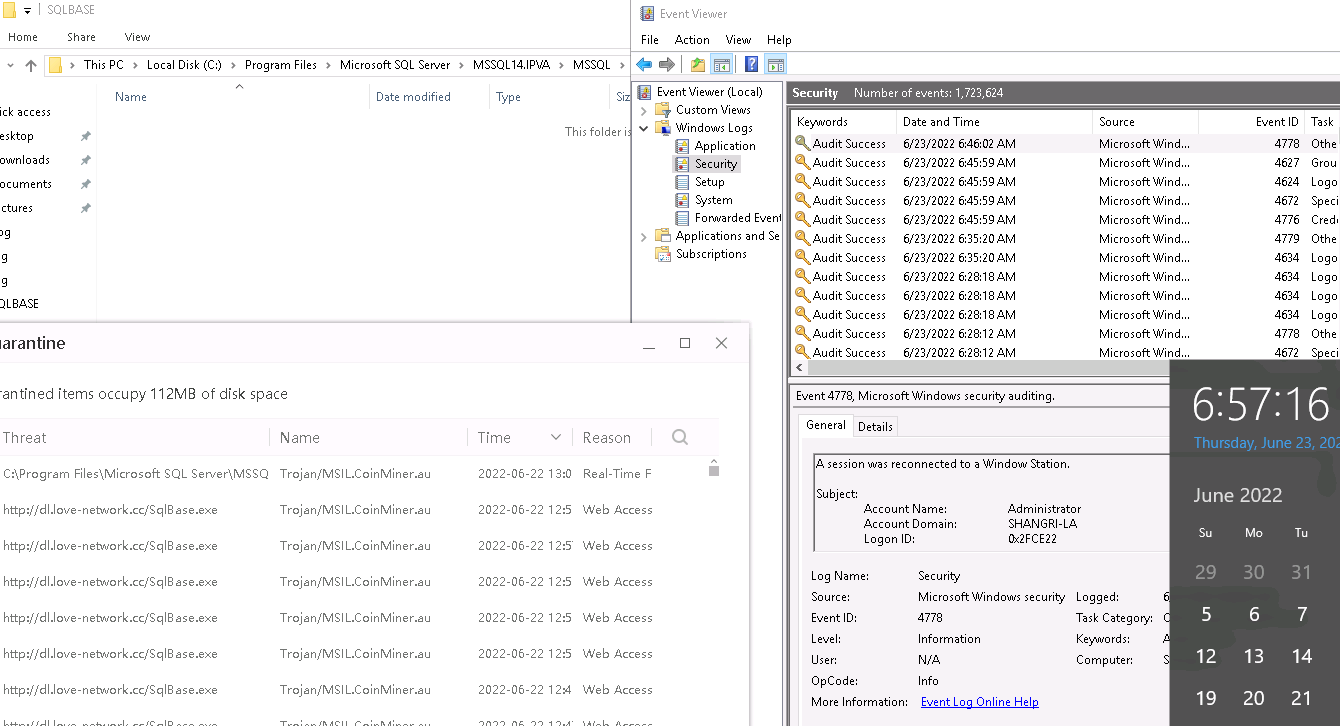

赶忙登上ECS看看,发现安装了火绒,瞬间踏实一点,查看火绒的隔离区发现了一大堆这玩意儿

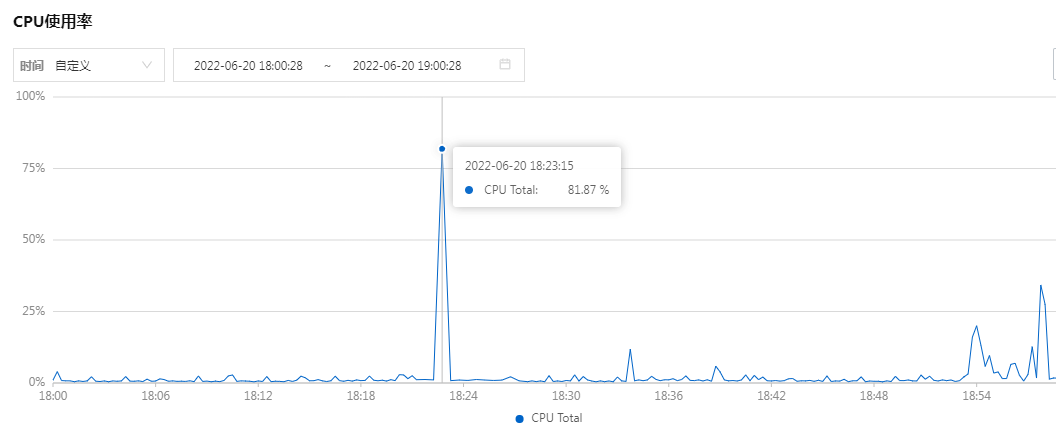

又看了云监控,感觉就这个点CPU飙升了,又下来了就说明火绒还是干掉了这个木马

右下角火绒也会隔一会弹出

初步下了个结论

现象:

木马在18:23生成过一次,云监控显示这个点cpu80左右,但是已被防病毒查杀,cpu已正常,病毒还会生成,但是每次一生成还没执行就被查杀了

原因:

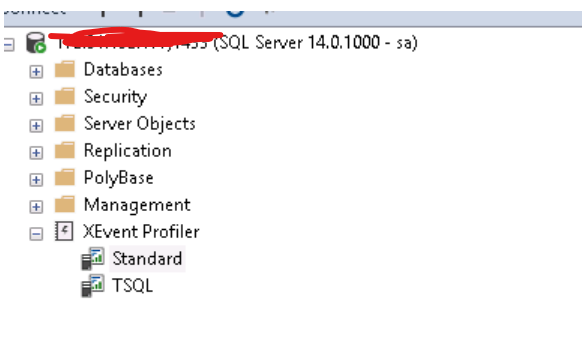

照目前来看(windows日志和云安全中心日志),大概率是因为数据库弱口令(或1433爆破),通过数据库植入的木马

整改:

从数据库的用户和弱口令入手,数据库也要加上ip白名单,顺便改掉1433和3389这种常用端口

排查跟进

这次要硬着头皮干他一炮,于是拉上舍友一起看看

先装个syscon工具看看

https://baijiahao.baidu.com/s?id=1672182836305846957&wfr=spider&for=pc

https://github.com/SwiftOnSecurity/sysmon-config

https://github.com/nshalabi/SysmonTools

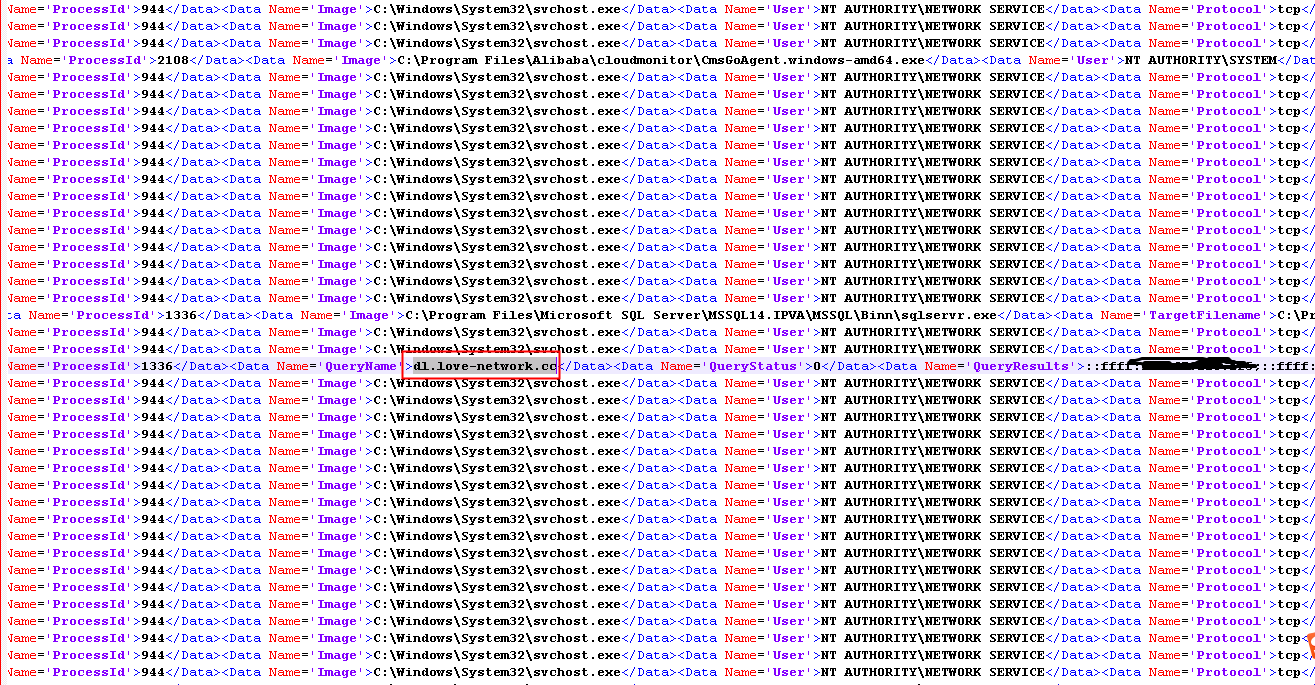

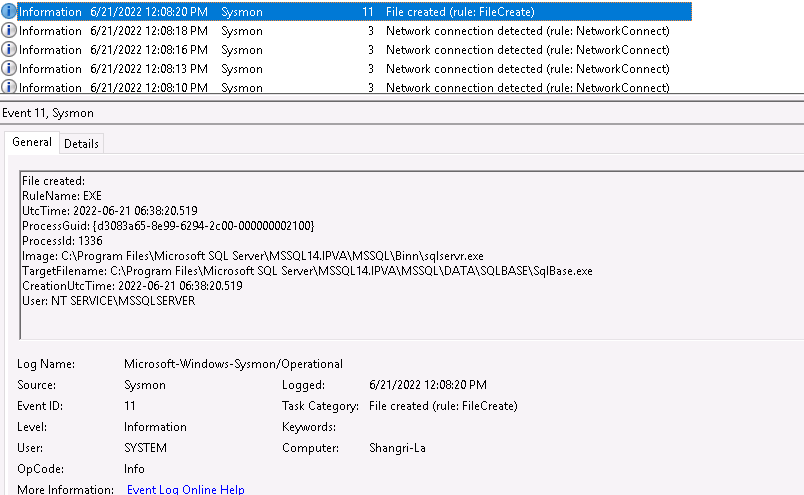

导出xml后,按照教程看了看事件

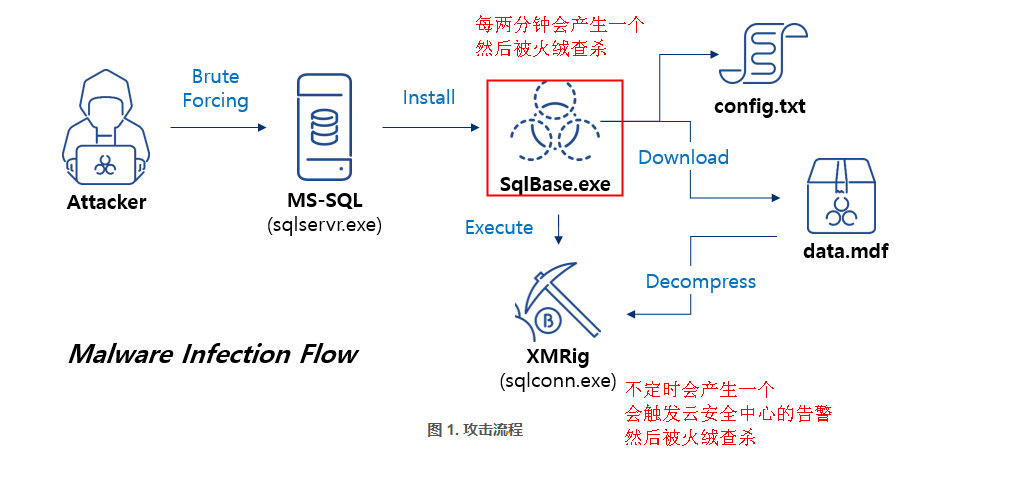

发现了SqlBase.exe的父进程为sqlservr.exe

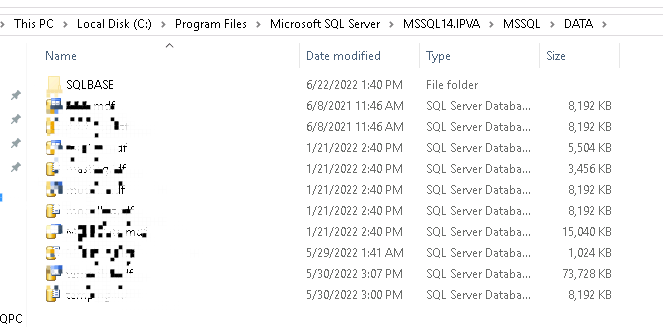

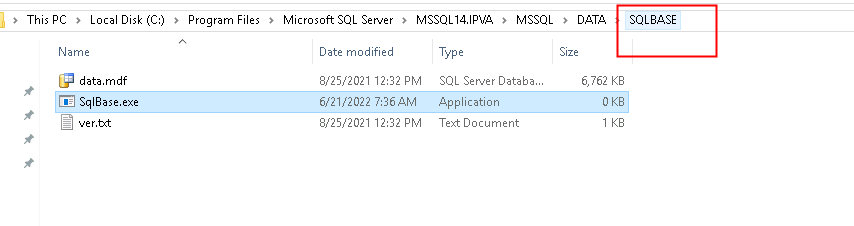

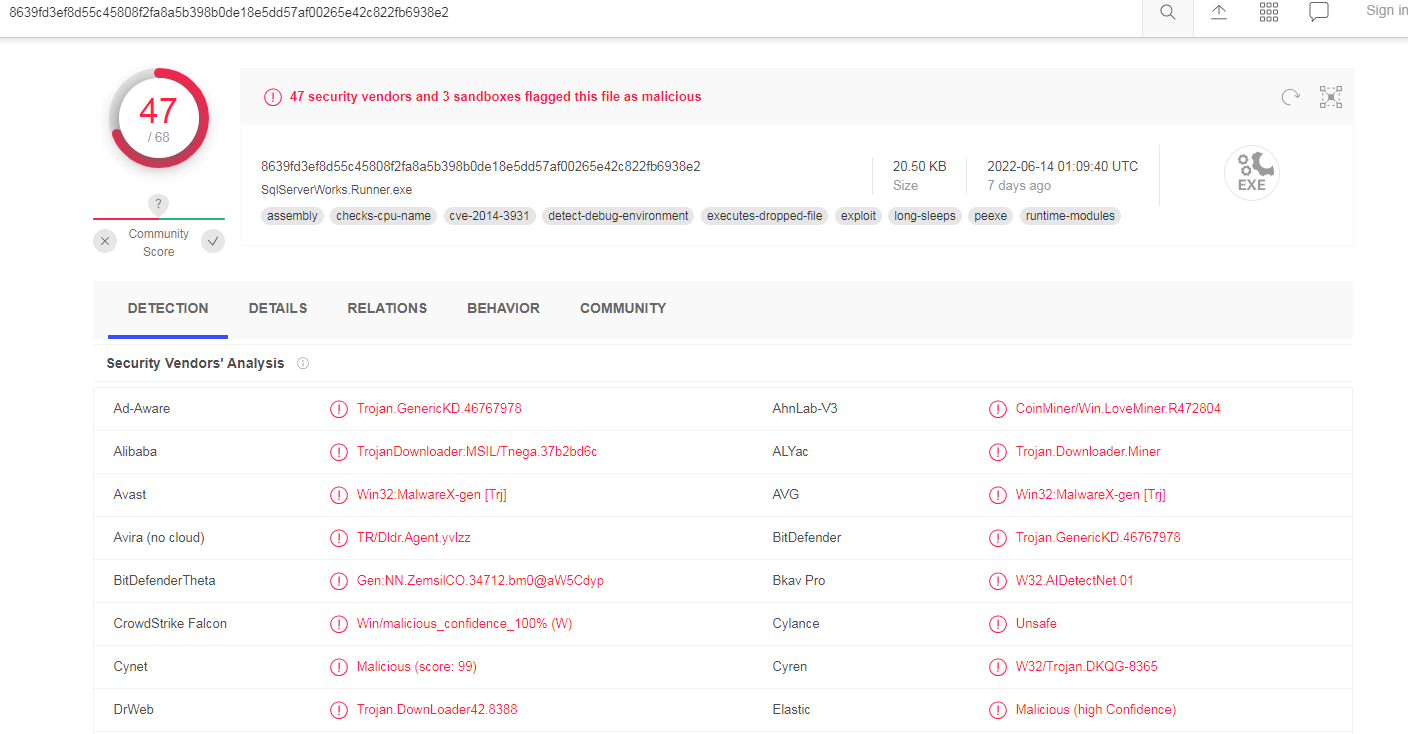

结合前面火绒的查杀可以看到DATA还有个隐藏目录SQLBASE,SQLBASE下有SqlBase.exe,SqlBase.exe每两分钟会产生一次,并被火绒查杀

都到这一步了,误杀的可能性几乎没有,不过还是把进程在线检测了一下

到这里也是越看越晕,舍友给了一份指南

https://asec.ahnlab.com/en/32143/

这样大概有了思路,那么现在主要的任务就是排查SqlBase.exe是怎么产生的

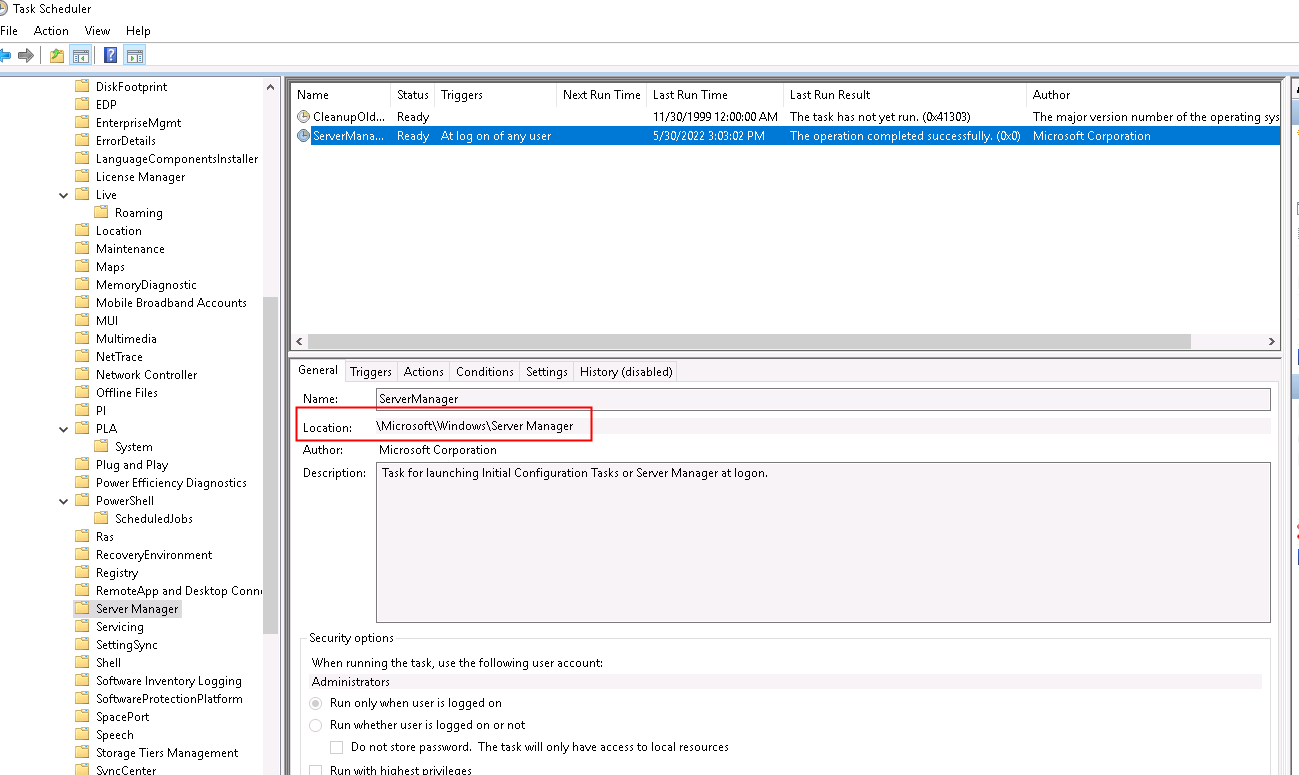

查了windows的时间计划以及SQL的作业,都没发现有产生SqlBase.exe的信息

https://jingyan.baidu.com/article/4b07be3c842d9b48b380f3ba.html

这时候舍友发来图片,顺便说了句,正赶上学习通泄露,也就不理我了

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上(img-E4It5b1y-1656043130573)(D:\zhaoyan\产品安全\斯里兰卡\pic\4.png)]](https://img-blog.csdnimg.cn/42a0ec0f379642ae9c88c4b1e085d43f.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-XX9LSAGK-1656043130574)(D:\zhaoyan\产品安全\斯里兰卡\pic\image-20220622171751319.png)]](https://img-blog.csdnimg.cn/251d332c30ad4b6292fad70b628b2ad5.png)

其实目前掌握的信息

1.木马肯定是跑不起来,就算一直在生成,也会被火绒干掉

2.计划直接对ECS进行整改(ECS密码,3389端口修改)

加固风波

这时候给老大同步了上面信息后,老大让再查查

装了wireshark,看了看,其实这一步没必要了,结合目前的情况和火绒的告警来看

1.这个木马的源头已经和sqlservr永永远远的绑定在一起了,分都分不开,火绒杀毒也不会查杀到,只会把新唤醒的SqlBase.exe和sqlconn.exe杀掉

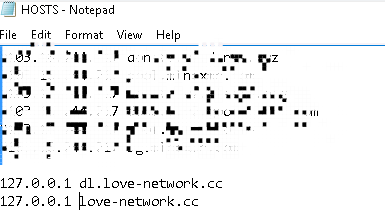

2.从火绒隔离区看到,每两分钟都会通过访问dl.love-network.cc去下载SqlBase.exe,所以抓包...?

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-LEqKBxT7-1656043130574)(D:\zhaoyan\产品安全\斯里兰卡\pic\13.png)]](https://img-blog.csdnimg.cn/e815d861cdb94f70ac2bfc99f1713ae7.png)

就当熟悉一下工具了,抓到了这个请求

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-pBPchkA5-1656043130575)(D:\zhaoyan\产品安全\斯里兰卡\pic\20.png)]](https://img-blog.csdnimg.cn/ea41614b250842dfbd75f67d84f7354a.png)

其实目前也没什么好的办法,既然sql会定期执行访问这个域名,那只能禁用这个域名了,通过火绒的网站内容控制是可以封禁

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-nmVtA5HA-1656043130575)(D:\zhaoyan\产品安全\斯里兰卡\pic\19.png)]](https://img-blog.csdnimg.cn/6c57d97bcab946ce90b84451522441df.png)

封禁后自然也访问不了这个网站了,不过sql还会定期执行下载,所以还会生成SqlBase.exe,现在的SqlBase.exe已经是火绒返回的拦截内容了,只有3kb不会被火绒杀掉,但是每两分钟还是会更新一次SqlBase.exe,还是很烦

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-qewoc7Je-1656043130576)(D:\zhaoyan\产品安全\斯里兰卡\pic\image-20220622173008078.png)]](https://img-blog.csdnimg.cn/baf59a1c6fd74ff58098cb1631dbadb2.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-hJAexohT-1656043130577)(D:\zhaoyan\产品安全\斯里兰卡\pic\image-20220622173033696.png)]](https://img-blog.csdnimg.cn/3248e4d9135e4aaf9c5e8f0c7761aae3.png)

再加上https无法用火绒的封禁域名(因为火绒没有内置DNS,无法解析https)

那自然选择更好的方式就是hosts封禁,用火绒打开hosts

更改后,灰色头像不会再跳动,SqlBase.exe也不会再更新,火绒隔离区也不会再新增

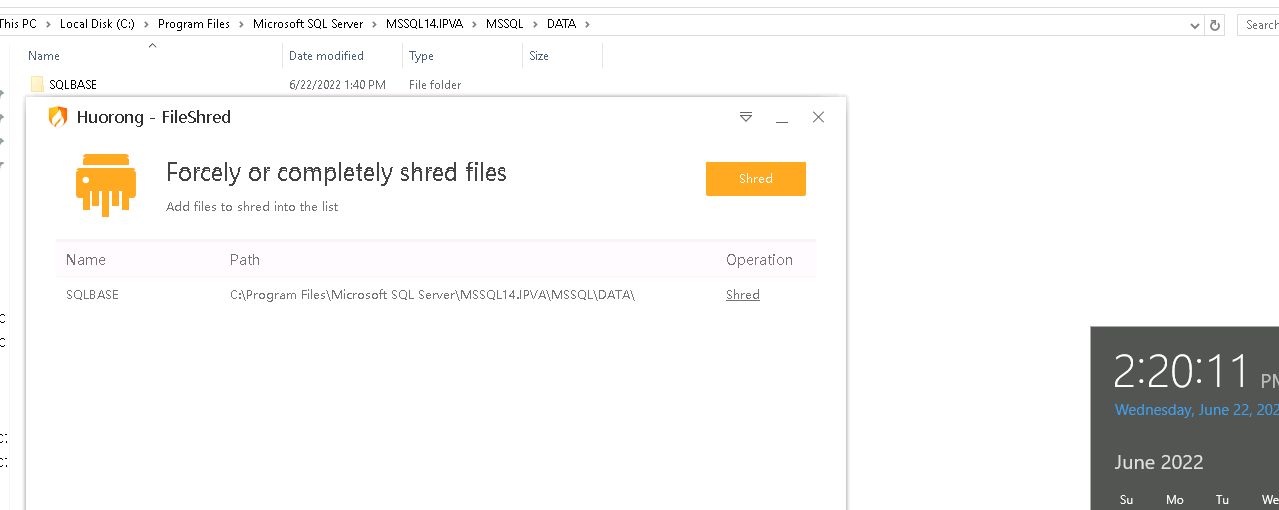

SQLBASE文件夹给个体面吧,使用火绒粉碎

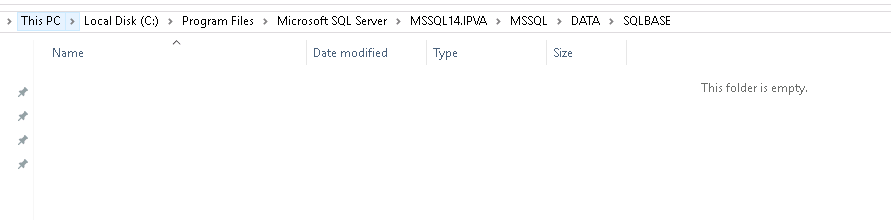

过一晚上,又看了看,目前改掉3389后,爆破日志就没有了,火绒也没有了每2分钟的SqlBase.exe查杀日志,只留下一个空空的SQLBASE文件夹在那里停留

4286

4286

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?